Uso de identidades administradas para acceder a certificados de Azure Key Vault

Las identidades administradas proporcionadas por Microsoft Entra ID permiten que la instancia de Azure Front Door acceda de forma segura a otros recursos protegidos de Microsoft Entra, como Azure Key Vault, sin necesidad de administrar las credenciales. Para más información, consulte ¿Qué es identidades administradas para recursos de Azure?

Nota:

La compatibilidad con identidades administradas en Azure Front Door se limita al acceso a Azure Key Vault. No se puede usar para autenticarse desde Front Door en orígenes como Blob Storage o Web Apps.

Después de habilitar la identidad administrada para Azure Front Door y conceder los permisos necesarios a Azure Key Vault, Front Door usará la identidad administrada para acceder a los certificados. Sin estos permisos, se produce un error en la asignación automática de certificados personalizados y la adición de nuevos certificados. Si la identidad administrada está deshabilitada, Azure Front Door revertirá al uso de la aplicación Microsoft Entra configurada original, que no se recomienda y quedará en desuso en el futuro.

Azure Front Door admite dos tipos de identidades administradas:

- Identidad asignada por el sistema: Esta identidad está vinculada al servicio y se elimina si se elimina el servicio. Cada servicio solo puede tener una identidad asignada por el sistema.

- Identidad asignada por el usuario: Se trata de un recurso de Azure independiente que se puede asignar al servicio. Cada servicio puede tener varias identidades asignadas por el usuario.

Las identidades administradas son específicas del inquilino de Microsoft Entra donde se hospeda la suscripción de Azure. Si una suscripción se mueve a un directorio diferente, debe volver a crear y volver a configurar la identidad.

Puede configurar el acceso de Azure Key Vault mediante control de acceso basado en rol (RBAC) o directiva de acceso.

Requisitos previos

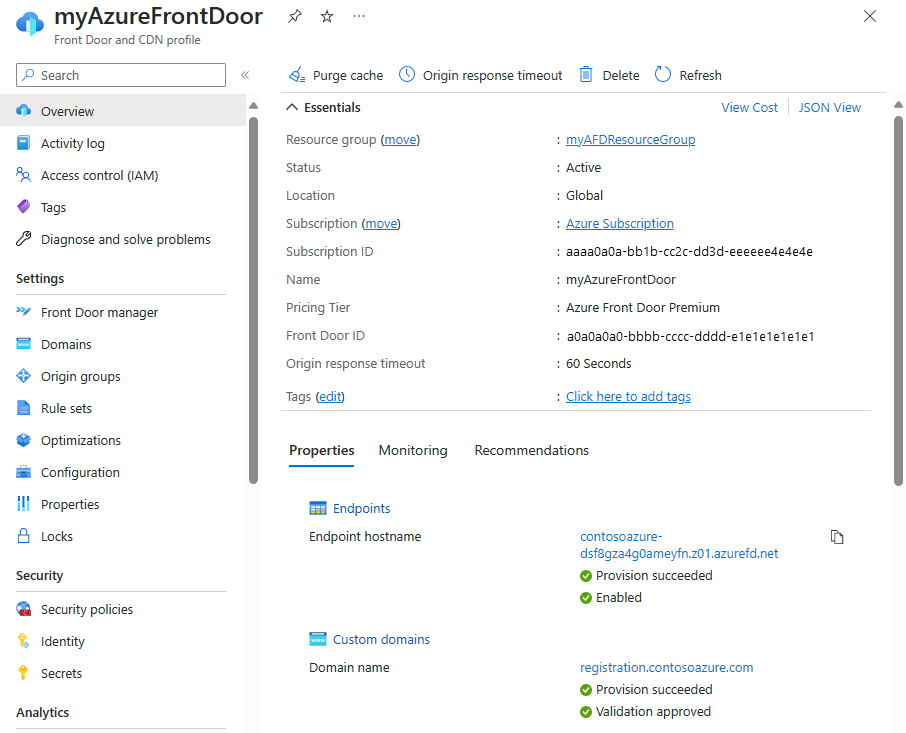

Antes de configurar la identidad administrada para Azure Front Door, asegúrese de tener un perfil de Azure Front Door Estándar o Premium. Para crear un nuevo perfil, consulte creación de una instancia de Azure Front Door.

Habilitación de una entidad administrada

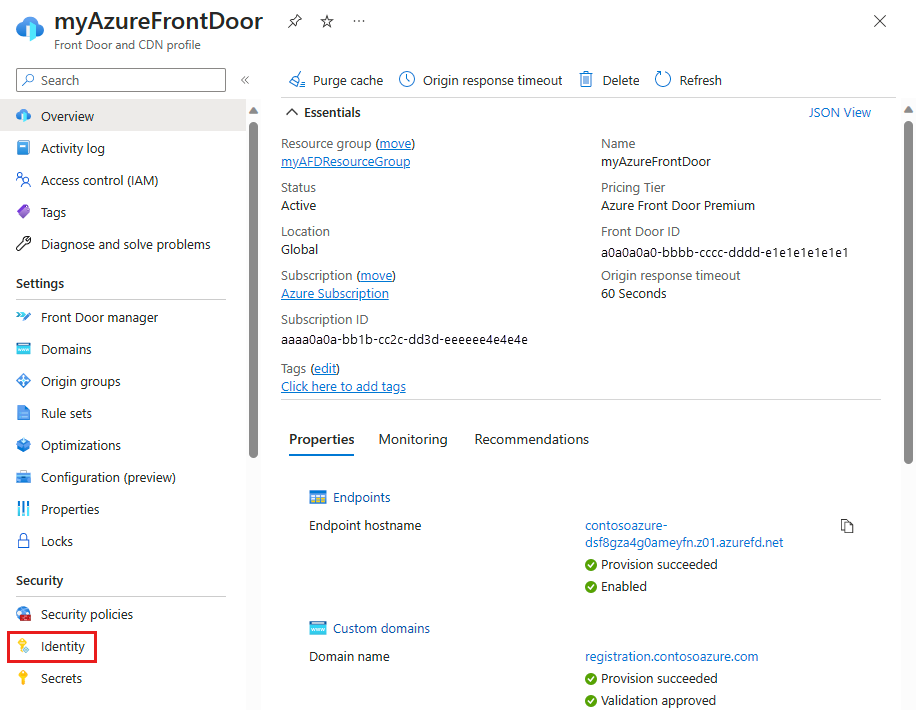

Vaya a su perfil Azure Front Door existente. Seleccione Identidad en Seguridad en el menú de la izquierda.

Elija entre una identidad administrada Asignada por el sistema o Asignada por el usuario.

sistema asignado: Una identidad administrada vinculada al ciclo de vida del perfil de Azure Front Door, que se usa para acceder a Azure Key Vault.

Usuario asignado: Un recurso de identidad administrada independiente con su propio ciclo de vida, que se usa para autenticarse en Azure Key Vault.

Asignado por el sistema

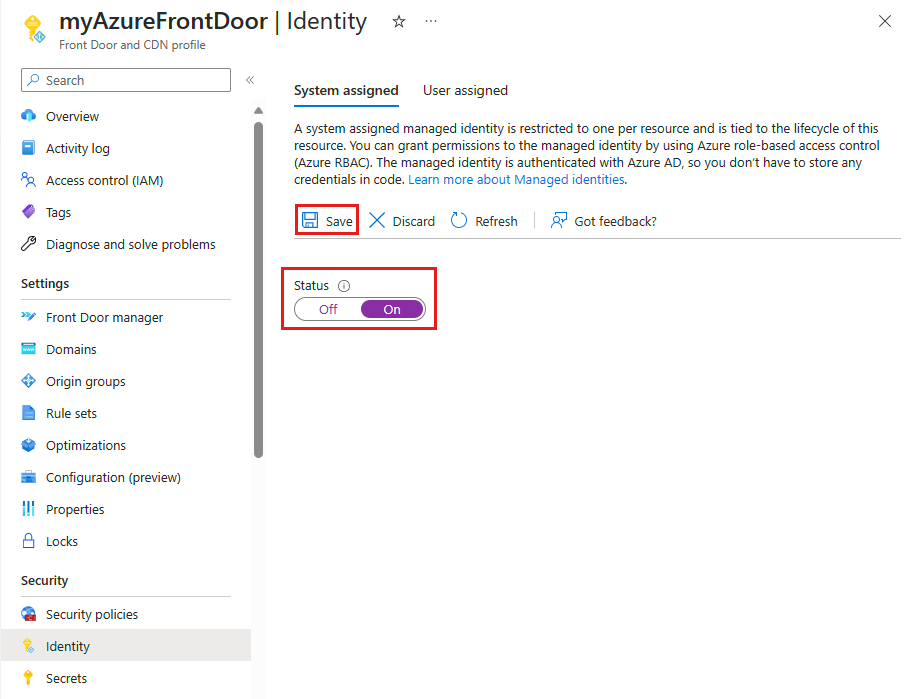

Cambie el Estado a En y seleccione Guardar.

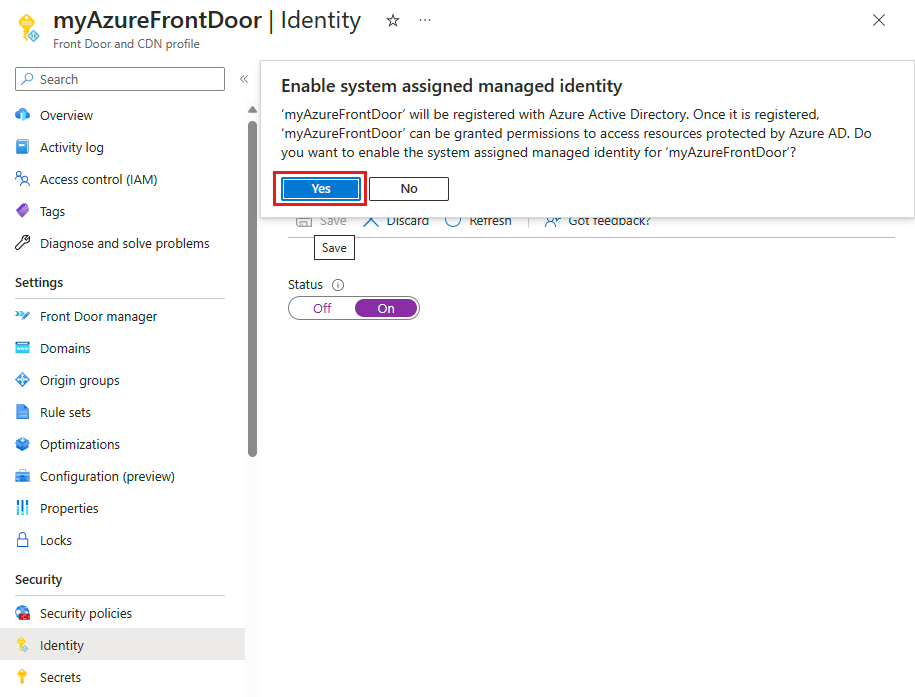

Para confirmar la creación de una identidad administrada del sistema para el perfil de Front Door, seleccione Sí cuando se le solicite.

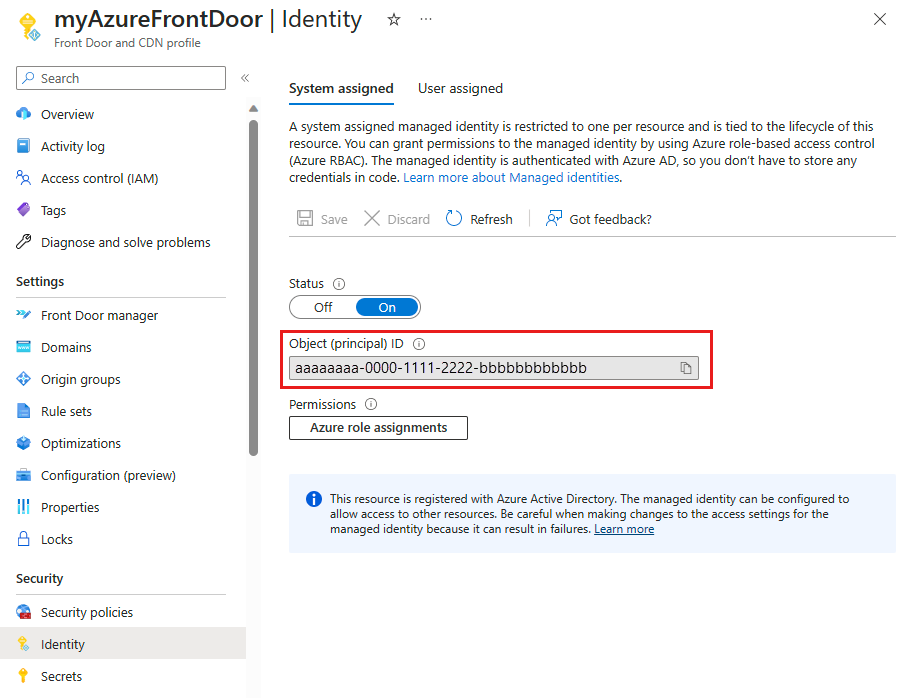

Una vez creado y registrado con Microsoft Entra ID, use el id. de objecto (entidad de seguridad) para conceder a Azure Front Door acceso a Azure Key Vault.

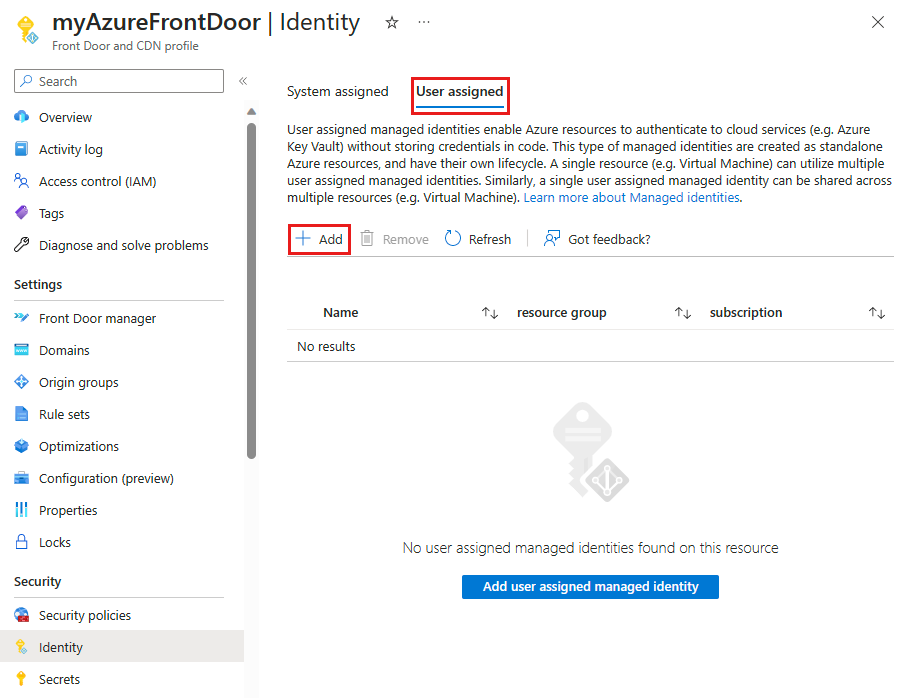

Asignado por el usuario

Para usar una identidad administrada asignada por el usuario, debe tener una ya creada. Para obtener instrucciones sobre cómo crear una nueva identidad, consulte crear una identidad administrada asignada por el usuario.

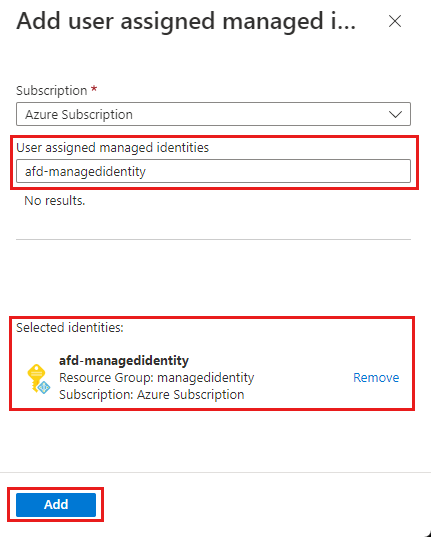

En la pestaña Usuario asignado, seleccione + Agregar para agregar una identidad administrada asignada por el usuario.

Busque y seleccione la identidad administrada asignada por el usuario. A continuación, seleccione Agregar para asociarlo al perfil de Azure Front Door.

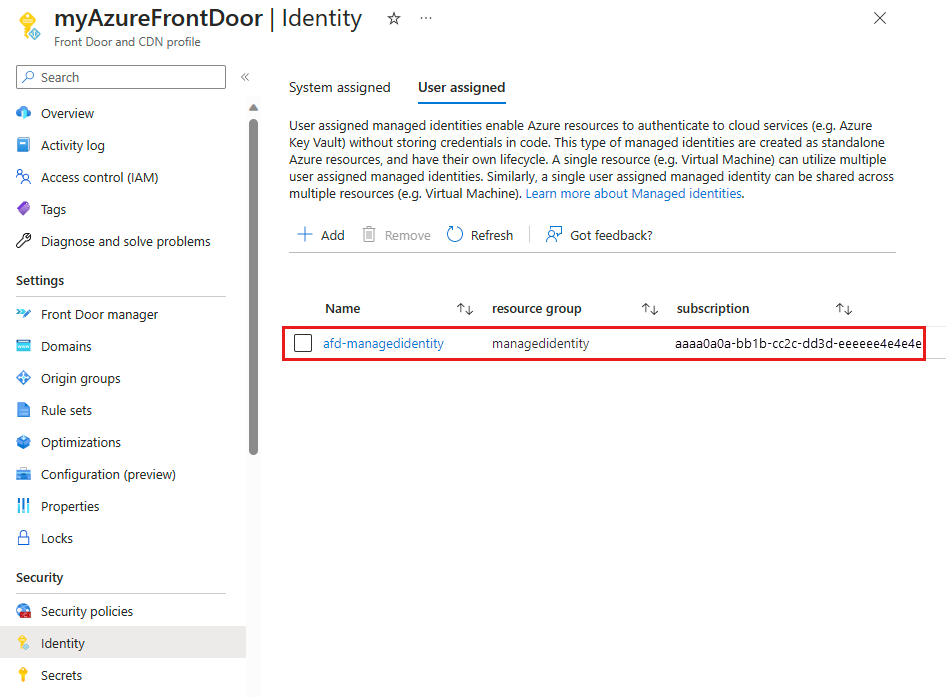

El nombre de la identidad administrada asignada por el usuario seleccionada aparece en el perfil de Azure Front Door.

Configuración del acceso a Key Vault

Puede configurar el acceso a Azure Key Vault mediante cualquiera de los métodos siguientes:

- Control de acceso basado en rol (RBAC): Proporciona un control de acceso específico mediante Azure Resource Manager.

- Directiva de acceso: Usa el control de acceso nativo de Azure Key Vault.

Para obtener más información, consulte Control de acceso basado en roles de Azure (RBAC de Azure) frente a las directivas de acceso.

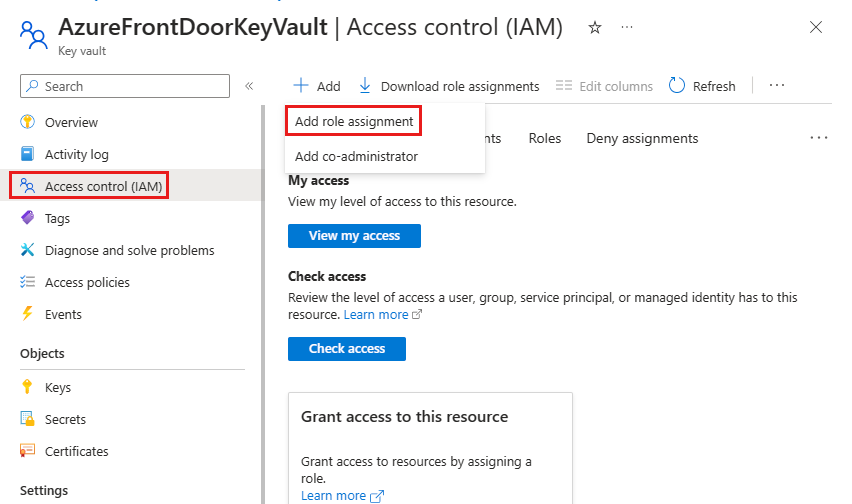

Control de acceso basado en rol (RBAC)

Vaya a Azure Key Vault. Seleccione Control de acceso (IAM) en el menú Configuración y seleccione + Agregar y elija Agregar asignación de roles.

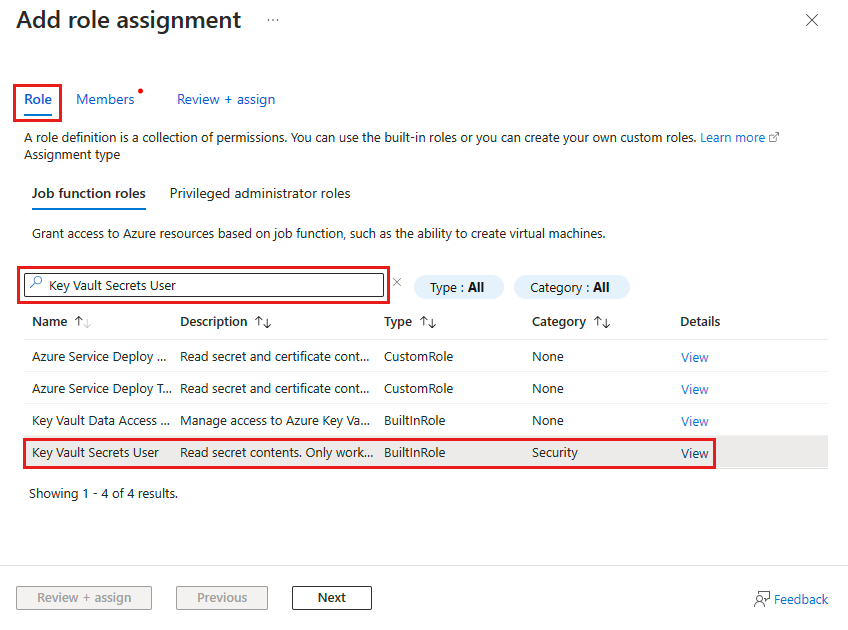

En la página Agregar asignación de roles, busque Usuario secreto de Key Vault y selecciónelo en los resultados de la búsqueda.

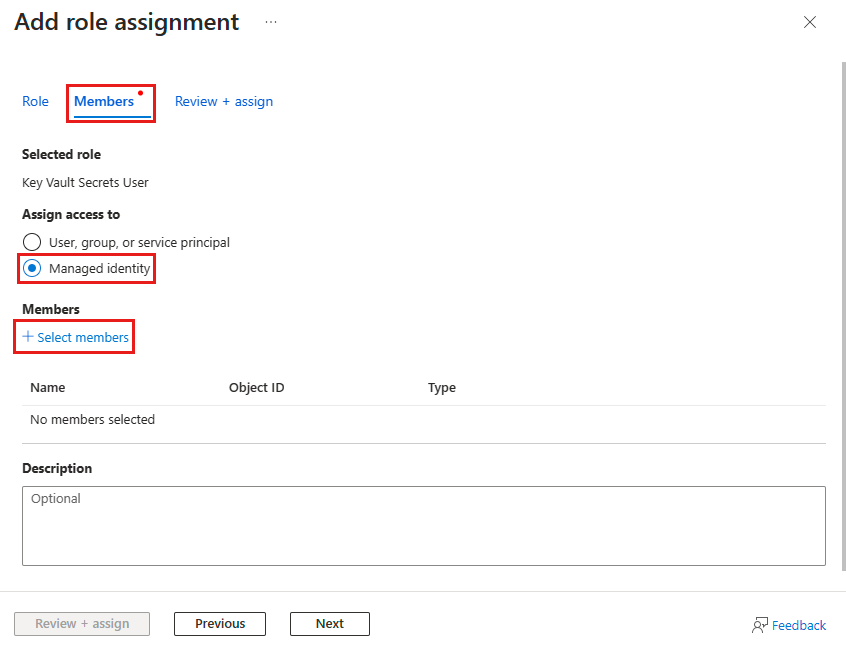

Vaya a la pestaña Miembros, seleccione Identidad administrada y, a continuación, seleccione + Seleccionar miembros.

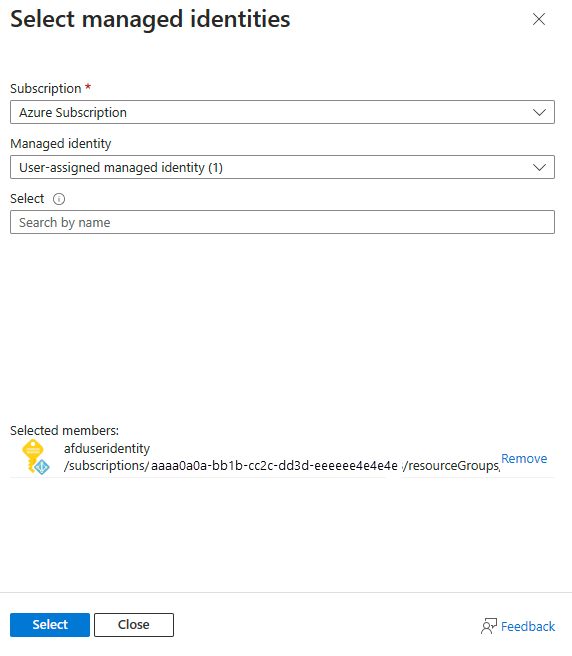

Elija la identidad administrada asignada por el sistema o asignada por el usuario asociada a Azure Front Door y, a continuación, seleccione Seleccionar.

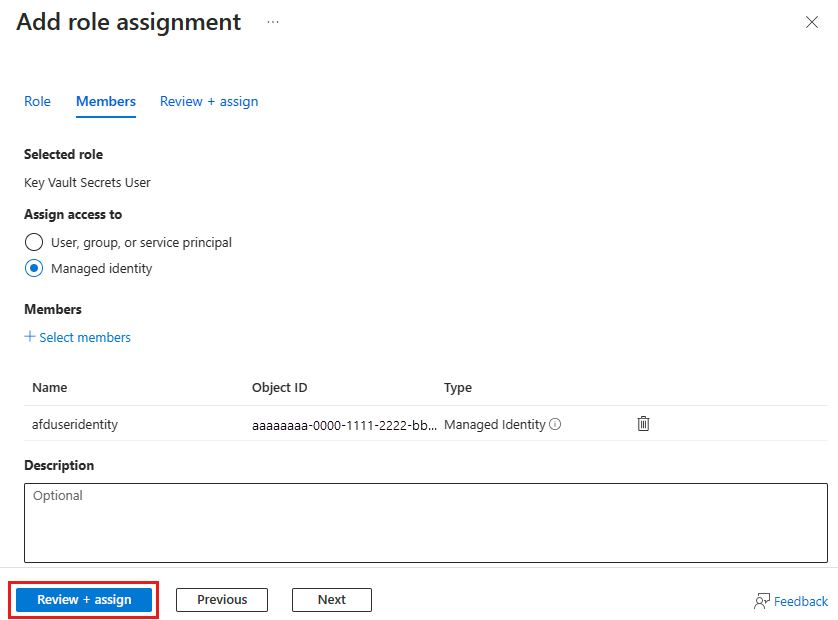

Seleccione Revisar y asignar para finalizar la asignación de roles.

Directiva de acceso

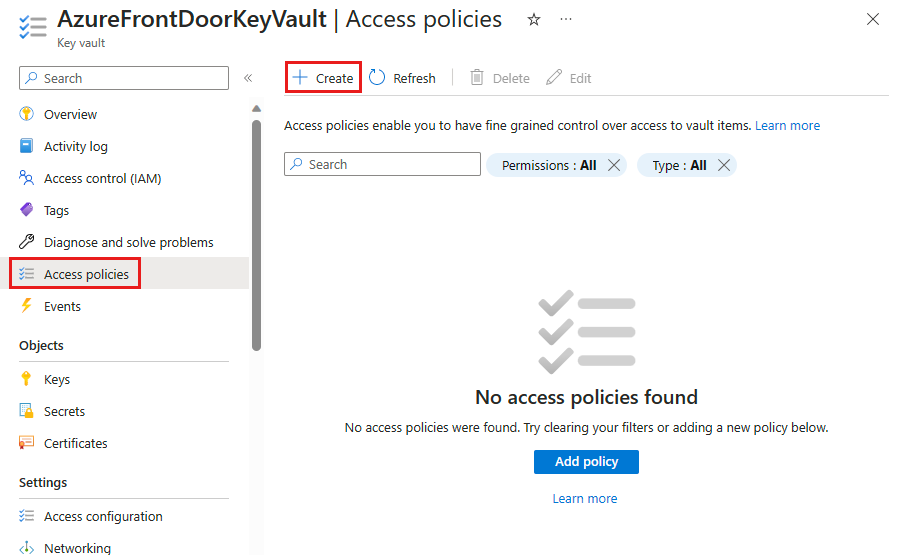

Vaya a Azure Key Vault. En Configuración, seleccione Directivas de acceso y, a continuación, seleccione + Crear.

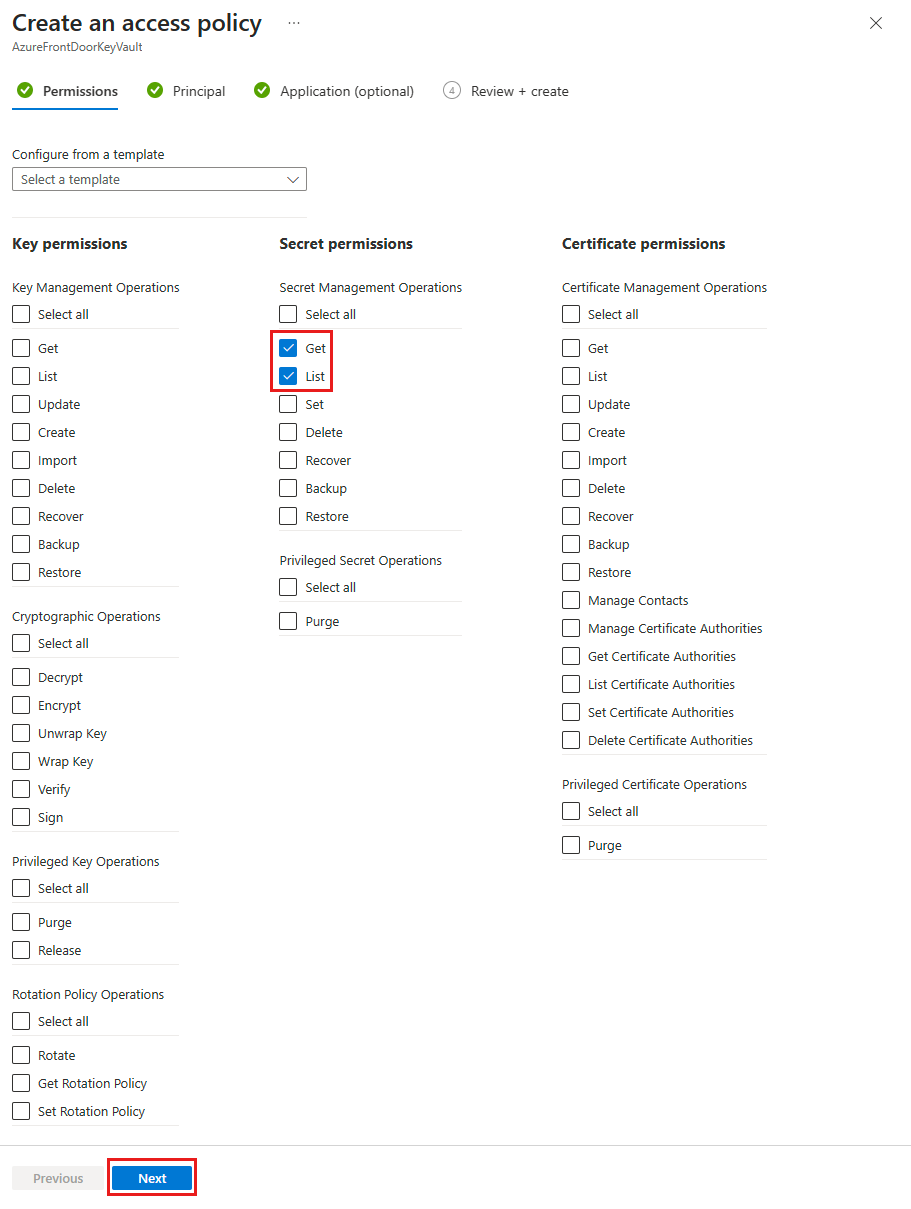

En la página Crear una directiva de acceso, vaya a la pestaña Permisos. En Permisos secretos, seleccione Lista y Obtener. A continuación, seleccione Siguiente para continuar con la pestaña principal.

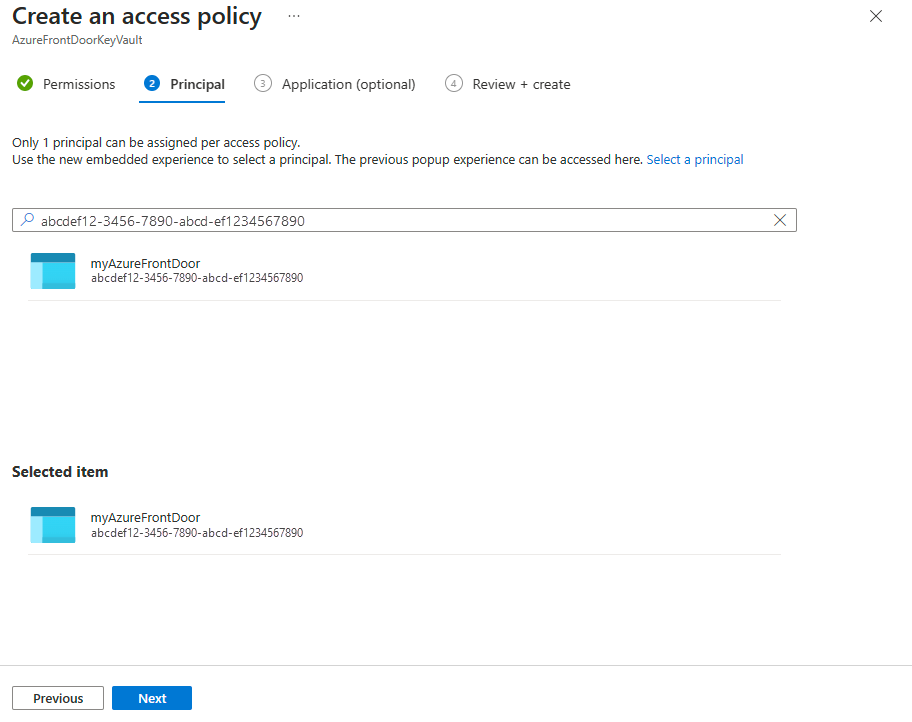

En la pestaña Principal, escriba el id. de objeto (entidad de seguridad) para una identidad administrada asignada por el sistema o el nombre para una identidad administrada asignada por el usuario. Después, seleccione Revisar y crear. Se omite la pestaña Aplicación, ya que Azure Front Door se selecciona automáticamente.

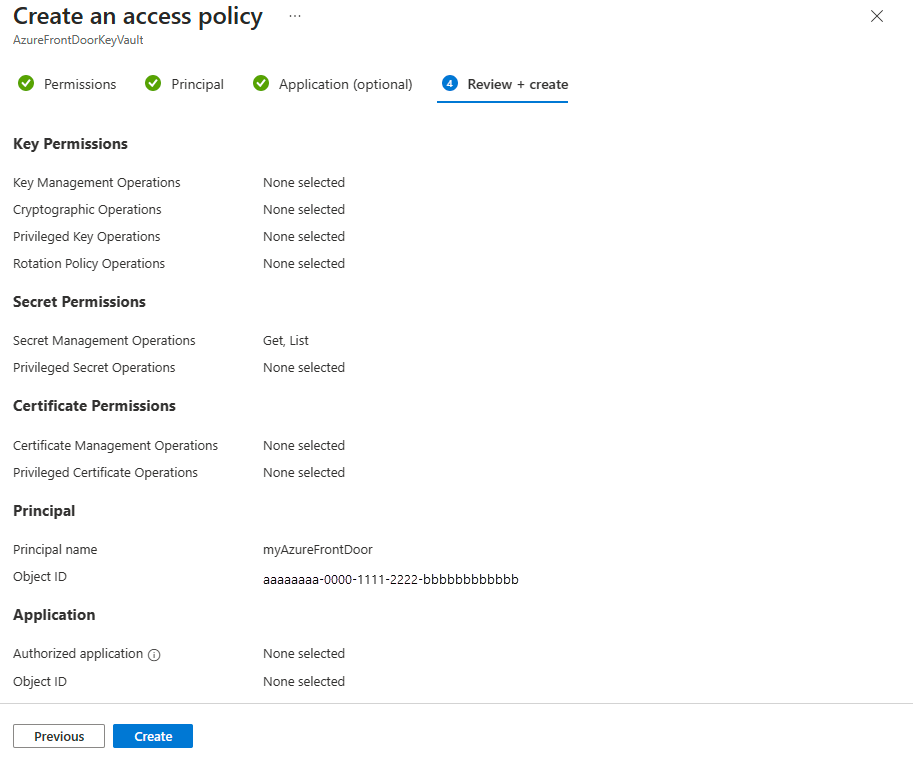

Revise la configuración de la directiva de acceso y seleccione Crear para finalizar la directiva de acceso.

Comprobar acceso

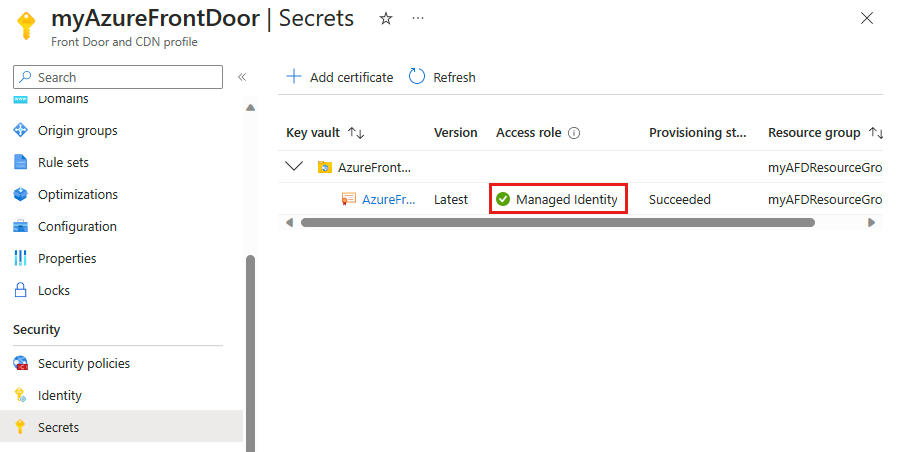

Vaya al perfil de Azure Front Door donde ha habilitado la identidad administrada y seleccione Secretos en Seguridad.

Confirme que Identidad administrada aparece en la columna Rol de acceso para el certificado usado en Front Door. Si configura la identidad administrada por primera vez, agregue un certificado a Front Door para ver esta columna.

Pasos siguientes

- Obtenga más información sobre el cifrado TLS de un extremo a otro.

- Obtenga información sobre cómo configurar HTTPS en un dominio personalizado de Azure Front Door.