Defender para IoT y la arquitectura de red

Este artículo forma parte de una serie de artículos que describen la ruta de acceso de implementación para la supervisión de OT con Microsoft Defender para IoT.

Use el contenido siguiente para obtener información sobre su propia tecnología operativa (OT)/arquitectura de red de IoT y dónde cada uno de los elementos del sistema entra en capas de segmentación de red de OT.

Capas de red de OT/IoT

La red de su organización consta de muchos tipos de dispositivos, que se pueden dividir en los siguientes grupos principales:

- Dispositivos de punto de conexión. Puede incluir varios subgrupos, como servidores, equipos, dispositivos IoT (Internet de las cosas), etc.

- Dispositivos de red. Sirva la infraestructura con servicios de red y puede incluir conmutadores de red, firewalls, enrutadores y puntos de acceso.

La mayoría de los entornos de redes están diseñados con un modelo jerárquico de tres capas. Por ejemplo:

| Nivel | Descripción |

|---|---|

| Acceder | La capa de acceso es donde se ubicarán la mayoría de los puntos de conexión. Normalmente, estos puntos de conexión se sirven mediante una puerta de enlace predeterminada y el enrutamiento desde las capas superiores y, a menudo, el enrutamiento desde la capa de distribución. * Una puerta de enlace predeterminada es un servicio de red o una entidad dentro de la subred local que es responsable de enrutar el tráfico fuera de la LAN o el segmento IP. |

| Distribución | La capa de distribución es responsable de agregar varias capas de acceso y entregar comunicación a la capa principal con servicios como enrutamiento de VLAN, calidad de servicio, directivas de red, etc. |

| Principal | La capa principal contiene la granja de servidores principal de la organización y proporciona servicios de alta velocidad y baja latencia a través de la capa de distribución. |

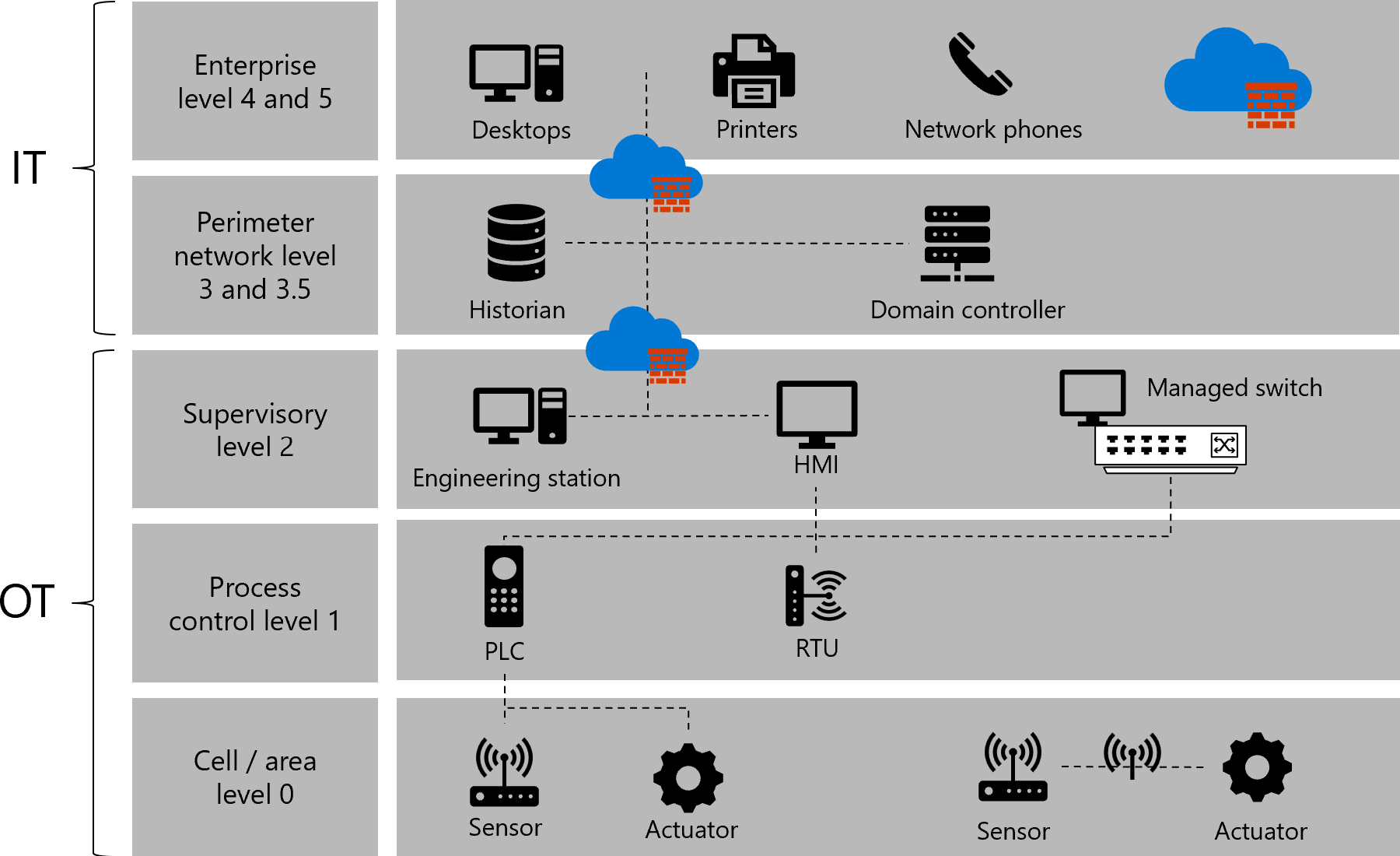

El modelo Purdue de la arquitectura de red

El modelo de referencia de Purdue, para la segmentación de redes de OT/Sistema de control industrial (ICS), define otras seis capas, con determinados componentes y controles de seguridad pertinentes para cada segmento.

Cada tipo de dispositivo de la red de OT se encuentra en un nivel específico del modelo de Purdue, por ejemplo, como se muestra en la imagen siguiente:

En la tabla siguiente se describen los distintos niveles del modelo de Purdue cuando se aplica a los dispositivos que puede tener en la red:

| Nombre | Descripción |

|---|---|

| Nivel 0: celda y área | El nivel 0 consta de una amplia variedad de sensores, accionadores y dispositivos implicados en el proceso de fabricación básico. Estos dispositivos realizan las funciones básicas del sistema de control y automatización industrial, como las siguientes: - Conducir un motor - Medir variables - Establecer una salida - Realizar funciones clave, como pintar, soldar y plegar |

| Nivel 1: control de procesos | El nivel 1 consta de controladores insertados que controlan y manipulan el proceso de fabricación cuya función clave es comunicarse con los dispositivos de nivel 0. En la fabricación discreta, esos dispositivos son controladores de lógica programables (PLC) o unidades de telemetría remotas (RTU). En el proceso de fabricación, el controlador básico se denomina sistema de control distribuido (DCS). |

| Nivel 2: supervisión | El nivel 2 representa los sistemas y las funciones asociadas a la supervisión del entorno de ejecución y el funcionamiento de un área de una instalación de producción. Esto normalmente incluye lo siguiente: - Interfaces de operador o interfaces hombre-máquina (HMIs) - Alarmas o sistemas de alerta - Procesamiento de sistemas de administración por lotes y de analista - Control de las estaciones de trabajo de una sala Estos sistemas se comunican con los PLC y las RTU en el nivel 1. En algunos casos, se comunican o comparten datos con los sistemas y aplicaciones del sitio o empresariales (niveles 4 y 5). Estos sistemas se basan principalmente en equipos y sistemas operativos estándar (UNIX o Microsoft Windows). |

| Niveles 3 y 3,5: red perimetral industrial y de nivel de sitio | El nivel de sitio representa el mayor nivel de automatización industrial y sistemas de control. Los sistemas y las aplicaciones que existen en este nivel administran funciones de control y automatización industrial para todo el sitio. Los niveles del 0 al 3 se consideran críticos para las operaciones del sitio. Los sistemas y funciones que existen en este nivel pueden incluir lo siguiente: - Creación de informes de producción (por ejemplo, tiempos de ciclo, índice de calidad, mantenimiento predictivo) - Analista de planta - Programación de producción detallada - Administración de operaciones a nivel de sitio - Administración de dispositivos y materiales - Revisión del servidor de inicio - Servidor de archivos - Dominio industrial, Active Directory, servidor de terminal Estos sistemas se comunican con la zona de producción y comparten datos con los sistemas y aplicaciones empresariales (nivel 4 y nivel 5). |

| Niveles 4 y 5: redes empresariales | Los niveles 4 y 5 representan el sitio o la red empresarial donde existen las funciones y los sistemas de TI centralizados. La organización de TI administra directamente los servicios, los sistemas y las aplicaciones en estos niveles. |

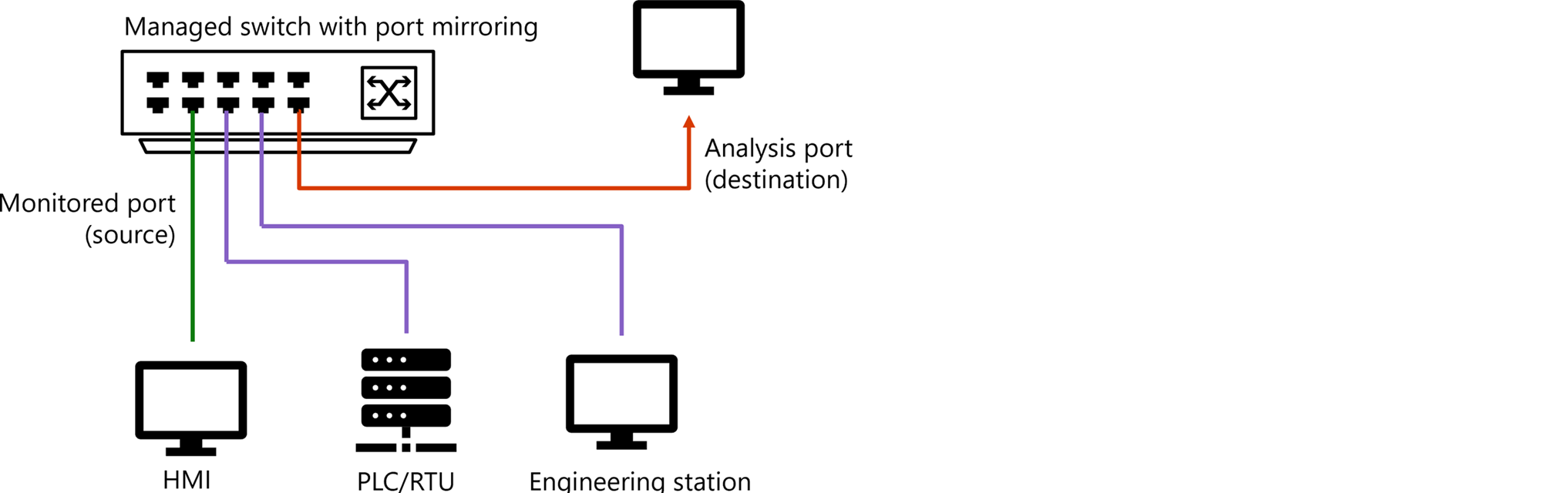

Colocación de sensores de OT en la red

Cuando los sensores de red de Defender para IoT están conectados a la infraestructura de red, reciben tráfico reflejado, como puertos de reflejo del conmutador (SPAN) o TAP de red. El puerto de administración del sensor se conecta a la red de administración de sensores, corporativa o empresarial desde Azure Portal.

Por ejemplo:

En la imagen siguiente se agregan recursos de Defender para IoT a la misma red que se describió anteriormente, incluido un puerto SPAN, un sensor de red y Defender para IoT en el Azure Portal.

Para más información, consulte Modelos de conectividad de red de OT de ejemplo.

Identificación de puntos de tráfico interesantes

Normalmente, los puntos interesantes desde una perspectiva de seguridad son las interfaces que se conectan entre la entidad de puerta de enlace predeterminada al conmutador de núcleo o distribución.

Identificar estas interfaces como puntos interesantes garantiza que se supervise el tráfico que viaja desde dentro del segmento IP hacia fuera del segmento IP. Asegúrese de considerar también que falta tráfico, que es el tráfico destinado originalmente a salir del segmento, pero termina en el resto del segmento. Para más información, consulte Flujos de tráfico en la red.

Al planear una implementación de Defender para IoT, se recomienda tener en cuenta los siguientes elementos de la red:

| Consideración | Description |

|---|---|

| Tipos de tráfico únicos dentro de un segmento | Tenga en cuenta especialmente los siguientes tipos de tráfico dentro de un segmento de red: Tráfico de difusión o multidifusión: tráfico enviado a cualquier entidad dentro de la subred. Con el Protocolo de administración de grupos de Internet (IGMP), el snooping está configurado dentro de la red, pero no hay ninguna garantía de que el tráfico de multidifusión se reenvíe a ninguna entidad específica. El tráfico de difusión y multidifusión se envía normalmente a todas las entidades de la subred IP local, incluida la entidad de puerta de enlace predeterminada, y, por tanto, también se cubre y supervisa. Tráfico de unidifusión: el tráfico reenviado directamente al destino, sin cruzar todos los puntos de conexión de subred, incluida la puerta de enlace predeterminada. Supervise el tráfico de unidifusión con Defender para IoT colocando sensores directamente en los conmutadores de acceso. |

| Supervisión de ambos flujos de tráfico | Al transmitir el tráfico a Defender para IoT, algunos proveedores y productos permiten un flujo de dirección, lo que puede provocar una brecha en los datos. Es muy útil supervisar ambas direcciones de tráfico para obtener información de conversación de red sobre las subredes y una mejor precisión en general. |

| Búsqueda de la puerta de enlace predeterminada de una subred | Para cada subred interesante, el punto interesante será cualquier conexión a la entidad que actúa como puerta de enlace predeterminada para la subred de red. Sin embargo, en algunos casos, hay tráfico dentro de la subred que no está supervisado por el punto interesante normal. La supervisión de este tipo de tráfico, que de lo contrario no se supervisa mediante la implementación típica, es útil especialmente en subredes confidenciales. |

| Tráfico atípico | La supervisión del tráfico que no se supervisa de otro modo por la implementación típica puede requerir puntos de streaming adicionales y soluciones de red, como RSPAN, pulsadores de red, etc. Para más información, consulte Métodos de creación de reflejo del tráfico para la supervisión de OT. |

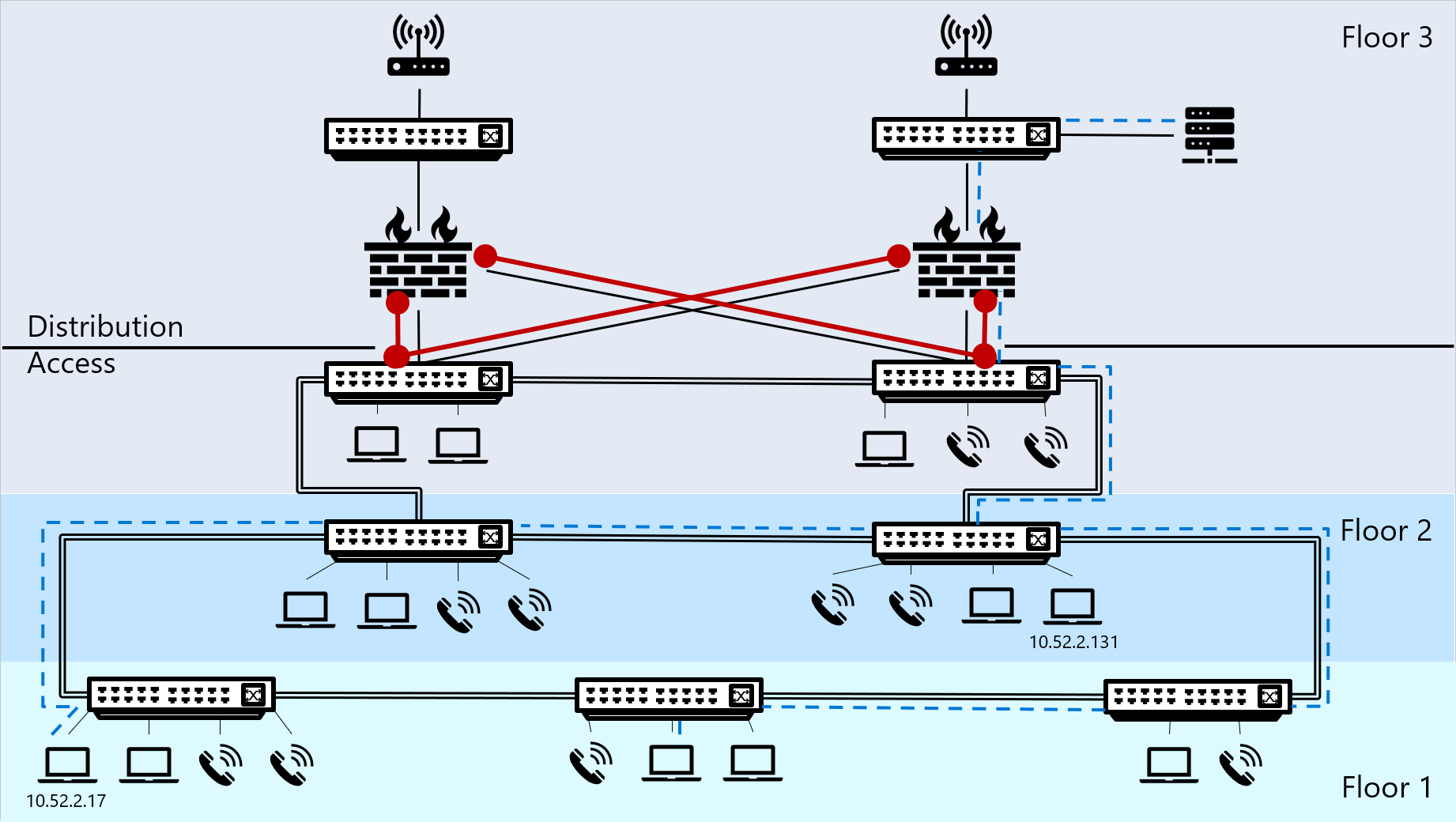

Diagrama de tráfico de ejemplo

En el diagrama siguiente se muestra una red de ejemplo en un edificio de tres plantas, donde la primera y la segunda planta hospedan ambos puntos de conexión y conmutadores, y los puntos de conexión y conmutadores de la tercera planta, pero también firewalls, conmutadores principales, un servidor y enrutadores.

El tráfico que viaja fuera del segmento IP se muestra mediante una línea de puntos azul.

El tráfico interesante se marca en rojo e indica los lugares donde se recomienda colocar sensores de red para transmitir ese tráfico interesante a Defender para IoT.

Flujos de tráfico en la red

Los dispositivos que desencadenan el tráfico de red coinciden con la máscara de subred configurada y la dirección IP con una dirección IP de destino para comprender cuál debe ser el destino del tráfico. El destino del tráfico será la puerta de enlace predeterminada o en otro lugar dentro del segmento IP. Este proceso de coincidencia también puede desencadenar un proceso de ARP para buscar la dirección MAC de la dirección IP de destino.

En función de los resultados del proceso coincidente, los dispositivos realizan un seguimiento del tráfico de red como tráfico dentro o fuera del segmento IP.

| Tráfico | Descripción | Ejemplo |

|---|---|---|

| Tráfico fuera del segmento IP | Cuando el destino del tráfico no se encuentra dentro del intervalo de la máscara de subred, el dispositivo de punto de conexión envía el tráfico a la puerta de enlace predeterminada específica que es responsable del enrutamiento del flujo de tráfico a otros segmentos pertinentes. Cualquier tráfico que se desplaza fuera de un segmento IP fluye a través de una puerta de enlace predeterminada para cruzar el segmento de red, como primer salto en la ruta de acceso a su destino. Nota: Colocar un sensor de red de OT de Defender para IoT en este momento garantiza que todo el tráfico que viaja fuera del segmento se transmita a Defender para IoT, se analice y se pueda investigar. |

- Un equipo se configura con una dirección IP de 10.52.2.201 y una máscara de subred de 255.255.255.0. - El equipo desencadena un flujo de red a un servidor web con una dirección IP de destino de 10.17.0.88. - El sistema operativo del equipo calcula la dirección IP de destino con el intervalo de direcciones IP del segmento para determinar si el tráfico se debe enviar localmente, dentro del segmento o dirigir a la entidad de puerta de enlace predeterminada que puede encontrar la ruta correcta al destino. - En función de los resultados del cálculo, el sistema operativo busca que para la dirección IP y la subred del mismo nivel ( 10.52.2.17 y 255.255.255.0), el intervalo de segmentos es 10.52.2.0 – 10.52.2.255. Los resultados significan que el servidor web no está dentro del mismo segmento IP que el equipo y el tráfico debe enviarse a la puerta de enlace predeterminada. |

| Tráfico dentro del segmento IP | Si el dispositivo encuentra la dirección IP de destino dentro del intervalo de máscaras de subred, el tráfico no cruza el segmento IP y viaja dentro del segmento para buscar la dirección MAC de destino. Este tráfico requiere una resolución ARP, que desencadena un paquete de difusión para encontrar la dirección MAC de la dirección IP de destino. |

- Un equipo se configura con una dirección IP de 10.52.2.17 y una máscara de subred de 255.255.255.0. - Este equipo desencadena un flujo de red a otro equipo, con una dirección de destino de 10.52.2.131. - El sistema operativo del equipo calcula la dirección IP de destino con el intervalo de direcciones IP del segmento para determinar si el tráfico se debe enviar localmente, dentro del segmento o dirigir a la entidad de puerta de enlace predeterminada que puede encontrar la ruta correcta al destino. - En función de los resultados del cálculo, el sistema operativo busca que para la dirección IP y la subred del mismo nivel ( 10.52.2.17 y 255.255.255.0), el intervalo de segmentos es 10.52.2.0 – 10.52.2.255. Los resultados significan que la dirección IP de destino del equipo está dentro del mismo segmento que el propio equipo y el tráfico debe enviarse directamente en el segmento. |

Implementar la implementación de Defender para IoT con una puerta de enlace unidireccional

Si está trabajando con una puerta de enlace unidireccional, como Waterfall, Owl Cyber Defense o Hirschmann, donde los datos pasan a través de un diodo de datos en una sola dirección, use uno de los métodos siguientes para comprender dónde colocar los sensores de OT:

Colocar los sensores de OT fuera del perímetro de red (recomendado). En este escenario, el sensor recibe tráfico SPAN a través del diodo, unidireccionalmente desde la red hasta el puerto de supervisión del sensor. Se recomienda usar este método en implementaciones de gran tamaño. Por ejemplo:

Colocar los sensores de OT dentro del perímetro de red. En este escenario, el sensor envía alertas de syslog UDP a destinos fuera del perímetro a través del diodo de datos. Por ejemplo:

Los sensores de OT colocados dentro del perímetro de red están aislados de aire y deben administrarse localmente. No pueden conectarse a la nube ni administrarse desde Azure Portal. Por ejemplo, deberá actualizar manualmente estos sensores con nuevos paquetes de inteligencia sobre amenazas.

Si está trabajando con una red unidireccional y necesita sensores conectados a la nube administrados desde Azure Portal, asegúrese de colocar los sensores fuera del perímetro de la red.