Obtenga respuestas a preguntas comunes sobre Microsoft Defender para servidores.

Precios

¿Qué servidores se pagan en una suscripción?

Al habilitar Defender para servidores en una suscripción, se le cobrará por todas las máquinas en función de su estado de encendido.

| State | Detalles | Facturación |

|---|---|---|

| Máquinas virtuales de Azure | ||

| Iniciando | Máquina virtual iniciándose. | No facturado |

| En ejecución | Estado de funcionamiento normal. | Facturado |

| Deteniéndose | Estado de transición. Se mueve al estado Detenido cuando termine. | Facturado |

| Detenido | Máquina virtual apagada desde dentro del sistema operativo invitado o mediante las API de apagado. El hardware aún está asignado y la máquina permanece en el host. | Facturado |

| Desasignando | Estado de transición. Se mueve al estado Desasignado cuando termine. | No facturado |

| Desasignado | Máquina virtual detenida y eliminada del host. | No facturado |

| Máquinas de Azure Arc | ||

| Connecting | Servidores conectados, pero aún no se han recibido latidos. | No facturado |

| Conectado | Recepción normal de latidos del agente de Connected Machine. | Facturado |

| Sin conexión o desconectado | No se recibió ningún latido durante 15-30 minutos. | No facturado |

| Expirada | Si está desconectada durante 45 días, su estado puede cambiar a Expirada. | No facturado |

¿Cuáles son los requisitos de licencia de Microsoft Defender para punto de conexión?

Las licencias de Defender para punto de conexión para servidores se incluyen con Defender para servidores.

¿Se puede obtener un descuento si ya se dispone de una licencia de Microsoft Defender para punto de conexión?

Si ya tiene una licencia de Microsoft Defender para punto de conexión para servidores, no pagará esa parte de la licencia del plan 1 o 2 de Microsoft Defender para servidores.

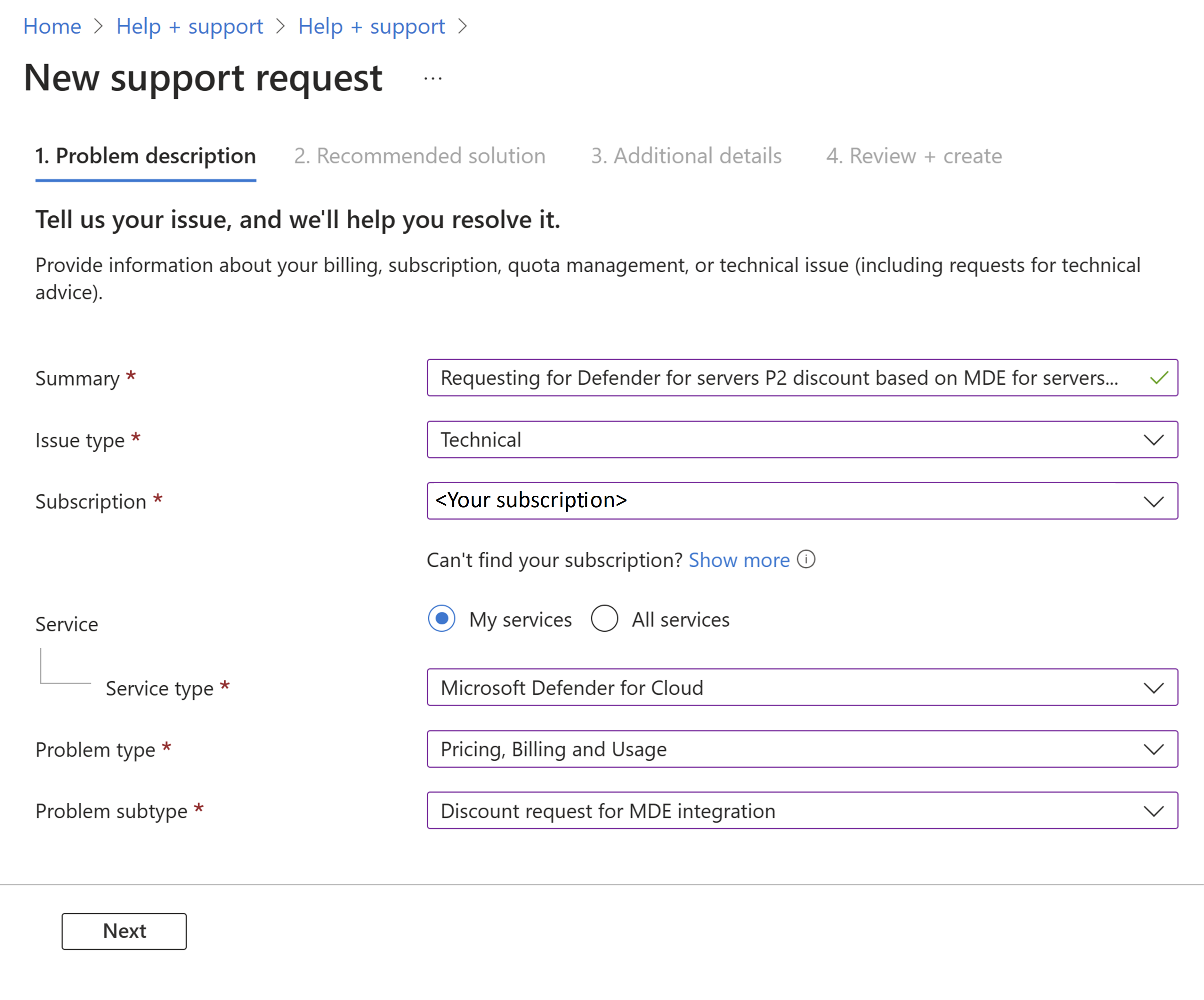

Para solicitar su descuento, en Azure Portal, seleccione Soporte y solución de problemas>Ayuda y soporte. Seleccione Crear una solicitud de soporte técnico y rellene los campos.

En Detalles adicionales, escriba los detalles, el id. del inquilino, el número de licencias de Defender para punto de conexión que se compraron, la fecha de expiración y todos los demás campos obligatorios.

Complete el proceso y seleccione Crear.

El descuento se vuelve efectivo a partir de la fecha de aprobación. No es retroactivo.

¿Cuál es la asignación gratuita de ingesta de datos?

Cuando Defender para servidores Plan 2 está habilitado, obtiene una asignación de ingesta de datos gratuita para tipos de datos específicos. Más información

Implementación

¿Se puede habilitar Defender para servidores en un subconjunto de máquinas de una suscripción?

Sí, puede habilitar Defender para servidores en recursos específicos de una suscripción. Obtenga más información sobre el planeamiento del ámbito de implementación.

¿Cómo recopila los datos Defender para servidores?

Obtenga información sobre los métodos de recopilación de datos en Defender para servidores.

¿Dónde almacena Defender para servidores mis datos?

Obtenga información sobre la residencia de datos para Defender for Cloud.

¿Defender para servidores necesita un área de trabajo de Log Analytics?

El plan 1 de Defender para servidores no depende de Log Analytics. En Defender para servidores Plan 2, necesita un área de trabajo de Log Analytics para aprovechar la ventaja de la ingesta de datos gratuita. También necesita un área de trabajo para usar la supervisión de la integridad de los archivos en el Plan 2. Si configura un área de trabajo de Log Analytics para beneficiarse de la ingesta de datos gratuita, deberá habilitar Defender para servidores Plan 2 directamente en ella.

¿Qué ocurre si tengo habilitado Defender para servidores en un área de trabajo pero no en una suscripción?

El método heredado para la incorporación de servidores a Defender para servidores Plan 2 usando un área de trabajo y el agente de Log Analytics ya no es compatible ni está disponible en el portal. Para asegurarse de que las máquinas que están conectadas actualmente al área de trabajo permanecen protegidas, haga lo siguiente:

- Máquinas locales y multinube: si previamente incorporó máquinas locales y AWS/GCP usando el método heredado, conecte estas máquinas a Azure como servidores habilitados para Azure Arc a la suscripción con Defender para servidores Plan 2 habilitado.

- Máquinas seleccionadas: si utilizó el método heredado para habilitar Defender para servidores Plan 2 en máquinas individuales, le recomendamos que habilite Defender para servidores Plan 2 en toda la suscripción. Después puede excluir máquinas específicas usando la configuración a nivel de recursos.

Integración de Microsoft Defender para punto de conexión

¿Qué plan de Microsoft Defender para punto de conexión se admite en Defender para servidores?

Defender para servidores Plan 1 y Plan 2 proporciona las capacidades de Microsoft Defender para punto de conexión Plan 2, incluida la detección y respuesta de puntos de conexión (EDR).

¿Necesito comprar una solución antimalware independiente para mis máquinas?

No. Con la integración de Defender para puntos de conexión en Defender para servidores, también obtendrá protección contra malware en las máquinas. Además, Defender para servidores Plan 2 proporciona un examen de malware ininterrumpido.

En los sistemas operativos Windows Server nuevos, el antivirus de Microsoft Defender forma parte del sistema operativo y se habilitará en modo activo. En los equipos que ejecutan Windows Server con la integración de la solución unificada Defender para servidores habilitada, Defender para servidores implementa Antivirus de Defender en modo activo. En Linux, Defender para servidores implementa Defender para puntos de conexión, incluido el componente antimalware, y establece el componente en modo pasivo.

¿Cómo puedo cambiar de una herramienta EDR que no sea de Microsoft?

Las instrucciones completas para cambiarse de una solución de punto de conexión que no es de Microsoft están disponibles en la documentación de Microsoft Defender para punto de conexión: Información general sobre la migración.

¿Qué es la extensión "MDE.Windows"/"MDE.Linux" que se está ejecutando en mis equipos?

Cuando activa el plan de Defender para servidores en una suscripción, la integración nativa de Defender para punto de conexión en Defender for Cloud implementa automáticamente el agente de Defender para punto de conexión en los equipos compatibles de la suscripción según sea necesario. La incorporación automática instala la extensión MDE.Windows/MDE.Linux.

Si la extensión no aparece, compruebe que el equipo cumple los requisitos previos y que Defender para servidores está habilitado.

Importante

Si elimina la extensión MDE.Windows/MDE.Linux, no eliminará Microsoft Defender para punto de conexión. Obtenga información sobre la retirada de servidores Windows de Defender para punto de conexión.

Compatibilidad y examen de equipos

¿Qué tipos de máquinas virtuales admite Defender para servidores?

Revise los equipos Windows y Linux compatibles con la integración de Defender para punto de conexión.

¿Con qué frecuencia Defender for Cloud analiza las vulnerabilidades del sistema operativo, las actualizaciones del sistema y los problemas de Endpoint Protection?

Sistema operativo: los datos se actualizan en un plazo de 48 horas Actualizaciones del sistema: los datos se actualizan en un plazo de 24 horas Protección de punto de conexión: los datos se actualizan en un plazo de 8 horas

Normalmente, Defender for Cloud busca nuevos datos cada hora y actualiza las recomendaciones de seguridad en consecuencia.

¿Cómo se protegen las instantáneas de máquinas virtuales recopiladas por el examen sin agente?

El examen sin agente protege las instantáneas de disco según los estándares de seguridad más altos de Microsoft. Entre las medidas de seguridad se incluyen:

- Los datos se cifran en reposo y en tránsito.

- Las instantáneas se eliminan inmediatamente cuando se completa el proceso de análisis.

- Las instantáneas permanecen dentro de su región original de AWS o Azure. Las instantáneas de EC2 no se copian en Azure.

- Aislamiento de entornos por cuenta y suscripción de cliente.

- Solo se envían fuera del entorno de examen aislado los metadatos que contienen los resultados del examen.

- Se auditan todas las operaciones.

¿Cuál es la característica de aprovisionamiento automático para el examen de vulnerabilidades con una solución "traiga su propia licencia" (BYOL)? ¿Se puede aplicar en varias soluciones?

Defender para servidores puede examinar los equipos para comprobar si tienen habilitada una solución EDR. Si no es así, puede usar la Administración de vulnerabilidades de Microsoft Defender que está integrada de manera predeterminada en Defender for Cloud. Como alternativa, Defender for Cloud puede implementar un escáner de vulnerabilidades BYOL compatible que no sea de Microsoft. Solo puede usar un único escáner BYOL. No se admiten varios escáneres que no son de Microsoft.

¿Encuentra el escáner integrado de Defender para la Administración de vulnerabilidades las vulnerabilidades de la red?

No, solo encuentra vulnerabilidades en la propia máquina.

¿Por qué recibo el mensaje "Faltan los datos de detección" en mi máquina virtual?

Este mensaje aparece cuando no hay datos de examen para una máquina virtual. Tarda aproximadamente una hora o menos en examinar los datos después de habilitar un método de recopilación de datos. Después del examen inicial, es posible que reciba este mensaje porque no hay datos de examen disponibles. Por ejemplo, los exámenes no se rellenan para una máquina virtual detenida. Este mensaje también puede aparecer si los datos de examen no se han rellenado recientemente.

¿Por qué se muestra una máquina como no aplicable?

La lista de recursos en la pestaña No aplicable incluye una columna Motivo

| Motivo | Detalles |

|---|---|

| No hay datos de examen disponibles en la máquina | No hay ningún resultado de cumplimiento para esta máquina en Azure Resource Graph. La extensión de configuración de máquina de Azure escribe todos los resultados de cumplimiento en Azure Resource Graph. Puede comprobar los datos en Azure Resource Graph mediante las [consultas de Resource Graph de muestra][(/azure/governance/policy/samples/resource-graph-samples?tabs=azure-cli#azure-policy-guest-configuration). |

| La extensión de configuración de máquina de Azure no está instalada en la máquina | A la máquina le falta la extensión, que es un requisito previo para evaluar el cumplimiento de la línea base de seguridad de Microsoft Cloud. |

| La identidad administrada del sistema no está configurada en la máquina | Se debe implementar una identidad administrada asignada por el sistema en la máquina. |

| La recomendación está deshabilitada en la directiva | La definición de directiva que evalúa la línea de base del sistema operativo está deshabilitada en el ámbito que incluye la |

Pasos siguientes

Planeamiento de la implementación de Defender para servidores