Habilitación del examen de máquinas sin agente

El examen de máquinas sin agente en Microsoft Defender for Cloud mejora la posición de seguridad de las máquinas conectadas a Defender for Cloud. El análisis de máquinas sin agente incluye funcionalidades, como el examen de inventario de software, vulnerabilidades, secretos y malware.

- El examen sin agente no requiere ningún agente instalado ni conectividad de red y no afecta al rendimiento de la máquina.

- Es posible activar o desactivar el examen de máquinas sin agente, pero no es posible desactivar las funcionalidades individuales.

- Los exámenes solo se ejecutan en máquinas virtuales en ejecución. Si la máquina virtual está desactivada durante el examen, no se examinará.

- El examen se ejecuta en una programación no configurable de una vez cada 24 horas.

Al activar el plan 2 de Defender para servidores o el plan de Administración de la posición de seguridad en la nube (CSPM) de Defender, el examen de máquinas sin agente se habilita de forma predeterminada. Si fuera necesario, use las instrucciones de este artículo para habilitar manualmente el examen de máquinas sin agente.

Requisitos previos

| Requisito | Detalles |

|---|---|

| Plan | Para utilizar el examen sin agente, se debe habilitar el plan CSPM de Defender o el plan 2 de Defender para servidores. Al habilitar el examen sin agente en cualquier plan, la configuración está habilitada para ambos planes. |

| Examen de malware | El examen de malware solo está disponible cuando el plan 2 de Defender para servidores está habilitado. Para el examen de malware de máquinas virtuales de nodo de Kubernetes, se requiere el plan 2 de Defender para servidores o el plan Defender para contenedores. |

| Máquinas compatibles | El análisis de máquinas sin agente está disponible para máquinas virtuales de Azure, instancias de proceso de AWS EC2 y GCP conectadas a Defender for Cloud. |

| Máquinas virtuales de Azure | El análisis sin agente está disponible en máquinas virtuales estándar de Azure con lo siguiente: Tamaño máximo de disco total permitido: 4 TB (la suma de todos los discos) - Número máximo de discos permitidos: 6 - Conjunto de escalado de máquinas virtuales: flexible Compatibilidad con discos que estén: - Sin cifrar - Cifrados (discos administrados mediante el cifrado de Azure Storage con claves administradas por la plataforma (PMK)) - Cifrados con claves administradas por el cliente (versión preliminar). |

| AWS | El análisis sin agente está disponible en EC2, instancias de escalado automático y discos sin cifrar y cifrados (PMK o CMK). |

| GCP | El análisis sin agente está disponible en instancias de proceso, grupos de instancias (administradas y no administradas), con claves de cifrado administradas por Google y claves de cifrado administradas por el cliente (CMEK) |

| Nodos de Kubernetes | El examen sin agente de vulnerabilidades y malware en máquinas virtuales de nodo de Kubernetes está disponible. Para la evaluación de vulnerabilidades, se requiere el plan 2 de Defender para servidores, el plan Defender para contenedores o el plan de Administración de la posición de seguridad en la nube (CSPM) de Defender. Para el examen de malware, se requiere el plan 2 de Defender para servidores o Defender para contenedores. |

| Permisos | Revise los permisos usados por Defender for Cloud para el examen sin agente. |

| No admitidas | Tipos de disco: si alguno de los discos de la máquina virtual estuviera en esta lista, no se examinará la máquina virtual: - UltraSSD_LRS - PremiumV2_LRS Tipo de recurso: - VM de Databricks Sistemas de archivos: - UFS (Sistema de archivos Unix) - ReFS (Sistema de archivos resistente a errores) - ZFS (miembro de ZFS) Formatos de almacenamiento en bloque y RAID: - OracleASM (Administrador automático de almacenamiento de OracleASM) - DRBD (Dispositivo de bloque replicado distribuido) - Linux_Raid_Member Mecanismos de integridad: - DM_Verity_Hash - Cambiar |

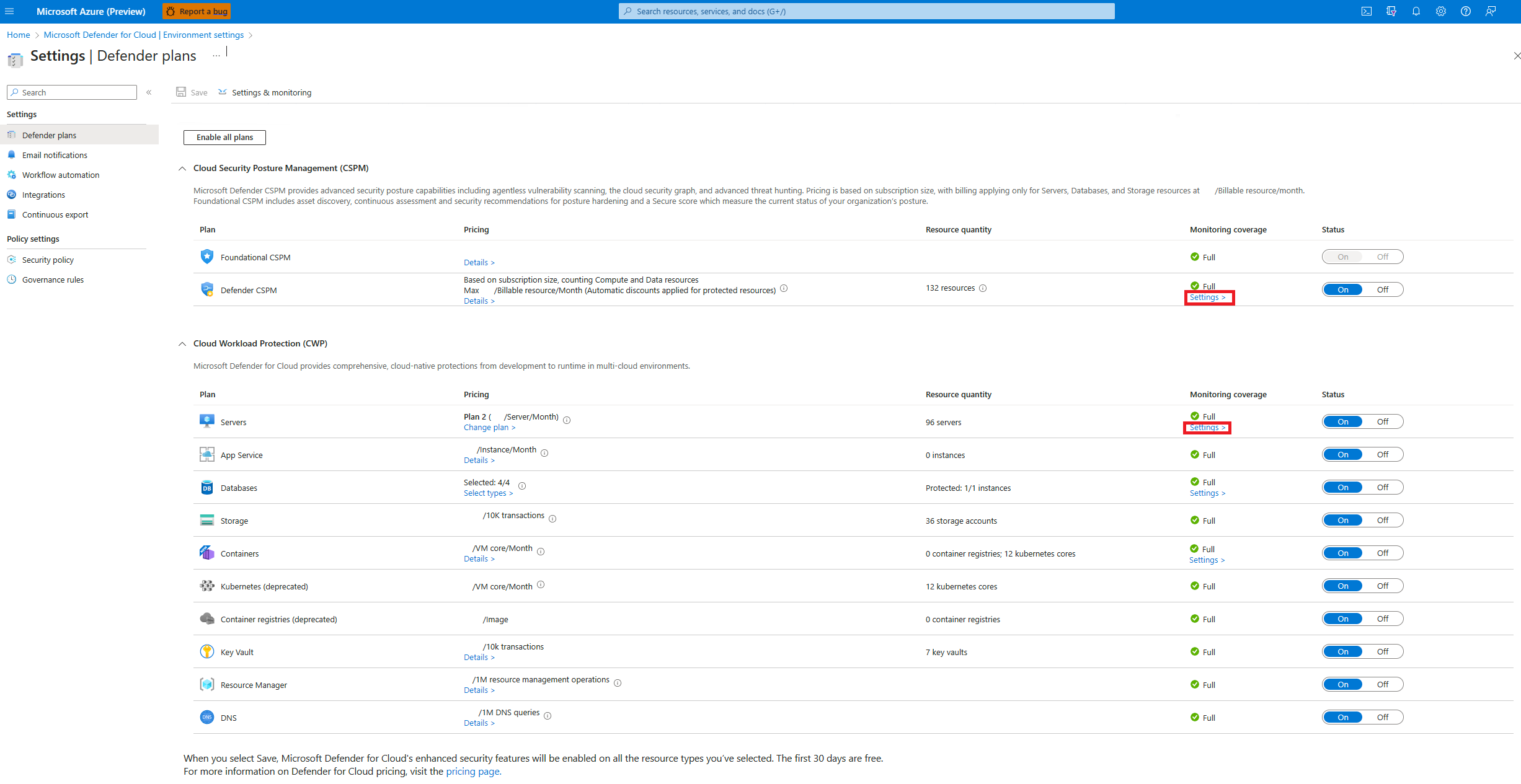

Habilitación del examen sin agente en Azure

En Defender for Cloud, abra Configuración del entorno.

Seleccione la suscripción correspondiente.

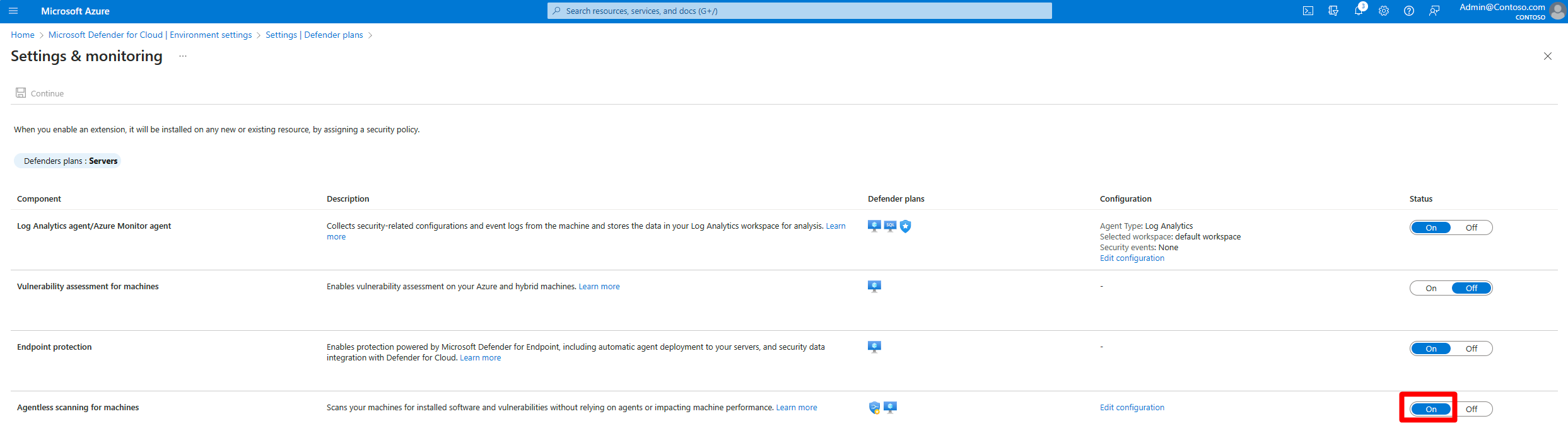

Para el plan Defender CSPM o el plan 2 de Defender para servidores, seleccione Configuración.

En Configuración y supervisión, active el examen sin agente de las máquinas.

Seleccione Guardar.

Habilitación para máquinas virtuales de Azure con discos cifrados de CMK (versión preliminar)

Para el examen sin agente de máquinas virtuales de Azure con discos cifrados de CMK, debe conceder permisos adicionales de Defender for Cloud en instancias de Key Vault usadas para el cifrado CMK para las máquinas virtuales, con el fin de crear una copia segura de los discos.

Para asignar manualmente los permisos en una instancia de Key Vault, haga lo siguiente:

-

En el caso de los almacenes de claves que usan permisos que no son RBAC, asigne a "Proveedor de recursos del analizador de servidores de Microsoft Defender for Cloud" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) estos permisos: Obtención de claves, Ajuste de claves y Desencapsulado de claves. -

Para almacenes de claves que utilizan permisos RBAC, asigne a "Proveedor de recursos del analizador de servidores de Microsoft Defender for Cloud" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) la función integrada de usuario de cifrado del servicio criptográfico de Key Vault.

-

En el caso de los almacenes de claves que usan permisos que no son RBAC, asigne a "Proveedor de recursos del analizador de servidores de Microsoft Defender for Cloud" (

Para asignar estos permisos a escala para varios almacenes de claves, use este script.

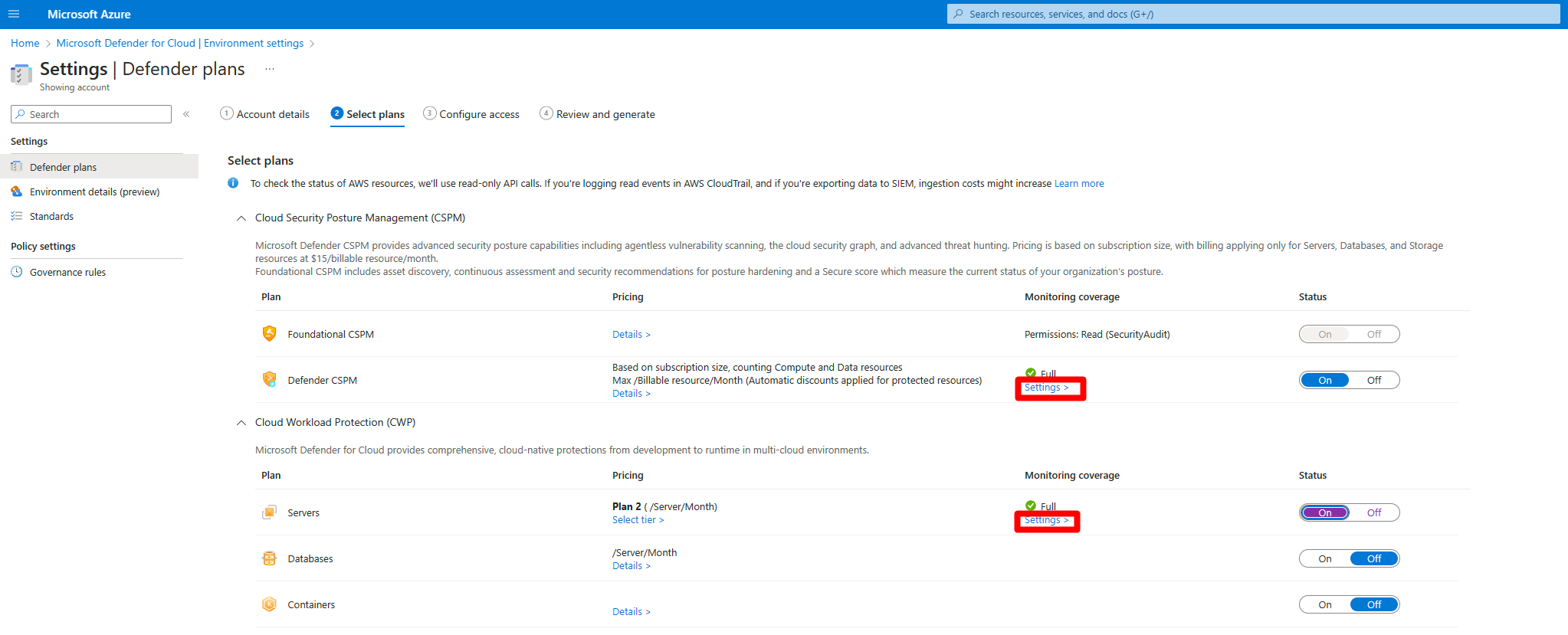

Habilitación del examen sin agente en AWS

En Defender for Cloud, abra Configuración del entorno.

Seleccione la cuenta correspondiente.

Para el plan Defender administración de la posición de seguridad en la nube(CSPM) o Defender para servidores P2, seleccione Configuración.

Cuando se activa el escaneo sin agentes en cualquiera de los planes, la configuración se aplica a ambos planes.

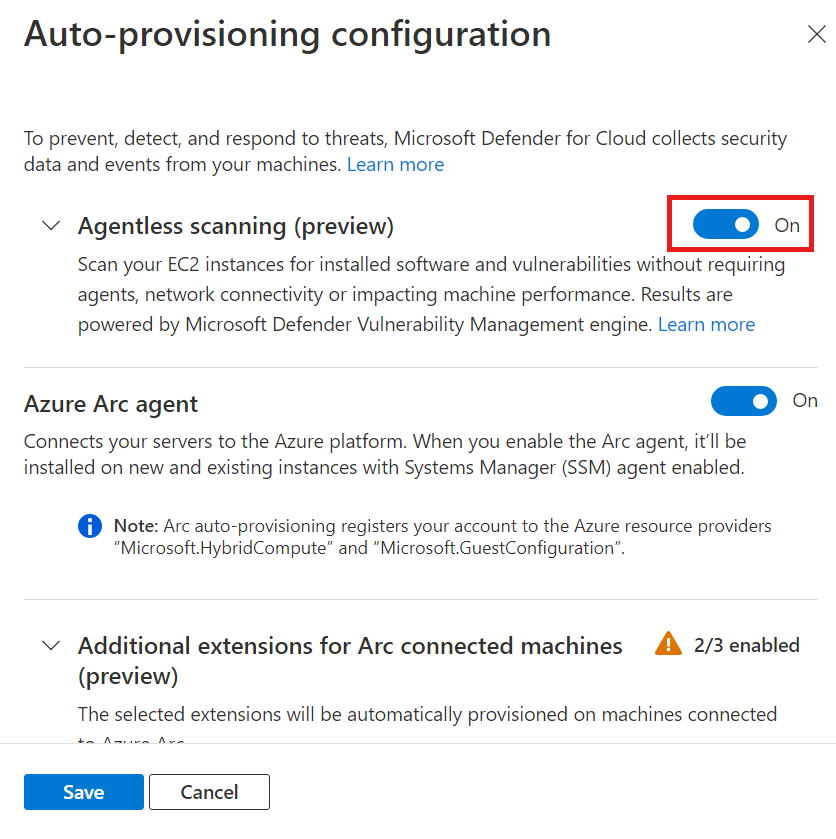

En el panel de configuración, active el escaneo sin agente de las máquinas.

Seleccione Guardar y Siguiente: Configurar acceso.

Descargue la plantilla de CloudFormation.

Con la plantilla de CloudFormation descargada, cree la pila en AWS tal como se indica en la pantalla. Si va a incorporar una cuenta de administración, deberá ejecutar la plantilla de CloudFormation como Stack y como StackSet. Los conectores se crearán para las cuentas de miembro hasta 24 horas después de la incorporación.

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Selecciona Actualización.

Después de habilitar el análisis sin agentes, el inventario de software y la información sobre vulnerabilidades se actualizan automáticamente en Defender for Cloud.

Habilitación del examen sin agente en GCP

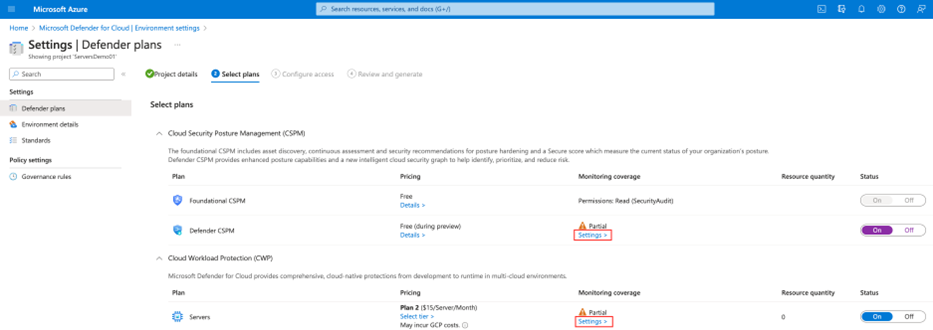

En Defender for Cloud, seleccione Configuración del entorno.

Seleccione el proyecto o la organización pertinentes.

Para el plan Defender administración de la posición de seguridad en la nube(CSPM) o Defender para servidores P2, seleccione Configuración.

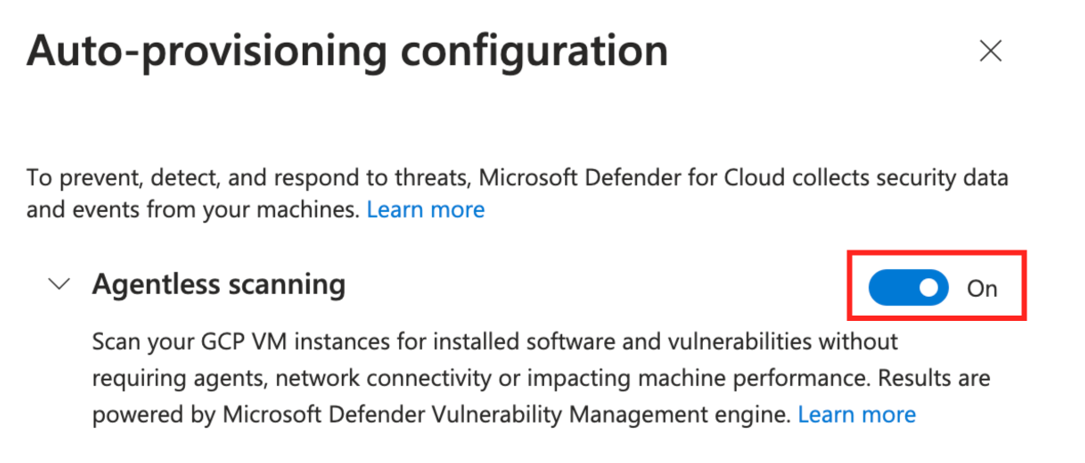

Cambie el examen sin agente a Activado.

Seleccione Guardar y Siguiente: Configurar acceso.

Copie el script de incorporación.

Ejecute el script de incorporación en el ámbito de la organización o el proyecto de GCP (portal de GCP o la CLI de gcloud).

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Selecciona Actualización.

Contenido relacionado

Más información sobre: