Puntos de conexión privados para Azure Data Explorer

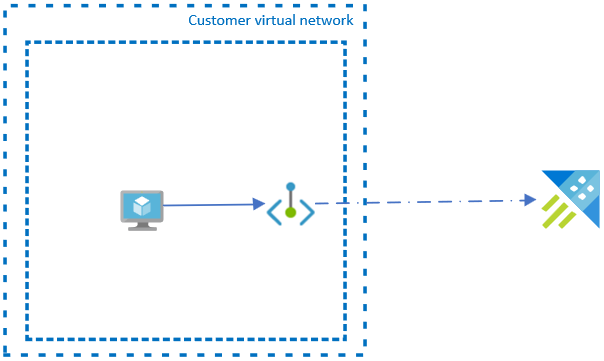

Puede usar puntos de conexión privados para el clúster para permitir que los clientes de una red virtual accedan de forma segura a los datos a través de un vínculo privado. Los puntos de conexión privados usan direcciones IP privadas del espacio de direcciones de la red virtual para conectarle de forma privada al clúster. El tráfico de red entre los clientes de la red virtual y el clúster atraviesa la red virtual y un vínculo privado en la red troncal de Microsoft, lo que elimina la exposición de la red pública de Internet.

Utilizar de puntos de conexión privados en un clúster le permitirá realizar lo siguiente:

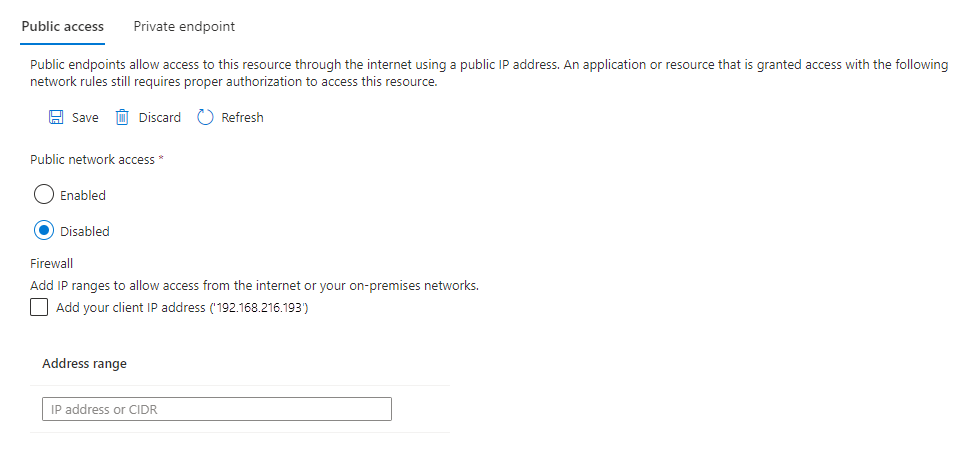

- Proteger el clúster mediante la configuración del firewall para bloquear todas las conexiones en el punto de conexión público al clúster.

- Aumentar la seguridad de la red virtual, ya que permite bloquear la filtración de datos de la red virtual.

- Conéctese de forma segura a clústeres desde redes locales que se conecten a la red virtual mediante una puerta de enlace de VPN o ExpressRoutes con emparejamiento privado.

Información general

Un punto de conexión privado es una interfaz de red especial para un servicio de Azure en la red virtual que tiene asignadas direcciones IP desde el intervalo de direcciones IP de la red virtual. Al crear un punto de conexión privado para el clúster, proporciona conectividad segura entre los clientes de la red virtual y el clúster. La conexión entre el punto de conexión privado y el clúster usa un vínculo privado seguro.

Las aplicaciones de la red virtual pueden conectarse sin problemas al clúster a través del punto de conexión privado. Las cadenas de conexión y los mecanismos de autorización involucrados son los mismos que usaría para conectarse a un punto de conexión público.

Al crear un punto de conexión privado para el clúster en la red virtual, se envía una solicitud de consentimiento para su aprobación al propietario del clúster. Sin embargo, si el usuario que solicita la creación del punto de conexión privado también es propietario del clúster, la solicitud de consentimiento se aprobará automáticamente. Los propietarios del clúster pueden administrar las solicitudes de consentimiento y los puntos de conexión privados para este en Azure Portal, en Puntos de conexión privados.

Puede proteger el clúster para que solo acepte conexiones de la red virtual mediante la configuración del firewall del clúster para denegar el acceso a través de su punto de conexión público de forma predeterminada. No necesita una regla de firewall para permitir el tráfico desde una red virtual que tenga un punto de conexión privado porque el firewall del clúster solo controla el acceso para el punto de conexión público. Por otro lado, los puntos de conexión privados usan el flujo de consentimiento para conceder el acceso de las subredes al clúster.

Planeamiento del tamaño de la subred en la red virtual

Una vez que se implementa una subred para hospedar un punto de conexión privado para un clúster, ya no se puede modificar el tamaño de esta. El punto de conexión privado consume varias direcciones IP en la red virtual. En escenarios extremos, como la ingesta de gama alta, el número de direcciones IP consumidas por el punto de conexión privado podría aumentar. Este aumento se debe al aumento del número de las cuentas de almacenamiento transitorias que se necesitan como cuentas de almacenamiento provisional durante la ingesta en el clúster. Si este tipo de escenario es relevante en su entorno, deberá tenerlo en cuenta cuando determine el tamaño de la subred.

Nota:

Los escenarios de ingesta pertinentes que serían responsables del escalado horizontal de las cuentas de almacenamiento transitorias son la ingesta desde un archivo local y la ingesta asincrónica desde un blob.

Use la siguiente información como ayuda para determinar el número total de direcciones IP que necesitará el punto de conexión privado:

| Usar | Número de direcciones IP |

|---|---|

| Servicio de motor | 1 |

| Servicio de administración de datos | 1 |

| Cuentas de almacenamiento transitorias | 6 |

| Direcciones reservadas de Azure | 5 |

| Total | 13 |

Nota:

El tamaño mínimo absoluto de la subred deberá ser /28 (14 direcciones IP utilizables). Si tiene previsto crear un clúster de Azure Data Explorer para cargas de trabajo de ingesta extremas, una máscara de red /24 será segura.

Si ha creado una subred demasiado pequeña, puede eliminarla y crear una nueva con un intervalo de direcciones mayor. Una vez que haya vuelto a crear la subred, podrá crear un nuevo punto de conexión privado para el clúster.

Conexión a un punto de conexión privado

Los clientes de una red virtual que usan un punto de conexión privado deben usar el mismo cadena de conexión para el clúster que los clientes que se conectan a un punto de conexión público. La resolución DNS enruta automáticamente las conexiones de la red virtual al clúster a través de un vínculo privado.

Importante

Para conectarse al clúster mediante puntos de conexión privados, use la misma cadena de conexión que usaría para conectarse a un punto de conexión público. No se conecte al clúster mediante la URL de subdominio de su vínculo privado.

De forma predeterminada, Azure Data Explorer crea una zona DNS privada conectada a la red virtual con las actualizaciones necesarias para los puntos de conexión privados. Sin embargo, si usa su propio servidor DNS, puede que tenga que realizar más cambios en la configuración de DNS.

Importante

Para una configuración óptima, se recomienda alinear la implementación con las recomendaciones del artículo Punto de conexión privado y configuración de DNS en Scale Cloud Adoption Framework. Use la información del artículo para automatizar DNS privado creación de entradas mediante azure Policies, lo que facilita la administración de la implementación a medida que se escala.

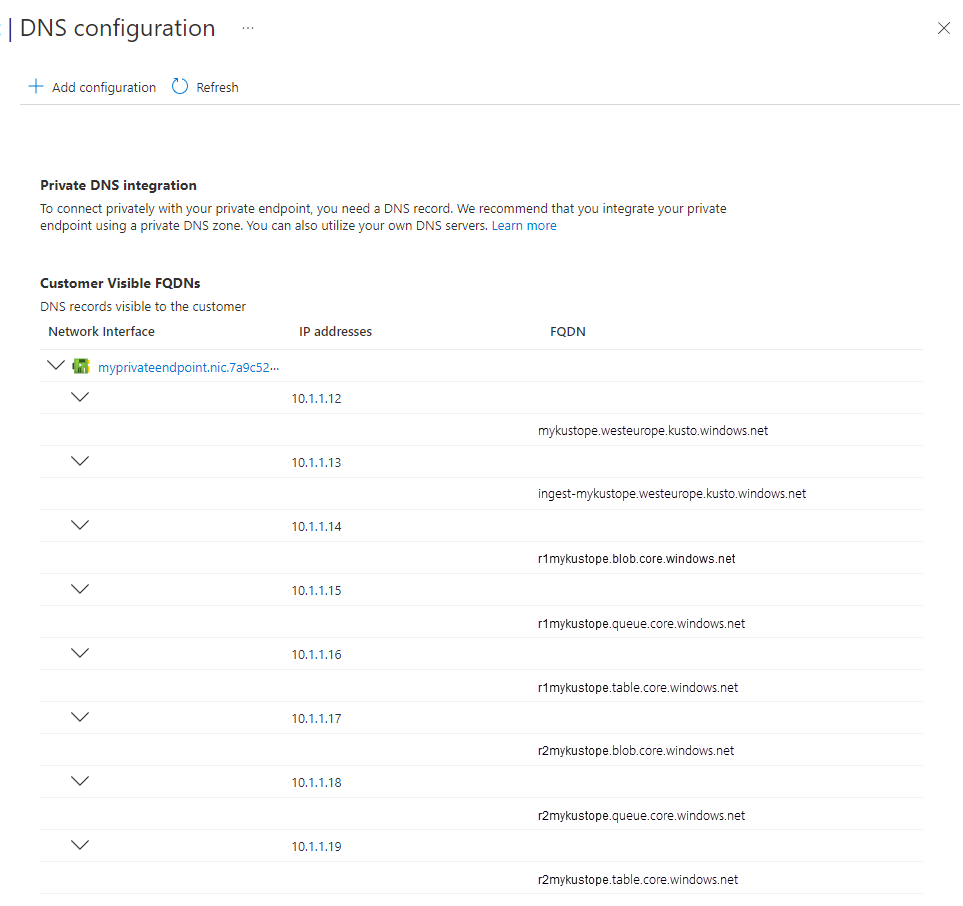

Azure Data Explorer crea varios FQDN visibles para el cliente durante el proceso de implementación del punto de conexión privado. Además del FQDN de consulta e ingesta, el servicio también incluye varios FQDN para los puntos de conexión de blobs, tablas y colas (necesarios para los escenarios de ingesta).

Deshabilitación del acceso público

Para aumentar la seguridad, también puede deshabilitar el acceso público al clúster en Azure Portal.

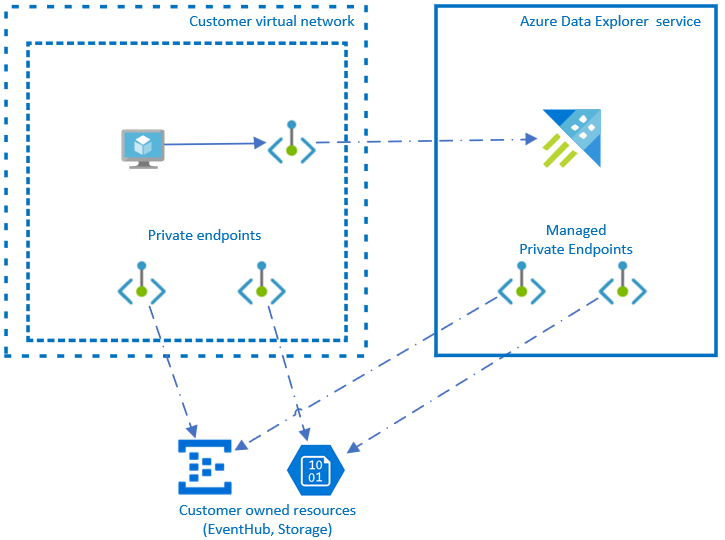

Puntos de conexión privados administrados

Puede usar un punto de conexión privado administrado para permitir que el clúster acceda a los servicios relacionados con la ingesta o la consulta de forma segura mediante un punto de conexión privado. Esto permite que el clúster de Azure Data Explorer acceda a los recursos a través de una dirección IP privada.

Nota:

Se recomienda usar Managed Identity para conectar con Azure Storage y Azure Event Hubs en lugar de puntos de conexión privados administrados. Para conectarse mediante identidades administradas, configure los recursos de Azure Storage o Event Hubs para reconocer Azure Data Explorer como servicio de confianza. A continuación, use identidad administrada para conceder acceso mediante la creación de una excepción de regla de red para los servicios de Azure de confianza.

Servicios admitidos

Azure Data Explorer admite la creación de puntos de conexión privados administrados para los siguientes servicios:

- Azure Event Hubs

- Instancias de Azure IoT Hub

- Cuenta de Azure Storage

- Azure Data Explorer

- SQL de Azure

- Azure Digital Twins

Limitaciones

Los clústeres de Azure Data Explorer insertados en una red virtual no admiten el uso de puntos de conexión privados.

Implicaciones en el costo

Los puntos de conexión privados o los puntos de conexión privados administrados son recursos que incurren en costos adicionales. El costo varía en función de la arquitectura de la solución seleccionada. Para más información, consulte Precios de Azure Private Link.

Contenido relacionado

- Creación de un punto de conexión privado para Azure Data Explorer

- Creación de un punto de conexión privado administrado para Azure Data Explorer

- Restricción del acceso público a un clúster de Azure Data Explorer

- Restricción del acceso saliente de un clúster de Azure Data Explorer

- Conexión de un clúster detrás de un punto de conexión privado a un servicio Power BI