Conexión a nodos de clúster

Puede acceder de forma remota a un nodo de clúster mediante SSH para nodos de Linux y RDP para nodos de Windows.

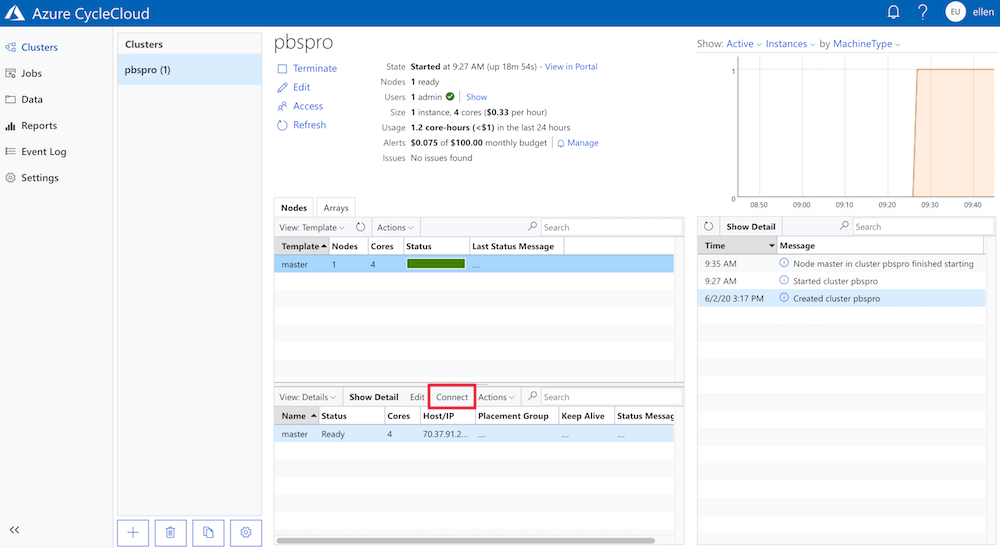

El botón Conectar del panel de administración de clústeres proporciona un cadena de conexión para acceder al nodo. Por ejemplo, para acceder a un nodo principal del clúster, seleccione el nodo maestro en el panel de administración de clústeres y haga clic en el botón Conectar :

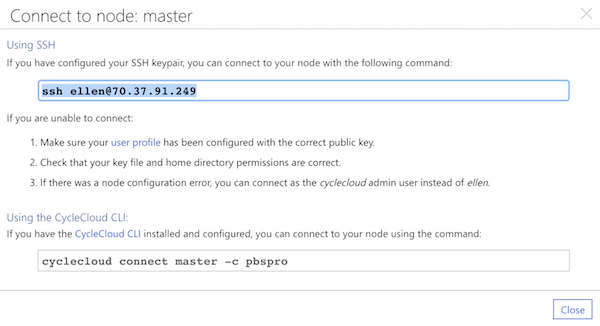

La ventana emergente muestra el cadena de conexión que usaría para conectarse al clúster:

Copie la cadena de conexión adecuada y use el cliente SSH o la CLI de CycleCloud para conectarse al nodo maestro.

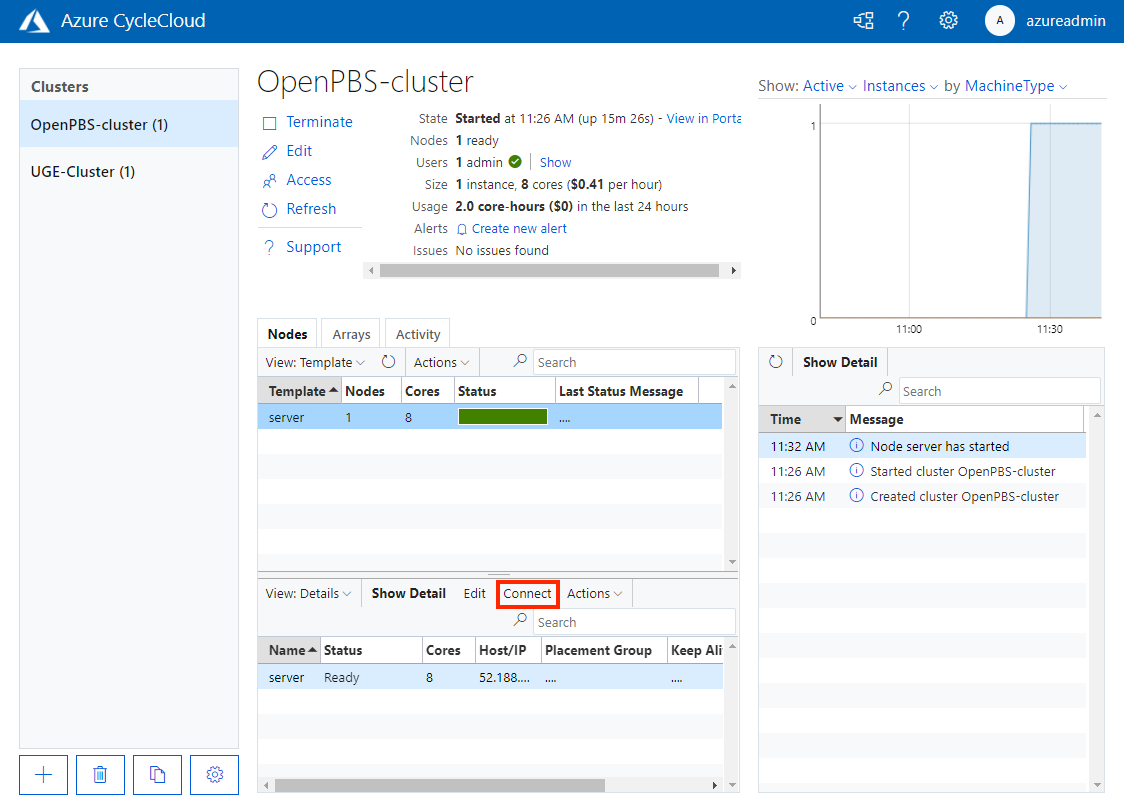

El botón Conectar del panel de administración de clústeres proporciona un cadena de conexión para acceder al nodo. Por ejemplo, para acceder a un nodo principal del clúster, seleccione el nodo programador en el panel de administración de clústeres y haga clic en el botón Conectar :

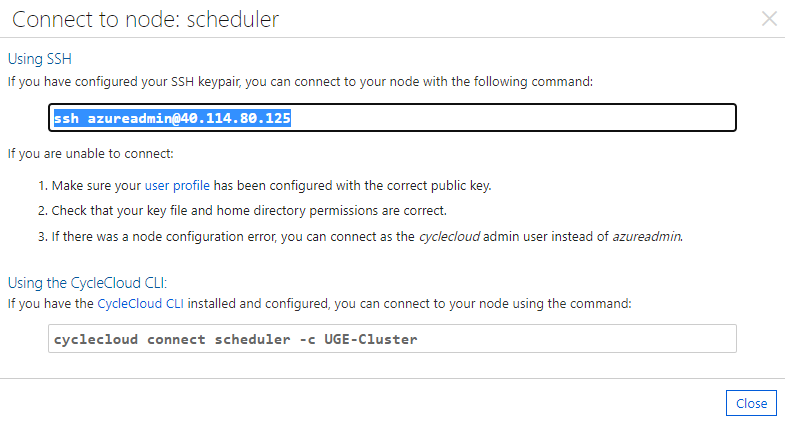

La ventana emergente muestra el cadena de conexión que usaría para conectarse al clúster:

Copie la cadena de conexión adecuada y use el cliente SSH o la CLI de CycleCloud para conectarse al nodo maestro.

Acceso a nodos de clúster en una subred privada

Puede usar o cyclecloud connect comandos de cliente SSH sin procesar para acceder a los nodos que están dentro de una subred privada de la red virtual. En estas instrucciones se supone que usa SSH con autenticación de clave pública. Esto es típico para los nodos de Linux. Para Windows, puede usar este método para configurar un túnel RDP.

En primer lugar, haga que la clave privada sea accesible para el nodo de destino. La manera más sencilla es ejecutar un agente SSH en el equipo personal.

Advertencia

La clave privada nunca debe salir de su máquina personal. En los ejemplos siguientes, la clave privada nunca sale de la máquina. El agente lo usa para responder a los desafíos de autenticación enviados por el nodo remoto.

Desde la máquina local, inicie el agente con el ssh-agent comando :

exec ssh-agent bash

Si la clave privada no es la clave privada predeterminada (~/.ssh/id_rsa o ~/.ssh/identity), agréguela al agente:

ssh-add PATH_TO_KEYPAIR

Esos comandos solo deben ejecutarse una vez (o después de reiniciar).

Usar cyclecloud connect

Puede conectarse a un nodo a través de un servidor bastión especificando la dirección IP en la línea de comandos:

cyclecloud connect htcondor-scheduler --bastion-host 1.1.1.1

El comando anterior asume cyclecloud como nombre de usuario, 22 como puerto y carga la clave SSH predeterminada. Para personalizar estos valores, consulte las --bastion-* opciones de ayuda del comando de la cyclecloud CLI.

Como alternativa, la CLI de CycleCloud puede detectar el host bastión si agrega la siguiente directiva a ~/.cycle/config.ini:

[cyclecloud]

bastion_auto_detect = true

Con la directiva anterior, puede ejecutar cyclecloud connect htcondor-scheduler sin especificar detalles sobre el servidor bastión.

También puede usar cyclecloud connect para conectar una máquina virtual Windows. Al ejecutar el comando siguiente, se creará una conexión RDP a través de un túnel SSH. Además, iniciará el cliente RDP de Microsoft en OSX y Windows:

cyclecloud connect windows-execute-1

Nota

CycleCloud elige un puerto efímero sin usar para el túnel a la máquina virtual Windows.

Puede configurar el cyclecloud comando para usar un único host bastión para todas las conexiones:

[cyclecloud]

bastion_host = 1.1.1.1

bastion_user = example_user

bastion_key = ~/.ssh/example_key.pem

bastion_port = 222

Uso de comandos SSH sin procesar

Puede conectarse a un servidor privado a través del servidor bastión mediante el reenvío del agente:

ssh -A -t cyclecloud@BASTION_SERVER_IP ssh -A cyclecloud@TARGET_SERVER_IP

Esto se conecta al bastión y, a continuación, ejecuta inmediatamente SSH de nuevo, por lo que obtendrá un terminal en la máquina virtual de destino. Es posible que tenga que especificar un usuario distinto cyclecloud de en la máquina virtual si el clúster está configurado de forma diferente. El argumento -A desvía la conexión del agente para que la clave privada de la máquina local se use automáticamente. Tenga en cuenta que el reenvío de agentes es una cadena, por lo que el segundo comando SSH también incluye -A para que las conexiones SSH posteriores iniciadas desde la máquina virtual de destino también usen la clave privada local.

Conexión a servicios en la máquina virtual de destino

Puede usar la conexión SSH para conectarse a servicios en la máquina virtual de destino, como escritorio remoto, una base de datos, etc. Por ejemplo, si la máquina virtual de destino es Windows, puede crear un túnel de Escritorio remoto mediante la conexión a la máquina virtual de destino con un comando SSH similar desde arriba, mediante el -L argumento :

ssh -A -t cyclecloud@BASTION_SERVER_IP -L 33890:TARGET:3389 ssh -A cyclecloud@TARGET_SERVER_IP

Esto tunelizará el puerto 3389 en el destino a 33890 en el equipo local. Después, si se conecta a localhost:33890 ella, se conectará realmente a la máquina virtual de destino.