Inicio rápido: Creación de credenciales de autenticación para enviar correos electrónicos mediante SMTP

En este inicio rápido, aprenderá a usar una aplicación de Entra para crear las credenciales de autenticación para usar SMTP para enviar un correo electrónico mediante Azure Communication Services.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- Un recurso de correo electrónico de Azure Communication Services creado y listo con un dominio aprovisionado. Comenzar con la creación de un recurso de comunicación por correo electrónico

- Un recurso activo de Azure Communication Services conectado con el dominio de correo electrónico y una cadena de conexión. Comenzar conectando el recurso de correo electrónico con un recurso de comunicación

- Una aplicación de Microsoft Entra con acceso al recurso de Azure Communication Services. Registrar una aplicación con Microsoft Entra ID y crear una entidad de servicio

- Un secreto de cliente para la aplicación de Microsoft Entra con acceso al recurso de Azure Communication Services. Creación de un secreto de cliente

Uso de una aplicación de Microsoft Entra con acceso al recurso de Azure Communication Services para SMTP

Los desarrolladores de aplicaciones que crean aplicaciones que envían correo electrónico mediante el protocolo SMTP deben implementar una autenticación segura y moderna. Azure Communication Services hace esto aprovechando las entidades de servicio de la aplicación de Microsoft Entra. Mediante la combinación del recurso de Azure Communication Services y la información de la entidad de servicio de la aplicación de Microsoft Entra, los servicios SMTP realizan la autenticación con Microsoft Entra en nombre del usuario para garantizar una transmisión de correo electrónico segura y sin interrupciones.

Creación de un rol de correo electrónico personalizado para la aplicación de Microsoft Entra

A la aplicación de Microsoft Entra se le debe asignar un rol con los permisos Microsoft.Communication/CommunicationServices/Read, Microsoft.Communication/CommunicationServices/Write y Microsoft.Communication/EmailServices/write en el recurso de Azure Communication Services. Esto se puede hacer mediante el rol Colaborador o mediante la creación de un rol personalizado. Siga estos pasos para crear un rol personalizado mediante la clonación de un rol existente.

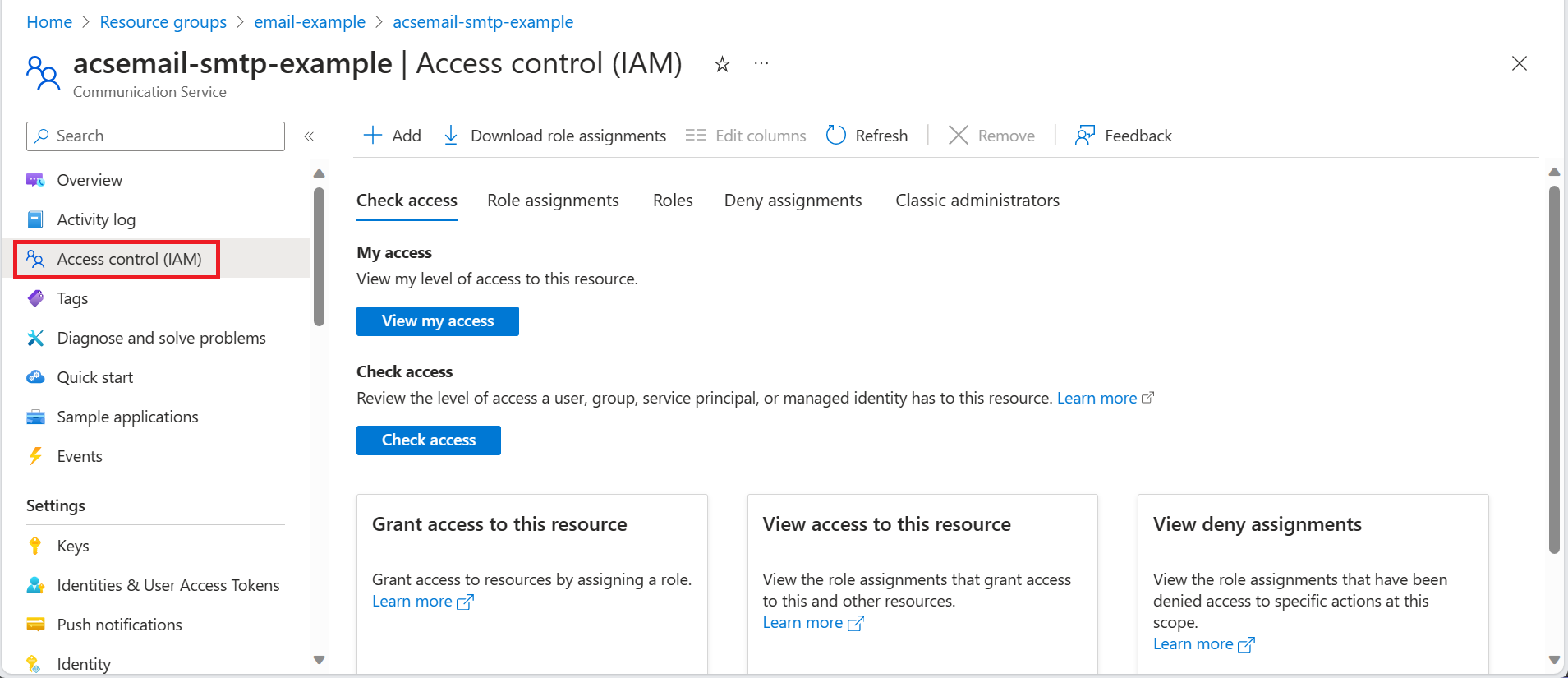

- En el portal, se puede crear un rol personalizado; para ello, primero vaya a la suscripción, grupo de recursos o recurso de Azure Communication Services donde quiera que se pueda asignar el rol personalizado y, a continuación, abra Control de acceso (IAM).

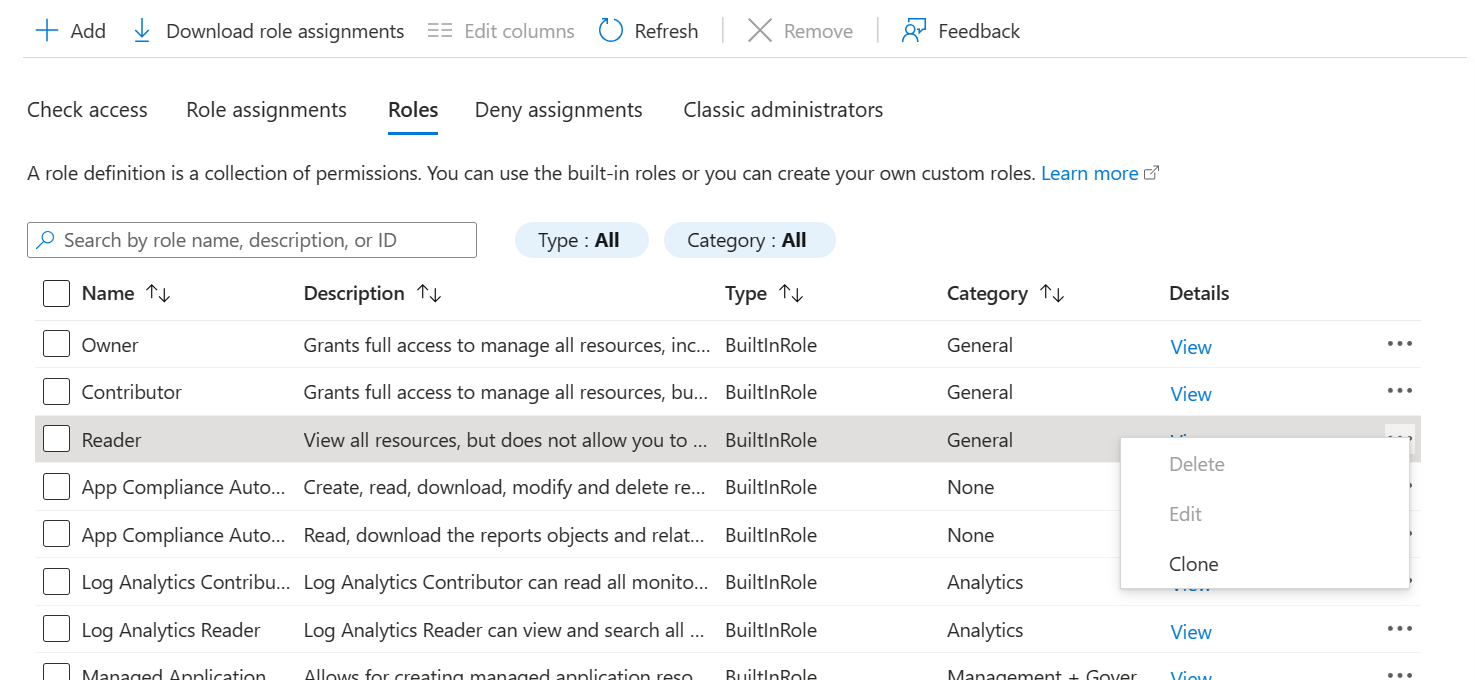

- Haga clic en la pestaña Roles para ver una lista de todos los roles integrados y personalizados.

- Busque un rol que quiera clonar, como el rol Lector.

- Al final de la fila, haga clic en los puntos suspensivos (...) y en Clonar.

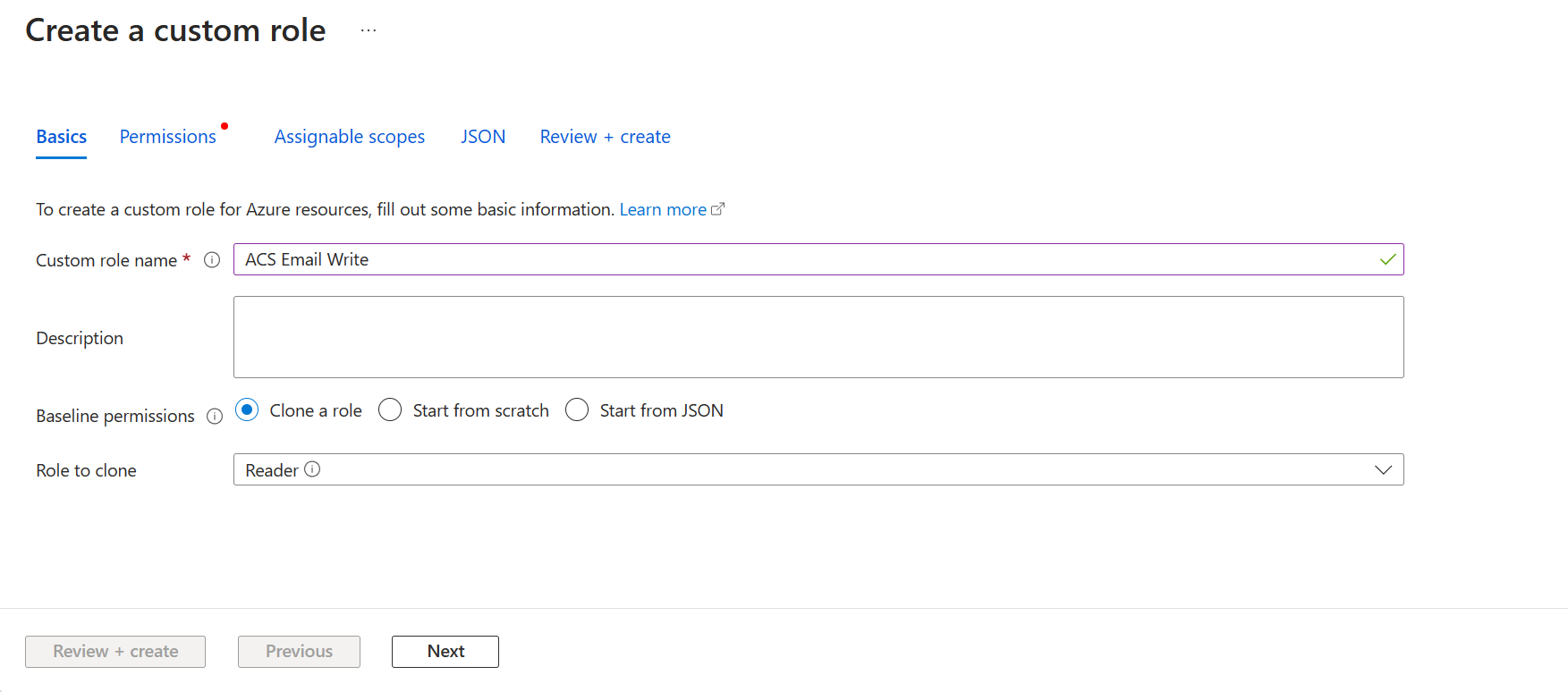

- Haga clic en la pestaña Aspectos básicos y asigne un nombre al nuevo rol.

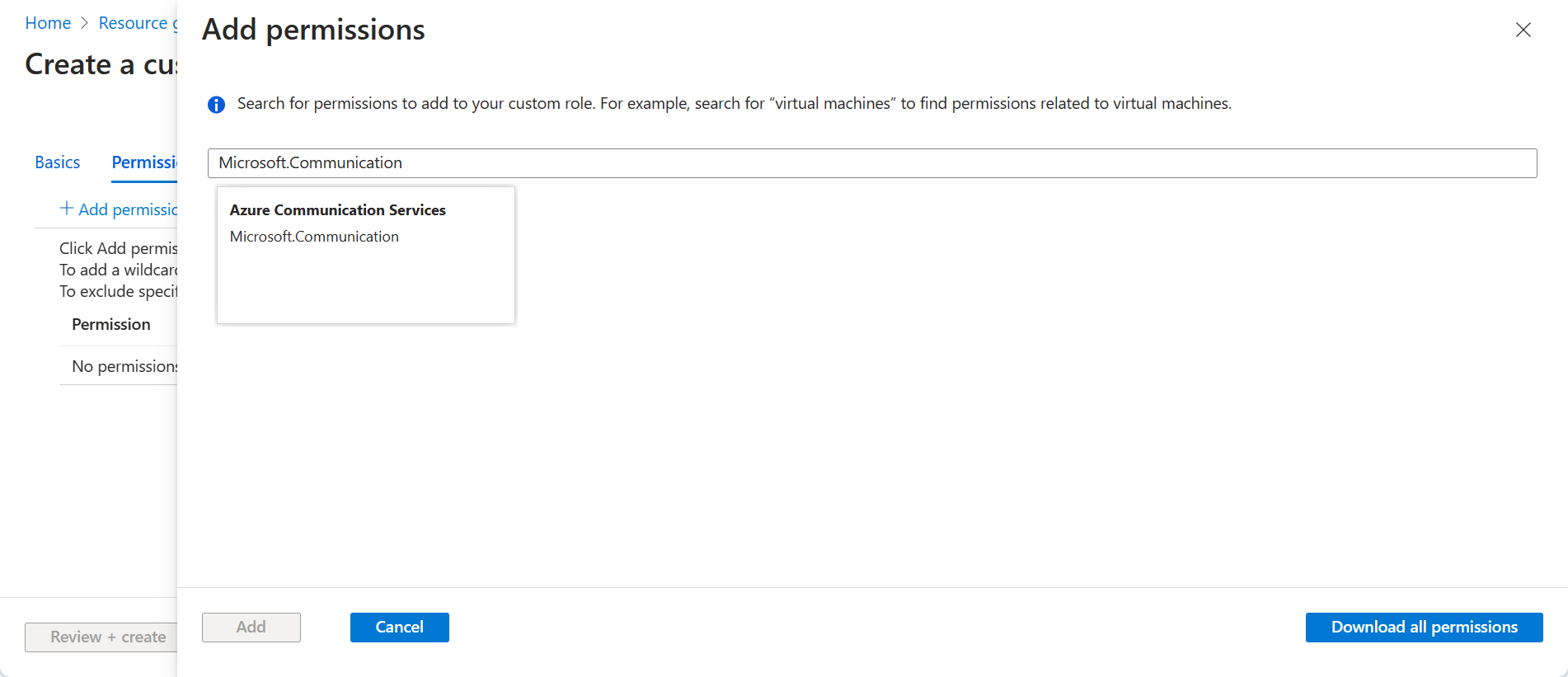

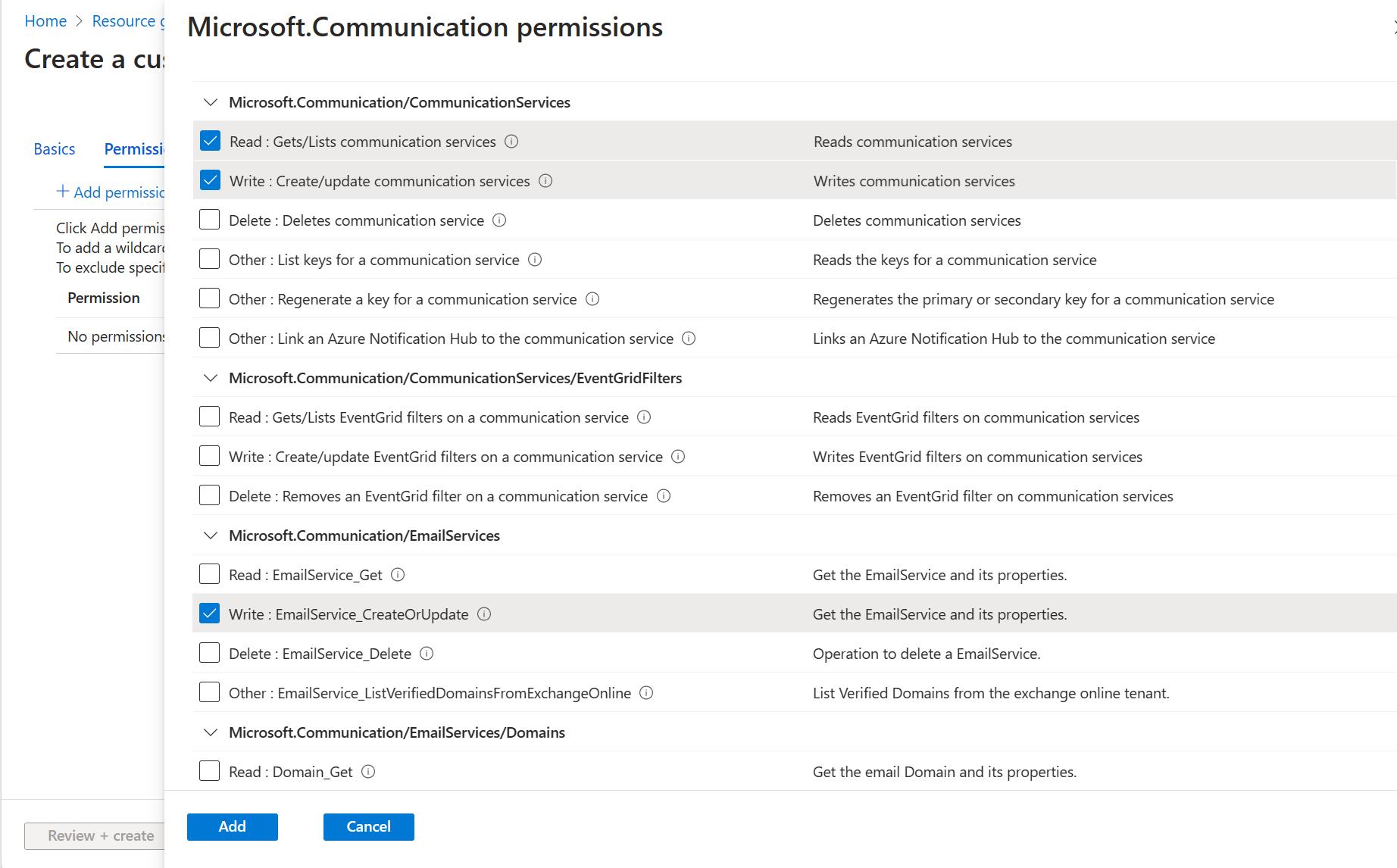

- Haga clic en la pestaña Permisos y en Agregar permisos. Busque Microsoft.Communication y seleccione Azure Communication Services

- Seleccione los permisos de Microsoft.Communication/CommunicationServices Lectura, Microsoft.Communication/CommunicationServices Escritura y Microsoft.Communication/EmailServices Escritura. Haga clic en Agregar.

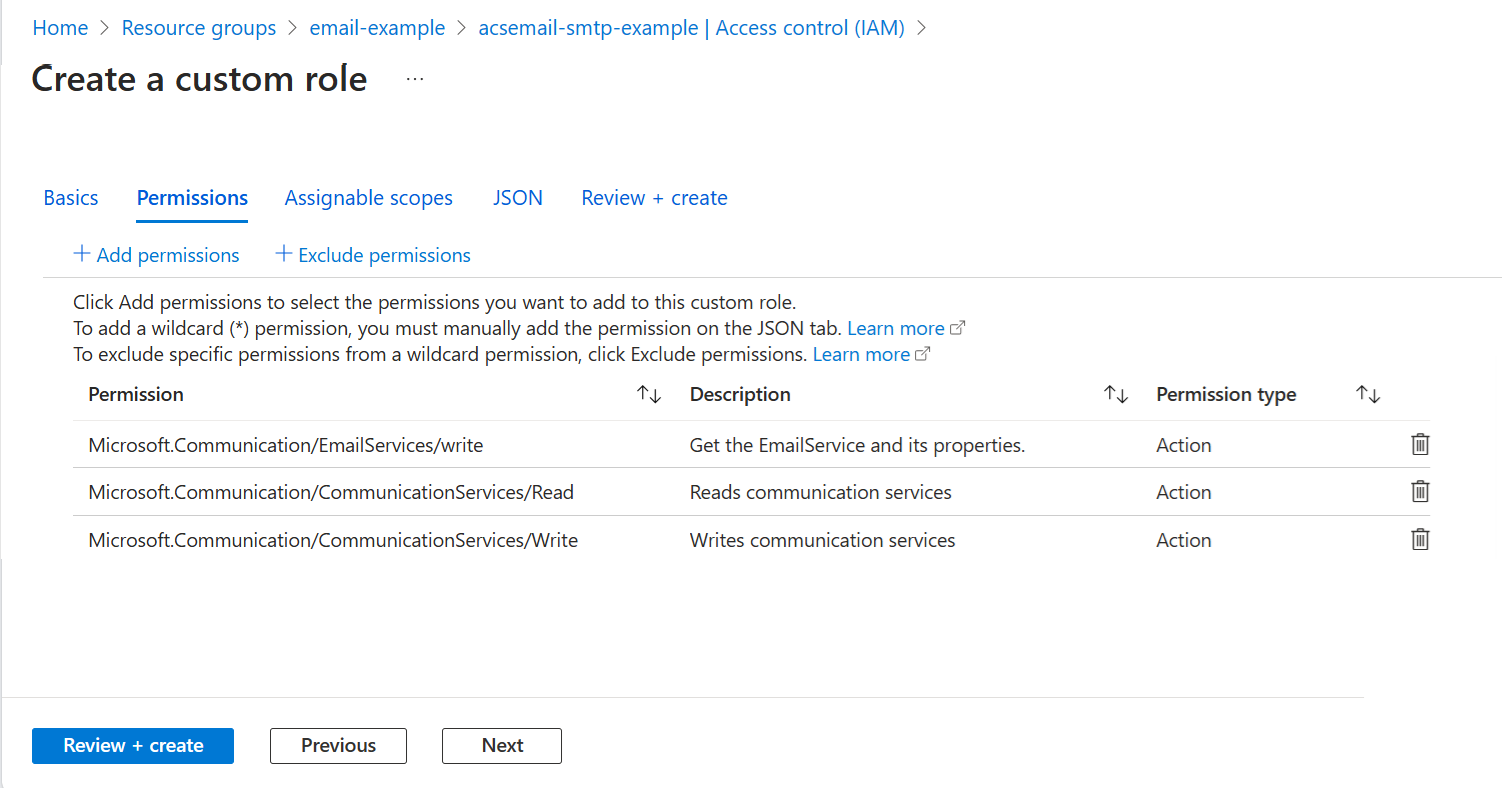

- Revise los permisos del nuevo rol. Haga clic en Revisar y crear y en Crear en la página siguiente.

Al asignar a la aplicación de Microsoft Entra un rol para el recurso de Azure Communication Services, el nuevo rol personalizado estará disponible. Para más información sobre la creación de roles personalizados, consulte Creación o actualización de roles personalizados de Azure mediante Azure Portal.

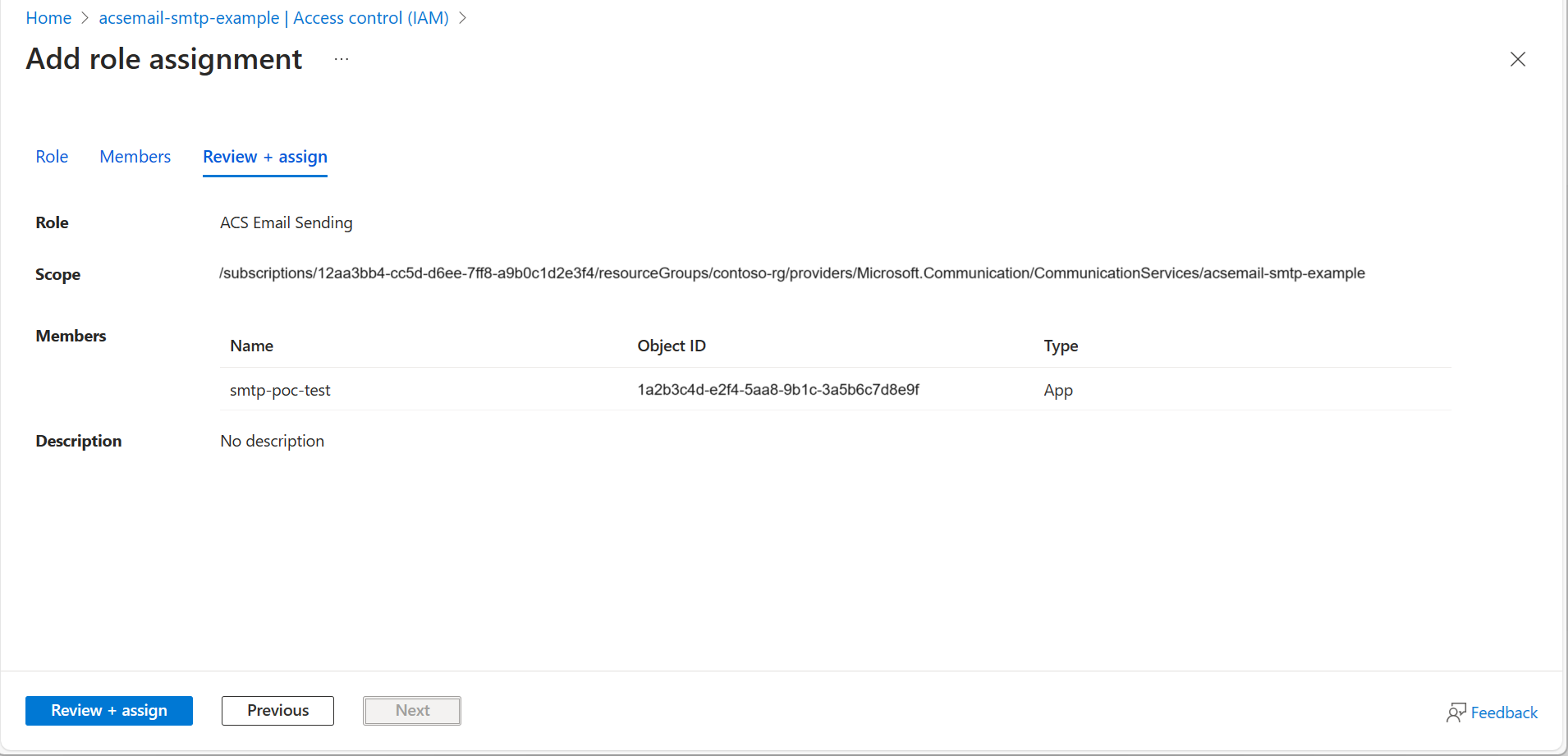

Asignación del rol de correo electrónico personalizado a la aplicación de Microsoft Entra

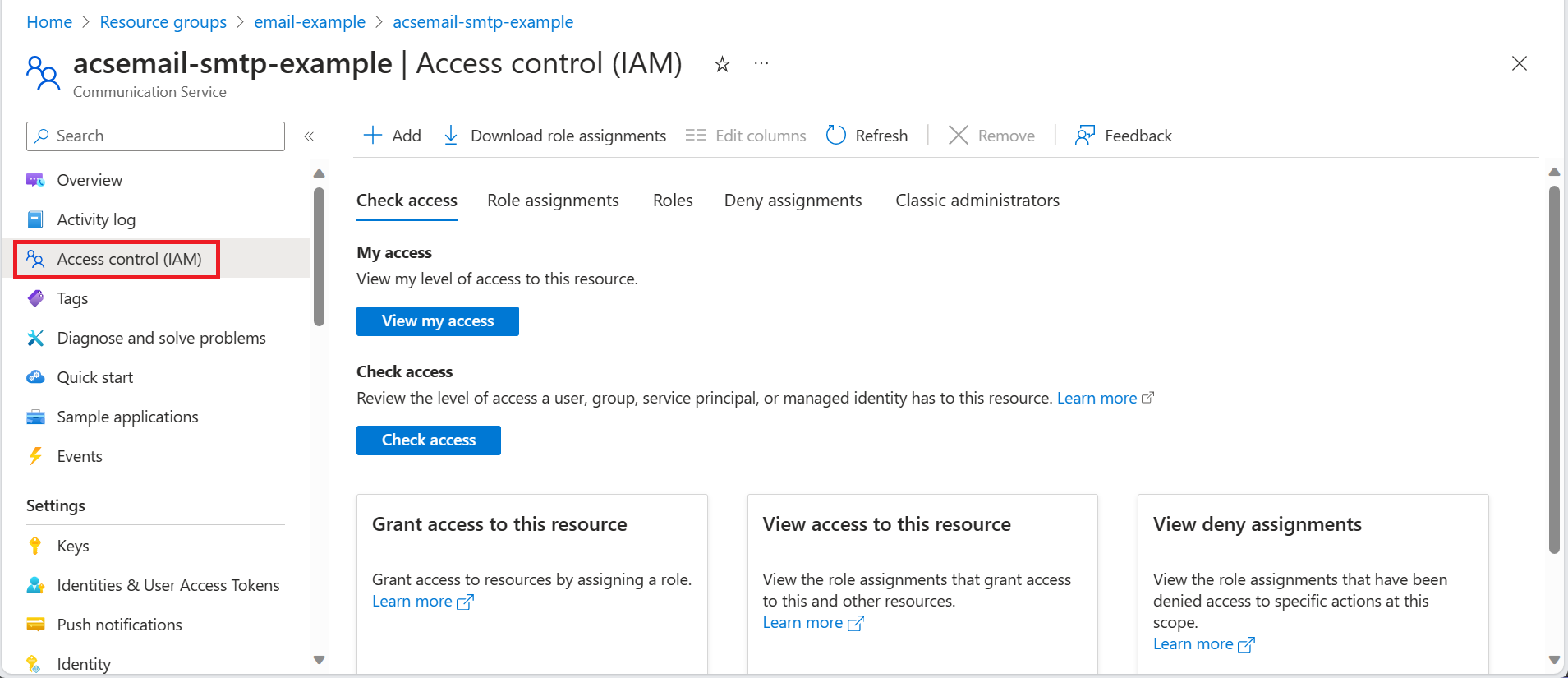

- En el portal, vaya a la suscripción, grupo de recursos o recurso de Azure Communication Services donde quiera que se pueda asignar el rol personalizado y, a continuación, abra Control de acceso (IAM).

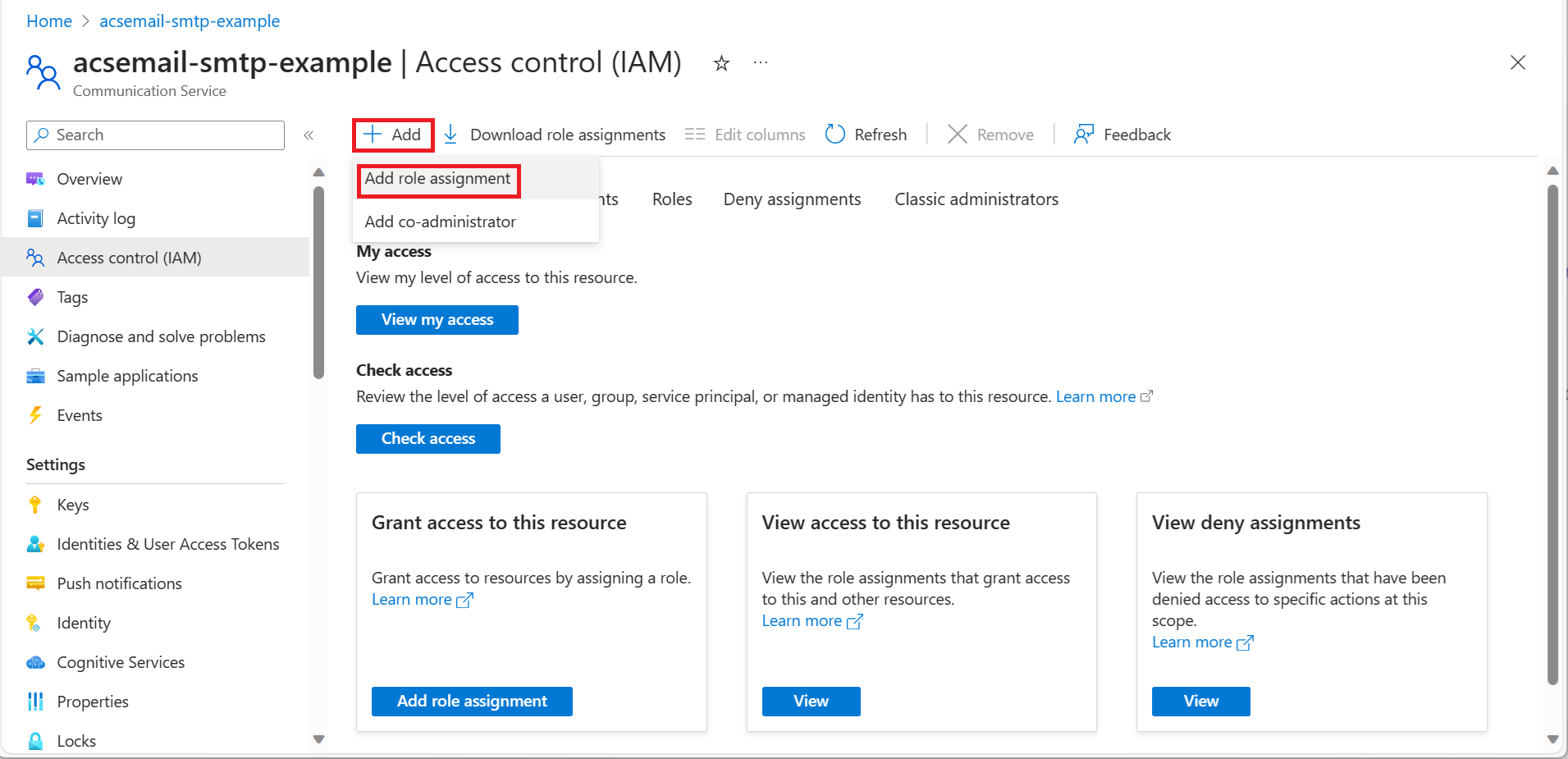

- Haga clic en +Agregar y, después, seleccione Agregar asignación de roles.

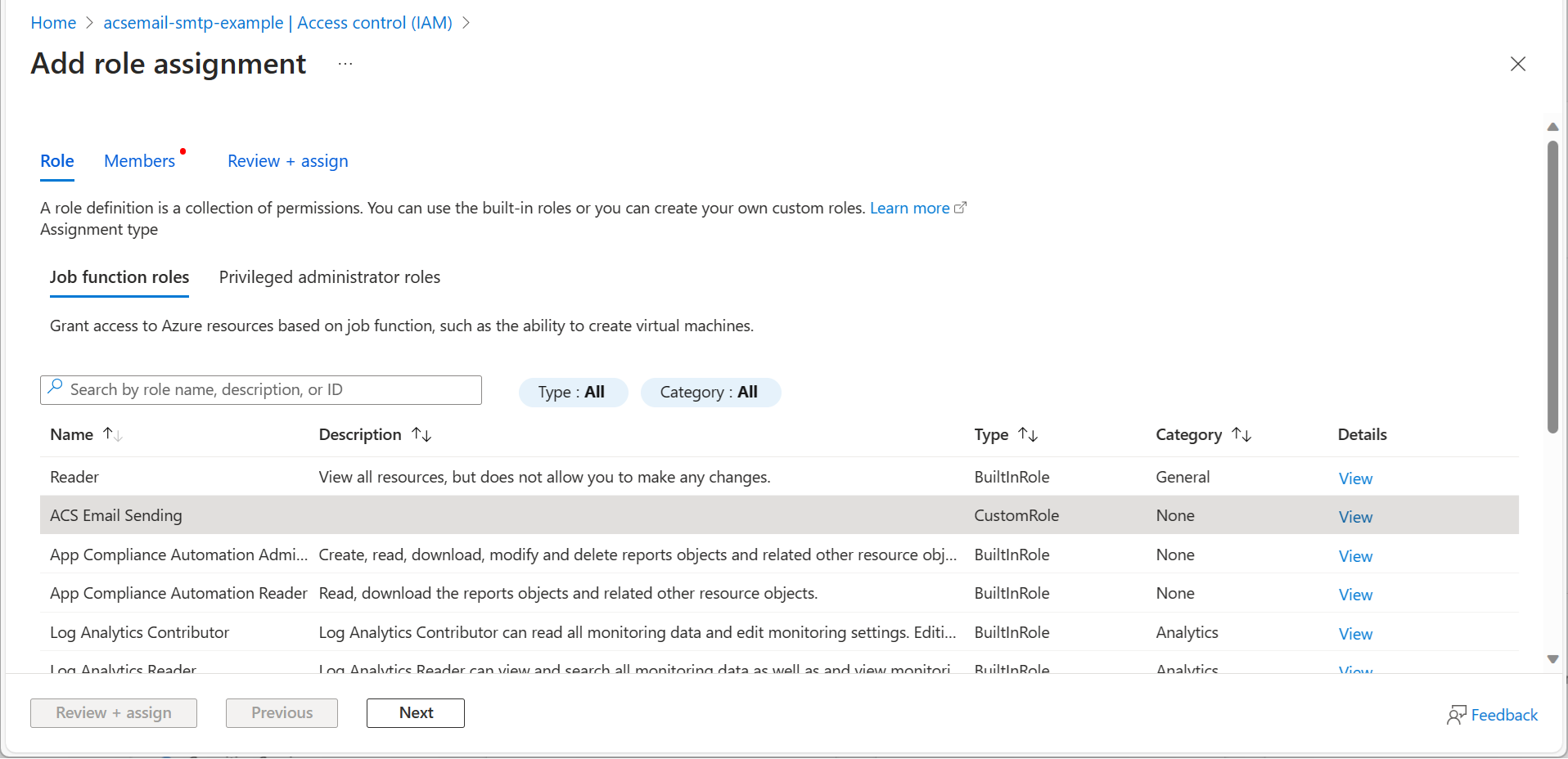

- En la pestaña Rol, seleccione el rol personalizado creado para enviar correos electrónicos mediante SMTP y haga clic en Siguiente.

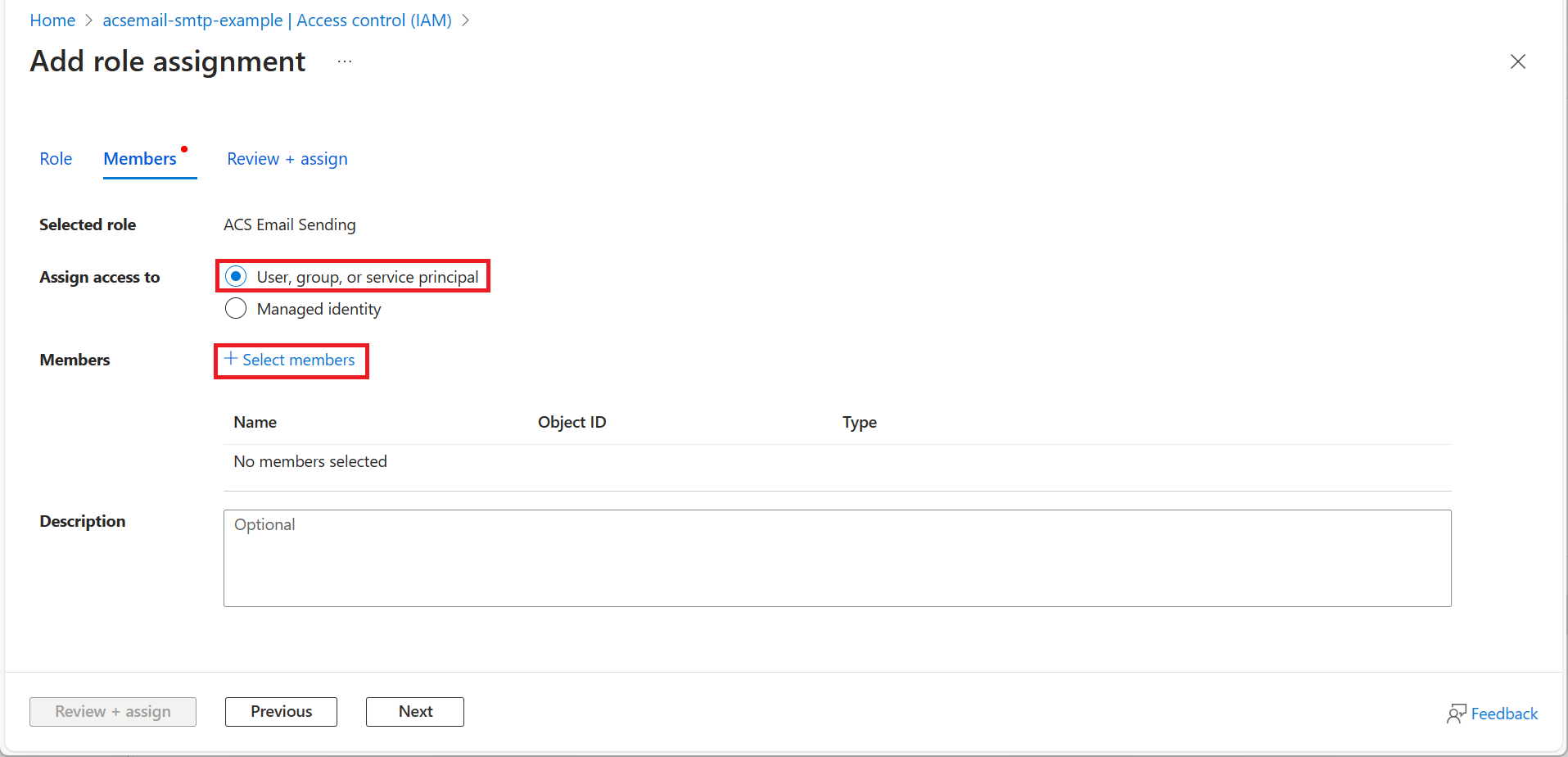

- En la pestaña Miembros, seleccione Usuario, grupo o entidad de servicio y, después + Seleccionar miembros.

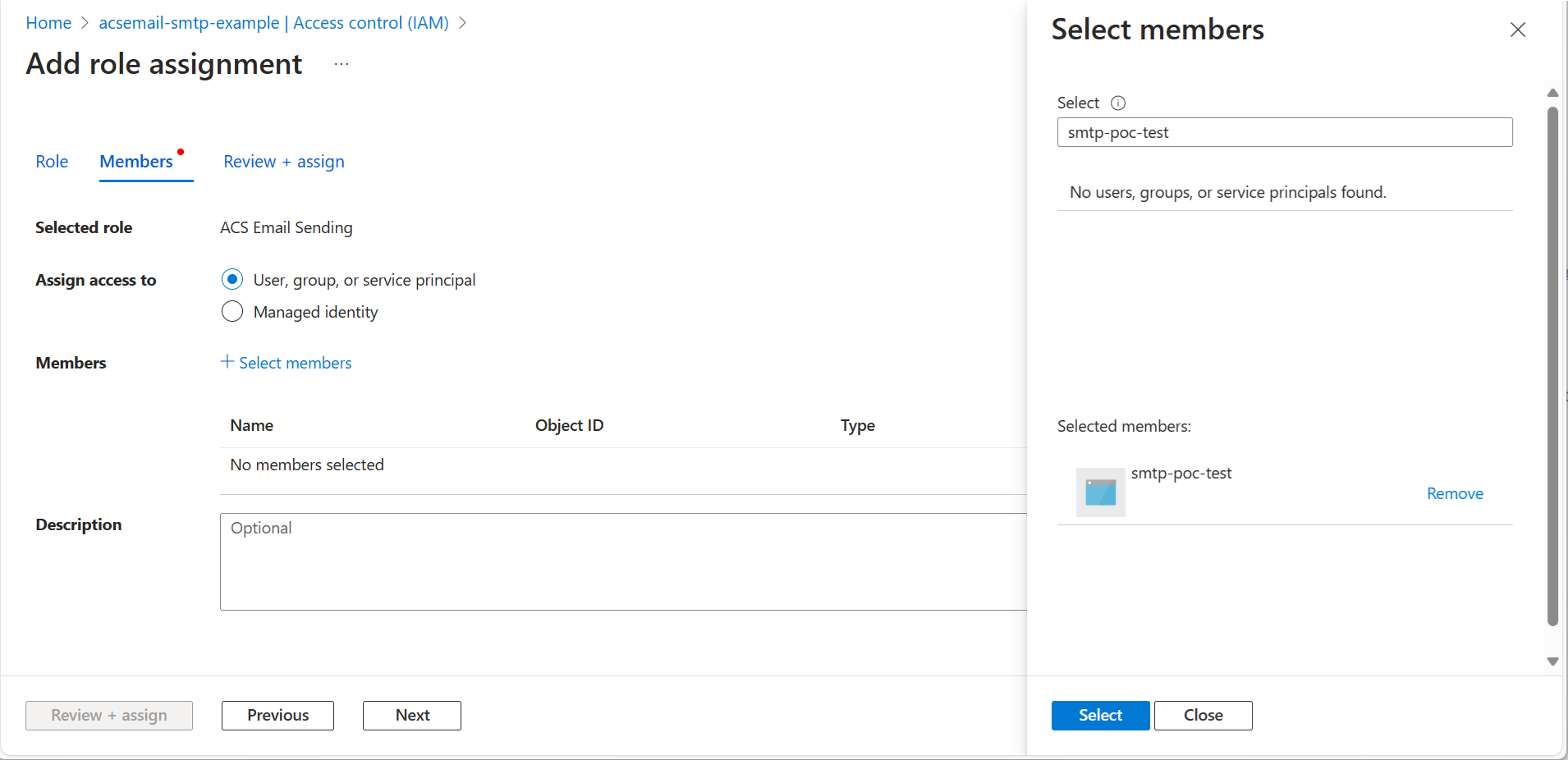

- Use el cuadro de búsqueda para buscar la aplicación de Microsoft Entra que usará para la autenticación y selecciónela. Después, haga clic en Seleccionar.

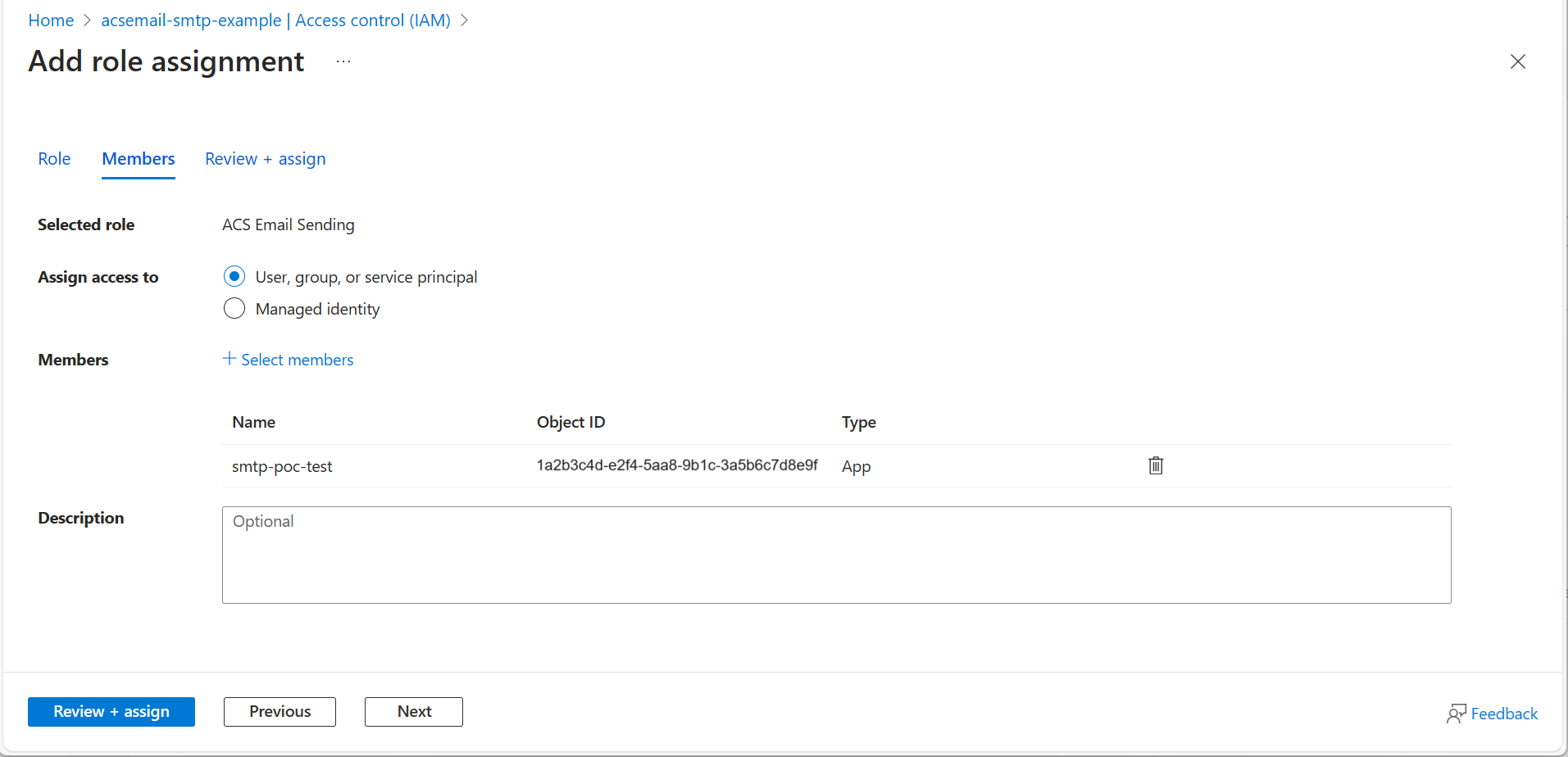

- Después de confirmar la selección, haga clic en Siguiente.

- Después de confirmar el ámbito y los miembros, haga clic en Revisar y asignar.

Creación de las credenciales SMTP a partir de la información de la aplicación de Microsoft Entra.

Nombre de usuario de autenticación SMTP

Azure Communication Services permite usar las credenciales de una aplicación de Microsoft Entra como nombre de usuario y contraseña de SMTP. El nombre de usuario consta de las tres partes siguientes y se puede delimitar por puntos o por barras verticales ("|").

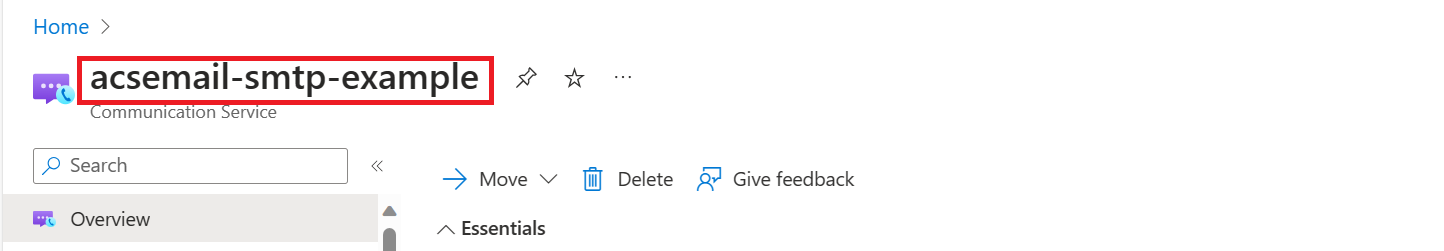

- El nombre del recurso de Azure Communication Services.

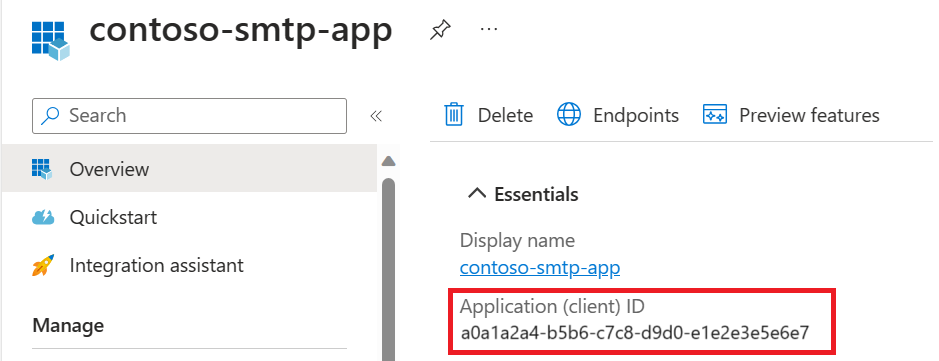

- ID de aplicación de Microsoft Entra.

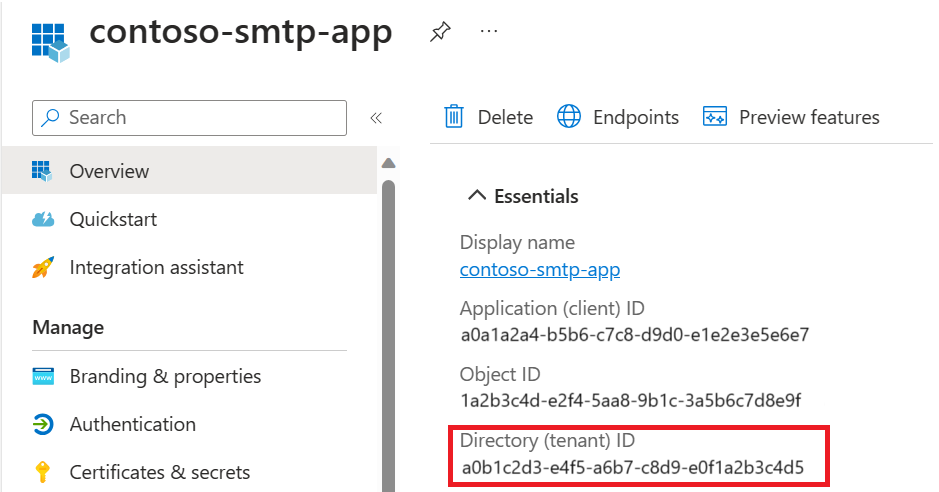

- El identificador de inquilino de Microsoft Entra.

Formato delimitado por puntos:

username: <Azure Communication Services Resource name>.<Microsoft Entra Application ID>.<Microsoft Entra Tenant ID>

Formato delimitado por barras verticales:

username: <Azure Communication Services Resource name>|<Microsoft Entra Application ID>|<Microsoft Entra Tenant ID>

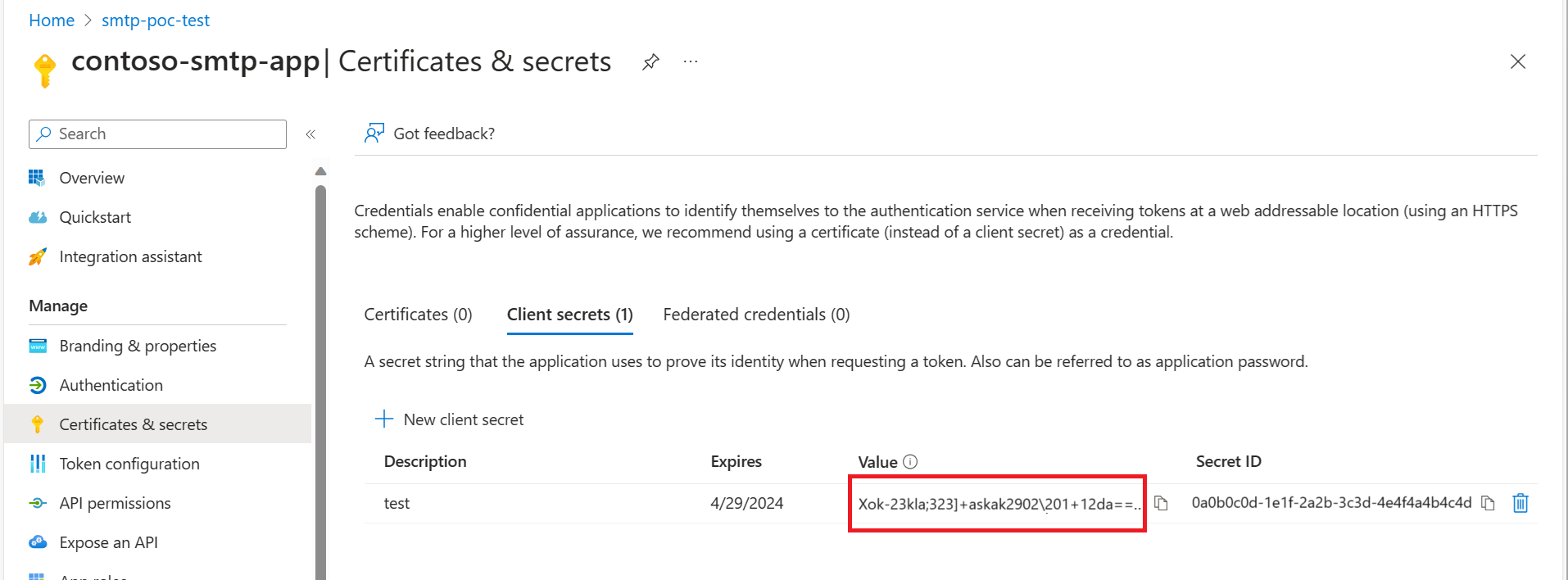

Contraseña de autenticación SMTP

La contraseña es uno de los secretos de cliente de la aplicación de Microsoft Entra.

Requisitos para el envío de cliente de autenticación SMTP

- Autenticación: se admite la autenticación de nombre de usuario y contraseña usando los detalles de la aplicación de Microsoft Entra como credenciales. El servicio SMTP de Azure Communication Services usará los detalles de la aplicación de Microsoft Entra para obtener un token de acceso en nombre del usuario y usarlo para enviar el correo electrónico. Dado que el token de Microsoft Entra no está almacenado en caché, el acceso se puede revocar inmediatamente cambiando el secreto de cliente de la aplicación de Microsoft Entra o los controles de acceso del recurso de Azure Communication Services.

- Azure Communication Services: se requiere un recurso de Azure Communication Services con un recurso de correo electrónico de Azure Communication Services conectado y un dominio.

- Seguridad de la capa de transporte (TLS): el dispositivo debe poder usar la versión 1.2 y posteriores de TLS.

- Puerto: se requiere el puerto 587 (recomendado) o el puerto 25 y se debe desbloquear en su red. Algunos firewalls de red o ISP bloquean los puertos, porque ese es el puerto que usan los servidores de correo electrónico para enviar correo.

- DNS: use el nombre DNS smtp.azurecomm.net. No use una dirección IP para el servidor de Microsoft 365 u Office 365, ya que no se admiten direcciones IP.

Configuración del envío de cliente de autenticación SMTP

Especifique la siguiente configuración directamente en el dispositivo o en la aplicación como indica su guía (podría usar terminología diferente a la de este artículo). Siempre que el escenario esté en línea con los requisitos previos para el envío de cliente de autenticación SMTP, esta configuración le permite enviar correos electrónicos desde el dispositivo o la aplicación mediante comandos SMTP.

| Configuración del dispositivo o aplicación | Value |

|---|---|

| Servidor o host inteligente | smtp.azurecomm.net |

| Port | Puerto 587 |

| TLS o StartTLS | Habilitado |

| Nombre de usuario y contraseña | Especifique las credenciales de la aplicación de Microsoft Entra a partir de una aplicación con acceso al recurso de Azure Communication Services. |