Creación o actualización de roles personalizados de Azure mediante Azure Portal

Si los roles integrados de Azure no satisfacen las necesidades específicas de la organización, puede crear sus propios roles personalizados de Azure. Al igual que en el caso de los roles integrados, se pueden asignar roles personalizados a usuarios, grupos y entidades de servicio en los ámbitos del grupo de administración, de la suscripción y del grupo de recursos. Los roles personalizados se almacenan en un directorio de Microsoft Entra y se pueden compartir entre suscripciones. Cada directorio puede tener hasta 5000 roles personalizados. Se pueden crear roles personalizados con Azure Portal, Azure PowerShell, la CLI de Azure o la API REST. En este artículo se describe cómo crear roles personalizados mediante Azure Portal.

Requisitos previos

Para crear roles personalizados, necesita:

- Permisos para crear roles personalizados, como Propietario o Administrador de acceso de usuarios

Paso 1: Determinar los permisos que necesita

Azure tiene miles de permisos que se pueden incluir en el rol personalizado. A continuación, se muestran algunos métodos que pueden ayudarle de determinar los permisos que agregará al rol personalizado:

- Examine los roles integrados existentes.

- Enumere los servicios de Azure a los que quiere conceder acceso.

- Determine los proveedores de recursos que se asignan a los servicios de Azure. Un método de búsqueda se describe más adelante en Paso 4: Permisos.

- Busque los permisos disponibles para encontrar los permisos que quiere incluir. Un método de búsqueda se describe más adelante en Paso 4: Permisos.

Paso 2: Decidir cómo comenzar

La creación de un rol personalizado puede comenzar de tres maneras. Se puede clonar un rol existente, empezar desde cero o empezar con un archivo JSON. La manera más fácil es encontrar un rol existente que tenga la mayoría de los permisos necesarios y, a continuación, clonarlo y modificarlo para el escenario concreto.

Clonación de un rol

Si un rol existente no tiene exactamente los permisos necesarios, puede clonarlo y, después, modificar los permisos. Siga estos pasos para iniciar la clonación de un rol.

En Azure Portal, abra un grupo de administración, una suscripción o un grupo de recursos en el que quiera que se pueda asignar el rol personalizado y, a continuación, abra Control de acceso (IAM).

En la siguiente captura de pantalla se muestra la página Control de acceso (IAM) abierta para una suscripción.

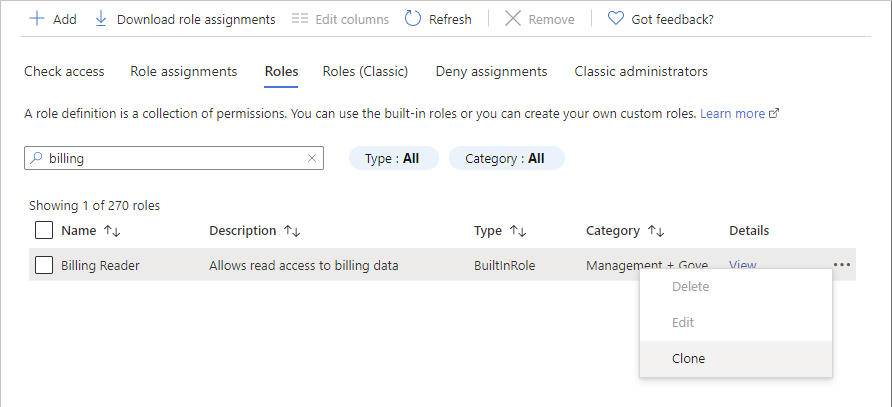

Haga clic en la pestaña Roles para ver una lista de todos los roles integrados y personalizados.

Busque un rol que quiera clonar, como el rol Lector de facturación.

Al final de la fila, haga clic en los puntos suspensivos ( ... ) y, después, haga clic en Clonar.

Se abrirá el editor de roles personalizados con la opción Clonar un rol seleccionada.

Continúe con Paso 3: Conceptos básicos.

Comienzo desde cero

Si lo prefiere, puede seguir estos pasos para comenzar un rol personalizado desde cero.

En Azure Portal, abra un grupo de administración, una suscripción o un grupo de recursos en el que quiera que se pueda asignar el rol personalizado y, a continuación, abra Control de acceso (IAM).

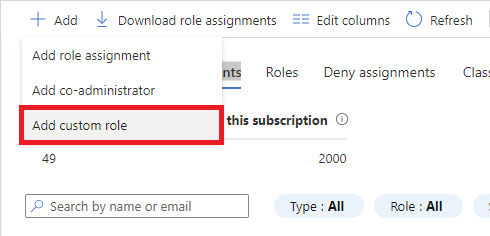

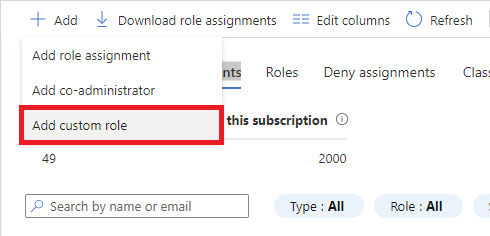

Haga clic en Agregar y, a continuación, haga clic en Agregar rol personalizado.

Se abrirá el editor de roles personalizados con la opción Empezar de cero seleccionada.

Continúe con Paso 3: Conceptos básicos.

Inicio desde un archivo JSON

Si lo prefiere, puede especificar la mayoría de los valores del rol personalizado en un archivo JSON. Puede abrir el archivo en el editor de roles personalizados, realizar cambios adicionales y, a continuación, crear el rol personalizado. Siga estos pasos para empezar con un archivo JSON.

Cree un archivo JSON con el formato siguiente:

{ "properties": { "roleName": "", "description": "", "assignableScopes": [], "permissions": [ { "actions": [], "notActions": [], "dataActions": [], "notDataActions": [] } ] } }En el archivo JSON, especifique los valores para las distintas propiedades. A continuación se muestra un ejemplo con algunos valores agregados. Para obtener información sobre las distintas propiedades, consulte Descripciones de definiciones de roles para los recursos de Azure.

{ "properties": { "roleName": "Billing Reader Plus", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/11111111-1111-1111-1111-111111111111" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Support/*" ], "notActions": [], "dataActions": [], "notDataActions": [] } ] } }En Azure Portal, abra la páginaControl de acceso (IAM).

Haga clic en Agregar y, a continuación, haga clic en Agregar rol personalizado.

Se abrirá el editor de roles personalizados.

En la pestaña Aspectos básicos, en Permisos de línea base, seleccione Start from JSON (Empezar desde JSON).

Junto al cuadro Seleccionar un archivo, haga clic en el botón de carpeta para acceder el cuadro de diálogo Abrir.

Seleccione el archivo JSON y haga clic en Abrir.

Continúe con Paso 3: Conceptos básicos.

Paso 3: Aspectos básicos

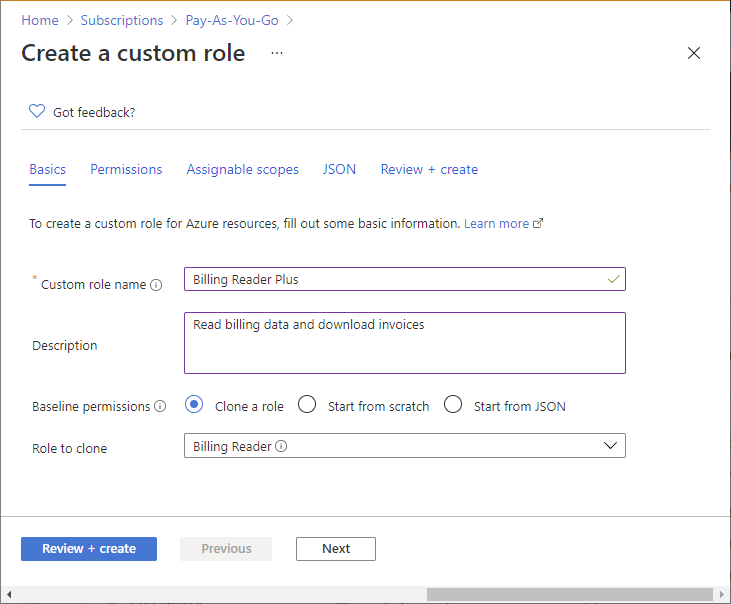

En la pestaña Aspectos básicos, especifique el nombre, la descripción y los permisos de línea base para el rol personalizado.

En el cuadro Nombre de rol personalizado, especifique un nombre para el rol personalizado. El nombre debe ser único para el directorio Microsoft Entra. Puede incluir letras, números, espacios y caracteres especiales.

En el cuadro Descripción, especifique una descripción opcional para el rol personalizado. Se convertirá en la información sobre herramientas para él.

La opción Permisos de línea base debe estar ya establecida en función del paso anterior, pero puede cambiarla.

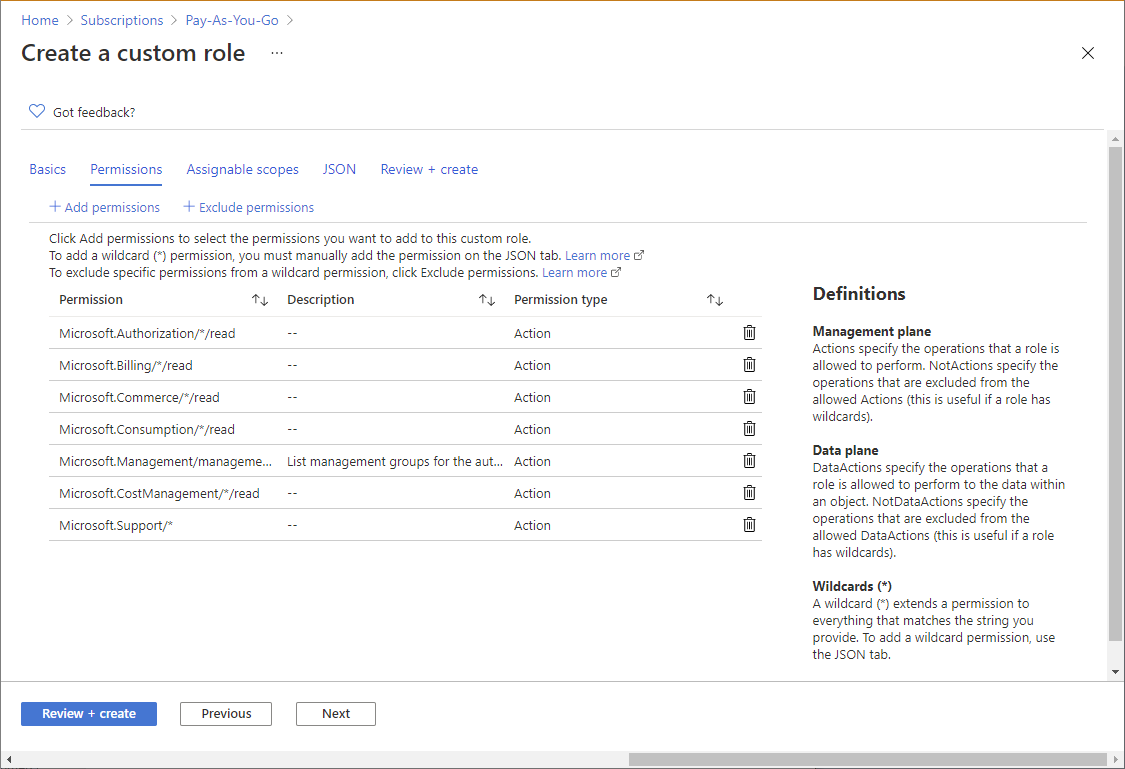

Paso 4: Permisos

En la pestaña Permisos, especifique los permisos para el rol personalizado. En función de si ha clonado un rol o si ha empezado con JSON, es posible que en la pestaña Permisos ya se muestren algunos permisos.

Incorporación o eliminación de permisos

Siga los pasos que se indican a continuación para agregar o quitar permisos para el rol personalizado.

Si desea agregar permisos, haga clic en Agregar permisos para abrir el panel Agregar permisos.

En este panel se muestran todos los permisos disponibles, agrupados en categorías diferentes con formato de tarjeta. Cada categoría representa un proveedor de recursos, que es un servicio que proporciona recursos de Azure.

En el cuadro Buscar un permiso, escriba una cadena para buscar permisos. Por ejemplo, busque factura para buscar los permisos relacionados con la factura.

Se mostrará una lista de tarjetas de proveedores de recursos en función de la cadena de búsqueda. Para obtener una lista de cómo se asignan los proveedores de recursos a los servicios de Azure, consulte Proveedores de recursos para servicios de Azure.

Haga clic en una tarjeta del proveedor de recursos que pueda tener los permisos que desea agregar al rol personalizado, como Facturación de Microsoft.

Se muestra una lista de los permisos de administración de ese proveedor de recursos en función de la cadena de búsqueda.

Si busca permisos que se apliquen al plano de datos, haga clic en Acciones de datos. De lo contrario, deje la opción de alternancia establecida en Acciones, para que se muestren los permisos que se aplican al plano de control. Para más información acerca de las diferencias entre el plano de control y el plano de datos, consulte Acciones de control y datos.

Si es necesario, actualice la cadena de búsqueda para refinar aún más la búsqueda.

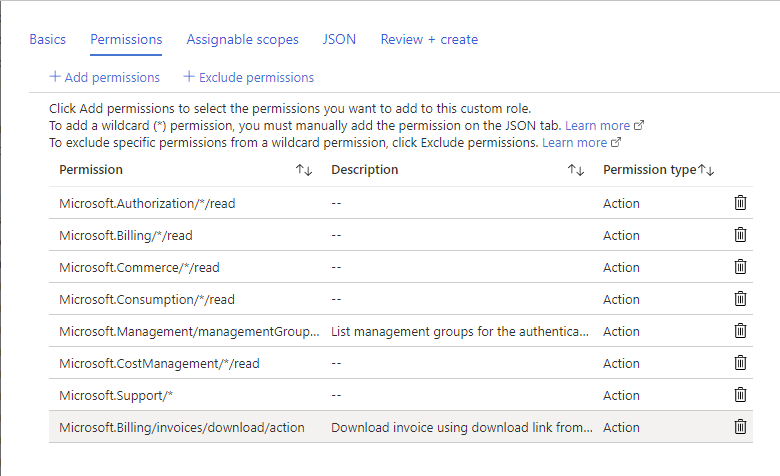

Una vez que localice uno o más permisos que desee agregar al rol personalizado, agregue una marca de verificación junto a ellos. Por ejemplo, agregue una marca de verificación junto a Otros : Descargar factura para agregar el permiso para descargar facturas.

Haga clic en Agregar para agregar el permiso a la lista de permisos.

El permiso se agrega como un elemento

ActionsoDataActions.

Para quitar permisos, haga clic en el icono de eliminación al final de la fila. En este ejemplo, dado que un usuario no necesita la capacidad de crear incidencias de soporte técnico, se puede eliminar el permiso

Microsoft.Support/*.

Incorporación de permisos con caracteres comodín

En función de cómo haya decidido comenzar, es posible que tenga permisos con caracteres comodín (*) en la lista de permisos. Los caracteres comodín (*) amplían los permisos a todo aquello que coincida con la cadena de acción que se especifique. Por ejemplo, la siguiente cadena comodín agrega todos los permisos relacionados con Azure Cost Management y las exportaciones. De esta forma también se incluirían los futuros permisos de exportación que se pudieran agregar.

Microsoft.CostManagement/exports/*

Si desea agregar un nuevo permiso con caracteres comodín, no puede hacerlo mediante el panel Agregar permisos. Para agregar un permiso con caracteres comodín, debe hacerlo manualmente mediante la pestaña JSON. Para obtener más información, consulte Paso 6: JSON.

Nota:

Se recomienda especificar Actions y DataActions explícitamente en lugar de usar el carácter comodín (*). Con el comodín puede producirse un comportamiento no deseado en el futuro mediante Actions o DataActions, como concesión de acceso y permiso.

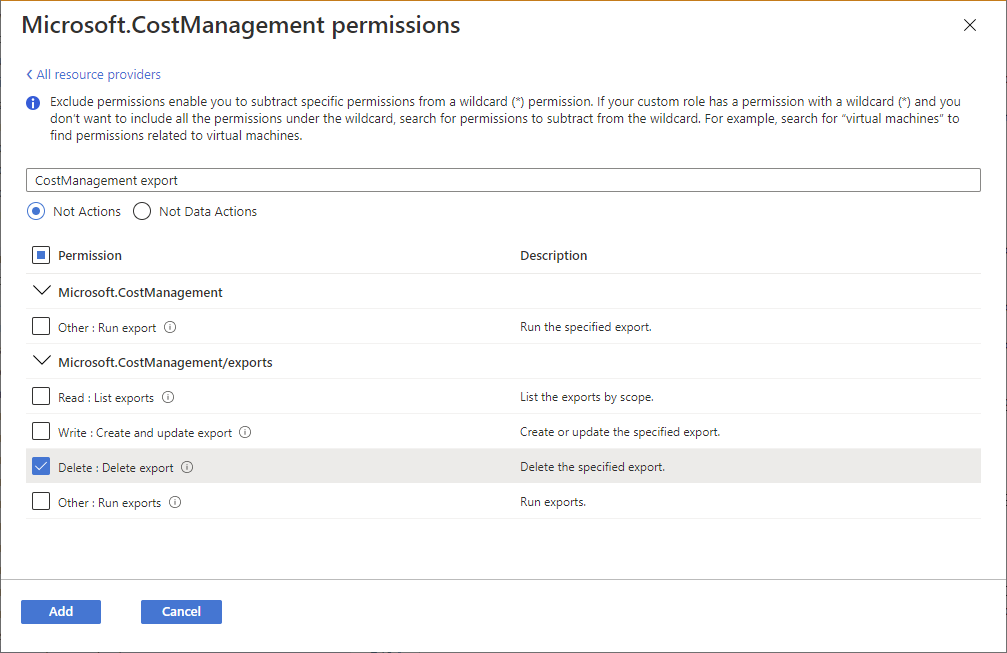

Exclusión de permisos

Si el rol tiene un permiso con caracteres comodín (*) y desea excluir o restar permisos específicos de él, puede excluirlos. Por ejemplo, supongamos que tiene el siguiente permiso con caracteres comodín:

Microsoft.CostManagement/exports/*

Si no desea permitir que se elimine una exportación, puede excluir el siguiente permiso de eliminación:

Microsoft.CostManagement/exports/delete

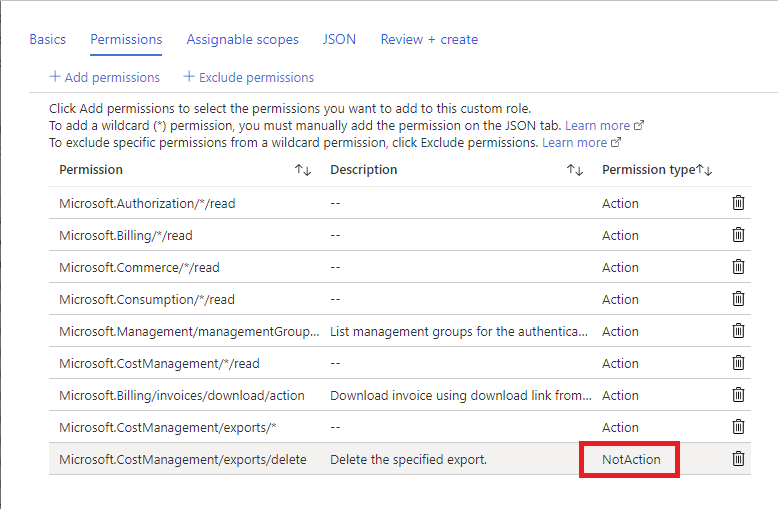

Cuando se excluye un permiso, se agrega como un elemento NotActions o NotDataActions. Los permisos de administración efectivos se calculan agregando todos los elementos Actions y restando todos los elementos NotActions. Los permisos de datos efectivos se calculan agregando todos los elementos DataActions y restando todos los elementos NotDataActions.

Nota:

La exclusión de un permiso no equivale a una denegación. La exclusión de permisos es simplemente una manera cómoda de restar permisos de un permiso con caracteres comodín.

Para excluir o restar un permiso de un permiso con caracteres comodín permitido, haga clic en Excluir permisos para abrir el panel Excluir permisos.

En este panel, se especifican los permisos de datos o de administración que se excluyen o se restan.

Una vez que localice uno o más permisos que desee excluir, agregue una marca de verificación junto a los permisos y, a continuación, haga clic en el botón Agregar.

El permiso se agrega como elemento

NotActionsoNotDataActions.

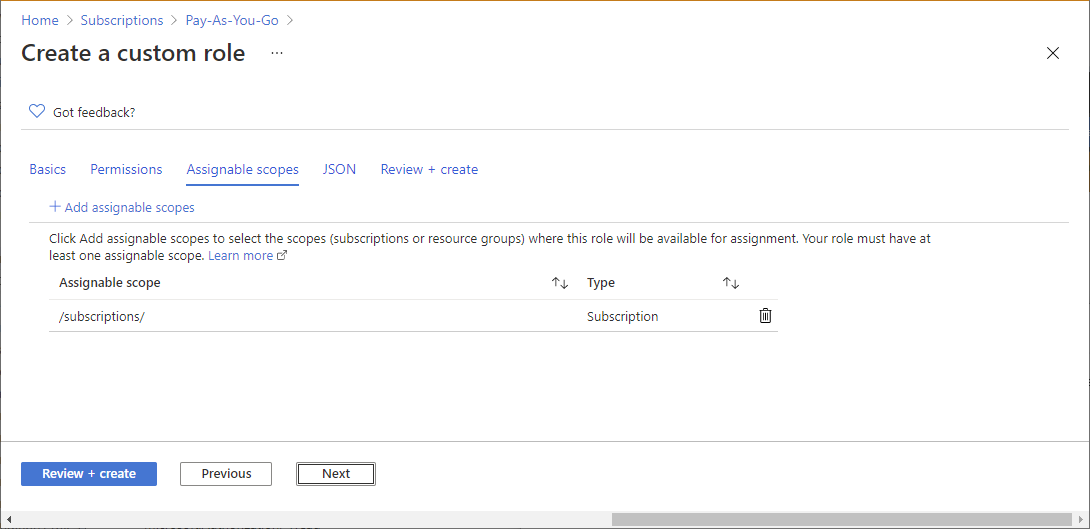

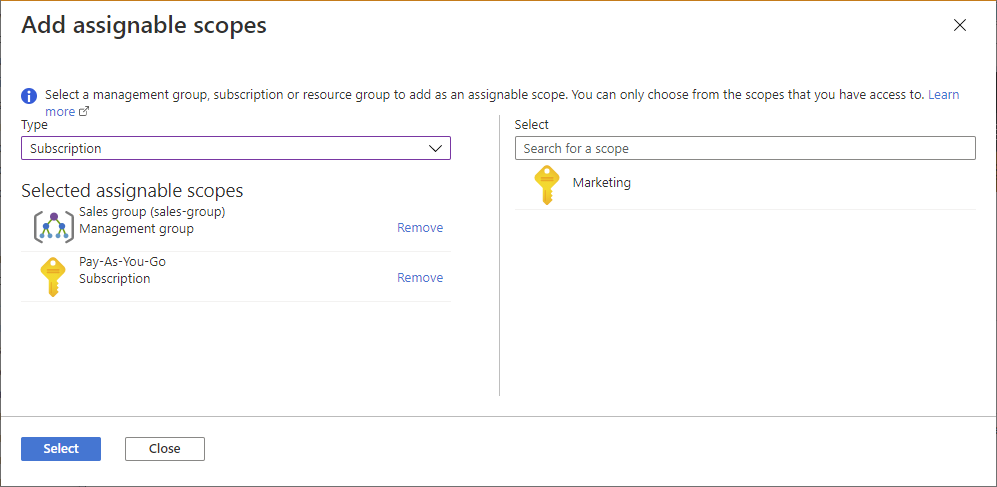

Paso 5: Ámbitos asignables

En la pestaña Ámbitos asignables se especifica dónde está disponible el rol personalizado para su asignación, como en un grupo de administración, una suscripción o un grupo de recursos. En función de cómo haya decidido comenzar, esta pestaña podría mostrar ya el ámbito en el que abrió la página Control de acceso (IAM).

Solo puede definir un grupo de administración en ámbitos asignables. No se admite establecer el ámbito asignable en el ámbito raíz ("/").

Haga clic en Agregar ámbitos asignables para abrir el panel Agregar ámbitos asignables.

Haga clic en uno o más ámbitos que desee usar, por lo general su suscripción.

Haga clic en el botón Agregar para agregar el ámbito asignable.

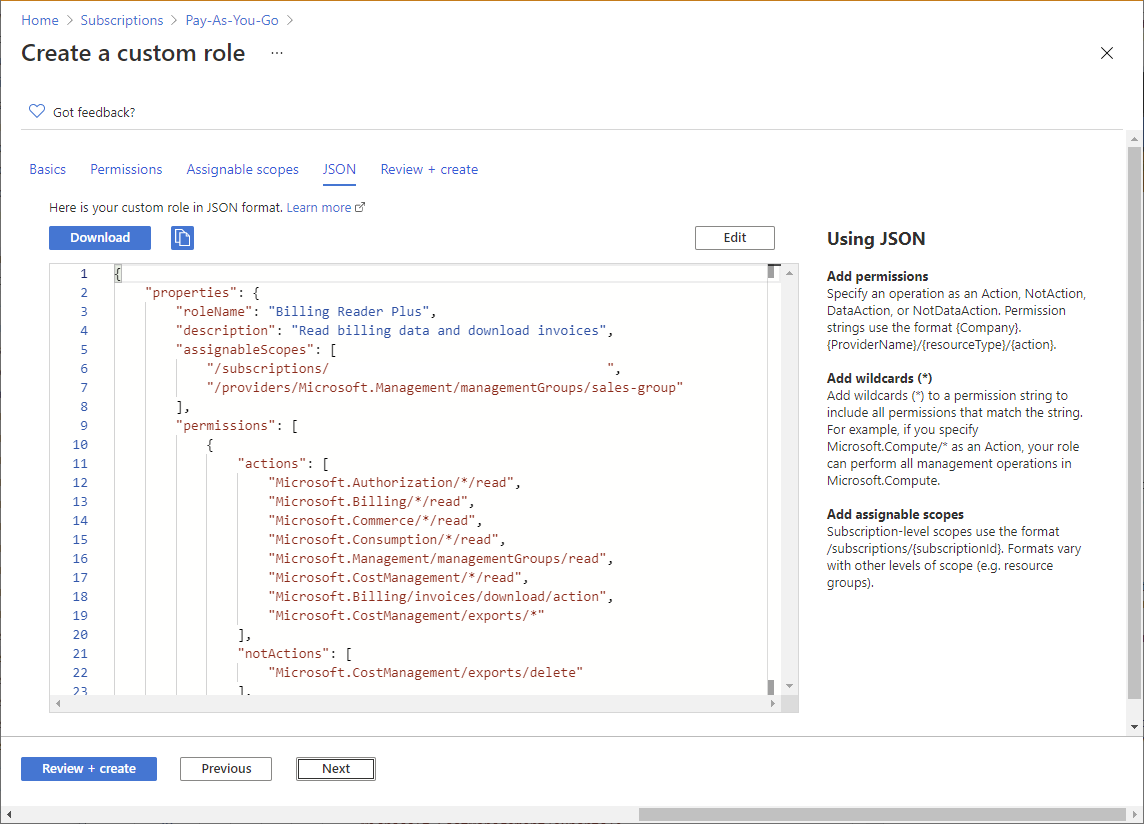

Paso 6: JSON

En la pestaña JSON, verá el rol personalizado con formato JSON. Si lo desea, puede editar directamente el archivo JSON.

Para editar el archivo JSON, haga clic en Editar.

Realice cambios en el archivo JSON.

Si el archivo JSON no tiene el formato correcto, verá una línea dentada roja y un indicador en el medianil vertical.

Cuando termine de editar, haga clic en Guardar.

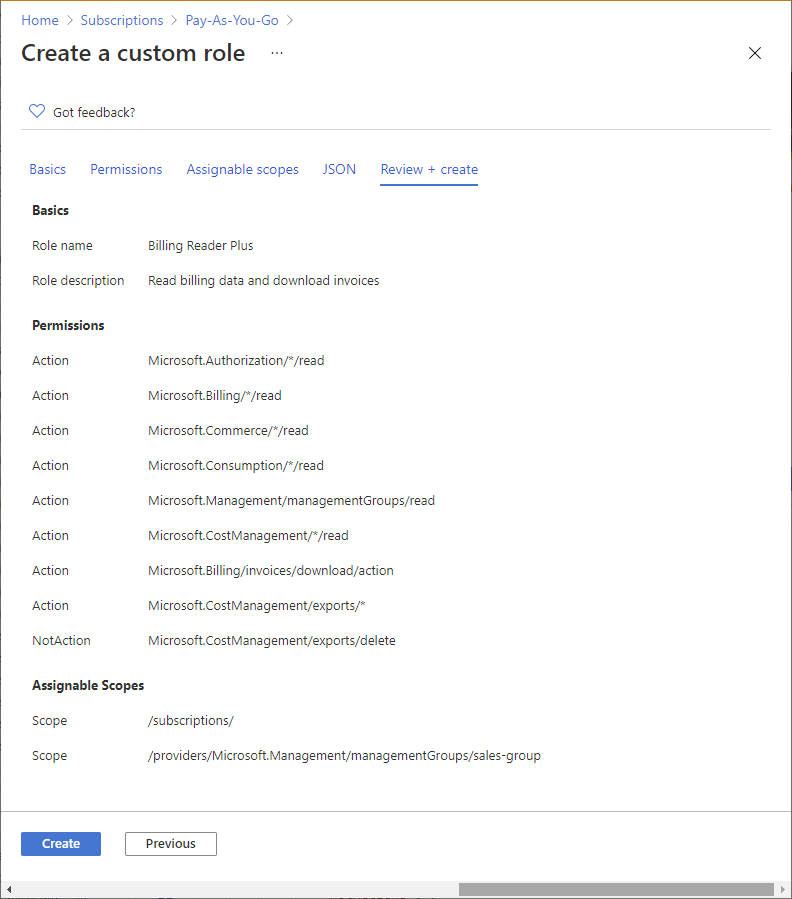

Paso 7: Revisar y crear

En la pestaña Revisar y crear, puede revisar la configuración del rol personalizado.

Revise la configuración del rol personalizado.

Haga clic en Crear para crear el rol personalizado.

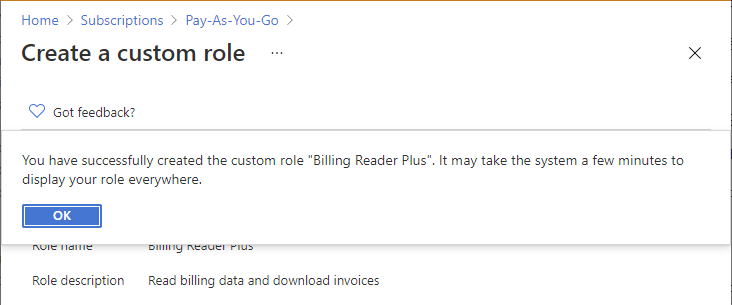

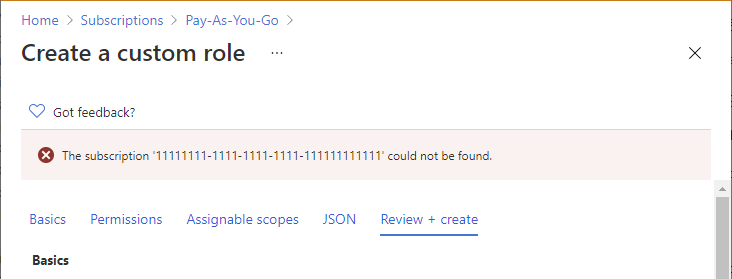

Transcurridos unos instantes, aparecerá un cuadro de mensaje donde se indica que el rol personalizado se ha creado correctamente.

Si se detecta algún error, se mostrará un mensaje.

Vea el nuevo rol personalizado en la lista Roles. Si no ve el rol personalizado, haga clic en Actualizar.

El rol personalizado puede tardar unos minutos en aparecer en todas partes.

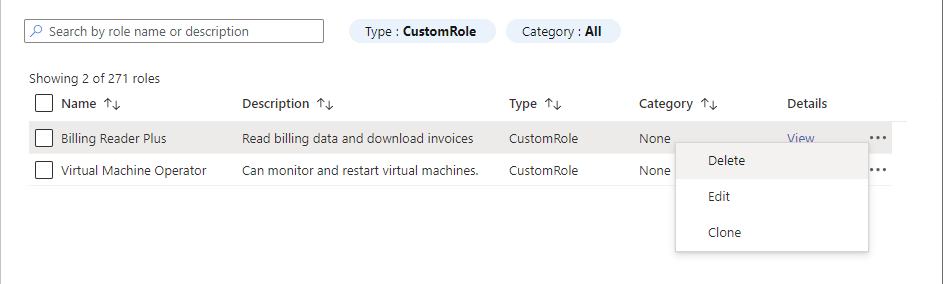

Lista de roles personalizados

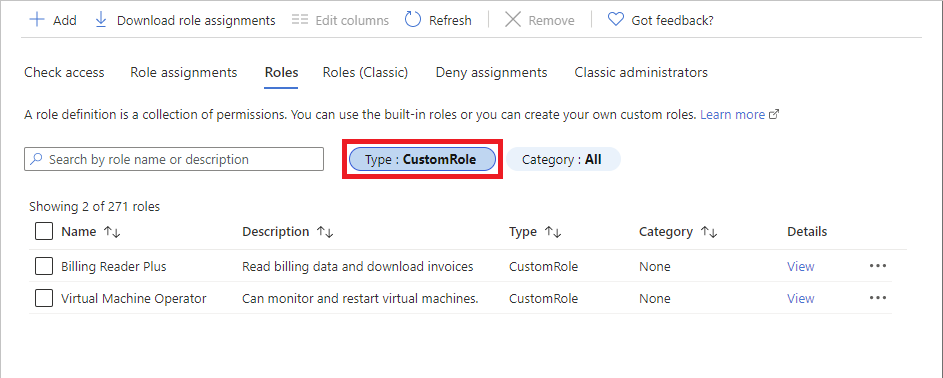

Siga estos pasos para ver los roles personalizados.

Abra un grupo de administración, una suscripción o un grupo de recursos y, a continuación, abra Control de acceso (IAM).

Haga clic en la pestaña Roles para ver una lista de todos los roles integrados y personalizados.

En la lista Tipo, seleccione CustomRole para ver solo los roles personalizados.

Si acaba de crear el rol personalizado y no lo ve en la lista, haga clic en Actualizar.

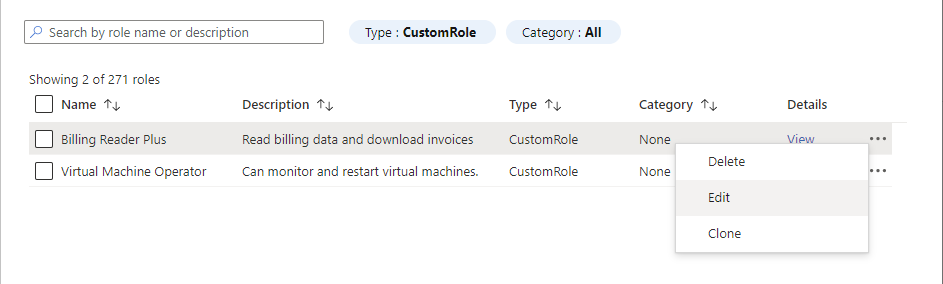

Actualización de un rol personalizado

Abra la lista de roles personalizados tal como se describió anteriormente en este artículo.

Haga clic en los puntos suspensivos (...) del rol personalizado que desee actualizar y, a continuación, haga clic en Editar. Tenga en cuenta que no puede actualizar los roles integrados.

El rol personalizado se abre en el editor.

Use las distintas pestañas para actualizar el rol personalizado.

Cuando haya terminado de realizar los cambios, haga clic en la pestaña Revisar y crear para revisar los cambios.

Haga clic en el botón Actualizar para actualizar el rol personalizado.

Eliminación de un rol personalizado

Quite todas las asignaciones de roles que utilicen el rol personalizado. Para obtener más información, consulte Búsqueda de asignaciones de roles para eliminar un rol personalizado.

Abra la lista de roles personalizados tal como se describió anteriormente en este artículo.

Haga clic en los puntos suspensivos (...) del rol personalizado que desee eliminar y, a continuación, haga clic en Eliminar.

El rol personalizado puede tardar unos minutos en eliminarse por completo.