Administración del patrimonio en la nube con seguridad mejorada

La fase de administración de un recorrido de adopción de la nube se centra en el funcionamiento continuo del patrimonio de la nube. Mantener y fortalecer la posición de seguridad continuamente es fundamental para administrar correctamente su patrimonio y debe considerarse la piedra angular de sus prácticas de administración. Si olvida la seguridad en favor del ahorro de costos o las mejoras en el rendimiento, corre el riesgo de exponer su negocio a amenazas que podrían dañar gravemente su negocio e invertir los beneficios a corto plazo que lo hacen. Invertir en mecanismos y prácticas de seguridad configura su negocio para el éxito a largo plazo al minimizar los riesgos de ataques perjudiciales.

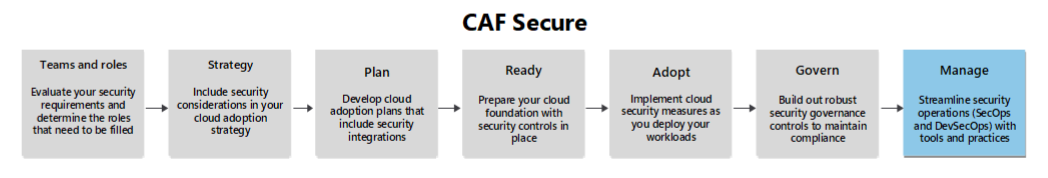

Este artículo es una guía auxiliar de la metodología de administración . Describe las áreas de optimización de seguridad que debe tener en cuenta a medida que avanza por esa fase en el recorrido.

Modernización de la posición de seguridad

Durante la fase de administración del recorrido de adopción de la nube, debe tener una plataforma de observabilidad sólida con una supervisión exhaustiva y una alerta inteligente configuradas, pero la modernización de esta plataforma podría requerir una nueva mentalidad que se centre en gran medida en medidas proactivas y adopte los principios de Confianza cero.

Asumir vulneración: suponiendo que hay una infracción en uno o varios de los sistemas es una subred clave de detección proactiva y el impulsor de la búsqueda de amenazas y la ingeniería de detección. La búsqueda de amenazas usa un enfoque basado en hipótesis ( que ya se ha producido una infracción en alguna forma concreta) para analizar inteligentemente los sistemas mediante herramientas en un intento de probar o desaprobar esa hipótesis. La ingeniería de detección es la práctica de desarrollar mecanismos de detección especializados para aumentar las plataformas de observabilidad que no están equipadas para detectar ciberataques nuevos y nuevos.

Comprobar explícitamente: pasar de una mentalidad de "confianza de forma predeterminada" a "confiar por excepción" significa que debe poder validar las actividades de confianza a través de la visibilidad. Aumentar la plataforma de observabilidad con la supervisión inteligente de identidades y acceso puede ayudarle a detectar un comportamiento anómalo en tiempo real.

Facilitación de Azure

- XDR de Microsoft Defender proporciona búsqueda de amenazas avanzada en varios dominios, como puntos de conexión, aplicaciones en la nube e identidad.

Administración de la preparación y respuesta de incidentes

Preparación de incidentes:

Implemente una solución de administración de eventos e información de seguridad (SIEM) y orquestación de seguridad, automatización y respuesta (SOAR) para aumentar la supervisión de la infraestructura y los sistemas de alertas para detectar y responder a incidentes de seguridad.

Examine proactivamente los sistemas en la nube para detectar vulnerabilidades. El uso de un analizador de vulnerabilidades que se puede integrar con un sistema SIEM consolida los datos de seguridad de todo el entorno, lo que le ayuda a detectar y responder eficazmente a varios tipos de riesgos de seguridad e incidentes.

Aumente la profundidad de la visibilidad de los riesgos de seguridad en su entorno mediante la implementación de una solución de detección y respuesta extendidas (XDR). La alimentación de estos datos en el sistema SIEM unifica la supervisión de seguridad en un solo panel de vidrio y optimiza la eficacia del equipo de operaciones de seguridad.

Planeamiento de la respuesta a incidentes: modernizar la plataforma de observabilidad es esencial para la detección de incidentes. También es la base para mantener el plan de respuesta a incidentes. El plan de respuesta a incidentes debe ser un documento activo que se actualice periódicamente. Debe mantenerse al día con sus esfuerzos de ingeniería de detección y búsqueda de amenazas y con información de riesgo disponible públicamente, como la base de conocimiento MITRE ATT&CK .

Además de mantener los planes de respuesta a incidentes, también debe tener planes de respuesta a incidentes y recuperación ante desastres totalmente desarrollados.

Continuidad empresarial y recuperación ante desastres: desarrolle y pruebe planes de recuperación ante desastres para asegurarse de que el entorno en la nube sea resistente y pueda recuperarse rápidamente de incidentes. Incluya estrategias de copia de seguridad y recuperación que admitan la continuidad empresarial. En muchos casos, las cargas de trabajo individuales del entorno tienen destinos y procesos de recuperación únicos, por lo que tener planes basados en cargas de trabajo, en lugar de un solo plan que abarque todas las facetas de la empresa, es una buena estrategia. Consulte la guía de recuperación ante desastres de Well-Architected Framework para obtener instrucciones centradas en la carga de trabajo en este tema.

Facilitación de Azure

Microsoft Defender for Cloud ofrece planes que supervisan y protegen muchos recursos de carga de trabajo, como servidores, almacenamiento, contenedores, bases de datos SQL y DNS. Estos planes le permiten detectar información detallada que, de lo contrario, podría no encontrar con la solución de supervisión existente.

- Defender for Servers incluye Administración de vulnerabilidades de Microsoft Defender para el examen de vulnerabilidades en las máquinas virtuales basadas en Azure o habilitadas para Azure Arc.

Microsoft Sentinel es la solución SIEM y SOAR nativa de la nube de Microsoft. Puede usarlo como solución independiente. También se integra con Microsoft Defender para proporcionar una plataforma unificada de operaciones de seguridad.

La investigación y la respuesta automatizadas en XDR de Defender ayudan al equipo de operaciones de seguridad a abordar amenazas de forma más eficaz y eficaz al proporcionar funcionalidades automatizadas de detección y recuperación automática para muchos escenarios.

Administración de la confidencialidad

La administración continua de su posición de seguridad en relación con la confidencialidad implica realizar periódicamente prácticas de supervisión y auditoría bien diseñadas, mantener procedimientos de auditoría codificados y buscar oportunidades de mejora continua.

Supervisión y auditoría periódicas: para garantizar la integridad de las directivas de confidencialidad, debe establecer una cadencia regular para la supervisión y la auditoría. La supervisión continua ayuda con la detección temprana de posibles amenazas y anomalías de seguridad. Sin embargo, la supervisión por sí sola no es suficiente. Debe realizar auditorías periódicas para comprobar que las directivas y los controles implementados son eficaces y que se cumplen. Las auditorías proporcionan una revisión completa de su posición de seguridad y le ayudan a identificar las lagunas o puntos débiles que necesita abordar.

Documentar e institucionalizar procedimientos de auditoría: documentar los procedimientos de auditoría es fundamental para la coherencia y la responsabilidad. La institucionalización de estos procedimientos garantiza que las auditorías se realicen sistemática y periódicamente. La documentación detallada debe incluir el ámbito de la auditoría, las metodologías, las herramientas usadas y la frecuencia de las auditorías. Esta práctica le ayuda a mantener un alto estándar de seguridad. También proporciona una pista clara para fines normativos y de cumplimiento.

Entre los procedimientos recomendados para mejorar la confidencialidad se incluyen:

Separación de obligaciones (SoD): la implementación de SoD ayuda a evitar conflictos de interés y reduce el riesgo de fraude. Dividir las responsabilidades entre diferentes personas garantiza que ninguna persona individual tenga control sobre todos los aspectos de un proceso crítico.

Mantenimiento proactivo del ciclo de vida del usuario: debe actualizar y administrar periódicamente las cuentas de usuario. Esta práctica incluye revocar rápidamente el acceso a los usuarios que ya no lo necesitan, actualizar los permisos a medida que cambian los roles y asegurarse de que las cuentas inactivas están deshabilitadas. El mantenimiento proactivo ayuda a evitar el acceso no autorizado y ayuda a garantizar que solo los usuarios autorizados actuales tengan acceso a datos confidenciales. Los arquitectos de acceso deben incluir estas medidas en sus procedimientos operativos estándar.

Facilitación de Azure

Prevención de pérdida de datos de Microsoft Purview (DLP) puede ayudarle a detectar y evitar la filtración a través de procesos comunes que usan los atacantes. Purview DLP puede detectar adversarios que usan cualquier primera vez que usan o aplicación en la nube para filtrar datos confidenciales desde dispositivos de punto de conexión. Purview DLP también puede identificar la ejecución de estas herramientas cuando los adversarios les cambian el nombre para permanecer sin detectar.

Administración de riesgos internos de Microsoft Purview puede ayudarle a detectar y evitar posibles riesgos internos malintencionados o accidentales, como el robo de IP, la pérdida de datos y las infracciones de seguridad.

Administración de la integridad

La administración de los datos y la integridad del sistema requiere una supervisión sólida con configuraciones específicas para detectar cambios no autorizados en los recursos. Otros principios clave de la fase de administración están adoptando prácticas de aprendizaje y mejora continuas.

Supervisión de la integridad de los datos: la supervisión eficaz de la integridad de los datos es una tarea compleja. Las herramientas inteligentes pueden facilitar la carga de configurar los mecanismos de supervisión adecuados. Si combina la gobernanza de datos inteligente con soluciones SIEM y SOAR, puede obtener información detallada sobre las actividades relacionadas con los datos y automatizar partes del plan de respuesta a incidentes. La supervisión debe detectar comportamientos anómalos, incluido el acceso no autorizado a los almacenes de datos y los cambios en los almacenes de datos. Las respuestas automatizadas a incidentes como bloqueos inmediatos pueden ayudar a minimizar el radio de explosión de actividades malintencionadas.

Supervisión de la integridad del sistema: la supervisión eficaz de la integridad del sistema es más sencilla que la supervisión de la integridad de los datos. La mayoría de las plataformas de supervisión y alertas modernas están bien equipadas para detectar cambios en los sistemas. Con los límites de protección adecuados en torno a las implementaciones, como solo permitir cambios en el entorno a través de IaC y una plataforma de acceso y autenticación bien diseñada, puede asegurarse de que los cambios que se producen fuera de los protocolos aprobados se detectan e investigan inmediatamente.

Facilitación de Azure

Supervisión de la integridad de datos

- La administración de estado de Microsoft Purview puede ayudarle a codificar los estándares de datos y medir cómo cumplen esos estándares con el tiempo. Proporciona informes para realizar un seguimiento del estado de los datos y ayuda a los propietarios de los datos a corregir los problemas que surgen.

Administrar la disponibilidad

La administración de la disponibilidad del patrimonio en la nube requiere una supervisión de disponibilidad sólida y proactiva que se valida mediante pruebas.

Supervisión de disponibilidad: asegúrese de que todas las aplicaciones y la infraestructura están configuradas para la supervisión y que las alertas están configuradas para notificar a los equipos adecuados. Use la funcionalidad de instrumentación de aplicaciones y registros nativos de la nube para simplificar el diseño de la supervisión y reducir la carga operativa.

Pruebas de disponibilidad: todas las aplicaciones y la infraestructura deben probarse periódicamente para que estén disponibles como parte de la estrategia general de pruebas. La inyección de errores y las pruebas de caos son excelentes estrategias para probar la disponibilidad y la seguridad mediante la introducción de errores incorrectos.

Facilitación de Azure

Además de las soluciones de Defender for Cloud descritas anteriormente, tenga en cuenta las siguientes soluciones:

La instrumentación automática para Application Insights de Azure Monitor le permite instrumentar fácilmente la aplicación para la supervisión de telemetría enriquecida a través de Application Insights. Muchos tipos de hospedaje locales y basados en Azure son compatibles con la instrumentación automática.

Azure Chaos Studio es un servicio administrado que usa ingeniería de caos para ayudarle a medir, comprender y mejorar la resistencia de las aplicaciones y servicios en la nube.

Administración del mantenimiento de la seguridad

Educación continua

Fomentar la educación continua y la certificación en las prácticas de seguridad en la nube para mantenerse al día de las amenazas y tecnologías en constante evolución. Este entrenamiento debe abarcar:

Detección de amenazas Use herramientas de análisis y supervisión avanzadas, como Microsoft Sentinel, para detectar amenazas al principio, haciendo hincapié en la supervisión continua y la identificación proactiva de las amenazas. El análisis avanzado permite identificar patrones y comportamientos inusuales que podrían indicar posibles amenazas de seguridad. La inteligencia sobre amenazas integrada proporciona información actualizada sobre amenazas conocidas, lo que mejora la capacidad del sistema para detectar riesgos emergentes. Incluya entrenamiento sobre respuestas preplanadas, como acciones automatizadas para la contención, para garantizar una reacción rápida a las amenazas detectadas.

Respuesta ante incidentes. Entrene al equipo de operaciones de seguridad sobre estrategias sólidas de respuesta a incidentes que integren principios Confianza cero, suponiendo que las amenazas puedan provenir de orígenes internos y externos. Esta actividad incluye la comprobación continua de identidades y la protección del acceso a los recursos. El entrenamiento también debe cubrir el uso de árboles de decisión y diagramas de flujo para guiar las acciones de respuesta en función de escenarios de incidentes específicos.

- La disponibilidad. Proporcionar aprendizaje sobre la implementación de soluciones de alta disponibilidad y recuperación ante desastres mediante el uso de servicios de Azure para asegurarse de que los datos y los recursos sigan siendo accesibles cuando sean necesarios. Este entrenamiento incluye el mantenimiento de respuestas preplanadas que describen los pasos para conservar la disponibilidad durante un incidente. El entrenamiento también debe abarcar estrategias para garantizar el acceso continuo a recursos críticos, incluso en el caso de interrupciones, e incluir entrenamiento práctico sobre la configuración y administración de herramientas de alta disponibilidad y recuperación ante desastres de Azure.

Ejercicios de simulación: realice simulacros y simulaciones de seguridad regulares para preparar al equipo para escenarios reales. Estos ejercicios deben evaluar la capacidad de la organización para responder a incidentes dentro del marco de Confianza cero, tratando todos los segmentos de red como potencialmente comprometidos hasta que se comprueban como seguros. Los escenarios como ataques de suplantación de identidad (phishing), infracciones de datos y ransomware deben simularse para identificar brechas en las estrategias de respuesta y proporcionar experiencia práctica con el control de incidentes. Los simulacros deben resaltar las estrategias de contención al aislar rápidamente los sistemas en peligro para evitar la propagación, la comunicación rápida a través del establecimiento de canales claros y eficientes para difundir información, y la conservación de evidencias garantizando que todos los datos pertinentes se recopilen y almacenen de forma segura para apoyar el análisis y la investigación posteriores. Use respuestas preplanadas como cuadernos de estrategias de incidentes y protocolos de comunicación para asegurarse de que las acciones durante estos simulacros son coherentes y sistemáticas.

Simulacros de respuesta a incidentes: pruebe periódicamente los planes de respuesta a incidentes mediante simulacros realistas que simulan varios escenarios de amenazas. Estos simulacros deben implicar a todas las partes interesadas pertinentes, incluido el equipo de Security Operations Center (SOC), coordinadores de respuesta a incidentes, responsable de gobernanza, controlador de incidentes, responsable de investigación, responsable de infraestructura y equipo de gobernanza de la nube, para garantizar una preparación completa en toda la organización. Incorpore elementos de la triad de la CIA y Confianza cero principios en estos detalles, como probar la eficacia de los controles de acceso (confidencialidad), implementar comprobaciones de integridad para datos críticos e implementar procedimientos para mantener la disponibilidad del servicio durante un incidente. Resalte la coordinación eficaz al garantizar una comunicación clara y esfuerzos colaborativos en todos los equipos mediante el uso de respuestas preplanadas, como roles y responsabilidades predefinidos, y una contención rápida a través del aislamiento rápido de los sistemas afectados y la mitigación de amenazas. Documente las acciones realizadas para proporcionar un registro claro para la revisión posterior al incidente y la mejora continua.

Estrategias de mejora continua para la confidencialidad e integridad

La mejora continua es esencial para mantener y mejorar la confidencialidad e integridad en entornos de nube empresarial. Documentar los resultados de la administración de la configuración y las auditorías e inspecciones es fundamental. Esta documentación proporciona un registro histórico que puede analizar para identificar tendencias, problemas recurrentes y áreas para mejorar.

Estrategias de confidencialidad:

Aprende del pasado. La implementación de lecciones aprendidas de las inspecciones pasadas es una ventaja clave de la mejora continua. Al analizar los resultados de las auditorías e inspecciones anteriores, las organizaciones pueden identificar debilidades e implementar acciones correctivas para evitar problemas similares en el futuro. Este enfoque proactivo garantiza que la organización evoluciona continuamente y mejora su posición de seguridad.

Use datos en tiempo real. La supervisión en tiempo real desempeña un papel fundamental en la mejora continua. Mediante el uso de datos en tiempo real, las organizaciones pueden identificar y responder rápidamente a posibles amenazas, lo que garantiza que las medidas de seguridad estén siempre actualizadas y eficaces. Este enfoque dinámico ayuda a las organizaciones a evitar errores pasados repetidos y garantiza que las organizaciones sigan siendo resistentes frente a amenazas emergentes.

Formación de confidencialidad. Como parte de su estrategia de formación general, asegúrese de que los empleados estén capacitados en sus procedimientos y directivas de confidencialidad. Esta formación debe ser obligatoria para nuevos empleados y debe repetirse regularmente para todos los empleados. Para los empleados del equipo de seguridad, debe incluir un entrenamiento más profundo específico de sus roles. Enseñe la importancia de implementar controles de cifrado y acceso estricto para proteger la información confidencial frente al acceso no autorizado. El entrenamiento también debe abarcar los procedimientos recomendados en las tecnologías de cifrado de datos y las herramientas de administración de acceso para ayudar a garantizar que solo el personal autorizado pueda acceder a datos confidenciales.

Estrategias de integridad:

Audite los datos de forma rutinaria. Realice periódicamente auditorías manuales de los datos para asegurarse de que las herramientas de gobernanza y supervisión de datos funcionan según lo previsto. Busque oportunidades de mejora.

Higiene de los datos. Adopte buenos hábitos de higiene de datos, como los siguientes.

Audite manualmente los datos de calidad, precisión y coherencia. Corrija los errores cuando se detecten.

Use estrategias como la normalización para reducir las incoherencias y las redundancias.

Archive los datos históricos en almacenamiento en frío o sin conexión cuando ya no sea necesario en producción. Purga de datos que no es necesario archivar.

Revise periódicamente las configuraciones de cifrado para asegurarse de que todos los datos confidenciales se cifran en reposo y en tránsito. Revise periódicamente los estándares del sector para el cifrado y asegúrese de que los sistemas se alineen con esos estándares.

. Revise periódicamente las configuraciones de copia de seguridad para asegurarse de que se realiza una copia de seguridad de todos los almacenes de datos que contienen datos confidenciales u otros datos críticos. Realice pruebas de restauración para asegurarse de que los datos de copia de seguridad sean válidos. Pruebe periódicamente las restauraciones para asegurarse de que los sistemas cumplen los objetivos de tiempo de recuperación (RTO) y de punto de recuperación (RPO) de su organización.

Revise periódicamente el acceso a los sistemas y los datos. Las revisiones de los permisos de acceso a los sistemas y almacenes de datos deben producirse con regularidad para asegurarse de que no haya brechas en los controles de acceso y las directivas.

Llevar a cabo el entrenamiento de integridad. Como parte de la estrategia general de entrenamiento, asegúrese de que los empleados están entrenados en sus directivas y procedimientos de integridad del sistema y datos. Esta formación debe ser obligatoria para nuevos empleados y volver a repetirse regularmente para todos los empleados. Para los empleados del equipo de seguridad, proporcione un entrenamiento más profundo específico de sus roles. Proporcionar entrenamiento sobre el uso de procesos de DevOps para la infraestructura como código (IaC) para ayudar a garantizar la precisión y confiabilidad de los datos. Los procedimientos de DevOps, como el control de versiones, la integración continua y las pruebas automatizadas, le ayudan a realizar un seguimiento, auditar y validar los cambios en la infraestructura del entorno en la nube antes de la implementación. Las prácticas de DevOps son especialmente importantes para mantener las zonas de aterrizaje, ya que estas prácticas garantizan la coherencia y la integridad en la configuración al proporcionar una manera sistemática de controlar los cambios en la infraestructura.

Paso siguiente

Revise el marco de adopción de Confianza cero para obtener información sobre la integración de enfoques de Confianza cero a lo largo del recorrido de adopción de la nube.

Revise el pilar De seguridad del marco bien diseñado para obtener instrucciones de seguridad centradas en la carga de trabajo.