Administración y supervisión de Kubernetes habilitado para Azure Arc

En este artículo se ofrecen consideraciones y recomendaciones de diseño clave para administrar y supervisar clústeres de Kubernetes habilitado para Azure Arc, que le ayudarán a comprender y diseñar soluciones para la excelencia operativa. Siga las instrucciones de este documento y otras áreas de diseño críticas a las que se hace referencia en él para comprender mejor las consideraciones y recomendaciones de diseño relacionadas.

Architecture

Para crear la arquitectura adecuada para que su organización incorpore clústeres de Kubernetes locales o multinube, debe comprender la arquitectura de Kubernetes habilitado para Azure Arc y los modos de conectividad de red. Esta comprensión le permite implementar Azure Arc, y administrar, supervisar y cumplir los estándares de arquitectura de su organización y el estado deseado operativo.

Administración de clústeres

En el diagrama de arquitectura siguiente se muestran distintos componentes de Kubernetes habilitado para Azure Arc y cómo interactúan cuando una organización incorpora y administra un clúster de Kubernetes local o multinube en un modo de conectividad de red totalmente conectado.

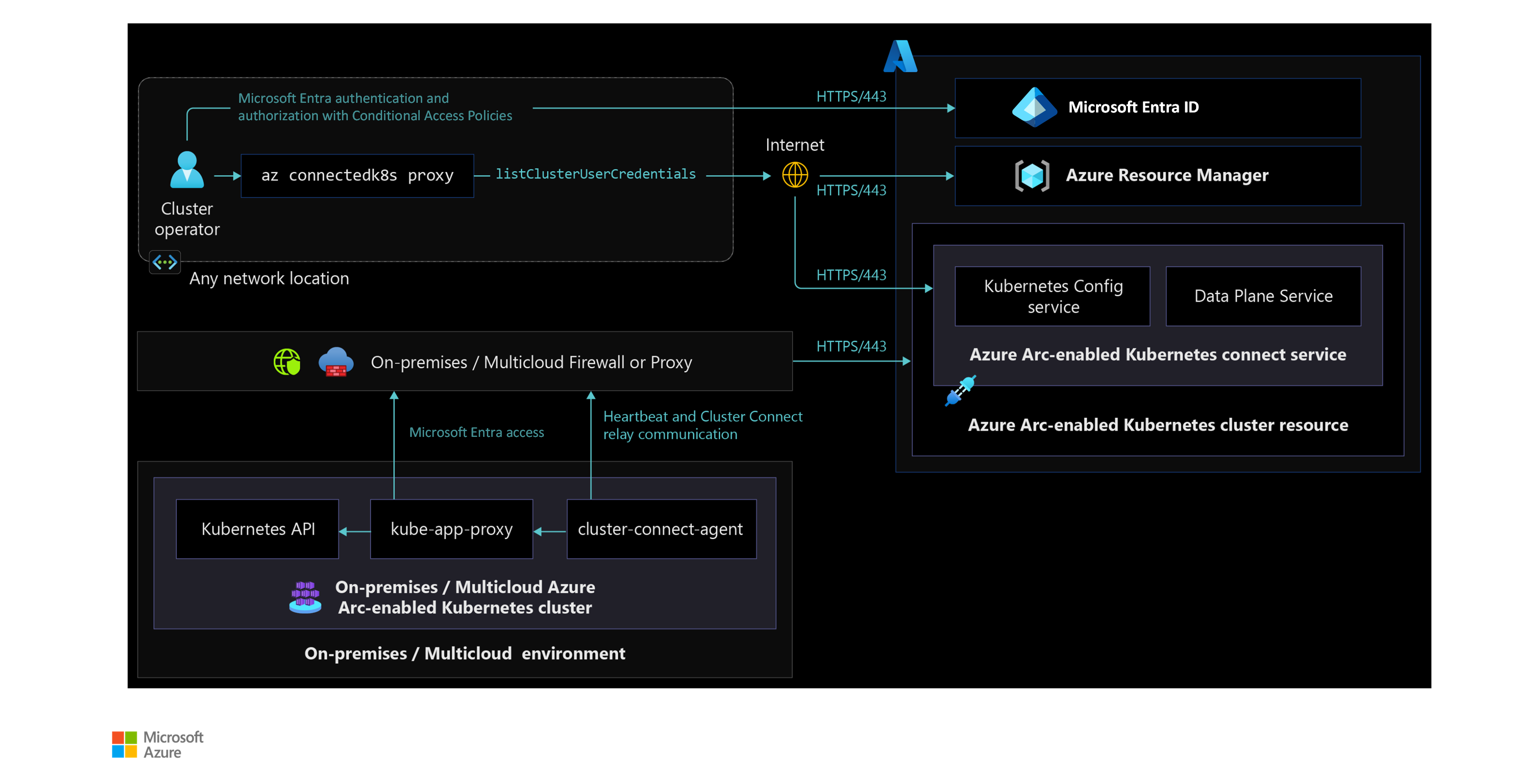

En el diagrama siguiente se ilustra el acceso al clúster de Kubernetes habilitado para Azure Arc desde cualquier parte y cómo interactúan los componentes entre sí para administrar clústeres mediante Azure RBAC.

Supervisión de clústeres

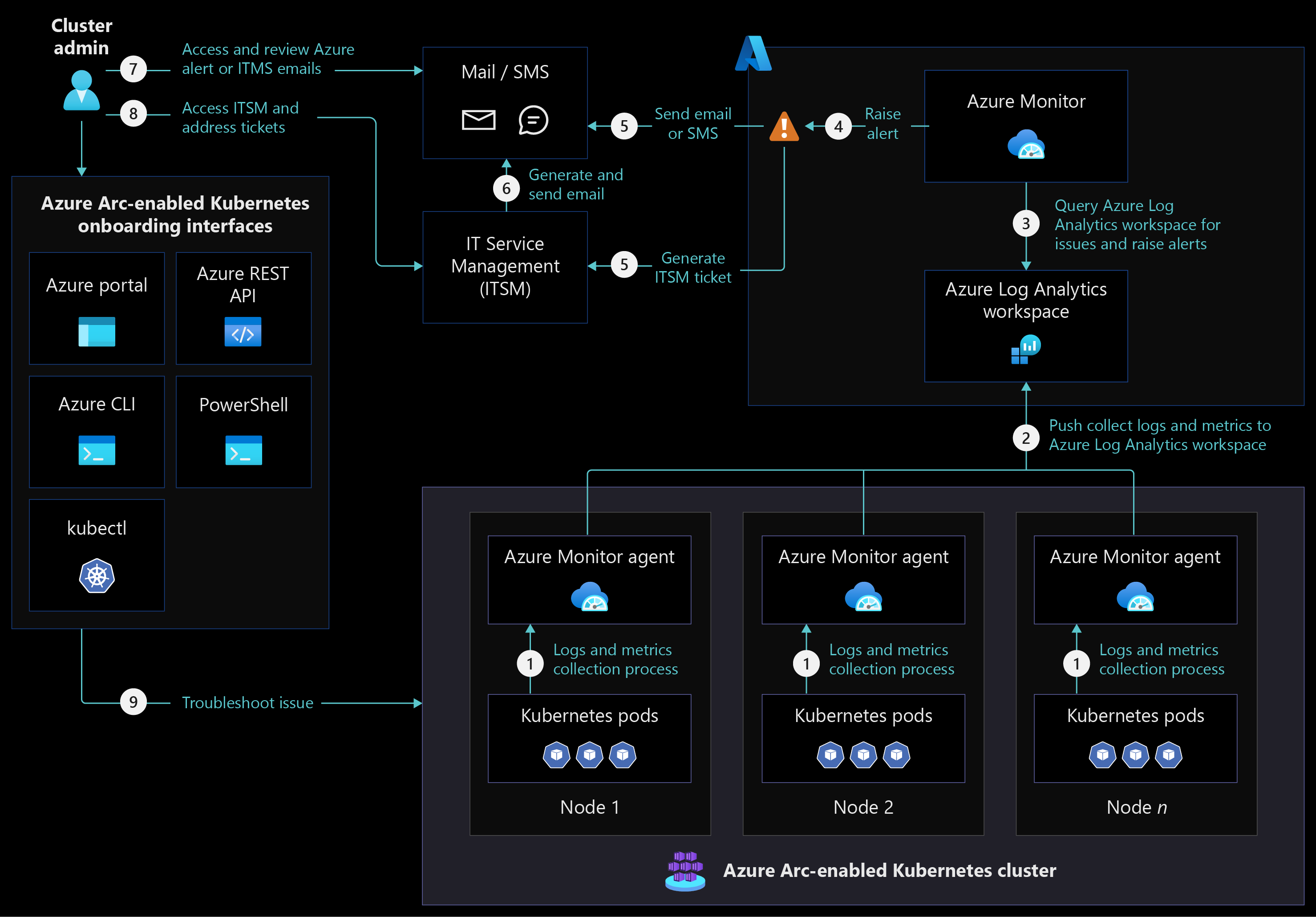

En el diagrama de arquitectura siguiente se muestra la supervisión de clústeres de Kubernetes habilitado para Azure Arc en un modo de conectividad de red totalmente conectado.

Consideraciones de diseño

- Revise el área de diseño de administración de las zonas de aterrizaje de Azure para evaluar el efecto que tendrá Kubernetes habilitado para Azure Arc en el modelo de administración general.

Incorporación de clústeres:

- Tenga en cuenta las recomendaciones del área de diseño crítica para la organización de recursos y en las materias de gobernanza y seguridad a medida que diseña suscripciones de zona de aterrizaje de escala empresarial para incorporar y administrar clústeres y extensiones de Kubernetes habilitado para Azure Arc.

- Decida entre los agentes de actualización automática y actualización manual de Kubernetes habilitado para Azure Arc en función del proceso de administración de cambios de la organización, si va a incorporar clústeres de Kubernetes tanto locales como multinube en Azure Arc. Si cambia de decisión más adelante, puede cambiar el comportamiento de administración de la actualización automática de los agentes de Kubernetes habilitado para Azure Arc en cualquier momento después de haber incorporado el clúster.

- Considere la posibilidad de minimizar la administración de firewalls o servidores proxy y diseñar grupos de origen y destino para administrar reglas de firewall de red de Kubernetes habilitado para Azure Arc. Para obtener más información, consulte las directrices de administración de servidores proxy o firewalls local o multinube de su organización.

Administración de clústeres:

- Las extensiones de Kubernetes habilitado para Azure Arc requieren que permita más direcciones URL en firewalls o servidores proxy. En función de las extensiones que esté instalando, planear con antelación para admitir más direcciones URL puede ayudarle a minimizar las escalas de tiempo de administración de cambios.

- Si incorpora un clúster de Kubernetes local o multinube con la opción de actualización automática desactivada, considere la posibilidad de actualizar los agentes de Kubernetes habilitado para Azure Arc periódicamente para que permanezcan actualizados con las versiones más recientes del producto y se evite procesos de actualización costosos en el futuro.

- Considere la posibilidad de usar GitOps para administrar las actualizaciones de las extensiones de los clúster y agentes de Kubernetes habilitado para Arc, y mantenga implementaciones coherentes en todos los clústeres y entornos. Para obtener instrucciones detalladas, consulte las áreas críticas de diseño de las materias de flujo de trabajo de CI/CD mediante GitOps y plataforma.

- Considere la posibilidad de usar la característica de Conexión de clúster de Kubernetes habilitado para Azure Arc para conectarse a apiserver sin necesidad de habilitar ningún puerto de entrada en el firewall. Para comprender cómo funciona esta característica, revise el área de diseño crítica de conectividad de red.

Supervisión de clústeres:

- Revise y tenga en cuenta la configuración admitida para Container Insights de Azure Monitor con Kubernetes habilitado para Azure Arc. Decida si Container Insights de Azure Monitor satisface o no las necesidades de su organización para la supervisión de clústeres de Kubernetes habilitado para Azure Arc.

- Considere la posibilidad de usar un área de trabajo dedicada de Log Analytics en cada región para recopilar registros y métricas de los clústeres de Kubernetes habilitado para Azure Arc, y para supervisar e informar de varios clústeres de un entorno específico. Para obtener más información, consulte Diseño de la implementación de registros de Azure Monitor.

- Considere la posibilidad de usar la integración del conector ITSM de Azure Monitor con las herramientas de administración de servicios de TI de su organización para generar incidentes para alertas de Azure Monitor y hacer un seguimiento para la resolución de problemas.

- Si usa el modo de conectividad de red con conexión parcial, considere la posibilidad de usar puntos de conexión privados para conectarse a áreas de trabajo de Azure Log Analytics a través de Azure ExpressRoute o conectividad VPN para que pueda recopilar registros y métricas de clústeres y monitores de Kubernetes habilitado para Azure Arc.

Recomendaciones de diseño

Incorporación de clústeres:

- El uso de servidores de terminales de administración compartidos para instalar las herramientas necesarias permite mantener las herramientas y versiones coherentes entre todos los usuarios, y evitar problemas de implementación y administración de clústeres de Kubernetes habilitado para Azure Arc.

- Asegúrese de que los servidores de terminales de administración y los clústeres de Kubernetes locales o multinube estén en la lista de permitidos para acceder a las direcciones URL obligatorias de Kubernetes habilitado para Azure Arc, de modo que usted pueda usar el plano de control de Azure Arc para la incorporación y administración.

- Cree un script para comprobar la conectividad a las direcciones URL obligatorias de Kubernetes habilitado para Azure Arc desde los nodos de clústeres de Kubernetes locales o multinube. Este script le ayuda a minimizar la necesidad de solucionar y resolver problemas de conectividad.

- Cree un script de implementación de incorporación mediante PowerShell o Bash. Este script puede ayudarle a incorporar clústeres de Kubernetes habilitado para Arc e instalar extensiones de clúster para evitar problemas y obtener implementación coherente en todos los entornos y clústeres.

Administración de clústeres:

- Algunas extensiones de Kubernetes habilitado para Azure Arc requieren ubicaciones personalizadas para implementar configuraciones y pods de extensión. Solo se admite una ubicación personalizada para cada espacio de nombres de Kubernetes. Tiene que crear cada ubicación personalizada en su propio espacio de nombres de Kubernetes, e implementar una extensión de Kubernetes habilitado para Azure Arc que se base en la ubicación personalizada del mismo espacio de nombres.

- Use el modelo de conectividad de red totalmente conectado para los clústeres incorporados. Si tiene que usar el modo de conectividad de red con conexión parcial, tiene que conectar los clústeres a Azure Arc al menos una vez cada 30 días para exportar los datos de facturación, y una vez cada 90 días para renovar los certificados de identidad administrada y actualizar los recursos y agentes de Kubernetes habilitado para Azure Arc.

- Implemente Open Service Mesh (OSM) para obtener funcionalidades como la seguridad de mTLS, el control de acceso más preciso, el cambio de tráfico, la supervisión con Azure Monitor o con complementos de código abierto de Prometheus y Grafana, el seguimiento con Jaeger y la integración con las soluciones externas de administración de certificaciones.

Supervisión de clústeres:

- Recopile registros y métricas mediante Container Insights de Azure Monitor para clústeres de Kubernetes habilitado para Azure Arc. Use estos registros y métricas para crear paneles y generar alertas para problemas relacionados con los clústeres.

- Habilite las reglas de alertas de métricas recomendadas de Container Insights para recibir notificaciones de Azure Monitor.

- Use consultas de Azure Resource Graph o de Log Analytics para supervisar el estado del clúster y generar alertas.

En el diagrama siguiente se muestra Azure Resource Graph en uso para la supervisión del estado:

Pasos siguientes

Para más información sobre el recorrido de nube híbrida y multinube, consulte los siguientes artículos:

- Revise los requisitos previos de Kubernetes habilitado para Azure Arc.

- Revise las distribuciones de Kubernetes validadas de Kubernetes habilitado para Azure Arc.

- Obtenga más información sobre cómo administrar entornos híbridos y multinube.

- Obtenga información sobre los requisitos de conectividad de red de Kubernetes habilitado para Azure Arc.

- Descubra cómo conectar un clúster de Kubernetes existente a Azure Arc.

- Aprenda a actualizar los agentes de Kubernetes habilitado para Azure Arc.

- Aprenda a usar Conexión de clúster para conectarse a clústeres de Kubernetes habilitado para Azure Arc para la administración de clústeres.

- Experimente con escenarios automatizados de Kubernetes habilitado para Azure Arc con Azure Arc Jumpstart.

- Obtenga información sobre Azure Arc con la ruta de aprendizaje de Azure Arc.

- Consulte Preguntas más frecuentes: Kubernetes habilitado para Azure Arc para encontrar respuestas a las preguntas más comunes.