Conectividad de red para Kubernetes habilitado para Azure Arc

Kubernetes habilitado para Arc admite modos totalmente conectado y con conexión parcial para incorporar y administrar clústeres de Kubernetes con el plano de control de Azure Arc. Los agentes de Kubernetes habilitado para Azure Arc se comunican con puntos de conexión de Azure Arc para intercambiar distintos tipos de información de metadatos mediante métodos de extracción e inserción a partir de clústeres de Kubernetes.

En este documento se explican la arquitectura de red, las consideraciones de diseño y las recomendaciones de diseño que le ayudan a habilitar la conectividad con el plano de control de Azure para que pueda administrar y operar clústeres de Kubernetes habilitado para Arc que se ejecutan en entornos locales y entornos de nube.

Architecture

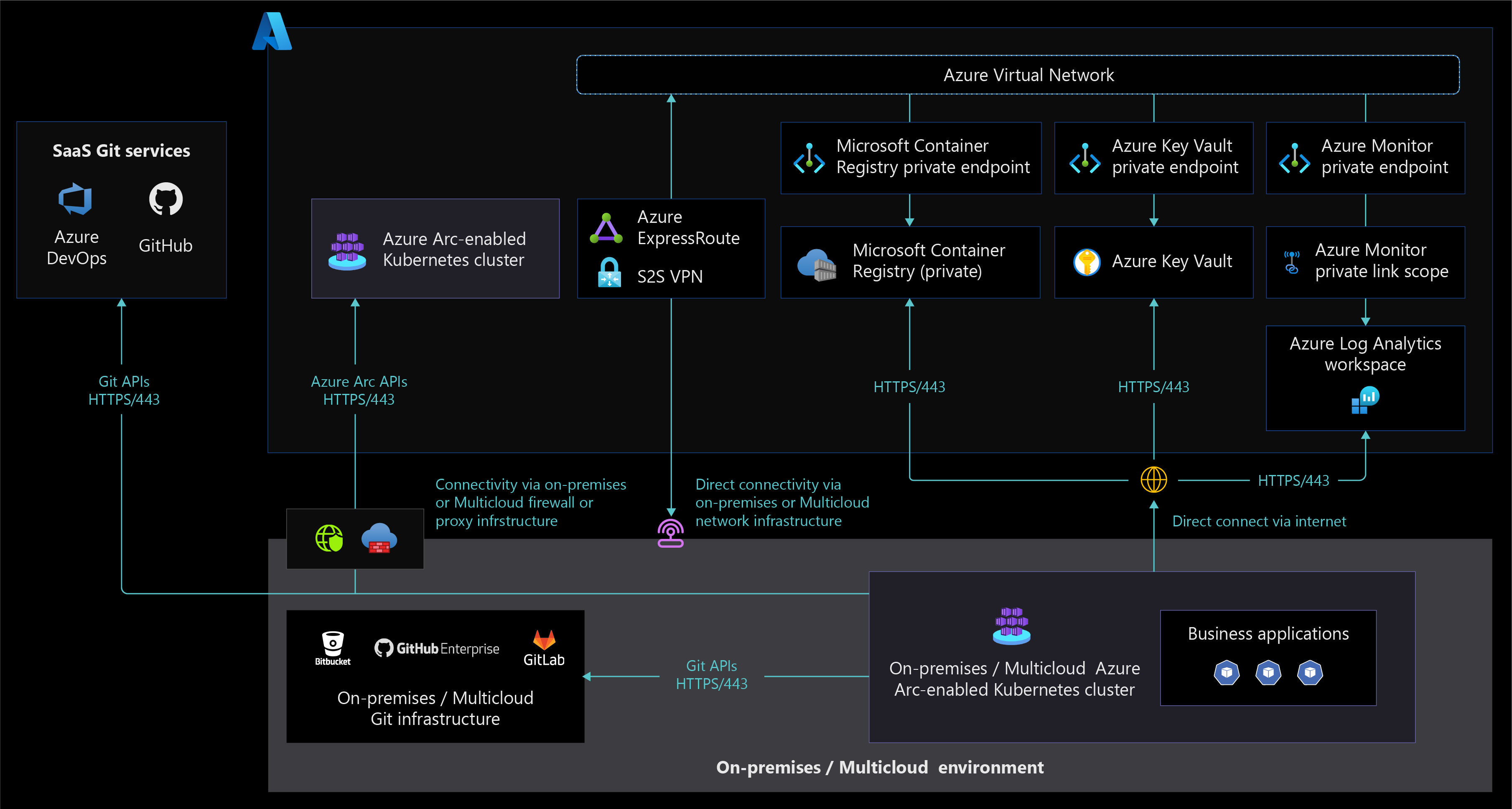

En el diagrama siguiente se muestra una arquitectura de red de Kubernetes habilitado para Azure Arc que admite modos de conectividad de red totalmente conectado y con conexión parcial.

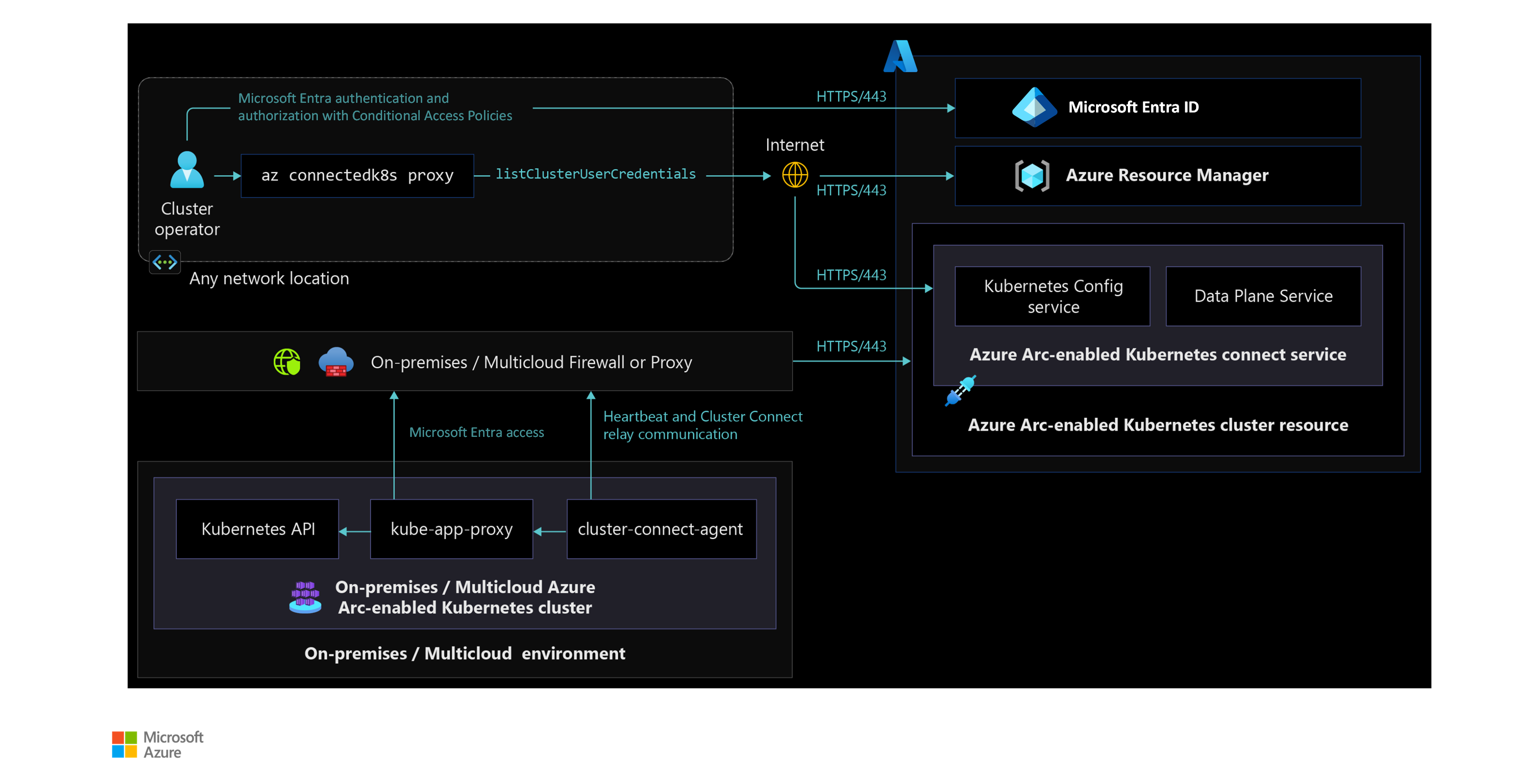

En el diagrama siguiente se muestra una arquitectura de red que permite el acceso al clúster desde cualquier ubicación de red mediante la característica de funcionalidad de Conexión de clúster de Kubernetes habilitado para Azure Arc.

Consideraciones de diseño

- Revise el área de diseño de topología de red y conectividad de las zonas de aterrizaje de Azure para evaluar el efecto que tendrá Kubernetes habilitado para Azure Arc en el modelo de conectividad.

- Revise los requisitos de red de Kubernetes habilitado para Azure Arc para comprender cómo se comunican los clústeres con Azure desde la red local u otros proveedores de nube.

- Compare las concesiones que tenga que hacer en cuanto a los requisitos de seguridad y cumplimiento de su organización y las ventajas que ofrece Kubernetes habilitado para Azure Arc a su organización. Decida si va a usar el modo totalmente conectado y el modo con conexión parcial en su implementación.

- Decida si va a usar puntos de conexión públicos o privados al conectarse a áreas de trabajo de Azure Log Analytics a través de ExpressRoute o VPN frente a la conectividad a Internet.

- Decida si va a usar puntos de conexión públicos o privados al conectarse a instancias de Azure Key Vault a través de ExpressRoute o VPN frente a la conectividad a Internet.

- Elija las opciones de conectividad de red para la administración de clústeres de Kubernetes habilitado para Azure Arc, ya que los clústeres de Kubernetes habilitado para Azure Arc admiten la administración de clústeres desde cualquier red. Para conocer las consideraciones y recomendaciones de diseño a la hora de decidir la administración de clústeres independiente de la red, consulte Administración de identidades y acceso.

- Considere la posibilidad de administrar de forma segura los clústeres de Kubernetes habilitado para Azure Arc a través de la funcionalidad de Conexión de clúster para acceder a cualquier lugar, lo que elimina la apertura del puerto de red entrante y solo permite la comunicación saliente a los servicios de Azure Arc en Azure.

- Al usar firewalls o servidores proxy locales o multinube para la inspección TLS del tráfico saliente y del sistema de prevención y detección de intrusiones (IDPS) de red, decida si quiere excluir o no los puntos de conexión de Kubernetes habilitado para Azure Arc, ya que estos firewalls o servidores proxy no confían en algunos de los certificados de servidor.

Recomendaciones de diseño

- El uso del modo totalmente conectado para los clústeres de Kubernetes incorporados le ayuda a mantenerse al día con las versiones de producto más recientes, las actualizaciones de seguridad, las directivas y las extensiones instaladas para llevar los servicios en la nube de Azure a entornos locales o multinube.

- Asegúrese de cumplir los requisitos de red de Kubernetes habilitado para Azure Arc en función del modelo de conectividad elegido.

- Habilite Azure Private Link para acceder a recursos de Azure, como Key Vault, cuentas de almacenamiento, Microsoft Container Registry y Log Analytics desde clústeres de Kubernetes que se ejecutan en entornos locales o entornos de nube a través de conexiones de Azure ExpressRoute o VPN.

- Configure un reenviador DNS para resolver la zona DNS pública del servicio de Azure en Azure.

- Para el tráfico de los agentes de Kubernetes habilitado para Azure Arc que pasa por los firewalls o servidores proxy, cree un origen y algunos grupos de objetos de destino o etiquetas para simplificar las reglas de tráfico de Internet salientes y admitir otras listas de direcciones URL permitidas para extensiones de Azure Arc.

- Use Azure Monitor para realizar un seguimiento del estado de conectividad de los clústeres de Kubernetes habilitado para Azure Arc, y genere alertas que notifiquen a los administradores cuando cambien los estados de conectividad. Considere la posibilidad de usar consultas de Azure Resource Graph junto con Azure Monitor.

- Al usar el modo de conectividad de red con conexión parcial, conecte el clúster a Azure Arc al menos una vez cada 30 días para exportar los datos de facturación y, al menos, una vez cada 90 días para renovar los certificados de identidad administrada y actualizar los recursos y agentes de Kubernetes habilitado para Azure Arc.

Pasos siguientes

Para más información sobre el recorrido de nube híbrida y multinube, consulte los siguientes artículos:

- Revise los requisitos previos de Kubernetes habilitado para Azure Arc.

- Revise las distribuciones de Kubernetes validadas de Kubernetes habilitado para Azure Arc.

- Revise Administración de entornos híbridos y multinube.

- Descubra cómo conectar un clúster de Kubernetes existente a Azure Arc.

- Obtenga información sobre los modos de conectividad de Kubernetes habilitado para Azure Arc.

- Obtenga información sobre los datos intercambiados entre un clúster de Kubernetes habilitado para Azure Arc y Azure.

- Aprenda a aplicar configuraciones a gran escala mediante Azure Policy.

- Revise las consultas de ejemplo de Azure Resource Graph para Kubernetes habilitado para Azure Arc.

- Obtenga una descripción de Open Service Mesh habilitado para Azure Arc para proteger la comunicación de los clústeres de Kubernetes habilitado para Azure Arc y el área de diseño crítica de observabilidad de los servicios.

- Aprenda cómo acceder a clústeres de Kubernetes habilitado para Azure Arc desde cualquier parte mediante Conexión de clúster.

- Experimente con escenarios automatizados de Kubernetes habilitado para Azure Arc con Azure Arc Jumpstart.

- Obtenga más información sobre Azure Arc con la ruta de aprendizaje de Azure Arc.

- Consulte las preguntas más frecuentes: habilitado para Azure Arc para encontrar respuestas a las preguntas más comunes.