Gobernanza de costos de Kubernetes habilitado para Azure Arc

La gobernanza de costos es el proceso continuo de implementación de directivas para controlar los costos de los servicios que usa en Azure. En este documento se ofrecen consideraciones y recomendaciones sobre la gobernanza de costos que debe tener en cuenta al usar Kubernetes habilitado para Azure Arc.

Costo de Kubernetes habilitado para Azure Arc

Kubernetes habilitado para Azure Arc proporciona dos tipos de servicios:

La funcionalidad del plano de control de Azure Arc, que se proporciona sin costo adicional e incluye lo siguiente:

- Organización de recursos mediante etiquetas y grupos de administración de Azure.

- Búsqueda e indexación mediante Azure Resource Graph.

- Control de acceso a través del control de acceso basado en roles (RBAC) de Azure en el nivel de suscripción o de grupo de recursos.

- Automatización mediante plantillas y extensiones.

Los servicios de Azure que se usan conjuntamente con Kubernetes habilitado para Azure Arc incurren en costos en función de su uso. Estos servicios incluyen:

Nota

La facturación de los servicios de Azure que se usan junto con Kubernetes habilitado para Azure Arc es igual que la facturación para Azure Kubernetes Service.

Nota

Si el clúster de Kubernetes habilitado para Azure Arc está en AKS en Azure Stack HCI, la configuración de GitOps de Kubernetes se incluye sin cargo adicional.

Consideraciones de diseño

Gobernanza: defina un plan de gobernanza para los clústeres híbridos que se traduzca en directivas, etiquetas, estándares de nomenclatura y controles con privilegios mínimos de Azure.

Container Insights de Azure Monitor: Container Insights de Azure Monitor proporciona visibilidad de la telemetría mediante la recopilación de métricas de rendimiento de los controladores, nodos y contenedores disponibles en Kubernetes a través de la API de métricas. También se recopilan registros del contenedor. Se factura por ingesta, retención y exportación de datos.

Microsoft Defender for Cloud: Microsoft Defender for Cloud se ofrece en dos modos:

Sin características de seguridad mejoradas (gratis): Microsoft Defender for Cloud se habilita de forma gratuita en todas sus suscripciones de Azure cuando visita por primera vez el panel de protección de cargas de trabajo de Azure Portal o si lo habilita mediante programación con las API. Este modo gratuito proporciona la puntuación de seguridad y sus características relacionadas: la directiva de seguridad, la evaluación de seguridad continua y las recomendaciones de seguridad prácticas para los recursos de Azure.

Con todas las características de seguridad mejoradas (de pago): habilitar la seguridad mejorada de Microsoft Defender for Cloud amplía las capacidades del modo gratuito a las cargas de trabajo que se ejecutan en otras nubes privadas y públicas, lo que proporciona administración de seguridad y protección contra amenazas unificadas en todas las cargas de trabajo de la nube híbrida.

Configuración de GitOps de Kubernetes: la configuración de GitOps de Kubernetes permite administrar la configuración e implementar aplicaciones mediante GitOps. Los administradores pueden declarar la configuración del clúster y sus aplicaciones en Git. Después, los equipos de desarrollo pueden usar solicitudes de incorporación de cambios y otras herramientas con las que estén familiarizados (instancias existentes de Azure Pipelines, Git, manifiestos de Kubernetes, gráficos de Helm) para implementar aplicaciones en clústeres de Kubernetes habilitados para Azure Arc y realizar actualizaciones en producción de forma fácil. La facturación se cobra mensualmente y se basa en el número de unidades vCPU por hora del clúster. Los clústeres incurren en un único cargo por la administración de configuración, independientemente del número de repositorios que haya conectados.

Nota

Los clústeres pueden funcionar sin una conexión constante a Azure. Cuando se desconectan, el cargo de cada clúster se determina en función del último recuento conocido de unidades vCPU que se registraron con Azure Arc. El recuento de unidades vCPU se actualiza cada cinco minutos mientras el clúster está conectado a Azure. Las seis primeras vCPU de cada clúster se incluyen sin costo alguno.

Si el clúster se desconecta de Azure y no quiere que se le cobren las configuraciones de Kubernetes, puede eliminarlas.

Azure Policy para Kubernetes: Azure Policy para Kubernetes amplía Gatekeeper v3, un webhook del controlador de admisión de Open Policy Agent (OPA), para aplicar imposiciones y medidas de seguridad a escala en los clústeres de forma centralizada y coherente. Azure Policy permite administrar e informar sobre el estado de cumplimiento de los clústeres de Kubernetes desde un único lugar. Actualmente, Azure Policy para Kubernetes no tiene costo alguno mientras se encuentre en versión preliminar pública.

Microsoft Sentinel: Microsoft Sentinel proporciona un análisis de seguridad inteligente en toda la empresa. Los datos del análisis se almacenan en un área de trabajo de Log Analytics de Azure Monitor. Microsoft Sentinel se factura en función del volumen de datos ingeridos para el análisis en Microsoft Sentinel y almacenados en el área de trabajo de Log Analytics de Azure Monitor para los clústeres de Kubernetes habilitados para Azure Arc.

Azure Key Vault: el proveedor de Azure Key Vault para el controlador CSI de Secrets Store permite la integración de Azure Key Vault como almacén de secretos con un clúster de Kubernetes mediante un volumen CSI. Azure Key Vault se factura por las operaciones realizadas en los certificados, las claves y los secretos.

Recomendaciones de diseño

Las secciones siguientes contienen recomendaciones de diseño para la gobernanza de costos de Kubernetes habilitado para Azure Arc.

Nota

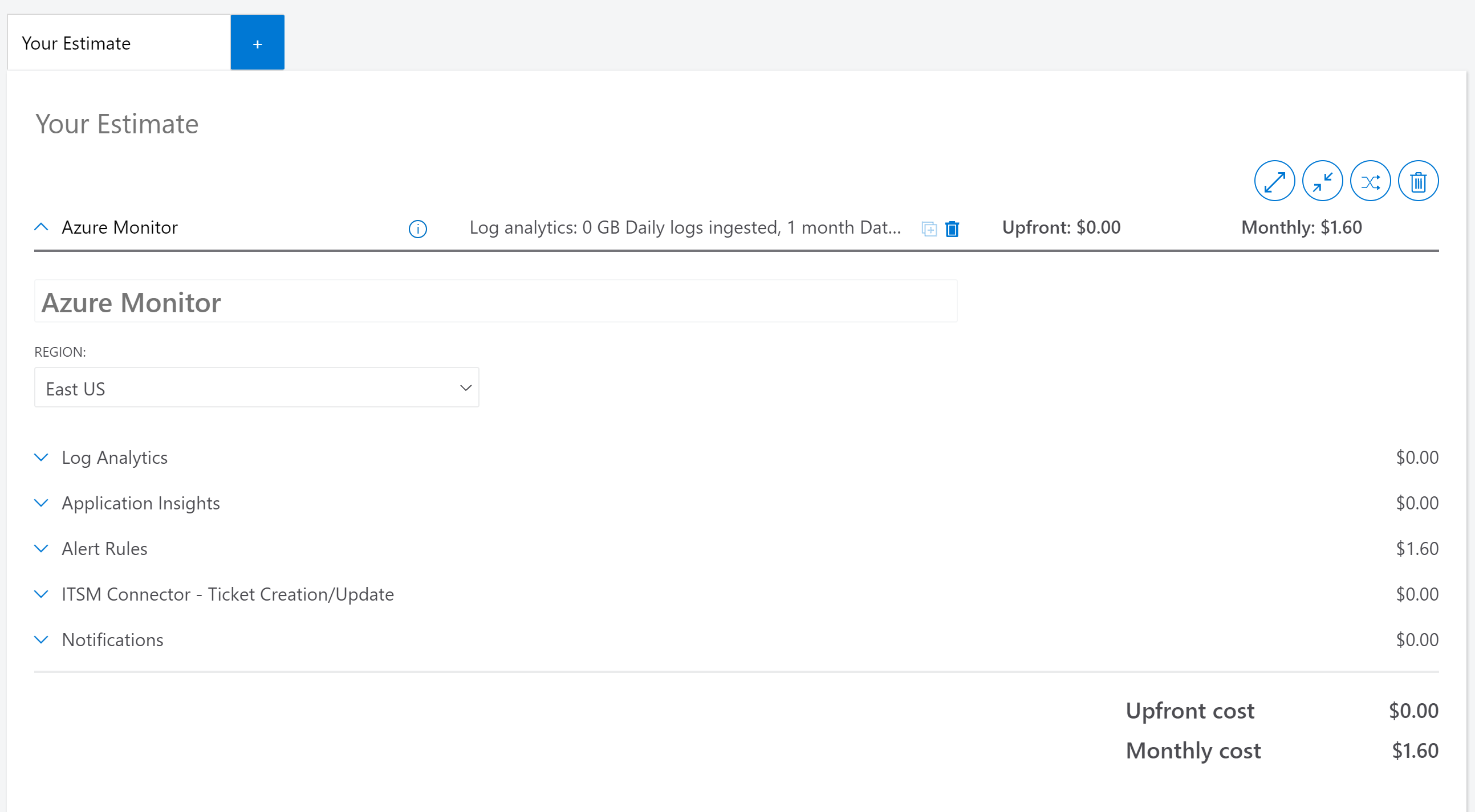

Los datos sobre precios que aparecen en las capturas de pantalla proporcionadas son ejemplos y se incluyen como muestra de la calculadora de Azure, pero no reflejan la información de precios real que puede ver en sus implementaciones de Azure Arc propias.

Gobernanza

- Revise las recomendaciones del área de diseño crítica de la organización de recursos y las materias de gobernanza para implementar una estrategia de gobernanza, organizar los recursos para mejorar la visibilidad y el control de los costos, así como evitar costos innecesarios al usar el modelo de acceso con privilegios mínimos para la incorporación y la administración.

Azure Monitor para contenedores

Revise el área de diseño crítica de administración y supervisión para planear la estrategia de supervisión y decidir cuáles son los requisitos para supervisar los clústeres de Kubernetes habilitados para Azure Arc a fin de optimizar los costos.

Revise los precios de Azure Monitor para contenedores.

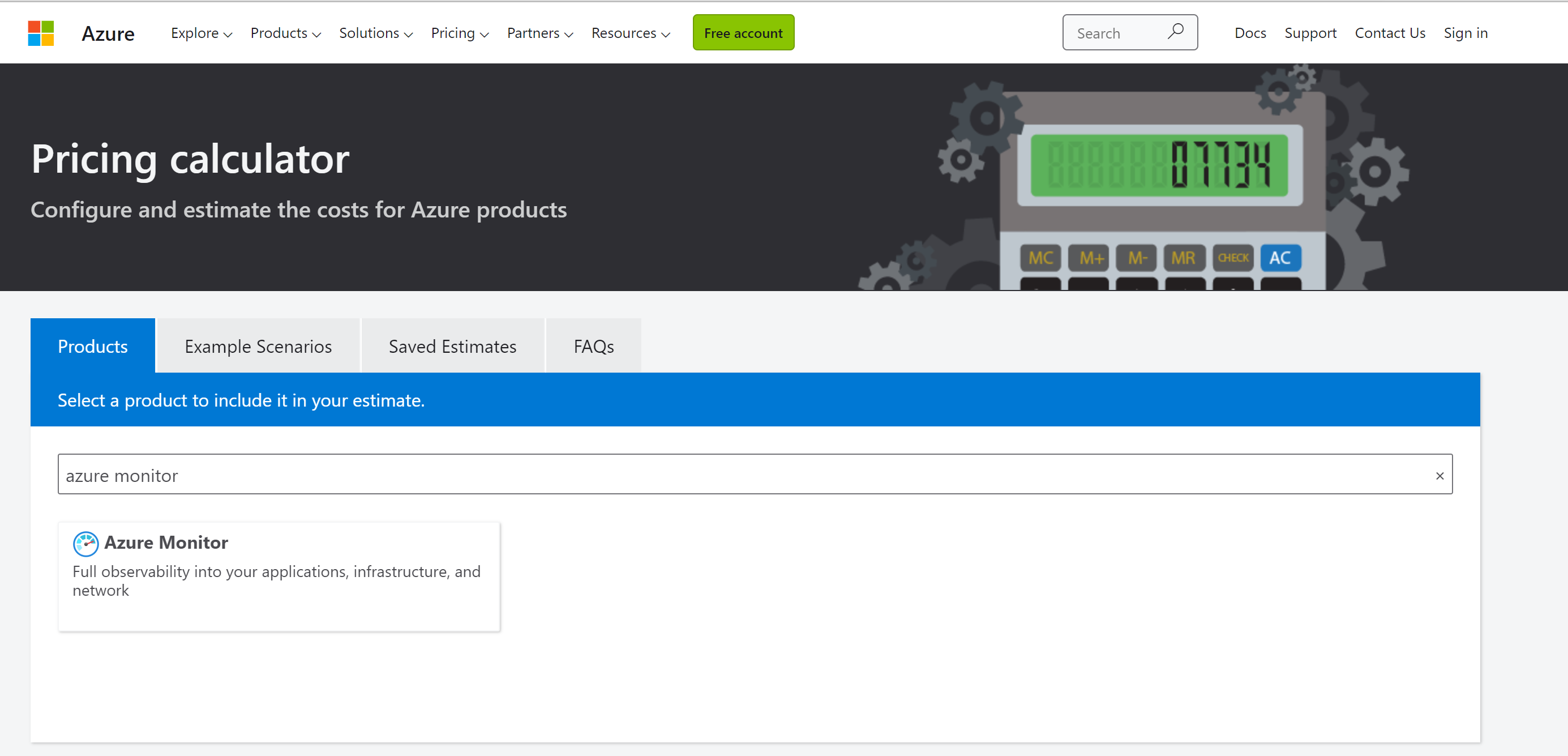

Use la Calculadora de precios de Azure para obtener una estimación de los costos de supervisión de Kubernetes habilitado para Azure Arc para la ingesta, las alertas y las notificaciones de Log Analytics de Azure.

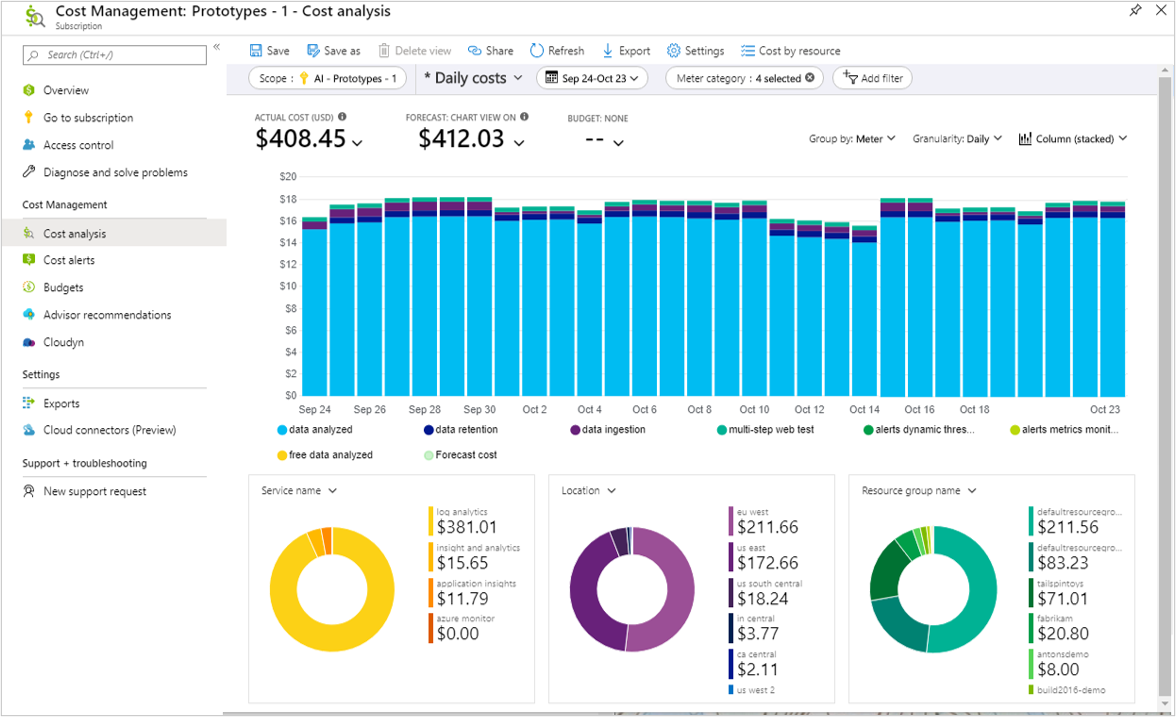

Use Microsoft Cost Management para ver los costes de Azure Monitor para contenedores.

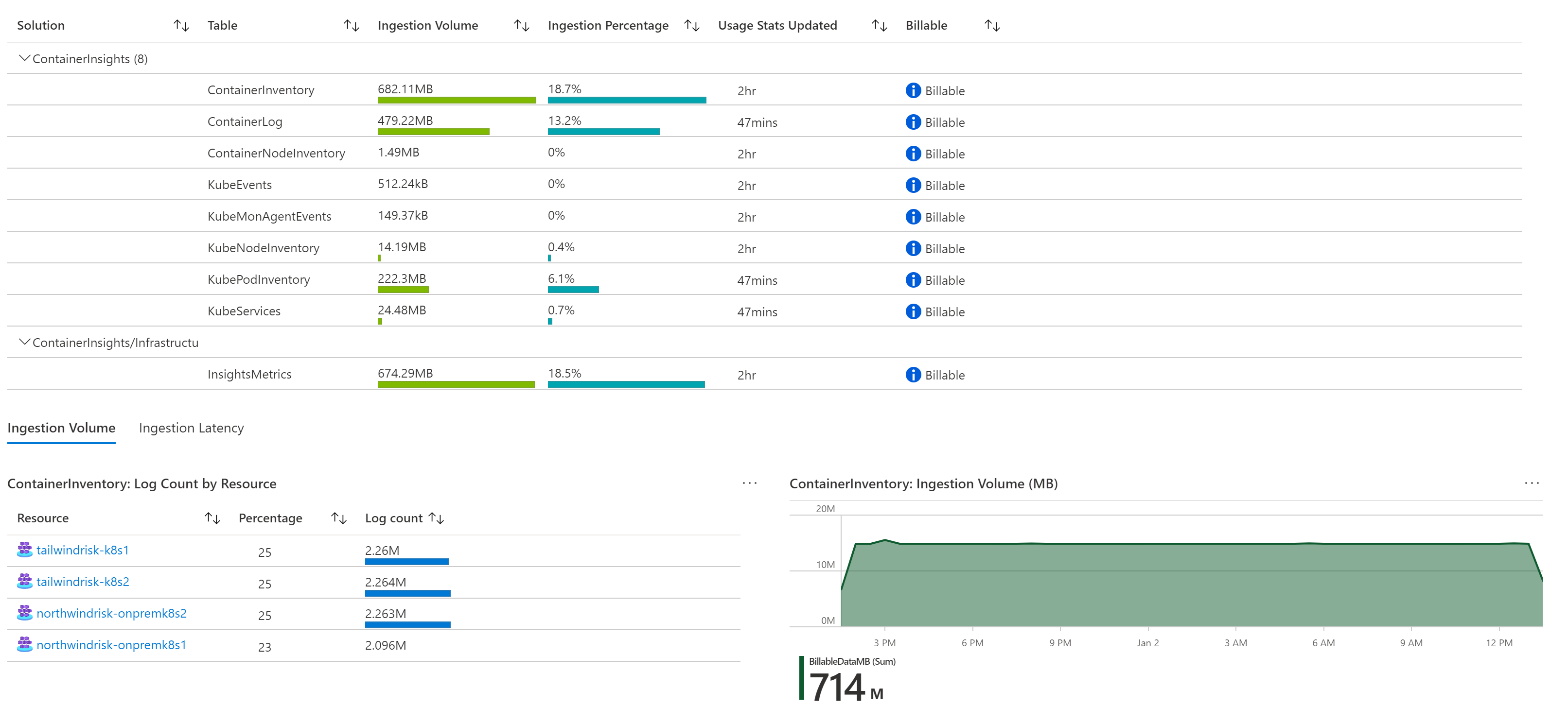

Use la solución de conclusiones del área de trabajo de Log Analytics para obtener información sobre los clústeres supervisados de Azure Kubernetes, los registros recopilados y su tasa de integración, de forma que pueda evitar costos de ingesta innecesarios.

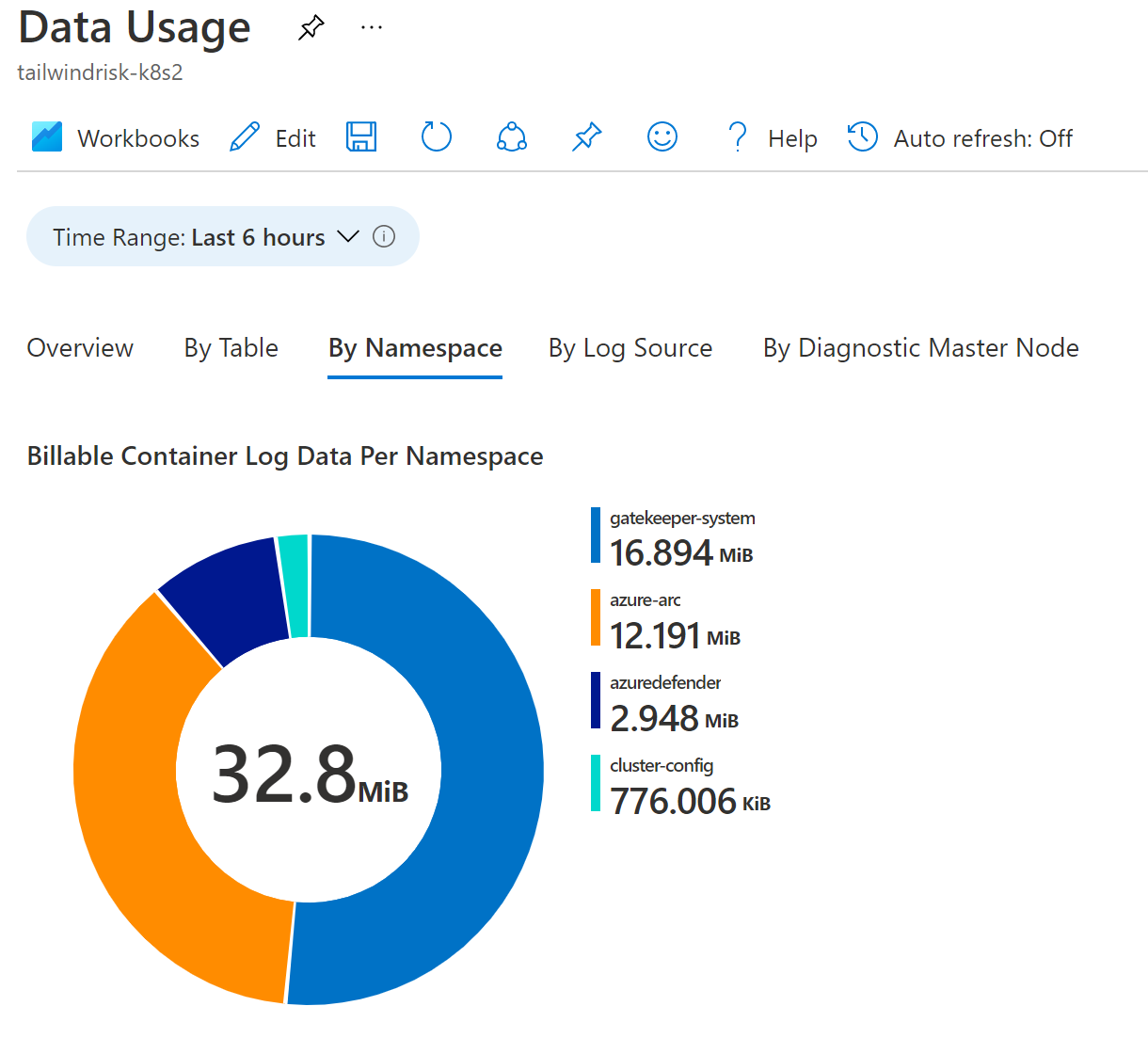

Use los libros de Azure Monitor integrados para comprender los datos de supervisión facturables de los clústeres.

Revise las sugerencias para reducir el volumen de datos de ingesta de Log Analytics como ayuda para configurar la ingesta de datos correctamente.

Tenga en cuenta cuánto tiempo debe retener los datos en Log Analytics. Los datos ingeridos en el área de trabajo de Log Analytics se pueden retener sin cargo adicional durante los primeros 31 días. Tenga en cuenta las necesidades generales para configurar la retención predeterminada del nivel de área de trabajo de Log Analytics y las necesidades específicas al configurar la retención de datos según el tipo, que puede ser de cuatro días como mínimo. Por ejemplo, aunque es posible que los datos de rendimiento solo deban retenerse durante un breve período, con frecuencia los registros de seguridad deben conservarse más tiempo.

Considere la posibilidad de usar la exportación de datos del área de trabajo de Log Analytics para retener los datos durante más de 730 días.

Considere la posibilidad de usar los precios del nivel de compromiso en función del volumen de ingesta de datos.

Microsoft Defender for Cloud (anteriormente conocido como Azure Security Center)

- Revise el área de diseño crítica de seguridad, gobernanza y cumplimiento para comprender cómo usar Microsoft Defender for Cloud a fin de proteger los clústeres de Kubernetes habilitados para Azure Arc.

- Revise la información de precios de Microsoft Defender para contenedores.

- Considere la posibilidad de implementar el libro de estimación de costos de Microsoft Defender para contenedores a fin de comprender las estimaciones de costos del uso de Microsoft Defender para contenedores cuando se protegen los clústeres de Kubernetes habilitados para Azure Arc.

Configuración de GitOps de Kubernetes

Revise los precios de configuración de GitOps de Kubernetes.

Revise el área de diseño crítica del flujo de trabajo de CI/CD para encontrar procedimientos recomendados y consejos para administrar y supervisar la configuración de GitOps de Kubernetes en los clústeres de Kubernetes habilitados para Azure Arc.

Use Azure Policy para Kubernetes para aplicar y garantizar una configuración coherente en todos los clústeres de Kubernetes habilitados para Azure Arc.

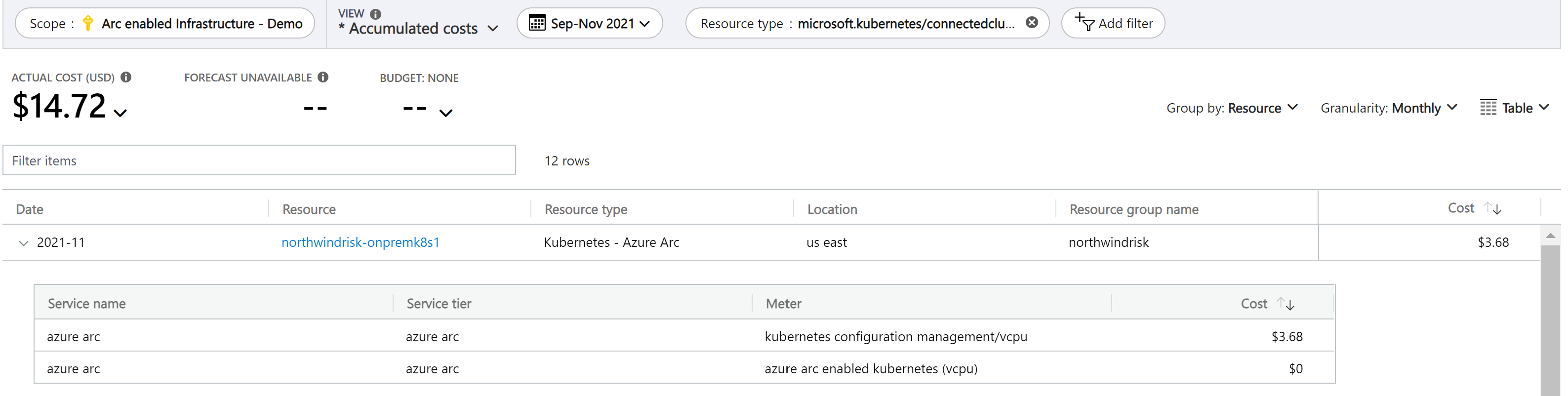

Use las consultas de Azure Resource Graph para revisar el número de núcleos que tiene para los clústeres de Kubernetes habilitados para Azure Arc y calcular el costo de habilitar la configuración de GitOps de Kubernetes.

Resources | extend AgentVersion=properties.agentVersion, KubernetesVersion=properties.kubernetesVersion, Distribution= properties.distribution,Infrastructure=properties.infrastructure, NodeCount=properties.totalNodeCount,TotalCoreCount=toint(properties.totalCoreCount) | project id, subscriptionId, location, type,AgentVersion ,KubernetesVersion ,Distribution,Infrastructure ,NodeCount , TotalCoreCount | where type =~ 'Microsoft.Kubernetes/connectedClusters' | order by TotalCoreCountUse Microsoft Cost Management para entender los costes de la configuración de GitOps de Kubernetes.

Azure Policy para Kubernetes

- Revise los precios de Azure Policy para Kubernetes.

- Revise el área de diseño crítica de seguridad, gobernanza y cumplimiento para obtener información sobre los procedimientos recomendados y consejos para implementar Azure Policy para Kubernetes. Los procedimientos recomendados son los siguientes:

- Aplicación del etiquetado para una mejor visibilidad de los costos en los clústeres

- Aplicación de la configuración de GitOps de Kubernetes

- Control de la habilitación de los servicios de Azure.

Microsoft Sentinel

- Revise los Precios de Microsoft Sentinel.

- Use la Calculadora de precios de Azure para calcular los costos de Microsoft Sentinel para su organización.

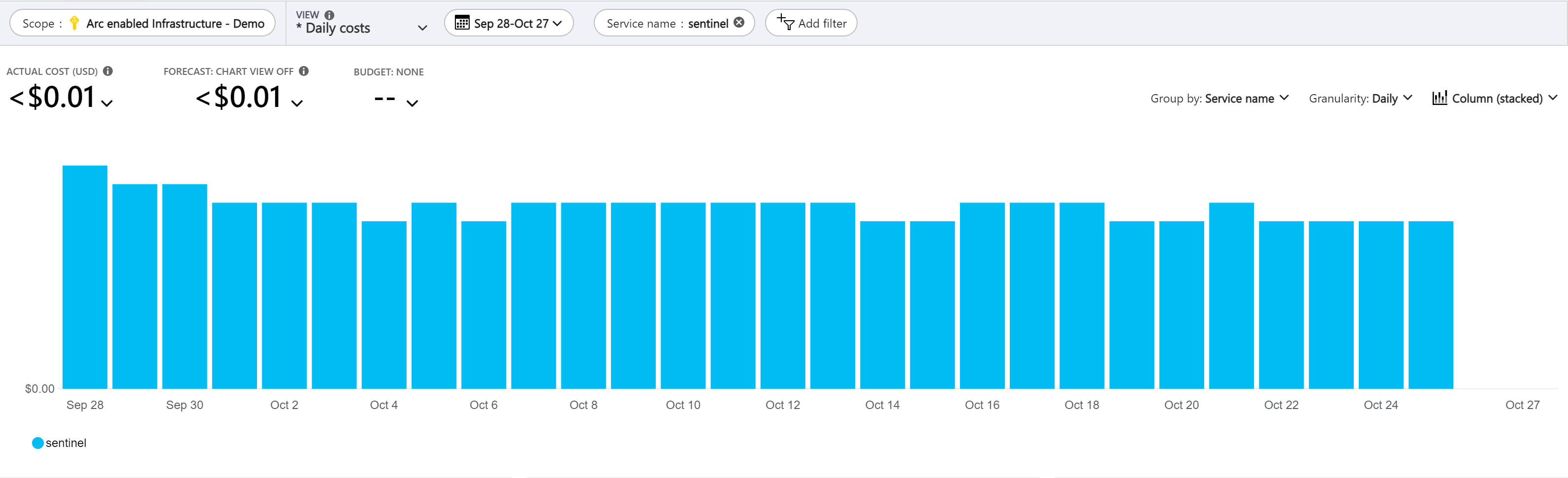

Use la facturación y administración de costos de Microsoft Sentinel para comprender los costos de análisis de Microsoft Sentinel.

Revise los costos de retención de datos para los datos ingeridos en el área de trabajo de Log Analytics que Microsoft Sentinel usa.

Filtre el nivel adecuado de registros y eventos para que los clústeres habilitados para Azure Arc se recopilen en el área de trabajo de Log Analytics.

Use las consultas de Log Analytics y el libro del Informe de uso del área de trabajo para comprender las tendencias de ingesta de datos.

Cree un cuaderno de estrategias de administración de costos para enviar notificaciones si el área de trabajo de Microsoft Sentinel supera el presupuesto.

Microsoft Sentinel se integra con otros servicios de Azure para proporcionar capacidades mejoradas. Revise los detalles de precios de estos servicios.

Considere la posibilidad de usar los precios del nivel de compromiso en función del volumen de ingesta de datos.

Considere la posibilidad de separar los datos operativos que no son de seguridad en otro área de trabajo de Azure Log Analytics.

Azure Key Vault

Revise los precios de Azure Key Vault.

Revise las recomendaciones de seguridad y gobernanza para comprender cómo puede usar Azure Key Vault para administrar los secretos y los certificados en los clústeres de Kubernetes habilitados para Azure Arc.

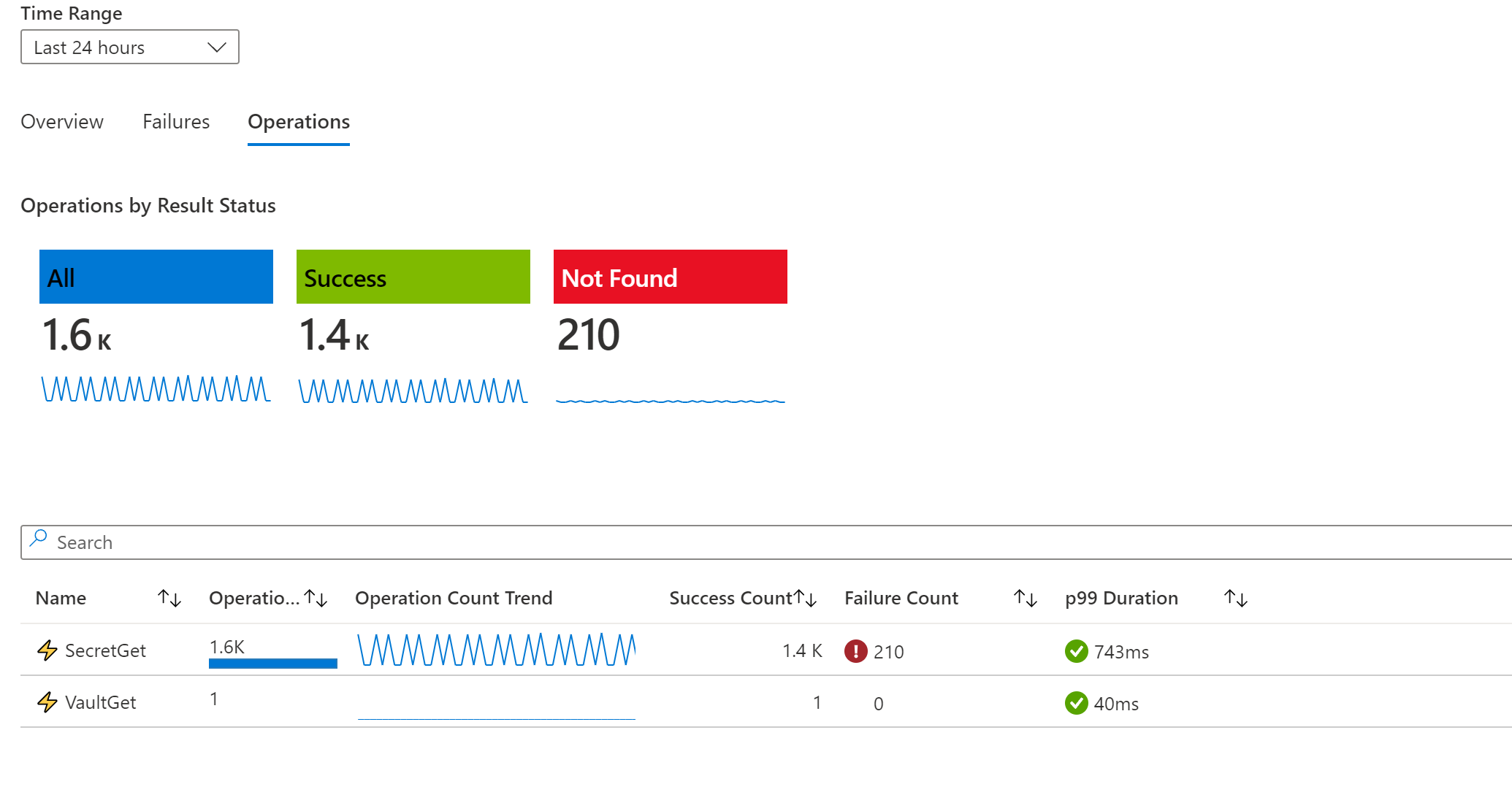

Use la información detallada de Azure Key Vault para supervisar las operaciones de secretos.

Pasos siguientes

Para más información sobre el recorrido de nube híbrida y multinube, consulte los siguientes artículos:

- Revise los requisitos previos de Kubernetes habilitado para Azure Arc.

- Revise las distribuciones de Kubernetes validadas de Kubernetes habilitado para Azure Arc.

- Obtenga más información sobre cómo administrar entornos híbridos y de varias nubes.

- Experimente con escenarios automatizados de Kubernetes habilitado para Azure Arc con Azure Arc Jumpstart.

- Obtenga más información sobre Azure Arc con la ruta de aprendizaje de Azure Arc.

- Revise los procedimientos recomendados y recomendaciones de Cloud Adoption Framework para administrar eficazmente los costos de la nube.

- Consulte el documento de Preguntas más frecuentes: habilitado para Azure Arc para encontrar respuestas a las preguntas más comunes.