Azure Virtual Network Manager en zonas de aterrizaje de Azure

En este artículo se describe cómo usar Administrador de redes virtuales para implementar los principios de diseño de la zona de aterrizaje de Azure a fin de dar cabida a las migraciones, modernización e innovación de aplicaciones a gran escala. La arquitectura conceptual de las zonas de aterrizaje de Azure recomienda una de las dos topologías de red: una topología de red basada en Azure Virtual WAN o una basada en una arquitectura radial tradicional.

A medida que los requisitos empresariales cambian con el tiempo como, por ejemplo, la migración de aplicaciones locales a Azure que requiere conectividad híbrida, puede usar Administrador de redes virtuales para expandir e implementar cambios de red. En muchos casos, puede expandir e implementar cambios de red sin interrumpir los recursos implementados en Azure.

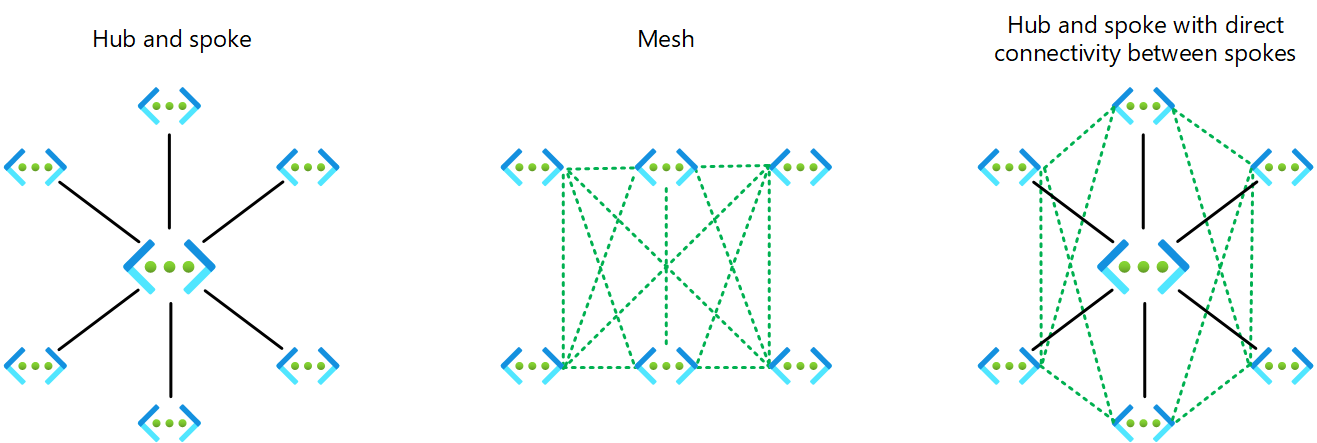

Puede usar Virtual Network Manager para crear tres tipos de topologías entre suscripciones para redes virtuales nuevas y existentes:

- Topología de red en estrella tipo hub-and-spoke.

- Topología de malla (versión preliminar)

- Topología radial con conexión directa entre radios

Administrador de redes virtuales admite Virtual WAN en versión preliminar privada.

Una topología radial con conectividad directa en Administrador de redes virtuales tiene radios que se conectan entre sí directamente. La característica grupo conectado permite de forma directa y bidireccional la conectividad directa entre redes virtuales de radio en el mismo grupo de red. Dos grupos conectados pueden tener la misma red virtual.

Puede usar Virtual Network Manager para agregar redes virtuales de forma estática o dinámica a grupos de red específicos. Agregue redes virtuales a grupos de red específicos para definir y crear la topología deseada en función de la configuración de conectividad en Administrador de redes virtuales.

Puede crear varios grupos de red para aislar grupos de redes virtuales de conectividad directa. Cada grupo de red proporciona la misma compatibilidad regional y multirregional para la conectividad de radio a radio. Permanezca dentro de los límites que define Administrador de redes virtuales. Para obtener más información, vea Preguntas frecuentes de Administrador de redes virtuales.

Desde una perspectiva de seguridad, Administrador de redes virtuales proporciona una manera eficaz de aplicar reglas de administración de seguridad que denieguen o permitan flujos de tráfico de forma centralizada, independientemente de las reglas definidas en los grupos de seguridad de red (NSG). Esta capacidad permite a los administradores de seguridad de red aplicar controles de acceso y habilitar a los propietarios de aplicaciones administrar sus propias reglas de nivel inferior dentro de los grupos de seguridad de red.

Puede usar Virtual Network Manager para agrupar redes virtuales. Después, puede aplicar configuraciones a los grupos en lugar de a redes virtuales individuales. Use esta función para administrar de forma simultánea la conectividad, la configuración y la topología, las reglas de seguridad y la implementación en una o varias regiones sin perder un control específico.

Puede segmentar redes por entornos, equipos, ubicaciones, líneas de negocio o alguna otra función que se adapte a sus necesidades. Para definir grupos de red estática o dinámicamente, cree un conjunto de condiciones que rijan la pertenencia a grupos.

Consideraciones de diseño

En una implementación radial tradicional, puede crear y mantener manualmente las conexiones de emparejamiento de red virtual. Virtual Network Manager presenta una capa de automatización para el emparejamiento de redes virtuales, lo que facilita la administración a escala de topologías de red grandes y complejas, como la malla. Para obtener más información, consulte Información general sobre el grupo de red.

Los requisitos de seguridad de varias funciones empresariales determinan la necesidad de crear grupos de red. Un grupo de red es un conjunto de redes virtuales que selecciona manualmente o mediante instrucciones condicionales. Al crear un grupo de red, debe especificar una directiva o Virtual Network Manager puede crear una directiva si se lo permite explícitamente. Esta directiva permite a Virtual Network Manager recibir notificaciones sobre los cambios. Para actualizar las iniciativas de directivas existentes de Azure, debe implementar cambios en el grupo de red dentro del recurso de Virtual Network Manager.

Para diseñar el grupo de red adecuado debería evaluar qué partes de la red comparten características de seguridad comunes. Por ejemplo, puede crear grupos de red para corporativos y en línea para administrar sus reglas de conectividad y seguridad a escala.

Cuando varias redes virtuales de las suscripciones de la organización comparten los mismos atributos de seguridad, puede usar Virtual Network Manager para aplicarlas de forma eficaz. Por ejemplo, debería colocar todos los sistemas que usa una unidad de negocio como HR o Finance (RR. HH. o Finanzas) en un grupo de red independiente, ya que tiene que aplicar reglas de administración diferentes en ellas.

Administrador de redes virtuales puede aplicar de forma centralizada reglas de administrador de seguridad, que tienen mayor prioridad que las reglas de NSG aplicadas en el nivel de subred. (Esta característica se encuentra en versión preliminar). Esta característica permite a los equipos de red y seguridad aplicar de forma eficaz las directivas de la empresa y crear raíles de protección de seguridad a gran escala. También permite a los equipos de productos mantener simultáneamente el control de los NSG dentro de sus suscripciones de zona de aterrizaje.

Puede usar la característica de Reglas de administrador de seguridad de Administrador de redes virtuales para proporciona la capacidad de permitir o denegar explícitamente flujos de red específicos independientemente de las configuraciones de NSG en niveles de subred o interfaz de red. Puede usar esta capacidad, por ejemplo, para permitir siempre los flujos de red de servicios de administración. Los NSG que controlan los equipos de aplicaciones no pueden invalidar estas reglas.

Recomendaciones de diseño

Defina el ámbito de Virtual Network Manager. Aplique reglas de administrador de seguridad que apliquen reglas de nivel de organización en el grupo de administración raíz o el inquilino. Esta estrategia aplica reglas de forma jerárquica automáticamente a los recursos existentes y nuevos, así como a todos los grupos de administración asociados.

Cree una instancia de Administrador de redes virtuales en la suscripción de conectividad con un ámbito del grupo de administración raíz intermedio; por ejemplo, Contoso. Habilite la característica de administrador de seguridad en esta instancia. Esta configuración le permite definir reglas de administrador de seguridad que se aplican en todas las redes virtuales y subredes de la jerarquía de zonas de aterrizaje de Azure y le ayuda a democratizar los grupos de seguridad de red a los propietarios y equipos de la zona de aterrizaje de la aplicación.

Segmente redes; para ello, agrupe redes virtuales estáticamente, que es un proceso manual o dinámico, que a su vez es un proceso basado en directivas.

Habilite la conectividad directa entre radios cuando los radios seleccionados necesiten comunicarse con frecuencia, con baja latencia y alto rendimiento, y entre sí, y también cuando los radios necesiten acceder a servicios comunes o aplicaciones virtuales de red (NVA) en el centro.

Habilite la malla global cuando todas las redes virtuales entre regiones necesiten comunicarse entre sí.

Asigne un valor prioritario a cada regla de administrador de seguridad en sus colecciones de reglas. Cuanto menor es el valor, mayor es la prioridad de la regla.

Use reglas de administrador de seguridad para permitir o denegar explícitamente flujos de red, independientemente de las configuraciones de NSG que controlen los equipos de aplicaciones. Use reglas de administrador de seguridad para delegar completamente el control de los grupos de seguridad de red y sus reglas a los equipos de aplicaciones.