Cifrado de datos de copia de seguridad en un almacén de Backup mediante claves administradas por el cliente

Puede usar Azure Backup para cifrar los datos de copia de seguridad mediante claves administradas por el cliente (CMK) en lugar de claves administradas por la plataforma (PMK), que están habilitadas de forma predeterminada. Las claves para cifrar los datos de copia de seguridad deben almacenarse en Azure Key Vault.

La clave de cifrado que se usa para cifrar las copias de seguridad puede ser diferente de la que se usa para el origen. Una clave de cifrado de datos (DEK) basada en AES 256 ayuda a proteger los datos. Las claves de cifrado de claves (KEK), a su vez, ayudan a proteger la DEK. Tiene control total sobre los datos y las claves.

Para permitir el cifrado, debe conceder la identidad administrada del almacén de Backup que desea usar para CMK, los permisos para acceder a la clave de cifrado en el almacén de claves. Puede cambiar la clave cuando sea necesario.

Nota:

La Configuración de cifrado y CMK se usan indistintamente.

Regiones admitidas

Las CMK para almacenes de Backup están disponibles actualmente en todas las regiones públicas de Azure.

Requisitos de Key Vault y de las claves de HSM administrado

Antes de habilitar el cifrado en un almacén de Backup, revise los siguientes requisitos:

La configuración de cifrado usa Azure Key Vault o una clave de módulo de seguridad de hardware (HSM) administrado, junto con los detalles de la identidad administrada del almacén de Backup.

La identidad administrada del almacén de Backup necesita tener lo siguiente:

- Un rol integrado de usuario de cifrado de servicios criptográficos asignado, si el almacén de claves usa una configuración de control de acceso basado en rol (RBAC) basada en la administración de identidades y acceso (IAM).

- Permisos para obtener, encapsular y desencapsular si el almacén de claves utiliza una configuración basada en directivas de acceso.

- Permisos para obtener, encapsular y desencapsular concedidos a través del RBAC local en la clave si usa un MSM administrado. Más información.

Asegúrese de que tiene una clave válida y habilitada para Key Vault. No use una clave expirada o deshabilitada, ya que no se puede usar para el cifrado en reposo y provocará errores en las operaciones de copia de seguridad y restauración. El término Key Vault también indica que hay un HSM administrado, por si no se había dado cuenta anteriormente.

Key Vault debe tener la eliminación temporal y la protección contra purgas habilitadas.

La configuración de cifrado admite claves RSA y RSA-HSM de Azure Key Vault solo de los tamaños 2048, 3072 y 4096. Obtenga más información sobre las claves. Antes de definir la región de Key Vault para la configuración de cifrado, consulte Escenarios de recuperación ante desastres de Key Vault para obtener ayuda con la conmutación por error de regiones.

Consideraciones

Antes de habilitar el cifrado en un almacén de Backup, revise las siguientes consideraciones:

Después de habilitar el cifrado mediante CMK para un almacén de Backup, no se puede revertir al uso de PMK (predeterminado). Puede cambiar las claves de cifrado o la identidad administrada para cumplir los requisitos.

CMK se aplica en el almacén de almacenamiento de Azure Backup y en los niveles de archivo de almacén. No es aplicable al nivel operativo.

Actualmente no se admite la migración del almacén de Backup cifrado de CMK entre grupos de recursos y suscripciones.

Después de habilitar la configuración de cifrado en el almacén de Backup, no deshabilite ni desasocie la identidad administrada, ni quite los permisos de Key Vault usados para la configuración de cifrado. Estas acciones provocan errores en los trabajos de copia de seguridad, restauración, organización por niveles y expiración de punto de restauración. Incurrirán en costos para los datos almacenados en el almacén de Backup hasta que:

- Restaure los permisos de Key Vault.

- Puede volver a habilitar una identidad asignada por el sistema, concederle los permisos del almacén de claves y actualizar la configuración de cifrado (si usó la identidad asignada por el sistema para la configuración de cifrado).

- Vuelva a adjuntar la identidad administrada para asegurarse de que tiene permisos para acceder al almacén de claves y a la clave para usar la nueva identidad asignada por el usuario.

La configuración de cifrado utiliza la clave de Azure Key Vault y los detalles de la identidad administrada del almacén de Backup.

Si se elimina la clave o el almacén de claves que se usa, o se revoca el acceso y no se puede restaurar, perderá el acceso a los datos almacenados en el almacén de Backup. Además, debe asegurarse de que tiene los permisos adecuados para proporcionar o actualizar la identidad administrada, el almacén de Backup y los detalles del almacén de claves.

Los almacenes que usan identidades administradas asignadas por el usuario para el cifrado de CMK no admiten el uso de puntos de conexión privados para Azure Backup.

Los almacenes de claves que limitan el acceso a redes específicas no se admiten actualmente con identidades administradas asignadas por el usuario para el cifrado de CMK.

Habilitación del cifrado mediante claves administradas por el cliente en la creación del almacén

Al crear un almacén de Backup, puede habilitar el cifrado en las copias de seguridad mediante CMK. Obtenga información sobre cómo crear un almacén de Backup.

Elija un cliente:

Para habilitar el cifrado, siga estos pasos:

En Azure Portal, vaya al Almacén de copia de seguridad.

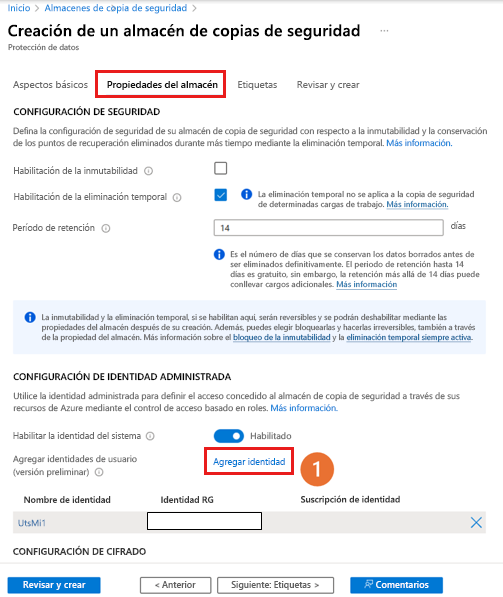

En la pestaña Propiedades del almacén, seleccione Agregar identidad.

En la hoja Seleccionar identidad administrada asignada por el usuario, seleccione una identidad administrada en la lista que desea usar para el cifrado y, a continuación, seleccione Agregar.

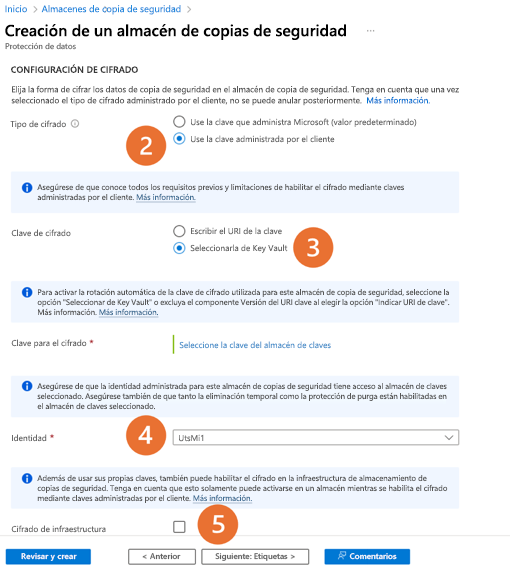

En Tipo de cifrado, seleccione Usar clave administrada por el cliente.

Para especificar la clave que se va a usar para el cifrado, seleccione la opción adecuada.

Para habilitar la rotación automática de la versión de clave de cifrado usada para el almacén de Backup, elija Seleccionar en el almacén de claves. O elimine el componente de versión desde el URI de clave seleccionando Introducir URI de clave. Obtenga más información sobre la rotación automática.

Proporcione el URI para la clave de cifrado. También puede examinar y seleccionar la clave.

Agregue la identidad administrada asignada por el usuario para administrar el cifrado con CMK.

Durante la creación del almacén, solo se pueden usar identidades administradas asignadas por el usuario para CMK.

Para usar CMK con identidad administrada asignada por el sistema, actualice las propiedades del almacén después de crear el almacén.

Para habilitar el cifrado en la infraestructura de almacenamiento de copia de seguridad, seleccione cifrado de infraestructura.

Puede habilitar el cifrado de infraestructura solo en un nuevo almacén durante la creación y el uso de claves administradas por el cliente (CMK).

Agregue etiquetas (opcional) y continúe con la creación del almacén.

Actualización de las propiedades del almacén de Backup para el cifrado mediante claves administradas por el cliente

Puede modificar la configuración de cifrado de un almacén de Copia de seguridad en los escenarios siguientes:

- Habilite la clave administrada por el cliente para un almacén ya existente. En el caso de los almacenes de Copia de seguridad, puede habilitar CMK antes o después de proteger los elementos en el almacén.

- Actualice los detalles de la configuración de cifrado, como la identidad administrada o la clave de cifrado.

Vamos a habilitar la clave administrada por el cliente para un almacén existente.

Para configurar un almacén, realice las siguientes acciones en secuencia:

Active la identidad administrada del almacén de Backup.

Asigne permisos al almacén de Backup para obtener acceso a la clave de cifrado en Azure Key Vault.

Habilite la protección contra eliminación y purga en Azure Key Vault.

Asigne la clave de cifrado al almacén de Backup.

En las siguientes secciones se describe cada uno de estas acciones con más detalle.

Activación de una identidad administrada del almacén de Backup

Azure Backup usa identidades administradas asignadas por el sistema e identidades administradas asignadas por el usuario del almacén de Backup para acceder a las claves de cifrado almacenadas en Azure Key Vault. Puede elegir qué identidad administrada se va a usar.

Nota:

Después de habilitar una identidad administrada, debe no deshabilitarla (incluso temporalmente). Deshabilitar la identidad administrada puede provocar un comportamiento incoherente.

Por motivos de seguridad, no se puede actualizar un URI de clave de Key Vault ni una identidad administrada en una sola solicitud. Actualice un atributo cada vez.

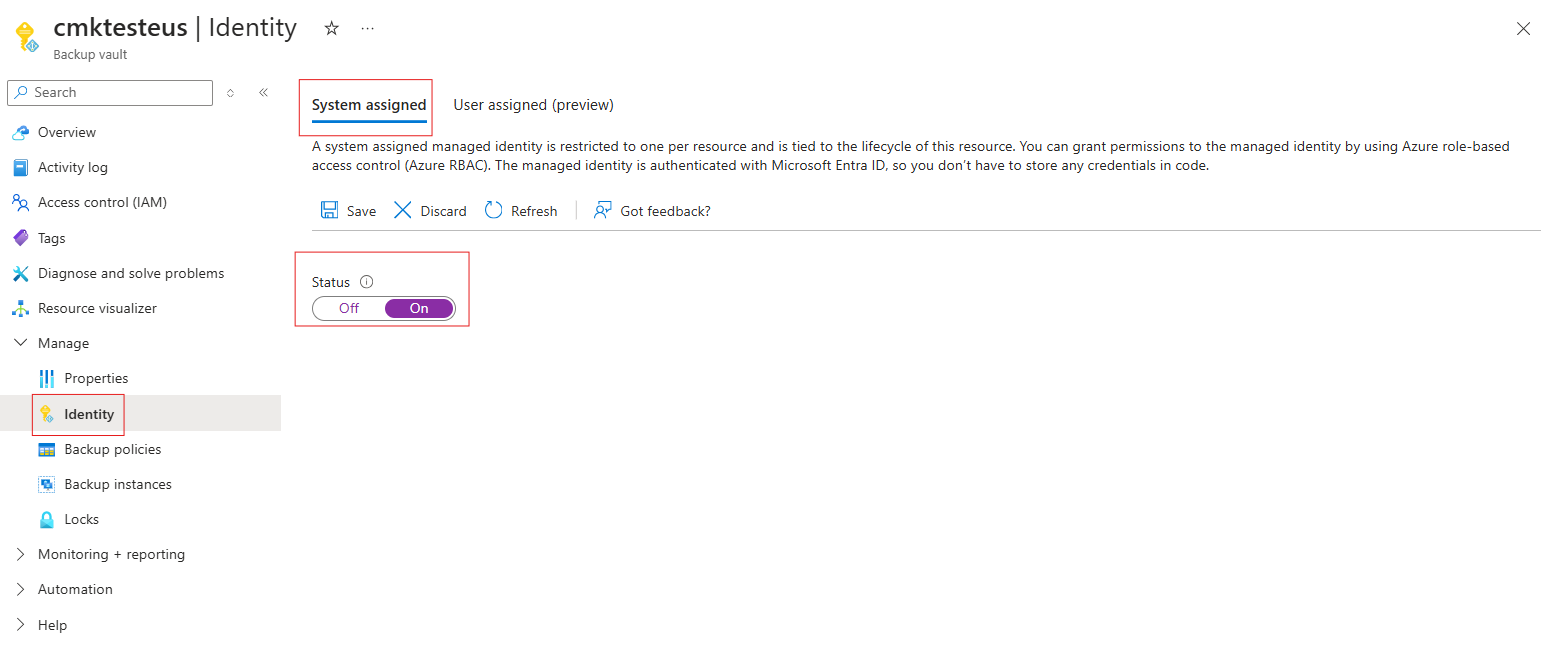

Habilitación de una identidad administrada asignada por el sistema en el almacén

Elija un cliente:

Para habilitar una identidad administrada asignada por el sistema para el almacén de Backup, siga estos pasos:

Vaya al almacén de Backup>Identidad.

Vaya a la pestaña Asignado por el sistema.

Cambie el estado a Activado.

Seleccione Guardar para habilitar la identidad para el almacén.

Los pasos anteriores generan un identificador de objeto, que es la identidad administrada asignada por el sistema del almacén.

Asignación de una identidad administrada asignada por el usuario al almacén

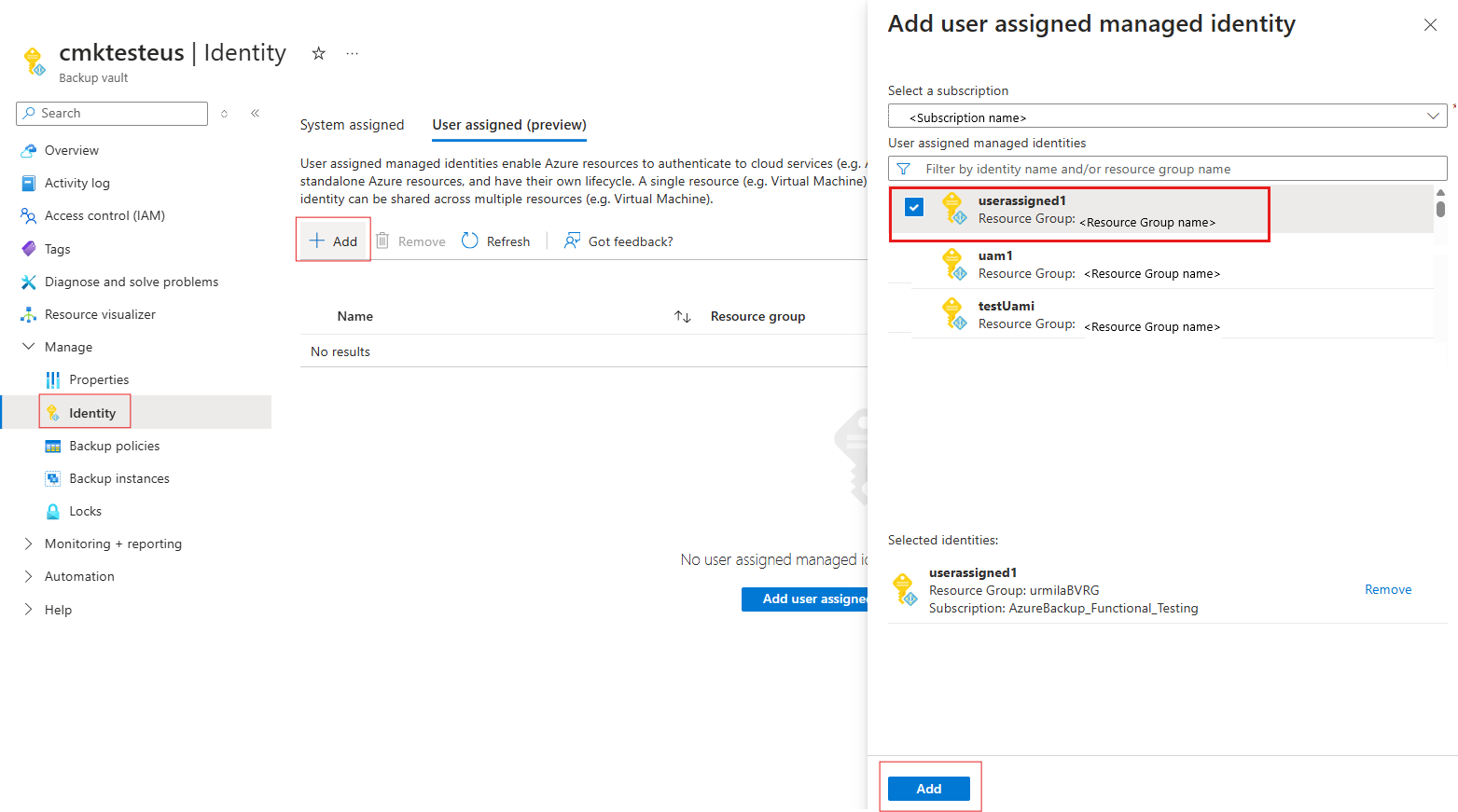

Para asignar una identidad administrada asignada por el usuario para el almacén de Backup, siga estos pasos:

Vaya al almacén de Backup>Identidad.

Seleccione la pestaña Usuario asignado (versión preliminar).

Seleccione + Agregar para agregar una identidad asignada por el usuario.

En el panel Agregar identidad administrada asignada por el usuario, seleccione la suscripción de su identidad.

Seleccione la identidad de la lista. También puede filtrar por el nombre de la identidad o grupo de recursos.

Seleccione Agregar para terminar de asignar la identidad.

Nota:

Los almacenes de claves que limitan el acceso a redes específicas aún no se admiten para su uso con identidades administradas asignadas por el usuario para el cifrado de CMK.

Asignación de permisos a la identidad administrada (sistema o asignado por el usuario) del almacén de Backup para acceder a la clave de cifrado en Azure Key Vault

Elija un cliente:

Debe permitir que la identidad administrada del almacén de Copia de seguridad acceda al almacén de claves que contiene la clave de cifrado.

Escenario: Key Vault tiene habilitada la configuración de control de acceso (IAM)

Siga estos pasos:

- Vaya a su almacén de claves>Control de acceso y seleccione Agregar asignación de roles.

- Seleccione el rol Usuario de cifrado de servicio criptográfico de Key Vault en los roles de tipo Función de trabajo.

- Seleccione Siguiente>Asignar acceso a>Identidad administrada>Seleccionar miembros.

- Seleccione la identidad administrada del almacén de Backup.

- Seleccione Siguiente y realice la asignación.

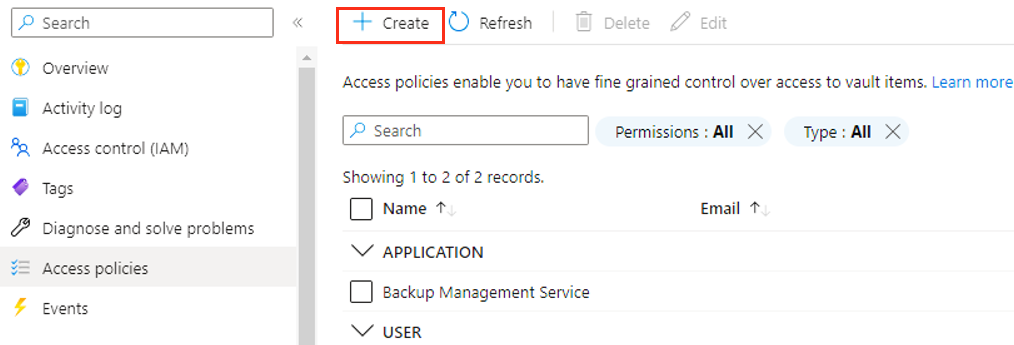

Escenario: el almacén de claves tiene habilitada la configuración de directivas de acceso

Siga estos pasos:

Vaya a su almacén de claves>Directivas de acceso y seleccione +Crear.

Especifique las acciones que se van a permitir en la clave. En Permisos de clave, seleccione las operaciones Obtener, Enumerar, Desencapsular clave y Encapsular clave. Luego, seleccione Siguiente.

En la pestaña Entidad de seguridad, busque el almacén en el cuadro de búsqueda mediante su nombre o identidad administrada. Cuando aparezca el almacén, selecciónelo y, a continuación, seleccione Siguiente.

Seleccione Agregar para agregar la nueva directiva de acceso.

Seleccione Guardar para guardar los cambios realizados en la directiva de acceso del almacén de claves.

Si usa una identidad asignada por el usuario, debe asignarle los mismos permisos.

También puede asignar un rol RBAC al almacén de Backup que contiene los permisos mencionados anteriormente, como el rol Agente criptográfico de Key Vault. Este rol puede contener permisos adicionales.

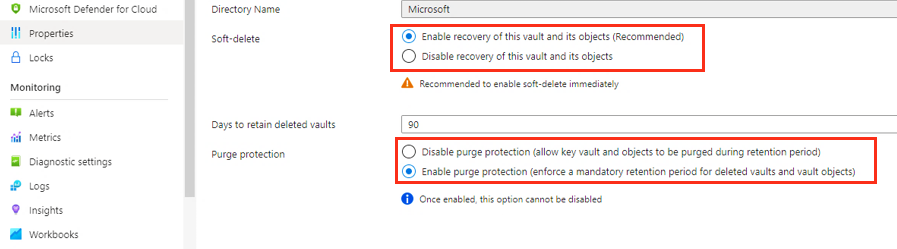

Habilitación de la protección contra eliminación y purga en Azure Key Vault

Debe habilitar la protección contra eliminación temporal y de purga en el almacén de claves que almacena la clave de cifrado.

Elija un cliente:

Puede establecer estas propiedades desde la interfaz de Azure Key Vault, como se muestra en la captura de pantalla siguiente. Como alternativa, puede establecer estas propiedades al crear el almacén de claves. Más información sobre estas propiedades de Key Vault.

Asignación de la clave de cifrado al almacén de Backup

Antes de seleccionar la clave de cifrado del almacén, asegúrese de que ha realizado correctamente lo siguiente:

- Habilitó la identidad administrada del almacén de Backup y le asignó los permisos necesarios.

- Habilitó la protección contra la eliminación temporal y purga para el almacén de claves.

Nota:

Si hay alguna actualización de los detalles actuales de la bóveda de claves en Configuración de cifrado con nueva información de la bóveda de claves, la identidad gestionada utilizada para Configuración de cifrado debe conservar el acceso a la bóveda de claves original, con permisos Obtener y Desajustar, y la clave debe estar en estado Habilitada. Este acceso es necesario para ejecutar la rotación de la clave desde la clave anterior a la clave nueva.

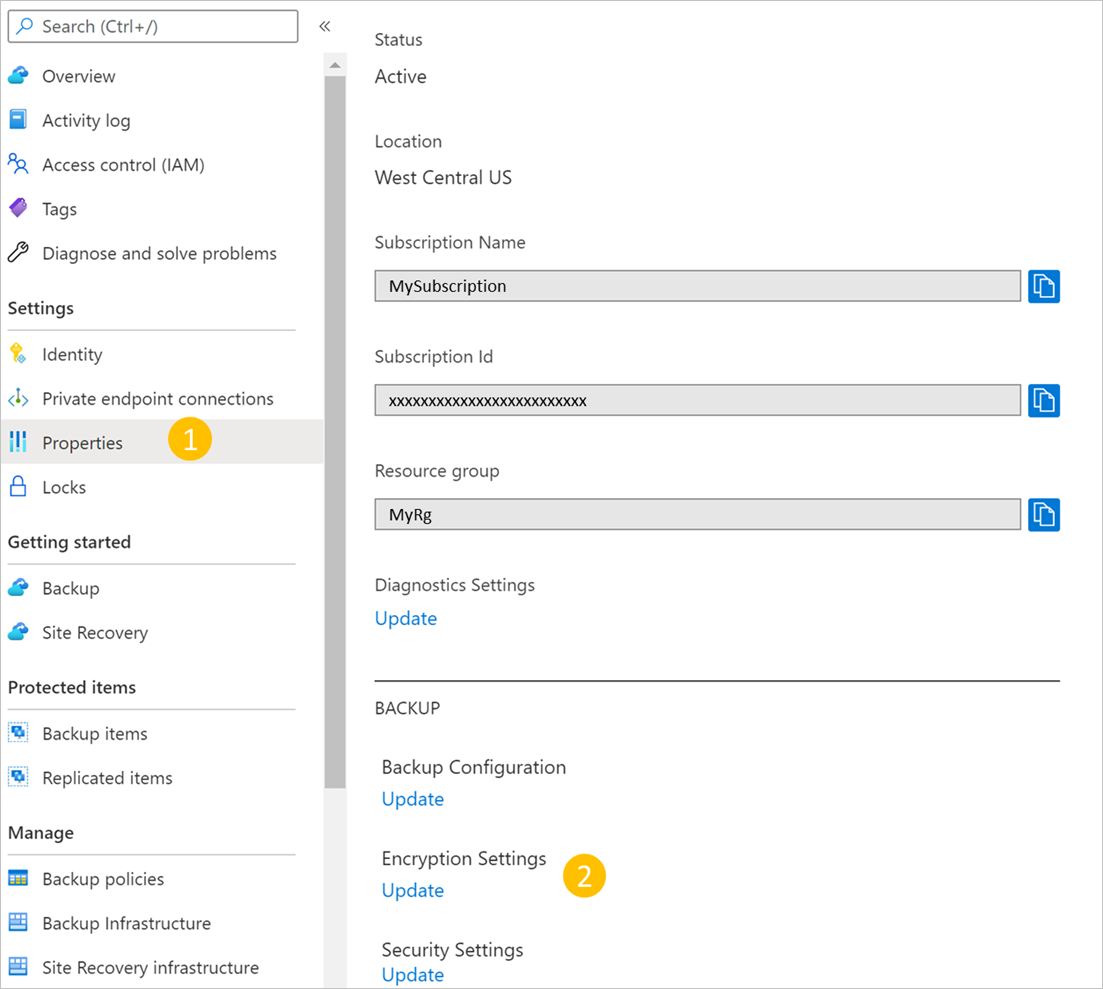

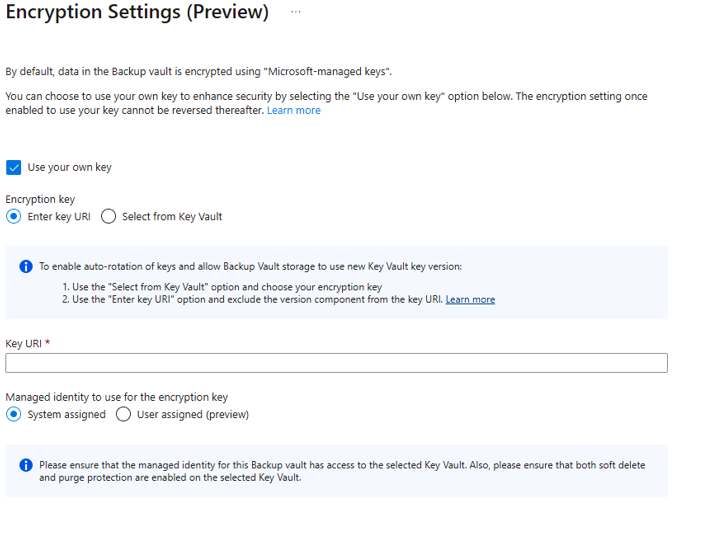

Para asignar la clave, siga estos pasos:

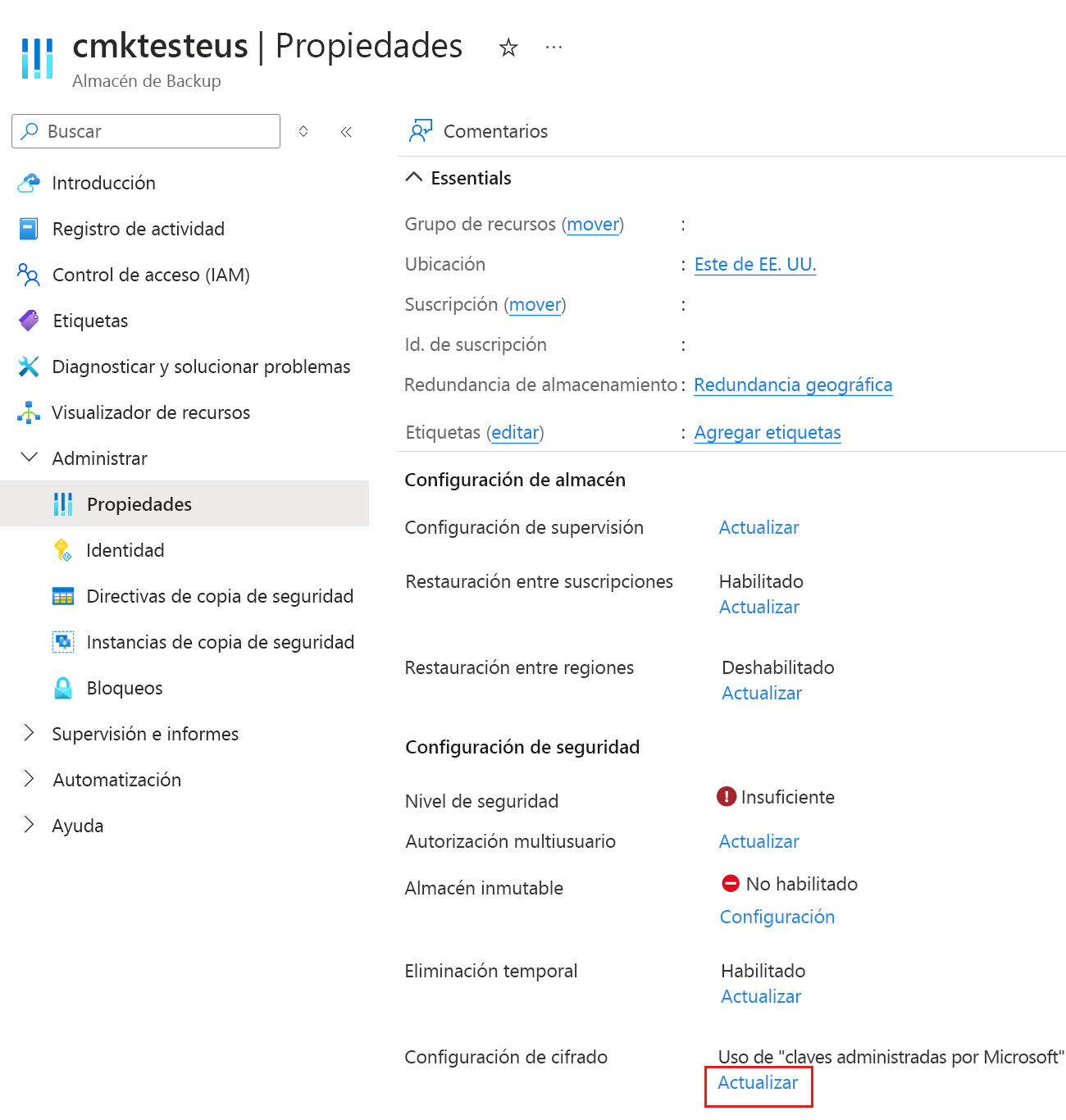

Vaya a su almacén de Backup>Propiedades.

Para Configuración de cifrado, seleccione Actualizar.

En la hoja Configuración de cifrado, seleccione Usar su propia clave y, a continuación, especifique la clave mediante una de las siguientes opciones. Asegúrese de usar una clave RSA que esté en un estado habilitado y activo.

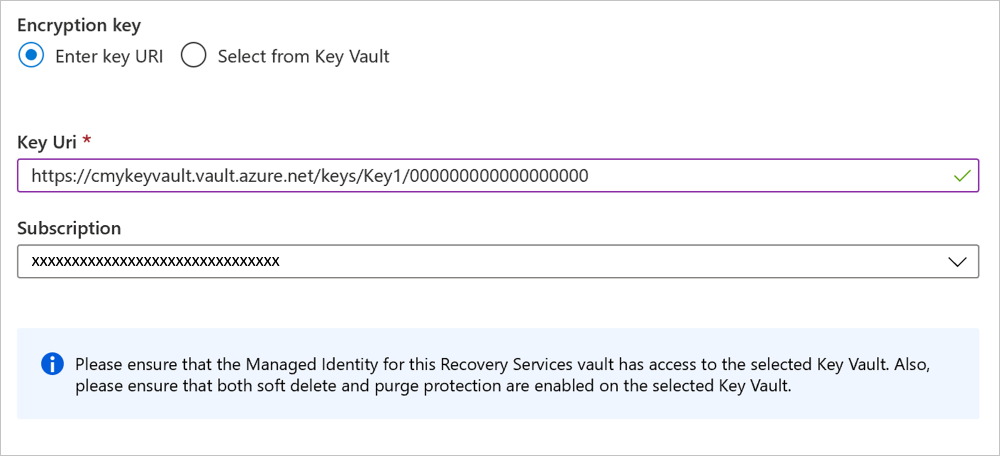

Seleccione Especificación del URI de la clave. En el URI de clave, escriba el URI de la clave que desea usar para cifrar los datos en este almacén de Backup. También puede obtener este URI de clave a partir de la clave correspondiente en el almacén de claves.

Asegúrese de copiar correctamente el URI de la clave. Se recomienda usar el botón Copiar en el Portapapeles proporcionado con el identificador de clave.

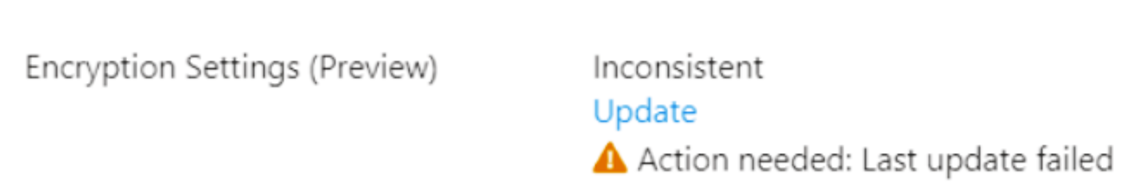

Cuando intenta actualizar la configuración de cifrado, pero se produce un error debido a un error interno, la configuración de cifrado se actualiza a Incoherente, lo que significa que requiere su atención. En estos casos, compruebe los detalles de la configuración de cifrado y asegúrese de que son correctos. Por ejemplo, la operación Actualizar configuración de cifrado se ejecuta de nuevo con la identidad administrada existente asociada al almacén. Si los detalles de la configuración de cifrado son los mismos, la operación de actualización no se ve afectada.

Además, si deshabilita o desasocia la identidad administrada que se usa en configuración de cifrado, la configuración de cifrado cambiará a estado "Incoherente", a menos que vuelva a habilitar la identidad de asignación del sistema (si se usó), conceda los permisos necesarios de Key Vault y vuelva a realizar la operación de actualización de configuración de cifrado. En el caso de la identidad asignada por el usuario, al volver a adjuntar la identidad, el estado configuración de cifrado se restaurará automáticamente si los permisos de Key Vault están allí.

Cuando se especifica la clave de cifrado mediante el URI de clave completa con el componente de versión, la clave no rotará automáticamente. Debe actualizar las claves manualmente especificando la nueva clave o versión cuando sea necesario. Como alternativa, quite el componente de versión del URI de la clave para aplicar la rotación de la versión de clave automática.

Elija Seleccione en key Vault. En el panel Selector de claves, busque y seleccione la clave en el almacén de claves.

Al especificar la clave de cifrado mediante el panel Selector de claves, la versión de la clave se asignará automáticamente cada vez que se habilite una nueva versión de la clave. Obtenga más información sobre la habilitación de la rotación automática de claves de cifrado.

Seleccione Actualizar.

Realice un seguimiento del progreso y el estado de la asignación de claves de cifrado en Notificaciones.

Actualización de la configuración de cifrado

Puede actualizar la configuración de cifrado en cualquier momento. Siempre que quiera usar un nuevo URI de clave, asegúrese de que la instancia del almacén de claves existente todavía tenga acceso a la identidad administrada y que la clave sea válida. De lo contrario, la operación de actualización presentará un error.

La identidad administrada que desea usar para el cifrado necesita los permisos adecuados.

Copia de seguridad en un almacén cifrado con claves administradas por el cliente

Antes de configurar la protección de copia de seguridad, confirme que ha realizado correctamente lo siguiente:

- Se ha creado un almacén de Backup.

- Se habilitó la identidad administrada asignada por el sistema del almacén de Backup o se utilizó una identidad administrada asignada por el usuario para el almacén.

- Se asignaron permisos al almacén de Backup (o a la identidad administrada asignada por el usuario) para acceder a las claves de cifrado desde el almacén de claves.

- Se habilitó la eliminación temporal y la protección de purga para el almacén del almacén de claves.

- Se asignó una clave de cifrado válida para el almacén de Backup.

El proceso para configurar y realizar copias de seguridad en un almacén de Backup cifrado mediante CMK es el mismo que el proceso para configurar y realizar copias de seguridad en un almacén que usa PMK. No hay ningún cambio en la experiencia.

Compatibilidad con el punto de conexión privado

Puede usar Azure Key Vault con punto de conexión privado (PE) mediante la identidad administrada asignada por el sistema del almacén.

Si el acceso a la red pública de Azure Key Vault está deshabilitado, las restricciones de acceso le impedirán usar Azure Portal desde fuera de la máquina de red habilitada para el punto de conexión privado para seleccionar Key Vault y Clave en la hoja Configuración de cifrado. Sin embargo, puede usar el URI de clave de Key Vault para proporcionar detalles de clave de Key Vault en la Configuración de cifrado.

Solución de problemas de operación para la configuración de cifrado

En esta sección se enumeran los distintos escenarios de solución de problemas que puede encontrar para el cifrado del almacén de Copia de seguridad.

Errores de copia de seguridad, restauración y operaciones en segundo plano

Causas:

Causa 1: Si hay un problema con su Configuración de cifrado del almacén de copia de seguridad, como que ha eliminado los permisos de almacén de claves de la identidad administrada de la configuración de cifrado, ha desactivado la identidad asignada por el sistema o ha separado/eliminado la identidad administrada del almacén de copia de seguridad que está utilizando para la configuración de cifrado, las tareas de copia de seguridad y restauración fallarán.

Causa 2: la migración por niveles de puntos de restauración y los trabajos de expiración de puntos de restauración producirá un error sin mostrar errores en Azure Portal u otras interfaces (por ejemplo, API REST o CLI). Estas operaciones seguirán produciendo errores y incurrirán en costos.

Acciones recomendadas:

Recomendación 1: restaure los permisos y actualice los detalles de la identidad administrada que tienen acceso al almacén de claves.

Recomendación 2: restaure la configuración de cifrado necesaria en el almacén de Backup.

Faltan permisos para una identidad administrada

Código de error: UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

Causa: este error se produce cuando:

- La identidad administrada que se usa para la configuración de cifrado no tiene los permisos necesarios para acceder al almacén de claves. Además, es posible que se produzca un error en los trabajos de copia de seguridad o restauración con este código de error si se elimina el acceso después de actualizar la configuración de cifrado o la identidad administrada se deshabilita o desasocia del almacén de Backup.

- Está usando un URI de clave que no es RSA.

Acción recomendada: asegúrese de que la identidad administrada que se usa para la configuración de cifrado tiene los permisos necesarios y la clave de tipo RSA. Vuelva a intentar la operación.

Error de autenticación del almacén

Código de error: UserErrorCMKKeyVaultAuthFailure

Causa: la identidad administrada de la configuración de cifrado no tiene los permisos necesarios para acceder al almacén de claves o a la clave. La identidad administrada del almacén de Backup (identidad asignada por el sistema o asignada por el usuario que se usa para la configuración de cifrado) debe tener los permisos siguientes en el almacén de claves:

Si el almacén de claves usa una configuración de RBAC basada en IAM, necesita permisos de rol integrados de usuario de cifrado del servicio criptográfico de Key Vault.

Si usa directivas de acceso, necesita los permisos Obtener, Encapsular y Desencapsular.

Key Vault y la clave no existen y no son accesibles para el servicio Azure Backup a través de la configuración de red.

Acción recomendada: compruebe las directivas de acceso de Key Vault y conceda permisos en consecuencia.

Error de eliminación de almacén

Código de error: CloudServiceRetryableError

Causa: si hay un problema con la configuración de cifrado del almacén de Backup (por ejemplo, ha quitado los permisos del almacén de claves/MHSM de la identidad administrada de la configuración de cifrado, ha deshabilitado la identidad asignada por el sistema, ha desasociado o eliminado la identidad administrada del almacén de Backup que se usa para la configuración de cifrado o ha eliminado la clave del almacén de claves/MHSM), puede producirse un error en la eliminación del almacén.

Acción recomendada: para solucionar este problema:

- Asegúrese de que la identidad administrada que se usa para la configuración de cifrado todavía tiene los permisos para acceder al almacén de claves o MHSM. Restáurelos antes de continuar con la eliminación del almacén.

- Vuelva a adjuntar o habilitar la identidad administrada y a asignar los permisos necesarios del almacén de claves/MHSM.

- Si se elimina la clave del almacén de claves, es posible que se produzca un error en la eliminación del almacén. Sin embargo, para recuperar la clave eliminada del estado de eliminación temporal, asegúrese de que tiene los permisos necesarios para la identidad administrada en el almacén de claves o MHSM y, a continuación, vuelva a intentar la operación de eliminación del almacén de Backup.

Validación de códigos de error

Azure Backup valida el Azure Key Vault seleccionado cuando se aplica CMK en el almacén de copia de seguridad. Si el almacén de claves no tiene los ajustes de configuración necesarios (Eliminación temporal habilitada y Protección contra borrado habilitada), aparecerán los siguientes códigos de error:

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Código de error: UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Causa: la eliminación temporal no está habilitada en Key Vault.

Acción recomendada: habilite la eliminación temporal en Key Vault y vuelva a intentar la operación.

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Código de error: UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Causa: la protección de purga no está habilitada en Key Vault.

Acción recomendada: habilite la protección de purga en Key Vault y vuelva a intentar la operación.