Configuración de una VPN de sitio a sitio en vWAN para Azure VMware Solution

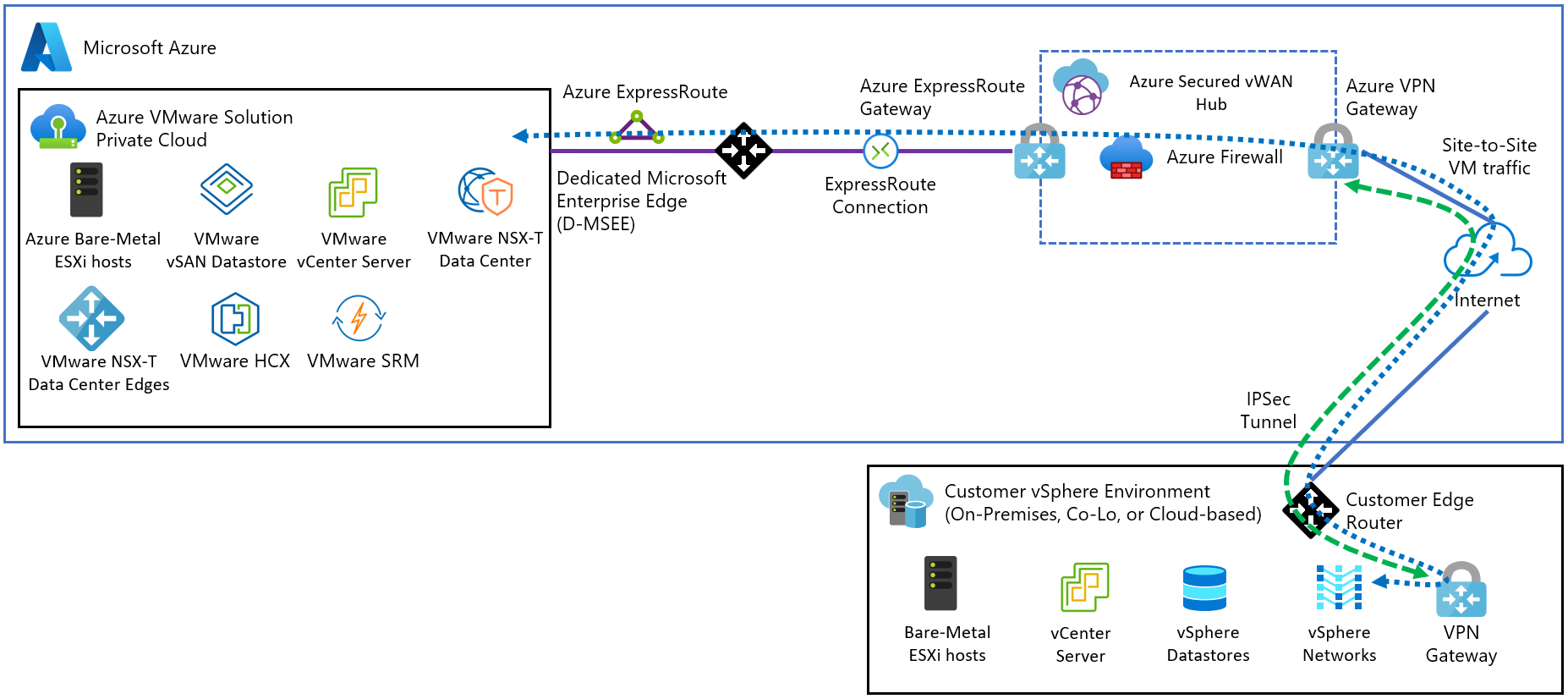

En este artículo, aprenda a establecer un túnel VPN (IPsec IKEv1 e IKEv2) de sitio a sitio que termine en el concentrador WAN virtual de Microsoft Azure. El centro contiene la puerta de enlace de ExpressRoute de Azure VMware Solution y la puerta de enlace de VPN de sitio a sitio. Conecta un dispositivo VPN local con un punto de conexión de Azure VMware Solution.

Requisitos previos

Debe tener una dirección IP de acceso público que termine en un dispositivo VPN local.

Creación de una instancia de Azure Virtual WAN

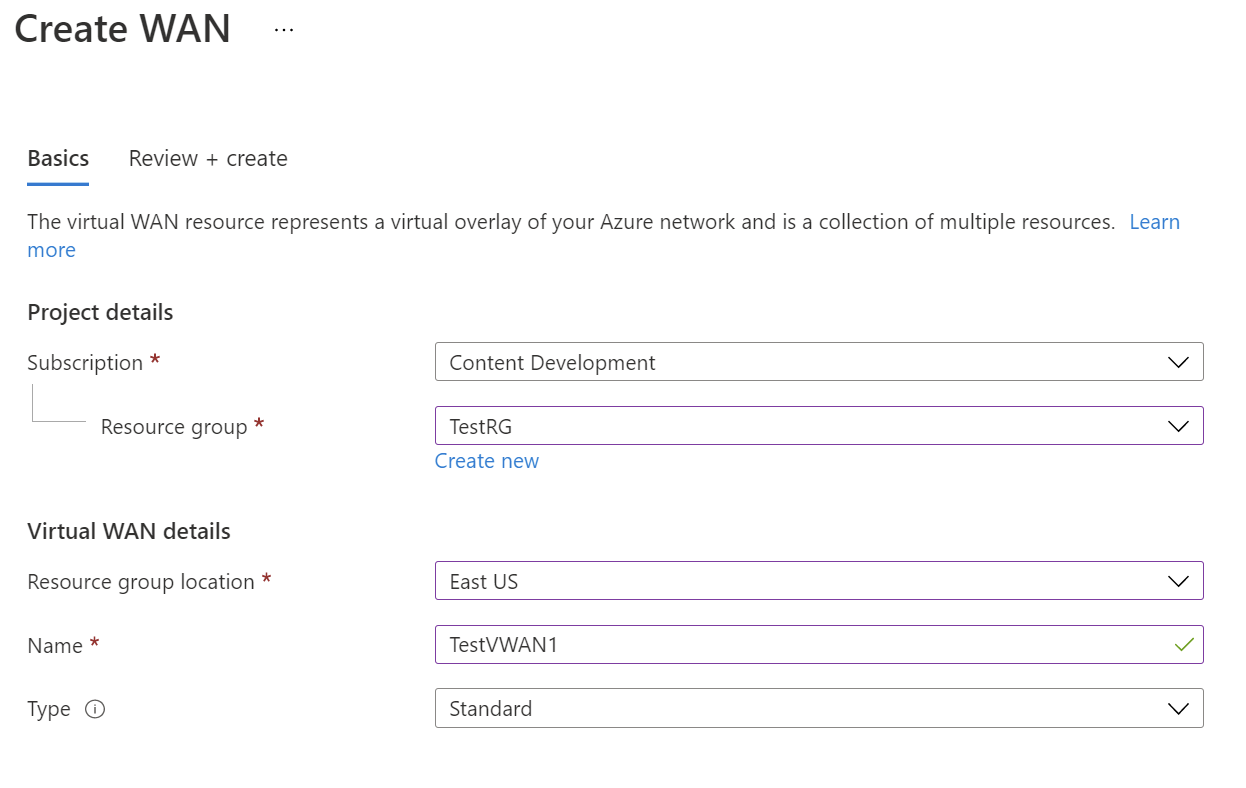

En el portal, en la barraBuscar recursos, escriba Virtual WAN en el cuadro de búsqueda y seleccioneEntrar.

Seleccione Redes WAN virtuales de los resultados. En la página Redes WAN virtuales, seleccione Crear para abrir la página Crear una red WAN.

En la página Crear una red WAN, en la pestaña Aspectos básicos, rellene los campos. Modifique los valores de ejemplo que se aplicarán a su entorno.

- Suscripción: seleccione la suscripción que quiere usar.

- Grupo de recursos: créelo o utilice uno existente.

- Ubicación del grupo de recursos: elija una ubicación para los recursos de la lista desplegable. Una red WAN es un recurso global y no reside en una región determinada. No obstante, tiene que seleccionar una región con el fin de administrar y ubicar el recurso de WAN que cree.

- Nombre: escriba el nombre que quiera asignar a su la red WAN virtual.

- Tipo: Básico o Estándar. Seleccione Estándar. Si selecciona Básico, entienda que las redes WAN virtuales básicas solo pueden contener centros de conectividad básicos. Los centros de conectividad básicos solo se pueden usar para conexiones de sitio a sitio.

Una vez rellenos los campos, en la parte inferior de la página, seleccione Revisar y crear.

Una vez que se haya superado la validación, seleccione Crear para crear la WAN virtual.

Crear un centro virtual

Un concentrador virtual es una red virtual creada y utilizada por Azure Virtual WAN. Es el núcleo de la red Virtual WAN en una región. Puede contener puertas de enlace de sitio a sitio y ExpressRoute.

Sugerencia

También puede crear una puerta de enlace en un centro de conectividad ya existente, editándolo.

Vaya a la red WAN virtual que ha creado. En el panel izquierdo de la página de virtual WAN, en Conectividad, seleccione Centros de conectividad.

En la página Centros de conectividad, seleccione + Nuevo centro de conectividad para abrir la página Crear centro de conectividad virtual.

En la página Crear centro de conectividad virtual, en la pestaña Aspectos básicos rellene los siguientes campos:

- Región: seleccione la región en la que quiere implementar el centro de conectividad virtual.

- Nombre: nombre por el que desea que se conozca el centro de conectividad virtual.

- Espacio de direcciones privadas del centro de conectividad: intervalo de direcciones del centro de conectividad en la notación CIDR. El espacio de direcciones mínimo para crear un centro de conectividad es /24.

- Capacidad del centro virtual: seleccione de la lista desplegable. Para más información, consulte Configuración de un centro de conectividad virtual.

- Preferencia de enrutamiento del centro de conectividad: deje la configuración predeterminada, ExpressRoute, a menos que tenga una necesidad específica de cambiar este campo. Consulte Preferencia de enrutamiento del centro de conectividad virtual para más información.

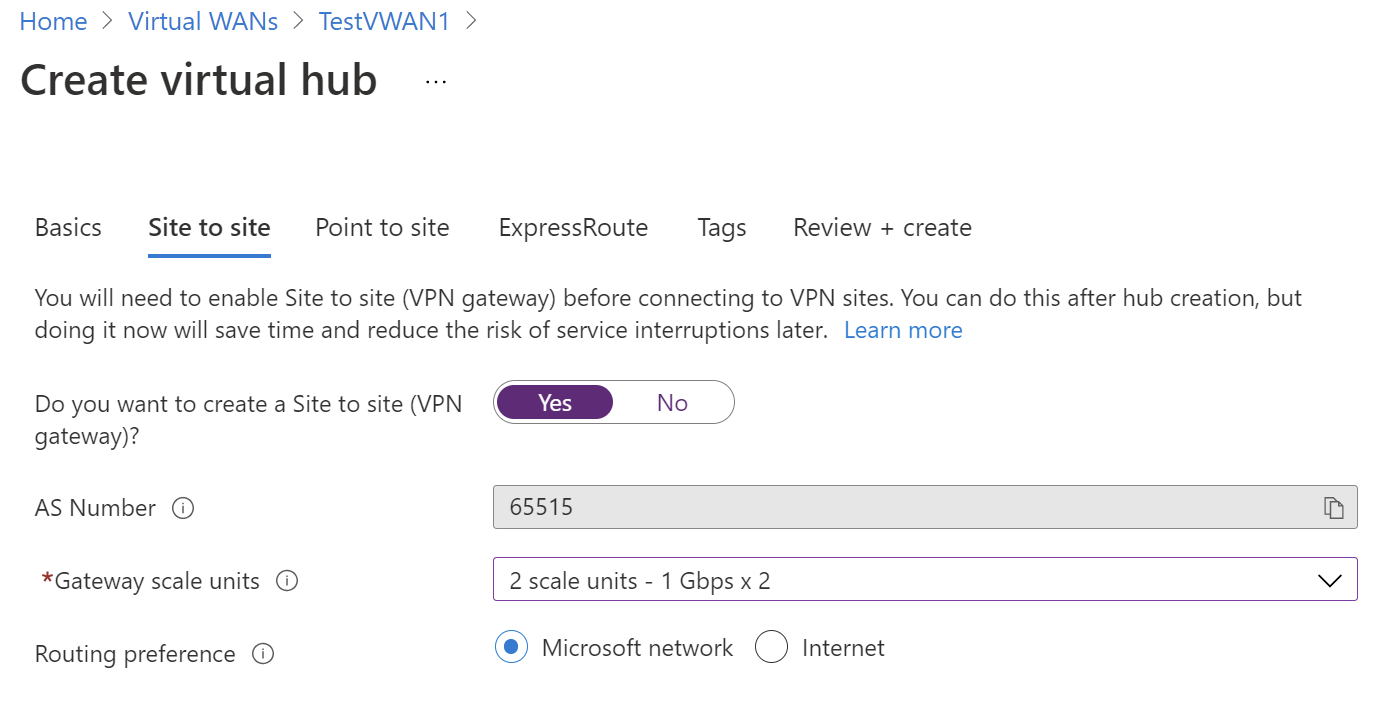

Creación de una puerta de enlace de VPN

En la página Crear centro de conectividad virtual, haga clic en Sitio a sitio para abrir la pestaña Sitio a sitio.

En la pestaña Sitio a sitio, rellene los campos siguientes:

Seleccione Sí para crear una VPN de sitio a sitio.

Número AS: este campo no se puede modificar.

Unidades de escalado de puerta de enlace: en la lista desplegable, seleccione el valor Unidades de escalado de puerta de enlace. La unidad de escalado permite elegir el rendimiento agregado de la puerta de enlace de VPN que se va a crear en el centro de conectividad virtual para conectar los sitios.

Si elige 1 unidad de escalado = 500 Mbps, esto implica que se crearán dos instancias de redundancia, cada una con un rendimiento máximo de 500 Mbps. Por ejemplo, si tuviera cinco ramas y cada una obtiene una velocidad de 10 Mbps, necesitará un agregado de 50 Mbps en el extremo principal. El planeamiento de la capacidad agregada de la puerta de enlace de VPN de Azure debe realizarse después de evaluar la capacidad necesaria para admitir el número de ramas en el centro de conectividad.

Preferencia de enrutamiento: las preferencias de enrutamiento de Azure le permiten elegir cómo se enrutará el tráfico entre Azure e Internet. Puede optar por enrutar el tráfico a través de la red de Microsoft o a través de una red de ISP (Internet público). Estas opciones también se conocen como enrutamiento de tipo "cold-potato" y enrutamiento de tipo "hot-potato" respectivamente.

El servicio asigna la dirección IP pública de Virtual WAN en función de la opción de enrutamiento seleccionada. Para obtener más información sobre las preferencias de enrutamiento mediante la red de Microsoft o el ISP, vea el artículo Preferencias de enrutamiento.

Seleccione Revisar y crear para validar.

Seleccione Crear para crear el centro de conectividad y la puerta de enlace. Esta operación puede tardar hasta treinta minutos. Pasados 30 minutos haga clic en Actualizar para ver el centro de conectividad en la página Centros. Seleccione Ir al recurso para ir al recurso.

Crear una VPN de sitio a sitio

En Azure Portal, seleccione la instancia de Virtual WAN que creó anteriormente.

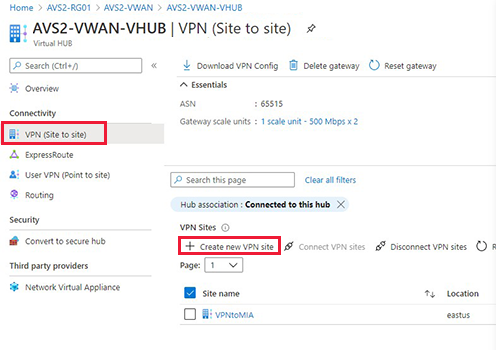

En la página Información general del centro de conectividad virtual, seleccione Conectividad>VPN (De sitio a sitio)>Crear un nuevo sitio de VPN.

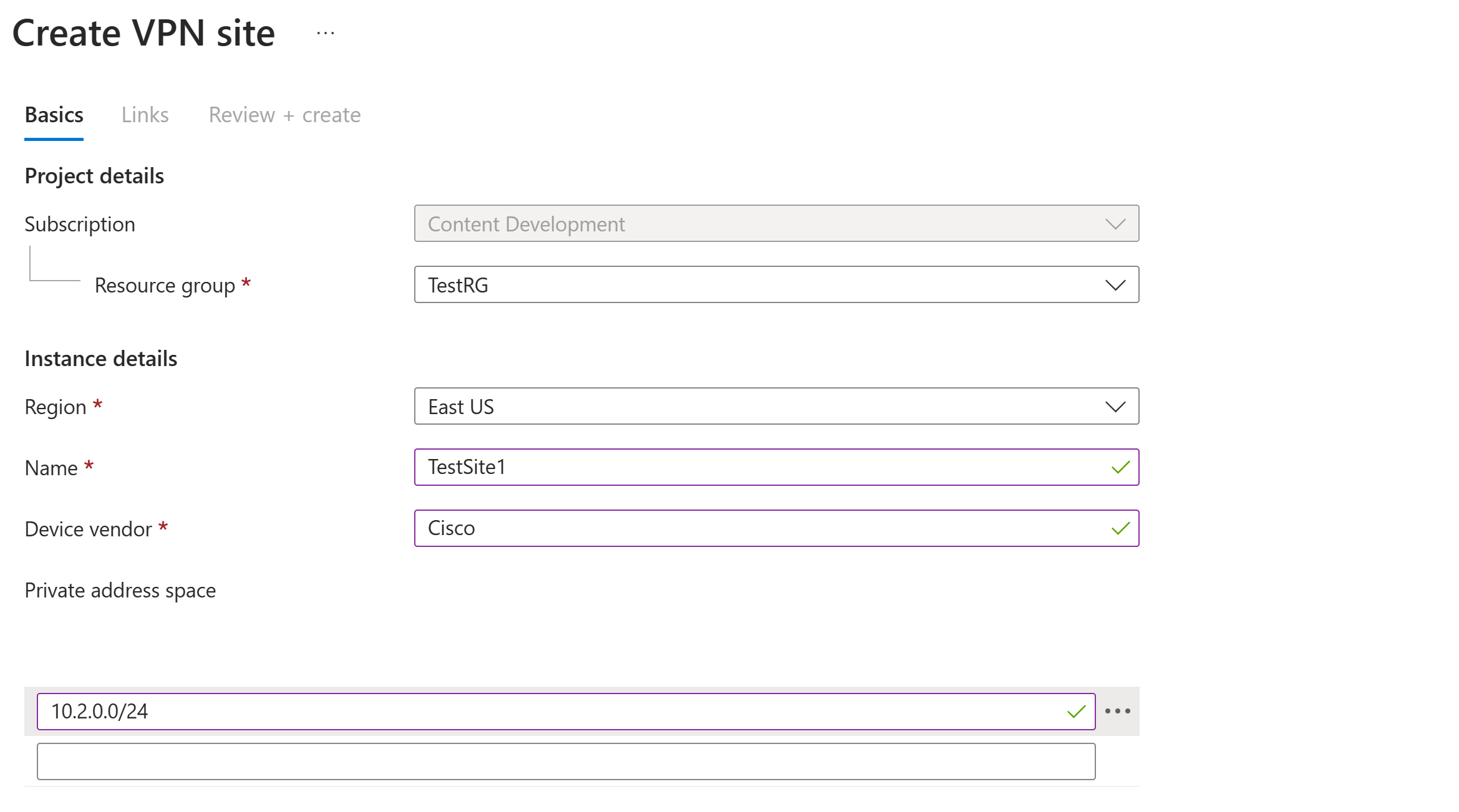

En la pestaña Aspectos básicos, complete los campos necesarios.

Región: anteriormente se conocía como ubicación. Se trata de la ubicación en la que quiere crear este recurso de sitio.

Nombre: el nombre que desee usar para hacer referencia a su sitio local.

Proveedor del dispositivo: el nombre del proveedor del dispositivo VPN (por ejemplo: Citrix, Cisco o Barracuda). Esto ayuda al equipo de Azure a comprender mejor su entorno para agregar más posibilidades de optimización en el futuro, así como para ayudarle a solucionar problemas.

Espacio de direcciones privadas: es el espacio de direcciones IP CIDR que se encuentra en el sitio local. El tráfico destinado a este espacio de direcciones se enruta al sitio local. El bloque CIDR solo es necesario si no se habilita BGP para el sitio.

Nota:

Si edita el espacio de direcciones después de crear el sitio (por ejemplo, agrega un espacio de direcciones adicional), puede tardar entre 8 y 10 minutos en actualizar las rutas efectivas mientras se recrean los componentes.

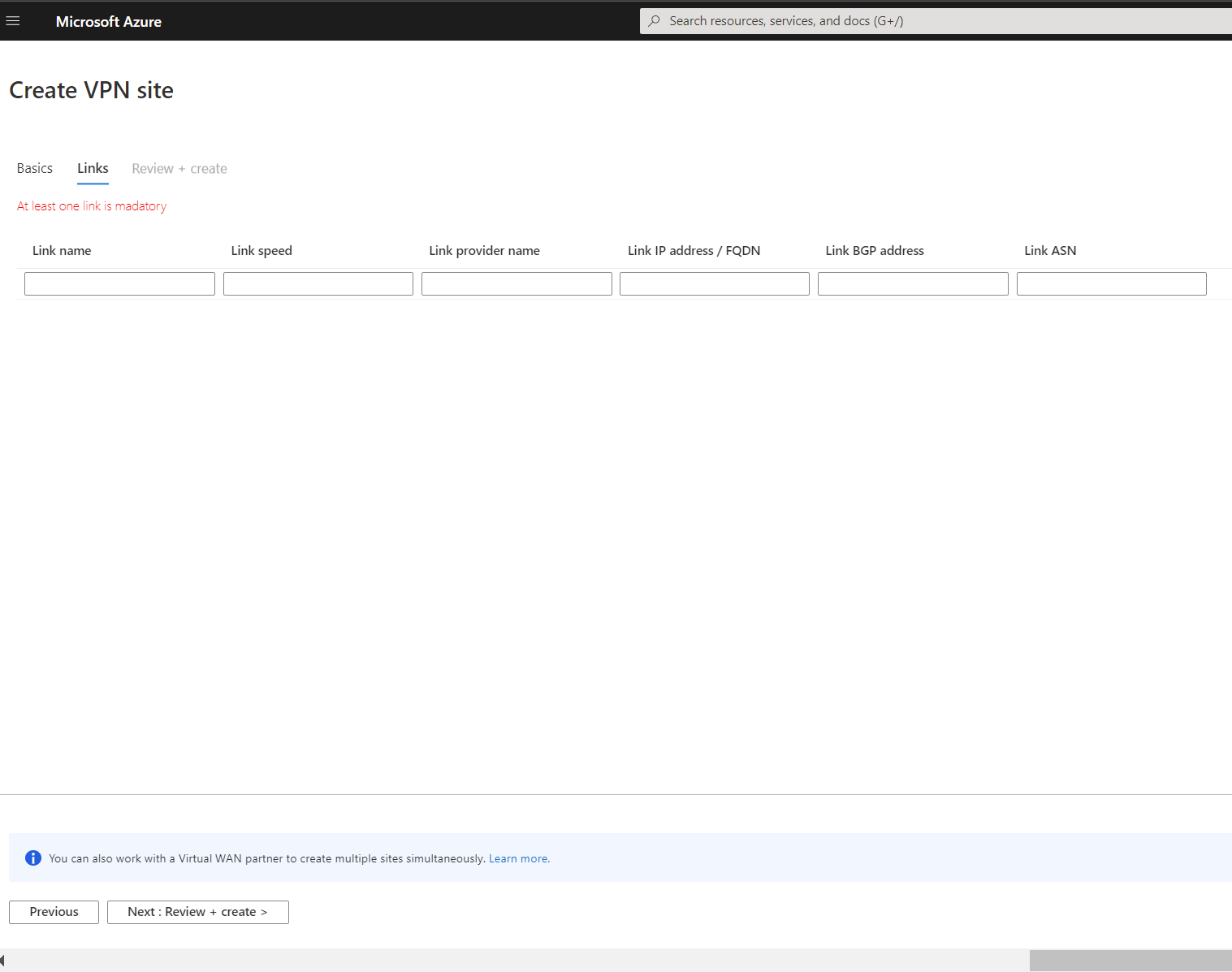

Seleccione Vínculos para agregar información sobre los vínculos físicos en la rama. Si tiene un dispositivo CPE de asociado de Virtual WAN, consulte con su asociado para ver si esta información se intercambia con Azure como parte de la configuración de carga de información de la sucursal desde sus sistemas.

La especificación de los nombres del proveedor y el vínculo le permite distinguir entre cualquier número de puertas de enlace que puedan crearse en algún momento como parte del centro. El BGP y el número de sistema autónomo (ASN) deben ser únicos dentro de su organización. BGP garantiza que tanto Azure VMware Solution como los servidores locales anuncian sus rutas a través del túnel. Si esta opción está deshabilitada, las subredes que tienen que anunciarse deberán mantenerse manualmente. Si faltan subredes, HCX no podrá formar la malla del servicio.

Importante

De forma predeterminada, Azure asigna una dirección IP privada desde el intervalo del prefijo GatewaySubnet automáticamente como dirección IP de BGP de Azure en la instancia de Azure VPN Gateway. La dirección de BGP APIPA de Azure es necesaria cuando los dispositivos VPN locales usan una dirección APIPA (169.254.0.1 a 169.254.255.254) como dirección IP de BGP. Azure VPN Gateway elegirá la dirección APIPA personalizada si el recurso de puerta de enlace de red local correspondiente (red local) tiene una dirección APIPA como dirección IP del par BGP. Si la puerta de enlace de red local usa una dirección IP normal (no APIPA), Azure VPN Gateway revertirá a la dirección IP privada del intervalo GatewaySubnet.

Seleccione Revisar + crear.

Vaya hasta el centro de conectividad virtual que quiera y anule la selección de la Asociación de concentrador para conectar el sitio VPN al centro.

(Opcional) Creación de túneles de sitio a sitio de VPN basados en directivas

Importante

Este es un paso opcional y se aplica únicamente a las VPN basadas en directivas.

El uso de configuraciones de VPN basadas en directivas requiere que se especifiquen las redes locales y de Azure VMware Solution, incluidos los intervalos del centro de conectividad. Estos intervalos se usan para especificar el dominio de cifrado del punto de conexión local del túnel VPN basado en directivas. El lado de Azure VMware Solution solo requiere que se habilite el indicador del selector de tráfico basado en directivas.

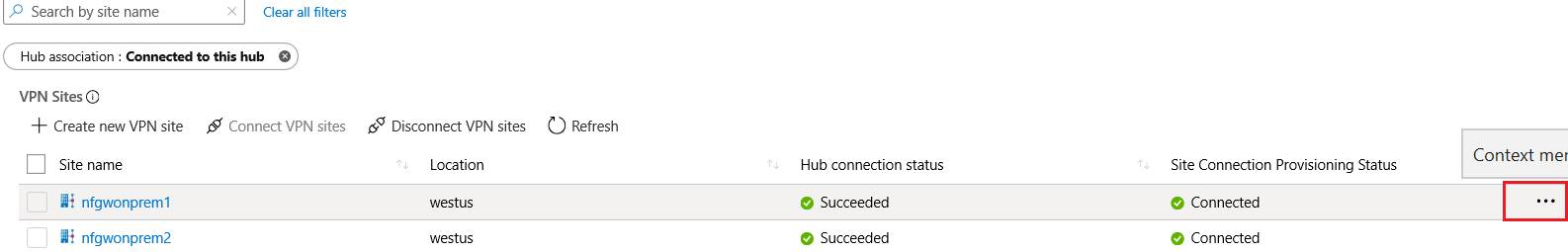

En Azure Portal, vaya al sitio del centro de Virtual WAN y, en Conectividad, seleccione VPN (de sitio a sitio).

Seleccione el sitio VPN para el que quiere configurar una directiva de IPsec personalizada.

Seleccione el nombre del sitio VPN, el botón Más (…) situado en el extremo derecho y, luego, Editar conexión VPN.

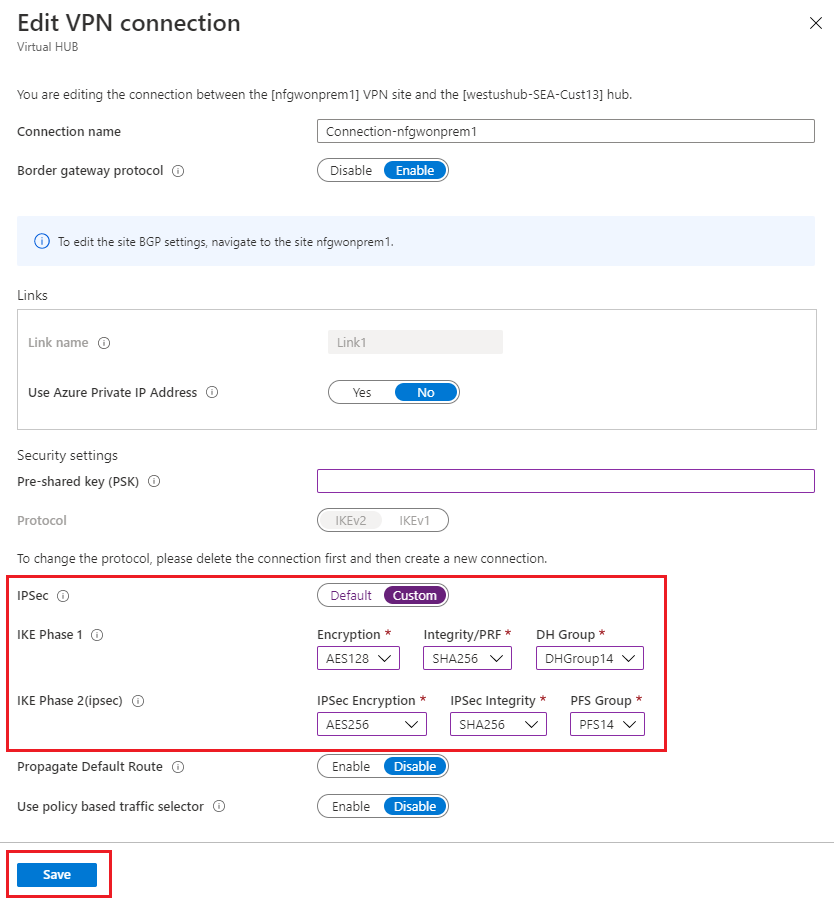

Para el protocolo de seguridad de Internet (IPSec), seleccione Personalizado.

Para la opción Usar el selector de tráfico basado en directivas, seleccione Habilitar.

Especifique los detalles de Fase 1 IKE y Fase 2 IKE (IPsec).

Cambie la configuración de IPsec de predeterminada a personalizada y personalice la directiva de IPsec. Después, seleccione Guardar.

Los selectores de tráfico o las subredes que forman parte del dominio de cifrado basado en directivas deben ser los siguientes:

Centro de centro de conectividad de Virtual WAN

/24Nube privada de Azure VMware Solution

/22Red virtual de Azure conectada (si existe)

Conexión del sitio de VPN con el centro

Elija el nombre del sitio VPN y, luego, seleccione Conectar sitios de VPN.

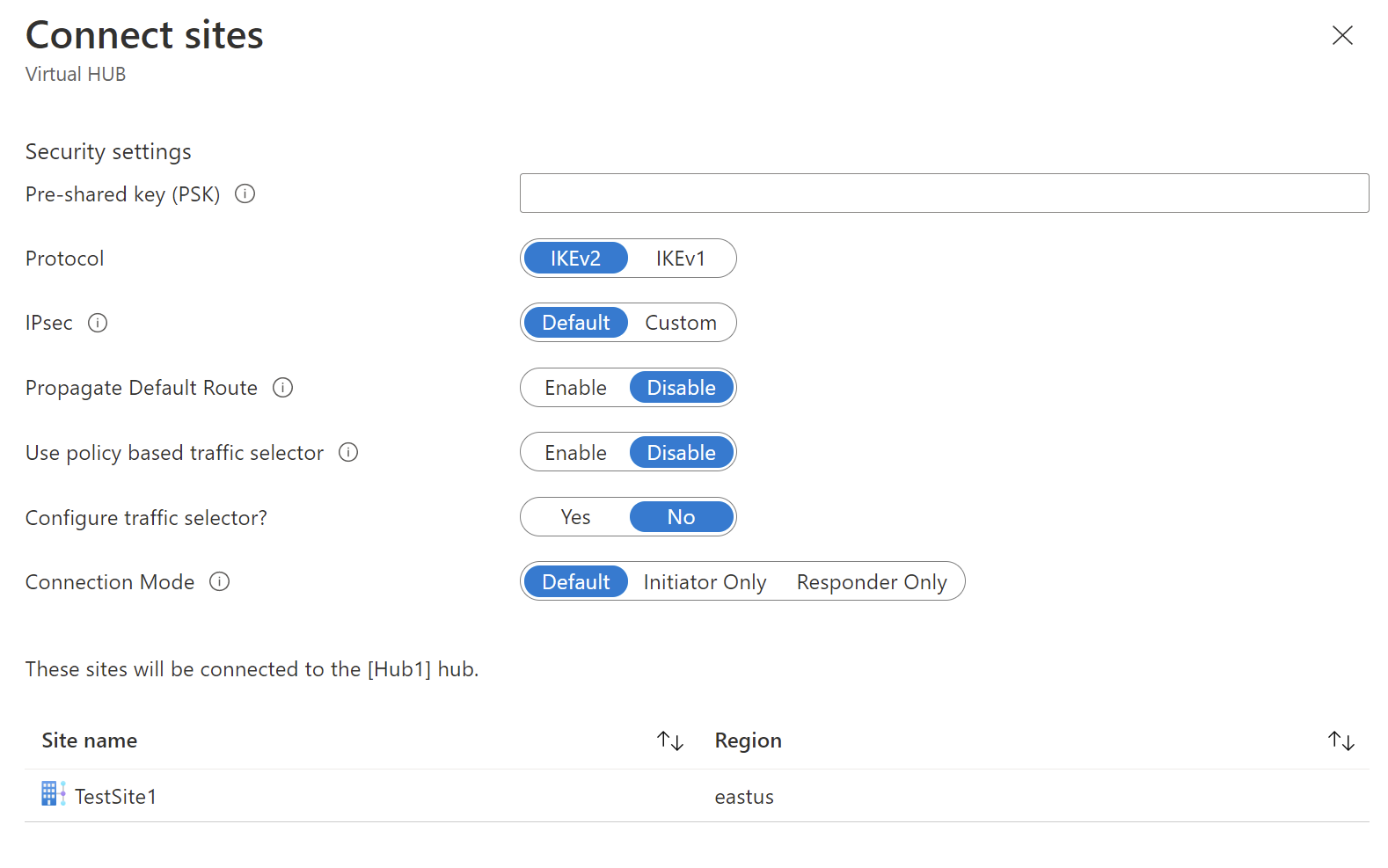

En el campo Clave precompartida, escriba la clave que se definió previamente para el punto de conexión local.

Sugerencia

Si no tiene una clave ya definida, puede dejar este campo en blanco. Se generará una clave de forma automática.

Si va a implementar un firewall en el centro de conectividad y es el próximo salto, establezca la opción Propagar la ruta predeterminada en Habilitar.

When enabled, the Virtual WAN connectivity center propagates to a connection only if that center has already learned the default path by implementing a firewall in the connectivity center or if another connected site has forced tunneling enabled. La ruta predeterminada no se origina en el centro de conectividad de Virtual WAN.

Seleccione Conectar. Al cabo de unos minutos, en el sitio aparecerá el estado de la conexión y de la conectividad.

Estado de la conexión: el estado del recurso de Azure de la conexión que conecta el sitio de VPN con la puerta de enlace de VPN del centro de conectividad de Azure. Una vez que esta operación de plano de control se realiza correctamente, la puerta de enlace de VPN de Azure y el dispositivo VPN local establecen la conectividad.

Estado de conectividad: el estado de conectividad real (ruta de acceso a datos) entre la puerta de enlace de VPN de Azure en el centro de conectividad y el sitio VPN. Puede mostrar cualquiera de los siguientes estados:

- Desconocido: suele observarse si los sistemas de back-end están trabajando en una transición a otro estado.

- Conectando: la puerta de enlace de VPN está intentando ponerse en contacto con el sitio VPN local.

- Conectado: se ha establecido la conectividad entre la puerta de enlace de VPN de Azure y el sitio VPN local.

- Desconectado: normalmente se muestra si se desconecta la conexión por cualquier motivo (ya sea local o en Azure).

Descargue el archivo de configuración de VPN para aplicarlo al punto de conexión local.

Cerca de la parte superior de la página VPN (de sitio a sitio), seleccione Descargar la configuración de VPN. Azure crea una cuenta de almacenamiento en el grupo de recursos "microsoft-network-[location]", donde "location" es la ubicación de la red de área extensa. Después de aplicar la configuración a los dispositivos VPN, puede eliminar esta cuenta de almacenamiento.

Después de crear el archivo, seleccione el vínculo para descargarlo.

Aplique la configuración al dispositivo VPN local.

Para obtener más información sobre el archivo de configuración, vea la sección Archivo de configuración del dispositivo VPN.

Aplique una revisión de ExpressRoute de Azure VMware Solution en el centro de Virtual WAN.

Importante

En primer lugar, debe crear una nube privada para poder aplicar revisiones a la plataforma.

Importante

También debe tener configurada una puerta de enlace de ExpressRoute como parte del centro de Conectividad de Virtual WAN.

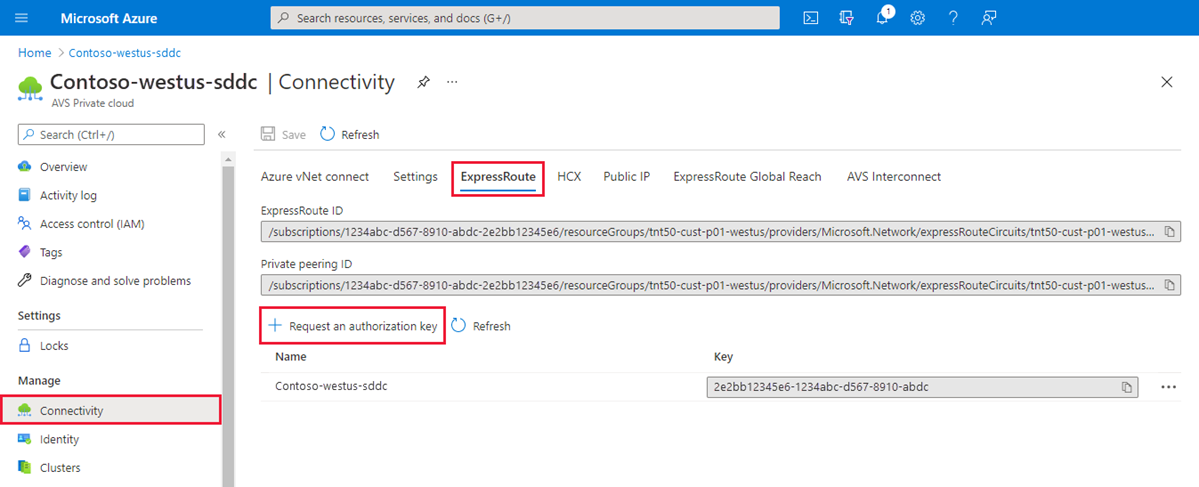

En Azure Portal, vaya a la nube privada de Azure VMware Solution.

En Administrar, seleccione Conectividad.

Seleccione la pestaña ExpressRoute y seleccione + Solicitar una clave de autorización.

Proporcione un nombre de la clave de autorización y seleccione Crear.

Puede tardar unos 30 segundos en crear la clave. Una vez creada la clave, aparece en la lista de claves de autorización para la nube privada.

Copie la clave de autorización y el identificador de ExpressRoute. Los necesita para completar el emparejamiento. La clave de autorización desaparece tras un tiempo, por lo que debe copiarla en cuanto aparezca.

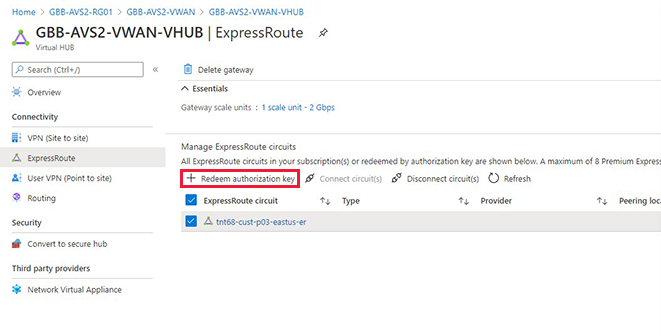

Vincule Azure VMware Solution y la puerta de enlace de VPN en el centro de Virtual WAN. Utilizará la clave de autorización y el ID de ExpressRoute (URI del circuito homólogo) del paso anterior.

Seleccione la puerta de enlace de ExpressRoute y, a continuación, seleccione Canjear la clave de autorización.

Pegue la clave de autorización en el campo Clave de autorización.

Pegue el identificador de ExpressRoute en el campo URI de circuito del mismo nivel.

Seleccione Asocie automáticamente este circuito de ExpressRoute con el centro.

Seleccione Agregar para establecer el vínculo.

Para probar la conexión, cree un segmento de centro de datos NSX-T y aprovisione una VM en la red. Haga ping a los puntos de conexión locales y de Azure VMware Solution.

Nota:

Espere unos 5 minutos antes de probar la conectividad de un cliente que se encuentre detrás del circuito ExpressRoute, por ejemplo, una máquina virtual en la red virtual que haya creado anteriormente.