Configuración de claves administradas por el cliente para Azure NetApp Files para el cifrado de volumen

Las claves administradas por el cliente para el cifrado de volúmenes de Azure NetApp Files permiten usar sus propias claves en lugar de una clave administrada por la plataforma al crear un nuevo volumen. Con las claves administradas por el cliente, puede administrar completamente la relación entre el ciclo de vida de una clave, los permisos de uso de la claves y las operaciones de auditoría en las claves.

En el diagrama siguiente, se muestra cómo funcionan las claves administradas por el cliente con Azure NetApp Files:

Azure NetApp Files concede permisos para las claves de cifrado a una identidad administrada. La identidad administrada es una identidad administrada asignada por el usuario que haya creado y administrado, o bien una identidad administrada asignada por el sistema asociada a la cuenta de NetApp.

El cifrado se configura con una clave administrada por el cliente para la cuenta de NetApp.

Use la identidad administrada a la que el administrador de Azure Key Vault concedió permisos en el paso 1 para autenticar el acceso a Azure Key Vault mediante Microsoft Entra ID.

Azure NetApp Files encapsula la clave de cifrado de la cuenta con la clave administrada por el cliente en Azure Key Vault.

Las claves administradas por el cliente no tienen ningún impacto en el rendimiento en Azure NetApp Files. Su única diferencia con respecto a las claves administradas por la plataforma es cómo se administra la clave.

En operaciones de lectura y escritura, Azure NetApp Files envía solicitudes a Azure Key Vault para desencapsular la clave de cifrado de la cuenta con el fin de realizar operaciones de cifrado y descifrado.

Consideraciones

- Para crear un volumen mediante claves administradas por el cliente, debe seleccionar las características de red Estándar. No puede usar volúmenes de claves administradas por el cliente con el volumen configurado mediante características de red básicas. Siga las instrucciones para establecer la opción de características de red en la página de creación del volumen.

- Para aumentar la seguridad, puede seleccionar la opción Deshabilitar el acceso público dentro de la configuración de red del almacén de claves. Al seleccionar esta opción, también debe seleccionar Permitir que los servicios de Microsoft de confianza omitan este firewall para permitir que el servicio Azure NetApp Files acceda a la clave de cifrado.

- Las claves administradas por el cliente admiten la renovación automática de certificados de Identidad administrada del sistema (MSI). Si el certificado es válido, no es necesario actualizarlo manualmente.

- La aplicación de grupos de seguridad de red de Azure en la subred de vínculo privado a Azure Key Vault no es compatible con las claves administradas por el cliente de Azure NetApp Files. Los grupos de seguridad de red no afectan a la conectividad a Private Link a menos que la opción

Private endpoint network policyesté habilitada en la subred. Es obligatorio mantener esta opción deshabilitada. - Si Azure NetApp Files no puede crear un volumen con claves administradas por el cliente, se muestran los mensajes de error. Para obtener más información, consulte Mensajes de error y solución de problemas de.

- No realice ningún cambio en la instancia subyacente de Azure Key Vault ni en el punto de conexión privado de Azure después de crear un volumen de claves administradas por el cliente. Realizar cambios puede hacer que los volúmenes sean inaccesibles.

- Azure NetApp Files admite la capacidad de realizar la transición de volúmenes existentes de claves administradas por la plataforma (PMK) a claves administradas por el cliente (CMK) sin la migración de datos. Esto proporciona flexibilidad con el ciclo de vida de la clave de cifrado (renovaciones, rotaciones) y seguridad adicional para los requisitos regulados del sector.

- Si Azure Key Vault deja de estar accesible, Azure NetApp Files pierde su acceso a las claves de cifrado y la capacidad de leer o escribir datos en volúmenes habilitados con claves administradas por el cliente. En esta situación, cree una incidencia de soporte técnico para tener acceso restaurado manualmente a los volúmenes afectados.

- Azure NetApp Files admite claves administradas por el cliente en volúmenes de replicación de datos y de origen con replicación entre regiones o relaciones de replicación entre zonas.

Regiones admitidas

Las claves administradas por el cliente de Azure NetApp Files son compatibles con las siguientes regiones:

- Centro de Australia

- Centro de Australia 2

- Este de Australia

- Sudeste de Australia

- Sur de Brasil

- Sur de Brasil

- Centro de Canadá

- Este de Canadá

- Centro de la India

- Centro de EE. UU.

- Este de Asia

- Este de EE. UU.

- Este de EE. UU. 2

- Centro de Francia

- Norte de Alemania

- Centro-oeste de Alemania

- Centro de Israel

- Norte de Italia

- Japón Oriental

- Japón Occidental

- Centro de Corea del Sur

- Corea del Sur

- Centro-Norte de EE. UU

- Norte de Europa

- Este de Noruega

- Oeste de Noruega

- Centro de Catar

- Norte de Sudáfrica

- Centro-sur de EE. UU.

- Sur de la India

- Sudeste de Asia

- Centro de España

- Centro de Suecia

- Norte de Suiza

- Oeste de Suiza

- Centro de Emiratos Árabes Unidos

- Norte de Emiratos Árabes Unidos

- Sur de Reino Unido

- Oeste de Reino Unido

- US Gov: Arizona

- US Gov Texas

- US Gov - Virginia

- Oeste de Europa

- Oeste de EE. UU.

- Oeste de EE. UU. 2

- Oeste de EE. UU. 3

Requisitos

Antes de crear el primer volumen con claves administradas por el cliente, debe configurar lo siguiente:

- Una instancia de Azure Key Vault que contenga al menos una clave.

- El almacén de claves debe tener la eliminación temporal y la protección contra purgas habilitadas.

- La clave debe ser de tipo RSA.

- El almacén de claves debe tener un punto de conexión privado de Azure.

- El punto de conexión privado debe residir en una subred diferente a la delegada en Azure NetApp Files. La subred debe estar en la misma red virtual que la delegada en Azure NetApp.

Para más información sobre Azure Key Vault y el punto de conexión privado de Azure, consulte:

- Inicio rápido: Creación de un almacén de claves

- Creación o importación de una clave en el almacén

- Creación de un punto de conexión privado

- Más información sobre las claves y los tipos de clave admitidos

- Grupos de seguridad de red

- Administrar directivas de red para puntos de conexión privados

Configuración de una cuenta de NetApp para usar claves administradas por el cliente

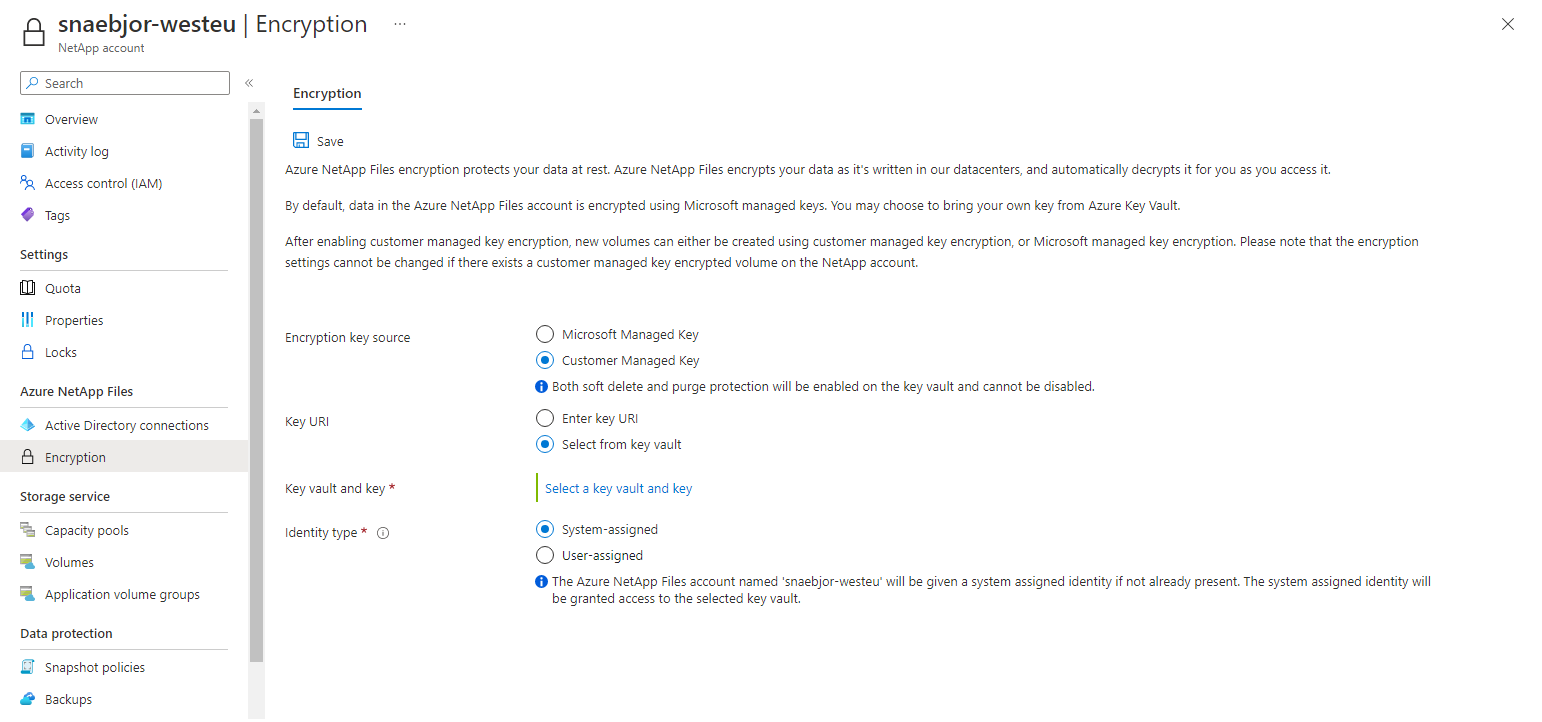

En Azure Portal y en Azure NetApp Files, seleccione Cifrado.

La página Cifrado le permite administrar la configuración de cifrado de la cuenta de NetApp. Incluye una opción para permitirle establecer la cuenta de NetApp para usar su propia clave de cifrado, que se almacena en Azure Key Vault. Esta configuración proporciona una identidad asignada por el sistema a la cuenta de NetApp y agrega una directiva de acceso para la identidad con los permisos de clave necesarios.

Al establecer la cuenta de NetApp para usar la clave administrada por el cliente, tiene dos maneras de especificar el identificador URI de la clave:

Seleccione el tipo de identidad que desea usar para la autenticación en Azure Key Vault. Si la instancia de Azure Key Vault está configurada para usar la directiva de acceso del almacén como modelo de permisos, ambas opciones están disponibles. De lo contrario, solo está disponible la opción asignada por el usuario.

- Si elige Asignada por el sistema, seleccione el botón Guardar. Azure Portal configura automáticamente la cuenta de NetApp agregando una identidad asignada por el sistema a la cuenta de NetApp. También se crea una directiva de acceso en la instancia de Azure Key Vault con los permisos de clave Get, Encrypt, Decrypt.

- Si elige Asignada por el usuario, debe seleccionar una identidad. Elija Seleccionar una identidad para abrir un panel de contexto donde seleccionar una identidad administrada asignada por el usuario.

Si ha configurado la instancia de Azure Key Vault para usar la directiva de acceso del almacén, Azure Portal configura automáticamente la cuenta de NetApp con el siguiente proceso: la identidad asignada por el usuario que seleccione se agrega a la cuenta de NetApp. Se crea una directiva de acceso en la instancia de Azure Key Vault con los permisos de clave Get, Encrypt, Decrypt.

Si ha configurado Azure Key Vault para usar el control de acceso basado en rol de Azure, debe asegurarse de que la identidad asignada por el usuario seleccionada tenga una asignación de roles en el almacén de claves con permisos para las acciones:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/action-

Microsoft.KeyVault/vaults/keys/decrypt/actionLa identidad asignada por el usuario que seleccione se agrega a la cuenta de NetApp. Debido a la naturaleza personalizable del control de acceso basado en rol (RBAC), Azure Portal no configura el acceso al almacén de claves. Consulte Acceso a las claves, los certificados y los secretos de Key Vault con un control de acceso basado en rol de Azure para obtener más información sobre la configuración de Azure Key Vault.

Seleccione Guardar y, a continuación, observe la notificación que comunica el estado de la operación. Si la operación no se realiza correctamente, se muestra un mensaje de error. Para obtener ayuda para resolver el error, consulte mensajes de error y solución de problemas.

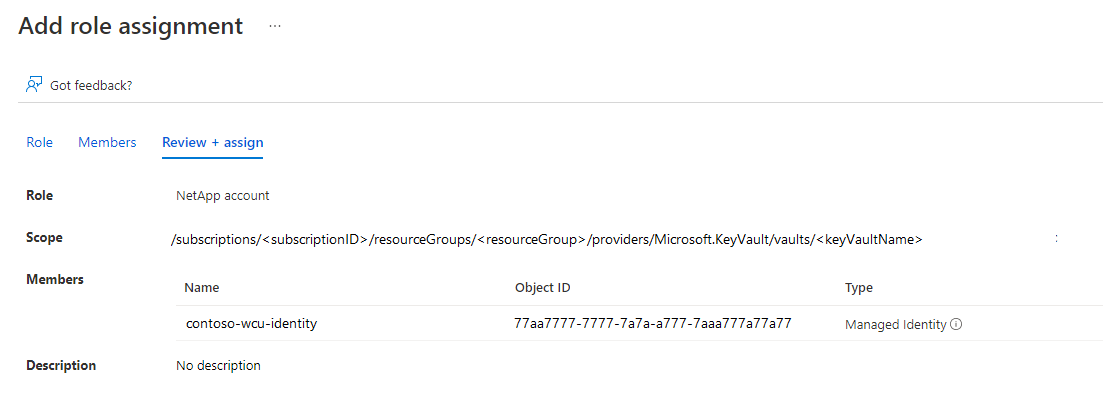

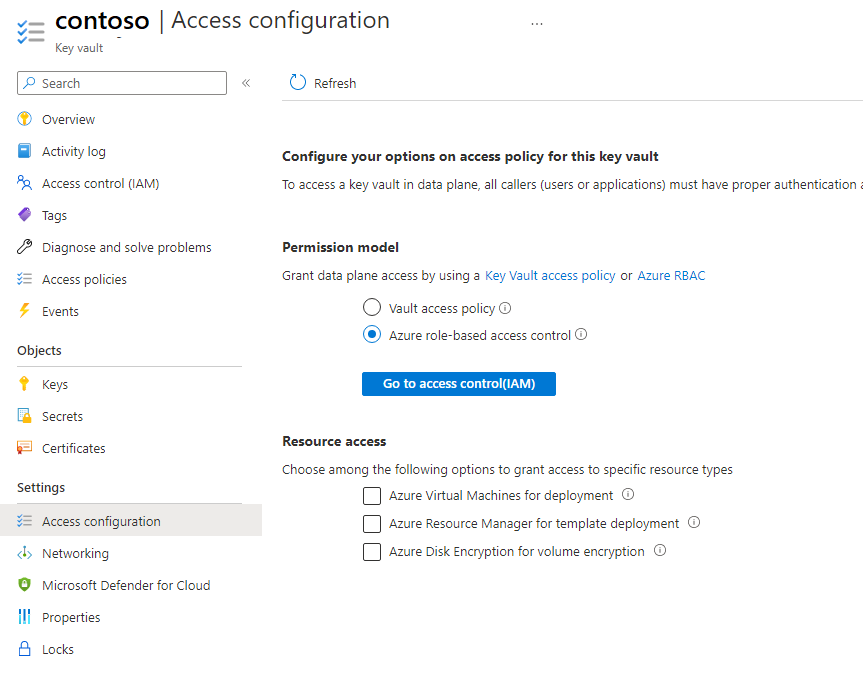

Uso del control de acceso basado en rol

Puede usar una instancia de Azure Key Vault configurada para usar el control de acceso basado en rol de Azure. Para configurar las claves administradas por el cliente mediante Azure Portal, debe proporcionar una identidad asignada por el usuario.

En la cuenta de Azure, vaya a Almacenes de claves y, a continuación, vaya a Directivas de acceso.

Para crear una directiva de acceso, en Modelo de permisos, seleccione Control de acceso basado en rol de Azure.

Al crear el rol asignado por el usuario, hay tres permisos necesarios para las claves administradas por el cliente:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Aunque hay roles predefinidos que incluyen estos permisos, esos roles conceden más privilegios de los necesarios. Se recomienda crear un rol personalizado solo con los permisos mínimos necesarios. Para más información, consulte Roles personalizados de Azure.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Una vez creado el rol personalizado y disponible para usarlo con el almacén de claves, se aplica a la identidad asignada por el usuario.

Creación de un volumen de Azure NetApp Files mediante claves administradas por el cliente

En Azure NetApp Files, seleccione Volúmenes y, después, seleccione + Agregar volumen.

Siga las instrucciones que se indican en Configuración de características de red para un volumen de Azure NetApp Files:

- Establezca la opción Características de red en la página de creación del volumen.

- El grupo de seguridad de red de la subred delegada del volumen debe permitir el tráfico entrante desde la máquina virtual de almacenamiento de NetApp.

Para una cuenta de NetApp configurada para usar una clave administrada por el cliente, la página Crear volumen incluye la opción Origen de la clave de cifrado.

Para cifrar el volumen con la clave, seleccione Clave administrada por el cliente en el menú desplegable Origen de la clave de cifrado.

Al crear un volumen mediante una clave administrada por el cliente, también debe seleccionar Estándar para la opción Características de red. No se admiten las características de red básicas.

También debe seleccionar un punto de conexión privado del almacén de claves. El menú desplegable muestra los puntos de conexión privados de la red virtual seleccionada. Si no hay ningún punto de conexión privado para el almacén de claves en la red virtual seleccionada, la lista desplegable estará vacía y no podrá continuar. En ese caso, consulte Punto de conexión privado de Azure.

Continúe para completar el proceso de creación del volumen. Consulte

Transición de un volumen de Azure NetApp Files a claves administradas por el cliente (versión preliminar)

Azure NetApp Files admite la capacidad de mover volúmenes existentes mediante claves administradas por la plataforma a claves administradas por el cliente. Una vez completada la migración, no se puede revertir a las claves administradas por la plataforma.

Registrar la característica

La transición de la clave de cifrado para Azure NetApp Files está actualmente en versión preliminar. Antes de usar esta característica por primera vez, debe registrarla.

Registre la característica:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkCompruebe el estado del registro de la característica:

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkNota:

RegistrationState puede estar en el estado

Registeringhasta 60 minutos antes de cambiar aRegistered. Espere hasta que el estado sea Registrado antes de continuar.

También puede usar los comandos de la CLI de Azureaz feature register y az feature show para registrar la característica y mostrar el estado del registro.

Transición de volúmenes

Nota:

Al realizar la transición de volúmenes para que usen claves administradas por el cliente, debe realizar la transición para cada red virtual en la que la cuenta de Azure NetApp Files tenga volúmenes.

- Asegúrese de haber configurado su cuenta de Azure NetApp Files para usar claves administradas por el cliente.

- En Azure Portal, vaya a Cifrado.

- Seleccione la pestaña Migración de CMK.

- En el menú desplegable, seleccione la red virtual y el punto de conexión privado del almacén de claves que desea usar.

- Azure genera una lista de volúmenes que se van a cifrar mediante la clave administrada por el cliente.

- Seleccione Confirmar para iniciar la migración.

Volver a especificar la clave en todos los volúmenes de una cuenta de NetApp

Si ya ha configurado la cuenta de NetApp para usar claves administradas por el cliente y tiene uno o varios volúmenes cifrados con claves administradas por el cliente, puede cambiar la clave que se usa para cifrar todos los volúmenes de la cuenta de NetApp. Puede seleccionar cualquier clave que esté en el mismo almacén de claves. No se admite el cambio de almacenes de claves.

En la cuenta de NetApp, vaya al menú Cifrado. En el campo de entrada Clave actual, seleccione el vínculo Volver a especificar la clave.

En el menú Volver a especificar la clave, seleccione una de las claves disponibles en el menú desplegable. La clave elegida debe ser diferente de la clave actual.

Seleccione Aceptar para guardar. La operación para volver a especificar la clave puede tardar varios minutos.

Cambio de identidad asignada por el sistema a identidad asignada por el usuario

Para cambiar de identidad asignada por el sistema a identidad asignada por el usuario, debe conceder acceso a la identidad de destino al almacén de claves que se usa con permisos de lectura y obtención, cifrado y descifrado.

Actualice la cuenta de NetApp mediante el envío de una solicitud PATCH con el comando

az rest:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonLa carga debe usar la siguiente estructura:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Confirme que la operación se haya completado correctamente con el comando

az netappfiles account show. La salida incluye los siguientes campos:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Asegúrese de que:

-

encryption.identity.principalIdcoincide con el valor deidentity.userAssignedIdentities.principalId -

encryption.identity.userAssignedIdentitycoincide con el valor deidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },-

Mensajes de error y solución de problemas

En esta sección, se enumeran los mensajes de error y las posibles soluciones cuando Azure NetApp Files no puede configurar el cifrado con claves administradas por el cliente o crear un volumen mediante una clave administrada por el cliente.

Errores al configurar el cifrado con claves administradas por el cliente en una cuenta de NetApp

| Condición de error | Solución |

|---|---|

The operation failed because the specified key vault key was not found |

Al escribir manualmente el identificador URI de la clave, compruebe que el identificador URI sea correcto. |

Azure Key Vault key is not a valid RSA key |

Asegúrese de que la clave seleccionada sea de tipo RSA. |

Azure Key Vault key is not enabled |

Asegúrese de que la clave seleccionada esté habilitada. |

Azure Key Vault key is expired |

Asegúrese de que la clave seleccionada sea válida. |

Azure Key Vault key has not been activated |

Asegúrese de que la clave seleccionada esté activa. |

Key Vault URI is invalid |

Al escribir manualmente el identificador URI de la clave, compruebe que el identificador URI sea correcto. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Actualice el nivel de recuperación del almacén de claves a: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Asegúrese de que el almacén de claves se encuentre en la misma región que la cuenta de NetApp. |

Errores al crear un volumen cifrado con claves administradas por el cliente

| Condición de error | Solución |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

La cuenta de NetApp no tiene habilitado el cifrado de clave administrada por el cliente. Configure la cuenta de NetApp para usar una clave administrada por el cliente. |

EncryptionKeySource cannot be changed |

Sin resolución. No se puede cambiar la propiedad EncryptionKeySource de un volumen. |

Unable to use the configured encryption key, please check if key is active |

Compruebe que: - ¿Son correctas todas las directivas de acceso en el almacén de claves: get, encrypt, decrypt? - ¿Existe un punto de conexión privado para el almacén de claves? - ¿Hay una instancia de Virtual Network NAT en la red virtual con la subred delegada de Azure NetApp Files habilitada? |

Could not connect to the KeyVault |

Asegúrese de que el punto de conexión privado está configurado correctamente y que los firewalls no bloquean la conexión de la red virtual a KeyVault. |