Administración del control de aplicaciones para Azure Local

Se aplica a: Azure Local 2311.2 y versiones posteriores

En este artículo se describe cómo usar el control de aplicaciones para reducir la superficie expuesta a ataques de Azure Local. Para más información, consulte Administrar la configuración de seguridad de línea base en Azure Local.

Requisitos previos

Antes de empezar, asegúrese de que tiene acceso a una instancia local de Azure que está implementada, registrada y conectada a Azure.

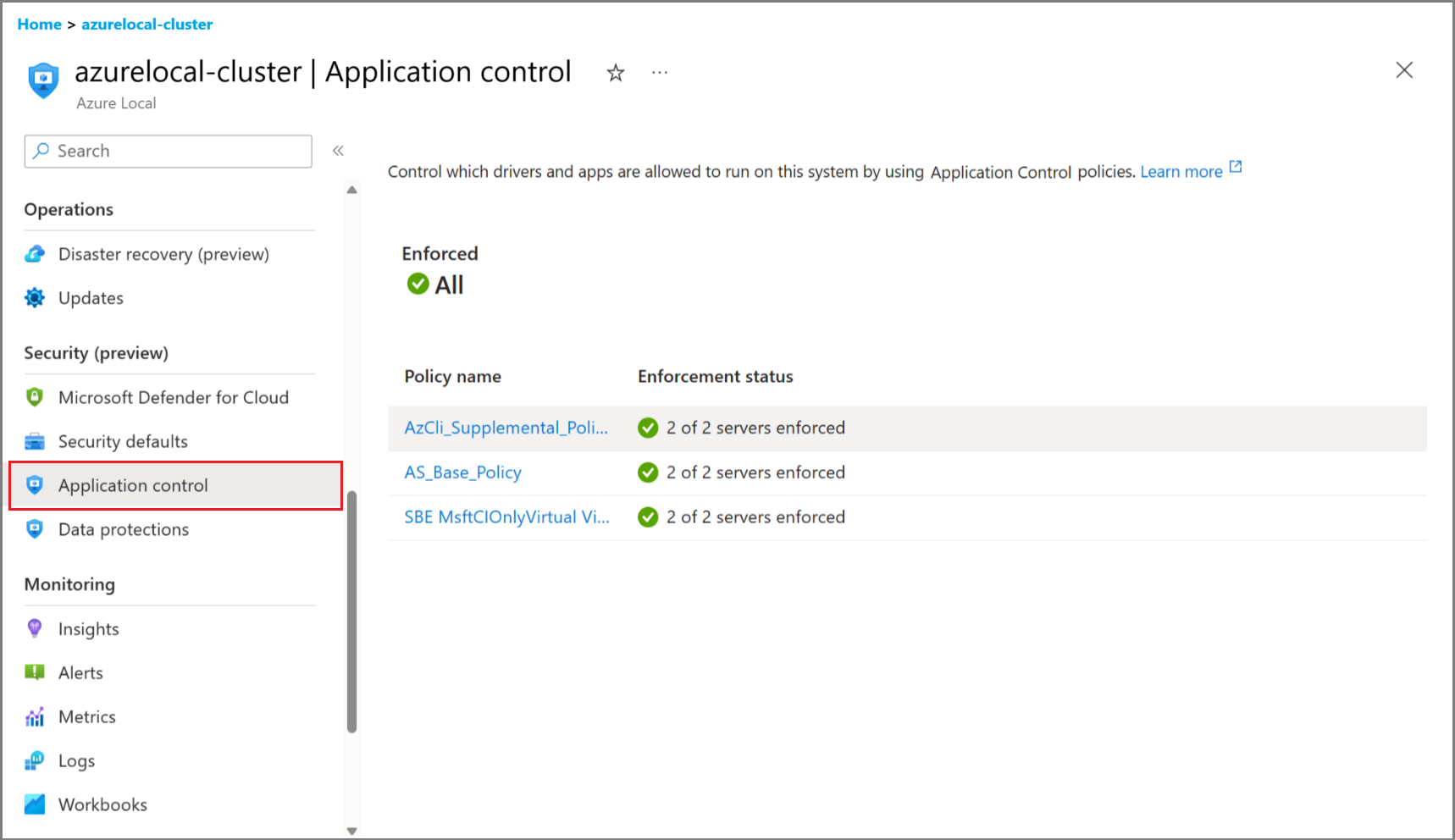

Visualización de la configuración del control de aplicaciones mediante Azure Portal

Para ver la configuración del control de aplicaciones en Azure Portal, asegúrese de que ha aplicado la iniciativa MCSB. Para obtener más información, consulte Aplicación de la iniciativa Microsoft Cloud Security Benchmark.

Puede usar directivas de control de aplicaciones para administrar qué controladores y aplicaciones pueden ejecutarse en el sistema. Solo puede ver la configuración del control de aplicaciones a través de Azure Portal. Para administrar la configuración, consulte Administración de la configuración del control de aplicaciones con PowerShell.

Administración de la configuración del control de aplicaciones con PowerShell

Habilitación de modos de directiva de control de aplicaciones

Puede habilitar el control de aplicaciones durante la implementación o después. Use PowerShell para habilitar o deshabilitar el control de aplicaciones después de la implementación.

Conéctese a una de las máquinas y use los siguientes cmdlets para habilitar la directiva de Control de aplicaciones deseada en modo "Auditoría" o "Cumplimiento".

En esta versión de compilación hay dos cmdlets:

Enable-AsWdacPolicy: afecta a todos los nodos del clúster.Enable-ASLocalWDACPolicy: afecta solo al nodo en el que se ejecuta el cmdlet.

Según el caso de uso, debe ejecutar un cambio de clúster global o un cambio de nodo local.

Resulta útil cuando:

- Ha empezado con la configuración predeterminada recomendada.

- Debe instalar o ejecutar nuevo software de terceros. Puede cambiar los modos de directiva para crear una directiva complementaria.

- Ha empezado con el control de aplicaciones deshabilitado durante la implementación y ahora quiere habilitar el control de aplicaciones para aumentar la protección de seguridad o para validar que el software se ejecuta correctamente.

- El control de aplicaciones bloquea el software o los scripts. En este caso, puede usar el modo de auditoría para comprender y solucionar el problema.

Nota:

Cuando se bloquea la aplicación, el control de aplicaciones crea un evento correspondiente. Revise el registro de eventos para comprender los detalles de la directiva que bloquea la aplicación. Para obtener más información, consulte la Guía operativa del control de aplicaciones.

Cambio de los modos de directiva de control de aplicaciones

Siga estos pasos para cambiar entre los modos de directiva de control de aplicaciones. Estos comandos de PowerShell interactúan con Orchestrator para habilitar los modos seleccionados.

Conéctese a la máquina local de Azure.

Ejecute el siguiente comando de PowerShell mediante credenciales de administrador local o credenciales de usuario de implementación (AzureStackLCMUser).

Ejecute el siguiente cmdlet para comprobar el modo de directiva de control de aplicaciones que está habilitado actualmente:

Get-AsWdacPolicyModeEste cmdlet devuelve audit o modo aplicado por nodo.

Ejecute el siguiente cmdlet para cambiar el modo de directiva:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Por ejemplo, para cambiar el modo de directiva a auditar, ejecute:

Enable-AsWdacPolicy -Mode AuditAdvertencia

El orquestador tardará hasta dos o tres minutos en cambiar al modo seleccionado.

Vuelva a ejecutar

Get-ASWDACPolicyModepara confirmar que se ha actualizado el modo de directiva.Get-AsWdacPolicyModeEsta es una salida de ejemplo de estos cmdlets:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting Application Control Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set Application Control Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Creación de una directiva de control de aplicaciones para habilitar software de terceros

Al usar el control de aplicaciones en modo de cumplimiento, para que se ejecute el software que no es de Microsoft, compile la directiva base proporcionada por Microsoft mediante la creación de una directiva complementaria de Control de aplicaciones. Puede encontrar información adicional en la documentación pública sobre el control de aplicaciones.

Nota:

Para ejecutar o instalar software nuevo, es posible que primero tenga que cambiar el control de aplicaciones al modo de auditoría (consulte los pasos anteriores), instalar el software, probar que funciona correctamente, crear la nueva directiva complementaria y, a continuación, volver a cambiar el control de aplicaciones al modo obligatorio.

Cree una nueva directiva en el formato de varias directivas, como se muestra a continuación. Después, use Add-ASWDACSupplementalPolicy -Path Policy.xml para convertirla en una directiva complementaria e implementarla en todos los nodos del clúster.

Creación de una directiva complementaria de control de aplicaciones

Siga estos pasos para crear una directiva complementaria:

Antes de comenzar, instale el software cubierto por la directiva complementaria en su propio directorio. Está bien si hay subdirectorios. Al crear la directiva complementaria, debe proporcionar un directorio para examinar y no desea que la directiva complementaria cubra todo el código del sistema. En nuestro ejemplo, este directorio es C:\software\codetoscan.

Una vez que haya implementado todo el software, ejecute el siguiente comando para crear la directiva complementaria. Use un nombre de directiva único para ayudarle a identificarlo.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanEjecute el siguiente cmdlet para modificar los metadatos de la directiva complementaria:

# Path of new created XML) $policyPath = "c:\wdac\Contoso-policy.xml" # Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath $policyPath -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Ejecute el siguiente cmdlet para implementar la directiva:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlEjecute el siguiente cmdlet para comprobar el estado de la nueva directiva:

Get-ASLocalWDACPolicyInfoEsta es una salida de ejemplo de estos cmdlets:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM