Características de seguridad para Azure Local, versión 23H2

Se aplica a: Azure Local, versión 23H2

Azure Local es un producto seguro de forma predeterminada que tiene más de 300 configuraciones de seguridad habilitadas desde el principio. La configuración de seguridad predeterminada proporciona una línea base de seguridad coherente para asegurarse de que los dispositivos se inician en un estado correcto conocido.

En este artículo se proporciona información general conceptual breve de las distintas características de seguridad asociadas a la instancia local de Azure. Entre las características se incluyen los valores predeterminados de seguridad, Windows Defender para el control de aplicaciones (WDAC), el cifrado de volúmenes a través de BitLocker, la rotación de secretos, las cuentas de usuario integradas locales, Microsoft Defender for Cloud, etc.

Valores predeterminados de seguridad

Azure Local tiene la configuración de seguridad habilitada de forma predeterminada que proporciona una línea base de seguridad coherente, un sistema de administración de línea de base y un mecanismo de control de desfase.

Puede supervisar la línea de base de seguridad y la configuración de núcleos protegidos durante la implementación y el entorno de ejecución. También puede deshabilitar el control de desfase durante la implementación al configurar las opciones de seguridad.

Con el control de desfase aplicado, la configuración de seguridad se actualiza cada 90 minutos. Este intervalo de actualización garantiza la corrección de los cambios del estado deseado. La supervisión continua y la corrección automática permiten una posición de seguridad coherente y confiable durante todo el ciclo de vida del dispositivo.

Línea base segura en Azure Local:

- Mejora la posición de seguridad deshabilitando los protocolos y cifrados heredados.

- Reduce OPEX con un mecanismo de protección de desfase integrado que permite una supervisión coherente a escala a través de la línea base de Azure Arc Hybrid Edge.

- Le permite cumplir los requisitos de la Guía de implementación técnica de seguridad (STIG) del Centro para la seguridad de Seguridad (CIS) y de la Agencia del Sistema de Información de Defensa (DISA) para el sistema operativo y la línea de base de seguridad recomendada.

Para más información, consulte Administración de valores predeterminados de seguridad en Azure Local.

Control de aplicaciones de Windows Defender

WDAC es una capa de seguridad basada en software que reduce la superficie expuesta a ataques aplicando una lista explícita de software que se puede ejecutar. WDAC está habilitado de forma predeterminada y limita las aplicaciones y el código que puede ejecutar en la plataforma principal. Para obtener más información, consulte Administrar el control de aplicaciones de Windows Defender para Azure Local, versión 23H2.

WDAC proporciona dos modos de operación principales, modo de cumplimiento y modo auditoría. En el modo cumplimiento, se bloquea el código que no es de confianza y se registran eventos. En el modo auditoría, se permite que el código que no sea de confianza ejecute y se registren eventos. Para obtener más información sobre los eventos relacionados con WDAC, consulte Lista de eventos.

Importante

Para minimizar el riesgo de seguridad, ejecute siempre WDAC en modo de cumplimiento.

Acerca del diseño de directivas WDAC

Microsoft proporciona directivas firmadas base en Azure Local para el modo de cumplimiento y el modo auditoría. Además, las directivas incluyen un conjunto predefinido de reglas de comportamiento de plataforma y reglas de bloqueo que se aplicarán a la capa de control de aplicaciones.

Composición de directivas base

Las directivas base locales de Azure incluyen las secciones siguientes:

- Metadatos: los metadatos definen propiedades únicas de la directiva, como el nombre de la directiva, la versión, el GUID, etc.

- Reglas de opción: estas reglas definen el comportamiento de la directiva. Las directivas complementarias solo pueden diferir de un pequeño conjunto de reglas de opciones vinculadas a su directiva base.

- Permitir y denegar reglas: estas reglas definen límites de confianza de código. Las reglas se pueden basar en publicadores, firmantes, hash de archivo, etc.

Reglas de opciones

En esta sección se describen las reglas de opción habilitadas por la directiva base.

Para la directiva aplicada, las siguientes reglas de opción están habilitadas de forma predeterminada:

| Regla de opciones | Valor |

|---|---|

| habilitado | UMCI |

| Obligatorio | WHQL |

| habilitado | Permitir directivas complementarias |

| habilitado | Revocado expirado como sin firmar |

| Deshabilitado | Firma de vuelos |

| habilitado | Directiva de integridad del sistema sin firmar (valor predeterminado) |

| habilitado | Seguridad de código dinámico |

| habilitado | Menú Opciones avanzadas de arranque |

| Deshabilitado | Aplicación de scripts |

| habilitado | Instalador administrado |

| habilitado | Actualizar directiva sin reinicio |

La directiva de auditoría agrega las siguientes reglas de opción a la directiva base:

| Regla de opciones | Valor |

|---|---|

| habilitado | Modo auditoría (valor predeterminado) |

Para obtener más información, consulte la lista completa de reglas de opciones.

Reglas de permitir y denegar

Permitir que las reglas de la directiva base permitan que todos los componentes de Microsoft entregados por el sistema operativo y las implementaciones en la nube sean de confianza. Las reglas de denegación bloquean las aplicaciones de modo de usuario y los componentes de kernel considerados no seguros para la posición de seguridad de la solución.

Nota:

Las reglas Permitir y Denegar de la directiva base se actualizan periódicamente para mejorar la funtionalidad del producto y maximizar la protección de la solución.

Para más información sobre las reglas de denegación, consulte:

Cifrado de BitLocker

El cifrado de datos en reposo está habilitado en volúmenes de datos creados durante la implementación. Estos volúmenes de datos incluyen volúmenes de infraestructura y volúmenes de cargas de trabajo. Al implementar el sistema, puede modificar la configuración de seguridad.

De forma predeterminada, el cifrado de datos en reposo está habilitado durante la implementación. Se recomienda aceptar la configuración predeterminada.

Una vez que Azure Local se haya implementado correctamente, puede recuperar las claves de recuperación de BitLocker. Debe almacenar claves de recuperación de BitLocker en una ubicación segura fuera del sistema.

Para obtener más información sobre el cifrado de BitLocker, consulte:

- Use BitLocker con volúmenes compartidos de clúster (CSV).

- Administrar el cifrado de BitLocker en Azure Local.

Cuentas de usuario integradas locales

En esta versión, los siguientes usuarios integrados locales asociados RID 500 a y RID 501 están disponibles en el sistema local de Azure:

| Nombre en la imagen inicial del sistema operativo | Nombre después de la implementación | Habilitado por defecto | Descripción |

|---|---|---|---|

| Administrador | ASBuiltInAdmin | True | Cuenta integrada para administrar el equipo o dominio. |

| Invitado | ASBuiltInGuest | False | Cuenta integrada para el acceso de invitado al equipo o dominio, protegido por el mecanismo de control de desfase de línea de base de seguridad. |

Importante

Se recomienda crear su propia cuenta de administrador local y deshabilitar la cuenta de usuario conocida RID 500 .

Creación y rotación de secretos

El orquestador de Azure Local requiere varios componentes para mantener comunicaciones seguras con otros recursos y servicios de infraestructura. Todos los servicios que se ejecutan en el sistema tienen certificados de autenticación y cifrado asociados.

Para garantizar la seguridad, implementamos funcionalidades internas de creación y rotación de secretos. Al revisar los nodos del sistema, verá varios certificados creados en la ruta localMachine/Almacén de certificados personal (Cert:\LocalMachine\My).

En esta versión, se habilitan las siguientes funcionalidades:

- La capacidad de crear certificados durante la implementación y después de las operaciones de escalado del sistema.

- Autorización automatizada antes de que expiren los certificados y una opción para rotar los certificados durante la vigencia del sistema.

- La capacidad de supervisar y alertar si los certificados siguen siendo válidos.

Nota:

Las operaciones de creación y rotación de secretos tardan unos diez minutos en completarse, en función del tamaño del sistema.

Para obtener más información, consulte Administración de la rotación de secretos.

Reenvío de Syslog de eventos de seguridad

Para los clientes y organizaciones que requieren su propio sistema de administración de eventos e información de seguridad local (SIEM), Azure Local, versión 23H2, incluye un mecanismo integrado que le permite reenviar eventos relacionados con la seguridad a un SIEM.

Azure Local tiene un reenviador de syslog integrado que, una vez configurado, genera mensajes de syslog definidos en RFC3164, con la carga en formato de evento común (CEF).

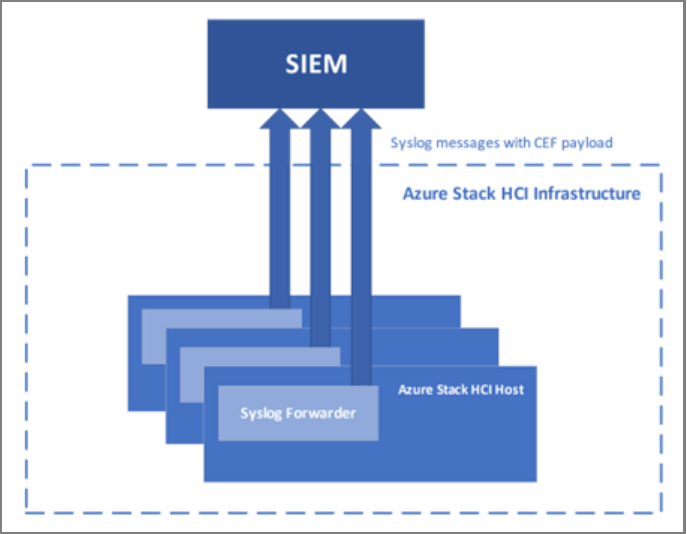

En el diagrama siguiente se muestra la integración de Azure Local con un SIEM. Todas las auditorías, registros de seguridad y alertas se recopilan en cada host y se exponen a través de syslog con la carga cef.

Los agentes de reenvío de Syslog se implementan en cada host local de Azure para reenviar mensajes de syslog al servidor syslog configurado por el cliente. Los agentes de reenvío de Syslog funcionan de forma independiente entre sí, pero se pueden administrar juntos en cualquiera de los hosts.

El reenviador de syslog en Azure Local admite varias configuraciones en función de si el reenvío de syslog está con TCP o UDP, tanto si el cifrado está habilitado como no, y si hay autenticación unidireccional o bidireccional.

Para más información, consulte Administración del reenvío de syslog.

Microsoft Defender for Cloud (versión preliminar)

Microsoft Defender for Cloud es una solución de administración de posturas de seguridad con funcionalidades avanzadas de protección contra amenazas. Proporciona herramientas para evaluar el estado de seguridad de la infraestructura, proteger las cargas de trabajo, generar alertas de seguridad y seguir recomendaciones específicas para corregir ataques y abordar amenazas futuras. Realiza todos estos servicios a alta velocidad en la nube a través del aprovisionamiento automático y la protección con servicios de Azure, sin sobrecarga de implementación.

Con el plan básico de Defender for Cloud, obtendrá recomendaciones sobre cómo mejorar la posición de seguridad del sistema local de Azure sin costo adicional. Con el plan de pago de Defender for Servers, obtendrá características de seguridad mejoradas, incluidas las alertas de seguridad para máquinas individuales y máquinas virtuales de Arc.

Para obtener más información, consulte Administrar la seguridad del sistema con Microsoft Defender for Cloud (versión preliminar).

Pasos siguientes

- Evalúe la preparación de la implementación mediante el Comprobador de entorno.

- Lea el libro de seguridad local de Azure.

- Consulte los estándares de seguridad local de Azure.