En este artículo se proporciona a los arquitectos de identidad, los administradores y los analistas de seguridad información detallada inmediata e instrucciones paso a paso para implementar soluciones de identidad y acceso de Microsoft Entra para AWS. Estas soluciones de seguridad de Microsoft se pueden configurar y probar sin que los proveedores de identidades y los usuarios de cuentas de AWS existentes se vean afectados, hasta que esté listo para el cambio.

Architecture

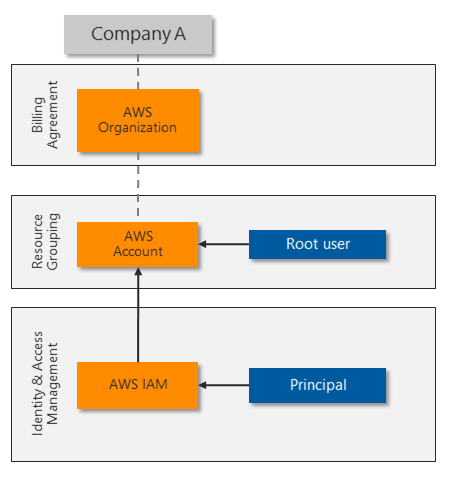

AWS crea un almacén de Administración de identidad y acceso (IAM) para cada cuenta que se crea. En el diagrama siguiente se muestra la configuración estándar de un entorno de AWS con una sola cuenta de AWS:

El usuario raíz controla por completo la cuenta de AWS y delega el acceso a otras identidades. La entidad de seguridad de IAM de AWA proporciona una identidad única para cada rol y usuario que necesiten acceder a la cuenta de AWS. IAM de AWS puede proteger cada raíz, entidad de seguridad y cuenta de usuario con una contraseña compleja y MFA básica.

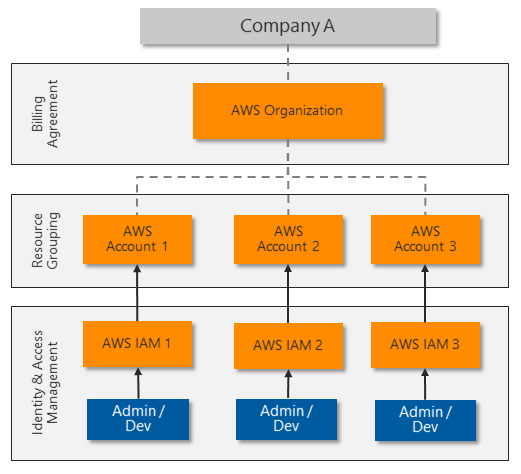

Muchas organizaciones necesitan más de una cuenta de AWS, lo que da lugar a silos de identidad que son difíciles de administrar:

Para permitir la administración de identidades centralizada y evitar tener que administrar varias identidades y contraseñas, la mayoría de las organizaciones eligen usar el inicio de sesión único con los recursos de la plataforma. Algunos clientes de AWS confían en Microsoft Active Directory basado en servidor para la integración del inicio de sesión único. Otros invierten en soluciones de terceros para sincronizar o federar sus identidades y proporcionar inicio de sesión único.

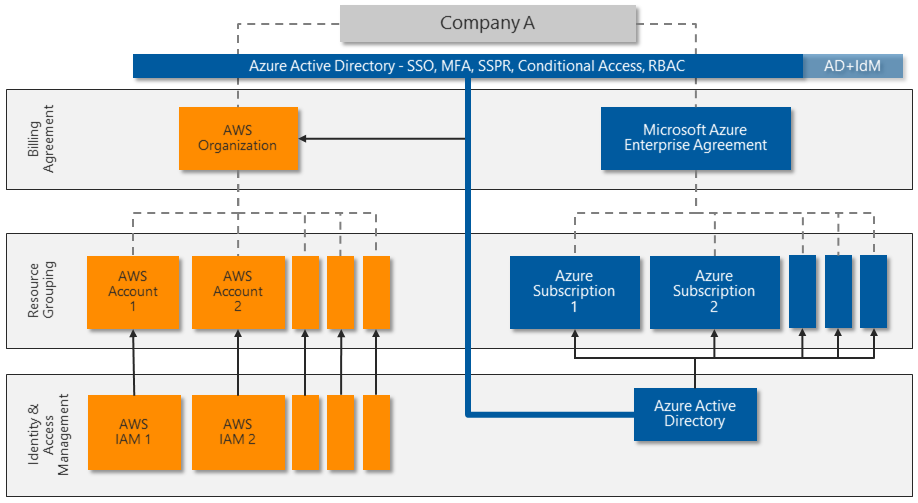

Microsoft Entra ID proporciona administración de identidades centralizada con autenticación segura de inicio de sesión único. Casi cualquier aplicación o plataforma que siga los estándares de autenticación web comunes, incluido AWS, puede usar Microsoft Entra ID para la administración de identidades y acceso.

Muchas organizaciones ya usan Microsoft Entra ID para asignar y proteger identidades de Microsoft 365 o de nube híbrida. Los empleados usan sus identidades de Microsoft Entra para acceder al correo electrónico, los archivos, la mensajería instantánea, las aplicaciones en la nube y los recursos locales. Microsoft Entra ID se puede integrar de forma más rápida y fácil con sus cuentas de AWS para permitir que los administradores y desarrolladores inicien sesión en sus entornos de AWS con sus identidades existentes.

En el diagrama siguiente se muestra cómo se puede integrar Microsoft Entra ID con varias cuentas de AWS para proporcionar administración de identidades y acceso centralizada:

Microsoft Entra ID ofrece varias funcionalidades que permiten la integración directa con AWS:

- Inicio de sesión único entre soluciones de autenticación heredadas, tradicionales y modernas.

- MFA, incluida la integración con varias soluciones de terceros de asociados de Microsoft Intelligent Security Association (MISA).

- Características eficaces de acceso condicional para una autenticación segura y una gobernanza estricta. Microsoft Entra ID usa directivas de acceso condicional y evaluaciones basadas en riesgos para autenticar y autorizar el acceso de los usuarios a la consola de administración de AWS y los recursos de AWS.

- Detección de amenazas a gran escala y respuesta automatizada. Microsoft Entra ID procesa más de 30 mil millones de solicitudes de autenticación al día, junto con billones de señales sobre amenazas en todo el mundo.

- Privileged Access Management (PAM) para permitir el aprovisionamiento Just-In-Time (JIT) en recursos específicos.

Administración avanzada de identidades de Microsoft Entra con cuentas de AWS

Otras características avanzadas de Microsoft Entra pueden proporcionar capas de control adicionales para las cuentas de AWS más confidenciales. Las licencias de Microsoft Entra ID P2 incluyen estas características avanzadas:

Privileged Identity Management (PIM) para proporcionar controles avanzados para todos los roles delegados dentro de Azure y Microsoft 365. Por ejemplo, en lugar de que a un administrador de usuarios se le asigne estáticamente el rol de administrador de usuarios, tiene permiso para activar el rol a petición. Este permiso se desactiva después de un límite de tiempo establecido (por ejemplo, una hora). PIM registra todas las activaciones y cuenta con otros controles que pueden restringir aún más las funcionalidades de activación. PIM proporciona una protección adicional de la arquitectura de identidad al garantizar capas adicionales de gobernanza y protección antes de que los usuarios con privilegios puedan realizar cambios.

Puede expandir PIM a cualquier permiso delegado controlando el acceso a los grupos personalizados, como los que ha creado para el acceso a los roles de AWS. Para obtener más información sobre la implementación de PIM, consulte Planificación de un despliegue de Privileged Identity Management.

La protección de identidad avanzada aumenta la seguridad de inicio de sesión de Microsoft Entra al supervisar el riesgo para el usuario o la sesión. El riesgo para el usuario define la posibilidad de poner en peligro las credenciales, como el identificador de usuario y la contraseña que aparecen en una lista de infracciones que se ha hecho pública. El riesgo para la sesión determina si la actividad de inicio de sesión proviene de una ubicación de riesgo, una dirección IP u otro indicador de peligro. Ambos tipos de detección se basan en las completas funcionalidades de inteligencia de amenazas de Microsoft.

Para más información sobre la protección de identidades avanzada, consulte Introducción a Microsoft Entra ID Identity Protection.

Microsoft Defender for Identity protege las identidades y los servicios que se ejecutan en controladores de dominio de Active Directory mediante la supervisión de todas las señales de actividad y amenaza. Defender for Identity identifica las amenazas basadas en la experiencia real a partir de investigaciones de infracciones de clientes. Defender for Identity supervisa el comportamiento de los usuarios y recomienda reducciones de la superficie expuesta a ataques para evitar ataques avanzados, como reconocimiento, movimiento lateral y dominación de dominio.

Para más información sobre Defender for Identity, consulte ¿Qué es Microsoft Defender for Identity?

Detalles del escenario

Las cuentas de Amazon Web Services (AWS) que admiten cargas de trabajo críticas e información con un alto grado de confidencialidad necesitan proteger las identidades y controlar el acceso de forma segura. La administración de identidades de AWS se mejora cuando se combina con Microsoft Entra ID. Microsoft Entra ID es una solución de administración de identidades y acceso centralizada, completa y basada en la nube que puede ayudar a proteger los entornos y las cuentas de AWS. Microsoft Entra ID proporciona inicio de sesión único (SSO) centralizado y autenticación segura mediante autenticación multifactor (MFA) y directivas de acceso condicional. Microsoft Entra ID admite la administración de identidades, las identidades basadas en roles y el control de acceso de AWS.

Muchas organizaciones que usan AWS ya confían en Microsoft Entra ID para la protección de la administración de identidades y el acceso en la nube híbrida o en Microsoft 365. Estas organizaciones pueden usar Microsoft Entra ID de manera rápida y sencilla con las cuentas de AWS, normalmente sin costo adicional. Otras características avanzadas de Microsoft Entra, como Privileged Identity Management (PIM) y la protección de identidades avanzada pueden ayudar a proteger las cuentas de AWS más confidenciales.

Microsoft Entra ID se integra fácilmente con otras soluciones de seguridad de Microsoft, como Microsoft Defender for Cloud Apps y Microsoft Sentinel. Para obtener más información, consulte Defender for Cloud Apps y Microsoft Sentinel for AWS. Las soluciones de seguridad de Microsoft son extensibles y cuentan con varios niveles de protección. Las organizaciones pueden implementar una o varias de estas soluciones junto con otros tipos de protección para conseguir una arquitectura de seguridad completa que proteja las implementaciones de AWS actuales y futuras.

Consideraciones

Estas consideraciones implementan los pilares de Azure Well-Architected Framework, que es un conjunto de principios rectores que se pueden usar para mejorar la calidad de una carga de trabajo. Para obtener más información, consulte Microsoft Azure Well-Architected Framework.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el abuso de sus valiosos datos y sistemas. Para obtener más información, vea Lista de comprobación de revisión de diseño para security.

Los siguientes principios y directrices son importantes en cualquier solución de seguridad en la nube:

Asegúrese de que la organización pueda supervisar, detectar y proteger automáticamente el acceso de los usuarios y mediante programación en los entornos en la nube.

Revise continuamente las cuentas actuales para garantizar la gobernanza y el control de las identidades y los permisos.

Siga los principios de privilegios mínimos y confianza cero. Asegúrese de que cada usuario tenga acceso únicamente a los recursos específicos que necesita, desde dispositivos de confianza y ubicaciones conocidas. Reduzca los permisos de todos los administradores y desarrolladores para proporcionar solo los derechos que necesitan para el rol que desempeñan. Realice revisiones periódicas.

Supervise continuamente los cambios en la configuración de la plataforma, en especial si proporcionan oportunidades para la elevación de privilegios o la persistencia de ataques.

Evite la filtración de datos no autorizada mediante la inspección y el control del contenido de forma activa.

Aproveche las soluciones que ya posee, como Microsoft Entra ID P2, que pueden aumentar la seguridad sin gastos adicionales.

Seguridad básica de la cuenta de AWS

Para garantizar la higiene de seguridad básica de las cuentas y los recursos de AWS, haga lo siguiente:

Revise la guía de seguridad de AWS en Procedimientos recomendados para proteger las cuentas y los recursos de AWS.

Reduzca el riesgo de la carga y descarga de malware y otro contenido malintencionado mediante la inspección activa de todas las transferencias de datos a través de la consola de administración de AWS. El contenido que se carga o descarga directamente en los recursos de la plataforma de AWS, como los servidores web o las bases de datos, puede necesitar más protección.

Considere la posibilidad de proteger el acceso a otros recursos, por ejemplo:

- Recursos creados dentro de la cuenta de AWS.

- Plataformas de carga de trabajo específicas, como Windows Server, Linux Server o contenedores.

- Dispositivos que los administradores y desarrolladores usan para acceder a la consola de administración de AWS.

Seguridad de IAM de AWS

Uno de los aspectos clave de la protección de la consola de administración de AWS es controlar quién puede realizar cambios de configuración delicados. El usuario raíz de la cuenta de AWS tiene acceso sin restricciones. El equipo de seguridad debe controlar por completo la cuenta de usuario raíz para evitar que inicie sesión en la consola de administración de AWS o que trabaje con recursos de AWS.

Para controlar la cuenta de usuario raíz, haga lo siguiente:

- Considere la posibilidad de cambiar las credenciales de inicio de sesión del usuario raíz de la dirección de correo electrónico de un individuo a una cuenta de servicio que esté bajo el control del equipo de seguridad.

- Asegúrese de que la contraseña de la cuenta de usuario raíz sea compleja e exija MFA al usuario raíz.

- Supervise los registros para ver si existen instancias de la cuenta de usuario raíz que se usen para iniciar sesión.

- Use la cuenta de usuario raíz solo en caso de emergencia.

- Utilice Microsoft Entra ID para implementar el acceso administrativo delegado en lugar de emplear el usuario raíz para las tareas administrativas.

Comprenda y revise claramente otros componentes de la cuenta IAM de AWS para asegurarse de que las asignaciones son adecuadas.

De forma predeterminada, una cuenta de AWS no tiene usuarios de IAM hasta que el usuario raíz crea una o varias identidades para delegar el acceso. Una solución que sincroniza los usuarios existentes desde otro sistema de identidad, como Microsoft Active Directory, también puede aprovisionar automáticamente a los usuarios de IAM.

Las directivas de IAM proporcionan derechos de acceso delegado a los recursos de la cuenta de AWS. AWS proporciona más de 750 directivas de IAM únicas y los clientes también pueden definir directivas personalizadas.

Los roles de IAM asocian directivas específicas a identidades. Los roles son la manera de administrar el control de acceso basado en rol (RBAC) . La solución actual usa identidades externas para implementar identidades de Microsoft Entra con la asunción de roles de IAM.

Los grupos de IAM son también una forma de administrar RBAC. En lugar de asignar directivas de IAM directamente a usuarios individuales de IAM, cree un grupo de IAM, asigne permisos mediante la asociación de una o varias directivas de IAM y agregue usuarios de IAM al grupo para que hereden los derechos de acceso adecuados a los recursos.

Algunas cuentas de servicio de IAM deben seguir ejecutándose en IAM de AWS para proporcionar acceso mediante programación. Asegúrese de revisar estas cuentas, guárdelas de forma segura y restrinja el acceso a sus credenciales de seguridad. También, rote las credenciales con regularidad.

Implementación de este escenario

En la sección siguiente, se muestra cómo implementar Microsoft Entra ID para el inicio de sesión único en una cuenta individual de AWS.

Planeación y preparación

Para prepararse para la implementación de soluciones de seguridad de Azure, revise y registre la información actual de las cuentas de Microsoft Entra y AWS. Si tiene más de una cuenta de AWS implementada, repita estos pasos con cada una de ellas.

En la consola de administración de facturación de AWS, registre la siguiente información actual de la cuenta de AWS:

- ID de cuenta de AWS: un identificador único.

- Nombre de la cuenta: o usuario raíz.

- Método de pago: si se asigna a una tarjeta de crédito o a un contrato de facturación de empresa.

- Contactos alternativos: quién tiene acceso a la información de la cuenta de AWS.

- Preguntas de seguridad: se actualizan y registran de forma segura para el acceso de emergencia.

- Regiones de AWS: se habilitan o deshabilitan para cumplir con la directiva de seguridad de los datos.

En la consola de administración de IAM de AWS, revise y registre los siguientes componentes de IAM de AWS:

- Los grupos que se han creado, incluida la pertenencia detallada y las directivas de asignación basada en roles asociadas.

- Los usuarios que se han creado, lo que incluye la antigüedad de la contraseña de las cuentas de usuario y la antigüedad de la clave de acceso de las cuentas de servicio. Confirme también que MFA está habilitado para cada usuario.

- Roles. Hay dos roles predeterminados vinculados al servicio: AWSServiceRoleForSupport y AWSServiceRoleForTrustedAdvisor. Registre cualquier otro rol que sea personalizado. Estos roles se vinculan a directivas de permisos, que se usan para asignar roles en Microsoft Entra ID.

- Directivas. Las directivas predefinidas muestran AWS managed (Administrada por AWS), Job function (Función de trabajo) o Customer managed (Administrada por el cliente) en la columna Tipo. Registre todas las demás directivas que son personalizadas. Registre también dónde se asigna cada directiva, desde las entradas de la columna Used as (Usada como).

- Proveedores de identidades, para comprender todos los proveedores de identidades existentes de Lenguaje de marcado de aserción de seguridad (SAML). Planee cómo reemplazar los proveedores de identidades existentes por el proveedor de identidades único de Microsoft Entra.

En Azure Portal, revise el inquilino de Microsoft Entra:

- Evalúe la información del inquilino para ver si este tiene una licencia de Microsoft Entra ID P1 o P2. Una licencia P2 proporciona características de administración de identidades avanzada de Microsoft Entra.

- Evalúe las aplicaciones empresariales para ver si las aplicaciones existentes usan el tipo de aplicación de AWS, como se muestra en

http://aws.amazon.com/en la columna Homepage URL (Dirección URL de la página principal).

Planes de implementación de Microsoft Entra

Los procedimientos de implementación de Microsoft Entra suponen que el identificador de Microsoft Entra ya está configurado para la organización, como para una implementación de Microsoft 365. Las cuentas se pueden sincronizar desde un dominio de Active Directory, o bien se pueden crear cuentas en la nube directamente en Microsoft Entra ID.

Planeamiento de RBAC

Si en la instalación de AWS se usan roles y grupos de IAM para RBAC, puede asignar la estructura de RBAC existente a nuevas cuentas de usuario y grupos de seguridad de Microsoft Entra.

Si la cuenta de AWS no tiene una implementación segura de RBAC, empiece por trabajar en el acceso más confidencial:

Actualice el usuario raíz de la cuenta de AWS.

Revise los usuarios, grupos y roles de IAM de AWS que están asociados a la directiva de IAM AdministratorAccess.

Trabaje con las otras directivas de IAM asignadas y comience por aquellas que pueden modificar, crear o eliminar recursos y otros elementos de configuración. Para identificar las directivas en uso, examine la columna Used as (Usada como).

Planear la migración

Microsoft Entra ID centraliza toda la autenticación y autorización. Puede planear y configurar la asignación de usuarios y RBAC sin que los administradores y desarrolladores se vean afectados, hasta que esté listo para aplicar los nuevos métodos.

El proceso de alto nivel para pasar de las cuentas IAM de AWS a Microsoft Entra ID es el siguiente. Para instrucciones detalladas, consulte Implementación.

Asigne directivas de IAM a roles de Microsoft Entra y use RBAC para asignar roles a grupos de seguridad.

Reemplace cada usuario de IAM por un usuario de Microsoft Entra que sea miembro de los grupos de seguridad adecuados para iniciar sesión y obtener los permisos correctos.

Para probarlo, solicite a cada usuario que inicie sesión en AWS con su cuenta de Microsoft Entra y confirme que tiene el nivel de acceso adecuado.

Una vez que el usuario confirme el acceso a Microsoft Entra ID, quite la cuenta de usuario de AWS IAM. Repita el proceso con cada usuario hasta que se migren todos.

Con las cuentas de servicio y el acceso mediante programación, utilice el mismo enfoque. Actualice cada aplicación que utiliza la cuenta para usar en su lugar una cuenta de usuario de Microsoft Entra equivalente.

Asegúrese de que el resto de usuarios de IAM de AWS tengan contraseñas complejas con MFA habilitado, o bien una clave de acceso que se reemplace con regularidad.

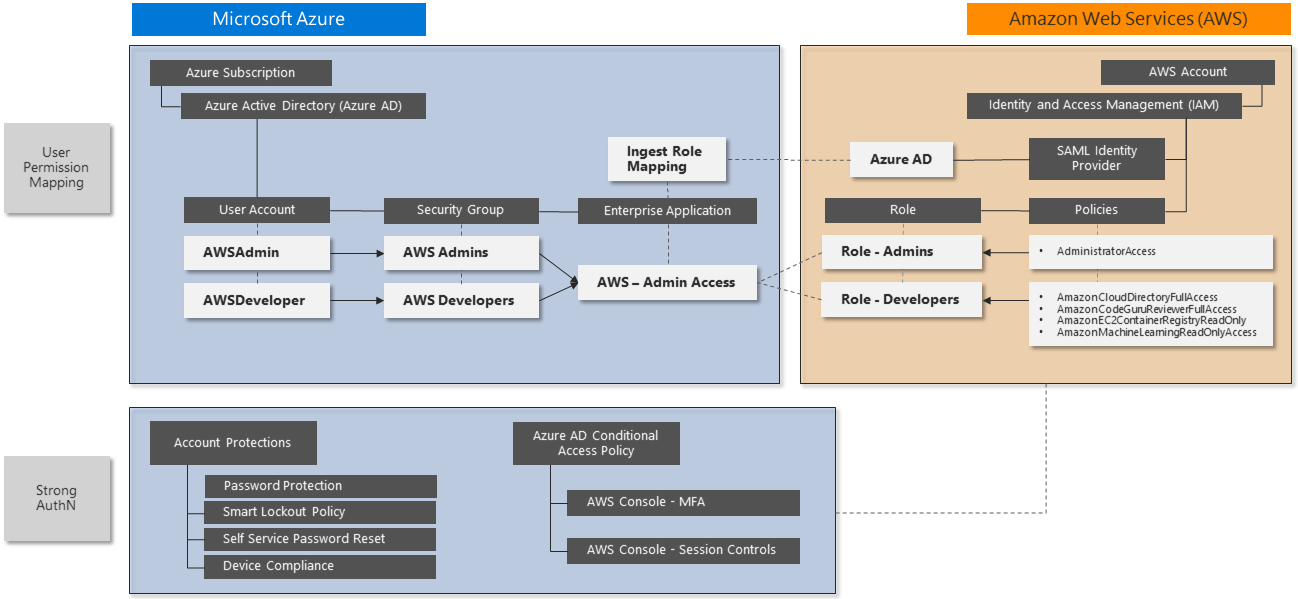

En el diagrama siguiente se muestra un ejemplo de los pasos de configuración y la asignación final de roles y directivas en Microsoft Entra ID e IAM de AWS:

Integración del inicio de sesión único

Microsoft Entra ID admite la integración del inicio de sesión único con AWS SSO. Puede conectar Microsoft Entra ID a AWS en un solo lugar y controlar de manera centralizada el acceso entre cientos de cuentas y aplicaciones integradas de SSO de AWS. Esta capacidad brinda una experiencia de inicio de sesión de Microsoft Entra sin problemas para que los usuarios usen la CLI de AWS.

Mediante el siguiente procedimiento de soluciones de seguridad de Microsoft se implementa el inicio de sesión único para los roles de ejemplo Administradores de AWS y Desarrolladores de AWS. Repita este proceso para cualquier otro rol que necesite.

Este procedimiento incluye los siguientes pasos:

- Cree una nueva aplicación empresarial de Microsoft Entra.

- Configuración del inicio de sesión único de Microsoft Entra.

- Actualizar la asignación de roles.

- Pruebe el inicio de sesión único de Microsoft Entra en AWS Management Console.

Los siguientes vínculos proporcionan pasos detallados completos de implementación y solución de problemas:

- Tutorial: integración del inicio de sesión único de Microsoft Entra con AWS

- Tutorial de AWS: Microsoft Entra ID to AWS SSO using the SCIM protocol

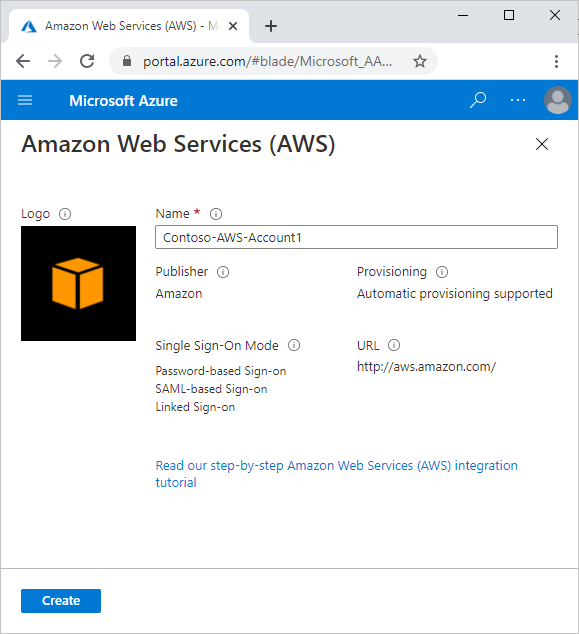

Adición de una aplicación de AWS a las aplicaciones empresariales de Microsoft Entra

Los administradores y desarrolladores de AWS usan una aplicación empresarial para iniciar sesión en Microsoft Entra ID para la autenticación y, luego, redirigen a AWS para la autorización y el acceso a los recursos de AWS. El método más sencillo para ver la aplicación es iniciar sesión en https://myapps.microsoft.com, pero también puede publicar la dirección URL única en cualquier lugar que proporcione acceso sencillo.

Siga las instrucciones que se indican en Adición de Amazon Web Services (AWS) desde la galería para configurar la aplicación empresarial. Estas instrucciones muestran la aplicación de AWS que debe agregar a las aplicaciones empresariales de Microsoft Entra.

Si hay más de una cuenta de AWS que administrar, por ejemplo, desarrollo y pruebas y producción, use un nombre único para la aplicación empresarial que incluya un identificador para la empresa y la cuenta de AWS específica.

Configuración del inicio de sesión único de Microsoft Entra para AWS

Siga estos pasos para configurar el inicio de sesión único de Microsoft Entra para AWS:

En Azure Portal, siga los pasos que se describen en Configuración del inicio de sesión único de Microsoft Entra para configurar la aplicación empresarial que ha creado para el inicio de sesión único en AWS.

En la consola de AWS, siga los pasos que se descirben en Configuración del inicio de sesión único de AWS a fin de configurar su cuenta de AWS para el inicio de sesión único. Como parte de esta configuración, creará un nuevo usuario de IAM que actúe en nombre del agente de aprovisionamiento de Azure AD para permitir la sincronización de todos los roles de IAM de AWS disponibles con Microsoft Entra ID. AWS necesita este usuario de IAM para asignar usuarios a roles antes de que puedan iniciar sesión en la consola de administración de AWS.

- Para respaldar esta integración, haga que sea fácil identificar los componentes que crea. Por ejemplo, el nombre de las cuentas de servicio debe seguir una convención de nomenclatura estándar, como "Svc-".

- Asegúrese de documentar todos los nuevos elementos.

- Compruebe que las nuevas credenciales incluyan contraseñas complejas que se almacenen de forma centralizada para la administración segura del ciclo de vida.

En función de estos pasos de configuración, puede diagramar las interacciones de la siguiente manera:

En la consola de AWS, siga los pasos siguientes para crear roles adicionales.

En AWS IAM, seleccione Roles -> Crear rol.

En la página Crear rol, complete los pasos siguientes:

- En Select type of trusted entity (Seleccionar tipo de entidad de confianza), seleccione SAML 2.0 federation (Federación de SAML 2.0).

- En Choose a SAML 2.0 Provider (Elegir un proveedor de SAML 2.0), seleccione el proveedor de SAML que creó en el paso anterior.

- Seleccione Allow programmatic and AWS Management Console access (Permitir acceso mediante programación y a consola de AWS Management Console).

- Seleccione Siguiente: Permisos.

En el cuadro de diálogo Attach Permissions Policies (Adjuntar directivas de permisos), seleccione AdministratorAccess. Después, seleccione Next: Etiquetas.

En el cuadro de diálogo Add Tags (Agregar etiquetas), déjelo en blanco y seleccione Next: Review (Siguiente: Revisar).

En el cuadro de diálogo Review (Revisar), complete los pasos siguientes:

- En Role name (Nombre de rol), escriba el nombre de rol (Administrator) .

- En Role description (Descripción del rol), escriba la descripción.

- Seleccione Create Role (Crear rol).

Siga los pasos enumerados anteriormente para crear otro rol. Asigne al rol Developer y asígnele algunos permisos seleccionados de su elección (por ejemplo, AmazonS3FullAccess).

Ha creado correctamente un rol de Administrator y Desarrollador en AWS.

Cree los siguientes usuarios y grupos en Microsoft Entra ID:

- Usuario 1: Test-AWSAdmin

- Usuario 2: Test-AWSDeveloper

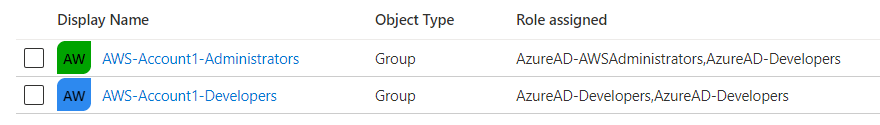

- Grupo 1: AWS-Account1-Administrators

- Grupo 2: AWS-Account1-Developers

- Agregue Test-AWSAdmin como miembro de AWS-Account1-Administrators

- Agregue Test-AWSDeveloper como miembro de AWS-Account1-Developers

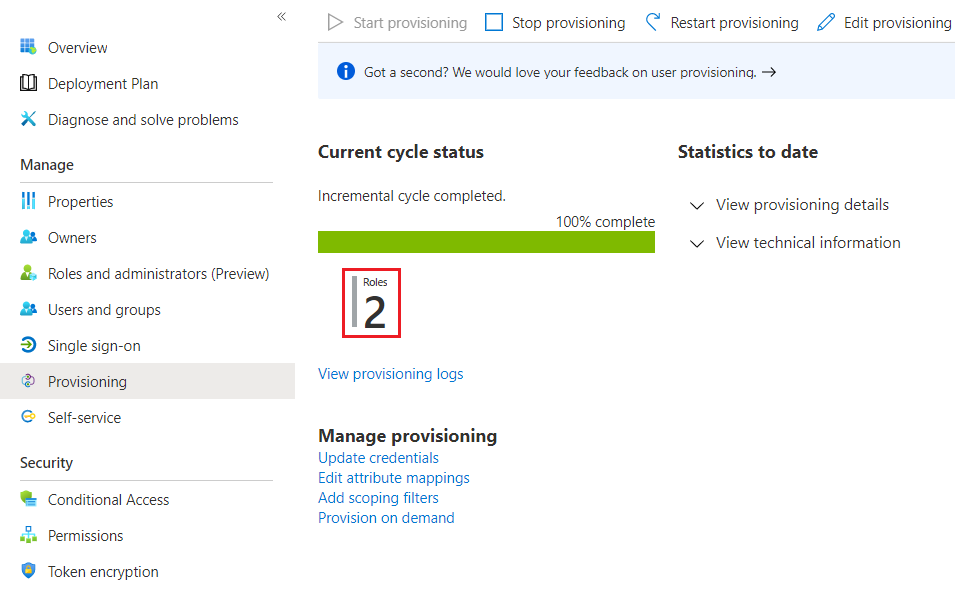

Siga los pasos descritos en Cómo configurar el aprovisionamiento de roles en AWS Single-Account Access para configurar el aprovisionamiento de roles automatizado. El primer ciclo de aprovisionamiento puede tardar hasta una hora en completarse.

Actualización de la asignación de roles

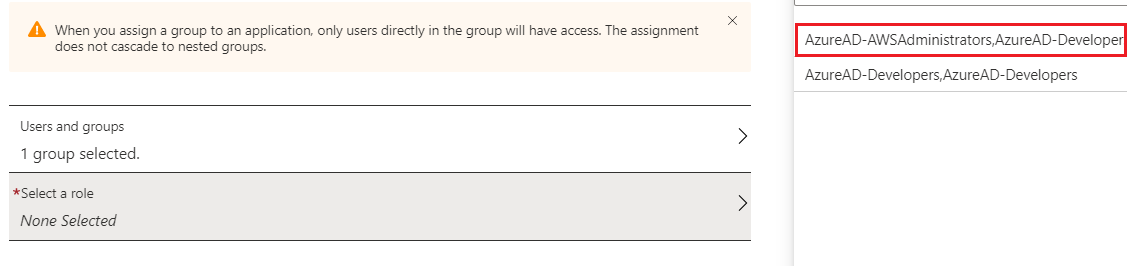

Dado que usa dos roles, debe realizar estos pasos adicionales:

Confirme que el agente de aprovisionamiento puede ver al menos dos roles:

Vaya a Usuarios y grupos y seleccione Agregar usuario.

Seleccione AWS-Account1-Administrators.

Seleccione el rol asociado.

Repita los pasos anteriores con cada asignación de grupo y rol. Cuando haya finalizado, debe tener dos grupos de Microsoft Entra correctamente asignados a los roles de IAM de AWS:

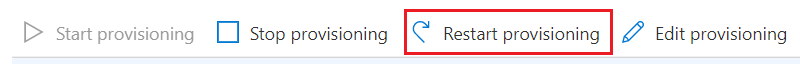

Si no puede ver o seleccionar un rol, vuelva a la página Aprovisionamiento para confirmar el aprovisionamiento adecuado en el agente de aprovisionamiento de Microsoft Entra y asegúrese de que la cuenta de usuario de IAM tenga los permisos correctos. También puede reiniciar el motor de aprovisionamiento para volver a intentar la importación:

Prueba del inicio de sesión único de Microsoft Entra en AWS Management Console

Pruebe el inicio de sesión con cada uno de los usuarios de prueba para confirmar que el inicio de sesión único funciona.

Inicie una nueva sesión privada del explorador para que las otras credenciales almacenadas no entren en conflicto con las pruebas.

Vaya a

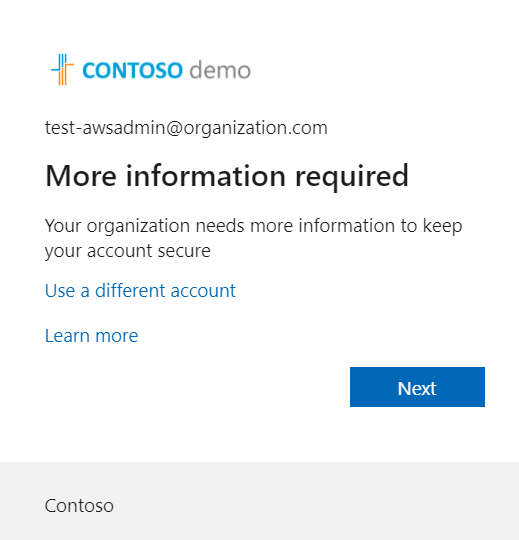

https://myapps.microsoft.comcon las credenciales de la cuenta de usuario de Microsoft Entra Test-AWSAdmin o Test-AWSDeveloper que creó anteriormente.Debería ver el nuevo icono de la aplicación de consola de AWS. Seleccione el icono y siga las indicaciones de autenticación:

Cuando haya iniciado sesión en la consola de AWS, vaya a las características para confirmar que esta cuenta tiene el acceso delegado adecuado.

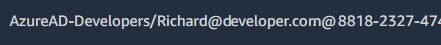

Observe el formato de nombre de la sesión de inicio de sesión de usuario:

ROL/UPN/Número de cuenta de AWS

Puede usar esta información de inicio de sesión de usuario para realizar el seguimiento de la actividad de inicio de sesión del usuario en Defender for Cloud Apps o Microsoft Sentinel.

Cierre la sesión y repita el proceso con la otra cuenta de usuario de prueba para confirmar las diferencias en la asignación de roles y los permisos.

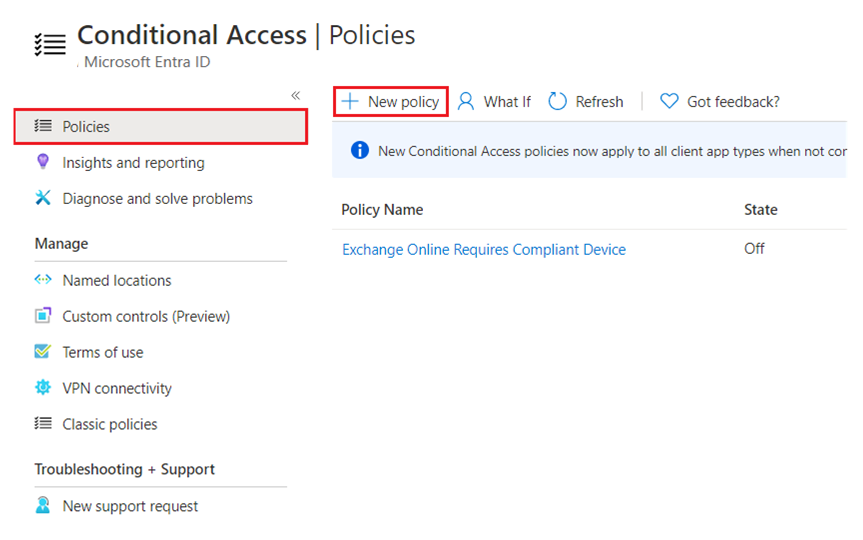

Habilitación del acceso condicional

Para crear una directiva de acceso condicional que requiera MFA, haga lo siguiente:

En Azure Portal, vaya a Microsoft Entra ID>Seguridad, y, luego, seleccione Acceso condicional.

En el panel de navegación izquierdo, seleccione Directivas.

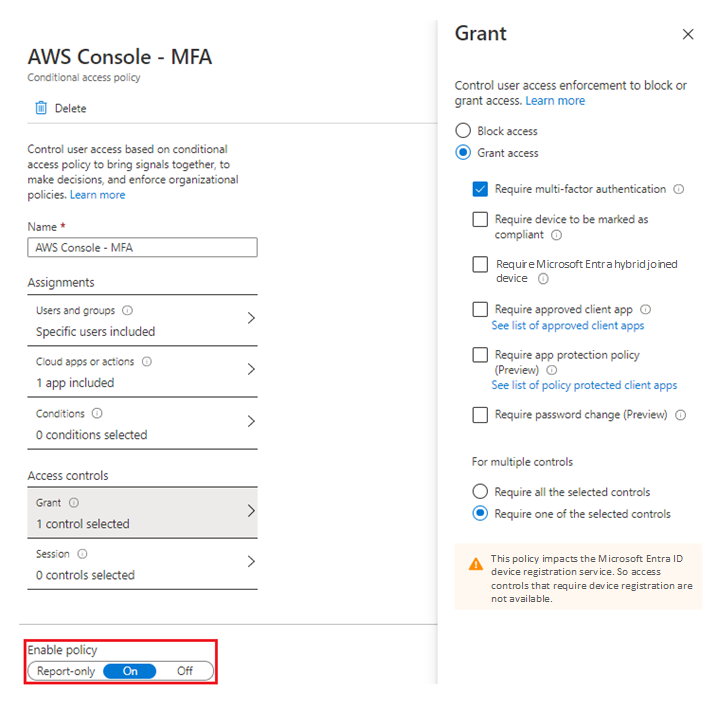

Seleccione Nueva directiva y rellene el formulario como se indica a continuación:

- Nombre: escriba Consola de AWS: MFA

- En Usuarios y grupos, seleccione los dos grupos de roles que creó anteriormente:

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Concesión: seleccione Requerir autenticación multifactor.

Establezca Habilitar directiva en Activado.

Seleccione Crear. La directiva se aplicará de inmediato.

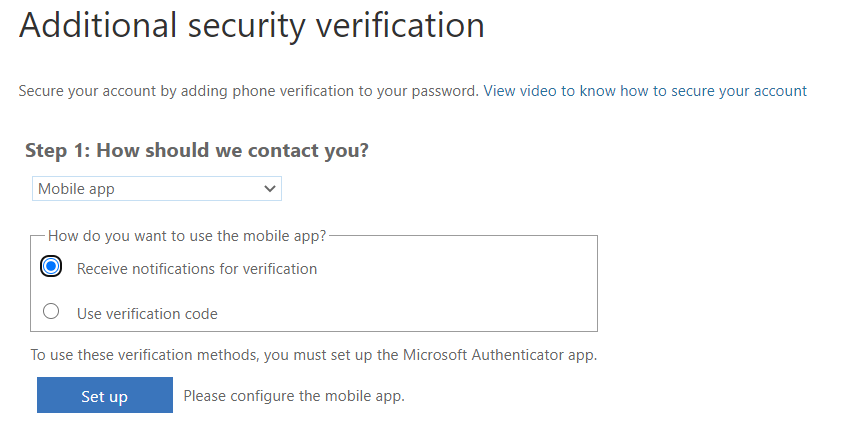

Para probar la directiva de acceso condicional, cierre la sesión en las cuentas de prueba, abra una nueva sesión de exploración privada e inicie sesión con una de las cuentas del grupo de roles. Verá el aviso de MFA:

Termine el proceso de configuración de MFA. Es mejor usar la aplicación móvil para la autenticación, en lugar de confiar en SMS.

Es posible que deba crear varias directivas de acceso condicional para satisfacer las necesidades empresariales de una autenticación segura. Al crear las directivas, tenga en cuenta la convención de nomenclatura que usa para que sean fáciles de identificar y de mantener constantemente. Además, a menos que MFA ya esté implementado a nivel general, asegúrese de que la directiva esté definida para que solo afecte a los usuarios previstos. Otras directivas cubrirán las necesidades de otros grupos de usuarios.

Una vez habilitado el acceso condicional, puede imponer otros controles, como PAM y el aprovisionamiento Just-In-Time (JIT). Para más información, vea Qué es el aprovisionamiento automatizado de usuarios de aplicaciones SaaS en Microsoft Entra ID.

Si tiene Defender for Cloud Apps, puede usar el acceso condicional para configurar directivas de sesión de Defender for Cloud Apps. Para más información, consulte Configuración de directivas de sesión de Microsoft Entra para actividades de AWS.

Pasos siguientes

- Si quiere conocer la guía de seguridad de AWS, consulte Procedimientos recomendados para proteger las cuentas y los recursos de AWS.

- Para conocer la información de seguridad más reciente de Microsoft, consulte www.microsoft.com/security.

- Para conocer los detalles completos de cómo implementar y administrar Microsoft Entra ID, consulte Protección de entornos de Azure con Microsoft Entra ID.

- Tutorial de AWS: Microsoft Entra ID con el inicio de sesión único de IDP

- Tutorial: Integración del inicio de sesión único (SSO) de Azure Active Directory con AWS Single-Account Access

- Planeación de una implementación de Privileged Identity Management

- Información general de seguridad de Azure Active Directory Identity Protection

- ¿Qué es Microsoft Defender for Identity?

- Conexión de AWS a Microsoft Defender for Cloud Apps

- Ayuda a la protección de un entorno de Amazon Web Services (AWS) con Defender for Cloud Apps

Recursos relacionados

- Para profundizar más en el tema y ver una comparativa de las características de Azure y AWS, consulte el conjunto de contenido Azure para profesionales de AWS.

- Seguridad e identidad multinube con Azure y Amazon Web Services (AWS)

- Defender for Cloud Apps y Microsoft Sentinel para AWS

- Incorporación de una cuenta de AWS

- de acceso de una sola cuenta de AWS

- de inicio de sesión único de AWS

- Configuración del inicio de sesión único de AWS

- varias cuentas de AWS

- AWS ClientVPN

- Adjuntar y desasociar directivas