En este artículo se proporcionan instrucciones para usar Azure Private Link en una topología de red en estrella tipo hub-and-spoke. La audiencia de destino incluye arquitectos de red y de soluciones en la nube. En concreto, en esta guía se describe cómo usar el punto de conexión privado de Azure para acceder de forma privada a recursos de tipo Plataforma como servicio (PaaS).

En esta guía no se trata la integración de redes virtuales, los puntos de conexión de servicio ni otras soluciones para conectar componentes de infraestructura como servicio (IaaS) a recursos de PaaS de Azure. Para obtener más información sobre estas soluciones, consulte Integración de servicios de Azure con redes virtuales para el aislamiento de red.

Información general

En las secciones siguientes se proporciona información general sobre Private Link y su entorno.

Topologías radiales de Azure

Puede usar la topología de red en estrella tipo hub-and-spoke en Azure. Esta topología funciona bien para administrar eficazmente los servicios de comunicación y cumplir con los requisitos de seguridad a escala. Para obtener más información sobre los modelos de red radiales, consulte Topología de red en estrella tipo hub-and-spoke.

Mediante una arquitectura radial, puede aprovechar estas ventajas:

- Implementación de cargas de trabajo individuales entre los equipos de TI central y los equipos de las cargas de trabajo.

- Ahorro de costos al minimizar los recursos redundantes.

- Administración eficaz de redes mediante la centralización de los servicios que comparten varias cargas de trabajo.

- Superación de los límites asociados a suscripciones únicas de Azure.

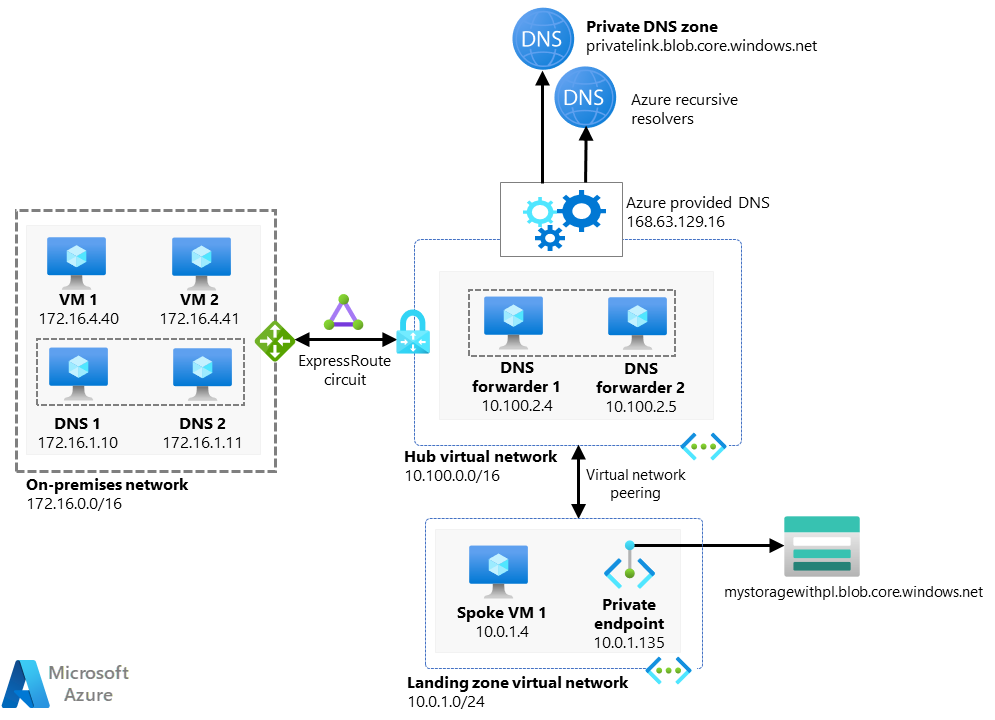

En este diagrama se muestra una topología en estrella tipo hub-and-spoke típica que puede implementar en Azure:

A la izquierda, el diagrama contiene un cuadro de puntos con la etiqueta Red local. Contiene iconos para máquinas virtuales y servidores de nombres de dominio. Una flecha bidireccional conecta ese cuadro a un cuadro de puntos de la red virtual central etiquetada que está a la derecha. Un icono situado encima de esa flecha se denomina Azure ExpressRoute. El cuadro central contiene iconos para reenviadores D N S. Las flechas apuntan más allá del cuadro central hacia los iconos de las zonas privadas D N S. Una flecha bidireccional conecta el cuadro central a un cuadro debajo de él con la etiqueta Red virtual de la zona de aterrizaje. A la derecha de la flecha, un icono se etiqueta como Emparejamiento de redes virtuales. El cuadro de la zona de aterrizaje contiene iconos para una máquina virtual y un punto de conexión privado. Una flecha apunta desde el punto de conexión privado a un icono de almacenamiento que está fuera del cuadro de la zona de aterrizaje.

Descargue un archivo de PowerPoint de esta arquitectura.

Esta arquitectura es una de las dos opciones para la topología de red que admite Azure. Este diseño de referencia clásico usa componentes de red básicos como Azure Virtual Network, el emparejamiento de redes virtuales y las rutas definidas por el usuario (UDR). Al usar el concentrador y el radio, recuerde que es usted quien debe configurar los servicios. También debe asegurarse de que la red cumple los requisitos de seguridad y enrutamiento.

Azure Virtual WAN proporciona una alternativa para las implementaciones a escala. Este servicio usa un diseño de red simplificado. Virtual WAN también reduce la sobrecarga de configuración asociada con el enrutamiento y la seguridad.

Private Link admite diferentes opciones para redes radiales tradicionales y para redes de Virtual WAN.

Private Link

Private Link proporciona acceso a los servicios a través de la interfaz de red del punto de conexión privado. El punto de conexión privado usa una dirección IP privada en la red virtual. Puede acceder a varios servicios a través de esa dirección IP privada:

- Servicios de PaaS de Azure

- Servicios propiedad del cliente que hospeda Azure

- Servicios propiedad del asociado que hospeda Azure

El tráfico entre la red virtual y el servicio al que está accediendo viaja a través de la red troncal de Azure. Como resultado, ya no tiene acceso al servicio a través de un punto de conexión público. Para obtener más información, consulte ¿Qué es Azure Private Link?.

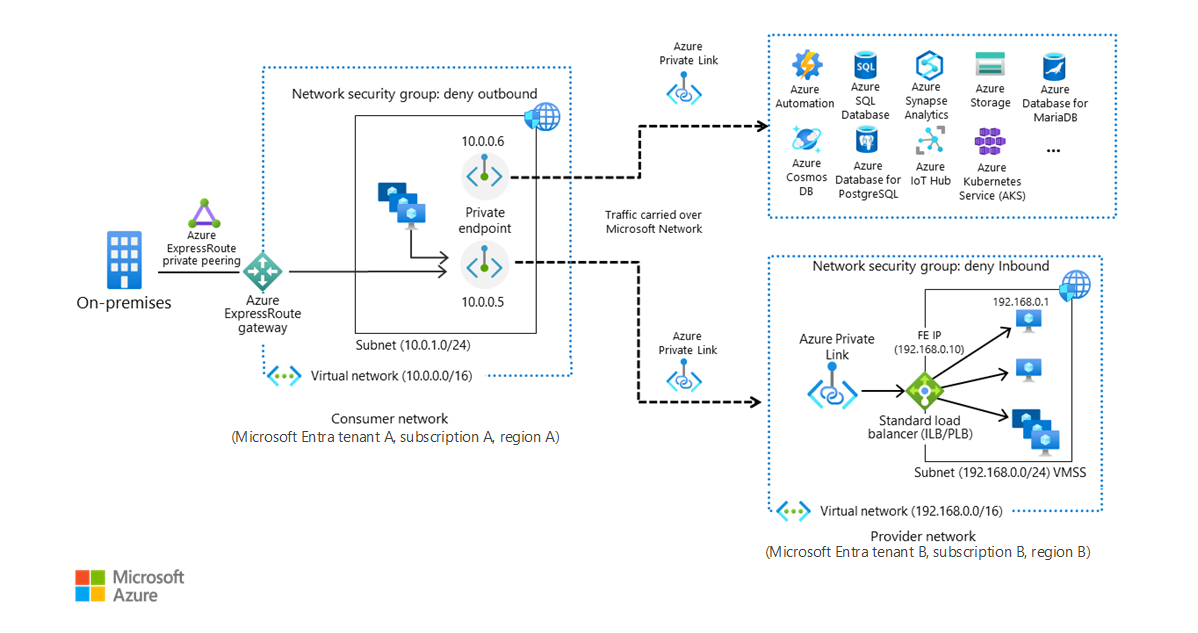

En el diagrama siguiente se muestra cómo los usuarios locales se conectan a una red virtual y a Private Link para acceder a los recursos de PaaS:

Este diagrama contiene un cuadro de puntos a la izquierda denominado Red de consumidores. Un icono se encuentra en su borde y se denomina Azure ExpressRoute. Fuera del cuadro de la izquierda hay iconos para los usuarios locales y un emparejamiento privado. Dentro del cuadro hay un cuadro de puntos más pequeño con la etiqueta Subred que contiene iconos para equipos y puntos de conexión privados. El borde del cuadro más pequeño contiene un icono para un grupo de seguridad de red. Dos flechas de puntos fluyen fuera del cuadro interno. También pasan a través del borde del cuadro exterior. Una apunta a un cuadro de puntos a la derecha que cuenta con iconos para los servicios de Azure. La otra flecha apunta a un cuadro de puntos de la derecha denominado Red de proveedores. El cuadro Red de proveedores contiene un cuadro de puntos más pequeño y un icono para Azure Private Link. El cuadro de puntos más pequeño contiene iconos para equipos. Su borde contiene dos iconos: uno para un equilibrador de carga y otro para un grupo de seguridad de red.

Descargue un archivo de PowerPoint de esta arquitectura.

Árbol de decisión para la implementación de Private Link

Puede implementar puntos de conexión privados en un concentrador o en un radio. Algunos factores determinan qué ubicación funciona mejor en cada situación. Los factores son pertinentes para los servicios PaaS de Azure y para los servicios propiedad del cliente y asociados que hospeda Azure.

Preguntas que se deben tener en cuenta

Use las siguientes preguntas para determinar la mejor configuración para su entorno:

¿Es Virtual WAN su solución de conectividad de red?

Si usa Virtual WAN, solo puede implementar puntos de conexión privados en redes virtuales radiales que se conecten al centro virtual. No se pueden implementar recursos en el centro virtual ni en el centro seguro.

Para obtener más información sobre la integración de un punto de conexión privado en la red, consulte estos artículos:

¿Usa una aplicación virtual de red (NVA), como Azure Firewall?

El tráfico al punto de conexión privado usa la red troncal de Azure y está cifrado. Es posible que tenga que registrar o filtrar ese tráfico. También puede usar un firewall para analizar el tráfico que fluye a un punto de conexión privado si usa un firewall en cualquiera de estas áreas:

- Entre los radios

- Entre el concentrador y los radios

- Entre los componentes locales y las redes de Azure

En este caso, implemente puntos de conexión privados en el concentrador de una subred dedicada. Con esta disposición puede realizar lo siguiente:

- Simplificar la configuración de la regla de traducción de direcciones de red segura (SNAT). Puede crear una sola regla SNAT en la aplicación virtual de red para controlar el tráfico a la subred dedicada que contiene los puntos de conexión privados. Puede enrutar el tráfico a otras aplicaciones sin aplicar SNAT.

- Simplificar la configuración de la tabla de rutas. Para el tráfico que fluye a puntos de conexión privados, puede agregar una regla para enrutar ese tráfico a través de la NVA. Puede reutilizar esa regla en todos los radios, las puertas de enlace de red privada virtual (VPN) y las puertas de enlace de Azure ExpressRoute.

- Puede aplicar reglas del grupo de seguridad de red para el tráfico entrante en la subred que se dedique al punto de conexión privado. Estas reglas filtran el tráfico a los recursos. Igualmente, proporcionan un único lugar para controlar el acceso a los recursos.

- Centralizar la administración de puntos de conexión privados. Si implementa todos los puntos de conexión privados en un solo lugar, puede administrarlos de forma más eficaz en todas las redes virtuales y suscripciones.

Cuando todas las cargas de trabajo necesitan acceso a cada recurso de PaaS que se va a proteger con Private Link, esta configuración es la adecuada. Aún así, si las cargas de trabajo acceden a distintos recursos de PaaS, no implemente puntos de conexión privados en una subred dedicada. En su lugar, mejore la seguridad siguiendo el principio de privilegios mínimos:

- Coloque cada punto de conexión privado en una subred independiente.

- Solo proporcione a las cargas de trabajo que usan un recurso protegido acceso a ese recurso.

¿Usa un punto de conexión privado desde un sistema local?

Si planea usar puntos de conexión privados para acceder a los recursos desde un sistema local, implemente los puntos de conexión en el centro. Con esta disposición, puede aprovechar algunas de las ventajas que describe la sección anterior:

- Uso de grupos de seguridad de red para controlar el acceso a los recursos

- Administración de los puntos de conexión privados en una ubicación centralizada

Si planea acceder a los recursos desde las aplicaciones que ha implementado en Azure, la situación es diferente:

- Si solo una aplicación necesita acceso a los recursos, implemente un punto de conexión privado en el radio de esa aplicación.

- Si más de una aplicación necesita acceso a los recursos, implemente un punto de conexión privado en el centro de conectividad.

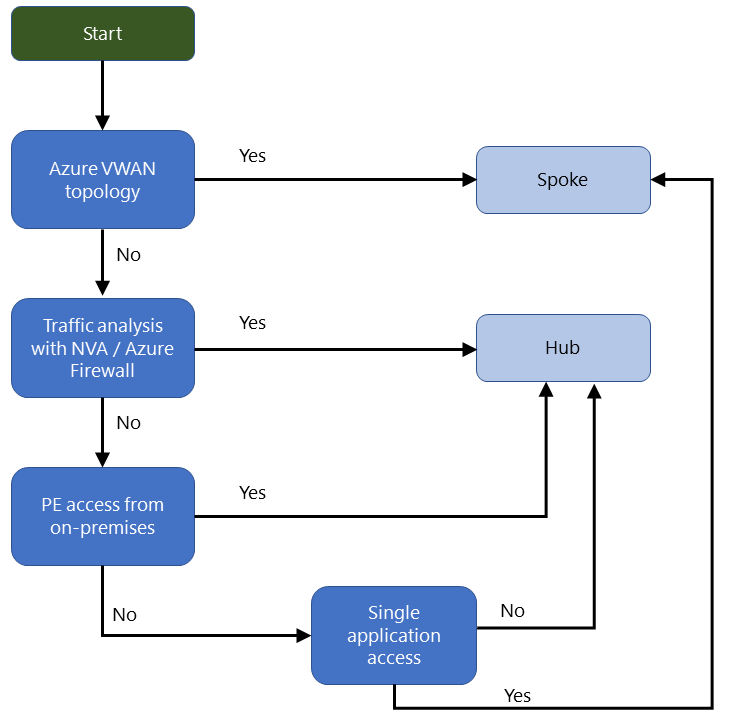

Diagrama de flujo

En el diagrama de flujo siguiente se resumen las distintas opciones y recomendaciones. Dado que cada cliente tiene un entorno único, tenga en cuenta los requisitos del sistema a la hora de decidir dónde colocar puntos de conexión privados.

En la parte superior del diagrama de flujo hay un cuadro verde denominado Iniciar. Una flecha apunta desde ese cuadro a un cuadro azul denominado Topología de Azure Virtual W A N. Dos flechas fluyen fuera de ese cuadro. Una con la etiqueta Sí apunta a un cuadro naranja con la etiqueta Spoke. La segunda flecha tiene la etiqueta No. Esta apunta a un cuadro azul con la etiqueta Análisis de tráfico con N V A o Azure Firewall. Dos flechas también fluyen fuera del cuadro de análisis de tráfico. Una con la etiqueta Sí apunta a un cuadro naranja con la etiqueta Centro de conectividad. La segunda flecha tiene la etiqueta No. Apunta a un cuadro azul con la etiqueta Acceso al punto de conexión privado desde el entorno local. Dos flechas fluyen fuera del cuadro Punto de conexión privado. Una con la etiqueta Sí apunta a un cuadro naranja con la etiqueta Centro de conectividad. La segunda flecha tiene la etiqueta No. Esta apunta a un cuadro azul con la etiqueta Acceso a una sola aplicación. Dos flechas fluyen fuera de ese cuadro. Una con la etiqueta No apunta a un cuadro naranja con la etiqueta Centro de conectividad. La segunda flecha tiene la etiqueta Sí. Esta apunta a la caja naranja etiquetada como Radio.

Descargue un archivo de PowerPoint de esta arquitectura.

Consideraciones

Hay algunos factores que pueden afectar a la implementación del punto de conexión privado. Se aplican a los servicios PaaS de Azure y a los servicios que son propiedad del cliente y de los asociados que hospeda Azure. Tenga en cuenta estos puntos al implementar un punto de conexión privado:

Redes

Cuando se usa un punto de conexión privado en una red virtual radial, la tabla de rutas predeterminada de la subred incluye una ruta /32 con un próximo salto de tipo InterfaceEndpoint.

Si usa una topología en estrella tipo hub-and-spoke tradicional:

- Puede ver esta ruta efectiva en el nivel de interfaz de red de las máquinas virtuales.

- Para más información, consulte Diagnóstico de problemas de enrutamiento en una máquina virtual.

Si usa Virtual WAN:

- Puede ver esta ruta en las rutas eficaces del centro virtual.

- Para obtener más información, consulte Ver las rutas eficaces del centro virtual.

La ruta /32 se propaga a estas áreas:

- Cualquier emparejamiento de red virtual que haya configurado.

- Cualquier conexión VPN o ExpressRoute a un sistema local.

Para restringir el acceso desde el centro o el sistema local al punto de conexión privado, use un grupo de seguridad de red en la subred donde haya implementado el punto de conexión privado. Configure las reglas de entrada adecuadas.

Resolución de nombres

Los componentes de la red virtual asocian una dirección IP privada a cada punto de conexión privado. Esos componentes solo pueden resolver esa dirección IP privada si usa una configuración específica del Sistema de nombres de dominio (DNS). Si usa una solución DNS personalizada, es mejor usar grupos de zonas DNS. Integre un punto de conexión privado con una zona DNS privada de Azure centralizada. No importa si ha implementado recursos en un centro de conectividad o en un radio. Vincule la zona DNS privada a todas las redes virtuales que necesiten resolver el nombre DNS del punto de conexión privado.

Gracias a este enfoque, los clientes locales y Azure DNS pueden resolver el nombre y acceder a la dirección IP privada. Para obtener una implementación de referencia, consulte Integración de Private Link y DNS a escala.

Costes

- Cuando se usa un punto de conexión privado en un emparejamiento de redes virtuales regionales, no se le cobran cuotas de emparejamiento por el tráfico hacia y desde un punto de conexión privado.

- Los costos de emparejamiento se siguen aplicando con otro tráfico de recursos de infraestructura que fluye a través de un emparejamiento de red virtual.

- Así pues, si implementa puntos de conexión privados en diferentes regiones, se aplican las tarifas de Private Link y las de entrada y salida del emparejamiento global.

Para obtener más información, consulte Precios del ancho de banda.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Jose Angel Fernandez Rodrigues | Especialista sénior de GBB

Otro colaborador:

- Ivens Applyrs | Responsable de producto 2

Para ver los perfiles no públicos de LinkedIn, inicie sesión en LinkedIn.

Pasos siguientes

- Topología de red en estrella tipo hub-and-spoke en Azure

- Topología de red en estrella tipo hub-and-spoke en Azure

- Disponibilidad de Azure Private Link

- ¿Qué es un punto de conexión privado de Azure?

- ¿Qué es Azure Virtual Network?

- ¿Qué es Azure DNS?

- ¿Qué es una zona privada de Azure DNS?

- Uso de Azure Firewall para inspeccionar el tráfico destinado a un punto de conexión privado

- Cómo filtran el tráfico de red los grupos de seguridad de red