Clústeres de Azure Kubernetes Service (AKS) aislados de red (versión preliminar)

Las organizaciones suelen tener estrictos requisitos de seguridad y cumplimiento para regular el tráfico de red de salida (saliente) desde un clúster para eliminar riesgos de filtración de datos. De manera predeterminada, los clústeres de Azure Kubernetes Service (AKS) tienen acceso de salida a Internet ilimitado. Este nivel de acceso a la red permite que los nodos y servicios que ejecuta accedan a recursos externos según sea necesario. Si desea restringir el tráfico de salida, es necesario el acceso a un número limitado de puertos y direcciones para mantener las tareas de mantenimiento del clúster en buen estado. En el documento conceptual sobre las reglas de FQDN y de red de salida para clústeres de AKS se proporciona una lista de los puntos de conexión necesarios para el clúster de AKS y sus complementos y características opcionales.

Una solución para restringir el tráfico de salida del clúster es usar un dispositivo de firewall para restringir el tráfico en función de los nombres de dominio. La configuración de un firewall manualmente con reglas de salida obligatorias y FQDN es un proceso complicado.

Otra solución, un clúster de AKS aislado de red (versión preliminar), simplifica la configuración de restricciones de salida para un clúster de fábrica. Luego, el operador del clúster puede configurar incrementalmente el tráfico de salida permitido para cada escenario que quiera habilitar. Por lo tanto, un clúster de AKS aislado de la red reduce el riesgo de filtración de datos.

Importante

Las características en versión preliminar de AKS están disponibles como opción de participación y autoservicio. Las versiones preliminares se proporcionan "tal cual" y "como están disponibles", y están excluidas de los Acuerdos de nivel de servicio y garantía limitada. Las versiones preliminares de AKS reciben cobertura parcial del soporte al cliente en la medida de lo posible. Por lo tanto, estas características no están diseñadas para su uso en producción. Para más información, consulte los siguientes artículos de soporte:

Funcionamiento de un clúster aislado de red

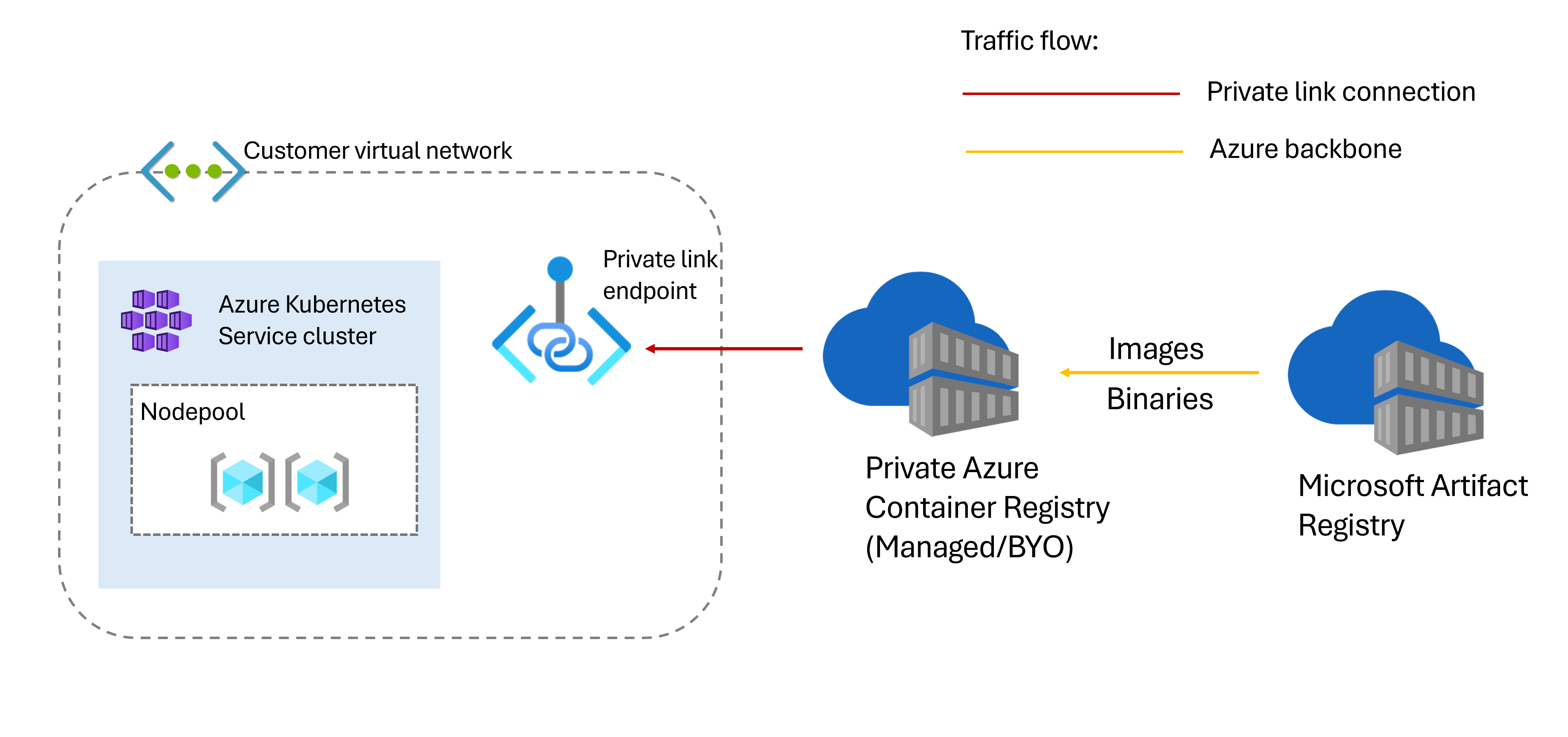

En el diagrama siguiente se muestra la comunicación de red entre dependencias para un clúster aislado de red de AKS.

Los clústeres de AKS extraen las imágenes que el clúster necesita y sus características o complementos del Registro de artefactos de Microsoft (MAR). Esta extracción de imágenes permite a AKS proporcionar versiones más recientes de los componentes del clúster y también abordar las vulnerabilidades de seguridad críticas. Un clúster aislado de la red intenta extraer esas imágenes de una instancia privada de Azure Container Registry (ACR) conectada al clúster en lugar de extraerlas del MAR. Si las imágenes no están presentes, el ACR privado las extrae de MAR y las sirve mediante su punto de conexión privado, lo que elimina la necesidad de habilitar la salida del clúster al punto de conexión de MAR público.

Se admiten las siguientes opciones para un ACR privado con clústeres aislados de red:

ACR administrado por AKS: AKS crea, administra y reconcilia un recurso de ACR en esta opción. No es necesario asignar permisos ni administrar el ACR. AKS administra las reglas de caché, el vínculo privado y el punto de conexión privado que se usan en el clúster aislado de red. Un ACR administrado por AKS sigue el mismo comportamiento que otros recursos (tabla de rutas, conjuntos de escalado de máquinas virtuales de Azure, etc.) en el grupo de recursos de infraestructura. Para evitar el riesgo de que se produzcan errores en los componentes del clúster o de un nuevo arranque de nodo, no actualice ni elimine ACR, sus reglas de caché ni sus imágenes del sistema. El ACR administrado por AKS se reconcilia continuamente para que los componentes del clúster y los nuevos nodos funcionen según lo previsto.

Nota:

Después de eliminar un clúster aislado de red de AKS, los recursos relacionados, como ACR administrado por AKS, el vínculo privado y el punto de conexión privado, se eliminan automáticamente.

Traiga su propio (BYO) ACR: para la opción BYO de ACR es necesario crear un ACR con un vínculo privado entre el recurso de ACR y el clúster de AKS. Vea Conexión privada a un registro de contenedor de Azure mediante Azure Private Link a fin de comprender cómo configurar un punto de conexión privado para el registro.

Nota:

Al eliminar el clúster de AKS, BYO ACR, el vínculo privado y el punto de conexión privado no se eliminan automáticamente. Si agrega imágenes personalizadas y reglas de caché a BYO ACR, se conservan después de la conciliación del clúster, después de deshabilitar la característica o después de eliminar el clúster de AKS.

Al crear un clúster de AKS aislado de red, puede elegir uno de los siguientes modos de clúster privado:

- Clúster de AKS basado en vínculo privado: el plano de control o servidor de API se encuentra en un grupo de recursos de Azure administrado por AKS y el grupo de nodos se encuentra en el grupo de recursos. El servidor y el grupo de nodos se pueden comunicar entre sí mediante el servicio Azure Private Link en la red virtual del servidor de API y un punto de conexión privado expuesto en la subred del clúster de AKS.

- Integración con red virtual de un servidor de API (versión preliminar): un clúster configurado con Integración con red virtual de un servidor de API proyecta el punto de conexión del servidor de API directamente en una subred delegada de la red virtual donde se implementa AKS. API Server VNet Integration permite la comunicación de red entre el servidor de API y los nodos del clúster sin necesidad de ningún vínculo privado o túnel.

Limitaciones

- Los clústeres aislados de red se admiten en clústeres de AKS mediante Kubernetes versión 1.30 o posterior.

- Solo se admite el canal

NodeImagede actualización automática para imágenes de sistema operativo de nodo para clústeres aislados de red - Actualmente no se admiten grupos de nodos de Windows.

- Las siguientes extensiones de clúster de AKS aún no se admiten en los clústeres aislados de la red:

Preguntas más frecuentes

¿Cuál es la diferencia entre un clúster aislado de red y Azure Firewall?

Un clúster aislado de red no necesita ningún tráfico de salida más allá de la red virtual en todo el proceso de arranque del clúster. Un clúster aislado de red tendrá un tipo de salida como none o block. Si el tipo de salida se establece en none, AKS no configura ninguna conexión saliente para el clúster, lo que permite al usuario configurarlas personalmente. Si el tipo de salida se establece en block, se bloquean todas las conexiones salientes.

Normalmente, un firewall establece una barrera entre una red de confianza y una red que no es de confianza, como Internet. Por ejemplo, Azure Firewall puede restringir el tráfico HTTP y HTTPS saliente en función del FQDN del destino, lo que proporciona un control de tráfico de salida específico, pero al mismo tiempo permite proporcionar acceso a los FQDN que abarcan las dependencias salientes de un clúster de AKS (algo que los NSG no pueden hacer). Por ejemplo, puede establecer el tipo de salida del clúster en userDefinedRouting para forzar el tráfico saliente por el firewall y, después, configurar restricciones de FQDN en el tráfico saliente.

En resumen, aunque Azure Firewall se puede usar para definir restricciones de salida en clústeres con solicitudes salientes, los clústeres aislados de red van más allá en la posición predeterminada eliminando o bloqueando por completo las solicitudes salientes.

¿Es necesario configurar puntos de conexión de lista de permitidos para que el clúster aislado de red funcione?

En las fases de creación y arranque del clúster no se necesita ningún tráfico saliente desde el clúster aislado de red. Las imágenes necesarias para los componentes y complementos de AKS se extraen del ACR privado conectado al clúster en lugar del Registro de artefactos Microsoft (MAR) mediante puntos de conexión públicos.

Después de configurar un clúster aislado de red, si quiere habilitar características o complementos que necesiten realizar solicitudes salientes a sus puntos de conexión de servicio, los puntos de conexión privados se pueden configurar en los servicios con tecnología de Azure Private Link.

¿Puedo actualizar manualmente los paquetes para actualizar la imagen del grupo de nodos?

No se admite la actualización manual de paquetes basados en la salida a repositorios de paquetes. En su lugar, puede actualizar automáticamente las imágenes de sistema operativo del nodo. Solo se admite el canal de actualización automática del sistema operativo del nodo NodeImage para clústeres aislados de red.

Pasos siguientes

Azure Kubernetes Service