Instalación de ATA: paso 6

Se aplica a: Advanced Threat Analytics versión 1.9

Paso 6: Configurar la colección de eventos

Configuración de la colección de eventos

Para mejorar las funcionalidades de detección, ATA necesita los siguientes eventos de Windows: 4776, 4732, 4733, 4728, 4729, 4756, 4757 y 7045. Estos eventos de Windows los lee automáticamente la puerta de enlace ligera de ATA o, en caso de que no se implemente la puerta de enlace ligera de ATA, se pueden reenviar a la puerta de enlace de ATA de dos maneras, ya sea configurando la puerta de enlace de ATA para escuchar eventos SIEM o configurando el reenvío de eventos de Windows.

Nota:

Para las versiones 1.8 y posteriores de ATA, la configuración de la colección de eventos de Windows ya no es necesaria para las puertas de enlace ligeras de ATA. La puerta de enlace ligera de ATA ahora lee eventos localmente, sin necesidad de configurar el reenvío de eventos.

Además de recopilar y analizar el tráfico de red hacia y desde los controladores de dominio, ATA puede usar eventos de Windows para mejorar aún más las detecciones. Usa el evento 4776 para NTLM, que mejora varias detecciones y eventos 4732, 4733, 4728, 4729, 4756 y 4757 para mejorar la detección de modificaciones de grupos confidenciales. Esto se puede recibir desde siem o estableciendo el reenvío de eventos de Windows desde el controlador de dominio. Los eventos recopilados proporcionan a ATA información adicional que no está disponible a través del tráfico de red del controlador de dominio.

SIEM/Syslog

Para que ATA pueda consumir datos de un servidor syslog, debe realizar los pasos siguientes:

- Configure los servidores de puerta de enlace de ATA para escuchar y aceptar eventos reenviados desde el servidor SIEM/Syslog.

Nota:

ATA solo escucha en IPv4 y no en IPv6.

- Configure el servidor SIEM/Syslog para reenviar eventos específicos a la puerta de enlace de ATA.

Importante

- No reenvíe todos los datos de Syslog a la puerta de enlace de ATA.

- ATA admite el tráfico UDP desde el servidor SIEM/Syslog.

Consulte la documentación del producto del servidor SIEM/Syslog para obtener información sobre cómo configurar el reenvío de eventos específicos a otro servidor.

Nota:

Si no usa un servidor SIEM/Syslog, puede configurar los controladores de dominio de Windows para reenviar el identificador de evento de Windows 4776 para que ATA lo recopile y analice. El identificador de evento de Windows 4776 proporciona datos sobre las autenticaciones NTLM.

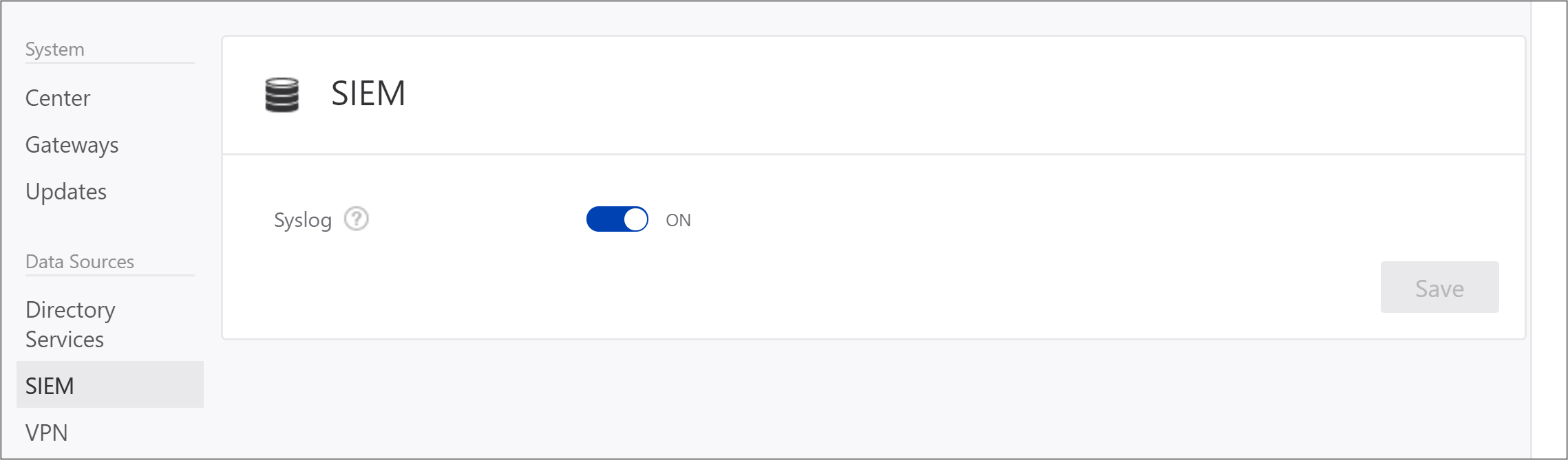

Configuración de la puerta de enlace de ATA para escuchar eventos SIEM

En Configuración de ATA, en Orígenes de datos , haga clic en SIEM , active Syslog y haga clic en Guardar.

Configure el servidor SIEM o Syslog para reenviar el identificador de evento 4776 de Windows a la dirección IP de una de las puertas de enlace de ATA. Para obtener información adicional sobre la configuración de SIEM, consulte la ayuda en línea de SIEM o las opciones de soporte técnico para conocer los requisitos de formato específicos de cada servidor SIEM.

ATA admite eventos SIEM en los siguientes formatos:

Análisis de seguridad rsa

<Encabezado>de Syslog RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nAAAA$\nMMMMM \n0x0

El encabezado syslog es opcional.

Se requiere un separador de caracteres "\n" entre todos los campos.

Los campos, en orden, son:

- Constante RsaSA (debe aparecer).

- Marca de tiempo del evento real (asegúrese de que no es la marca de tiempo de la llegada al em o cuando se envía a ATA). Preferiblemente en milisegundos de precisión, esto es importante.

- Identificador de evento de Windows

- Nombre del proveedor de eventos de Windows

- Nombre del registro de eventos de Windows

- Nombre del equipo que recibe el evento (el controlador de dominio en este caso)

- Nombre de la autenticación del usuario

- Nombre del host de origen

- El código de resultado de NTLM

El orden es importante y no se debe incluir nada más en el mensaje.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|El controlador de dominio intentó validar las credenciales de una cuenta.|Bajo| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Debe cumplir con la definición del protocolo.

No hay encabezado syslog.

La parte de encabezado (la parte que está separada por una canalización) debe existir (como se indica en el protocolo).

Las claves siguientes de la parte Extensión deben estar presentes en el evento:

- externalId = el identificador de evento de Windows

- rt = la marca de tiempo del evento real (asegúrese de que no es la marca de tiempo de la llegada al SIEM o cuando se envía a ATA). Preferiblemente en milisegundos de precisión, esto es importante.

- cat = el nombre del registro de eventos de Windows

- shost = el nombre de host de origen

- dhost = el equipo que recibe el evento (el controlador de dominio en este caso)

- duser = autenticación del usuario

El orden no es importante para la parte extensión

Debe haber una clave personalizada y keyLable para estos dos campos:

- "EventSource"

- "Código de motivo o error" = el código de resultado de NTLM

Splunk

<Encabezado> syslog\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

El equipo intentó validar las credenciales de una cuenta.

Paquete de autenticación: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Cuenta de inicio de sesión: administrador

Estación de trabajo de origen: SIEM

Código de error: 0x0

El encabezado syslog es opcional.

Hay un separador de caracteres "\r\n" entre todos los campos necesarios. Tenga en cuenta que estos son los caracteres de control CRLF (0D0A en hexadecimal) y no los caracteres literales.

Los campos están en formato key=value.

Las claves siguientes deben existir y tener un valor:

- EventCode = el identificador de evento de Windows

- Logfile = el nombre del registro de eventos de Windows

- SourceName = nombre del proveedor de eventos de Windows

- TimeGenerated = la marca de tiempo del evento real (asegúrese de que no es la marca de tiempo de la llegada al SIEM o cuando se envía a ATA). El formato debe coincidir con yyyyMMddHHmmss.FFFFFF, preferiblemente en milisegundos de precisión, esto es importante.

- ComputerName = el nombre de host de origen

- Message = el texto del evento original del evento de Windows

La clave de mensaje y el valor DEBEN ser últimos.

El orden no es importante para los pares key=value.

QRadar

QRadar habilita la recopilación de eventos a través de un agente. Si los datos se recopilan mediante un agente, el formato de hora se recopila sin datos de milisegundos. Dado que ATA necesita datos en milisegundos, es necesario establecer QRadar para usar la colección de eventos de Windows sin agente. Para obtener más información, vea QRadar: Colección de eventos de Windows sin agente mediante el protocolo MSRPC.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Los campos necesarios son:

Tipo de agente para la colección

Nombre del proveedor del registro de eventos de Windows

Origen del registro de eventos de Windows

Nombre de dominio completo del controlador de dominio

Identificador de evento de Windows

TimeGenerated es la marca de tiempo del evento real (asegúrese de que no es la marca de tiempo de la llegada al SIEM o cuando se envía a ATA). El formato debe coincidir con yyyyMMddHHmmss.FFFFFF, preferiblemente en milisegundos de precisión, esto es importante.

El mensaje es el texto del evento original del evento de Windows

Asegúrese de tener \t entre los pares key=value.

Nota:

No se admite el uso de WinCollect para la colección de eventos de Windows.