Instalación de ATA: paso 7

Se aplica a: Advanced Threat Analytics versión 1.9

Paso 7: Integración de VPN

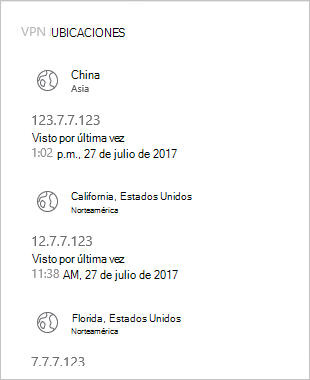

Microsoft Advanced Threat Analytics (ATA) versión 1.8 y posteriores pueden recopilar información contable de soluciones VPN. Cuando se configura, en la página de perfil del usuario se incluye información de las conexiones VPN, como las direcciones IP y las ubicaciones donde se originaron las conexiones. Esto complementa el proceso de investigación proporcionando información adicional sobre la actividad del usuario. La llamada para resolver una dirección IP externa en una ubicación es anónima. No se envía ningún identificador personal en esta llamada.

ATA se integra con la solución VPN mediante la escucha de eventos de contabilidad RADIUS reenviados a las puertas de enlace de ATA. Este mecanismo se basa en la contabilidad RADIUS estándar (RFC 2866) y se admiten los siguientes proveedores de VPN:

- Microsoft

- F5

- Cisco ASA

Importante

A partir de septiembre de 2019, el servicio de ubicación geográfica VPN de Advanced Threat Analytics responsable de detectar ubicaciones VPN ahora admite exclusivamente TLS 1.2. Asegúrese de que el Centro ATA está configurado para admitir TLS 1.2, ya que ya no se admiten las versiones 1.1 y 1.0.

Requisitos previos

Para habilitar la integración de VPN, asegúrese de establecer los parámetros siguientes:

Abra el puerto UDP 1813 en las puertas de enlace de ATA y las puertas de enlace ligeras de ATA.

El Centro ATA debe poder acceder a ti.ata.azure.com mediante HTTPS (puerto 443) para que pueda consultar la ubicación de las direcciones IP entrantes.

En el ejemplo siguiente se usa el servidor de enrutamiento y acceso remoto (RRAS) de Microsoft para describir el proceso de configuración de VPN.

Si usa una solución VPN de terceros, consulte su documentación para obtener instrucciones sobre cómo habilitar la contabilidad RADIUS.

Configuración de la contabilidad radius en el sistema VPN

Realice los pasos siguientes en el servidor RRAS.

Abra la consola enrutamiento y acceso remoto.

Haga clic con el botón derecho en el nombre del servidor y seleccione Propiedades.

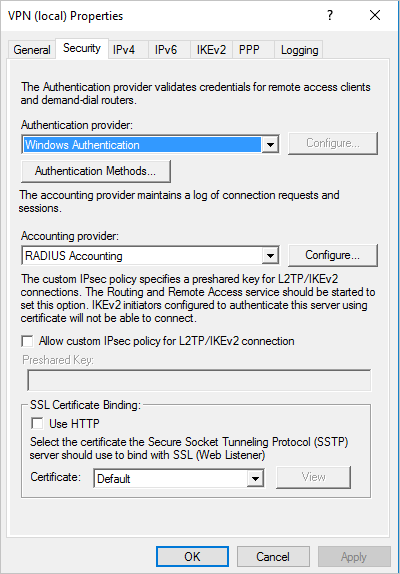

En la pestaña Seguridad , en Proveedor de contabilidad, seleccione Contabilidad RADIUS y haga clic en Configurar.

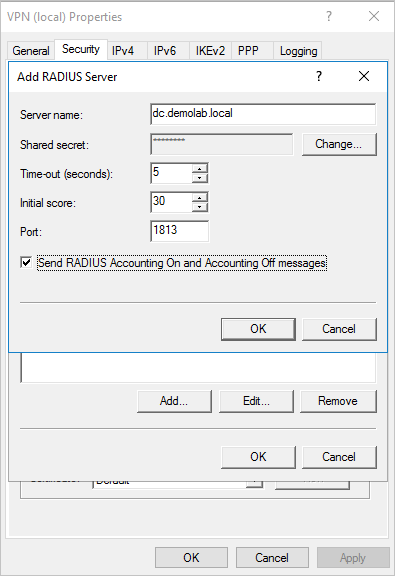

En la ventana Agregar servidor RADIUS , escriba el nombre del servidor de la puerta de enlace de ATA o de la puerta de enlace ligera de ATA más cercana. En Puerto, asegúrese de que el valor predeterminado de 1813 está configurado. Haga clic en Cambiar y escriba una nueva cadena secreta compartida de caracteres alfanuméricos que pueda recordar. Debe rellenarlo más adelante en la configuración de ATA. Active la casilla Enviar mensajes de cuenta RADIUS activada y sin contabilidad y, a continuación, haga clic en Aceptar en todos los cuadros de diálogo abiertos.

Configuración de VPN en ATA

ATA recopila datos de VPN e identifica cuándo y dónde se usan las credenciales a través de VPN e integra esos datos en la investigación. Esto proporciona información adicional para ayudarle a investigar las alertas notificadas por ATA.

Para configurar datos de VPN en ATA:

En la consola de ATA, abra la página Configuración de ATA y vaya a VPN.

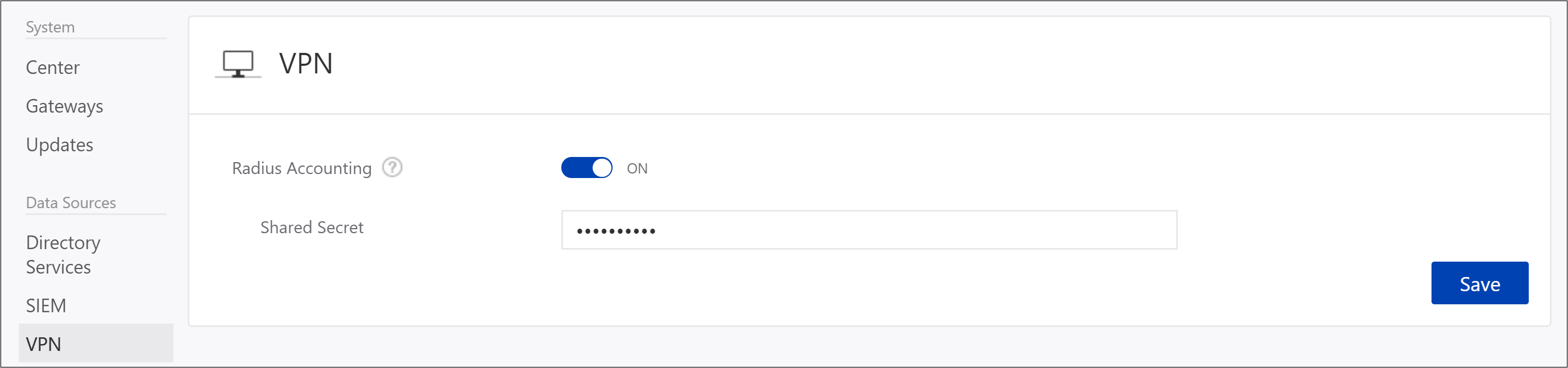

Active La contabilidad radius y escriba el secreto compartido que configuró anteriormente en el servidor VPN de RRAS. Después, haga clic en Guardar.

Una vez habilitado esto, todas las puertas de enlace de ATA y las puertas de enlace ligeras escuchan en el puerto 1813 los eventos de contabilidad radius.

La configuración está completa y ahora puede ver la actividad de VPN en la página de perfil de los usuarios:

Una vez que la puerta de enlace de ATA recibe los eventos VPN y los envía al Centro ATA para su procesamiento, el Centro ATA necesita acceso a ti.ata.azure.com mediante HTTPS (puerto 443) para poder resolver las direcciones IP externas de los eventos VPN en su ubicación geográfica.