Configurar clave de cliente

Con La clave de cliente, puede controlar las claves de cifrado de su organización y, a continuación, configurar Microsoft 365 para usarlas para cifrar los datos en reposo en los centros de datos de Microsoft. En otras palabras, Clave de cliente le permite agregar una capa de cifrado que le pertenece, con las claves.

Configure Azure antes de usar la clave de cliente. En este artículo se describen los pasos que debe seguir para crear y configurar los recursos de Azure necesarios y, a continuación, se proporcionan los pasos para configurar la clave de cliente. Después de configurar Azure, se determina qué directiva y, por lo tanto, qué claves se van a asignar para cifrar los datos en varias cargas de trabajo de Microsoft 365 de su organización. Para obtener más información sobre la clave de cliente o para obtener información general, consulte Información general sobre la clave de cliente.

Importante

Se recomienda encarecidamente seguir los procedimientos recomendados de este artículo. Se denominan TIP e IMPORTANTE. Clave de cliente proporciona control sobre las claves de cifrado raíz cuyo ámbito puede ser tan grande como toda la organización. Esto significa que los errores cometidos con estas claves pueden tener un gran impacto y pueden dar lugar a interrupciones del servicio o pérdida irrevocable de los datos.

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Minimizar el número de usuarios con el rol administrador global ayuda a mejorar la seguridad de la organización. Obtenga más información sobre los roles y permisos de Microsoft Purview.

Antes de configurar la clave de cliente

Antes de empezar, asegúrese de que tiene las suscripciones de Azure adecuadas y las licencias de Microsoft 365, Office 365 y Windows 365 para su organización. Debe usar suscripciones de Azure de pago. Las suscripciones que obtuvo a través de Gratis, Evaluación, Patrocinios, Suscripciones de MSDN y suscripciones en Soporte técnico heredado no son aptas.

Importante

Licencias válidas de Microsoft 365 y Office 365 que ofrecen la clave de cliente de Microsoft 365:

- Office 365 E5

- Microsoft 365 E5

- Cumplimiento de Microsoft 365 E5

- SKU de gobernanza de Microsoft 365 E5 Information Protection &

- Seguridad y cumplimiento de Microsoft 365 para FLW

Todavía se admiten las licencias de Cumplimiento avanzado de Office 365 existentes.

Para comprender los conceptos y procedimientos de este artículo, revise la documentación de Azure Key Vault. Además, familiarícese con los términos usados en Azure, por ejemplo, Microsoft Entra inquilino.

Si necesita más soporte técnico que la documentación, póngase en contacto con Soporte técnico de Microsoft. Para proporcionar comentarios sobre la clave de cliente, incluida la documentación, envíe sus ideas, sugerencias y perspectivas a la comunidad de Microsoft 365.

Introducción a los pasos para configurar la clave de cliente

Para configurar la clave de cliente, complete estas tareas en el orden indicado. El resto de este artículo proporciona instrucciones detalladas para cada tarea o vínculos a más información para cada paso del proceso.

En Azure:

Complete los siguientes requisitos previos mediante la conexión remota a Azure PowerShell. Para obtener mejores resultados, use la versión 4.4.0 o posterior de Azure PowerShell:

Creación de una Key Vault premium de Azure en cada suscripción

Agregue una clave a cada almacén de claves mediante la creación o importación de una clave

Asegúrese de que la eliminación temporal está habilitada en los almacenes de claves.

Habilitación del inquilino después de completar las tareas anteriores:

Incorporación mediante el servicio de incorporación de claves de cliente

Incorporación a la clave de cliente mediante el método heredado

Incorporación a la clave de cliente para un inquilino gubernamental

Incorporación a la clave de cliente para SharePoint y OneDrive

Completar tareas en Azure Key Vault para la clave de cliente

Complete estas tareas en Azure Key Vault. Debe completar estos pasos para todos los tipos de directivas de cifrado de datos (DEP) que use con la clave de cliente.

Creación de dos nuevas suscripciones de Azure

La clave de cliente requiere dos suscripciones de Azure. Como procedimiento recomendado, Microsoft recomienda crear nuevas suscripciones de Azure para usarlas con la clave de cliente. Las claves de Azure Key Vault solo se pueden autorizar para las aplicaciones del mismo inquilino de Microsoft Entra. Debe crear las nuevas suscripciones con el mismo inquilino Microsoft Entra que se usa con la organización donde se asignan los DEP. Por ejemplo, usar la cuenta profesional o educativa que tenga privilegios de administrador adecuados en su organización. Para obtener pasos detallados, consulte Registrarse en Azure como organización.

Importante

La clave de cliente requiere dos claves para cada directiva de cifrado de datos (DEP). Para ello, debe crear dos suscripciones de Azure. Como procedimiento recomendado, Microsoft recomienda que tenga miembros independientes de su organización que configuren una clave en cada suscripción. Solo debe usar estas suscripciones de Azure para administrar claves de cifrado para Microsoft 365. Esto protege a su organización en caso de que uno de los operadores elimine accidentalmente, intencionada o malintencionadamente o de otro modo desajuste las claves de las que son responsables.

No hay ningún límite práctico para el número de suscripciones de Azure que puede crear para su organización. Siguiendo estos procedimientos recomendados, se minimiza el impacto del error humano y se ayudan a administrar los recursos utilizados por clave de cliente.

Registro de las entidades de servicio necesarias

Para usar la clave de cliente, el inquilino debe tener las entidades de servicio necesarias registradas en el inquilino. En las secciones siguientes, se proporcionan instrucciones para comprobar si las entidades de servicio ya están registradas en el inquilino. Si no están registrados, ejecute el cmdlet "New-AzADServicePrincipal" como se muestra.

Registro de la entidad de servicio para la aplicación de incorporación de claves de cliente

Para comprobar si la aplicación customer key onboarding ya está registrada en el inquilino, con los privilegios adecuados, ejecute el siguiente comando:

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Si la aplicación no está registrada en el inquilino, ejecute el siguiente comando:

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Registro de la entidad de servicio para la aplicación M365DataAtRestEncryption

Para comprobar si la aplicación M365DataAtRestEncryption ya está registrada en el inquilino, con los privilegios adecuados, ejecute el siguiente comando:

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

Si la aplicación no está registrada en el inquilino, ejecute el siguiente comando:

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

Registro de la entidad de servicio para la aplicación Office 365 Exchange Online

Para comprobar si la aplicación Office 365 Exchange Online ya está registrada en el inquilino, con los privilegios adecuados, ejecute el siguiente comando:

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

Si la aplicación no está registrada en el inquilino, ejecute el siguiente comando:

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

Creación de una Key Vault premium de Azure en cada suscripción

Los pasos para crear un almacén de claves se documentan en Introducción con Azure Key Vault. Estos pasos le guían a través de la instalación y el inicio de Azure PowerShell, la conexión a la suscripción de Azure, la creación de un grupo de recursos y la creación de un almacén de claves en ese grupo de recursos.

Al crear un almacén de claves, debe elegir una SKU: Standard o Premium. La SKU de Standard permite proteger las claves de Azure Key Vault con software (no hay ninguna protección de claves del Módulo de seguridad de hardware (HSM) y la SKU Premium permite el uso de HSM para la protección de claves de Key Vault. Clave de cliente acepta almacenes de claves que usan cualquier SKU, aunque Microsoft recomienda encarecidamente que use solo la SKU Premium. El costo de las operaciones con claves de cualquier tipo es el mismo, por lo que la única diferencia en el costo es el costo por mes para cada clave protegida por HSM. Consulte los precios de Key Vault para obtener más información.

Si tiene previsto usar Azure Managed HSM en lugar de Azure Key Vault, consulte Clave de cliente mediante HSM administrado.

Importante

Use los almacenes de claves de SKU Premium y las claves protegidas por HSM para los datos de producción. Use solo Standard claves y almacenes de claves de SKU con fines de prueba y validación.

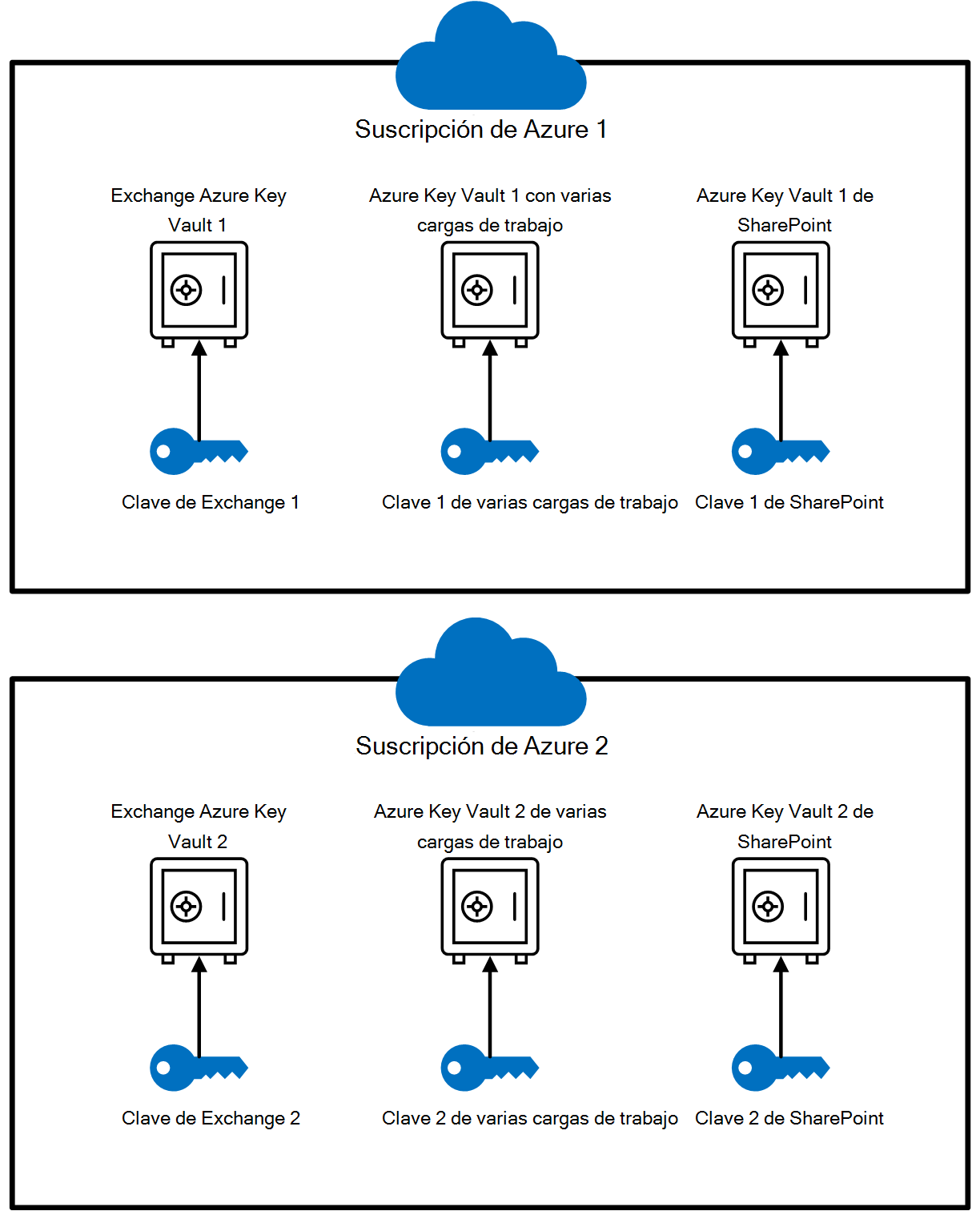

Para cada servicio de Microsoft 365 con el que use la clave de cliente, cree un almacén de claves en cada una de las dos suscripciones de Azure que ha creado.

Por ejemplo, para permitir que la clave de cliente use DEP para escenarios de Exchange, SharePoint y cargas de trabajo múltiples, cree tres pares de almacenes de claves, para un total de 6. Use una convención de nomenclatura que refleje el uso previsto del DEP con el que se asocian los almacenes. En la tabla siguiente se muestra cómo asignar cada Key Vault de Azure (AKV) a cada carga de trabajo.

| nombre Key Vault | Permisos para varias cargas de trabajo de Microsoft 365 (M365DataAtRestEncryption) | Permisos para Exchange | Permisos para SharePoint y OneDrive |

|---|---|---|---|

| ContosoM365AKV01 | Sí | No | No |

| ContosoM365AKV02 | Sí | No | No |

| ContosoEXOAKV01 | No | Sí | No |

| ContosoEXOAKV02 | No | Sí | No |

| ContosoSPOAKV01 | No | No | Sí |

| ContosoSPOAKV02 | No | No | Sí |

La creación de almacenes de claves también requiere la creación de grupos de recursos de Azure, ya que los almacenes de claves necesitan capacidad de almacenamiento (aunque pequeña) y Key Vault registro, si está habilitado, también genera datos almacenados. Como procedimiento recomendado, Microsoft recomienda usar administradores independientes para administrar cada grupo de recursos, con la administración alineada con el conjunto de administradores que administra todos los recursos relacionados con la clave de cliente.

Para Exchange, el ámbito de una directiva de cifrado de datos se elige al asignar la directiva al buzón. Un buzón solo puede tener asignada una directiva y puede crear hasta 50 directivas. El ámbito de una directiva de SharePoint incluye todos los datos de una organización en una ubicación geográfica o geográfica. El ámbito de una directiva de varias cargas de trabajo incluye todos los datos de las cargas de trabajo admitidas para todos los usuarios.

Importante

Si tiene previsto usar la clave de cliente para varias cargas de trabajo de Microsoft 365, Exchange y SharePoint & OneDrive, asegúrese de crear 2 almacenes de claves de Azure para cada carga de trabajo. Se deben crear un total de 6 almacenes.

Asignación de permisos a cada almacén de claves

Defina los permisos necesarios para cada almacén de claves mediante el control de acceso basado en rol de Azure (RBAC de Azure). Las acciones de configuración de Azure Key Vault se realizan mediante el Azure Portal. En esta sección se detalla cómo aplicar los permisos adecuados mediante RBAC.

Asignación de permisos mediante el método RBAC

Para asignar wrapKeypermisos , unwrapkeyy get en la Key Vault de Azure, debe asignar el rol "Key Vault usuario de cifrado de servicio criptográfico" a la aplicación de Microsoft 365 correspondiente. Consulte Concesión de permisos a aplicaciones para acceder a un almacén de claves de Azure mediante Azure RBAC | Microsoft Learn.

Busque los nombres siguientes para cada aplicación de Microsoft 365 al agregar el rol a la Key Vault de Azure:

Para Exchange:

Office 365 Exchange OnlinePara SharePoint y OneDrive:

Office 365 SharePoint OnlinePara la directiva de cargas de trabajo múltiples (Exchange, Teams, Microsoft Purview Information Protection):

M365DataAtRestEncryption

Si no ve la aplicación de Microsoft 365 correspondiente, compruebe que ha registrado la aplicación en el inquilino.

Para más información sobre la asignación de roles y permisos, consulte Uso del control de acceso basado en rol para administrar el acceso a los recursos de suscripción de Azure.

Asignación de roles de usuario

Los administradores del almacén de claves realizan la administración diaria del almacén de claves para su organización. Estas tareas incluyen copia de seguridad, creación, obtención, importación, lista y restauración.

Importante

El conjunto de permisos asignados a los administradores del almacén de claves no incluye el permiso para eliminar claves. Esto es intencionado y una práctica importante. Normalmente no se realiza la eliminación de claves de cifrado, ya que al hacerlo se destruyen de forma permanente los datos. Como procedimiento recomendado, no conceda el permiso de eliminación de claves de cifrado a los administradores del almacén de claves de forma predeterminada. En su lugar, reserve este permiso para los colaboradores del almacén de claves y asígnelo solo a un administrador a corto plazo una vez que se comprendan claramente las consecuencias.

Para asignar estos permisos a un usuario de su organización mediante RBAC, consulte Asignación de roles de Azure mediante el Azure Portal y asignación del rol de administrador de Key Vault.

Colaboradores que pueden cambiar los permisos en el propio Key Vault de Azure. Cambie estos permisos a medida que los empleados se vayan o se unan a su equipo. En la rara situación en la que los administradores del almacén de claves necesitan legítimamente permiso para eliminar o restaurar una clave, también debe cambiar los permisos. A este conjunto de colaboradores del almacén de claves se le debe conceder el rol Colaborador en el almacén de claves. Puede asignar este rol mediante RBAC. El administrador que crea una suscripción tiene este acceso implícitamente y la capacidad de asignar otros administradores al rol Colaborador.

Agregue una clave a cada almacén de claves mediante la creación o importación de una clave

Hay dos maneras de agregar claves a una Key Vault de Azure; puede crear una clave directamente en el recurso o importar una clave. La creación de una clave directamente en Key Vault es menos complicada, pero la importación de una clave proporciona control total sobre cómo se genera la clave. Use las claves RSA. La clave de cliente admite longitudes de clave RSA de hasta 4096. Azure Key Vault no admite el ajuste y desencapsulado con claves de curva elípticas.

Para obtener instrucciones para agregar una clave a cada almacén, consulte Add-AzKeyVaultKey.

Para obtener pasos detallados para crear una clave local e importarla en el almacén de claves, consulte Cómo generar y transferir claves protegidas por HSM para Azure Key Vault. Use las instrucciones de Azure para crear una clave en cada almacén de claves.

Comprobación de la fecha de expiración de las claves

Para comprobar que no se ha establecido una fecha de expiración para las claves, ejecute el cmdlet Get-AzKeyVaultKey .

Para Azure Key Vault:

Get-AzKeyVaultKey -VaultName <vault name>

La clave de cliente no puede usar una clave expirada. Se ha producido un error en las operaciones con una clave expirada y, posiblemente, se produce una interrupción del servicio. Se recomienda encarecidamente que las claves usadas con clave de cliente no tengan una fecha de expiración.

Una fecha de expiración, una vez establecida, no se puede quitar, pero se puede cambiar a otra fecha. Si se debe usar una clave que tenga una fecha de expiración, cambie el valor de expiración a 12/31/9999 y use el proceso de incorporación heredado. Las claves con una fecha de expiración establecida en una fecha distinta del 12/31/9999 no superan la validación de Microsoft 365. El servicio de incorporación de claves de cliente solo acepta claves sin una fecha de expiración.

Para cambiar una fecha de expiración establecida en cualquier valor distinto del 12/31/9999, ejecute el cmdlet Update-AzKeyVaultKey .

Para Azure Key Vault:

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Precaución

No establezca fechas de expiración en las claves de cifrado que use con clave de cliente.

Asegúrese de que la eliminación temporal está habilitada en los almacenes de claves.

Cuando puede recuperar rápidamente las claves, es menos probable que experimente una interrupción prolongada del servicio debido a claves eliminadas accidental o malintencionadamente. Esta configuración se conoce como Eliminación temporal. Habilitar la eliminación temporal permite recuperar claves o almacenes en un plazo de 90 días después de la eliminación sin tener que restaurarlas desde la copia de seguridad. Esta configuración se habilita automáticamente tras la creación de nuevas instancias de Azure Key Vault. Si usa almacenes existentes que no tienen habilitada esta configuración, puede habilitarla.

Para habilitar la eliminación temporal en los almacenes de claves, complete estos pasos:

Inicie sesión en su suscripción de Azure con Azure PowerShell. Para obtener instrucciones, consulte Inicio de sesión con Azure PowerShell.

Ejecute el cmdlet Get-AzKeyVault . En este ejemplo, el nombre del almacén es el nombre del almacén de claves para el que va a habilitar la eliminación temporal:

$v = Get-AzKeyVault -VaultName <vault name> $r = Get-AzResource -ResourceId $v.ResourceId $r.Properties | Add-Member -MemberType NoteProperty -Name enableSoftDelete -Value 'True' Set-AzResource -ResourceId $r.ResourceId -Properties $r.PropertiesConfirme que la eliminación temporal está configurada para el almacén de claves mediante la ejecución del cmdlet Get-AzKeyVault . Si la eliminación temporal está configurada correctamente para el almacén de claves, la propiedad Eliminación temporal habilitada devuelve un valor de True:

Get-AzKeyVault -VaultName <vault name> | fl

Antes de continuar, asegúrese de que la opción "Eliminación temporal habilitada". se establece en "True" y "Período de retención de eliminación temporal (días)" se establece en "90".

Copia de seguridad de la clave de azure Key Vault

Inmediatamente después de la creación o cualquier cambio en una clave, realice una copia de seguridad y almacene copias de la copia de seguridad, tanto en línea como sin conexión. Para crear una copia de seguridad de una clave de Azure Key Vault, ejecute el cmdlet Backup-AzKeyVaultKey.

Obtención del URI para cada clave de Azure Key Vault

Una vez configurados los almacenes de claves y agregados las claves, ejecute el siguiente comando para obtener el URI de la clave en cada almacén de claves. Use estos URI al crear y asignar cada DEP más adelante, por lo que guarde esta información en un lugar seguro. Ejecute este comando una vez para cada almacén de claves.

En Azure PowerShell:

(Get-AzKeyVaultKey -VaultName <vault name>).Id

Incorporación mediante el servicio de incorporación de claves de cliente

El Servicio de incorporación de claves de cliente de Microsoft 365 es un servicio que le permite habilitar la clave de cliente dentro de su propio inquilino. Esta característica valida automáticamente los recursos de clave de cliente necesarios. Si lo desea, puede validar los recursos por separado antes de continuar con la habilitación de clave de cliente dentro del inquilino.

Importante

Este servicio aún no está disponible para los siguientes escenarios:

- Inquilinos gubernamentales: consulte "Onboard to Customer Key for Government tenants" (Incorporar a la clave de cliente para inquilinos gubernamentales) a continuación.

- SharePoint y OneDrive: consulte "Incorporación a la clave de cliente para SharePoint y OneDrive" a continuación.

- Inquilinos con HSM administrados: consulte "Incorporación a la clave de cliente mediante el método heredado" a continuación.

La cuenta usada para la incorporación debe tener los permisos siguientes:

- Permisos de registro de prinicpal de servicio : registro de las entidades de servicio necesarias.

- Lector : en cada una de las instancias de Azure Key Vault usadas en el cmdlet de incorporación.

Instalación del módulo de PowerShell "M365CustomerKeyOnboarding"

Inicie sesión en su suscripción de Azure con Azure PowerShell. Para obtener instrucciones, consulte Inicio de sesión con Azure PowerShell.

Instale la versión más reciente del módulo M365CustomerKeyOnboarding disponible en el Galería de PowerShell. Confirme que está descargando la versión más reciente viendo la pestaña "Historial de versiones" en la parte inferior de la página. Inicie una sesión de PowerShell como administrador. Copie y pegue el comando en Azure PowerShell y ejecútelo para instalar el paquete. Seleccione la opción "Sí a todo" si se le solicita. La instalación tarda unos instantes.

Uso de los tres modos de incorporación diferentes

Hay tres modos de incorporación diferentes que cada uno de ellos se usa para diferentes fines en el proceso de incorporación. Estos tres modos son "Validar", "Preparar", "Habilitar". Al ejecutar el cmdlet en Crear una solicitud de incorporación, indique el modo mediante el parámetro "-OnboardingMode".

Validar

Use el modo "Validar" para validar que la configuración de los recursos que se usan para clave de cliente es correcta. No se realiza ninguna acción en ninguno de los recursos en este modo.

Importante

Puede ejecutar este modo tantas veces como desee si cambia la configuración de cualquiera de los recursos.

Preparar

El modo "Preparar" realiza una acción en los recursos de clave de cliente registrando las dos suscripciones de Azure que se indicaron en el cmdlet para usar MandatoryRetentionPeriod. La pérdida temporal o permanente de claves de cifrado raíz puede ser perjudicial o incluso catastrófica para el funcionamiento del servicio y puede dar lugar a la pérdida de datos. Por este motivo, los recursos utilizados con la clave de cliente requieren una protección segura. Un período de retención obligatorio impide la cancelación inmediata e irrevocable de la suscripción de Azure. Después de ejecutar el cmdlet, las suscripciones pueden tardar hasta 1 hora en reflejar el cambio. Para comprobar el estado del registro MandatoryRetentionPeriod, después de ejecutar el cmdlet en modo de preparación, pase al modo "validar".

Importante

El registro de MandatoryRetentionPeriod para las suscripciones de Azure es obligatorio. Solo se le pedirá que ejecute este modo una vez, a menos que el cmdlet le pida que lo haga de nuevo.

Habilitación

Use este modo cuando esté listo para incorporarse a la clave de cliente. "Habilitar" solo habilitará el inquilino para la clave de cliente para la carga de trabajo indicada por el parámetro -Scenario . Si desea habilitar la clave de cliente para Exchange y M365DataAtRestEncryption, ejecute el cmdlet de incorporación un total de dos veces, una para cada carga de trabajo. Antes de ejecutar el cmdlet en modo "enable", compruebe que los recursos están configurados correctamente, indicados por "Passed" en "ValidationResult".

Importante

Habilitar solo incorporará correctamente el inquilino a la clave de cliente si los recursos satisfacen las comprobaciones en el modo "validar".

Creación de una solicitud de incorporación

El primer paso de este proceso de automatización es crear una nueva solicitud. PowerShell permite compactar los resultados del cmdlet en variables. Compactar la nueva solicitud en una variable. Puede crear una variable mediante el símbolo "$" seguido del nombre de la variable.

En el ejemplo, $request es la variable que puede asignar a una solicitud de incorporación.

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -VaultName1 <AKVVaultName1> -KeyName1 <KeyName1> -Subscription2 <subscriptionID2> -VaultName2 <AKVVaultName2> -KeyName2 <KeyName2> -OnboardingMode <OnboardingMode>

| Parámetro | Descripción | Ejemplo |

|---|---|---|

| -Organización | Escriba el identificador de inquilino con el formato xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx. | abcd1234-abcd-efgh-hijk-abcdef123456 |

| -Escenario | Escriba la carga de trabajo a la que desea incorporar. Las opciones de entrada son: "MDEP": clave de cliente para varias cargas de trabajo 'EXO': clave de cliente para Exchange |

MDEP o EXO |

| -Subscription1 | Escriba el identificador de suscripción de Azure de la primera suscripción que registró para un período de retención obligatorio. | p12ld534-1234-5678-9876-g3def67j9k12 |

| -VaultName1 | Escriba el nombre del almacén de la primera Key Vault de Azure que configuró para Clave de cliente. | EXOVault1 |

| -KeyName1 | Escriba el nombre de la primera clave de Azure Key Vault en el primer almacén de claves de Azure que configuró para Clave de cliente. | EXOKey1 |

| -Subscription2 | Escriba el identificador de suscripción de Azure de la segunda suscripción que registró para un período de retención obligatorio. | 21k9j76f-ed3g-6789-8765-43215dl21pbd |

| -VaultName2 | Escriba el nombre del almacén del segundo Key Vault de Azure que configuró para Clave de cliente. | EXOVault2 |

| -KeyName2 | Escriba el nombre de la segunda clave de Azure Key Vault en el segundo almacén de claves de Azure que configuró para Clave de cliente. | EXOKey2 |

| -Modo de incorporación | "Preparar": la configuración necesaria se realiza en los recursos aplicando MandatoryRetentionPeriod en las suscripciones. Esta acción puede tardar hasta una hora en aplicarse. "Validar": solo valide los recursos de suscripción de Azure Key Vault y Azure, no se incorpore a la clave de cliente. Este modo sería útil si desea comprobar todos los recursos, pero optar por incorporarlo oficialmente más adelante. "Habilitar": valide los recursos de Azure Key Vault y Suscripción y habilite La clave de cliente en el inquilino si la validación se realiza correctamente. |

Preparar o Habilitación o Validar |

Inicie sesión con las credenciales de administrador de inquilinos.

Se abre una ventana del explorador que le pide que inicie sesión con su cuenta con privilegios. Inicie sesión con las credenciales adecuadas.

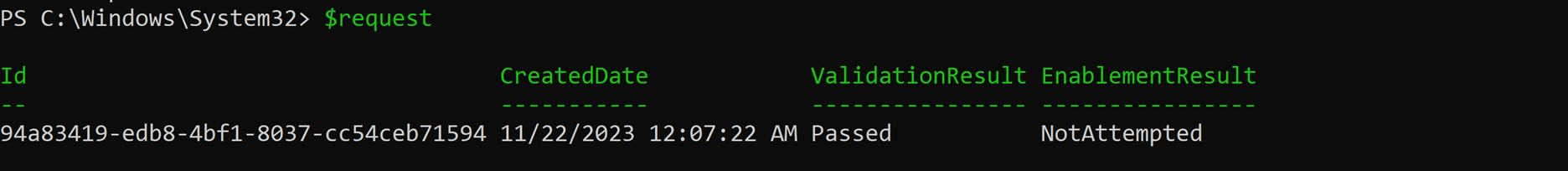

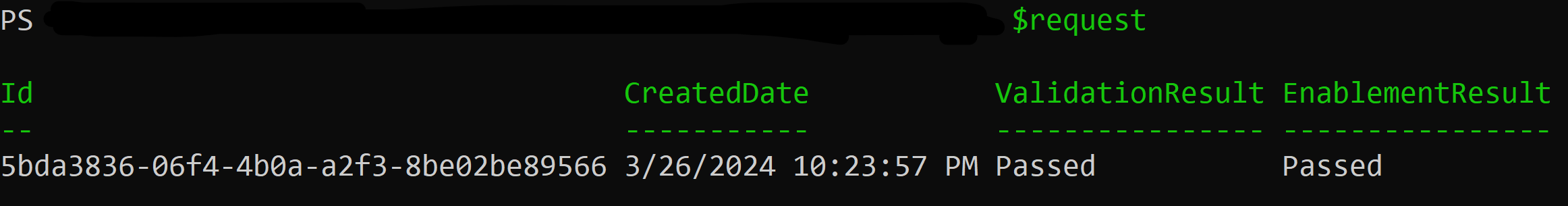

Ver los detalles de validación y habilitación

Después de iniciar sesión correctamente, vuelva a la ventana de PowerShell. Ejecute la variable con la que compactó el cmdlet de incorporación para obtener una salida de la solicitud de incorporación.

$request

Recibirá una salida con el identificador, CreatedDate, ValidationResult y EnablementResult.

| Salida | Descripción |

|---|---|

| Id. | Identificador asociado a la solicitud de incorporación creada. |

| CreatedDate | Fecha de creación de la solicitud. |

| ValidationResult | Indicador de validación correcta o incorrecta. |

| EnablementResult | Indicador de habilitación correcta o incorrecta. |

Un inquilino que está listo para usar la clave de cliente tiene "Success" en "ValidationResult" y "EnablementResult", como se muestra:

Continúe con los pasos siguientes si el inquilino se ha incorporado correctamente a la clave de cliente.

Solución de problemas de detalles de validaciones erróneas

Si se produce un error en la validación del inquilino, los pasos siguientes son una guía para investigar la causa principal de los recursos mal configurados. Para comprobar qué recursos mal configurados provocan un error en la validación, almacene el resultado de incorporación en una variable y vaya a sus resultados de validación.

- Busque el identificador de solicitud de la solicitud que desea investigar enumerando todas las solicitudes.

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

- Almacenar la solicitud de incorporación específica en la variable "$request"

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Ejecuta el siguiente comando.

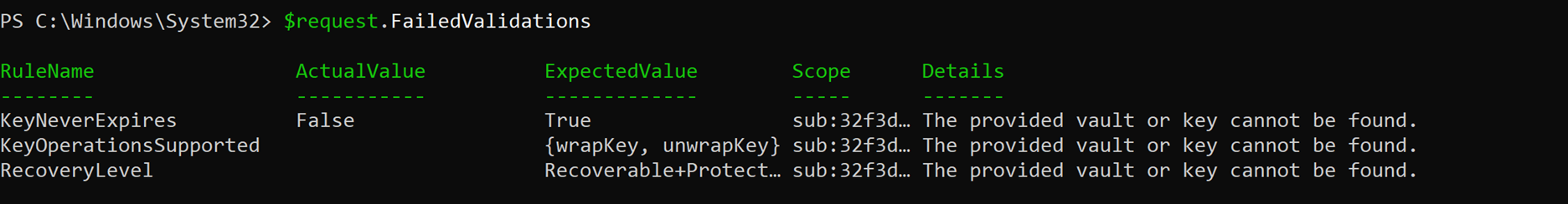

$request.FailedValidations

El valor esperado de cada regla aparece en la columna "ExpectedValue" mientras que el valor real aparece en la columna "ActualValue". La columna "ámbito" muestra los cinco primeros caracteres del identificador de suscripción, lo que le permite determinar qué suscripción y el almacén de claves subyacentes tenían el problema. La sección "Detalles" proporciona una descripción de la causa principal del error y cómo controlarlo.

| RuleName | Descripción | Solución |

|---|---|---|

| MandatoryRetentionPeriodState | Devuelve el estado de MandatoryRetentionPeriod | Compruebe que se ha ejecutado el modo "Preparar". Si el problema persiste, vaya a Estado de período de retención obligatorio incorrecto. |

| SubscriptionInRequestOrganization | La suscripción de Azure está dentro de la organización. | Compruebe que la suscripción proporcionada se creó dentro del inquilino indicado. |

| VaultExistsinSubscription | La Key Vault de Azure está dentro de la suscripción de Azure. | Compruebe que la Key Vault de Azure se creó dentro de la suscripción indicada. |

| SubscriptionUniquePerScenario | La suscripción es única para la clave de cliente. | Compruebe que usa dos identificadores de suscripción únicos. |

| SubscriptionsCountPerScenario | Tiene dos suscripciones por escenario. | Compruebe que usa dos suscripciones en la solicitud. |

| RecoveryLevel | El nivel de recuperación de claves de AKV es Recoverable+ProtectedSubscription. | Estado de período de retención obligatorio incorrecto |

| KeyOperationsSupported | El almacén de claves tiene los permisos necesarios para la carga de trabajo adecuada. | Asignación de los permisos adecuados a las claves de AKV |

| KeyNeverExpires | La clave de AKV no tiene una fecha de expiración. | Comprobación de la expiración de las claves |

| KeyAccessPermissions | La clave de AKV tiene los permisos de acceso necesarios. | Asignación de los permisos adecuados a las claves de AKV |

| OrganizationHasRequiredServicePlan | Su organización tiene el plan de servicio correcto para usar la clave de cliente. | Asegúrese de que el inquilino tiene las licencias necesarias. |

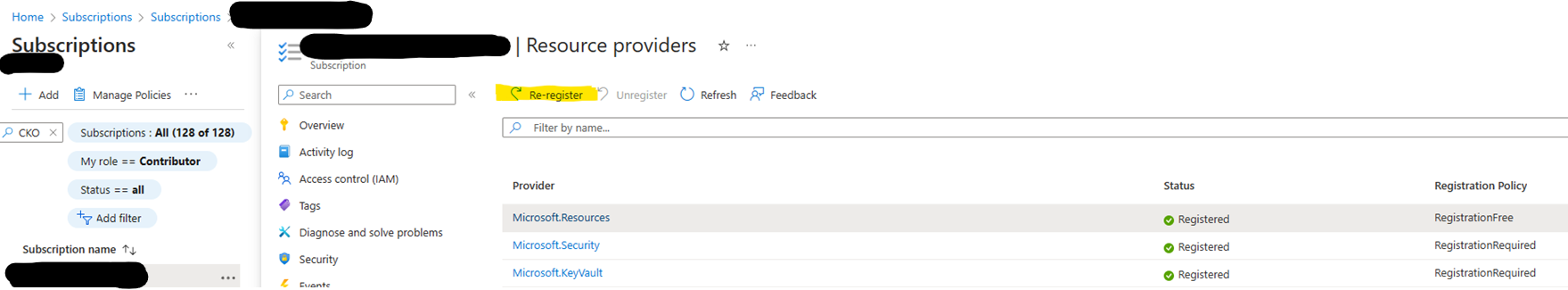

Estado de período de retención obligatorio incorrecto

Si MandatoryRetentionPeriodState está establecido en "Recuperable" o "Recuperable+Purgable" una hora después de ejecutar el cmdlet de incorporación en modo "Preparar", y tiene habilitada la eliminación temporal en azure Key Vaults, siga estos pasos:

- Confirme que ambas suscripciones de Azure devuelven un estado "Registrado" mediante la ejecución de los siguientes comandos:

Set-AzContext -SubscriptionId <Subscription ID>

Get-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources

Vuelva a registrar los proveedores de recursos "Microsoft.Resources" y "Microsoft.KeyVault" en ambas suscripciones.

- El nuevo registro se puede realizar mediante tres métodos: Azure Portal, CLI de Azure y Azure PowerShell.

Azure PowerShell:

Register-AzResourceProvider -ProviderNamespace Microsoft.Resources Register-AzResourceProvider -ProviderNamespace Microsoft.KeyvaultCLI de Azure:

az provider register --namespace Microsoft.Resources az provider register --namespace Microsoft.KeyvaultAzure Portal:

- El nuevo registro se puede realizar mediante tres métodos: Azure Portal, CLI de Azure y Azure PowerShell.

Para comprobar el nivel de recuperación de una clave, en Azure PowerShell, ejecute el cmdlet Get-AzKeyVaultKey de la siguiente manera:

(Get-AzKeyVaultKey -VaultName <vault name> -Name <key name>).Attributes

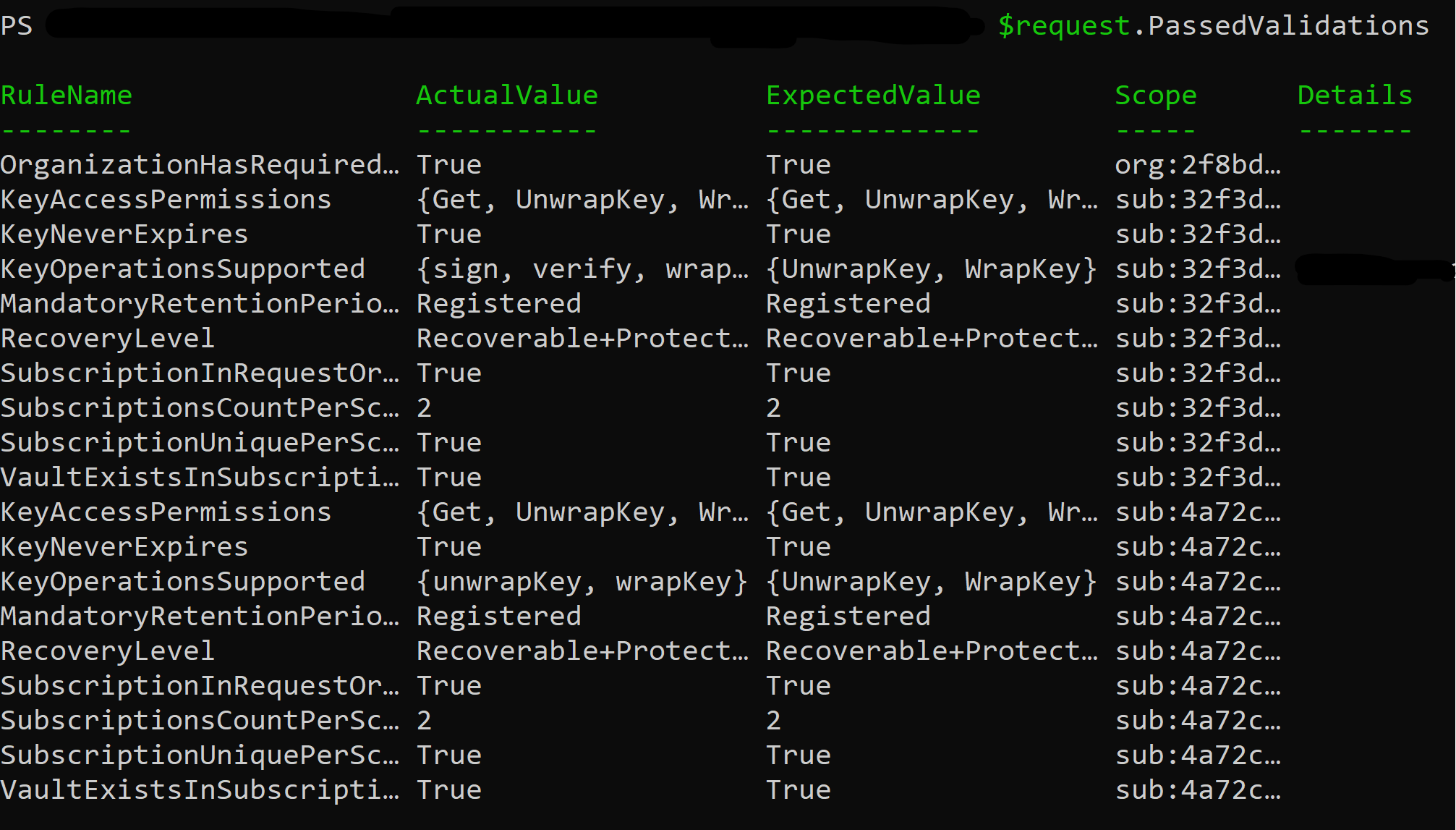

Comprobación de validaciones pasadas

Para comprobar qué validaciones se han pasado, ejecute los siguientes comandos:

- Almacenar la solicitud de incorporación específica en la variable "$request"

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Ejecuta el siguiente comando.

$request.PassedValidations

Incorporación a la clave de cliente mediante el método heredado

Use solo este método si los escenarios no admitidos del servicio de incorporación de claves de cliente se aplican al inquilino. Si desea incorporarse a la clave de cliente mediante el método heredado, después de completar todos los pasos para configurar las suscripciones y almacenes de claves de Azure, póngase en contacto con Soporte técnico de Microsoft solicitando soporte técnico para la clave de cliente.

Incorporación a la clave de cliente para inquilinos gubernamentales

Si tiene un inquilino ubicado en GCC-H o DoD y desea habilitar la clave de cliente, después de completar todos los pasos para configurar azure key vaults y suscripciones, póngase en contacto con Soporte técnico de Microsoft solicitar soporte técnico de clave de cliente para inquilinos gubernamentales.

Incorporación a la clave de cliente para SharePoint y OneDrive

Hay dos requisitos previos para incorporar a la clave de cliente para SharePoint y OneDrive.

El inquilino ya se ha incorporado a clave de cliente para Exchange o clave de cliente para varias cargas de trabajo.

Ambas suscripciones se registran para usar un período de retención obligatorio.

Si el inquilino cumple ambos requisitos previos, vaya a Creación de un DEP para su uso con SharePoint y OneDrive.

Pasos siguientes

Una vez completados los pasos de este artículo, estará listo para crear y asignar DEP. Para obtener instrucciones, consulte Administrar clave de cliente.