Configuración de Windows Extended Protection en Exchange Server

Información general

Windows Extended Protection mejora la autenticación existente en Windows Server y mitiga los ataques de retransmisión de autenticación o de tipo "man in the middle" (MitM). Esta mitigación se realiza mediante el uso de información de seguridad que se implementa a través de la información de enlace de canal especificada a través de un Channel Binding Token (CBT) objeto que se usa principalmente para las conexiones TLS.

La protección ampliada está habilitada de forma predeterminada al instalar Exchange Server 2019 CU14 (o posterior). Para obtener más información, vea Lanzamiento: Actualización acumulativa de 2024 H1 para Exchange Server.

En versiones anteriores de Exchange Server (por ejemplo, Exchange Server 2016), protección ampliada se puede habilitar con la ayuda del script deExchangeExtendedProtectionManagement.ps1 en algunos o todos los servidores de Exchange.

Terminología usada en esta documentación

Directorio virtual o vDir

Lo usa Exchange Server para permitir el acceso a aplicaciones web como Exchange ActiveSync, Outlook on the Weby el AutoDiscover servicio. Un administrador puede configurar varias opciones de directorio virtual, incluida la autenticación, la seguridad y la configuración de informes. Protección extendida es una de estas opciones de autenticación.

Configuración de protección extendida

Controla el comportamiento de la comprobación de Channel Binding Tokens o CBT. Los valores posibles para esta configuración se enumeran en la tabla siguiente:

| Valor | Descripción |

|---|---|

| Ninguno | Especifica que IIS no realiza la comprobación CBT. |

| Permitir | Especifica que la comprobación CBT está habilitada, pero no es necesaria. Esta configuración permite una comunicación segura con los clientes que admiten la protección ampliada y sigue siendo compatible con los clientes que no son capaces de usar la protección ampliada. |

| Obligatoria | Este valor especifica que se requiere la comprobación CBT. Esta configuración bloquea los clientes que no admiten la protección ampliada. |

Marcas SSL

La configuración de la configuración SSL es necesaria para asegurarse de que los clientes se conectan a directorios virtuales de IIS de una manera específica con los certificados de cliente. Para habilitar la protección ampliada, las marcas SSL necesarias son SSL y SSL128.

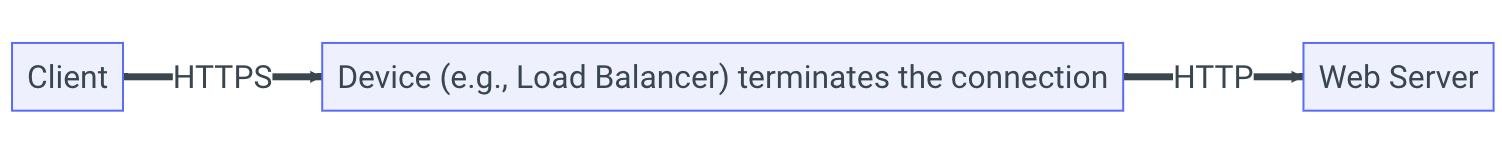

Descarga de SSL

Finaliza la conexión en un dispositivo entre el cliente y el Exchange Server y, a continuación, usa una conexión sin cifrar para conectarse a la Exchange Server.

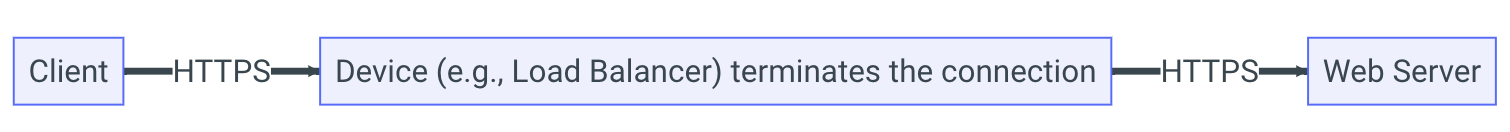

Puente SSL

Describe un proceso en el que un dispositivo, ubicado en el borde de una red, descifra el tráfico SSL y, a continuación, lo vuelve a cifrar antes de enviarlo al servidor web.

Agente híbrido o híbrido moderno

Este es el nombre de un método de configuración híbrido de Exchange que quita algunos de los requisitos de configuración del híbrido clásico (por ejemplo, conexiones de red entrantes a través del firewall) para habilitar las características híbridas de Exchange. Puede obtener más información sobre esta característica aquí.

Carpetas públicas

Están diseñados para el acceso compartido y para ayudar a que el contenido de una jerarquía profunda sea más fácil de examinar. Puede obtener más información sobre carpetas públicas aquí.

Requisitos previos para habilitar la protección ampliada en Exchange Server

Sugerencia

Se recomienda ejecutar el script Exchange Server Health Checker para comprobar si se cumplen todos los requisitos previos en el servidor exchange en el que se debe activar la protección ampliada.

Versiones de exchange server que admiten protección ampliada

La protección ampliada se admite en Exchange Server 2013, 2016 y 2019 a partir de las versiones de agosto de 2022 Exchange Server Security Update (SU).

Si su organización tiene instalado Exchange Server 2016 o Exchange Server 2019, deben ejecutar la Novedades acumulativa de Exchange trimestral de septiembre de 2021 o la actualización acumulativa H1 de 2022. Debe tener instalada al menos la actualización de seguridad de agosto de 2022 o posterior antes de continuar con la configuración de Protección ampliada.

Si su organización tiene instalado Exchange Server 2013, Exchange Server debe estar en CU23 con la actualización de seguridad de agosto de 2022 o posterior instalada.

Advertencia

Exchange Server 2013 ha llegado a su fin el 11 de abril de 2023.

Requisitos de configuración de Outlook Anywhere

La descarga de SSL para Outlook Anywhere está habilitada de forma predeterminada y debe deshabilitarse antes de habilitar la protección ampliada. Siga los pasos descritos en el ejemplo 3.

Importante

Exchange Server instalador cu14 (o posterior) de 2019 deshabilita la descarga de SSL para Outlook Anywhere automáticamente. Esto forma parte de la protección extendida habilitada de forma predeterminada en appraoch.

Requisitos de versión de NTLM

NTLMv1 es débil y no proporciona protección contra ataques de tipo hombre en el medio (MitM). Debe considerarse vulnerable y ya no se debe usar.

NTLMv1 no se puede usar junto con protección ampliada. Si aplica un cliente para que lo use NTLMv1 en lugar de NTLMv2 y tiene protección ampliada habilitada en los servidores de Exchange, esta configuración conduce a solicitudes de contraseña en el lado cliente sin una manera de autenticarse correctamente en el servidor de Exchange.

Nota:

Para aumentar la seguridad, se recomienda revisar y configurar esta configuración independientemente de si experimenta problemas o no.

Si experimenta mensajes de contraseña en los clientes una vez habilitada la protección ampliada, debe comprobar la siguiente clave y valor del Registro en el cliente y en el lado Exchange Server:

Clave del Registro: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Valor del Registro: LmCompatibilityLevel

Se recomienda establecerlo en un valor de 5, que es Send NTLMv2 response only. Refuse LM & NTLM. Debe establecerse al menos en un valor de 3 que sea Send NTLMv2 response only.

Si elimina el valor, el sistema operativo aplicará el valor predeterminado del sistema. En Windows Server 2008 R2 y versiones posteriores, lo tratamos como si estuviera establecido en 3.

Si desea administrar la configuración de forma centralizada, puede hacerlo mediante directiva de grupo:

Ubicación de la directiva: Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Más información: Seguridad de red: Nivel de autenticación de LAN Manager

Requisitos de TLS

Antes de habilitar la protección ampliada, debe asegurarse de que todas las configuraciones de TLS sean coherentes en todos los servidores de Exchange. Por ejemplo, si uno de los servidores usa TLS 1.2, debe asegurarse de que todos los servidores de la organización están configurados mediante TLS 1.2. Cualquier variación en el uso de la versión de TLS entre servidores puede hacer que se produzcan errores en las conexiones de cliente o servidor a servidor.

Además de este requisito, el valor del valor del SchUseStrongCrypto Registro debe establecerse en un valor de 1 en todos los servidores de Exchange de la organización.

Si este valor no se establece 1explícitamente en , el valor predeterminado de esta clave se puede interpretar como 0 o 1 en función de la versión de .NET que usen los archivos binarios de Exchange Server y existe la posibilidad de que experimente problemas de conexión en la comunicación de servidor a servidor. Esto puede ocurrir, especialmente si están en uso diferentes versiones de Exchange Server (por ejemplo, Exchange Server 2016 y Exchange Server 2019).

Lo mismo se aplica al valor del SystemDefaultTlsVersions Registro, que también debe establecerse explícitamente en un valor de 1.

Si estos valores del Registro no están configurados según lo esperado, esta configuración incorrecta puede provocar una falta de coincidencia de TLS en la comunicación entre el servidor o el cliente y el servidor y, como resultado, podría provocar problemas de conectividad.

Consulte esta Exchange Server guía de procedimientos recomendados de configuración de TLS para configurar los valores de TLS necesarios en los servidores de Exchange.

Compatibilidad de software de terceros

Antes de habilitar Extended Protection, es esencial realizar pruebas en todos los productos de terceros dentro de su entorno de Exchange Server para asegurarse de que funcionan correctamente. Si no está seguro de si se admite La protección ampliada, debe ponerse en contacto con el proveedor para obtener confirmación.

Hemos visto, por ejemplo, soluciones antivirus que enviaban conexiones a través de un servidor proxy local para proteger el equipo cliente. Este escenario impediría la comunicación con el servidor exchange y tendría que deshabilitarse, ya que se considera una conexión man-in-the-middle (MitM), que será bloqueada por Extended Protection.

Escenarios que podrían afectar a la conectividad del cliente cuando se ha habilitado la protección ampliada

Escenarios de descarga de SSL

La protección ampliada no se admite en entornos que usan la descarga ssl. La terminación SSL durante la descarga ssl hace que se produzca un error en la protección ampliada. Para habilitar la protección ampliada en el entorno de Exchange, no debe usar la descarga ssl con los equilibradores de carga.

Escenarios de puente SSL

La protección ampliada se admite en entornos que usan ssl bridging en determinadas condiciones. Para habilitar la protección ampliada en el entorno de Exchange mediante ssl bridging, debe usar el mismo certificado SSL en Exchange y los equilibradores de carga. El uso de certificados diferentes hace que se produzca un error en la comprobación del token de enlace de canal de protección extendida y, como resultado, impida que los clientes se conecten al servidor de Exchange.

Escenarios de protección extendida y carpeta pública

En la sección siguiente se tratan los escenarios de carpetas públicas, lo que podría provocar errores cuando la protección ampliada está habilitada.

Protección ampliada no se puede habilitar en Exchange Server servidores de 2013 con carpetas públicas en un entorno de coexistencia

Para habilitar la protección ampliada en Exchange Server 2013, asegúrese de que no tiene carpetas públicas hospedadas en Exchange Server 2013. Si tiene coexistencia de Exchange Server 2013 con Exchange Server 2016 o Exchange Server 2019, debe migrar las carpetas públicas a Exchange Server 2016 o Exchange Server 2019 antes de habilitar la protección ampliada. Después de habilitar la protección ampliada y de que haya carpetas públicas en Exchange Server 2013, ya no aparecerán para los usuarios finales.

Advertencia

Exchange Server 2013 ha llegado a su fin el 11 de abril de 2023.

La protección ampliada no se puede habilitar en Exchange Server 2016 CU22 o Exchange Server 2019 CU11 o versiones anteriores que hospedan una jerarquía de carpetas públicas

Si tiene un entorno que contiene Exchange Server 2016 CU22 o Exchange Server 2019 CU11 o anterior y usa carpetas públicas, debe confirmar la versión del servidor que hospeda la jerarquía de carpetas públicas antes de habilitar La protección ampliada.

Asegúrese de que el servidor, que hospeda la jerarquía de carpetas públicas, se actualice a Exchange Server 2016 CU23 o Exchange Server 2019 CU12 (o posterior) con la Novedades de seguridad más reciente instalada. Mueva la jerarquía de carpetas públicas a una Exchange Server que ejecute una versión necesaria si no puede actualizar el servidor exchange a una versión compatible.

La tabla siguiente se puede usar para aclarar:

| Versión de Exchange | CU instalado | SU instalado | Hospeda buzones pf | ¿Se admite EP? |

|---|---|---|---|---|

| Exchange 2013 | CU23 | Agosto de 2022 (o posterior) | No | Sí |

| Exchange 2016 | CU22 | Agosto de 2022 (o posterior) | No hay buzones de jerarquía | Yes |

| Exchange 2016 | CU23 (2022 H1) o posterior | Agosto de 2022 (o posterior) | Cualquiera | Yes |

| Exchange 2019 | CU11 | Agosto de 2022 (o posterior) | No hay buzones de jerarquía | Yes |

| Exchange 2019 | CU12 (2022 H1) o posterior | Agosto de 2022 (o posterior) | Cualquiera | Yes |

| Cualquier otra versión | Cualquier otro CU | Cualquier otra SU | Cualquiera | No |

Protección ampliada y configuración híbrida moderna

En la sección siguiente se tratan Exchange Server escenarios híbridos modernos, lo que podría provocar errores cuando se habilita la protección ampliada.

La protección ampliada no se puede configurar completamente en servidores Exchange que se publican mediante el Agente híbrido

En una configuración híbrida moderna, los servidores de Exchange se publican a través de un agente híbrido, que representa el Exchange Online llamadas al servidor de Exchange.

Habilitar la protección ampliada en servidores exchange que se publican a través del Agente híbrido puede provocar la interrupción de las características híbridas, como los movimientos de buzón y las llamadas de disponibilidad si no se realizan correctamente. Por lo tanto, es importante identificar todos los servidores de Exchange, que se publican con la ayuda de un agente híbrido y no habilitar la protección ampliada en el directorio virtual de Front-End EWS en ellos.

Identificación de servidores de Exchange que se publican mediante el Agente híbrido

En caso de que no tenga una lista de servidores, que se publicaron a través del Agente híbrido, puede usar los pasos siguientes para identificarlos. Estos pasos no son necesarios si ejecuta una implementación clásica Exchange Server híbrida.

- Inicie sesión en una máquina donde esté instalado el Agente híbrido y abra el módulo de PowerShell del Agente híbrido. Ejecute

Get-HybridApplicationpara identificar elTargetUriusado por el Agente híbrido. - El

TargetUriparámetro proporciona el fqdn del servidor de Exchange, que está configurado para que lo use el Agente híbrido.- Deducir la identidad del servidor de Exchange mediante el fqdn y anotar el nombre del servidor exchange.

- Si usa una dirección URL de Load Balancer en

TargetUri, debe identificar todos los servidores de Exchange, que tienen instalado elClient Accessrol y a los que se puede acceder detrás de la dirección URL de Load Balancer.

Importante

La protección ampliada no debe estar habilitada en el directorio virtual de Front-End EWS en servidores Exchange que se publican a través de un agente híbrido.

Se recomiendan los pasos siguientes para proteger los servidores de Exchange, que se publicaron a través del Agente híbrido:

Nota:

En el escenario siguiente, el Agente híbrido se instala en un servidor que NO ejecuta Exchange Server. Además, este servidor se encuentra en un segmento de red diferente de los servidores de Exchange de producción.

- En el caso de los servidores de Exchange publicados a través del Agente híbrido, las conexiones entrantes deben estar restringidas por un firewall para permitir conexiones solo desde la máquina en la que está instalado el agente híbrido. Esto no afecta a las comunicaciones salientes desde servidores exchange a Exchange Online.

- No se deben hospedar buzones en los servidores de Exchange, que se publicaron a través del Agente híbrido. Los buzones existentes deben migrarse a otros servidores de buzones.

Habilitación de la protección ampliada

La protección ampliada se habilita automáticamente durante Exchange Server configuración cu14 (o posterior) de 2019. En versiones anteriores de Exchange Server, que admiten la protección ampliada, se puede habilitar a través de un script proporcionado por Microsoft (recomendado) o manualmente a través del Administrador de IIS.

Para configurar correctamente la protección ampliada, cada directorio virtual de todos los servidores de Exchange de la organización (excepto los servidores de transporte perimetral) debe establecerse en el valor prescrito de Extended Protection y sslFlags.

En la tabla siguiente se resume la configuración necesaria para cada directorio virtual en las versiones admitidas de Exchange Server.

| Sitio web de IIS | Directorio virtual | Valor recomendado | SslFlags recomendado |

|---|---|---|---|

Default Website |

API |

Required |

Ssl,Ssl128 |

Default Website |

AutoDiscover |

Off |

Ssl,Ssl128 |

Default Website |

ECP |

Required |

Ssl,Ssl128 |

Default Website |

EWS |

Accept (UI) / Allow (Script) |

Ssl,Ssl128 |

Default Website |

MAPI |

Required |

Ssl,Ssl128 |

Default Website |

Microsoft-Server-ActiveSync |

Accept (UI) / Allow (Script) |

Ssl,Ssl128 |

Default Website |

Microsoft-Server-ActiveSync/Proxy |

Accept (UI) / Allow (Script) |

Ssl,Ssl128 |

Default Website |

OAB |

Accept (UI) / Allow (Script) |

Ssl,Ssl128 |

Default Website |

OWA |

Required |

Ssl,Ssl128 |

Default Website |

PowerShell |

Off |

SslNegotiateCert |

Default Website |

RPC |

Required |

Ssl,Ssl128 |

Exchange Backend |

API |

Required |

Ssl,Ssl128 |

Exchange Backend |

AutoDiscover |

Off |

Ssl,Ssl128 |

Exchange Backend |

ECP |

Required |

Ssl,Ssl128 |

Exchange Backend |

EWS |

Required |

Ssl,Ssl128 |

Exchange Backend |

Microsoft-Server-ActiveSync |

Required |

Ssl,Ssl128 |

Exchange Backend |

Microsoft-Server-ActiveSync/Proxy |

Required |

Ssl,Ssl128 |

Exchange Backend |

OAB |

Required |

Ssl,Ssl128 |

Exchange Backend |

OWA |

Required |

Ssl,Ssl128 |

Exchange Backend |

PowerShell |

Required |

Ssl,SslNegotiateCert,Ssl128 |

Exchange Backend |

RPC |

Required |

Ssl,Ssl128 |

Exchange Backend |

PushNotifications |

Required |

Ssl,Ssl128 |

Exchange Backend |

RPCWithCert |

Required |

Ssl,Ssl128 |

Exchange Backend |

MAPI/emsmdb |

Required |

Ssl,Ssl128 |

Exchange Backend |

MAPI/nspi |

Required |

Ssl,Ssl128 |

Nota:

Después de la versión inicial, hemos actualizado Default Website/OAB para que sea Accept/Allow en lugar de Required y Default Website/PowerShell en Off lugar de Required. El cambio en se debe a Default Website/OAB Outlook para Mac clientes que ya no pueden descargar la OAB con la Required configuración. El cambio en se debe a Default Website/PowerShell que la configuración predeterminada de Exchange Server no permite conexiones mediante la autenticación NTLM a PowerShell Front-End directorio virtual y, por lo tanto, la protección ampliada no es aplicable.

No se admite la realización de modificaciones en el Default Website/PowerShell directorio virtual a menos que el servicio de atención al cliente y soporte técnico (CSS) de Microsoft lo aconseje explícitamente.

Habilitación de la protección ampliada mediante Exchange Server instalador cu14 (o posterior) de 2019

Con Exchange Server CU14 de 2019 y versiones posteriores, el instalador de actualización acumulativa (CU) de Exchange Server 2019 habilita automáticamente la protección ampliada en el servidor de buzones donde se ejecuta la instalación. Esto sucede para cualquier instalación nueva o al actualizar una instalación de Exchange Server existente a la versión más reciente.

Hay dos parámetros nuevos que se pueden usar en modo de instalación desatendida para controlar la protección ampliada habilitada de forma predeterminada.

Los parámetros se pueden usar para omitir la activación automática de protección extendida (/DoNotEnableEP) o para no habilitar la protección ampliada en el directorio virtual Front-End EWS (/DoNotEnableEP_FEEWS).

Advertencia

Deshabilitar la protección ampliada hace que el servidor sea vulnerable a vulnerabilidades conocidas Exchange Server y debilita la protección contra amenazas desconocidas. Se recomienda dejar habilitada esta característica.

Escenarios de configuración del instalador de CU de protección ampliada

En esta sección, proporcionamos los escenarios más comunes para configurar la protección ampliada en Exchange Server con la ayuda del instalador de actualización acumulativa (CU) de Exchange Server 2019 CU14 (o posterior).

Asegúrese de que el servidor exchange está configurado correctamente y cumple los requisitos descritos en la sección Requisitos previos para habilitar la protección ampliada en Exchange Server.

Escenario 1: Habilitación de la protección ampliada en un Exchange Server 2019

Ejecute la configuración Exchange Server 2019 CU14 (o posterior) en modo desatendido o desatendido. El instalador configurará Protección ampliada como parte de la instalación del servidor en el que se ejecutó.

Escenario 2: Habilitación de la protección ampliada en un Exchange Server 2019 que se publica a través del agente híbrido

Siga los pasos descritos en la sección Identificación de servidores exchange que se publican mediante el Agente híbrido para identificar los servidores de Exchange que se publican a través del Agente híbrido.

Ejecute la configuración Exchange Server 2019 CU14 (o posterior) en modo desatendido mediante el /DoNotEnableEP_FEEWS parámetro . Omite la habilitación de Protección ampliada en el directorio virtual Front-End EWS:

<Virtual DVD drive letter>:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /Mode:Upgrade /DoNotEnableEP_FEEWS

Escenario 3: Omitir la habilitación de la protección ampliada Exchange Server configuración de 2019 CU14 (o posterior)

Ejecute la configuración Exchange Server 2019 CU14 (o posterior) en modo desatendido mediante el /DoNotEnableEP parámetro . Omite la habilitación de la protección ampliada:

<Virtual DVD drive letter>:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /Mode:Upgrade /DoNotEnableEP

Advertencia

Al no habilitar la protección ampliada, el servidor es vulnerable a vulnerabilidades conocidas de Exchange y debilita la protección contra amenazas desconocidas. Se recomienda activar esta característica.

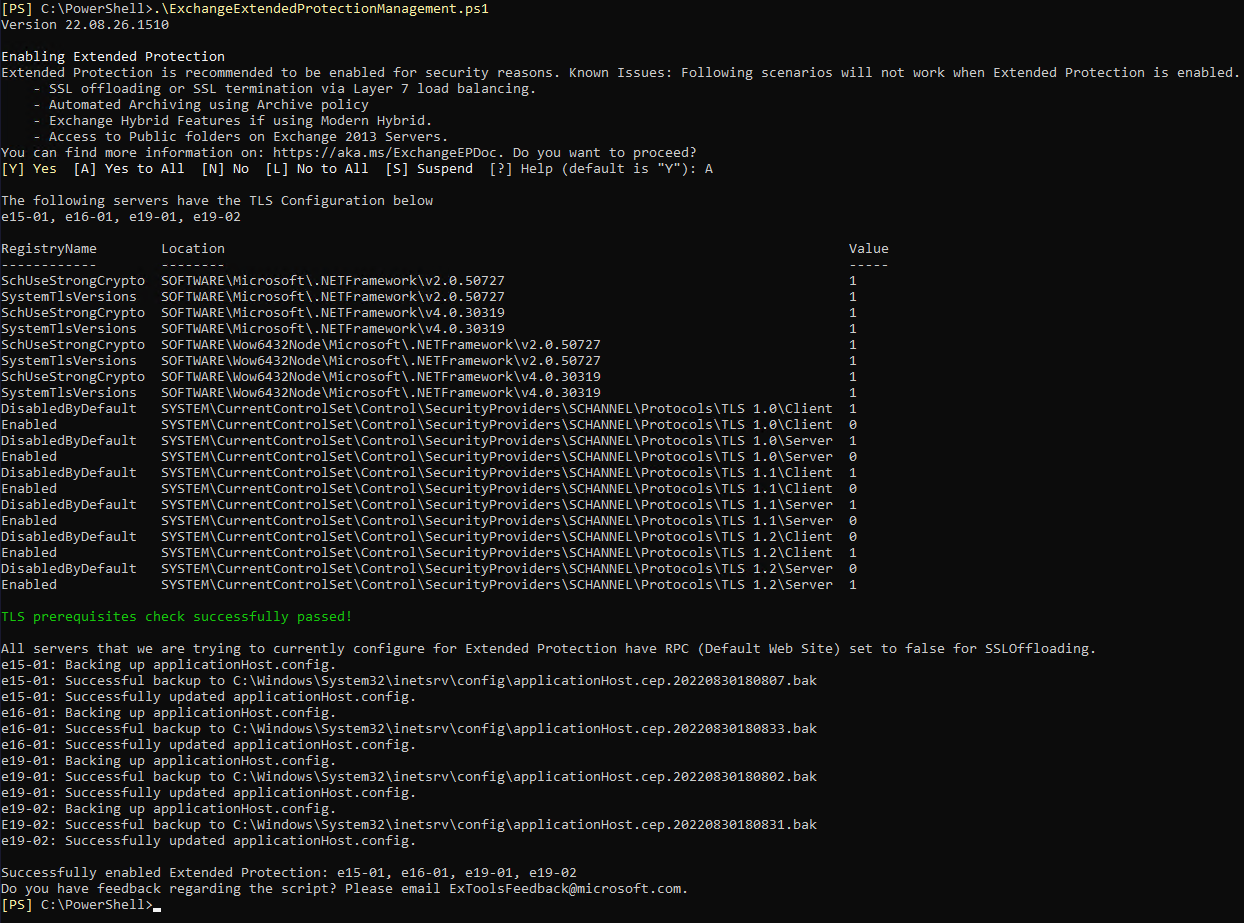

Habilitación de la protección ampliada mediante el script de PowerShell

Puede usar el script ExchangeExtendedProtectionManagement.ps1 para habilitar la protección ampliada en algunos o todos los servidores de Exchange a la vez.

Importante

Habilitar la protección ampliada en el entorno de Exchange Server implica realizar muchos cambios en todos los servidores de Exchange. Se recomienda usar el script proporcionado por Microsoft en lugar de realizar estos cambios manualmente a través del Administrador de IIS.

Asegúrese de descargar la versión más reciente del script antes de ejecutarlo para configurar Protección ampliada.

Puede ejecutar el script en cualquier Exchange Server específico del entorno, que tenga instalado el Shell de administración de Exchange (EMS).

Permisos para configurar la protección ampliada mediante el script de PowerShell

El usuario que ejecuta el script debe ser miembro del Organization Management grupo de roles. El script debe ejecutarse desde un Shell de administración de Exchange (EMS) con privilegios elevados.

Escenarios de configuración de scripts de protección extendida

En esta sección, proporcionamos los escenarios más comunes para configurar la protección ampliada en Exchange Server con la ayuda del script de PowerShellExchangeExtendedProtectionManagement.ps1.

Lea la documentación del script para obtener más ejemplos y una descripción de los parámetros de script.

Escenario 1: Habilitar la protección ampliada en todos los Exchange Server

Ejecute el script como se indica a continuación para habilitar la protección ampliada en todos los servidores de Exchange de la organización:

.\ExchangeExtendedProtectionManagement.ps1

El script realiza varias comprobaciones para asegurarse de que todos los servidores exchange están en la versión mínima necesaria de CU y SU para habilitar la protección ampliada. También comprueba si todos los servidores de Exchange usan la misma configuración de TLS.

Una vez superadas las comprobaciones de requisitos previos, el script habilitará protección ampliada y agregará las marcas SSL necesarias en todos los directorios virtuales de todos los servidores exchange del ámbito. Se detiene en caso de que un servidor de Exchange no cumple los requisitos (por ejemplo, si se detectó una configuración TLS incoherente).

Escenario 2: Configuración de la protección ampliada al ejecutar una configuración híbrida moderna

En caso de que tenga una configuración híbrida moderna, debe omitir la habilitación de protección ampliada en el directorio virtual Front-End EWS en servidores Exchange, que se publicaron con el Agente híbrido moderno.

Esta configuración se puede realizar mediante el ExcludeVirtualDirectories parámetro :

.\ExchangeExtendedProtectionManagement.ps1 -ExchangeServerNames MHServer1, MHServer2 -ExcludeVirtualDirectories "EWSFrontEnd"

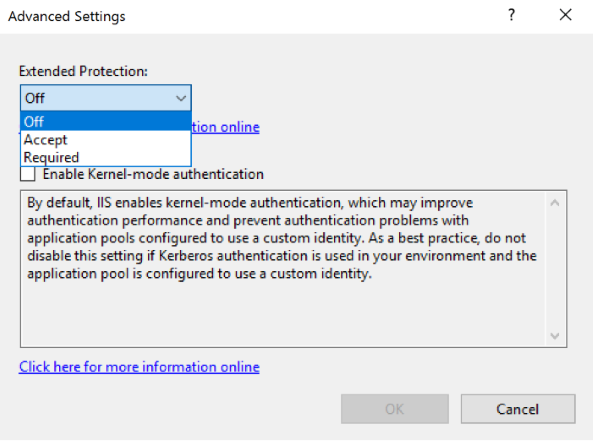

Habilitación de la protección ampliada mediante el Administrador de IIS

Si desea habilitar la protección ampliada en el entorno manualmente sin usar el script, puede usar los pasos siguientes.

Nota:

Al habilitar manualmente La protección ampliada, asegúrese de que todos los directorios virtuales de los servidores de Exchange tengan extended Protected configurado según lo descrito en la tabla anterior.

Establezca Protección extendida en requerido o aceptado para en un directorio virtual.

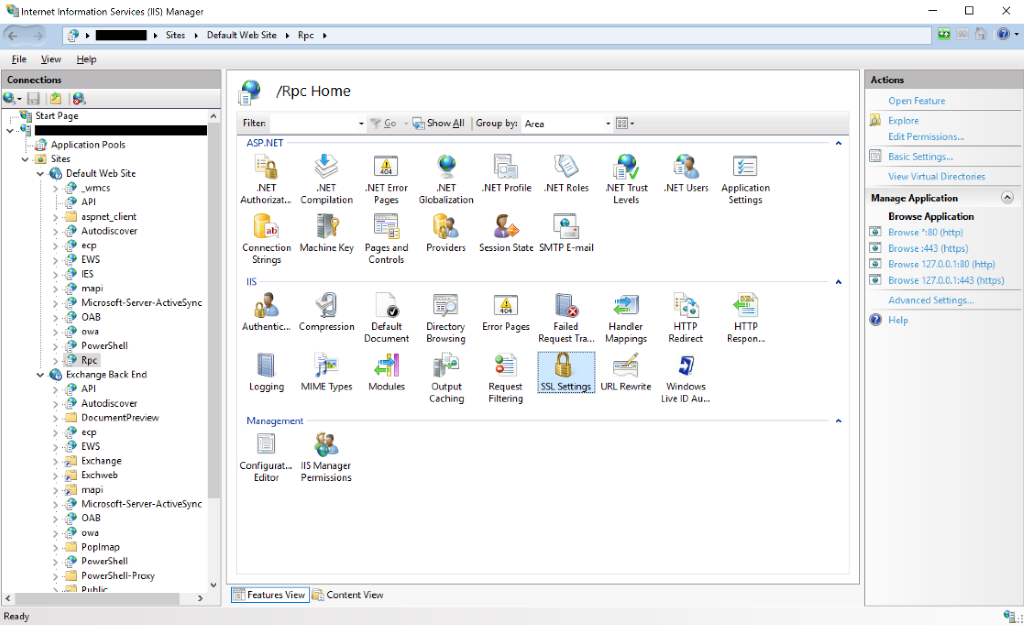

-

IIS Manager (INetMgr.exe)Inicie en el servidor de Exchange en el que desea configurar la protección ampliada. - Vaya a

Sitesy seleccione oDefault Web SiteExchange Back End - Seleccione el directorio virtual que desea configurar.

- Escoger

Authentication - Si

Windows Authenticationestá habilitado, seleccioneWindows Authentication - Seleccione

Advanced Settings(en el lado derecho) y, en la ventana de apertura, seleccione el valor adecuado en la lista desplegable Protección ampliada.

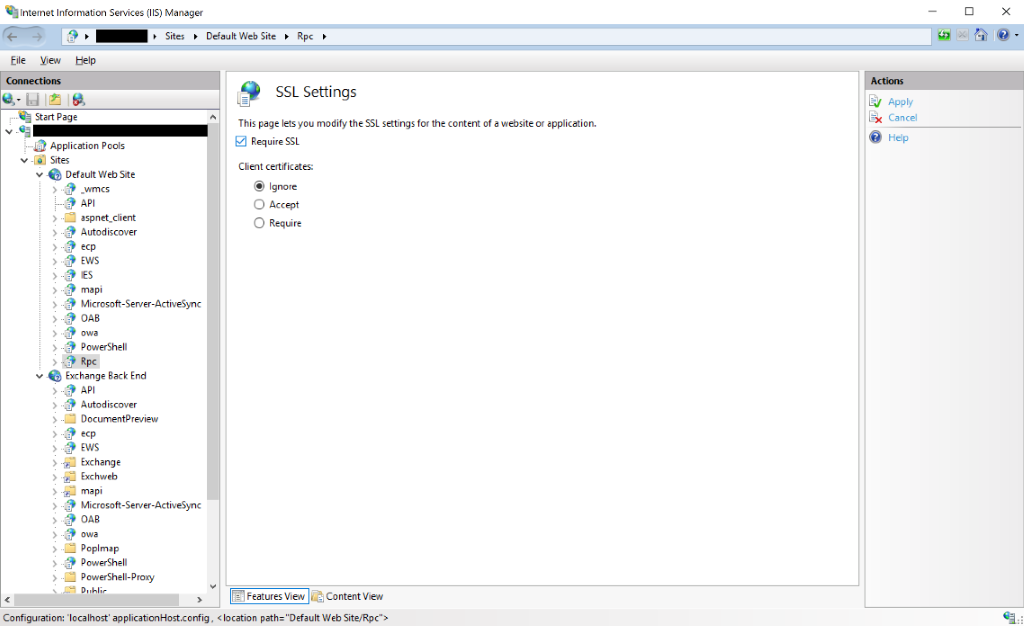

Establecer la configuración ssl requerida para un directorio virtual

- Haga clic en el directorio virtual para abrir la página principal.

- Escoger

SSL Settings - Compruebe la

Require SSLconfiguración para asegurarse de queRequire SSLestá habilitado para el directorio virtual. - Haga clic

Applypara confirmar la nueva configuración.

Deshabilitación de la protección ampliada

Puede usar el script de PowerShellExchangeExtendedProtectionManagement.ps1 para deshabilitar la protección ampliada.

Advertencia

Deshabilitar la protección ampliada hace que el servidor sea vulnerable a vulnerabilidades conocidas de Exchange y debilita la protección contra amenazas desconocidas. Se recomienda dejar habilitada esta característica.

El siguiente comando deshabilitará la configuración de protección ampliada para todos los servidores de Exchange que están en línea estableciendo el valor en todas las ubicaciones de configuración actuales en None:

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection

También puede especificar un subconjunto de servidores en los que se debe deshabilitar la protección ampliada:

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection -ExchangeServerNames ExchServer1, ExchServer2

Solución de problemas

Esta sección contiene problemas conocidos que existen con Extended Protection y enumera algunas sugerencias de solución de problemas para escenarios de error conocidos.

Problemas conocidos con la protección ampliada

Se han corregido todos los problemas notificados anteriormente con la protección ampliada en Exchange Server. Se recomienda encarecidamente instalar la actualización de Exchange Server más reciente para la versión de Exchange que ejecute en su organización para beneficiarse de las correcciones y mejoras más recientes.

Problema: al ejecutar /PrepareSchema, /PrepareDomain o /PrepareAllDomains en Exchange Server 2019 CU14 desatendida, la configuración del modo desatendida muestra que se ha activado la protección ampliada.

Se trata de un problema conocido con Exchange Server 2019 CU14 que se puede omitir de forma segura. La protección ampliada no está habilitada al ejecutar /PrepareSchemao /PrepareDomain/PrepareAllDomains para preparar el entorno, como se describe en la documentación Preparar Active Directory y dominios para Exchange Server.

Problema: Al cambiar los permisos de carpetas públicas mediante un cliente de Outlook, se produce el siguiente error: "No se pueden cambiar los permisos modificados".

Este problema se produce si la carpeta pública para la que intenta cambiar los permisos se hospeda en un buzón de carpeta pública secundario mientras el buzón de carpeta pública principal está en otro servidor.

El problema se ha corregido con la actualización de Exchange Server más reciente. Siga las instrucciones que se describen en esta KB para habilitar la corrección.

Problema: La creación de carpetas públicas mediante un cliente de Outlook produce el siguiente error: 'No se puede crear la carpeta pública. No tiene permisos suficientes para realizar esta operación en este objeto. Consulte el contacto de la carpeta o el administrador del sistema."

Este problema se produce si la carpeta pública para la que intenta cambiar los permisos se hospeda en un buzón de carpeta pública secundario mientras el buzón de carpeta pública principal está en otro servidor.

El problema se ha corregido con la actualización de Exchange Server más reciente. Siga las instrucciones que se describen en esta KB para habilitar la corrección. Tenga en cuenta que esta corrección no funciona si se ha implementado una invalidación global que se va a establecer PublicFolderHierarchyHandlerEnabler en deshabilitada para solucionar el problema descrito en esta KB.

Advertencias y errores durante la ejecución del script de configuración de Protección ampliada

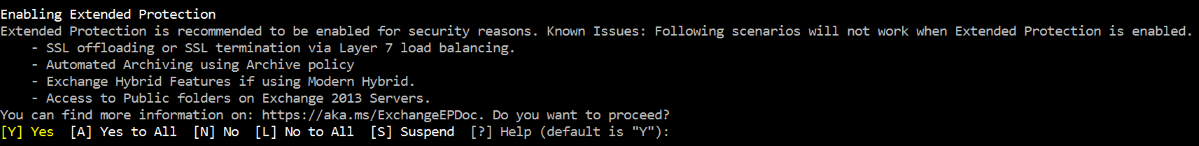

El script muestra una advertencia de problemas conocidos y solicita confirmación:

Para evitar que los administradores se encuentren en escenarios en los que las funciones de Exchange Server existentes se interrumpen debido a la habilitación de La protección ampliada, el script proporciona una lista de escenarios que tienen problemas conocidos. Lea y evalúe esta lista cuidadosamente antes de habilitar Protección ampliada. Para activar protección ampliada, presione

Y.El script no habilita la protección ampliada porque se produjo un error en una comprobación de requisitos previos:

Ningún servidor exchange ejecuta una compilación que admita la protección ampliada:

Si ningún servidor exchange de la organización ejecuta una compilación que admita protección ampliada, el script no habilita la protección ampliada en servidores no admitidos para asegurarse de que no se produce un error en la comunicación de servidor a servidor.

Para resolver este caso, actualice todos los servidores de Exchange a la cu más reciente y ejecute el script de nuevo para habilitar la protección ampliada.

Se detectó una falta de coincidencia de TLS:

Se requiere una configuración TLS válida y coherente en todos los servidores exchange del ámbito. Si la configuración de TLS en todos los servidores del ámbito no es la misma, la habilitación de Protección ampliada interrumpe las conexiones de cliente a los servidores de buzones de correo.

Lea los procedimientos recomendados de configuración Exchange Server TLS para obtener más información.

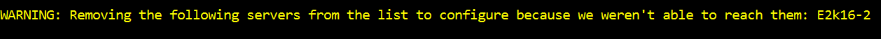

Algunos servidores de Exchange no están disponibles o son accesibles:

El script realiza varias pruebas en todos los servidores de Exchange, que están en el ámbito. Si no se puede acceder a uno o varios de estos servidores, el script los excluye, ya que no puede realizar la acción de configuración necesaria en estas máquinas.

Si el servidor está sin conexión, debe configurar Protección ampliada en cuanto vuelva a estar en línea. Si no se pudo acceder al servidor por otros motivos, debe ejecutar el script en el propio servidor para habilitar la protección ampliada.

Los usuarios no pueden acceder a su buzón a través de uno o varios clientes

Puede haber varias razones por las que algunos o todos los clientes pueden empezar a dar errores de autenticación a los usuarios después de habilitar la protección ampliada.

Los usuarios no pueden acceder a su buzón de correo de forma permanente o esporádica mediante Outlook para Windows, Outlook para Mac, Outlook Mobile o el cliente de correo electrónico nativo de iOS:

Si la configuración de TLS en toda la organización de Exchange no es la misma (por ejemplo, la configuración de TLS se ha cambiado en uno de los servidores de Exchange después de habilitar la protección ampliada), esta configuración incorrecta puede provocar un error en las conexiones de cliente. Para resolver este problema, compruebe las instrucciones para configurar TLS correctamente en todos los servidores de Exchange y, a continuación, use el script para volver a configurar la protección ampliada.

Compruebe si se usa la descarga ssl . Cualquier terminación SSL hace que se produzca un error en la comprobación del token de enlace del canal de protección extendida, ya que la descarga ssl se considera un elemento man-in-the-middle, lo que se impide mediante Protección ampliada. Para resolver este problema, deshabilite la descarga de SSL y use el script para habilitar la protección ampliada de nuevo.

Los usuarios pueden acceder a sus correos electrónicos mediante Outlook para Windows y OWA, pero no a través de clientes que no son de Windows, como Outlook para Mac, Outlook Mobile o el cliente de correo electrónico nativo de iOS. Esto puede ocurrir si la configuración de Protección ampliada para EWS o Exchange ActiveSync está establecida

Requireden en uno o todos los servidores Front-End:Para resolver este problema, ejecute el

ExchangeExtendedProtectionManagement.ps1script con elExchangeServerNamesparámetro y pase el nombre del servidor exchange, que tiene una configuración de protección extendida mal configurada. También puede ejecutar el script sin ningún parámetro para comprobar y configurar la protección ampliada para todos los servidores de nuevo.Como alternativa, también puede usar

IIS Manager (INetMgr.exe)y cambiar la configuración protección extendida para esos directorios virtuales por el valor adecuado, tal como se describe en la tabla. Se recomienda encarecidamente usar el script, ya que comprueba los valores correctos y realiza la reconfiguración automáticamente si los valores no se establecen según lo esperado.

Los usuarios no pueden acceder a OWA o ECP mediante el explorador Apple Safari en macOS o iOS cuando se usa NTLM SSO y se ha habilitado Extended Protection:

Para los usuarios de la plataforma macOS, se recomienda usar un explorador web con compatibilidad con Protección ampliada. Nuestra recomendación es Microsoft Edge (Chromium).

Para los usuarios de la plataforma iOS, no hay ningún explorador web con compatibilidad con Protección ampliada.

Una solución que funciona en ambas plataformas es configurar la autenticación moderna híbrida para OWA y ECP o usar la autenticación basada en notificaciones de AD FS con Outlook en la Web.

Si después de seguir los pasos anteriores, algunos clientes siguen sin funcionar según lo esperado, puede revertir protección ampliada temporalmente y notificar el problema a Microsoft abriendo un caso de soporte técnico con nosotros. Siga los pasos descritos en la sección Deshabilitar protección extendida .

La migración de buzones de correo o de disponibilidad híbrida no funciona

Si usa Modern Hybrid, habilitar la protección ampliada puede hacer que las características híbridas, como la disponibilidad y la migración de buzones, dejen de funcionar si la configuración no se realizó como se describe en este artículo. Para resolver este problema, identifique los servidores híbridos que se publicaron con el Agente híbrido y deshabilite Protección ampliada en el directorio virtual Front-End EWS en estos servidores.

Las carpetas públicas ya no son visibles o accesibles

Hay dos problemas que podrían afectar a la conectividad de carpetas públicas cuando está habilitada la protección ampliada. Asegúrese de seguir las instrucciones que se describen en la sección Protección extendida y carpetas públicas de este artículo.

Preguntas frecuentes

Pregunta: ¿Es necesario instalar la actualización de seguridad (SU) de agosto de 2022 si ya se instaló en la actualización acumulativa (CU) anterior?

Respuesta: Sí, es necesario volver a instalar la SU de agosto de 2022 si actualiza a una compilación de CU más reciente (por ejemplo, Exchange Server 2019 CU11 a Exchange Server 2019 CU12).

Recordar: Si tiene previsto realizar la actualización inmediatamente (es decir, la instalación de CU + SU), no es necesario desactivar La protección ampliada. Si tiene previsto permanecer en el CU sin instalar el SU inmediatamente, debe deshabilitar la protección ampliada como la compilación cu (sin que se instale el SU), no admite la protección ampliada y, por lo tanto, podría experimentar problemas de conectividad de cliente.

Pregunta: ¿Es seguro habilitar la protección ampliada en un entorno que usa Servicios de federación de Active Directory (AD FS) (AD FS) para Outlook en la Web (OWA)?

Respuesta: Sí, la protección ampliada no afecta a la autenticación basada en notificaciones de AD FS con OWA.

Pregunta: ¿Es seguro habilitar La protección ampliada de Windows en un entorno que usa autenticación moderna híbrida (HMA)?

Respuesta: Sí, HMA no se verá afectado por este cambio. Aunque la protección ampliada no mejora aún más HMA, autenticación de Windows todavía se puede usar para las aplicaciones que no admiten la autenticación moderna híbrida. Teniendo en cuenta esto, se recomienda habilitar la protección ampliada en cualquier entorno apto que todavía tenga servicios locales de Exchange.

Pregunta: ¿Afecta la protección ampliada a la autenticación moderna híbrida o a la integración de Microsoft Teams?

Respuesta: La protección ampliada no afecta a la integración de Microsoft Teams ni a la autenticación moderna híbrida.

Pregunta: No puedo acceder a OWA/ECP después de habilitar La protección ampliada con un código de estado HTTP 400, mi OWA/ECP se publica a través de entra Application Proxy, ¿qué puedo hacer para resolver esto?

Respuesta: No se admite la publicación de OWA/ECP de Exchange a través de la Application Proxy Entra; deberá publicar OWA/ECP a través de una topología de red compatible con los estándares de protección extendida.

Pregunta: Aunque entendemos que la prevención de ataques MitM es importante, ¿podemos tener nuestros propios dispositivos en el medio con nuestros propios certificados?

Respuesta: Si el dispositivo usa el mismo certificado que el servidor de Exchange, se pueden usar.