Διαχειριστείτε κλειδί κρυπτογράφησης διαχειριζόμενο από πελάτη

Οι πελάτες έχουν απαιτήσεις προστασίας προσωπικών δεδομένων και συμμόρφωσης για την ασφάλεια των δεδομένων τους κρυπτογραφώντας τα αδρανή δεδομένα τους. Έτσι εξασφαλίζεται προστασία των δεδομένων από την έκθεση σε περίπτωση που κλαπεί αντίγραφο της βάσης δεδομένων. Με την κρυπτογράφηση αδρανών δεδομένων, τα δεδομένα της κλεμμένης βάσης δεδομένων προστατεύονται από την επαναφορά τους σε διαφορετικό διακομιστή χωρίς το κλειδί κρυπτογράφησης.

Όλα τα δεδομένα πελατών που είναι αποθηκευμένα στο Power Platform κρυπτογραφούνται αδρανή με ισχυρά κλειδιά κρυπτογράφησης διαχειριζόμενα από τη Microsoft από προεπιλογή. Η Microsoft αποθηκεύει και διαχειρίζεται το κλειδί κρυπτογράφησης της βάσης δεδομένων για όλα τα δεδομένα, έτσι ώστε να μην χρειάζεται να το κάνετε εσείς. Ωστόσο, το Power Platform παρέχει αυτό το κλειδί κρυπτογράφησης διαχειριζόμενο από τον πελάτη (CMK) για το στοιχείο ελέγχου προστασίας δεδομένων που έχετε προσθέσει, όπου μπορείτε να αυτο-διαχειριστείτε το κλειδί κρυπτογράφησης βάσης δεδομένων που σχετίζεται με το περιβάλλον Microsoft Dataverse σας. Με αυτόν τον τρόπο μπορείτε να περιστρέψετε ή να χρησιμοποιήσετε το κλειδί κρυπτογράφησης κατ' απαίτηση και επίσης σας επιτρέπει να εμποδίσετε την πρόσβαση της Microsoft στα δεδομένα πελατών σας όταν ανακαλείτε ανά πάσα στιγμή την κύρια πρόσβαση στις υπηρεσίες μας.

Για να μάθετε περισσότερα για το κλειδί που διαχειρίζεται ο πελάτης στο Power Platform, παρακολουθήστε το βίντεο για το κλειδί που διαχειρίζεται ο πελάτης.

Αυτές οι λειτουργίες κλειδιών κρυπτογράφησης είναι διαθέσιμες με το κλειδί διαχειριζόμενο από τον πελάτη (CMK):

- Δημιουργήστε ένα κλειδί RSA (RSA-HSM) από το Azure Key Vault.

- Δημιουργήστε μια εταιρική πολιτική Power Platform για το κλειδί σας.

- Εκχωρήστε το δικαίωμα εταιρικής πολιτικής του Power Platform στο key vault σας.

- Επιτρέψτε στον διαχειριστή υπηρεσιών του Power Platform να διαβάσει την εταιρική πολιτική.

- Εφαρμόστε κλειδί κρυπτογράφησης στο περιβάλλον σας.

- Επαναφέρετε/καταργήστε την κρυπτογράφηση CMK του περιβάλλοντος στο κλειδί που διαχειρίζεται η Microsoft.

- Αλλάξτε το κλειδί δημιουργώντας μια νέα επιχειρηματική πολιτική, καταργώντας το περιβάλλον από το CMK και κάνοντας εκ νέου εφαρμογή του CMK με νέα επιχειρηματική πολιτική.

- Κλειδώστε περιβάλλοντα CMK ανακαλώντας το CMK key vault ή/και τα δικαιώματα κλειδιών.

- Μετεγκαταστήστε τα περιβάλλοντα φέρτε το δικό σας κλειδί (BYOK) στο CMK, με εφαρμογή κλειδιού CMK.

Επί του παρόντος, όλα τα δεδομένα πελατών που αποθηκεύονται μόνο στις ακόλουθες εφαρμογές και υπηρεσίες μπορούν να κρυπτογραφηθούν με κλειδί διαχειριζόμενο από τον πελάτη:

- Dataverse (Προσαρμοσμένες λύσεις και υπηρεσίες της Microsoft)

- Dataverse Copilot για εφαρμογές βάσει μοντέλου

- Power Automate

- Συνομιλία για το Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Οικονομικά και επιχειρηματικές δραστηριότητες)

- Dynamics 365 Intelligent Order Management (Οικονομικά και επιχειρηματικές δραστηριότητες)

- Dynamics 365 Project Operations (Οικονομικά και επιχειρηματικές δραστηριότητες)

- Dynamics 365 Supply Chain Management (Οικονομικά και επιχειρηματικές δραστηριότητες)

- Dynamics 365 Fraud Protection (Οικονομικά και επιχειρηματικές δραστηριότητες)

Σημείωμα

Τα Nuance Conversational IVR και το Περιεχόμενο υποδοχής δημιουργού εξαιρούνται από την κρυπτογράφηση κλειδιού που διαχειρίζεται ο πελάτης.

Το Microsoft Copilot Studio αποθηκεύει τα δεδομένα του στον δικό του χώρο αποθήκευσης καθώς και στο Microsoft Dataverse. Όταν εφαρμόζετε το κλειδί που διαχειρίζεται ο πελάτης σε αυτά τα περιβάλλοντα, μόνο οι χώροι αποθήκευσης δεδομένων στο Microsoft Dataverse είναι κρυπτογραφημένοι με το κλειδί σας. Τα μη Microsoft Dataverse δεδομένα συνεχίζουν να είναι κρυπτογραφημένα με το κλειδί που διαχειρίζεται η Microsoft.

Σημείωμα

Οι ρυθμίσεις σύνδεσης για συνδέσεις θα συνεχίσουν να κρυπτογραφούνται με ένα κλειδί διαχειριζόμενο από τη Microsoft.

Επικοινωνήστε με έναν αντιπρόσωπο για υπηρεσίες που δεν αναφέρονται παραπάνω για πληροφορίες σχετικά με την υποστήριξη κλειδιών διαχειριζόμενων από τον πελάτη.

Σημείωμα

Τα Power Apps εμφανιζόμενα ονόματα, οι περιγραφές και τα μετα-δεδομένα σύνδεσης εξακολουθούν να κρυπτογραφούνται με ένα κλειδί που διαχειρίζεται η Microsoft.

Σημείωμα

Η σύνδεση αποτελεσμάτων λήψης και άλλα δεδομένα που παράγονται από τον έλεγχο λύσης κατά τη διάρκεια ενός ελέγχου λύσης συνεχίζουν να κρυπτογραφούνται με ένα κλειδί διαχειριζόμενο από τη Microsoft.

Τα περιβάλλοντα με εφαρμογές οικονομικών και επιχειρηματικών δραστηριοτήτων όπου είναι ενεργοποιημένη η ενοποίηση του Power Platform μπορούν επίσης να κρυπτογραφηθούν. Τα περιβάλλοντα οικονομικών και επιχειρηματικών δραστηριοτήτων χωρίς ενοποίηση του Power Platform θα συνεχίσουν να χρησιμοποιούν το προεπιλεγμένο διαχειριζόμενο κλειδί της Microsoft για την κρυπτογράφηση δεδομένων. Περισσότερες πληροφορίες: Κρυπτογράφηση στις εφαρμογές οικονομικών και επιχειρηματικών δραστηριοτήτων

Εισαγωγή στο κλειδί που διαχειρίζεται ο πελάτης

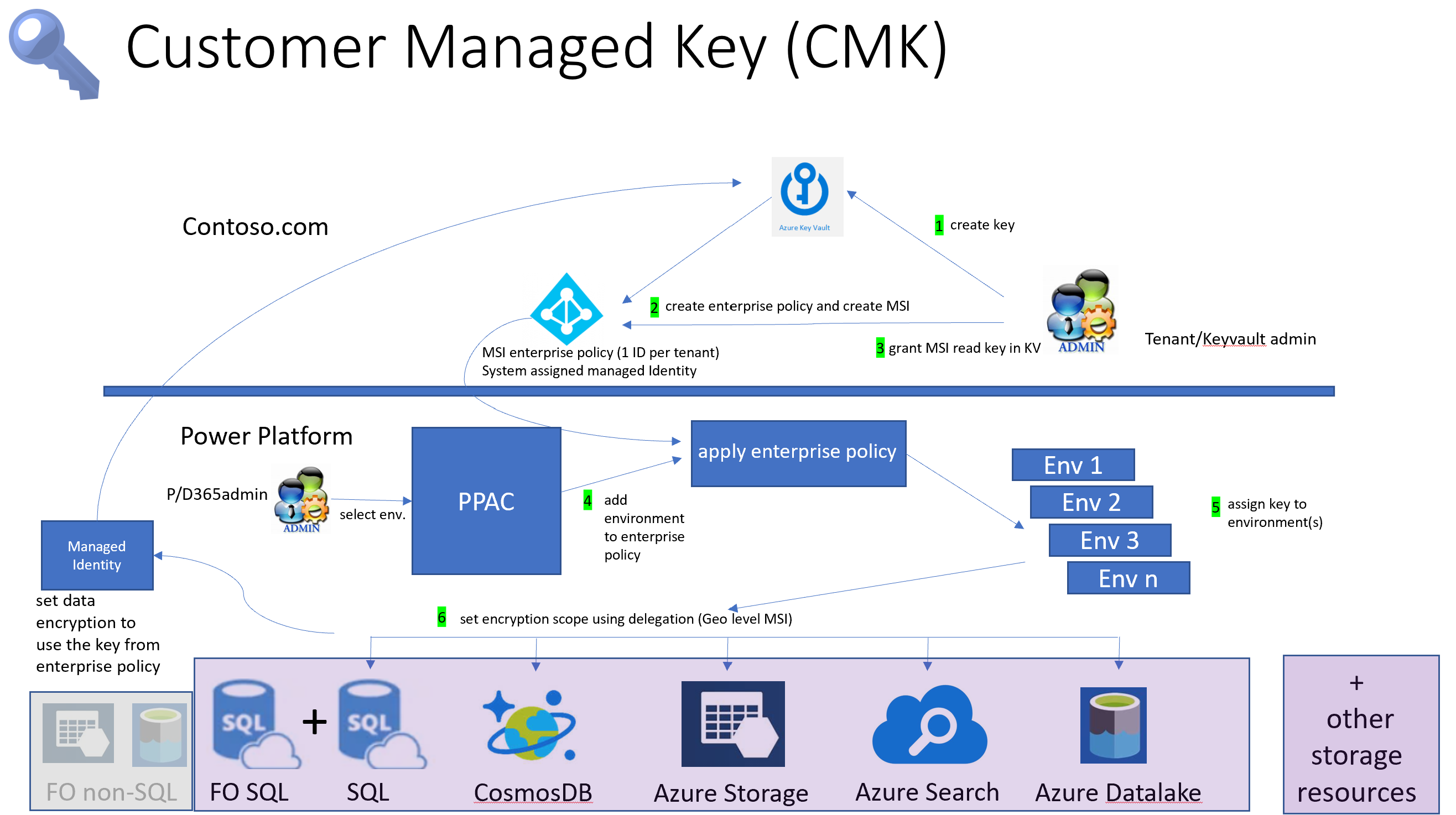

Με το κλειδί που διαχειρίζεται ο πελάτης, οι διαχειριστές μπορούν να παρέχουν το δικό τους κλειδί κρυπτογράφησης από το δικό τους Azure Key Vault στις υπηρεσίες αποθήκευσης Power Platform για κρυπτογράφηση των δεδομένων πελατών. Η Microsoft δεν έχει άμεση πρόσβαση στο Azure Key Vault σας. Για πρόσβαση των υπηρεσιών Power Platform στο κλειδί κρυπτογράφησης από το Azure Key Vault, ο διαχειριστής δημιουργεί μια εταιρική πολιτική Power Platform, η οποία αναφέρεται στο κλειδί κρυπτογράφησης και εκχωρεί σε αυτήν την εταιρική πολιτική πρόσβαση για την ανάγνωση του κλειδιού από το Azure Key Vault.

Έπειτα, ο διαχειριστής υπηρεσιών του Power Platform μπορεί να προσθέσει περιβάλλοντα Dataverse στην εταιρική πολιτική για να ξεκινήσει η κρυπτογράφηση όλων των δεδομένων πελατών στο περιβάλλον με το κλειδί κρυπτογράφησης. Οι διαχειριστές μπορούν να αλλάξουν το κλειδί κρυπτογράφησης του περιβάλλοντος, δημιουργώντας μια άλλη εταιρική πολιτική και να προσθέσουν το περιβάλλον (μετά την κατάργησή του) στη νέα εταιρική πολιτική. Εάν το περιβάλλον δεν χρειάζεται πλέον να κρυπτογραφηθεί με χρήση του κλειδιού που διαχειρίζεται ο πελάτης, ο διαχειριστής μπορεί να καταργήσει το περιβάλλον Dataverse από την εταιρική πολιτική για να επαναφέρετε την κρυπτογράφηση δεδομένων σε κλειδί διαχειριζόμενο από τη Microsoft.

Η διαχειριστής μπορεί να κλειδώσει τα περιβάλλοντα κλειδιών που διαχειρίζονται οι πελάτες, ανακαλώντας την πρόσβαση κλειδιών από την εταιρική πολιτική και να ξεκλειδώσει τα περιβάλλοντα αποκαθιστώντας την πρόσβαση κλειδιών. Περισσότερες πληροφορίες: Κλείδωμα περιβάλλοντος ανακλώντας το key vault ή/και πρόσβαση δικαιωμάτων κλειδιών

Για να απλοποιήσετε τις εργασίες διαχείρισης κλειδιών, οι εργασίες αναλύονται σε τρεις κύριους τομείς:

- Δημιουργήστε κλειδί κρυπτογράφησης.

- Δημιουργήστε εταιρική πολιτική και εκχωρήστε πρόσβαση.

- Διαχειριστείτε την κρυπτογράφηση του περιβάλλοντος.

Προειδοποίηση

Όταν τα περιβάλλοντα είναι κλειδωμένα, δεν θα έχει πρόσβαση σε αυτά κανένας, συμπεριλαμβανομένης της υποστήριξης της Microsoft. Τα περιβάλλοντα που είναι κλειδωμένα απενεργοποιούνται και είναι δυνατό να προκύψει απώλεια δεδομένων.

Απαιτήσεις εκχώρησης αδειών χρήσης για το διαχειριζόμενο από τον πελάτη κλειδί

Η πολιτική διαχειριζόμενων από τον πελάτη κλειδιών εφαρμόζεται μόνο σε περιβάλλοντα που ενεργοποιούνται για διαχειριζόμενα περιβάλλοντα. Τα διαχειριζόμενα περιβάλλοντα περιλαμβάνονται ως δικαίωμα στις αυτόνομες άδειες χρήσης Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages και Dynamics 365 που δίνουν δικαιώματα χρήσης premium. Μάθετε περισσότερα σχετικά με τις άδειες χρήσης διαχειριζόμενου περιβάλλοντος, με την επισκόπηση αδειών χρήσης για το Microsoft Power Platform.

Επιπλέον, η πρόσβαση στη χρήση του διαχειριζόμενου από τον πελάτη κλειδιού για το Microsoft Power Platform και το Dynamics 365 απαιτεί χρήστες στα περιβάλλοντα όπου εφαρμόζεται η πολιτική κλειδιού κρυπτογράφησης ώστε να υπάρχει μία από αυτές τις συνδρομές:

- Microsoft 365 ή Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Συμμόρφωση

- Microsoft 365 F5 Ασφάλεια & Συμμόρφωση

- Προστασία και ασφάλεια πληροφοριών Microsoft 365 A5/E5/F5/G5

- Microsoft 365 Διαχείριση κινδύνων insider A5/E5/F5/G5

Μάθετε περισσότερα σχετικά με αυτές τις άδειες χρήσης.

Κατανόηση του πιθανού κινδύνου κατά τη διαχείριση του κλειδιού σας

Όπως και με οποιαδήποτε επιχειρηματική κρίσιμη εφαρμογή, το προσωπικό στον οργανισμό σας που έχει πρόσβαση επιπέδου διαχειριστή πρέπει να είναι αξιόπιστο. Για να χρησιμοποιήσετε τη δυνατότητα διαχείρισης κλειδιών, θα πρέπει να κατανοήσετε τον κίνδυνο κατά τη διαχείριση των κλειδιών κρυπτογράφησης της βάσης δεδομένων. Είναι πιθανό ένας κακόβουλος διαχειριστής (ένα άτομο στο οποίο έχει εκχωρηθεί ή έχει αποκτήσει πρόσβαση επιπέδου διαχειριστή με πρόθεση να επιφέρει πλήγμα στην ασφάλεια του οργανισμού ή στις επιχειρηματικές διεργασίες) που εργάζεται στην εταιρεία σας να χρησιμοποιήσει τη δυνατότητα διαχείρισης κλειδιών για να δημιουργήσει ένα κλειδί και να το χρησιμοποιήσει για να κλειδώσει τα περιβάλλοντά σας στον μισθωτή.

Λάβετε υπόψη την παρακάτω ακολουθία συμβάντων.

Ο κακόβουλος διαχειριστής του key vault δημιουργεί ένα κλειδί και μια εταιρική πολιτική στην πύλη Azure. Ο διαχειριστής του Azure Key Vault μεταβαίνει στο κέντρο διαχείρισης του Power Platform και προσθέτει περιβάλλοντα στην εταιρική πολιτική. Έπειτα, ο κακόβουλος διαχειριστής επιστρέφει στην πύλη Azure και ανακαλεί την πρόσβαση στο κλειδί στην εταιρική πολιτική, κλειδώνοντας έτσι όλα τα περιβάλλοντα. Αυτό προκαλεί διακοπή της επιχείρησης καθώς δεν είναι δυνατή η πρόσβαση σε όλα τα περιβάλλοντα και εάν αυτό το συμβάν δεν επιλυθεί, δηλαδή δεν επανέλθει η πρόσβαση στο κλειδί, είναι πιθανή η απώλεια των δεδομένων περιβάλλοντος.

Σημείωμα

- Το Azure Key Vault διαθέτει ενσωματωμένες διασφαλίσεις που βοηθούν στην επαναφορά του κλειδιού, οι οποίες απαιτούν ενεργοποιημένες τις ρυθμίσεις προσωρινής διαγραφής και προστασίας purge key vault.

- Μια άλλη δικλείδα ασφαλείας που πρέπει να λάβετε υπόψη είναι να βεβαιωθείτε ότι υπάρχει διαχωρισμός των εργασιών όπου ο διαχειριστής του Azure Key Vault δεν έχει πρόσβαση στο Power Platform κέντρο διαχείρισης.

Διαχωρισμός των καθηκόντων για την αντιμετώπιση των κινδύνων

Σε αυτήν την ενότητα περιγράφονται τα καθήκοντα των δυνατοτήτων του κλειδιού που διαχειρίζεται ο πελάτης, για τα οποία είναι υπεύθυνος κάθε ρόλος διαχειριστή. Ο διαχωρισμός αυτών των εργασιών μειώνει τον κίνδυνο που συνεπάγονται τα κλειδιά που διαχειρίζονται οι πελάτες.

Εργασίες διαχείρισης υπηρεσιών Azure Key Vault και Power Platform/Dynamics 365

Για να ενεργοποιήσετε τα κλειδιά που διαχειρίζεται ο πελάτης, πρώτα ο διαχειριστής του key vault δημιουργεί ένα κλειδί στο Azure key vault και δημιουργεί μια εταιρική πολιτική Power Platform. Όταν δημιουργείται η εταιρική πολιτική, δημιουργείται μια ειδική διαχειριζόμενη ταυτότητα Microsoft Entra ID. Στη συνέχεια, ο διαχειριστής του key vault επιστρέφει στο Azure key vault και εκχωρεί στην εταιρική πολιτική/διαχειριζόμενη πρόσβαση ταυτότητας στο κλειδί κρυπτογράφησης.

Στη συνέχεια, ο διαχειριστής του key vault εκχωρεί την αντίστοιχη πρόσβαση ανάγνωσης του διαχειριστή υπηρεσιών του Power Platform/Dynamics 365 στην εταιρική πολιτική. Αφού χορηγηθεί δικαίωμα ανάγνωσης, ο διαχειριστής υπηρεσιών του Power Platform/Dynamics 365 μπορεί να μεταβεί στο Κέντρο διαχείρισης του Power Platform και να προσθέσει περιβάλλοντα στην εταιρική πολιτική. Όλα τα δεδομένα πελατών που έχουν προστεθεί κρυπτογραφούνται στη συνέχεια με το κλειδί που διαχειρίζεται ο πελάτης και συνδέεται με αυτήν την εταιρική πολιτική.

Προϋποθέσεις

- Μια συνδρομή Azure που περιλαμβάνει τις μονάδες ασφαλείας διαχειριζόμενου υλικού του Azure Key Vault ή του Azure Key Vault.

- Ένα Microsoft Entra ID με:

- Δικαίωμα συμμετέχοντος στη συνδρομή Microsoft Entra.

- Δικαίωμα δημιουργίας Azure Key Vault και ενός κλειδιού.

- Πρόσβαση για δημιουργία ομάδας πόρων. Αυτό απαιτείται για να ρυθμίσετε το key vault.

Δημιουργία του κλειδιού και παραχώρηση πρόσβασης χρησιμοποιώντας το Azure Key Vault

Ο διαχειριστής του Azure Key Vault εκτελεί αυτές τις εργασίες στο Azure.

- Δημιουργήστε μια συνδρομή στο Azure επί πληρωμή και το Key Vault. Παραβλέψτε αυτό το βήμα, εάν έχετε ήδη μια συνδρομή που περιλαμβάνει το Azure Key Vault.

- Μεταβείτε στην υπηρεσία Azure Key Vault και δημιουργήστε ένα κλειδί. Περισσότερες πληροφορίες: Δημιουργία κλειδιού στο key vault

- Ενεργοποιήστε την υπηρεσία εταιρικών πολιτικών του Power Platform για τη συνδρομή σας στο Azure. Κάντε το μόνο μία φορά. Περισσότερες πληροφορίες: Ενεργοποιήστε την υπηρεσία εταιρικών πολιτικών του Power Platform για τη συνδρομή Azure

- Δημιουργήστε μια εταιρική πολιτική Power Platform. Περισσότερες πληροφορίες: Δημιουργία εταιρικής πολιτικής

- Εκχωρήστε δικαιώματα εταιρικής πολιτικής για πρόσβαση στο key vault. Περισσότερες πληροφορίες: Εκχωρήστε δικαιώματα εταιρικής πολιτικής για πρόσβαση στο key vault

- Εκχωρήστε στους διαχειριστές του Power Platform και του Dynamics 365 δικαίωμα ανάγνωσης της εταιρικής πολιτικής. Περισσότερες πληροφορίες: Εκχωρήστε το προνόμιο στον διαχειριστή του Power Platform για ανάγνωση της εταιρικής πολιτικής

Εργασίες κέντρου διαχείρισης Power Platform διαχειριστή υπηρεσιών Power Platform/Dynamics 365

Προαπαιτούμενα στοιχεία

- Ο διαχειριστής του Power Platform πρέπει να ανατεθεί στον ρόλο Microsoft Entra του διαχειριστή υπηρεσιών του Power Platform ή του Dynamics 365.

Διαχείριση κρυπτογράφησης περιβάλλοντος στο κέντρο διαχείρισης του Power Platform

Ο διαχειριστής του Power Platform διαχειρίζεται εργασίες κλειδιών που διαχειρίζεται ο πελάτης που σχετίζονται με το κέντρο διαχείρισης του Power Platform.

- Προσθέστε τα περιβάλλοντα του Power Platform στην εταιρική πολιτική για να κρυπτογραφήσετε δεδομένα με το κλειδί που διαχειρίζεται ο πελάτης. Περισσότερες πληροφορίες: Προσθήκη περιβάλλοντος στην εταιρική πολιτική για κρυπτογράφηση δεδομένων

- Καταργήστε περιβάλλοντα από την εταιρική πολιτική για να επιστρέψετε την κρυπτογράφηση στο κλειδί που διαχειρίζεται η Microsoft. Περισσότερες πληροφορίες: Καταργήστε περιβάλλοντα από την πολιτική για να επιστρέψετε στο κλειδί που διαχειρίζεται η Microsoft

- Αλλάξτε το κλειδί καταργώντας περιβάλλοντα από την παλιά εταιρική πολιτική και προσθέτοντας περιβάλλοντα σε μια νέα εταιρική πολιτική. Περισσότερες πληροφορίες: Δημιουργία κλειδιού κρυπτογράφησης και παραχώρηση πρόσβασης

- Μετεγκατάσταση από το BYOK. Εάν χρησιμοποιείτε την προηγούμενη δυνατότητα αυτο-διαχειριζόμενου κλειδιού κρυπτογράφησης, μπορείτε να μετεγκαταστήσετε το κλειδί σας στο διαχειριζόμενο από τον πελάτη κλειδί. Περισσότερες πληροφορίες: Μετεγκατάσταση περιβαλλόντων φέρτε το δικό σας κλειδί σε κλειδί διαχειριζόμενο από τον πελάτη

Δημιουργία κλειδιού κρυπτογράφησης και εκχώρηση πρόσβασης

Δημιουργήστε μια συνδρομή στο Azure επί πληρωμή και το Key Vault

Στο Azure, εκτελέστε τα εξής βήματα:

Δημιουργήστε μια συνδρομή πληρωμής ανάλογα με τη χρήση ή την αντίστοιχη συνδρομή της στο Azure. Αυτό το βήμα δεν είναι απαραίτητο εάν ο μισθωτής διαθέτει ήδη συνδρομή.

Δημιουργία ομάδας πόρων. Περισσότερες πληροφορίες: Δημιουργία ομάδων πόρων

Σημείωμα

Δημιουργήστε ή χρησιμοποιήστε μια ομάδα πόρων που έχει μια θέση, για παράδειγμα, Κεντρικ;ew Η.Π.Α., η οποία να συμφωνεί με την περιοχή του περιβάλλοντος Power Platform, όπως οι Ηνωμένες Πολιτείες.

Δημιουργήστε ένα key vault χρησιμοποιώντας τη συνδρομή επί πληρωμή που περιλαμβάνει προσωρινή διαγραφή και προστασία από εκκαθάριση με την ομάδα πόρων που δημιουργήσατε στο προηγούμενο βήμα.

Σημαντικό

Για να εξασφαλίσετε ότι το περιβάλλον σας θα προστατεύεται από την ακούσια διαγραφή του κλειδιού κρυπτογράφησης, στο key vault πρέπει να έχει ενεργοποιηθεί η προστασία από προσωρινή διαγραφή και εκκαθάριση. Δεν θα μπορείτε να κρυπτογραφήσετε το περιβάλλον σας με το δικό σας κλειδί αν δεν ενεργοποιήσετε αυτές τις ρυθμίσεις. Περισσότερες πληροφορίες: Επισκόπηση προσωρινής διαγραφής Azure Key Vault Περισσότερες πληροφορίες: Δημιουργία key vault χρησιμοποιώντας την πύλη Azure

Δημιουργία κλειδιού στο key vault

- Βεβαιωθείτε ότι πληρούνται οι προϋποθέσεις.

- Μεταβείτε στην Πύλη Azure>Key Vault και εντοπίστε το key vault όπου θέλετε να δημιουργήσετε ένα κλειδί κρυπτογράφησης.

- Επαληθεύστε τις ρυθμίσεις του Azure key vault:

- Επιλέξτε Ιδιότητες στις Ρυθμίσεις.

- Στην περιοχή Προσωρινή διαγραφή, ορίστε ή επιβεβαιώστε ότι έχει οριστεί η επιλογή Η προσωρινή διαγραφής έχει ενεργοποιηθεί σε αυτό το key vault.

- Στην περιοχή Προστασία από εκκαθάριση, ορίστε ή επαληθεύστε ότι είναι ενεργοποιημένη η Ενεργοποίηση προστασία από εκκαθάριση (εφαρμόστε μια υποχρεωτική περίοδο διατήρησης για διαγραμμένους χώρους αποθήκευσης και αντικείμενα χώρων αποθήκευσης) .

- Εάν κάνατε αλλαγές, επιλέξτε Αποθήκευση.

Δημιουργία κλειδιών RSA

Δημιουργήστε ή εισαγάγετε ένα κλειδί που έχει αυτές τις ιδιότητες:

- Στις σελίδες ιδιοτήτων του Key Vault , επιλέξτε Κλειδιά.

- Επιλέξτε Δημιουργία/Εισαγωγή.

- Στην οθόνη Δημιουργία κλειδιού, ορίστε τις παρακάτω τιμές και μετά επιλέξτε Δημιουργία.

- Επιλογές: Δημιουργία

- Όνομα: Δώστε ένα όνομα για το κλειδί

- Τύπος πλήκτρου: RSA

- Μέγεθος κλειδιού RSA: 2048 ή 4096

Σημαντικό

Εάν ορίσετε μια ημερομηνία λήξης στο κλειδί σας και το κλειδί έληξε, όλα τα περιβάλλοντα που είναι κρυπτογραφημένα με αυτό το κλειδί θα είναι εκτός λειτουργίας. Ορίστε μια ειδοποίηση για την παρακολούθηση των πιστοποιητικών λήξης με ειδοποιήσεις μέσω ηλεκτρονικού ταχυδρομείου για τον τοπικό Power Platform διαχειριστή και τον διαχειριστή του Azure Key Vault ως υπενθύμιση για την ανανέωση της ημερομηνίας λήξης. Αυτό είναι σημαντικό για να αποτραπούν τυχόν μη προγραμματισμένες διακοπές λειτουργίας του συστήματος.

Εισαγωγή προστατευμένων κλειδιών για Μονάδες ασφαλείας υλικού (HSM)

Μπορείτε να χρησιμοποιήσετε τα προστατευμένα κλειδιά σας για μονάδες ασφαλείας υλικού (HSM) για να κρυπτογραφήσετε τα περιβάλλοντα Power Platform Dataverse σας. Τα κλειδιά με προστασία HSM πρέπει να εισαχθούν στο key vault, ώστε να μπορεί να δημιουργηθεί μια πολιτική Enterprise. Για περισσότερες πληροφορίες, ανατρέξτε στο θέμα Υποστηριζόμενα HSMΕισαγωγή κλειδιών με προστασία HSM στο Key Vault (BYOK).

Δημιουργία κλειδιού στο διαχειριζόμενο HSM του Azure Key Vault

Μπορείτε να χρησιμοποιήσετε ένα κλειδί κρυπτογράφησης που έχει δημιουργηθεί από το διαχειριζόμενο HSM του Azure Key Vault για να κρυπτογραφήσετε τα δεδομένα του περιβάλλοντός σας. Αυτή η δυνατότητα σάς παρέχει υποστήριξη FIPS 140-2 Επιπέδου 3.

Δημιουργία κλειδιών RSA-HSM

Βεβαιωθείτε ότι πληρούνται οι προϋποθέσεις.

Μετάβαση στην πύλη Azure.

Δημιουργία Διαχειριζόμενου HSM:

Ενεργοποιήστε την Προστασία εκκαθάρισης στο διαχειριζόμενο HSM σας.

Εκχωρήσετε τον ρόλο του Διαχειριζόμενου χρήστη Crypto HSM στο άτομο που δημιούργησε το Key Vault διαχειριζόμενου HSM.

- Αποκτήστε πρόσβαση στο Key Vault του Διαχειριζόμενου HSM στην πύλη Azure.

- Μεταβείτε στην περιοχή Τοπικό RBAC και επιλέξτε + Προσθήκη.

- Στην αναπτυσσόμενη λίστα Ρόλος, επιλέξτε τον ρόλο Χρήστης Crypto διαχειριζόμενου HSM στη σελίδα Εκχώρηση ρόλων.

- Επιλέξτε Όλα τα κλειδιά στην περιοχή Πεδίο.

- Επιλέξτε Επιλογή αρχής ασφαλείας και, στη συνέχεια, επιλέξτε τον διαχειριστή στη σελίδα Προσθήκη αρχής.

- Επιλέξτε Δημιουργία.

Δημιουργήστε ένα κλειδί RSA-HSM:

- Επιλογές: Δημιουργία

- Όνομα: Δώστε ένα όνομα για το κλειδί

- Τύπος πλήκτρου: RSA-HSM

- Μέγεθος κλειδιού RSA: 2048

Σημείωμα

Υποστηριζόμενα μεγέθη κλειδιών RSA-HSM: 2048-bit και 3072-bit.

Κρυπτογράφηση του περιβάλλοντός σας με κλειδί από το Azure Key Vault με ιδιωτική σύνδεση

Μπορείτε να ενημερώσετε τη δικτύωση του Azure Key Vault ενεργοποιώντας ένα ιδιωτικό τελικό σημείο και να χρησιμοποιήσετε το κλειδί στο key vault για να κρυπτογραφήσετε τα περιβάλλοντα Power Platform σας.

Μπορείτε είτε να δημιουργήσετε ένα νέο key vault και να δημιουργήσετε μια ιδιωτική σύνδεση ή να δημιουργήσετε μια ιδιωτική σύνδεση σε ένα υπάρχον key vault, καθώς και να δημιουργήσετε ένα κλειδί από αυτό το key vault και να το χρησιμοποιήσετε για να κρυπτογραφήσετε το περιβάλλον σας. Επίσης, μπορείτε να δημιουργήσετε μια ιδιωτική σύνδεση σε ένα υπάρχον key vault, αφού δημιουργήσετε ήδη ένα κλειδί και το χρησιμοποιήσετε για να κρυπτογραφήσετε το περιβάλλον σας.

Κρυπτογράφηση δεδομένων με κλειδί από Key Vault με ιδιωτική σύνδεση

Δημιουργήστε ένα Azure Key vault με αυτές τις επιλογές:

- Ενεργοποίηση προστασίας εκκαθάρισης

- Τύπος κλειδιού: RSA

- Μέγεθος κλειδιού: 2048 ή 4096

Αντιγράψτε τη διεύθυνση URL του key vault και τη διεύθυνση URL του κλειδιού κρυπτογράφησης που θα χρησιμοποιηθεί για τη δημιουργία της εταιρικής πολιτικής.

Σημείωμα

Αφού προστεθεί ένα ιδιωτικό τελικό σημείο στo key vault σας ή απενεργοποιήσετε το δημόσιο δίκτυο πρόσβασης, δεν θα μπορείτε να δείτε το κλειδί, εκτός εάν έχετε τα κατάλληλα δικαιώματα.

Δημιουργία εικονικού δικτύου.

Επιστρέψτε στο key vault και προσθέστε συνδέσεις ιδιωτικού τελικού σημείου στο Azure Key vault σας.

Σημείωμα

Πρέπει να επιλέξετε την επιλογή Απενεργοποίηση δικτύου δημόσιας πρόσβασης και να ενεργοποιήσετε την επιλογή Να επιτρέπεται η παράκαμψη αυτής της εξαίρεσης τείχους προστασίας από αξιόπιστες υπηρεσίες της Microsoft.

Δημιουργήστε μια εταιρική πολιτική Power Platform. Περισσότερες πληροφορίες: Δημιουργία εταιρικής πολιτικής

Εκχωρήστε δικαιώματα εταιρικής πολιτικής για πρόσβαση στο key vault. Περισσότερες πληροφορίες: Εκχωρήστε δικαιώματα εταιρικής πολιτικής για πρόσβαση στο key vault

Εκχωρήστε στους διαχειριστές του Power Platform και του Dynamics 365 δικαίωμα ανάγνωσης της εταιρικής πολιτικής. Περισσότερες πληροφορίες: Εκχωρήστε το προνόμιο στον διαχειριστή του Power Platform για ανάγνωση της εταιρικής πολιτικής

Ο διαχειριστής του κέντρου διαχείρισης Power Platform επιλέγει το περιβάλλον για κρυπτογράφηση και ενεργοποίηση του διαχειριζόμενου περιβάλλοντος. Περισσότερες πληροφορίες: Ενεργοποίηση του διαχειριζόμενου περιβάλλοντος για το περιβάλλον που θα προστεθεί στην εταιρική πολιτική

Ο διαχειριστής του κέντρου διαχείρισης Power Platform προσθέτει το διαχειριζόμενο περιβάλλον στην εταιρική πολιτική. Περισσότερες πληροφορίες: Προσθήκη περιβάλλοντος στην εταιρική πολιτική για κρυπτογράφηση δεδομένων

Ενεργοποιήστε την υπηρεσία εταιρικών πολιτικών του Power Platform για τη συνδρομή σας στο Azure

Καταχώρηση Power Platform ως παρόχου πόρων. Αυτή η εργασία πρέπει να γίνει μόνο μία φορά για κάθε συνδρομή Azure όπου βρίσκεται το Azure Key vault. Θα πρέπει να έχετε δικαιώματα πρόσβασης στη συνδρομή για να εγγραφείτε στην υπηρεσία παροχής πόρων.

- Συνδεθείτε στην πύλη Azure και μεταβείτε στη Συνδρομή>Πάροχοι πόρων

- Στη λίστα των Παρόχων πόρων, αναζητήστε για Microsoft.PowerPlatform και Καταχωρήστε το.

Δημιουργήστε μια εταιρική πολιτική

- Εγκαταστήστε το PowerShell MSI. Περισσότερες πληροφορίες: Εγκαταστήστε το PowerShell σε Windows, Linux, και macOS

- Μετά την εγκατάσταση του PowerShell MSI, επιστρέψτε στην Ανάπτυξη προσαρμοσμένου προτύπου στο Azure.

- Επιλέξτε τη σύνδεση Δημιουργία του δικού σας προτύπου στο πρόγραμμα επεξεργασίας .

- Αντιγράψτε αυτό το πρότυπο JSON σε ένα πρόγραμμα επεξεργασίας κειμένου, όπως το Σημειωματάριο. Περισσότερες πληροφορίες: Πρότυπο json εταιρικής πολιτικής

- Αντικαταστήστε τις τιμές στο πρότυπο JSON για: EnterprisePolicyName, θέση όπου πρέπει να δημιουργηθεί το EnterprisePolicy, keyVaultId και keyName. Περισσότερες πληροφορίες: Ορισμοί πεδίων για πρότυπο json

- Αντιγράψτε το ενημερωμένο πρότυπο από το πρόγραμμα επεξεργασίας κειμένου και, στη συνέχεια, επικολλήστε το στο Πρότυπο επεξεργασίας της προσαρμοσμένης ανάπτυξης στο Azure και επιλέξτε Αποθήκευση.

- Επιλέξτε μια Συνδρομή και Ομάδα πόρων όπου θα δημιουργηθεί η εταιρική πολιτική.

- Επιλέξτε Επανεξέταση + δημιουργία και, στη συνέχεια, επιλέξτε Δημιουργία.

Μια ανάπτυξη ξεκινά. Όταν γίνει αυτό, δημιουργείται η εταιρική πολιτική.

Πρότυπο json εταιρικής πολιτικής

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Ορισμοί πεδίων για πρότυπο JSON

όνομα. Όνομα της εταιρικής πολιτικής. Αυτό είναι το όνομα της πολιτικής που εμφανίζεται στο κέντρο διαχείρισης Power Platform.

τοποθεσία. Ένα από τα παρακάτω. Αυτή είναι η θέση της εταιρικής πολιτικής και πρέπει να αντιστοιχεί με την περιοχή του περιβάλλοντος Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Αντιγράψτε αυτές τις τιμές από τις ιδιότητες του key vault στην πύλη Azure:

- keyVaultId: Μεταβείτε σε Key vaults> επιλέξτε το δικό σας key vault >Επισκόπηση. Δίπλα στο στοιχείο Essentials , επιλέξτε Προβολή JSON. Αντιγράψτε το αναγνωριστικό πόρου στο πρόχειρο και επικολλήστε ολόκληρο το περιεχόμενο στο πρότυπο JSON.

- keyName: Μεταβείτε σε Key vaults> επιλέξτε το δικό σας key vault >Κλειδιά. Σημειώστε το Όνομα του κλειδιού και πληκτρολογήστε το όνομα στο πρότυπο JSON.

Εκχωρήστε δικαιώματα εταιρικής πολιτικής για πρόσβαση σε key vault

Μόλις δημιουργηθεί η εταιρική πολιτική, ο διαχειριστής του key vault εκχωρεί στη διαχειριζόμενη ταυτότητα της εταιρικής πολιτικής πρόσβαση στο κλειδί κρυπτογράφησης.

- Συνδεθείτε στην πύλη Azure και μεταβείτε στα Key vaults .

- Επιλέξτε το key vault, στο οποίο ανατέθηκε το κλειδί στην εταιρική πολιτική.

- Επιλέξτε την καρτέλα Στοιχεία ελέγχου πρόσβασης (IAM) και επιλέξτε + Προσθήκη.

- Επιλέξτε Προσθήκη ανάθεσης ρόλων από την αναπτυσσόμενη λίστα,

- Πραγματοποιήστε αναζήτηση στον χρήστη κρυπτογράφησης της υπηρεσίας κρυπτογράφησης Key Vault και επιλέξτε το.

- Επιλέξτε Επόμενο.

- Επιλέξτε + Επιλογή μελών.

- Αναζητήστε την εταιρική πολιτική που έχετε δημιουργήσει.

- Επιλέξτε την εταιρική πολιτική και μετά επιλέξτε Επιλογή.

- Επιλέξτε Έλεγχος + αντιστοίχιση.

Σημείωμα

Η παραπάνω ρύθμιση δικαιωμάτων βασίζεται στο μοντέλο δικαιωμάτων του key vault του στοιχείου ελέγχου πρόσβασης που βασίζεται σε ρόλους στο Azure. Αν το key vault έχει οριστεί σε Πολιτική πρόσβασης θαλάμου, συνιστάται να κάνετε μετεγκατάσταση στο μοντέλο που βασίζεται σε ρόλους. Για να εκχωρήσετε την πρόσβαση εταιρικής πολιτικής στο key vault χρησιμοποιώντας την πολιτική πρόσβασης θαλάμου, δημιουργήστε μια πολιτική πρόσβασης, επιλέξτε Απόκτηση στις Λειτουργίες διαχείρισης κλειδιών και Αποσυσκευάστε κλειδί και Συσκευάστε κλειδί στις Κρυπτογραφικές λειτουργίες.

Σημείωμα

Για να αποφύγετε τυχόν μη προγραμματισμένες διακοπές του συστήματος, είναι σημαντικό η πολιτική της επιχείρησης να έχει πρόσβαση στο κλειδί. Βεβαιωθείτε ότι:

- Το Key Vault είναι ενεργό.

- Το κλειδί είναι ενεργό και δεν έχει λήξει.

- Το κλειδί δεν διαγράφεται.

- Τα παραπάνω δικαιώματα κλειδιού δεν ανακαλούνται.

Τα περιβάλλοντα που χρησιμοποιούν αυτό το κλειδί απενεργοποιούνται όταν δεν είναι δυνατή η πρόσβαση στο κλειδί κρυπτογράφησης.

Εκχωρήστε το προνόμιο διαχειριστή του Power Platform για ανάγνωση της εταιρικής πολιτικής

Οι διαχειριστές που έχουν ρόλο διαχειριστή Dynamics 365 ή Power Platform μπορούν να έχουν πρόσβαση στο Power Platform κέντρο διαχείρισης για να εκχωρήσουν περιβάλλοντα στην εταιρική πολιτική. Για πρόσβαση στις επιχειρηματικές πολιτικές, απαιτείται ο διαχειριστής με πρόσβαση στο Azure key vault για εκχώρηση του ρόλου Αναγνωστης στον διαχειριστή Power Platform. Μετά την εκχώρηση του ρόλου Αναγνώστης, ο διαχειριστής του Power Platform μπορεί να προβάλλει τις πολιτικές για επιχειρήσεις στο κέντρο διαχείρισης του Power Platform.

Σημείωμα

Μόνο οι διαχειριστές του Power Platform και του Dynamics 365 στους οποίους έχει ανατεθεί ο ρόλος του αναγνώστη στην εταιρική πολιτική μπορούν να προσθέσουν ένα περιβάλλον στην πολιτική. Άλλοι Power Platform διαχειριστές ή διαχειριστές Dynamics 365 ενδέχεται να μπορούν να προβάλουν την εταιρική πολιτική, αλλά λαμβάνουν ένα σφάλμα όταν προσπαθούν να προσθέσουν περιβάλλον στην πολιτική.

Εκχώρηση ρόλου αναγνώστη σε έναν διαχειριστή του Power Platform

- Πραγματοποιήστε είσοδο στην πύλη Azure.

- Αντιγράψτε το αναγνωριστικό αντικειμένου του διαχειριστή Power Platform ή Dynamics 365. Για να το κάνετε αυτό:

- Μεταβείτε στην περιοχή Χρήστες στο Azure.

- Στη λίστα Όλοι οι χρήστες, βρείτε τον χρήστη με δικαιώματα διαχειριστή του Power Platform ή του Dynamics 365 χρησιμοποιώντας την Αναζήτηση χρηστών.

- Ανοίξτε την καρτέλα χρήστη, στην καρτέλα Επισκόπηση, αντιγράψτε το αναγνωριστικό αντικειμένου χρήστη. Επικολλήστε αυτό σε ένα πρόγραμμα επεξεργασίας κειμένου, όπως το Σημειωματάριο για αργότερα.

- Αντιγράψτε το αναγνωριστικό του πόρου εταιρικής πολιτικής. Για να το κάνετε αυτό:

- Μεταβείτε στην Εξερεύνηση του Γραφήματος πόρου στο Azure.

- Πληκτρολογήστε

microsoft.powerplatform/enterprisepoliciesστο πλαίσιο Αναζήτηση και, στη συνέχεια, επιλέξτε τον πόρο microsoft.powerplatform/enterprisepolicies . - Πατήστε Εκτέλεση ερωτήματος στη γραμμή εντολών. Εμφανίζεται μια λίστα όλων των εταιρικών πολιτικών του Power Platform.

- Εντοπίστε την εταιρική πολιτική όπου θέλετε να εκχωρήσετε πρόσβαση.

- Κάντε κύλιση προς τα δεξιά της εταιρικής πολιτικής και επιλέξτε Δείτε τις λεπτομέρειες.

- Στη σελίδα Λεπτομέρειες, αντιγράψτε το αναγνωριστικό.

- Εκκινήστε το Azure Cloud Shell και εκτελέστε την παρακάτω εντολή αντικαθιστώντας το objId με το αναγνωριστικό του αντικειμένου του χρήστη και το αναγνωριστικό πόρου EP με το

enterprisepoliciesαναγνωριστικό που είχε αντιγραφεί στα προηγούμενα βήματα:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Διαχειριστείτε την κρυπτογράφηση του περιβάλλοντος

Για να διαχειριστείτε την κρυπτογράφηση του περιβάλλοντος, χρειάζεστε το ακόλουθο δικαίωμα:

- Ενεργός χρήστης Microsoft Entra που διαθέτει ρόλο ασφαλείας διαχειριστή Power Platform ή/και Dynamics 365.

- Χρήστης Microsoft Entra που έχει Power Platform ρόλο διαχειριστή υπηρεσίας ή Dynamics 365.

Ο διαχειριστής του key vault ενημερώνει τον διαχειριστή Power Platform ότι έχουν δημιουργηθεί ένα κλειδί κρυπτογράφησης και μια εταιρική πολιτική και παρέχει την εταιρική πολιτική στον διαχειριστή του Power Platform. Για να ενεργοποιηθεί το κλειδί που διαχειρίζεται ο πελάτης, ο διαχειριστής του Power Platform αναθέτει τα περιβάλλοντα στην εταιρική πολιτική. Μετά την ανάθεση και την αποθήκευση του περιβάλλοντος, το Dataverse ξεκινά τη διεργασία κρυπτογράφησης για τον ορισμό όλων των δεδομένων περιβάλλοντος και την κρυπτογράφηση με το κλειδί που είναι διαχειριζόμενο από τον πελάτη.

Ενεργοποίηση του διαχειριζόμενου περιβάλλοντος για το περιβάλλον που θα προστεθεί στην εταιρική πολιτική

- Συνδεθείτε στο Κέντρο διαχείρισης Power Platform και εντοπίστε το περιβάλλον.

- Επιλέξτε και ελέγξτε το περιβάλλον στη λίστα περιβαλλόντων.

- Επιλέξτε το εικονίδιο Ενεργοποίηση διαχειριζόμενων περιβαλλόντων στη γραμμή ενεργειών.

- Επιλέξτε Ενεργοποίηση.

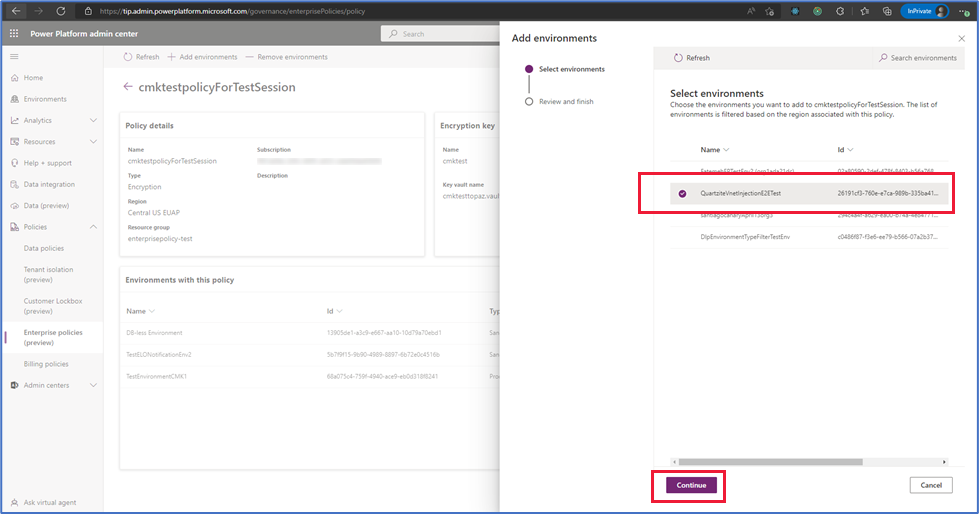

Προσθήκη περιβάλλοντος στην εταιρική πολιτική για κρυπτογράφηση δεδομένων

Σημαντικό

Το περιβάλλον απενεργοποιείται όταν προστίθεται στην εταιρική πολιτική για κρυπτογράφηση δεδομένων.

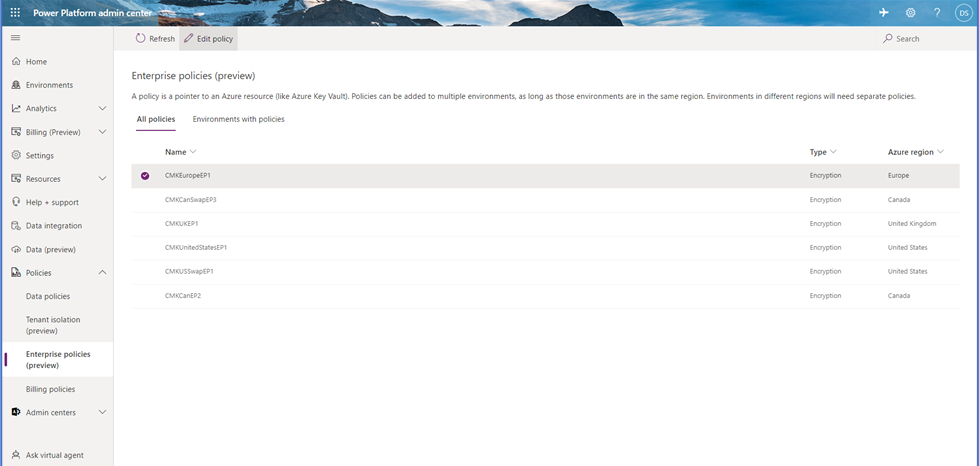

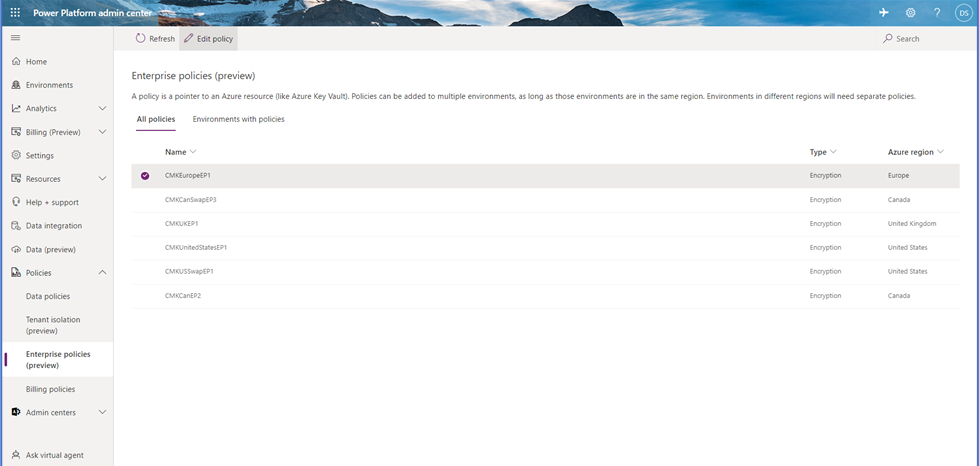

- Συνδεθείτε στο κέντρο διαχείρισης Power Platform και μεταβείτε στις Πολιτικές>Εταιρικές πολιτικές.

- Επιλέξτε μια πολιτική και, στη συνέχεια, στη γραμμή εντολών, επιλέξτε Επεξεργασία.

- Επιλέξτε Προσθήκη περιβαλλόντων, επιλέξτε το περιβάλλον που θέλετε και, έπειτα, επιλέξτε Συνέχεια.

- Επιλέξτε το στοιχείο Αποθήκευση και, στη συνέχεια, επιλέξτε Επιβεβαίωση.

Σημαντικό

- Μόνο τα περιβάλλοντα που βρίσκονται στην ίδια περιοχή με την εταιρική πολιτική εμφανίζονται στη λίστα Προσθήκη περιβαλλόντων.

- Η κρυπτογράφηση μπορεί να χρειαστεί έως και τέσσερις ημέρες για να ολοκληρωθεί, αλλά το περιβάλλον ενδέχεται να ενεργοποιηθεί πριν ολοκληρωθεί η λειτουργία Προσθήκη περιβάλλοντος.

- Η λειτουργία ενδέχεται να μην ολοκληρωθεί και εάν αποτύχει, τα δεδομένα σας συνεχίζουν να κρυπτογραφούνται με το διαχειριζόμενο κλειδί της Microsoft. Μπορείτε να εκτελέσετε ξανά τη λειτουργία Προσθήκη περιβαλλόντων.

Σημείωμα

Μπορείτε να προσθέσετε μόνο περιβάλλοντα που είναι ενεργοποιημένα ως διαχειριζόμενα περιβάλλοντα. Οι δοκιμαστικοί τύποι περιβάλλοντος και οι τύποι περιβάλλοντος Teams δεν είναι δυνατό να προστεθούν στην εταιρική πολιτική.

Καταργήστε περιβάλλοντα από την πολιτική για να επιστρέψετε στο κλειδί που διαχειρίζεται η Microsoft

Ακολουθήστε αυτά τα βήματα εάν θέλετε να επιστρέψετε σε ένα κλειδί κρυπτογράφησης που διαχειρίζεται η Microsoft.

Σημαντικό

Το περιβάλλον απενεργοποιείται όταν καταργείται από την εταιρική πολιτική για την επιστροφή κρυπτογράφησης δεδομένων με χρήση του διαχειριζόμενου κλειδιού Microsoft.

- Συνδεθείτε στο κέντρο διαχείρισης Power Platform και μεταβείτε στις Πολιτικές>Εταιρικές πολιτικές.

- Επιλέξτε την καρτέλα Περιβάλλον με πολιτικές και, στη συνέχεια, βρείτε το περιβάλλον που θέλετε να καταργήσετε από το κλειδί που διαχειρίζεται ο πελάτης.

- Επιλέξτε την καρτέλα Όλες οι πολιτικές, επιλέξτε το περιβάλλον που έχετε επαληθεύσει στο βήμα 2 και, στη συνέχεια, επιλέξτε Επεξεργασία πολιτικής στη γραμμή εντολών.

- Επιλέξτε Κατάργηση περιβάλλοντος στη γραμμή εντολών, επιλέξτε το περιβάλλον που θέλετε να καταργήσετε και, έπειτα, επιλέξτε Συνέχεια.

- Επιλέξτε Αποθήκευση.

Σημαντικό

Το περιβάλλον απενεργοποιείται όταν καταργείται από την εταιρική πολιτική για την επαναφορά της κρυπτογράφησης δεδομένων στο κλειδί που διαχειρίζεται η Microsoft. Μην διαγράψετε ή μην απενεργοποιήσετε το κλειδί, διαγράψτε ή απενεργοποιήστε το Key Vault ή καταργήστε τα δικαιώματα της εταιρικής πολιτικής στο Key Vault. Η πρόσβαση του κλειδιού και του θαλάμου κλειδιού είναι απαραίτητη για την υποστήριξη της επαναφοράς της βάσης δεδομένων. Μπορείτε να διαγράψετε και να καταργήσετε τα δικαιώματα της εταιρικής πολιτικής έπειτα από 30 ημέρες.

Εξέταση της κατάστασης κρυπτογράφησης του περιβάλλοντος

Εξέταση της κατάστασης κρυπτογράφησης από πολιτικές Enterprise

Συνδεθείτε στο κέντρο διαχείρισης του Power Platform.

Επιλέξτε Πολιτικές>Εταιρικές πολιτικές.

Επιλέξτε μια πολιτική και, στη συνέχεια, στη γραμμή εντολών, επιλέξτε Επεξεργασία.

Εξετάστε την κατάσταση κρυπτογράφησης του περιβάλλοντος στην ενότητα Περιβάλλον με αυτήν την πολιτική.

Σημείωμα

Η κατάσταση κρυπτογράφησης του περιβάλλοντος μπορεί να είναι:

Κρυπτογραφημένη - το κλειδί κρυπτογράφησης εταιρικής πολιτικής είναι ενεργό και το περιβάλλον είναι κρυπτογραφημένο με το κλειδί σας.

Απέτυχε - το κλειδί κρυπτογράφησης εταιρικής πολιτικής δεν χρησιμοποιείται από όλες τις Dataverse υπηρεσίες αποθήκευσης. Απαιτούν περισσότερο χρόνο για επεξεργασία και μπορείτε να εκτελέσετε ξανά τη λειτουργία Προσθήκη περιβάλλοντος. Εάν η εκτέλεση αποτύχει ξανά, επικοινωνήστε με την υποστήριξη.

Η κατάσταση κρυπτογράφησης Αποτυχία δεν επηρεάζει τα δεδομένα περιβάλλοντος και τις λειτουργίες τους. Αυτό σημαίνει ότι ορισμένες από τις Dataverse υπηρεσίες αποθήκευσης κρυπτογραφούν τα δεδομένα σας με το κλειδί σας και ορισμένες συνεχίζουν να χρησιμοποιούν το κλειδί που διαχειρίζεται η Microsoft. Δεν συνιστάται επαναφορά καθώς όταν εκτελείτε ξανά τη λειτουργία Προσθήκη περιβάλλοντος, η υπηρεσία συνεχίζει από εκεί που σταμάτησε.

Προειδοποίηση - Το κλειδί κρυπτογράφησης εταιρικής πολιτικής είναι ενεργό και κάποια από τα δεδομένα υπηρεσίας εξακολουθούν να κρυπτογραφούνται με το κλειδί που διαχειρίζεται η Microsoft. Μάθετε περισσότερα: Προειδοποιητικά μηνύματα της εφαρμογής CMK Power Automate

Εξέταση της κατάστασης κρυπτογράφησης από τη σελίδα "Ιστορικό περιβάλλοντος"

Μπορείτε να δείτε το ιστορικό περιβάλλοντος.

Συνδεθείτε στο κέντρο διαχείρισης του Power Platform.

Επιλέξτε Περιβάλλοντα στο τμήμα παραθύρου περιήγησης και, έπειτα, επιλέξτε ένα περιβάλλον από τη λίστα.

Στη γραμμή εντολών, κάντε κλικ στο κουμπί Ιστορικό.

Εντοπίστε το ιστορικό για την Ενημέρωση του διαχειριζόμενου κλειδιού πελάτη.

Σημείωμα

Η Κατάσταση δείχνει Σε εκτέλεση όταν η κρυπτογράφηση βρίσκεται σε εξέλιξη. Εμφανίζεται Πέτυχε όταν ολοκληρωθεί η κρυπτογράφηση. Η κατάσταση εμφανίζεται ως Απέτυχε όταν υπάρχει κάποιο πρόβλημα με μία από τις υπηρεσίες που δεν μπορεί να εφαρμόσει το κλειδί κρυπτογράφησης.

Η κατάσταση Απέτυχε μπορεί να είναι μια προειδοποίηση και δεν χρειάζεται να εκτελέσετε εκ νέου την επιλογή Προσθήκη περιβάλλοντος. Μπορείτε να επιβεβαιώσετε αν πρόκειται για προειδοποίηση.

Αλλαγή του κλειδιού κρυπτογράφησης του περιβάλλοντος με μια νέα εταιρική πολιτική και κλειδί

Για να αλλάξετε το κλειδί κρυπτογράφησης, δημιουργήστε ένα νέο κλειδί και μια νέα εταιρική πολιτική. Μπορείτε, έπειτα, να αλλάξετε την εταιρική πολιτική καταργώντας τα περιβάλλοντα και, έπειτα προσθέτοντας τα περιβάλλοντα στη νέα εταιρική πολιτική. Το σύστημα δεν λειτουργεί δύο φορές όταν αλλάξει σε νέα εταιρική πολιτική - 1) για να επαναφέρετε την κρυπτογράφηση σε διαχειριζόμενο κλειδί της Microsoft και 2) για να εφαρμοστεί η νέα εταιρική πολιτική.

Φιλοδώρημα

Για την περιστροφή του κλειδιού κρυπτογράφησης, συνιστούμε να χρησιμοποιήσετε τη νέα έκδοση Key Vault ή να ορίσετε μια ρύθμιση πολιτικής περιστροφής.

- Στην πύλη Azure, δημιουργήστε ένα νέο κλειδί και μια νέα εταιρική πολιτική. Περισσότερες πληροφορίες: Δημιουργία κλειδιού κρυπτογράφησης και εκχώρηση πρόσβασης και Δημιουργία εταιρικής πολιτικής

- Αφού δημιουργηθεί το νέο κλειδί και η εταιρική πολιτική, μεταβείτε στις Πολιτικές>Εταιρικές πολιτικές.

- Επιλέξτε την καρτέλα Περιβάλλον με πολιτικές και, στη συνέχεια, βρείτε το περιβάλλον που θέλετε να καταργήσετε από το κλειδί που διαχειρίζεται ο πελάτης.

- Επιλέξτε την καρτέλα Όλες οι πολιτικές, επιλέξτε το περιβάλλον που έχετε επαληθεύσει στο βήμα 2 και, στη συνέχεια, επιλέξτε Επεξεργασία πολιτικής στη γραμμή εντολών.

- Επιλέξτε Κατάργηση περιβάλλοντος στη γραμμή εντολών, επιλέξτε το περιβάλλον που θέλετε να καταργήσετε και, έπειτα, επιλέξτε Συνέχεια.

- Επιλέξτε Αποθήκευση.

- Επαναλάβετε τα βήματα 2-6 μέχρι να καταργηθούν όλα τα περιβάλλοντα στην εταιρική πολιτική.

Σημαντικό

Το περιβάλλον απενεργοποιείται όταν καταργείται από την εταιρική πολιτική για την επαναφορά της κρυπτογράφησης δεδομένων στο κλειδί που διαχειρίζεται η Microsoft. Μην διαγράψετε ή μην απενεργοποιήσετε το κλειδί, διαγράψτε ή απενεργοποιήστε το Key Vault ή καταργήστε τα δικαιώματα της εταιρικής πολιτικής στο Key Vault.. Η πρόσβαση του κλειδιού και του θαλάμου κλειδιού είναι απαραίτητη για την υποστήριξη της επαναφοράς της βάσης δεδομένων. Μπορείτε να διαγράψετε και να καταργήσετε τα δικαιώματα της εταιρικής πολιτικής έπειτα από 30 ημέρες.

- Αφού καταργηθούν όλα τα περιβάλλοντα, από το κέντρο διαχείρισης του Power Platform, μεταβείτε στις Εταιρικές πολιτικές.

- Επιλέξτε τη νέα εταιρική πολιτική και, στη συνέχεια, επιλέξτε Επεξεργασία πολιτικής.

- Επιλέξτε Προσθήκη περιβάλλοντος, επιλέξτε περιβάλλοντα που θέλετε να προσθέσετε και, έπειτα, επιλέξτε Συνέχεια.

Σημαντικό

Το περιβάλλον απενεργοποιείται όταν προστίθεται στη νέα εταιρική πολιτική.

Περιστρέψτε το κλειδί κρυπτογράφησης του περιβάλλοντος με μια νέα έκδοση κλειδιού

Μπορείτε να αλλάξετε το κλειδί κρυπτογράφησης του περιβάλλοντος δημιουργώντας με μια νέα έκδοση κλειδιού. Όταν δημιουργείτε μια νέα έκδοση κλειδιού, η νέα έκδοση του κλειδιού ενεργοποιείται αυτόματα. Όλοι οι πόροι χώρου αποθήκευσης εντοπίζουν τη νέα έκδοση κλειδιού και αρχίζουν να την εφαρμόζουν για την κρυπτογράφηση των δεδομένων σας.

Όταν τροποποιείτε το κλειδί ή την έκδοση του κλειδιού, αλλάζει η προστασία του κλειδιού κρυπτογράφησης ρίζας, αλλά τα δεδομένα στον χώρο αποθήκευσης παραμένουν πάντα κρυπτογραφημένα με το κλειδί σας. Από την πλευρά σας, δεν απαιτείται άλλη ενέργεια για να διασφαλίσετε την προστασία των δεδομένων σας. Η περιστροφή της βασικής έκδοσης δεν επηρεάζει τις επιδόσεις. Δεν υπάρχει διακοπή λειτουργίας που να συσχετίζεται με την περιστροφή της έκδοσης του κλειδιού. Μπορεί να χρειαστούν 24 ώρες για όλες τις υπηρεσίες παροχής πόρων να εφαρμόσουν τη νέα έκδοση κλειδιού στο παρασκήνιο. Η προηγούμενη έκδοση του κλειδιού δεν πρέπει να απενεργοποιηθεί, καθώς είναι απαραίτητη για να τη χρησιμοποιήσει η υπηρεσία για την εκ νέου κρυπτογράφηση και για την υποστήριξη της επαναφοράς της βάσης δεδομένων.

Για να χρησιμοποιήσετε το κλειδί κρυπτογράφησης δημιουργώντας μια νέα έκδοση κλειδιού, ακολουθήστε τα παρακάτω βήματα.

- Μεταβείτε στην πύλη Azure>Key Vault και εντοπίστε το Key Vault όπου θέλετε να δημιουργήσετε μια νέα έκδοση κλειδιού.

- Περιήγηση σε Κλειδιά.

- Επιλέξτε το τρέχον, ενεργοποιημένο κλειδί.

- Επιλέξτε + Νέα έκδοση.

- Η προεπιλεγμένη ρύθμιση Ενεργοποιημένο είναι Ναι, πράγμα που σημαίνει ότι η νέα έκδοση του κλειδιού ενεργοποιείται αυτόματα κατά τη δημιουργία.

- Επιλέξτε Δημιουργία.

Φιλοδώρημα

Για να συμμορφωθείτε με την πολιτική περιστροφής κλειδιού, μπορείτε να περιστρέψετε το κλειδί κρυπτογράφησης χρησιμοποιώντας την Πολιτική περιστροφής. Μπορείτε είτε να ρυθμίσετε τις παραμέτρους μιας πολιτικής περιστροφής ή να περιστρέψετε κατ' απαίτηση επικαλώντας το Περιστροφή τώρα.

Σημαντικό

Η νέα έκδοση κλειδιού περιστρέφεται αυτόματα στο παρασκήνιο και δεν απαιτείται καμία ενέργεια από τον Power Platform διαχειριστή. Είναι σημαντικό η προηγούμενη έκδοση κλειδιού να μην απενεργοποιηθεί ή να διαγραφεί για τουλάχιστον 28 ημέρες για την υποστήριξη της επαναφοράς της βάσης δεδομένων. Η απενεργοποίηση ή η διαγραφή της προηγούμενης έκδοσης κλειδιού πολύ νωρίς μπορεί να προκαλέσει αποσύνδεση του περιβάλλοντός σας.

Προβολή της λίστας κρυπτογραφημένων περιβαλλόντων

- Συνδεθείτε στο κέντρο διαχείρισης Power Platform και μεταβείτε στις Πολιτικές>Εταιρικές πολιτικές.

- Στη σελίδα Εταιρικές πολιτικές, επιλέξτε την καρτέλα Περιβάλλοντα με πολιτικές. Εμφανίζεται η λίστα των περιβαλλόντων που προστέθηκαν σε εταιρικές πολιτικές.

Σημείωμα

Ίσως να υπάρχουν καταστάσεις όπου η Κατάσταση περιβάλλοντος ή η Κατάσταση κρυπτογράφησης εμφανίζουν μια κατάσταση Απέτυχε. Όταν συμβεί αυτό, μπορείτε να δοκιμάσετε να εκτελέσετε ξανά τη λειτουργία Προσθήκη περιβάλλοντος ή να υποβάλετε ένα αίτημα υποστήριξης Microsoft για βοήθεια.

Λειτουργίες βάσης δεδομένων περιβάλλοντος

Ένας μισθωτής πελατών μπορεί να έχει περιβάλλοντα που κρυπτογραφούνται με χρήση του κλειδιού και των περιβαλλόντων διαχείρισης της Microsoft που κρυπτογραφούνται με το διαχειριζόμενο κλειδί πελάτη. Για τη διατήρηση της ακεραιότητας δεδομένων και της προστασίας δεδομένων, τα ακόλουθα στοιχεία ελέγχου είναι διαθέσιμα κατά τη διαχείριση λειτουργιών βάσης δεδομένων περιβάλλοντος.

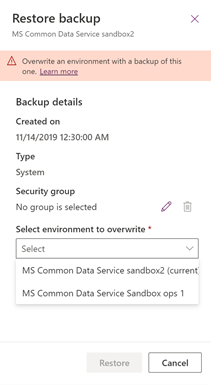

Επαναφορά Το περιβάλλον που θα αντικατασταθεί (το περιβάλλον που έχει επανέλθει) περιορίζεται στο ίδιο περιβάλλον στο οποίο έγινε η λήψη του αντιγράφου ασφαλείας ή σε ένα άλλο περιβάλλον κρυπτογραφημένο με το ίδιο διαχειριζόμενο κλειδί πελάτη.

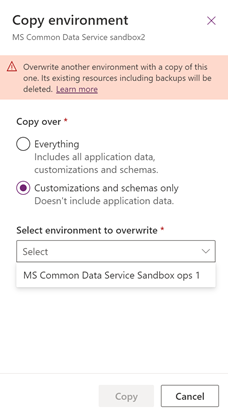

Αντιγραφή Το περιβάλλον που θα αντικατασταθεί (το αντιγραμμένο στο περιβάλλον) περιορίζεται σε ένα άλλο περιβάλλον που κρυπτογραφείται με το ίδιο διαχειριζόμενο κλειδί πελάτη.

Σημείωμα

Εάν δημιουργήθηκε ένα περιβάλλον έρευνας υποστήριξης για την επίλυση ζητημάτων υποστήριξης σε ένα διαχειριζόμενο περιβάλλον πελατών, το κλειδί κρυπτογράφησης για το περιβάλλον έρευνας υποστήριξης πρέπει να αλλάξει σε διαχειριζόμενο κλειδί πελάτη προτού η λειτουργία του αντιγράφου περιβάλλοντος να μπορεί να εκτελεστεί.

Επαναφορά Το κρυπτογραφημένα δεδομένα του περιβάλλοντος διαγράφονται συμπεριλαμβανομένων των αντιγράφων ασφαλείας. Αφού ολοκληρωθεί η επαναφορά του περιβάλλοντος, η κρυπτογράφηση περιβάλλοντος θα επανέλθει στο κλειδί διαχείρισης της Microsoft.