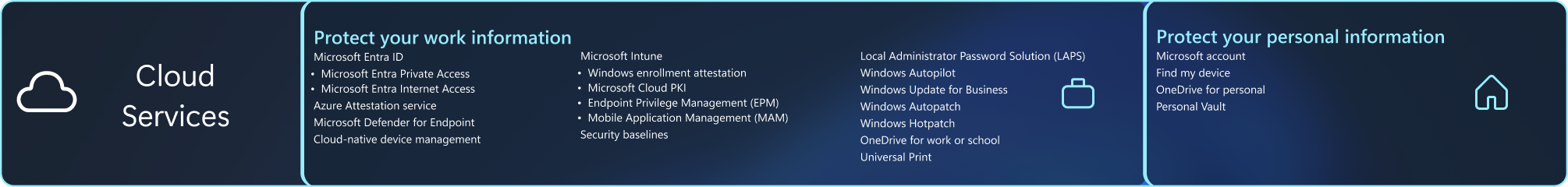

Schützen Ihrer Arbeitsinformationen

Microsoft Entra ID

Microsoft Entra ID

Microsoft Entra ID ist eine umfassende cloudbasierte Identitätsverwaltungslösung, die den sicheren Zugriff auf Anwendungen, Netzwerke und andere Ressourcen ermöglicht und sich vor Bedrohungen schützt. Microsoft Entra ID können auch mit Windows Autopilot für die Zero-Touch-Bereitstellung von Geräten verwendet werden, die mit Unternehmenssicherheitsrichtlinien vorkonfiguriert sind.

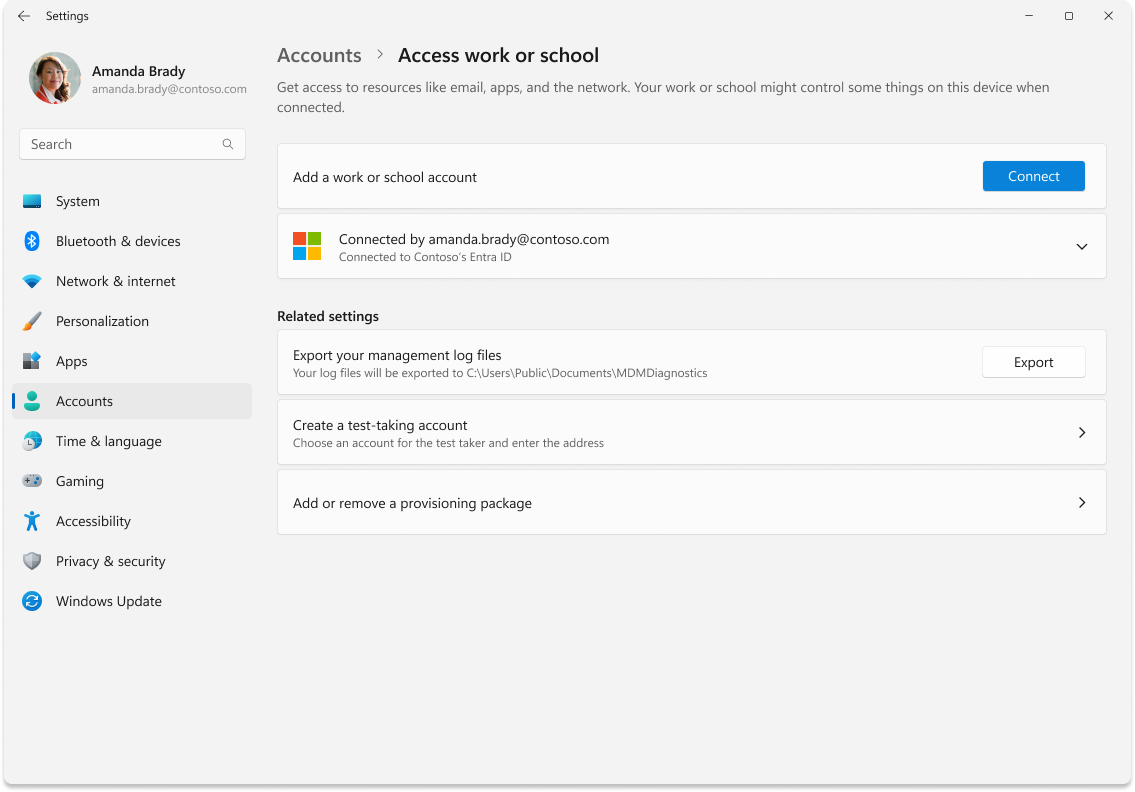

Organisationen können Microsoft Entra ID eingebundene Geräte bereitstellen, um den Zugriff auf cloudbasierte und lokale Apps und Ressourcen zu ermöglichen. Der Zugriff auf Ressourcen kann basierend auf dem Microsoft Entra ID Konto und den Richtlinien für bedingten Zugriff gesteuert werden, die auf das Gerät angewendet werden. Für eine nahtlose und angenehme End-to-End-SSO-Erfahrung empfehlen wir Benutzern, Windows Hello for Business während der sofort einsatzbereiten Benutzeroberfläche für eine einfache kennwortlose Anmeldung bei Entra ID zu konfigurieren.

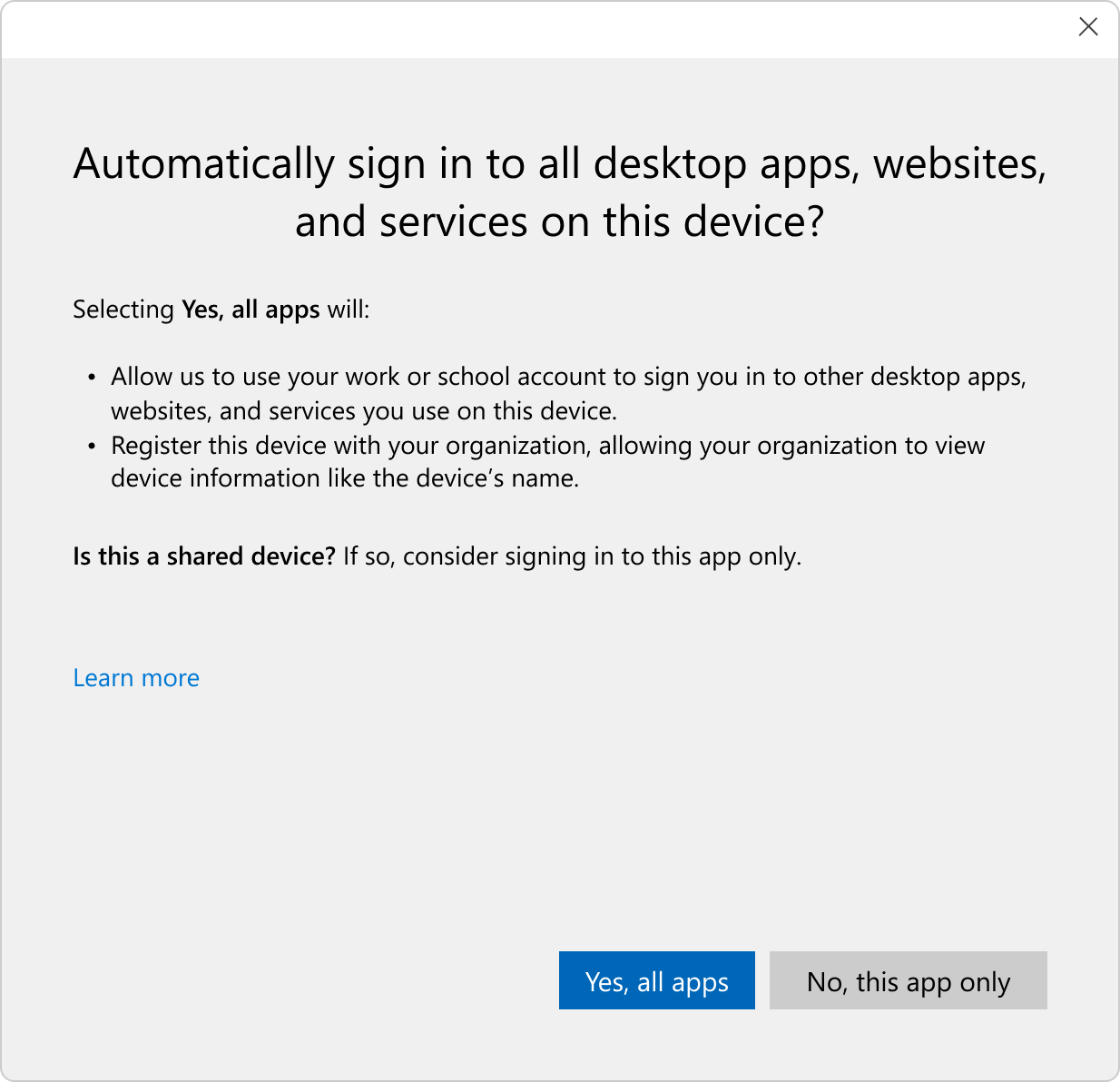

Benutzer, die eine Verbindung mit Microsoft Entra auf ihren persönlichen Geräten herstellen möchten, können dazu ihr Geschäfts-, Schul- oder Unikonto zu Windows hinzufügen. Mit dieser Aktion wird das persönliche Gerät des Benutzers bei Microsoft Entra ID registriert, sodass IT-Administratoren Benutzer in BYOD-Szenarien (Bring Your Own Device) unterstützen können. Anmeldeinformationen werden authentifiziert und an das verbundene Gerät gebunden und können nicht ohne explizite Nachhall auf ein anderes Gerät kopiert werden.

Um mehr Sicherheit und Kontrolle für die IT und eine nahtlose Benutzererfahrung zu bieten, arbeitet Microsoft Entra ID mit Apps und Diensten zusammen, einschließlich lokaler Software und Tausenden von SaaS-Anwendungen (Software-as-a-Service). Microsoft Entra ID Schutz umfassen einmaliges Anmelden, mehrstufige Authentifizierung, Richtlinien für bedingten Zugriff, Identitätsschutz, Identitätsgovernance und Verwaltung privilegierter Identitäten.

Windows 11 arbeitet mit Microsoft Entra ID zusammen, um sicheren Zugriff, Identitätsverwaltung und einmaliges Anmelden für Apps und Dienste von überall aus bereitzustellen. Windows verfügt über integrierte Einstellungen zum Hinzufügen von Geschäfts-, Schul- oder Unikonten durch Synchronisieren der Gerätekonfiguration mit einer Active Directory-Domäne oder Microsoft Entra ID Mandanten.

Wenn ein Gerät Microsoft Entra ID eingebunden und mit Microsoft Intune[4] verwaltet wird, erhält es die folgenden Sicherheitsvorteile:

- Standardeinstellungen und -richtlinien für verwaltete Benutzer und Geräte

- Einmaliges Anmelden bei allen Microsoft Online Services

- Vollständige Suite von Authentifizierungsverwaltungsfunktionen mit Windows Hello for Business

- Einmaliges Anmelden (Single Sign-On, SSO) für Unternehmens- und SaaS-Anwendungen

- Keine Verwendung der Identität des Microsoft-Kundenkontos

Organisationen und Benutzer können ihre Windows-Geräte bei Microsoft Entra ID beitreten oder registrieren, um eine nahtlose Erfahrung sowohl für native Anwendungen als auch für Webanwendungen zu erhalten. Darüber hinaus können Benutzer Windows Hello for Business- oder FIDO2-Sicherheitsschlüssel mit Microsoft Entra ID einrichten und von höherer Sicherheit durch kennwortlose Authentifizierung profitieren.

In Kombination mit Microsoft Intune bietet Microsoft Entra ID eine leistungsstarke Sicherheitskontrolle durch bedingten Zugriff, um den Zugriff auf Organisationsressourcen auf fehlerfreie und kompatible Geräte zu beschränken. Beachten Sie, dass Microsoft Entra ID nur in Windows Pro- und Enterprise-Editionen unterstützt wird.

Jedes Windows-Gerät verfügt über ein integriertes lokales Administratorkonto, das geschützt und geschützt werden muss, um Pass-the-Hash -Angriffe (PtH) und Lateral Traversal-Angriffe zu minimieren. Viele Kunden haben unsere eigenständige lokale Kennwortlösung für lokale Windows-Administratoren (LAPS) verwendet, um ihre in die Domäne eingebundenen Windows-Computer zu verwalten. Wir haben von vielen Kunden gehört, dass LAPS-Support erforderlich ist, da sie ihre Windows-Umgebung modernisiert haben, um direkt mit Microsoft Entra ID verknüpft zu werden.

Weitere Informationen

Microsoft Entra Private Access

Microsoft Entra Private Access bietet Organisationen die Möglichkeit, Private oder interne vollqualifizierte Domänennamen (FQDNs) und IP-Adressen zu verwalten und Benutzern Zugriff zu gewähren. Mit privatem Zugriff können Sie modernisieren, wie die Benutzer Ihrer organization auf private Apps und Ressourcen zugreifen. Remotemitarbeiter müssen kein VPN verwenden, um auf diese Ressourcen zuzugreifen, wenn sie den Global Secure Access Client installiert haben. Der Client verbindet sie ruhig und nahtlos mit den benötigten Ressourcen.

Weitere Informationen

Microsoft Entra Internet Access

Microsoft Entra Internet Access bietet eine identitätsorientierte SWG-Lösung (Secure Web Gateway) für SaaS-Anwendungen (Software-as-a-Service) und anderen Internetdatenverkehr. Es schützt Benutzer, Geräte und Daten vor der breiten Bedrohungslandschaft des Internets mit erstklassigen Sicherheitskontrollen und Transparenz durch Datenverkehrsprotokolle.

Hinweis

Sowohl Microsoft Entra Private Access als auch Microsoft Entra Internet Access erfordern Microsoft Entra ID und Microsoft Entra verbundene Geräte für die Bereitstellung. Die beiden Lösungen verwenden den Global Secure Access-Client für Windows, der die Features schützt und steuert.

Weitere Informationen

- Microsoft Entra Internet Access

- Globaler Secure Access-Client für Windows

- Microsoft Security Service Edge Solution Deployment Guide for Microsoft Entra Internet Access Proof of Concept

Enterprise State Roaming

Enterprise State Roaming ist für alle organization mit einer Microsoft Entra ID Premium[4]-Lizenz verfügbar und bietet Benutzern eine einheitliche Windows-Einstellung auf ihren Windows-Geräten und verkürzt die Zeit, die für die Konfiguration eines neuen Geräts benötigt wird.

Weitere Informationen

Azure Attestation-Dienst

Azure Attestation-Dienst

Durch den Remotenachweis wird sichergestellt, dass Geräte mit Sicherheitsrichtlinien kompatibel sind und in einem vertrauenswürdigen Zustand ausgeführt werden, bevor sie auf Ressourcen zugreifen können. Microsoft Intune[4] ist in Azure Attestation Dienst integriert, um die Integrität von Windows-Geräten umfassend zu überprüfen und diese Informationen mit Microsoft Entra ID[4] bedingten Zugriff zu verbinden.

Nachweisrichtlinien werden im Azure Attestation-Dienst konfiguriert und können folgende Aktionen ausführen:

- Überprüfen Sie die Integrität der von der Komponente "Windows-Nachweis" bereitgestellten Beweise, indem Sie die Signatur überprüfen und sicherstellen, dass die Plattformkonfigurationsregister (Platform Configuration Registers, PCRs) mit den Werten übereinstimmen, die durch Wiedergabe des gemessenen Startprotokolls neu berechnet wurden.

- Vergewissern Sie sich, dass das TPM über einen gültigen Nachweisidentitätsschlüssel verfügt, der vom authentifizierten TPM ausgestellt wurde.

- Vergewissern Sie sich, dass die Sicherheitsfeatures den erwarteten Zustand aufweisen.

Nach Abschluss dieser Überprüfung gibt der Nachweisdienst einen signierten Bericht mit dem Status der Sicherheitsfeatures an die vertrauende Seite zurück , z. B. Microsoft Intune, um die Vertrauenswürdigkeit der Plattform im Verhältnis zu den vom Administrator konfigurierten Gerätekonformitätsspezifikationen zu bewerten. Der bedingte Zugriff wird dann basierend auf der Konformität des Geräts gewährt oder verweigert.

Weitere Informationen

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint[4] ist eine Lösung zur Erkennung und Reaktion auf Unternehmensendpunkte, die Sicherheitsteams dabei unterstützt, erweiterte Bedrohungen zu erkennen, zu unterbrechen, zu untersuchen und darauf zu reagieren. Organisationen können die umfangreichen Ereignisdaten und Angriffserkenntnisse von Defender for Endpoint verwenden, um Vorfälle zu untersuchen.

Defender für Endpunkt vereint die folgenden Elemente, um ein umfassenderes Bild von Sicherheitsvorfällen zu bieten:

- Endpunkt-Verhaltenssensoren: Diese Sensoren sind in Windows eingebettet und erfassen und verarbeiten Verhaltenssignale vom Betriebssystem und senden diese Sensordaten an Ihre private, isolierte Cloud instance von Microsoft Defender for Endpoint

- Automatische Angriffsunterbrechung verwendet KI, maschinelles Lernen und Microsoft Security Intelligence, um den gesamten Angriff zu analysieren und auf Incidentebene zu reagieren, wo es in der Lage ist, ein Gerät und/oder einen Benutzer einzudämmen, was die Auswirkungen von Angriffen wie Ransomware, von Menschen betriebenen Angriffen und anderen erweiterten Angriffen verringert.

- Cloudsicherheitsanalysen: Verhaltenssignale werden in Erkenntnisse, Erkennungen und empfohlene Reaktionen auf erweiterte Bedrohungen übersetzt. Diese Analysen nutzen Big Data, Gerätelernen und einzigartige Microsoft-Optiken im gesamten Windows-Ökosystem, Unternehmenscloudprodukte wie Microsoft 365[4] und Onlineressourcen.

- Threat Intelligence: Microsoft verarbeitet alle 24 Stunden mehr als 43 Billionen Sicherheitssignale und liefert so einen tiefen und umfassenden Einblick in die sich entwickelnde Bedrohungslandschaft. In Kombination mit unserem globalen Team von Sicherheitsexperten und modernster künstlicher Intelligenz und maschinellem Lernen können wir Bedrohungen erkennen, die andere übersehen. Diese Threat Intelligence trägt dazu bei, unseren Kunden einen beispiellosen Schutz zu bieten. Die in unseren Plattformen und Produkten integrierten Schutzmaßnahmen blockierten Angriffe, die 31 Milliarden Identitätsbedrohungen und 32 Milliarden E-Mail-Bedrohungen umfassen.

- Umfassende Reaktionsfunktionen: Defender für Endpunkt ermöglicht SecOps-Teams, Computer zu isolieren, zu beheben und remote auf Computern zu verwenden, um aktive Bedrohungen in ihrer Umgebung weiter zu untersuchen und zu beenden, Dateien und Netzwerkziele zu blockieren und Warnungen für sie zu erstellen. Darüber hinaus kann die automatisierte Untersuchung und Wartung dazu beitragen, die Last auf dem SOC zu reduzieren, indem automatisch manuelle Schritte zur Behebung ausgeführt und detaillierte Untersuchungsergebnisse bereitgestellt werden.

Defender für Endpunkt ist auch Teil von Microsoft Defender XDR, unserer end-to-End, cloudnativen erweiterten Erkennungs- und Reaktionslösung (XDR), die erstklassige Endpunkt-, E-Mail- und Identitätssicherheitsprodukte kombiniert. Es ermöglicht Organisationen, Angriffe zu verhindern, zu erkennen, zu untersuchen und zu beheben, indem sie umfassende Transparenz, präzisen Kontext und umsetzbare Erkenntnisse liefern, die aus rohen Signalen generiert werden, die in der Microsoft 365-Umgebung und auf anderen Plattformen genutzt werden und alle in einem einzigen Dashboard synthetisiert werden. Diese Lösung bietet einen enormen Wert für Organisationen jeder Größe, insbesondere für Organisationen, die sich von der zusätzlichen Komplexität von Lösungen mit mehreren Punkten lösen möchten, um sie vor komplexen Angriffen zu schützen und die Zeit und Ressourcen der IT- und Sicherheitsteams zu sparen.

Weitere Informationen

Cloudnative Geräteverwaltung

Microsoft empfiehlt die cloudbasierte Geräteverwaltung, damit IT-Experten Unternehmenssicherheitsrichtlinien und Geschäftsanwendungen verwalten können, ohne die Privatsphäre der Benutzer auf Unternehmens- oder Mitarbeitergeräten zu beeinträchtigen. Mit cloudnativen Geräteverwaltungslösungen wie Microsoft Intune[4] kann die IT Windows 11 mithilfe von Branchenstandardprotokollen verwalten. Um die Einrichtung für Benutzer zu vereinfachen, sind Verwaltungsfeatures direkt in Windows integriert, sodass kein separater Geräteverwaltungsclient erforderlich ist.

zu Windows 11 integrierten Verwaltungsfeatures gehören:

- Der Registrierungsclient, der das Gerät registriert und konfiguriert, um sicher mit dem Unternehmensgeräteverwaltungsserver zu kommunizieren.

- Der Verwaltungsclient, der regelmäßig mit dem Verwaltungsserver synchronisiert wird, um nach Updates zu suchen und die neuesten richtlinien anzuwenden, die von der IT festgelegt wurden

Weitere Informationen

Remotezurücksetzung

Wenn ein Gerät verloren geht oder gestohlen wird, möchten IT-Administratoren möglicherweise Daten, die im Arbeitsspeicher und auf Festplatten gespeichert sind, remote zurücksetzen. Ein Helpdesk-Agent möchte möglicherweise auch Geräte zurücksetzen, um Probleme zu beheben, die von Remotemitarbeitern auftreten. Eine Remotezurücksetzung kann auch verwendet werden, um ein zuvor verwendetes Gerät für einen neuen Benutzer vorzubereiten.

Windows 11 unterstützt den Konfigurationsdienstanbieter für die Remotezurücksetzung (CSP), sodass Geräteverwaltungslösungen einen der folgenden Vorgänge remote initiieren können:

- Zurücksetzen des Geräts und Entfernen von Benutzerkonten und Daten

- Zurücksetzen des Geräts und sauber des Laufwerks

- Zurücksetzen des Geräts, aber beibehalten von Benutzerkonten und Daten

Weitere Informationen

Microsoft Intune

Microsoft Intune

Microsoft Intune[4] ist eine umfassende cloudnative Endpunktverwaltungslösung, mit der Benutzer, Apps und Geräte geschützt, bereitgestellt und verwaltet werden können. Intune vereint Technologien wie Microsoft Configuration Manager und Windows Autopilot, um die Bereitstellung, Konfigurationsverwaltung und Softwareupdates im gesamten organization zu vereinfachen.

Intune arbeitet mit Microsoft Entra ID zusammen, um Sicherheitsfeatures und -prozesse zu verwalten, einschließlich der mehrstufigen Authentifizierung und des bedingten Zugriffs.

Organisationen können Kosten senken und gleichzeitig Remotegeräte in Übereinstimmung mit den Unternehmensrichtlinien über die Cloud schützen und verwalten[11]. Organisationen können beispielsweise Zeit und Geld sparen, indem sie mithilfe von Windows Autopilot vorkonfigurierte Geräte für Remotemitarbeiter bereitstellen.

Windows 11 ermöglicht ES IT-Experten, in die Cloud zu wechseln und gleichzeitig Sicherheitsrichtlinien konsistent durchzusetzen. Windows 11 bietet erweiterte Unterstützung für administrative Gruppenrichtlinienvorlagen (ADMX-gestützte Richtlinien) in cloudnativen Geräteverwaltungslösungen wie Microsoft Intune, sodass IT-Experten auf einfache Weise dieselben Sicherheitsrichtlinien sowohl auf lokale geräte als auch auf Remotegeräte anwenden können.

Kunden haben nach App Control for Business (früher als Windows Defender-Anwendungssteuerung bezeichnet) gefragt, um das Installationsprogramm für die Verwaltung für eine lange Zeit zu unterstützen. Jetzt ist es möglich, die Zulassungsliste von Win32-Apps zu aktivieren, um die Anzahl der Malware-Infektionen proaktiv zu reduzieren.

Weitere Informationen

Nachweis der Windows-Registrierung

Wenn ein Gerät bei der Geräteverwaltung registriert wird, erwartet der Administrator, dass es die entsprechenden Richtlinien erhält, um den PC zu schützen und zu verwalten. In einigen Fällen können böswillige Akteure Jedoch Registrierungszertifikate entfernen und auf nicht verwalteten PCs verwenden, sodass sie registriert erscheinen, aber ohne die beabsichtigten Sicherheits- und Verwaltungsrichtlinien.

Mit dem Windows-Registrierungsnachweis werden Microsoft Entra- und Microsoft Intune-Zertifikate mithilfe des Trusted Platform Module (TPM) an ein Gerät gebunden. Dadurch wird sichergestellt, dass die Zertifikate nicht von einem Gerät auf ein anderes übertragen werden können, sodass die Integrität des Registrierungsprozesses erhalten bleibt.

Weitere Informationen

Microsoft Cloud PKI

Microsoft Cloud PKI ist ein cloudbasierter Dienst, der im Microsoft Intune Suite[4] enthalten ist und die Verwaltung einer Public Key-Infrastruktur (PKI) für Organisationen vereinfacht und automatisiert. Es entfällt die Notwendigkeit lokaler Server, Hardware und Connectors, wodurch das Einrichten und Verwalten einer PKI im Vergleich zu Microsoft Active Directory Certificate Services (AD CS) in Kombination mit dem Zertifikatconnector für Microsoft Intune für instance vereinfacht wird.

Wichtige Merkmale:

- Verwaltung des Zertifikatlebenszyklus: Automatisiert den Lebenszyklus von Zertifikaten, einschließlich Ausstellung, Verlängerung und Sperrung, für alle Geräte, die von Intune

- Unterstützung für mehrere Plattformen: Unterstützt die Zertifikatverwaltung für Windows-, iOS-/iPadOS-, macOS- und Android-Geräte.

- Erweiterte Sicherheit: Ermöglicht die zertifikatbasierte Authentifizierung für WLAN, VPN und andere Szenarien, wodurch die Sicherheit gegenüber herkömmlichen kennwortbasierten Methoden verbessert wird. Alle Zertifikatanforderungen nutzen das Simple Certificate Enrollment Protocol (SCEP), um sicherzustellen, dass der private Schlüssel den anfordernden Client niemals verlässt.

- Vereinfachte Verwaltung: Ermöglicht eine einfache Verwaltung von Zertifizierungsstellen (Zertifizierungsstellen), Registrierungsstellen (RAs), Zertifikatsperrlisten (CERTIFICATE Revocation Lists, CRLs), Überwachung und Berichterstellung

Mit Microsoft Cloud PKI können Organisationen ihre digitale Transformation beschleunigen und einen vollständig verwalteten Cloud-PKI-Dienst mit minimalem Aufwand erreichen.

Weitere Informationen

Endpoint Privilege Management (EPM)

Intune Endpoint Privilege Management unterstützt die Zero Trust Journeys von Organisationen, indem sie ihnen dabei helfen, eine breite Benutzerbasis zu erreichen, die mit den geringsten Berechtigungen ausgeführt wird, während Benutzern weiterhin die Ausführung erhöhter Aufgaben ermöglicht wird, die vom organization erlaubt werden, um produktiv zu bleiben.

Weitere Informationen

Verwaltung mobiler Anwendungen (MAM)

Mit Intune können Organisationen auch die Funktionen MAM App Config, MAM App Protection und App Protection Conditional Access auf Windows erweitern. Dadurch können Personen auf geschützte Organisationsinhalte zugreifen, ohne dass das Gerät von der IT verwaltet wird. Die erste Anwendung, die MAM für Windows unterstützt, ist Microsoft Edge.

Weitere Informationen

Sicherheitsbasispläne

Alle Unternehmen sind mit Sicherheitsrisiken konfrontiert. Verschiedene Organisationen können sich jedoch mit verschiedenen Arten von Sicherheitsbedrohungen befassen. Beispielsweise könnte sich ein E-Commerce-Unternehmen auf den Schutz seiner Internet-Apps konzentrieren, während ein Krankenhaus vertrauliche Patienteninformationen verwendet. Allen Organisationen gemein ist die Anforderung, dass sie ihre Apps und Geräte sicher halten müssen. Diese Geräte müssen mit der Sicherheitsstandards (oder Sicherheitsgrundwerten) konform sein, die von der Organisation definiert werden.

Eine Sicherheitsbaseline ist eine Gruppe von von Microsoft empfohlenen Konfigurationseinstellungen, die deren Auswirkungen auf die Sicherheit erläutert. Diese Einstellungen basieren auf Feedback von Microsoft Security-Entwicklungsteams, -Produktgruppen, -Partnern und -Kunden.

Weitere Informationen

Sicherheitsbaseline für cloudbasierte Geräteverwaltungslösungen

Windows 11 können mit der Sicherheitsbaseline von Microsoft konfiguriert werden, die für cloudbasierte Geräteverwaltungslösungen wie Microsoft Intune[4] entwickelt wurde. Diese Sicherheitsbaselines funktionieren ähnlich wie gruppenrichtlinienbasierte Baselines und können problemlos in vorhandene Geräteverwaltungstools integriert werden.

Die Sicherheitsbaseline enthält Richtlinien für:

- Microsoft-Posteingangssicherheitstechnologien wie BitLocker, Microsoft Defender SmartScreen, virtualisierungsbasierte Sicherheit, Exploit Guard, Microsoft Defender Antivirus und Windows-Firewall

- Einschränken des Remotezugriffs auf Geräte

- Festlegen der Anmeldeinformationsanforderungen für Kennwörter und PINs

- Einschränken der Verwendung von Legacytechnologie

Weitere Informationen

- Übersicht über Intune Sicherheitsbaseline

- Liste der Einstellungen in der Windows-Sicherheitsbaseline in Intune

Windows Kennwortlösung für lokale Administratoren (LAPS)

Die Lokale Administrator-Kennwortlösung (Windows Local Administrator Password Solution, LAPS) ist ein Feature, mit dem das Kennwort eines lokalen Administratorkontos auf Microsoft Entra und in Active Directory eingebundenen Geräten automatisch verwaltet und gesichert wird. Es trägt zur Erhöhung der Sicherheit bei, indem die Kennwörter des lokalen Administratorkontos regelmäßig rotiert und verwaltet werden und so vor Pass-the-Hash- und Lateral Traversal-Angriffen geschützt wird.

Windows LAPS kann über eine Gruppenrichtlinie oder mit einer Geräteverwaltungslösung wie Microsoft Intune[4] konfiguriert werden.

Neu in Windows 11, Version 24H2

Es wurden mehrere Verbesserungen vorgenommen, um die Verwaltbarkeit und Sicherheit zu verbessern. Administratoren können JETZT LAPS so konfigurieren, dass verwaltete lokale Konten automatisch erstellt werden, indem sie in vorhandene Richtlinien integriert werden, um die Sicherheit und Effizienz zu erhöhen. Die Richtlinieneinstellungen wurden aktualisiert, um lesbarere Kennwörter zu generieren, indem bestimmte Zeichen ignoriert werden, und um die Generierung lesbarer Passphrasen zu unterstützen, mit Optionen zur Auswahl aus drei separaten Wortquellenlisten und der Länge der Passphrase. Darüber hinaus kann LAPS erkennen, wann ein Computer auf ein vorheriges Image zurückgesetzt wird, um die Kennwortkonsistenz zwischen dem Computer und Active Directory sicherzustellen.

Weitere Informationen

Windows Autopilot

In der Tradition verbringen IT-Experten viel Zeit mit dem Erstellen und Anpassen von Images, die später auf Geräten bereitgestellt werden. Wenn Sie neue Geräte erwerben oder Geräteaktualisierungszyklen verwalten, können Sie Windows Autopilot verwenden, um neue Geräte einzurichten und vorzukonfigurieren, um sie für den produktiven Einsatz vorzubereiten. Autopilot hilft Ihnen sicherzustellen, dass Ihre Geräte gesperrt geliefert werden und den Sicherheitsrichtlinien des Unternehmens entsprechen. Die Lösung kann auch verwendet werden, um Geräte ohne Berührung von Ihrem IT-Team ohne Berührung und ohne Infrastruktur zu verwalten, um die Effizienz mit einem einfachen und einfachen Prozess zu steigern.

Mit Windows Autopilot müssen Geräte nicht neu erstellt oder manuell eingerichtet werden, bevor sie den Benutzern zur Seite gestellt werden. Ihr Hardwareanbieter kann sie sofort einsatzbereit an die Benutzer senden. Aus Benutzersicht schalten sie ihr Gerät ein, gehen online, und Windows Autopilot stellt Apps und Einstellungen bereit.

Windows Autopilot können Sie die folgenden Aktionen ausführen:

- Automatisches Einbinden von Geräten mit Microsoft Entra ID oder Active Directory über Microsoft Entra Hybrid join

- Automatisches Registrieren von Geräten in einer Geräteverwaltungslösung wie Microsoft Intune[4] (erfordert ein Microsoft Entra ID Premium-Abonnement für die Konfiguration)

- Erstellen und automatische Zuweisung von Geräten zu Konfigurationsgruppen basierend auf dem Profil eines Geräts

- Anpassen der OOBE-Inhalte (Out-of-Box Experience) speziell für Ihre organization

Vorhandene Geräte können mit Windows Autopilot Reset auch schnell auf einen neuen Benutzer vorbereitet werden. Die Zurücksetzungsfunktion ist auch in Break/Fix-Szenarien nützlich, um ein Gerät schnell wieder in einen geschäftsbereiten Zustand zu versetzen.

Weitere Informationen

Windows Update for Business

Windows Update für Unternehmen ermöglicht IT-Administratoren sicherzustellen, dass die Windows-Clientgeräte ihrer organization konsistent mit den neuesten Sicherheitsupdates und -features auf dem neuesten Stand sind. Durch die direkte Verbindung dieser Systeme mit dem Windows Update-Dienst können Administratoren ein hohes Maß an Sicherheit und Funktionalität gewährleisten.

Administratoren können Gruppenrichtlinien oder eine Geräteverwaltungslösung wie Microsoft Intune[4] verwenden, um Windows Update for Business-Einstellungen zu konfigurieren. Diese Einstellungen steuern den Zeitpunkt und die Art und Weise, in der Updates angewendet werden, und ermöglichen gründliche Zuverlässigkeits- und Leistungstests auf einer Teilmenge von Geräten, bevor Updates im gesamten organization bereitgestellt werden.

Dieser Ansatz bietet nicht nur Kontrolle über den Updateprozess, sondern sorgt auch für eine nahtlose und positive Updateerfahrung für alle Benutzer innerhalb des organization. Durch die Verwendung von Windows Update for Business können Organisationen eine sicherere und effizientere Betriebsumgebung erreichen.

Weitere Informationen

Automatisches Windows-Patchen

Cyberkriminelle nutzen häufig veraltete oder nicht gepatchte Software aus, um Netzwerke zu infiltrieren. Es ist wichtig, aktuelle Updates zu verwalten, um Sicherheitslücken zu schließen. Windows AutoPatch ist ein Clouddienst, der Windows-, Microsoft 365 Apps for Enterprise-, Microsoft Edge- und Microsoft Teams-Updates automatisiert, um die Sicherheit und Produktivität in Ihrer Organisation zu verbessern. Autopatch hilft Ihnen, die Einbeziehung Ihrer knappen IT-Ressourcen in die Planung und Bereitstellung von Updates zu minimieren, damit sich Ihre IT-Administratoren auf andere Aktivitäten und Aufgaben konzentrieren können.

Es gibt noch viel mehr über Windows Autopatch zu erfahren: Diese von Microsoft in Auftrag gegebene Forrester Consulting Total Economic Impact™ Study bietet Erkenntnisse von Kunden, die Windows Autopatch bereitgestellt haben, und deren Auswirkungen auf ihre Organisationen. Weitere Informationen zu neuen Autopatch-Features und zur Zukunft des Diensts finden Sie auch im regelmäßig veröffentlichten Windows IT Pro Blog und in der Windows Autopatch-Community.

Weitere Informationen

- Windows AutoPatch-Dokumentation

- Übersicht über die Windows-Updates-API

- Windows IT Pro-Blog

- Windows Autopatch-Community

Windows Hotpatch

Windows Hotpatch

Windows Hotpatch ist ein Feature, das entwickelt wurde, um die Sicherheit zu erhöhen und Unterbrechungen zu minimieren. Mit Windows Hotpatch können Organisationen wichtige Sicherheitsupdates anwenden, ohne dass ein Systemneustart erforderlich ist. Dies verkürzt die Zeit für die Einführung eines Sicherheitsupdates um 60 % ab dem Zeitpunkt, zu dem das Update angeboten wird. Hotpatch-Updates optimieren den Installationsprozess, verbessern die Complianceeffizienz und bieten eine ansicht des Updatestatus auf Richtlinienebene für alle Geräte.

Durch die Verwendung von Hotpatching über Windows Autopatch kann die Anzahl der Systemneustarts für Windows-Updates von 12 mal pro Jahr auf nur 4 reduziert werden, um einen konsistenten Schutz und unterbrechungsfreie Produktivität zu gewährleisten. Dies bedeutet weniger Ausfallzeiten, eine optimierte Benutzererfahrung und eine Verringerung der Sicherheitsrisiken. Diese Technologie, die sich in der Azure Server-Umgebung bewährt hat, wird jetzt auf Windows 11 ausgeweitet und bietet sofortige Sicherheit vom ersten Tag an, ohne dass ein Neustart erforderlich ist.

Weitere Informationen

OneDrive für Arbeit oder Schule

OneDrive für Arbeit oder Schule

OneDrive für Arbeit oder Schule ist ein Cloudspeicherdienst, mit dem Benutzer Dateien speichern, freigeben und daran zusammenarbeiten können. Es ist Teil von Microsoft 365 und wurde entwickelt, um Organisationen dabei zu helfen, ihre Daten zu schützen und Vorschriften einzuhalten. OneDrive für Arbeit oder Schule ist sowohl im Transit als auch im Ruhezustand geschützt.

Wenn Daten entweder von Clients oder zwischen Rechenzentren in den Dienst übertragen werden, werden sie durch TLS-Verschlüsselung (Transport Layer Security) geschützt. OneDrive lässt nur sicheren Zugriff zu.

Authentifizierte Verbindungen sind nicht über HTTP zulässig und leiten stattdessen zu HTTPS um.

Es gibt mehrere Möglichkeiten, wie OneDrive für Arbeit oder Schule im Ruhezustand geschützt wird:

- Physischer Schutz: Microsoft ist sich der Bedeutung des Schutzes von Kundendaten bewusst und verpflichtet sich, die Rechenzentren zu schützen, in denen sie enthalten sind. Microsoft-Rechenzentren wurden entwickelt, erstellt und betrieben, um den physischen Zugriff auf die Bereiche, in denen Kundendaten gespeichert werden, streng einzuschränken. Die physische Sicherheit in Rechenzentren entspricht dem Defense-in-Depth-Prinzip. Es werden mehrere Sicherheitsmaßnahmen implementiert, um das Risiko zu verringern, dass nicht autorisierte Benutzer auf Daten und andere Datencenterressourcen zugreifen. Weitere Informationen finden Sie hier.

- Netzwerkschutz: Die Netzwerke und Identitäten sind vom Unternehmensnetzwerk isoliert. Firewalls beschränken den Datenverkehr von nicht autorisierten Standorten in die Umgebung

- Anwendungssicherheit: Techniker, die Features erstellen, folgen dem Lebenszyklus der Sicherheitsentwicklung. Automatisierte und manuelle Analysen helfen dabei, mögliche Sicherheitsrisiken zu identifizieren. Das Microsoft Security Response Center hilft dabei, eingehende Sicherheitsrisikoberichte zu selektieren und Entschärfungen auszuwerten. Durch die Microsoft Cloud Bug Bounty-Bedingungen können Menschen auf der ganzen Welt Geld verdienen, indem sie Sicherheitsrisiken melden.

- Inhaltsschutz: Jede Datei wird im Ruhezustand mit einem eindeutigen AES-256-Schlüssel verschlüsselt. Diese eindeutigen Schlüssel werden mit einem Satz von master Schlüsseln verschlüsselt, die in Azure Key Vault

Weitere Informationen

Universal Print

Universal Print

Universelles Drucken entfällt die Notwendigkeit lokaler Druckserver. Darüber hinaus entfällt die Notwendigkeit von Drucktreibern von den Windows-Geräten der Benutzer, und die Geräte werden geschützt, wodurch die Schadsoftwareangriffe reduziert werden, die in der Regel Sicherheitsrisiken im Treibermodell ausnutzen. Dadurch können druckerfähige Universaldrucker (mit nativer Unterstützung) eine direkte Verbindung mit der Microsoft Cloud herstellen. Alle wichtigen Drucker-OEMs verfügen über diese Modelle. Es unterstützt auch vorhandene Drucker mithilfe der Connectorsoftware, die im Lieferumfang von Universal Print enthalten ist.

Im Gegensatz zu herkömmlichen Drucklösungen, die auf Windows-Druckservern basieren, ist Universal Print ein von Microsoft gehosteter Cloudabonnementdienst, der ein Zero Trust Sicherheitsmodell unterstützt, wenn die Drucker für universelles Drucken verwendet werden. Kunden können die Netzwerkisolation von Druckern, einschließlich der Universal Print Connector-Software, von den restlichen Ressourcen der organization aktivieren. Benutzer und ihre Geräte müssen sich nicht im selben lokalen Netzwerk wie die Drucker oder der Universal Print Connector befinden.

Universal Print unterstützt Zero Trust Sicherheit, indem Folgendes erforderlich ist:

- Jeder Verbindungs- und API-Aufruf des Universal Print-Clouddiensts erfordert eine Authentifizierung, die von Microsoft Entra ID[4] überprüft wird. Ein Hacker muss über die richtigen Anmeldeinformationen verfügen, um erfolgreich eine Verbindung mit dem Universal Print-Dienst herzustellen.

- Jede Verbindung, die vom Gerät (Client), dem Drucker oder einem anderen Clouddienst des Benutzers mit dem Universal Print-Clouddienst hergestellt wird, verwendet SSL mit TLS 1.2-Schutz. Dies schützt das Netzwerk-Snooping von Datenverkehr, um Zugriff auf vertrauliche Daten zu erhalten.

- Jeder bei Universal Print registrierte Drucker wird als Geräteobjekt im Microsoft Entra ID Mandanten des Kunden erstellt und ein eigenes Gerätezertifikat ausgestellt. Jede Verbindung vom Drucker wird mit diesem Zertifikat authentifiziert. Der Drucker kann nur auf seine eigenen Daten und nicht auf die Daten anderer Geräte zugreifen.

- Anwendungen können mithilfe der Benutzer-, Geräte- oder Anwendungsauthentifizierung eine Verbindung mit Universal Print herstellen. Zur Gewährleistung der Datensicherheit wird dringend empfohlen, dass nur Cloudanwendungen die Anwendungsauthentifizierung verwenden.

- Jede handelnde Anwendung muss sich bei Microsoft Entra ID registrieren und die erforderlichen Berechtigungsbereiche angeben. Microsofts eigene, agierende Anwendungen , z. B. der Universal Print-Connector, werden beim Microsoft Entra ID-Dienst registriert. Kundenadministratoren müssen ihre Zustimmung zu den erforderlichen Berechtigungsbereichen im Rahmen des Onboardings der Anwendung in ihren Mandanten erteilen.

- Jede Authentifizierung mit Microsoft Entra ID aus einer handelnden Anwendung kann den Berechtigungsbereich nicht erweitern, wie von der handelnden Client-App definiert. Dadurch wird verhindert, dass die App zusätzliche Berechtigungen anfordert, wenn die App verletzt wird.

Darüber hinaus bietet Windows 11 Unterstützung für die Geräteverwaltung, um die Druckereinrichtung für Benutzer zu vereinfachen. Mit unterstützung von Microsoft Intune[4] können Administratoren jetzt Richtlinieneinstellungen konfigurieren, um bestimmte Drucker auf den Windows-Geräten des Benutzers bereitzustellen.

Universal Print speichert die Druckdaten sicher in der Cloud in Office Storage, demselben Speicher, der auch von anderen Microsoft 365-Produkten verwendet wird.

Weitere Informationen zum Umgang mit Microsoft 365-Daten (einschließlich Universal Print-Daten) finden Sie hier.

Die Sichere Releaseplattform von Universal Print stellt den Datenschutz der Benutzer sicher, schützt Organisationsdaten und reduziert die Druckverschwendung. Es entfällt die Notwendigkeit, dass Benutzer zu einem freigegebenen Drucker übereilt sind, sobald sie einen Druckauftrag senden, um sicherzustellen, dass niemand die privaten oder vertraulichen Inhalte sieht. Manchmal werden gedruckte Dokumente von einer anderen Person abgeholt oder gar nicht abgeholt und verworfen. Ausführliche Support- und Konfigurationsinformationen finden Sie hier.

Universal Print unterstützt Verwaltungseinheiten in Microsoft Entra ID, um die Zuweisungen einer Druckeradministratorrolle für bestimmte Teams im organization zu ermöglichen. Das zugewiesene Team kann nur die Drucker konfigurieren, die Teil derselben Verwaltungseinheit sind.

Kunden, die auf Druckerservern bleiben möchten, empfehlen wir die Verwendung des Microsoft IPP-Druckertreibers. Für Features, die über das hinausgehen, was im Standard-IPP-Treiber abgedeckt ist, verwenden Sie Print Support Applications (PSA) für Windows vom jeweiligen Drucker-OEM.

Weitere Informationen