Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Einige Funktionen von App Control for Business sind nur für bestimmte Windows-Versionen verfügbar. Erfahren Sie mehr über die Verfügbarkeit von App Control-Features.

Sie können eine Mobile Geräteverwaltung (MDM)-Lösung wie Microsoft Intune verwenden, um App Control for Business auf Clientcomputern zu konfigurieren. Intune umfasst die native Unterstützung für die App-Steuerung, was ein hilfreicher Ausgangspunkt sein kann, aber Kunden finden die verfügbaren Optionen für den Vertrauenskreis möglicherweise zu einschränkend. Um eine benutzerdefinierte Richtlinie über Intune bereitzustellen und Einen eigenen Vertrauenskreis zu definieren, können Sie ein Profil mithilfe des benutzerdefinierten OMA-URI konfigurieren. Wenn Ihr organization eine andere MDM-Lösung verwendet, wenden Sie sich an Ihren Lösungsanbieter, um die Schritte zur Bereitstellung von App Control-Richtlinien zu erfahren.

Wichtig

Aufgrund eines bekannten Problems sollten Sie immer neue signierte App Control Base-Richtlinien mit einem Neustart auf Systemen mit aktivierter Speicherintegrität aktivieren. Stellen Sie anstelle von Mobile Geräteverwaltung (MDM) neue signierte App Control Base-Richtlinien per Skript bereit, und aktivieren Sie die Richtlinie mit einem Systemneustart.

Dieses Problem wirkt sich nicht auf Updates von signierten Basisrichtlinien aus, die bereits auf dem System aktiv sind, die Bereitstellung von nicht signierten Richtlinien oder die Bereitstellung zusätzlicher Richtlinien (signiert oder unsigniert). Dies wirkt sich auch nicht auf Bereitstellungen auf Systemen aus, auf denen keine Speicherintegrität ausgeführt wird.

Verwenden der integrierten Richtlinien von Intune

Intune integrierte App Control for Business-Unterstützung ermöglicht es Ihnen, Windows-Clientcomputer so zu konfigurieren, dass sie nur ausgeführt werden:

- Windows-Komponenten

- Hardware- und Softwarekernelstreiber von Drittanbietern

- Von Microsoft Store signierte Apps

- [Optional] Seriöse Apps gemäß der Definition des Intelligent Security Graph (ISG)

Hinweis

Intune integrierten Richtlinien verwenden die Einzelrichtlinienformatversion vor 1903 der DefaultWindows-Richtlinie. Verwenden Sie die verbesserte Intune App Control-Oberfläche, die sich derzeit in der öffentlichen Vorschau befindet, um Dateien im Format mehrerer Richtlinien zu erstellen und bereitzustellen. Alternativ können Sie das benutzerdefinierte OMA-URI-Feature von Intune verwenden, um Eigene App Control-Richtlinien im Format mit mehreren Richtlinien bereitzustellen und Features zu nutzen, die auf Windows 10 1903 oder Windows 11 verfügbar sind, wie weiter unten in diesem Thema beschrieben.

Hinweis

Intune verwendet derzeit den AppLocker-CSP, um die integrierten Richtlinien bereitzustellen. Der AppLocker-CSP fordert immer einen Geräteneustart an, wenn er App Control-Richtlinien anwendet. Verwenden Sie die verbesserte Intune App Control-Oberfläche, die sich derzeit in der öffentlichen Vorschau befindet, um Ihre eigenen App-Steuerungsrichtlinien ohne Neustart bereitzustellen. Alternativ können Sie das benutzerdefinierte OMA-URI-Feature von Intune mit dem ApplicationControl-CSP verwenden.

Konfigurieren Sie Endpoint Protection für Windows 10 (und höher), um die integrierten App-Steuerungsrichtlinien von Intune zu verwenden.

Bereitstellen von App Control-Richtlinien mit benutzerdefiniertem OMA-URI

Hinweis

Richtlinien, die über Intune benutzerdefinierten OMA-URI bereitgestellt werden, unterliegen einem Grenzwert von 350.000 Byte. Kunden sollten App Control for Business-Richtlinien erstellen, die signaturbasierte Regeln, intelligent Security Graph und verwaltete Installationsprogramme verwenden, sofern dies sinnvoll ist. Kunden, auf deren Geräten Windows-Builds 1903 und höher ausgeführt werden, werden ebenfalls empfohlen , mehrere Richtlinien zu verwenden, die eine präzisere Richtlinie ermöglichen.

Sie sollten jetzt eine oder mehrere App Control-Richtlinien in binäre Form konvertiert haben. Führen Sie andernfalls die unter Bereitstellen von Richtlinien für App Control for Business beschriebenen Schritte aus.

Bereitstellen benutzerdefinierter App Control-Richtlinien auf Windows 10 1903 und höher

Ab Windows 10 1903 kann die benutzerdefinierte OMA-URI-Richtlinienbereitstellung den ApplicationControl-CSP verwenden, der mehrere Richtlinien und neustartlose Richtlinien unterstützt.

Hinweis

Vor der Bereitstellung mit OMA-URI müssen Sie die XML-Datei ihrer benutzerdefinierten Richtlinie in binäre Form konvertieren.

Die benutzerdefinierten OMA-URI-Funktionen von Intune müssen wie folgt verwendet werden:

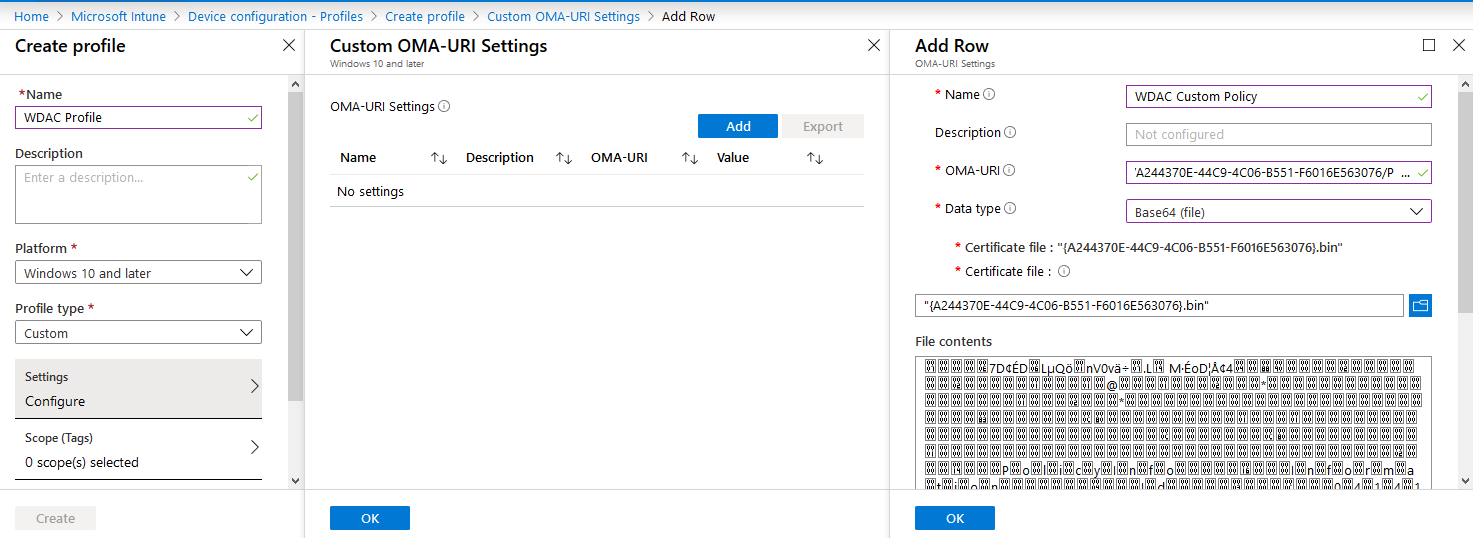

Öffnen Sie das Microsoft Intune-Portal, und erstellen Sie ein Profil mit benutzerdefinierten Einstellungen.

Geben Sie einen Namen und eine Beschreibung an, und verwenden Sie die folgenden Werte für die verbleibenden benutzerdefinierten OMA-URI-Einstellungen:

-

OMA-URI:

./Vendor/MSFT/ApplicationControl/Policies/_Policy GUID_/Policy - Datentyp: Base64 (Datei)

- Zertifikatdatei: Laden Sie die Richtliniendatei im Binärformat hoch. Ändern Sie dazu Ihre {GUID}.cip-Datei in {GUID}.bin. Sie müssen keine Base64-Datei hochladen, da Intune die hochgeladene .bin-Datei in Ihrem Namen in Base64 konvertiert.

-

OMA-URI:

Hinweis

Schließen Sie für den Richtlinien-GUID-Wert nicht die geschweiften Klammern ein.

Entfernen von App Control-Richtlinien auf Windows 10 1903 und höher

Nach dem Löschen werden Richtlinien, die über Intune über den ApplicationControl-CSP bereitgestellt werden, aus dem System entfernt, bleiben aber bis zum nächsten Neustart in Kraft. Um die Erzwingung von App Control for Business zu deaktivieren, ersetzen Sie zuerst die vorhandene Richtlinie durch eine neue Version der Richtlinie, die "*" zulässt, wie die Regeln in der Beispielrichtlinie unter %windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xml. Nachdem die aktualisierte Richtlinie bereitgestellt wurde, können Sie die Richtlinie aus dem Intune-Portal löschen. Durch diesen Löschvorgang wird verhindert, dass etwas blockiert wird, und die App-Steuerungsrichtlinie wird beim nächsten Neustart vollständig entfernt.

Für Systeme vor 1903

Bereitstellen von Richtlinien

Die Schritte zum Verwenden der benutzerdefinierten OMA-URI-Funktionalität von Intune zum Anwenden des AppLocker-CSP und Bereitstellen einer benutzerdefinierten App Control-Richtlinie auf Systeme vor 1903 sind:

Konvertieren Sie die Richtlinien-XML mit dem Cmdlet ConvertFrom-CIPolicy in das Binärformat, um bereitgestellt zu werden. Die binäre Richtlinie kann signiert oder unsigniert sein.

Öffnen Sie das Microsoft Intune-Portal, und erstellen Sie ein Profil mit benutzerdefinierten Einstellungen.

Geben Sie einen Namen und eine Beschreibung an, und verwenden Sie die folgenden Werte für die verbleibenden benutzerdefinierten OMA-URI-Einstellungen:

-

OMA-URI:

./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/_Grouping_/CodeIntegrity/Policy - Datentyp: Base64 (Datei)

- Zertifikatdatei: Laden Sie die Richtliniendatei im Binärformat hoch.

Hinweis

Das Bereitstellen von Richtlinien über den AppLocker-CSP erzwingt einen Neustart während der OOBE.

-

OMA-URI:

Entfernen von Richtlinien

Richtlinien, die über Intune über den AppLocker-CSP bereitgestellt werden, können nicht über die Intune-Konsole gelöscht werden. Um die Richtlinienerzwingung von App Control for Business zu deaktivieren, stellen Sie entweder eine Richtlinie im Überwachungsmodus bereit, oder verwenden Sie ein Skript, um die vorhandene Richtlinie zu löschen.