Verwalten genehmigter Apps für Windows-Geräte mit der App Control for Business-Richtlinie und verwalteten Installern für Microsoft Intune

Dieses Feature befindet sich in Public Preview.

Jeden Tag erscheinen neue schädliche Dateien und Apps in freier Wildbahn. Wenn sie auf Geräten in Ihrem organization stellen sie ein Risiko dar, das schwer zu verwalten oder zu verhindern ist. Um zu verhindern, dass unerwünschte Apps auf Ihren verwalteten Windows-Geräten ausgeführt werden, können Sie Microsoft Intune App Control for Business-Richtlinien verwenden.

Intune App Control for Business-Richtlinien sind Teil der Endpunktsicherheit und verwenden den Windows ApplicationControl-CSP, um zulässige Apps auf Windows-Geräten zu verwalten.

Auch über die App Control for Business-Richtlinie verfügbar, können Sie eine Richtlinie für verwaltete Installationsprogramme verwenden, um die Intune Verwaltungserweiterung ihrem Mandanten als verwaltetes Installationsprogramm hinzuzufügen. Mit dieser Erweiterung als verwaltetes Installationsprogramm werden die Apps, die Sie über Intune bereitstellen, automatisch vom Installationsprogramm markiert. Markierte Apps können von Ihren App Control for Business-Richtlinien als sichere Apps identifiziert werden, die auf Ihren Geräten ausgeführt werden können.

Die Intune-Verwaltungserweiterung ist ein Intune-Dienst, der Windows 10 MDM-Features für Windows 10- und Windows 11-Geräte ergänzt. Es erleichtert die Installation von Win32-Apps und PowerShell-Skripts auf verwalteten Geräten.

Ein verwaltetes Installationsprogramm verwendet eine AppLocker-Regel, um Anwendungen zu kennzeichnen, die Sie von Ihrem organization als vertrauenswürdig eingestuft werden. Weitere Informationen finden Sie unter Zulassen von Apps, die von einem verwalteten Installationsprogramm installiert werden, in der Windows-Sicherheit-Dokumentation.

Die Verwendung eines verwalteten Installationsprogramms ist nicht erforderlich, um App Control for Business-Richtlinien zu verwenden.

Die Informationen in diesem Artikel können Ihnen helfen:

- Konfigurieren Sie die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm.

- Konfigurieren von Endpunktsicherheitsrichtlinien für App Control for Business.

Weitere Informationen finden Sie unter Windows Defender-Anwendungssteuerung in der Windows-Sicherheit-Dokumentation.

Hinweis

App Control for Business-Richtlinie und Anwendungssteuerungsprofile: Intune App Control for Business-Richtlinien verwenden den ApplicationControl-CSP. Intune Richtlinien zur Verringerung der Angriffsfläche verwenden den AppLocker-CSP für ihre Anwendungssteuerungsprofile. Windows hat den ApplicationControl-CSP eingeführt, um den AppLocker-CSP zu ersetzen. Windows unterstützt weiterhin den AppLocker-CSP, fügt diesem jedoch keine neuen Features mehr hinzu. Stattdessen wird die Entwicklung über den ApplicationControl-CSP fortgesetzt.

Gilt für:

- Windows 10

- Windows 11

Voraussetzungen

Geräte

Die folgenden Geräte werden für App Control for Business-Richtlinien unterstützt, wenn sie bei Intune registriert sind:

Windows Enterprise oder Education:

- Windows 10, Version 1903 oder höher

- Windows 11

Windows Professional:

Windows 11 SE:

- Windows 11 SE wird nur für Bildungsmandanten unterstützt. Weitere Informationen finden Sie unter App Control for Business-Richtlinien für Education-Mandanten weiter unten in diesem Artikel.

Azure Virtual Desktop (AVD):

- AVD-Geräte werden für die Verwendung von App Control for Business-Richtlinien unterstützt.

- Um AVD-Geräte mit mehreren Sitzungen als Ziel zu verwenden, verwenden Sie den Knoten App Control for Business in Endpoint Security. App Control for Business ist jedoch nur Gerätebereich.

Gemeinsam verwaltete Geräte:

- Um Anwendungssteuerungsrichtlinien für Unternehmen auf gemeinsam verwalteten Geräten zu unterstützen, legen Sie den Schieberegler für Endpoint Protection auf Intune fest.

Windows Defender App Control for Business

Weitere Informationen finden Sie unter Windows-Edition und Lizenzierungsanforderungen unter Informationen zur Anwendungssteuerung für Windows in der Windows-Sicherheit-Dokumentation.

Rollenbasierte Zugriffssteuerungen

Zum Verwalten von App Control for Business-Richtlinien muss einem Konto eine Intune Rolle der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) zugewiesen werden, die über ausreichende Berechtigungen und Rechte zum Ausführen einer gewünschten Aufgabe verfügt.

Im Folgenden finden Sie die verfügbaren Aufgaben mit den erforderlichen Berechtigungen und Rechten.

Aktivieren der Verwendung eines verwalteten Installationsprogramms: Konten muss die Rolle Intune Administrators zugewiesen werden. Das Aktivieren des Installationsprogramms ist ein einmaliges Ereignis.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Die Intune-Administrator- und ähnliche Konten sind Rollen mit hohen Berechtigungen, die auf Szenarien beschränkt werden sollten, die keine andere Rolle verwenden können.

Richtlinie "App-Steuerung für Unternehmen verwalten" : Konten müssen über die Berechtigung "App Control for Business " verfügen, die Rechte für "Löschen", "Lesen", " Zuweisen", "Erstellen", " Aktualisieren" und " Anzeigen" enthält.

Anzeigen von Berichten für die Richtlinie "App Control for Business ": Konten müssen über eine der folgenden Berechtigungen und Rechte verfügen:

- Die Berechtigung App Control for Business mit Berichte anzeigen.

- Die Organisationsberechtigung mit Lesen.

Anleitungen zum Zuweisen der richtigen Berechtigungs- und Rechteebene zum Verwalten Intune App Control for Business-Richtlinie finden Sie unter Assign-role-based-access-controls-for-endpoint-security-policy.

Support für Government Cloud

Intune Endpunktsicherheit Anwendungssteuerungsrichtlinien und das Konfigurieren eines verwalteten Installationsprogramms werden in den folgenden Sovereign Cloud-Umgebungen unterstützt:

- US Government Clouds

- 21Vianet

Erste Schritte mit verwalteten Installationsprogrammen

Mit Intune Endpunktsicherheit App Control for Business können Sie die Richtlinie verwenden, um die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm auf Ihren verwalteten Windows-Geräten hinzuzufügen.

Nachdem Sie ein verwaltetes Installationsprogramm aktiviert haben, werden alle nachfolgenden Anwendungen, die Sie über Intune auf Windows-Geräten bereitstellen, mit dem Tag des verwalteten Installationsprogramms gekennzeichnet. Das Tag gibt an, dass die App von einer bekannten Quelle installiert wurde, und kann vertrauenswürdig sein. Das Tagging des verwalteten Installationsprogramms von Apps wird dann von App Control for Business-Richtlinien verwendet, um Apps automatisch als für die Ausführung auf Geräten in Ihrer Umgebung genehmigt zu identifizieren.

App Control for Business-Richtlinien sind eine Implementierung von Windows Defender Application Control (WDAC). Weitere Informationen zu WDAC und App-Tags finden Sie unter Informationen zur Anwendungssteuerung für Windows und WDAC-Anwendungs-ID (AppId) in der Dokumentation zur Windows Defender-Anwendungssteuerung.

Überlegungen zur Verwendung eines verwalteten Installationsprogramms:

Das Festlegen eines verwalteten Installationsprogramms ist eine mandantenweite Konfiguration, die für alle Verwalteten Windows-Geräte gilt.

Nachdem Sie die Erweiterung "Intune Verwaltung" als verwaltetes Installationsprogramm aktiviert haben, werden alle Apps, die Sie über Intune auf Windows-Geräten bereitstellen, mit der Markierung des verwalteten Installationsprogramms gekennzeichnet.

Dieses Tag hat für sich allein keine Auswirkung darauf, welche Apps auf Ihren Geräten ausgeführt werden können. Das Tag wird nur verwendet, wenn Sie auch WDAC-Richtlinien zuweisen, die bestimmen, welche Apps auf Ihren verwalteten Geräten ausgeführt werden dürfen.

Da es keine rückwirkende Markierung gibt, werden alle Apps auf Ihren Geräten, die vor dem Aktivieren des verwalteten Installationsprogramms bereitgestellt wurden, nicht markiert. Wenn Sie eine WDAC-Richtlinie anwenden, müssen Sie explizite Konfigurationen einschließen, damit diese nicht markierten Apps ausgeführt werden können.

Sie können diese Richtlinie deaktivieren, indem Sie die Richtlinie für verwaltete Installationsprogramme bearbeiten. Wenn Sie die Richtlinie deaktivieren, wird verhindert, dass nachfolgende Apps mit dem verwalteten Installationsprogramm gekennzeichnet werden. Apps, die zuvor installiert und markiert wurden, bleiben markiert. Informationen zum manuellen sauber eines verwalteten Installationsprogramms nach dem Deaktivieren der Richtlinie finden Sie unter Entfernen der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm weiter unten in diesem Artikel.

Weitere Informationen zum Festlegen des verwalteten Installationsprogramms Intune finden Sie in der Windows-Sicherheit-Dokumentation.

Wichtig

Potenzielle Auswirkungen auf Ereignisse, die von Log Analytics-Integrationen erfasst werden

Log Analytics ist ein Tool im Azure-Portal, mit dem Kunden möglicherweise Daten aus AppLocker-Richtlinienereignissen sammeln. Wenn Sie mit dieser öffentlichen Vorschau die Aktivierungsaktion abschließen, beginnt die AppLocker-Richtlinie mit der Bereitstellung auf entsprechenden Geräten in Ihrem Mandanten. Abhängig von Ihrer Log Analytics-Konfiguration, insbesondere wenn Sie einige der ausführlicheren Protokolle sammeln, führt dies zu einer Zunahme von Ereignissen, die von der AppLocker-Richtlinie generiert werden. Wenn Ihr organization Log Analytics verwendet, empfiehlt es sich, Ihr Log Analytics-Setup zu überprüfen, damit Sie:

- Machen Sie sich mit Ihrem Log Analytics-Setup vertraut, und stellen Sie sicher, dass eine geeignete Obergrenze für die Datensammlung vorhanden ist, um unerwartete Abrechnungskosten zu vermeiden.

- Deaktivieren Sie die Sammlung von AppLocker-Ereignissen in Log Analytics (Fehler, Warnung, Informationen) mit Ausnahme von MSI- und Skriptprotokollen.

Hinzufügen eines verwalteten Installationsprogramms zu Ihrem Mandanten

Das folgende Verfahren führt Sie durch das Hinzufügen der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm für Ihren Mandanten. Intune unterstützt eine einzelne richtlinie für verwaltete Installationsprogramme.

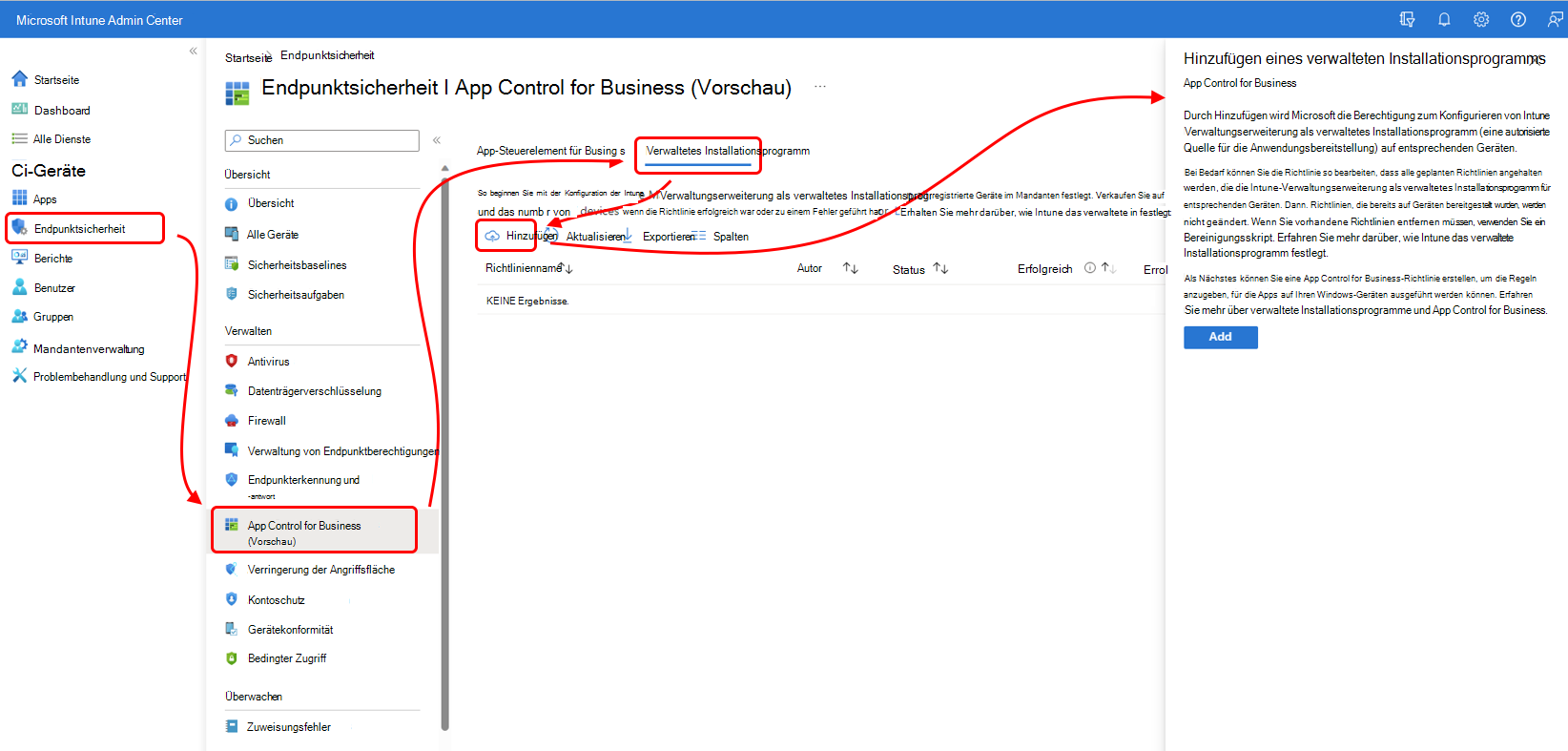

Wechseln Sie im Microsoft Intune Admin Center zu Endpunktsicherheit (Vorschau), wählen Sie die Registerkarte Verwaltetes Installationsprogramm aus, und wählen Sie dann *Hinzufügen aus. Der Bereich Verwaltetes Installationsprogramm hinzufügen wird geöffnet.

Wählen Sie Hinzufügen und dann Ja aus, um das Hinzufügen der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm zu bestätigen.

Nach dem Hinzufügen des verwalteten Installationsprogramms müssen Sie in einigen seltenen Fällen möglicherweise bis zu 10 Minuten warten, bevor die neue Richtlinie Ihrem Mandanten hinzugefügt wird. Wählen Sie Aktualisieren aus, um das Admin Center regelmäßig zu aktualisieren, bis es verfügbar ist.

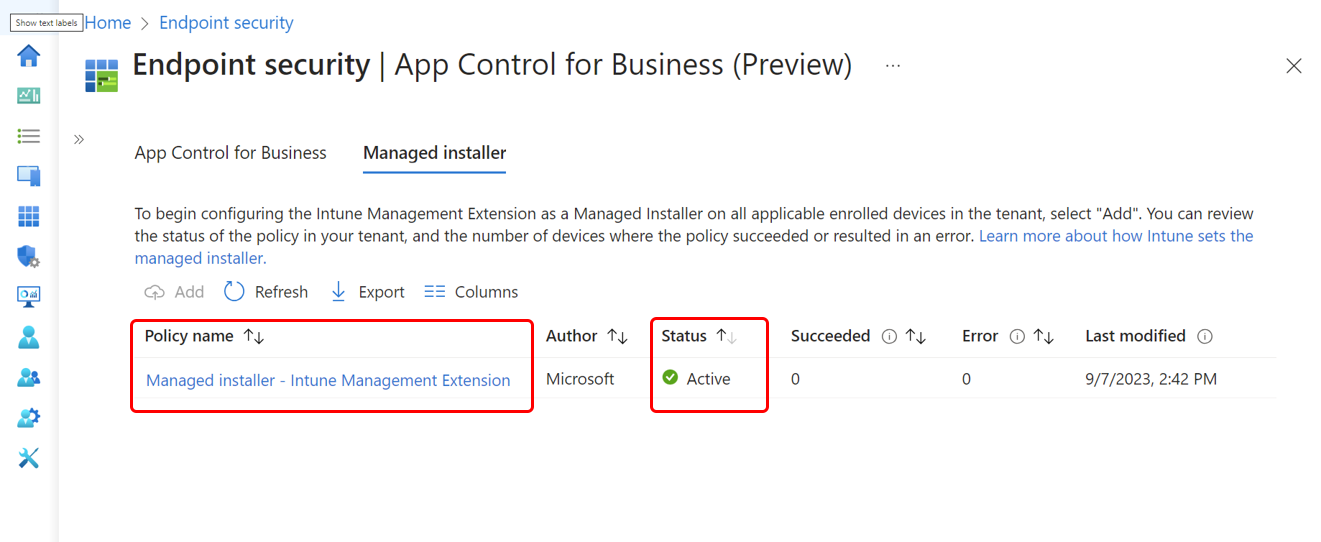

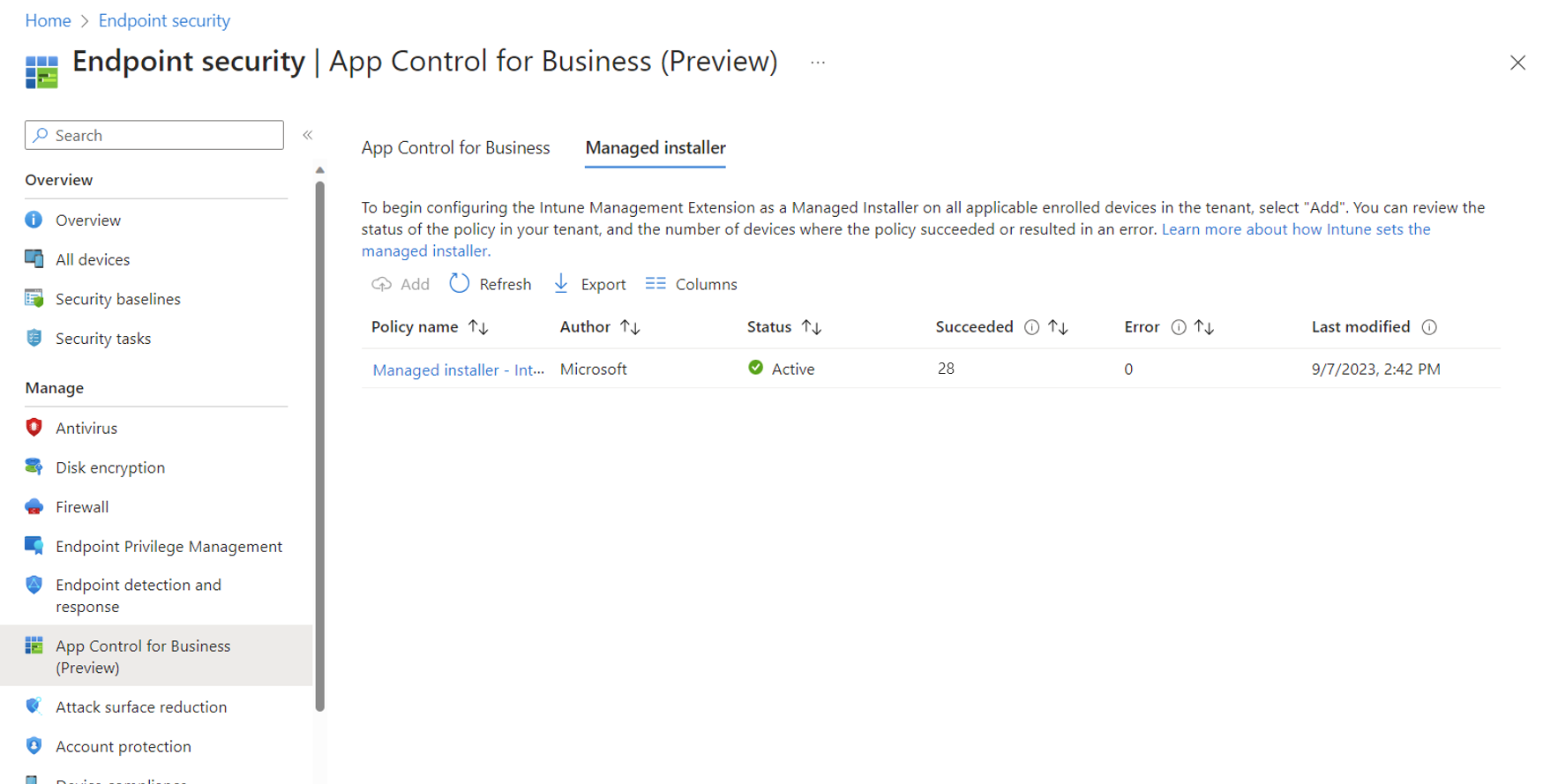

Die Richtlinie ist im Dienst bereit, wenn Intune eine Richtlinie für verwaltete Installationsprogramme mit dem Namen Verwaltetes Installationsprogramm – Intune Verwaltungserweiterung mit dem status Aktiv anzeigt. Auf der Clientseite müssen Sie möglicherweise bis zu einer Stunde warten, bis die Richtlinie übermittelt wird.

Sie können jetzt die Richtlinie auswählen, um die Konfiguration zu bearbeiten. Nur die folgenden beiden Richtlinienbereiche unterstützen Bearbeitungen:

Einstellungen: Wenn Sie die Richtlinieneinstellungen bearbeiten, wird der Bereich Für verwaltetes Installationsprogramm deaktivieren geöffnet, in dem Sie den Wert für Verwaltetes Installationsprogramm festlegen zwischen Ein und Aus ändern können. Wenn Sie das Installationsprogramm hinzufügen, wird die Einstellung Verwaltetes Installationsprogramm festlegen standardmäßig auf Ein festgelegt. Überprüfen Sie vor dem Ändern der Konfiguration unbedingt das verhalten, das im Bereich für Ein und Aus beschrieben ist.

Bereichstags: Sie können Bereichstags hinzufügen und ändern, die dieser Richtlinie zugewiesen sind. Auf diese Weise können Sie angeben, welche Administratoren die Richtliniendetails anzeigen können.

Bevor die Richtlinie wirksam wird, müssen Sie eine App Control for Business-Richtlinie erstellen und bereitstellen, um Regeln anzugeben, für die Apps auf Ihren Windows-Geräten ausgeführt werden können.

Weitere Informationen finden Sie unter Zulassen von Apps, die von einem verwalteten Installationsprogramm installiert werden, in der Windows-Sicherheit Dokumentation.

Wichtig

Das Risiko eines potenziellen No-Boot-Starts bei der Zusammenführung von AppLocker-Richtlinien

Beim Aktivieren des verwalteten Installationsprogramms über Intune wird eine AppLocker-Richtlinie mit einer Dummyregel bereitgestellt und mit der vorhandenen AppLocker-Richtlinie auf dem Zielgerät zusammengeführt. Wenn die vorhandene AppLocker-Richtlinie eine RuleCollection enthält, die als NotConfigured mit einem leeren Regelsatz definiert ist, wird sie als NotConfigured mit der Dummyregel zusammengeführt. Eine NotConfigured-Regelsammlung wird standardmäßig erzwungen, wenn in der Auflistung Regeln definiert sind. Wenn die Dummyregel die einzige konfigurierte Regel ist, bedeutet dies, dass das Laden oder Ausführen anderer Elemente blockiert wird. Dies kann zu unerwarteten Problemen führen, z. B. wenn Anwendungen nicht gestartet werden können oder sich nicht bei Windows anmelden können. Um dieses Problem zu vermeiden, empfiehlt es sich, alle RuleCollection-Dateien, die als NotConfigured mit einem leeren Regelsatz definiert sind, aus Ihrer vorhandenen AppLocker-Richtlinie zu entfernen, sofern sie derzeit vorhanden ist.

- Managed Installer kann beendete oder deaktivierte App-Locker Richtlinien (auf Ziel-PCs) aktivieren, die vom Gruppenrichtlinienobjekt erzwungen werden.

Entfernen der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm

Bei Bedarf können Sie die Konfiguration der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm für Ihren Mandanten beenden. Dies erfordert, dass Sie die Richtlinie für verwaltete Installationsprogramme deaktivieren. Nachdem die Richtlinie deaktiviert wurde, können Sie zusätzliche sauber-Up-Aktionen verwenden.

Deaktivieren der Richtlinie für die Intune-Verwaltungserweiterung (erforderlich)

Die folgende Konfiguration ist erforderlich, um das Hinzufügen der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm zu Ihren Geräten zu beenden.

Wechseln Sie im Admin Center zu Endpunktsicherheit (Vorschau), wählen Sie die Registerkarte Verwaltetes Installationsprogramm aus, und wählen Sie dann die Richtlinie Verwaltetes Installationsprogramm – Intune Verwaltungserweiterung aus.

Bearbeiten Sie die Richtlinie, ändern Sie verwaltetes Installationsprogramm festlegen in Aus, und speichern Sie die Richtlinie.

Neue Geräte werden nicht mit der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm konfiguriert. Dadurch wird die Intune-Verwaltungserweiterung nicht als verwaltetes Installationsprogramm von Geräten entfernt, die bereits für die Verwendung konfiguriert sind.

Entfernen der Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm auf Geräten (optional)

Als optionaler sauber Können Sie ein Skript ausführen, um die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm auf Geräten zu entfernen, die sie bereits installiert haben. Dieser Schritt ist optional, da diese Konfiguration keine Auswirkungen auf Geräte hat, es sei denn, Sie verwenden auch App Control for Business-Richtlinien, die auf das verwaltete Installationsprogramm verweisen.

Laden Sie das CatCleanIMEOnly.ps1 PowerShell-Skript herunter. Dieses Skript ist unter https://aka.ms/intune_WDAC/CatCleanIMEOnlydownload.microsoft.com verfügbar.

Führen Sie dieses Skript auf Geräten aus, auf denen die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm festgelegt ist. Dieses Skript entfernt nur die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm.

Starten Sie den Intune-Verwaltungserweiterungsdienst neu, damit die oben genannten Änderungen wirksam werden.

Zum Ausführen dieses Skripts können Sie Intune verwenden, um PowerShell-Skripts oder andere Methoden Ihrer Wahl auszuführen.

Entfernen aller AppLocker-Richtlinien von einem Gerät (optional)

Um alle Windows AppLocker-Richtlinien von einem Gerät zu entfernen, können Sie das CatCleanAll.ps1 PowerShell-Skript verwenden. Dieses Skript entfernt nicht nur die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm, sondern alle richtlinien, die auf Windows AppLocker basieren, von einem Gerät. Bevor Sie dieses Skript verwenden, stellen Sie sicher, dass Sie mit der Verwendung von AppLocker-Richtlinien in Ihrer Organisation vertraut sind.

Laden Sie das CatCleanAll.ps1 PowerShell-Skript herunter. Dieses Skript ist unter https://aka.ms/intune_WDAC/CatCleanAlldownload.microsoft.com verfügbar.

Führen Sie dieses Skript auf Geräten aus, auf denen die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm festgelegt ist. Dieses Skript entfernt die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm und AppLocker-Richtlinien vom Gerät.

Starten Sie den Intune-Verwaltungserweiterungsdienst neu, damit die oben genannten Änderungen wirksam werden.

Zum Ausführen dieses Skripts können Sie Intune verwenden, um PowerShell-Skripts oder andere Methoden Ihrer Wahl auszuführen.

Erste Schritte mit App Control for Business-Richtlinien

Mit Intune Endpunktsicherheits-App Control for Business-Richtlinien können Sie verwalten, welche Apps auf Ihren verwalteten Windows-Geräten ausgeführt werden dürfen. Apps, die nicht explizit von einer Richtlinie ausgeführt werden dürfen, können nicht ausgeführt werden, es sei denn, Sie haben die Richtlinie für die Verwendung eines Überwachungsmodus konfiguriert. Im Überwachungsmodus ermöglicht die Richtlinie die Ausführung aller Apps und protokolliert die Details dazu lokal auf dem Client.

Um zu verwalten, welche Apps zulässig oder blockiert sind, verwendet Intune den Windows ApplicationControl CSP auf Windows-Geräten.

Wenn Sie eine App Control for Business-Richtlinie erstellen, müssen Sie ein Konfigurationseinstellungsformat auswählen, das verwendet werden soll:

Xml-Daten eingeben : Wenn Sie xml-Daten eingeben möchten, müssen Sie der Richtlinie einen Satz benutzerdefinierter XML-Eigenschaften bereitstellen, die Ihre App Control for Business-Richtlinie definieren.

Integrierte Steuerelemente : Diese Option ist der einfachste Weg zum Konfigurieren, ist aber weiterhin eine leistungsstarke Wahl. Mit den integrierten Steuerelementen können Sie problemlos alle Apps genehmigen, die von einem verwalteten Installationsprogramm installiert werden, und windows-Komponenten und Store-Apps vertrauen lassen.

Weitere Informationen zu diesen Optionen finden Sie auf der Benutzeroberfläche, wenn Sie eine Richtlinie erstellen. Außerdem finden Sie im folgenden Verfahren, das Sie durch das Erstellen einer Richtlinie führt.

Nachdem Sie eine App Control for Business-Richtlinie erstellt haben, können Sie den Geltungsbereich dieser Richtlinie erweitern, indem Sie zusätzliche Richtlinien erstellen, die dieser ursprünglichen Richtlinie weitere Regeln im XML-Format hinzufügen. Wenn Sie zusätzliche Richtlinien verwenden, wird die ursprüngliche Richtlinie als Basisrichtlinie bezeichnet.

Hinweis

Wenn Ihr Mandant ein Bildungsmandant ist, finden Sie unter App Control for Business-Richtlinien für Education-Mandanten weitere Informationen zur zusätzlichen Geräteunterstützung und app Control for Business-Richtlinie für diese Geräte.

Erstellen einer App Control for Business-Richtlinie

Verwenden Sie das folgende Verfahren, um eine erfolgreiche App Control for Business-Richtlinie zu erstellen. Diese Richtlinie gilt als Basisrichtlinie , wenn Sie zusätzliche Richtlinien erstellen, um den Mit dieser Richtlinie definierten Vertrauensbereich zu erweitern.

Melden Sie sich beim Microsoft Intune Admin Center an, und wechseln Sie zu Endpunktsicherheit>App Control for Business (Vorschau),> wählen Sie die Registerkarte >App Control for Business aus, und wählen Sie dann Richtlinie erstellen aus. App Control for Business-Richtlinien werden automatisch einem Plattformtyp Windows 10 und höher zugewiesen.

Geben Sie unter Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Profile, damit Sie sie später leicht identifizieren können.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

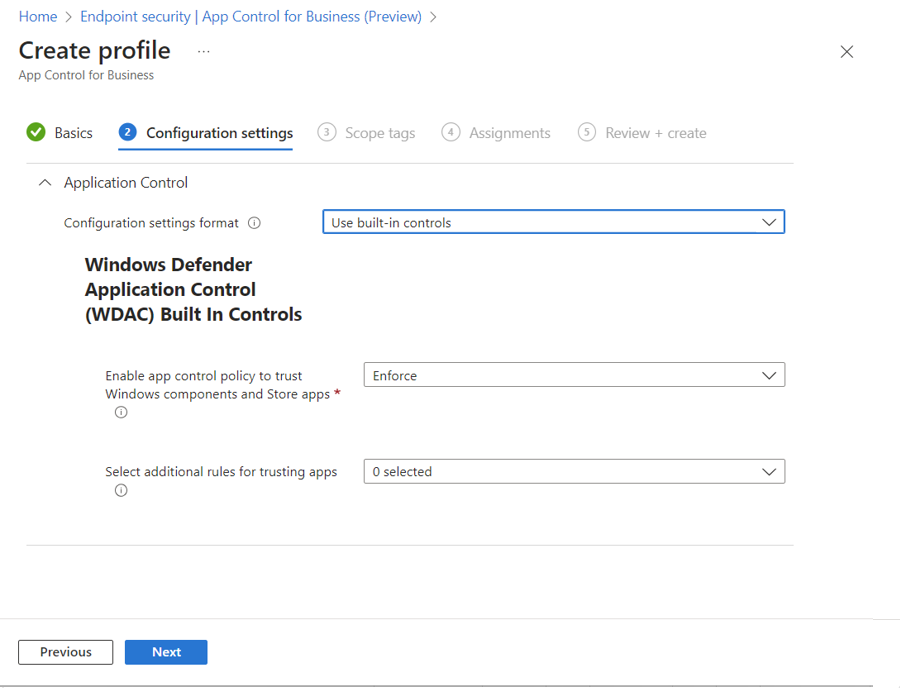

Wählen Sie unter Konfigurationseinstellungen ein Konfigurationseinstellungsformat aus:

Xml-Daten eingeben : Mit dieser Option müssen Sie benutzerdefinierte XML-Eigenschaften bereitstellen, um Ihre App Control for Business-Richtlinie zu definieren. Wenn Sie diese Option auswählen, aber der Richtlinie keine XLM-Eigenschaften hinzufügen, fungiert sie als Nicht konfiguriert. Eine nicht konfigurierte App Control for Business-Richtlinie führt zu Standardverhalten auf einem Gerät ohne hinzugefügte Optionen aus dem ApplicationControl-CSP.

Integrierte Steuerelemente : Bei dieser Option verwendet die Richtlinie kein benutzerdefiniertes XML. Konfigurieren Sie stattdessen die folgenden Einstellungen:

Aktivieren der Vertrauensstellung von Windows-Komponenten und Store-Apps : Wenn diese Einstellung Aktiviert (Standardeinstellung) ist, können verwaltete Geräte Windows-Komponenten und Store-Apps sowie andere Apps ausführen, die Sie möglicherweise als vertrauenswürdig konfigurieren. Apps, die durch diese Richtlinie nicht als vertrauenswürdig definiert sind, können nicht ausgeführt werden.

Diese Einstellung unterstützt auch den Modus "Nur überwachen" . Im Überwachungsmodus werden alle Ereignisse in den lokalen Clientprotokollen protokolliert, aber die Ausführung von Apps wird nicht blockiert.

Zusätzliche Optionen für vertrauenswürdige Apps auswählen – Für diese Einstellung können Sie eine oder beide der folgenden Optionen auswählen:

Vertrauenswürdige Apps mit gutem Ruf : Mit dieser Option können Geräte seriöse Apps gemäß der Definition von Microsoft Intelligent Security Graph ausführen. Informationen zur Verwendung von Intelligent Security Graph (ISG) finden Sie unter Zulassen seriöser Apps mit Intelligent Security Graph (ISG) in der Windows-Sicherheit-Dokumentation.

Vertrauenswürdige Apps aus verwalteten Installationsprogrammen : Mit dieser Option können Geräte die Apps ausführen, die von einer autorisierten Quelle bereitgestellt wurden, bei der es sich um ein verwaltetes Installationsprogramm handelt. Dies gilt für Apps, die Sie über Intune bereitstellen, nachdem Sie die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm konfiguriert haben.

Das Verhalten für alle anderen Apps und Dateien, die nicht durch Regeln in dieser Richtlinie angegeben werden, hängt von der Konfiguration von Aktivieren der Vertrauensstellung von Windows-Komponenten und Store-Apps ab:

- Bei Aktiviert wird die Ausführung von Dateien und Apps auf Geräten blockiert.

- Wenn diese Einstellung auf Nur überwachen festgelegt ist, werden Dateien und Apps nur in lokalen Clientprotokollen überwacht.

Wählen Sie auf der Seite Bereichsmarkierungen alle anzuwendenden Bereichsmarkierungen und dann Weiter aus.

Wählen Sie für Zuweisungen die Gruppen aus, die die Richtlinie erhalten, aber denken Sie daran, dass WDAC-Richtlinien nur für den Gerätebereich gelten. Klicken Sie auf Weiter, um den Vorgang fortzusetzen.

Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Überprüfen Sie unter Überprüfen + erstellen Ihre Einstellungen, und wählen Sie dann Erstellen aus. Wenn Sie auf Erstellen klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen. Die Richtlinie wird auch in der Richtlinienliste angezeigt.

Verwenden einer ergänzenden Richtlinie

Eine oder mehrere zusätzliche Richtlinien können Ihnen helfen, eine Basisrichtlinie von App Control for Business zu erweitern, um den Vertrauenskreis dieser Richtlinie zu erhöhen. Eine ergänzende Richtlinie kann nur eine Basisrichtlinie erweitern, aber mehrere Ergänzungen können dieselbe Basisrichtlinie erweitern. Wenn Sie zusätzliche Richtlinien hinzufügen, dürfen die anwendungen, die von der Basisrichtlinie und ihren ergänzenden Richtlinien zugelassen werden, auf Geräten ausgeführt werden.

Zusätzliche Richtlinien müssen im XML-Format vorliegen und auf die Richtlinien-ID der Basisrichtlinie verweisen.

Die Richtlinien-ID einer Basisrichtlinie für App Control for Business wird durch die Konfiguration der Basisrichtlinie bestimmt:

Basisrichtlinien, die mit benutzerdefiniertem XML erstellt werden, verfügen über eine eindeutige PolicyID, die auf dieser XML-Konfiguration basiert.

Basisrichtlinien, die mit den integrierten Steuerelementen für App Control for Business erstellt werden, verfügen über eine von vier möglichen Richtlinien-IDs, die durch die möglichen Kombinationen der integrierten Einstellungen bestimmt werden. In der folgenden Tabelle sind die Kombinationen und die zugehörige PolicyID aufgeführt:

PolicyID einer Basisrichtlinie Optionen in der WDAC-Richtlinie (Überwachen oder Erzwingen) {A8012CFC-D8AE-493C-B2EA-510F035F1250} Aktivieren der App-Steuerungsrichtlinie, um Windows-Komponenten und Store-Apps zu vertrauen {D6D6C2D6-E8B6-4D8F-8223-14BE1DE562FF} Aktivieren der App-Steuerungsrichtlinie, um Windows-Komponenten und Store-Apps

zu vertrauen und

Apps mit gutem Ruf zu vertrauen{63D1178A-816A-4AB6-8ECD-127F2DF0CE47} Aktivieren der App-Steuerungsrichtlinie, um Windows-Komponenten und Store-Apps

zu vertrauen und

Apps aus verwalteten Installationsprogrammen zu vertrauen{2DA0F72D-1688-4097-847D-C42C39E631BC} Aktivieren der App-Steuerungsrichtlinie, um Windows-Komponenten und Store-Apps

zu vertrauen und

Apps mit gutem Ruf

zu vertrauen und

Apps aus verwalteten Installationsprogrammen zu vertrauen

Obwohl zwei App Control for Business-Richtlinien, die dieselbe Konfiguration integrierter Steuerelemente verwenden, dieselbe PolicyID aufweisen, können Sie basierend auf den Zuweisungen für Ihre Richtlinien verschiedene zusätzliche Richtlinien anwenden.

Betrachten Sie das folgende Szenario:

Sie erstellen zwei Basisrichtlinien, die dieselbe Konfiguration verwenden und daher die gleiche PolicyID aufweisen. Sie stellen eine davon für Ihr Executive-Team bereit, und die zweite Richtlinie wird für Ihr Helpdesk-Team bereitgestellt.

Als Nächstes erstellen Sie eine zusätzliche Richtlinie, mit der andere Apps ausgeführt werden können, die Ihr Executive-Team benötigt. Sie weisen diese ergänzende Richtlinie derselben Gruppe zu, dem Executive-Team.

Anschließend erstellen Sie eine zweite ergänzende Richtlinie, mit der verschiedene Tools ausgeführt werden können, die von Ihrem Helpdesk-Team benötigt werden. Diese Richtlinie wird der Helpdeskgruppe zugewiesen.

Aufgrund dieser Bereitstellungen können beide zusätzlichen Richtlinien beide Instanzen der Basisrichtlinie ändern. Aufgrund der unterschiedlichen und separaten Zuweisungen ändert die erste ergänzende Richtlinie jedoch nur die zulässigen Apps, die dem Executive-Team zugewiesen sind, und die zweite Richtlinie ändert nur die zulässigen Apps, die vom Helpdeskteam verwendet werden.

Erstellen einer ergänzenden Richtlinie

Verwenden Sie den Windows Defender-Anwendungssteuerungs-Assistenten oder PowerShell-Cmdlets, um eine App Control for Business-Richtlinie im XML-Format zu generieren.

Weitere Informationen zum Assistenten finden Sie unter aka.ms/wdacWizard - oder Microsoft WDAC-Assistent.

Wenn Sie eine Richtlinie im XML-Format erstellen, muss sie auf die Richtlinien-ID der Basisrichtlinie verweisen.

Nachdem Ihre ergänzende App Control for Business-Richtlinie im XML-Format erstellt wurde, melden Sie sich beim Microsoft Intune Admin Center an, und wechseln Sie zu Endpunktsicherheit>App Control for Business (Vorschau),> wählen Sie die Registerkarte App-Steuerung für Unternehmen aus, und wählen Sie dann Richtlinie erstellen aus.

Geben Sie unter Grundlagen die folgenden Eigenschaften ein:

Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Profile, damit Sie sie später leicht identifizieren können.

Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Wählen Sie unter Konfigurationseinstellungen für Format der Konfigurationseinstellungendie Option XML-Daten eingeben aus, und laden Sie Ihre XML-Datei hoch.

Wählen Sie für Zuweisungen dieselben Gruppen aus, die der Basisrichtlinie zugewiesen sind, auf die die ergänzende Richtlinie angewendet werden soll, und wählen Sie dann Weiter aus.

Überprüfen Sie unter Überprüfen + erstellen Ihre Einstellungen, und wählen Sie dann Erstellen aus. Wenn Sie auf Erstellen klicken, werden die Änderungen gespeichert, und das Profil wird zugewiesen. Die Richtlinie wird auch in der Richtlinienliste angezeigt.

App Control for Business-Richtlinien für Education-Mandanten

App Control for Business-Richtlinien in Mandanten für Bildungsorganisationen unterstützen auch Windows 11 SE zusätzlich zu den unterstützten Plattformen in den Voraussetzungen.

Windows 11 SE ist ein Cloudbetriebssystem, das für die Verwendung in Kursräumen optimiert ist. Ähnlich wie Intune für Bildungseinrichtungen priorisiert Windows SE 11 Produktivität, Privatsphäre und Lernen von Schülern und unterstützt nur Features und Apps, die für bildungseinrichtungen unerlässlich sind.

Um diese Optimierung zu unterstützen, werden die WDAC-Richtlinie und die Intune-Verwaltungserweiterung automatisch für Windows 11 SE Geräte konfiguriert:

Intune Unterstützung für Windows 11 SE-Geräte ist auf die Bereitstellung vordefinierter WDAC-Richtlinien mit einer festgelegten Liste von Apps in EDU-Mandanten ausgerichtet. Diese Richtlinien werden automatisch bereitgestellt und können nicht geändert werden.

Für Intune EDU-Mandanten wird die Intune-Verwaltungserweiterung automatisch als verwalteter Installer festgelegt. Diese Konfiguration erfolgt automatisch und kann nicht geändert werden.

Richtlinie "App Control for Business" löschen

Wie unter Bereitstellen von WDAC-Richtlinien mithilfe von Mobile Geräteverwaltung (MDM) (Windows 10) – Windows-Sicherheit in der Windows-Sicherheit Dokumentation beschrieben, werden richtlinien, die aus der Intune-Benutzeroberfläche gelöscht wurden, aus dem System und von Geräten entfernt, bleiben aber bis zum nächsten Neustart des Computers in Kraft.

So deaktivieren oder löschen Sie die WDAC-Erzwingung:

Ersetzen Sie die vorhandene Richtlinie durch eine neue Version der Richtlinie, die wie

Allow /*die Regeln in der Beispielrichtlinie auf Windows-Geräten unter%windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xmlDiese Konfiguration entfernt alle Blöcke, die andernfalls auf einem Gerät verbleiben könnten, nachdem die Richtlinie entfernt wurde.

Nachdem die aktualisierte Richtlinie bereitgestellt wurde, können Sie die neue Richtlinie im Intune-Portal löschen.

Diese Sequenz verhindert, dass etwas blockiert wird, und die WDAC-Richtlinie wird beim nächsten Neustart vollständig entfernt.

Überwachen von App Control for Business-Richtlinien und dem verwalteten Installationsprogramm

Nachdem Geräten Richtlinien für App Control for Business und Verwaltete Installationsprogramme zugewiesen wurden, können Sie Richtliniendetails im Admin Center anzeigen.

- Zum Anzeigen von Berichten muss Ihr Konto über die Berechtigung Lesen für die kategorie Intune rollenbasierte Zugriffssteuerung organisation verfügen.

Melden Sie sich zum Anzeigen von Berichten beim Intune Admin Center an, und navigieren Sie zum Knoten Kontosteuerung. (Endpunktsicherheit>Kontosteuerung (Vorschau)). Hier können Sie die Registerkarte für die Richtliniendetails auswählen, die Sie anzeigen möchten:

Verwaltetes Installationsprogramm

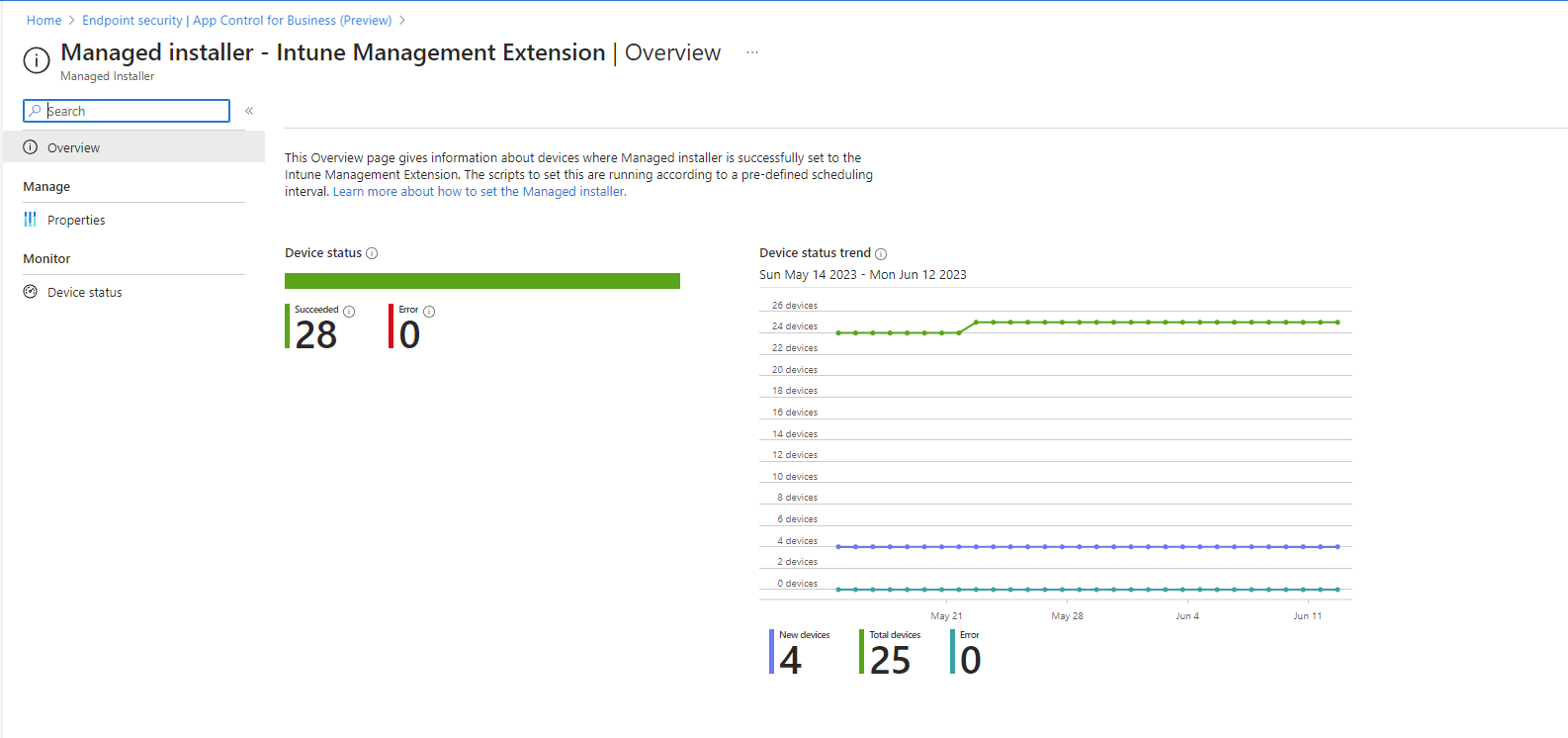

Auf der Registerkarte Verwalteter Installer können Sie die status, die Erfolgsanzahl und die Fehlerdetails für die Richtlinie Verwaltetes Installationsprogramm – Intune Verwaltungserweiterung anzeigen:

Wählen Sie den Richtliniennamen aus, um die Seite Übersicht zu öffnen, auf der Sie die folgenden Informationen anzeigen können:

Device status, eine statische Anzahl von Erfolg im Vergleich zu Fehlern.

Device status Trend, ein Verlaufsdiagramm, das eine Zeitleiste und die Anzahl der Geräte in jeder Detailkategorie anzeigt.

Zu den Berichtsdetails gehören:

Erfolgreich: Geräte, die die Richtlinie erfolgreich angewendet haben.

Fehler: Geräte mit Fehlern.

Neue Geräte: Neue Geräte identifizieren Geräte, die die Richtlinie kürzlich angewendet haben.

Es kann bis zu 24 Stunden dauern, bis die Trendabschnitte Device status und Device status in der Übersicht aktualisiert werden.

Während Sie die Richtliniendetails anzeigen, können Sie Device status (unter Monitor) auswählen, um eine gerätebasierte Ansicht der Richtliniendetails zu öffnen. In der Ansicht Device status werden die folgenden Details angezeigt, die Sie verwenden können, um Probleme zu identifizieren, wenn ein Gerät die Richtlinie nicht erfolgreich anwenden kann:

- Gerätename

- Benutzername

- BS-Version

- Verwaltete Installationsprogramm-status (Erfolgreich oder Fehler)

Es kann einige Minuten dauern, bis die gerätebasierte Ansicht der Richtliniendetails aktualisiert wird, nachdem das Gerät die Richtlinie tatsächlich erhalten hat.

App Control for Business

Auf der Registerkarte App-Steuerung für Unternehmen können Sie die Liste ihrer App Control for Business-Richtlinien und grundlegende Details anzeigen, einschließlich der Zugewiesenen und des Zeitpunkts der letzten Änderung.

Wählen Sie eine Richtlinie aus, um eine Ansicht mit weiteren Berichtsoptionen zu öffnen:

Berichtsoptionen für die Richtlinie umfassen:

Geräte- und Benutzer-Check-in-status: Ein einfaches Diagramm, das die Anzahl der Geräte anzeigt, die die einzelnen verfügbaren status für diese Richtlinie melden.

Bericht anzeigen : Dadurch wird eine Ansicht mit einer Liste der Geräte geöffnet, die diese Richtlinie erhalten haben. Hier können Sie Geräte auswählen, um einen Drilldown durchzuführen und deren Richtlinieneinstellungsformat für App Control for Business anzuzeigen.

Die Richtlinienansicht enthält auch die folgenden Berichtskacheln:

Gerätezuweisung status: In diesem Bericht werden alle Geräte angezeigt, für die die Richtlinie gilt, einschließlich Der Geräte mit dem Status "Ausstehende Richtlinienzuweisung".

Mit diesem Bericht können Sie die Zuweisung status Werte auswählen, die Sie anzeigen möchten, und dann Bericht generieren auswählen, um die Berichtsansicht einzelner Geräte, die die Richtlinie erhalten haben, ihren letzten aktiven Benutzer und die Zuweisung status zu aktualisieren.

Sie können auch Geräte auswählen, um einen Drilldown auszuführen und deren Richtlinieneinstellungsformat für App Control for Business anzuzeigen.

Pro Einstellung status: Dieser Bericht zeigt die Anzahl der Geräte an, die status als Erfolg, Fehler oder Konflikt für die Einstellungen aus dieser Richtlinie melden.

Häufig gestellte Fragen

Wann sollte ich die Intune-Verwaltungserweiterung als verwaltetes Installationsprogramm festlegen?

Es wird empfohlen, die Intune-Verwaltungserweiterung bei Der nächsten verfügbaren Gelegenheit als verwaltetes Installationsprogramm zu konfigurieren.

Nach dem Festlegen werden nachfolgende Apps, die Sie auf Geräten bereitstellen, entsprechend gekennzeichnet, um WDAC-Richtlinien zu unterstützen, die Apps aus verwalteten Installationsprogrammen vertrauen.

In Umgebungen, in denen Apps bereitgestellt wurden, bevor ein verwaltetes Installationsprogramm konfiguriert wurde, wird empfohlen, neue WDAC-Richtlinien im Überwachungsmodus bereitzustellen, damit Sie erkennen können, dass die Apps bereitgestellt, aber nicht als vertrauenswürdig gekennzeichnet wurden. Anschließend können Sie die Überwachungsergebnisse überprüfen und bestimmen, welche Apps als vertrauenswürdig eingestuft werden sollen. Für Apps, denen Sie vertrauen und die Ausführung zulassen, können Sie dann benutzerdefinierte WDAC-Richtlinien erstellen, um diese Apps zuzulassen.

Es kann hilfreich sein, sich mit der erweiterten Suche vertraut zu machen. Dies ist ein Feature in Microsoft Defender for Endpoint, das es einfacher macht, Überwachungsereignisse auf den vielen Computern abzufragen, die VON IT-Administratoren verwaltet werden, und ihnen beim Erstellen von Richtlinien zu helfen.

Was mache ich mit der alten Anwendungssteuerungsrichtlinie aus meiner Richtlinie zur Verringerung der Angriffsfläche?

Möglicherweise bemerken Sie Instanzen der Anwendungssteuerungsrichtlinie auf der Intune-Benutzeroberfläche unter Endpunktsicherheit>anfügen von Surface Reduction oder Geräte>Verwalten von Geräten>Konfiguration. Diese werden in einer zukünftigen Version veraltet sein.

Was geschieht, wenn ich mehrere Basis- oder ergänzende Richtlinien auf demselben Gerät verfüg?

Vor Windows 10 1903 unterstützte App Control for Business zu einem bestimmten Zeitpunkt nur eine einzelne aktive Richtlinie auf einem System. Dieses Verhalten schränkt Kunden in Situationen erheblich ein, in denen mehrere Richtlinien mit unterschiedlichen Absichten nützlich wären. Heute werden mehrere Basis- und ergänzende Richtlinien auf demselben Gerät unterstützt. Erfahren Sie mehr über die Bereitstellung mehrerer App Control for Business-Richtlinien.

In einem verwandten Hinweis gibt es keine Beschränkung von 32 Richtlinien mehr, die auf demselben Gerät für App Control for Business aktiv sind. Dieses Problem wurde für Geräte behoben, die Windows 10 1903 oder höher mit einem Windows-Sicherheitsupdate ausgeführt werden, das am oder nach dem 12. März 2024 veröffentlicht wurde. Für ältere Versionen von Windows wird dieser Fix in zukünftigen Windows-Sicherheitsupdates erwartet.

Legt die Managed Installer-Aktivierungsfunktion für meinen Mandanten Apps, die von Configuration Manager mit dem entsprechenden Tag installiert werden, fest?

Nein Diese Version konzentriert sich auf das Festlegen von Apps, die von Intune mithilfe der Intune-Verwaltungserweiterung als verwalteter Installer installiert werden. Es kann nicht Configuration Manager als verwaltetes Installationsprogramm festgelegt werden.

Wenn Configuration Manager als verwaltetes Installationsprogramm festgelegt werden soll, können Sie dieses Verhalten innerhalb von Configuration Manager zulassen. Wenn Sie bereits Configuration Manager als verwaltetes Installationsprogramm festgelegt haben, besteht das erwartete Verhalten darin, dass die neue AppLocker-Richtlinie der Intune Verwaltungserweiterung mit der vorhandenen Configuration Manager-Richtlinie zusammengeführt wird.

Welche Überlegungen sollte ich für HAADJ-Geräte (Entra Hybrid Join) in meinem organization berücksichtigen, die verwaltetes Installationsprogramm verwenden möchten?

Entra Hybrid Join-Geräte erfordern Konnektivität mit einem lokalen Domänencontroller (DC), um Gruppenrichtlinien einschließlich der Richtlinie für verwaltete Installationsprogramme (über AppLocker) anzuwenden. Ohne DC-Konnektivität, insbesondere während der Autopilot-Bereitstellung, wird die Richtlinie für verwaltete Installationsprogramme nicht erfolgreich angewendet. Erwägen Sie Folgendes:

Verwenden Sie stattdessen Autopilot mit Entra Join. Weitere Informationen finden Sie in unserer Empfehlung, welche Entra Join-Option Sie auswählen können.

Wählen Sie für Entra hybrid join eine oder beide der folgenden Optionen aus:

- Verwenden Sie Gerätebereitstellungsmethoden, die dc-Konnektivität zum Zeitpunkt der App-Installation bereitstellen, da Autopilot hier möglicherweise nicht funktioniert.

- Stellen Sie Apps nach Abschluss der Autopilot-Bereitstellung bereit, sodass die DC-Konnektivität zum Zeitpunkt der App-Installation hergestellt wird und die Richtlinie für verwaltete Installationsprogramme angewendet werden kann.