Erkennen, Aktivieren und Deaktivieren von SMBv1, SMBv2 und SMBv3 unter Windows

In diesem Artikel wird beschrieben, wie Sie Server Message Block (SMB) Version 1 (SMBv1), SMB Version 2 (SMBv2) und SMB Version 3 (SMBv3) auf den SMB-Client- und -Serverkomponenten aktivieren und deaktivieren.

Das Deaktivieren oder Entfernen von SMBv1 kann zwar bei alten Computern oder alter Software zu Kompatibilitätsproblemen führen, aber SMBv1 weist erhebliche Sicherheitsrisiken auf, und wir raten Ihnen dringend von seiner Verwendung ab. SMB 1.0 wird in keiner Edition von Windows 11 oder Windows Server 2019 und höher standardmäßig installiert. SMB 1.0 wird ebenfalls nicht standardmäßig unter Windows 10 installiert, mit Ausnahme der Home- und Pro-Editionen. Anstatt SMB 1.0 neu zu installieren, sollten Sie den SMB-Server aktualisieren, für den die Version weiterhin erforderlich ist. Eine Liste der Drittanbieter, die SMB 1.0 erfordern, und deren Updates, in denen die Anforderung nicht mehr gilt, finden Sie unter SMB1 Product Clearinghouse.

Deaktivieren von SMBv2 oder SMBv3 zur Problembehandlung

Sie sollten SMBv2 und SMBv3 aktiviert lassen, aber es kann hilfreich sein, eines vorübergehend für die Problembehandlung zu deaktivieren. Weitere Informationen finden Sie unter Erkennen, Aktivieren und Deaktivieren von SMBv1, SMBv2 und SMBv3 in Windows.

In Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 und Windows Server 2012 wird durch das Deaktivieren von SMBv3 die folgende Funktionalität deaktiviert:

- Transparentes Failover: Clients stellen während der Wartung oder des Failovers ohne Unterbrechung die Verbindung mit Clusterknoten wieder her

- Aufskalieren: gleichzeitiger Zugriff auf freigegebene Daten auf allen Dateiclusterknoten

- Multichannel: Aggregation von Netzwerkbandbreite und Fehlertoleranz, wenn mehrere Pfade zwischen SMB-Client und -Server verfügbar sind

- SMB Direct: Fügt RDMA-Netzwerkunterstützung für hohe Leistung bei geringer Latenz und geringer CPU-Auslastung hinzu

- Verschlüsselung: Bietet End-to-End-Verschlüsselung und schützt vor Lauschangriffen in nicht vertrauenswürdigen Netzwerken

- Directory Leasing: Verbessert die Antwortzeiten von Anwendungen in Zweigstellen durch Zwischenspeichern

- Leistungsoptimierungen: Optimierungen für kleine zufällige Lese-/Schreib-E/A

In Windows 7 und Windows Server 2008 R2 wird durch das Deaktivieren von SMBv2 die folgende Funktionalität deaktiviert:

- Anforderungsverbund: Ermöglicht das Senden mehrerer SMBv2-Anforderungen als einzelne Netzwerkanforderung

- Größere Lese- und Schreibvorgänge: bessere Verwendung schnellerer Netzwerke

- Zwischenspeichern von Ordner- und Dateieigenschaften: Clients behalten lokale Kopien von Ordnern und Dateien bei

- Dauerhafte Handles: Ermöglichen die transparente Wiederherstellung der Verbindung mit dem Server bei einer vorübergehenden Trennung

- Verbesserte Nachrichtensignatur: HMAC SHA-256 ersetzt MD5 als Hashalgorithmus

- Verbesserte Skalierbarkeit für die Dateifreigabe: Anzahl von Benutzern, Freigaben und geöffneten Dateien pro Server wurde erheblich erhöht

- Unterstützung für symbolische Verknüpfungen

- Client-Oplock-Leasingmodell: schränkt die zwischen Client und Server übertragenen Daten ein, verbessert die Leistung in Netzwerken mit hoher Latenz und erhöht die Skalierbarkeit von SMB-Servern

- Unterstützung großer MTUs: für die vollständige Verwendung von 10-Gigabit-Ethernet (GbE)

- Verbesserte Energieeffizienz: Clients, die Dateien auf einem Server geöffnet haben, können in den Energiesparmodus gehen

Das SMBv2-Protokoll wurde in Windows Vista und Windows Server 2008 eingeführt, während das SMBv3-Protokoll in Windows 8 und Windows Server 2012 eingeführt wurde. Weitere Informationen zu den Funktionen von SMBv2 und SMBv3 finden Sie in den folgenden Artikeln:

Entfernen von SMBv1 über PowerShell

Im Folgenden finden Sie die Schritte zum Erkennen, Deaktivieren und Aktivieren des SMBv1-Clients und -Servers mithilfe von PowerShell-Befehlen mit Rechteerweiterung.

Hinweis

Der Computer wird neu gestartet, nachdem Sie die PowerShell-Befehle zum Deaktivieren oder Aktivieren von SMBv1 ausgeführt haben.

Erkennen:

Get-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolDeaktivieren:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolAktivieren Sie:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Tipp

Sie können den SMBv1-Status ohne Rechteerweiterung erkennen, indem Sie Folgendes ausführen: Get-SmbServerConfiguration | Format-List EnableSMB1Protocol.

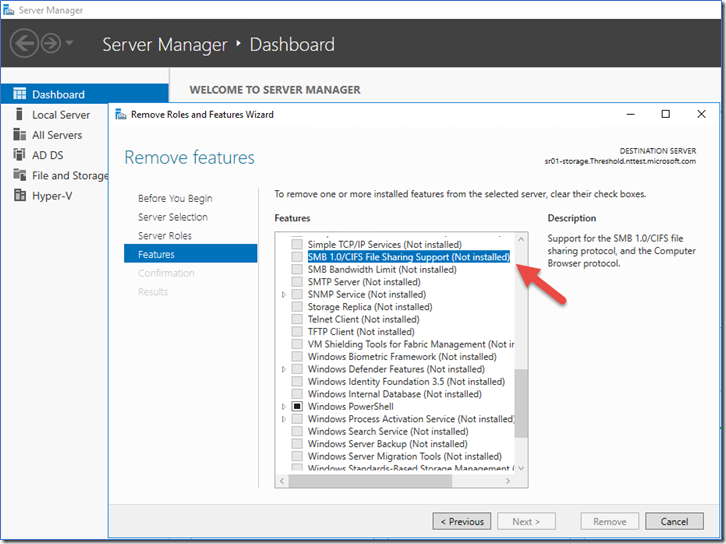

Windows Server 2012 Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: Server-Manager-Methode

So entfernen Sie SMBv1 von Windows Server:

- Wählen Sie das Server-Manager-Dashboard des Servers aus, von dem Sie SMBv1 entfernen möchten, und wählen Sie unter Diesen lokalen Server konfigurieren die Option Rollen und Features hinzufügen aus.

- Wählen Sie auf der Seite Vorbereitung die Option Assistent zum Entfernen von Rollen und Features starten aus, und wählen Sie dann auf der folgenden Seite Weiter aus.

- Stellen Sie auf der Seite Zielserver auswählen unter Serverpool sicher, dass der Server, von dem Sie das Feature entfernen möchten, ausgewählt ist, und wählen Sie dann Weiter aus.

- Wählen Sie auf der Seite Serverrollen entfernen die Option Weiter aus.

- Aktivieren Sie auf der Seite Features entfernen das Kontrollkästchen für SMB 1.0-/CIFS-Dateifreigabeunterstützung, und wählen Sie Weiter aus.

- Bestätigen Sie auf der Seite Entfernungsauswahl bestätigen, dass das Feature aufgelistet ist, und wählen Sie dann Entfernen aus.

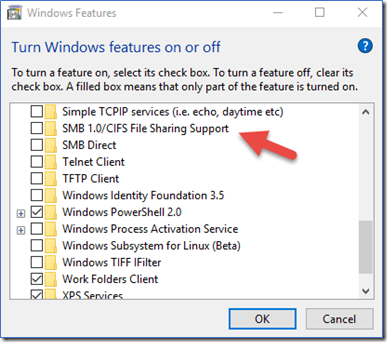

Windows 8.1, Windows 10 und Windows 11: Methode zum Hinzufügen oder Entfernen von Programmen

So deaktivieren Sie SMBv1 für die genannten Betriebssysteme:

- Wählen Sie in der Systemsteuerung die Option Programme und Features aus.

- Wählen Sie auf der Startseite der Systemsteuerung die Option Windows-Features aktivieren oder deaktivieren aus, um das Feld Windows-Features zu öffnen.

- Scrollen Sie im Feld Windows-Features in der Liste nach unten, deaktivieren Sie das Kontrollkästchen für SMB 1.0-/CIFS-Dateifreigabeunterstützung, und wählen Sie OKaus.

- Nachdem Windows die Änderung angewendet hat, wählen Sie auf der Bestätigungsseite Jetzt neu starten aus.

Vorgehensweise: Erkennen des Status, Aktivieren und Deaktivieren von SMB-Protokollen

Hinweis

Wenn Sie SMBv2 in Windows 8 oder Windows Server 2012 aktivieren oder deaktivieren, wird SMBv3 ebenfalls aktiviert oder deaktiviert. Dieses Verhalten tritt auf, weil diese Protokolle denselben Stapel verwenden.

In Windows 8 und Windows Server 2012 wurde das neue Windows PowerShell-Cmdlet Set-SMBServerConfiguration eingeführt. Mit dem Cmdlet können Sie die Protokolle SMBv1, SMBv2 und SMBv3 für die Serverkomponente aktivieren oder deaktivieren.

Sie müssen den Computer nicht neu starten, nachdem Sie das Cmdlet Set-SMBServerConfiguration ausgeführt haben.

SMBv1

Erkennen:

Get-SmbServerConfiguration | Select EnableSMB1ProtocolDeaktivieren:

Set-SmbServerConfiguration -EnableSMB1Protocol $falseAktivieren Sie:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Weitere Informationen finden Sie unter Stop using SMB1 (Verwenden Sie SMB1 nicht mehr).

SMB v2/v3

Erkennen:

Get-SmbServerConfiguration | Select EnableSMB2ProtocolDeaktivieren:

Set-SmbServerConfiguration -EnableSMB2Protocol $falseAktivieren Sie:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Für Windows 7, Windows Server 2008 R2, Windows Vista und Windows Server 2008

Verwenden Sie zum Aktivieren oder Deaktivieren von SMB-Protokollen auf einem SMB-Server mit Windows 7, Windows Server 2008 R2, Windows Vista oder Windows Server 2008 Windows PowerShell oder den Registrierungs-Editor.

Zusätzliche PowerShell-Methoden

Hinweis

Diese Methode erfordert PowerShell 2.0 oder höher.

SMBv1 auf SMB-Server

Erkennen:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Standardkonfiguration = Aktiviert (es wird keine nach dem Wert benannte Registrierung erstellt), sodass kein SMB1-Wert zurückgegeben wird

Deaktivieren:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Aktivieren Sie:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

Hinweis: Sie müssen den Computer neu starten, nachdem Sie diese Änderungen vorgenommen haben. Weitere Informationen finden Sie unter Stop using SMB1 (Verwenden Sie SMB1 nicht mehr).

SMBv2/v3 auf SMB-Server

Erkennen:

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Deaktivieren:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Aktivieren Sie:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Hinweis

Sie müssen den Computer neu starten, nachdem Sie diese Änderungen vorgenommen haben.

Registrierungs-Editor

Wichtig

Folgen Sie den Schritten in diesem Abschnitt sorgfältig. Wird die Registrierung falsch angepasst, können schwerwiegende Probleme auftreten. Bevor Sie sie ändern, sichern Sie die Registrierung zwecks Wiederherstellung für den Fall, dass Probleme auftreten.

Um SMBv1 auf dem SMB-Server zu aktivieren oder deaktivieren, konfigurieren Sie den folgenden Registrierungsschlüssel:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB1

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled (No registry key is created)

Um SMBv2 auf dem SMB-Server zu aktivieren oder deaktivieren, konfigurieren Sie den folgenden Registrierungsschlüssel:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB2

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled (No registry key is created)

Hinweis

Sie müssen den Computer neu starten, nachdem Sie diese Änderungen vorgenommen haben.

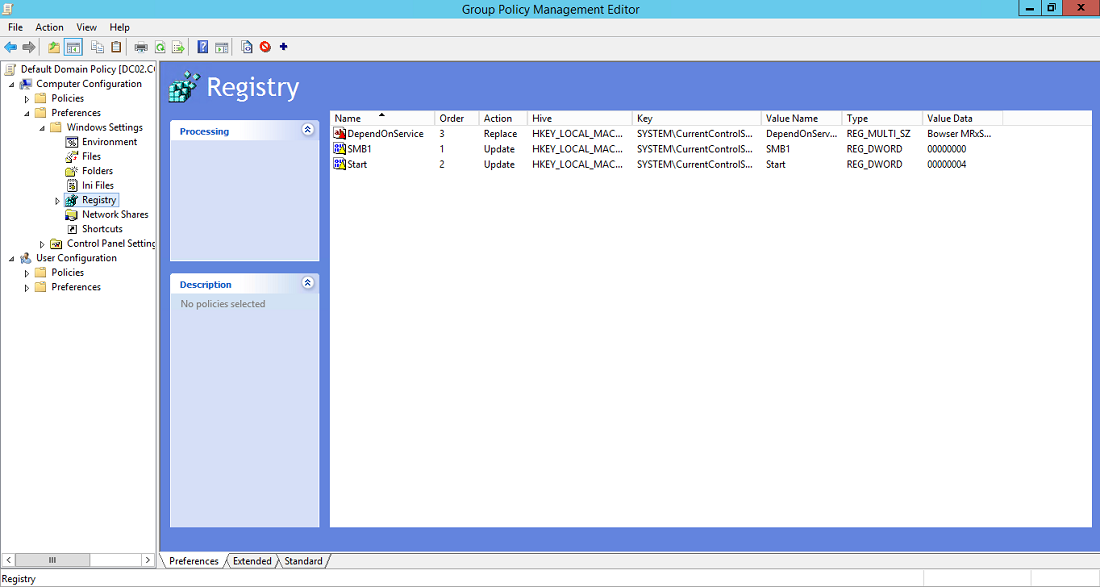

Deaktivieren von SMBv1 mithilfe einer Gruppenrichtlinie

In diesem Abschnitt erfahren Sie, wie Sie SMBv1 mithilfe einer Gruppenrichtlinie deaktivieren. Sie können diese Methode für verschiedene Versionen von Windows verwenden.

SMBv1

Mit diesem Verfahren wird das folgende neue Element in der Registrierung konfiguriert:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Registrierungseintrag: SMB1

- REG_DWORD: 0 = Deaktiviert

Führen Sie die folgenden Schritte aus, um die Gruppenrichtlinie zu konfigurieren:

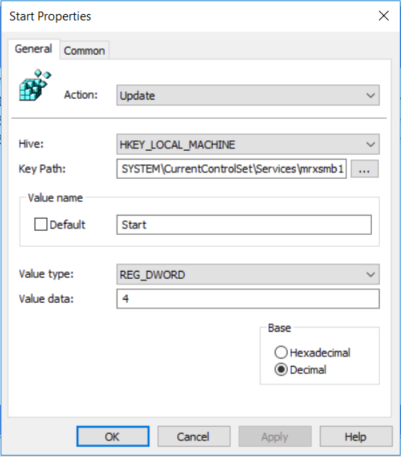

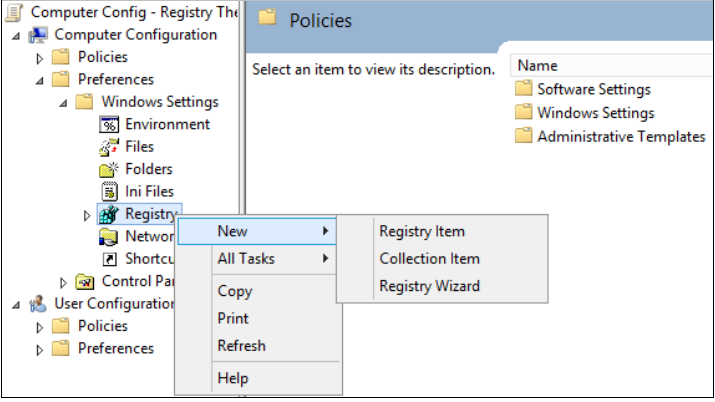

Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole. Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinienobjekt (GPO, Group Policy Object), das das neue Einstellungselement enthalten soll, und klicken Sie dann auf Bearbeiten.

Erweitern Sie in der Konsolenstruktur unter Computerkonfiguration den Ordner Einstellungen, und erweitern Sie dann den Ordner Windows-Einstellungen.

Klicken Sie mit der rechten Maustaste auf den Knoten Registrierung, zeigen Sie auf Neu, und wählen Sie Registrierungselement.

Wählen Sie im Dialogfeld Neue Registrierungseigenschaften Folgendes aus:

- Aktion: Erstellen

- Struktur: HKEY_LOCAL_MACHINE

- Schlüsselpfad:SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Wertname: SMB1

- Werttyp: REG_DWORD

- Wertdaten: 0

Mit diesem Verfahren werden die SMBv1-Serverkomponenten deaktiviert. Diese Gruppenrichtlinie muss auf alle erforderlichen Arbeitsstationen, Server und Domänencontroller in der Domäne angewendet werden.

Hinweis

WMI-Filter können auch so festgelegt werden, dass nicht unterstützte Betriebssysteme oder ausgewählte Ausschlüsse wie Windows XP ausgeschlossen werden.

Wichtig

Gehen Sie vorsichtig vor, wenn Sie diese Änderungen auf Domänencontrollern vornehmen, auf denen ältere Windows XP- oder ältere Linux- und Drittanbietersysteme (die SMBv2 oder SMBv3 nicht unterstützen) Zugriff auf SYSVOL oder andere Dateifreigaben benötigen, auf denen SMB v1 deaktiviert ist.

Überwachen der SMBv1-Nutzung

Um zu ermitteln, welche Clients versuchen, eine Verbindung mit einem SMB-Server mit SMBv1 herzustellen, können Sie die Überwachung unter Windows Server 2016, Windows 10 und Windows Server 2019 aktivieren. Sie können auch unter Windows 7 und Windows Server 2008 R2 überwachen, ob das monatliche Update vom Mai 2018 installiert ist, und unter Windows 8.1 und Windows Server 2012 R2, ob das monatliche Update vom Juli 2017 installiert ist.

Aktivieren Sie:

Set-SmbServerConfiguration -AuditSmb1Access $trueDeaktivieren:

Set-SmbServerConfiguration -AuditSmb1Access $falseErkennen:

Get-SmbServerConfiguration | Select AuditSmb1Access

Wenn die SMBv1-Überwachung aktiviert ist, wird das Ereignis 3000 im Ereignisprotokoll „Microsoft-Windows-SMBServer\Audit“ angezeigt, das jeden Client identifiziert, der versucht, eine Verbindung mit SMBv1 herzustellen.

Zusammenfassung

Wenn sich alle Einstellungen im selben GPO befinden, zeigt die Gruppenrichtlinienverwaltung die folgenden Einstellungen an.

Testen und Validieren

Lassen Sie nach Abschluss der Konfigurationsschritte in diesem Artikel die Richtlinie zum Replizieren und Aktualisieren zu. Führen Sie, falls zum Testen erforderlich, gpupdate /force an einer Eingabeaufforderung aus, und überprüfen Sie dann die Zielcomputer, um sicherzustellen, dass die Registrierungseinstellungen ordnungsgemäß angewendet werden. Stellen Sie sicher, dass SMBv2 und SMBv3 für alle anderen Systeme in der Umgebung funktionieren.

Hinweis

Vergessen Sie nicht, die Zielsysteme neu zu starten.