Bedrohungserkennung auf der einheitlichen SecOps-Plattform von Microsoft

Cybersicherheitsbedrohungen gibt es in der aktuellen Technologielandschaft im Überfluss. Eine Menge Lärm wird durch das ständige Gespenst der Sicherheitsverletzung und eine Fülle von Signalen erzeugt, die sicherheitsrelevanten Betriebszentren zur Verfügung stehen. Die einheitliche SecOps-Plattform von Microsoft trennt umsetzbare Bedrohungen von den Geräuschen. Jeder Dienst in der einheitlichen SecOps-Plattform von Microsoft fügt seine eigenen, fein abgestimmten Erkennungen hinzu, die dem Komplexe der von ihm bereitgestellten Lösung entsprechen, und setzt alles in einer einzigen Dashboard zusammen.

Die einheitliche SecOps-Plattform von Microsoft im Microsoft Defender-Portal ruft Erkennungen in Form von Warnungen und Vorfällen aus Microsoft Defender XDR, Microsoft Sentinel und Microsoft Defender für Cloud zusammen.

Bedrohungserkennung im Microsoft Defender-Portal

Sicherheitsteams benötigen Fokus und Klarheit, um falsch positive Ergebnisse zu beseitigen. Das Microsoft Defender-Portal korreliert Und führt Warnungen und Vorfälle aus allen unterstützten Microsoft-Sicherheits- und Compliancelösungen zusammen und vereinheitlicht die Bedrohungserkennung von externen Lösungen über Microsoft Sentinel und Microsoft Defender für Cloud. Die Korrelation und Zusammenführung dieser Signale bringt umfangreiche Kontext- und Priorisierungsfunktionen mit sich. Beispielsweise kann ein Phishing-Angriff von Adversary-in-The-Middle (AiTM) Teile des Bedrohungsrätsels enthalten, die über mehrere Quellen verteilt sind. Das Defender-Portal fasst diese Teile zu einer Angriffsgeschichte zusammen und bietet gleichzeitig Angriffsstörungen und eine geführte Reaktion, um die Bedrohung zu beheben.

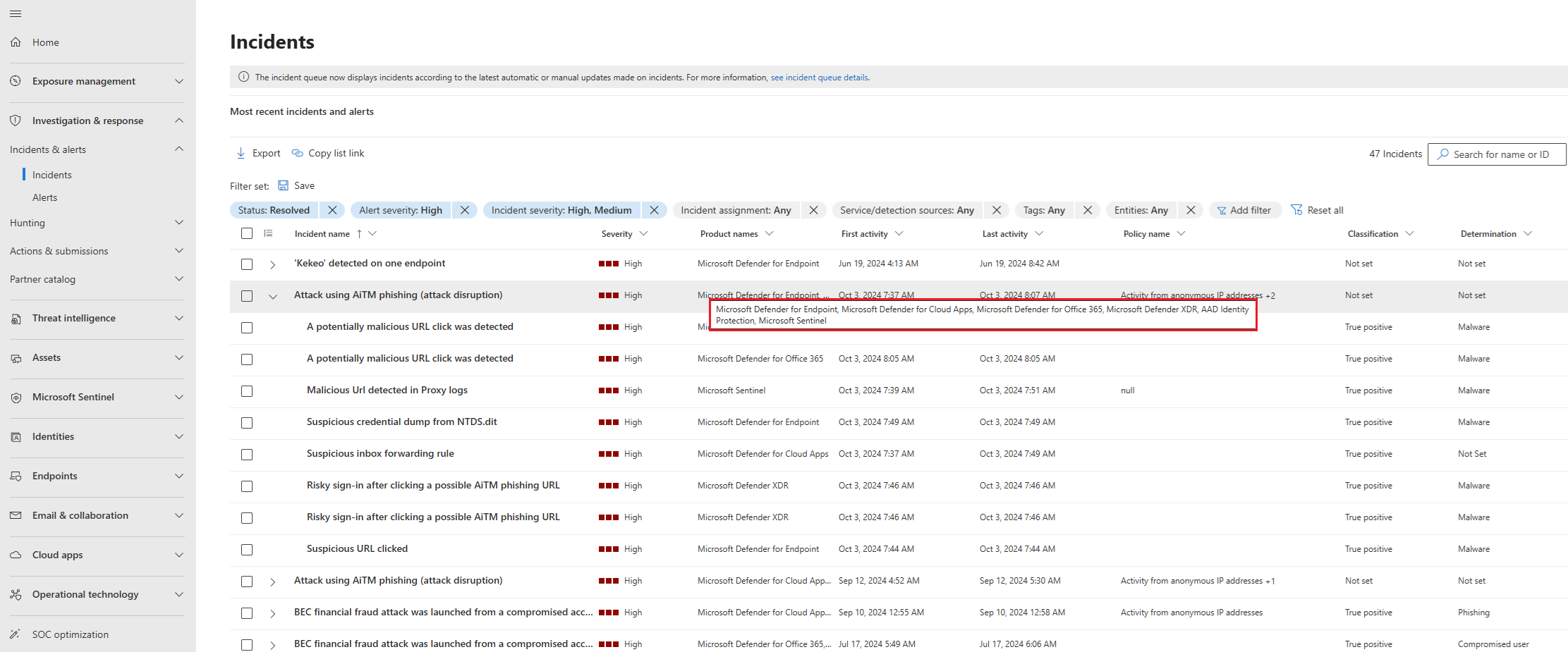

Die folgende Abbildung zeigt die Vorfälle Dashboard, die Signale von mehreren Diensten korrelieren, einschließlich der einzelnen Erkennungsquellen für eine vollständige AiTM-Angriffsgeschichte.

Jedes unterstützte Microsoft-Sicherheitsprodukt, das aktiviert ist, entsperrt weitere Signale für das Streamen in das Defender-Portal. Weitere Informationen dazu, wie diese Signale zusammengefügt und priorisiert werden, finden Sie unter Incidents und Warnungen im Microsoft Defender-Portal.

Microsoft Defender XDR Bedrohungserkennung

Defender XDR verfügt über eine einzigartige Korrelationsfunktion, die eine zusätzliche Ebene der Datenanalyse und Bedrohungserkennung bietet. Die folgende Tabelle enthält Beispiele dafür, wie unterstützte Sicherheitsdienste optimiert werden, um Bedrohungen zu erkennen, die dem Charakter der Lösung entsprechen.

| Defender XDR-Dienst | Spezialität zur Bedrohungserkennung |

|---|---|

| Microsoft Defender für Endpunkt | Microsoft Defender Antivirus erkennt polymorphe Schadsoftware mit verhaltensbasierten und heuristischen Analysen auf Endpunkten wie mobilen Geräten, Desktops und mehr. |

| Microsoft Defender für Office 365 | Erkennt Phishing, Schadsoftware, waffenisierte Links und mehr in E-Mails, Teams und OneDrive. |

| Microsoft Defender for Identity | Erkennt Rechteausweitung, laterale Verschiebung, Ermittlung, Verteidigungsumgehung, Persistenz und vieles mehr für lokale und Cloudidentitäten. |

| Microsoft Defender for Cloud Apps | Erkennt verdächtige Aktivitäten über Benutzer- und Entitätsverhaltensanalysen (UEBA) in Cloudanwendungen. |

| Microsoft Defender Sicherheitsrisikomanagement | Erkennt Sicherheitsrisiken auf Geräten, die einen aussagekräftigen Kontext für Untersuchungen bereitstellen. |

| Microsoft Entra ID Protection | Erkennt Risiken im Zusammenhang mit Anmeldungen wie unmögliche Reisen, verifizierte Bedrohungsakteur-IP-Adressen, kompromittierte Anmeldeinformationen, Kennwortsprays und vieles mehr. |

| Microsoft Data Loss Prevention | Erkennt Risiken und Verhaltensweisen im Zusammenhang mit der Überteilung und Exfiltration vertraulicher Informationen in Microsoft 365-Diensten, Office-Anwendungen, Endpunkten und mehr. |

Weitere Informationen finden Sie unter Was ist Microsoft Defender XDR?

Microsoft Sentinel Bedrohungserkennung

Microsoft Sentinel, die mit dem Defender-Portal verbunden sind, ermöglicht die Datensammlung aus einer Vielzahl von Microsoft- und Nicht-Microsoft-Quellen, die jedoch nicht aufhört. Mit den Threat Management-Funktionen von Microsoft Sentinel erhalten Sie die Tools, die zum Erkennen und Organisieren von Bedrohungen für Ihre Umgebung erforderlich sind.

| Bedrohungsverwaltungsfeature | Erkennungsfunktion | Weitere Informationen |

|---|---|---|

| MITRE ATT&CK-Abdeckung | Organisieren Sie Ihre Bedrohungserkennungsabdeckung, und verstehen Sie Lücken. | Grundlegendes zur Sicherheitsabdeckung durch das MITRE ATT&CK-Framework® |

| Analyse | Regeln durchsuchen Ihre Daten ständig, um Warnungen und Vorfälle zu generieren und diese Signale in das Defender-Portal zu integrieren. | Sofort einsatzbereite Bedrohungen erkennen |

| Watchlists | Gestalten Sie sinnvolle Beziehungen in Ihrer Umgebung, um die Qualität und Priorisierung von Erkennungen zu verbessern. | Watchlists in Microsoft Sentinel |

| Arbeitsmappen | Erkennen Sie Bedrohungen mit visuellen Erkenntnissen, insbesondere um die Integrität Ihrer Datensammlung zu überwachen und Lücken zu verstehen, die eine ordnungsgemäße Bedrohungserkennung verhindern. | Visualisieren Ihrer Daten mit Arbeitsmappen |

| Zusammenfassungsregeln | Optimiert laute Protokolle mit hohem Volumen, um Bedrohungen in Daten mit geringem Sicherheitswert zu erkennen. | Generieren von Warnungen zu Threat Intelligence-Übereinstimmungen mit Netzwerkdaten |

Weitere Informationen finden Sie unter Verbinden von Microsoft Sentinel mit dem Microsoft Defender-Portal.

Microsoft Defender für die Cloud-Bedrohungserkennung

Defender für Cloud bietet Bedrohungserkennung, um Warnungen und Vorfälle zu generieren, indem die Ressourcen Ihrer Clouds kontinuierlich mit erweiterten Sicherheitsanalysen überwacht werden. Diese Signale werden zur Korrelations- und Schweregradklassifizierung direkt in das Defender-Portal integriert. Jeder in Defender für Cloud aktivierte Plan fügt zu den Erkennungssignalen hinzu, die an das Defender-Portal gestreamt werden. Weitere Informationen finden Sie unter Warnungen und Vorfälle in Microsoft Defender XDR.

Defender für Cloud erkennt Bedrohungen für eine Vielzahl von Workloads. Die folgende Tabelle enthält Beispiele für einige der erkannten Bedrohungen. Weitere Informationen zu bestimmten Warnungen finden Sie unter Referenzliste zu Sicherheitswarnungen.

| Defender für Cloud-Plan | Spezialität zur Bedrohungserkennung |

|---|---|

| Defender für Server | Erkennt Bedrohungen für Linux und Windows basierend auf Antischadsoftwarefehlern, dateilosen Angriffen, Kryptomining und Ransomware-Angriffen, Brute-Force-Angriffen und vielem mehr. |

| Defender für Storage | Erkennt Phishinginhalte und Schadsoftwareverteilung, verdächtigen Zugriff und Erkennung, ungewöhnliche Datenextraktion und vieles mehr. |

| Defender für Container | Erkennt Bedrohungen auf Steuerungsebene und Workloadlaufzeit für risikobehaftete, böswillige oder Kryptominingaktivitäten, Webshell-Aktivitäten, benutzerdefinierte Simulationen und vieles mehr. |

| Defender für Datenbanken | Erkennt SQL-Einschleusung, Fuzzing, ungewöhnlichen Zugriff, Brute-Force-Versuche und vieles mehr. |

| Defender für APIs | Erkennt verdächtige Spitzen im Datenverkehr, Zugriff von böswilligen IP-Adressen, Ermittlungs- und Enumerationstechniken von API-Endpunkten und vieles mehr. |

| KI-Bedrohungsschutz | Erkennt Bedrohungen in generativen KI-Anwendungen für Jailbreakversuche, Offenlegung vertraulicher Daten, beschädigte KI und vieles mehr. |

Weitere Informationen finden Sie unter Sicherheitswarnungen und Incidents.