Automatische Angriffsunterbrechung in Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

Microsoft Defender XDR korreliert Millionen von einzelnen Signalen, um aktive Ransomware-Kampagnen oder andere komplexe Angriffe in der Umgebung mit hoher Zuverlässigkeit zu identifizieren. Während ein Angriff ausgeführt wird, unterbricht Defender XDR den Angriff, indem er automatisch kompromittierte Ressourcen enthält, die der Angreifer durch automatische Angriffsunterbrechung verwendet.

Automatische Angriffsunterbrechungen schränken laterale Bewegungen frühzeitig ein und reduzieren die Gesamtwirkung eines Angriffs, von den damit verbundenen Kosten bis hin zu Produktivitätsverlusten. Gleichzeitig haben sicherheitsrelevante Betriebsteams die vollständige Kontrolle über die Untersuchung, Behebung und Wiederaktivierung von Ressourcen.

Dieser Artikel bietet eine Übersicht über automatisierte Angriffsunterbrechungen und enthält Links zu den nächsten Schritten und anderen Ressourcen.

Funktionsweise der automatischen Angriffsunterbrechung

Automatische Angriffsunterbrechungen sollen laufende Angriffe eindämmen, die Auswirkungen auf die Ressourcen einer organization begrenzen und sicherheitsrelevanten Teams mehr Zeit bieten, den Angriff vollständig zu beheben. Angriffsunterbrechungen nutzen die gesamte Bandbreite unserer erweiterten Erkennungs- und Reaktionssignale (Extended Detection and Response, XDR), wobei der gesamte Angriff berücksichtigt wird, um auf Incidentebene zu agieren. Diese Funktion unterscheidet sich von bekannten Schutzmethoden wie Prävention und Blockierung basierend auf einem einzigen Indikator für eine Kompromittierung.

Während viele SOAR-Plattformen (XDR und Sicherheitsorchestrierung, Automatisierung und Reaktion) es Ihnen ermöglichen, Ihre automatischen Reaktionsaktionen zu erstellen, ist die automatische Angriffsunterbrechung integriert und nutzt Erkenntnisse von Microsoft-Sicherheitsforschern und erweiterten KI-Modellen, um der Komplexität erweiterter Angriffe entgegenzuwirken. Automatische Angriffsunterbrechung berücksichtigt den gesamten Kontext von Signalen aus verschiedenen Quellen, um kompromittierte Ressourcen zu ermitteln.

Die automatische Angriffsunterbrechung erfolgt in drei Hauptphasen:

- Es nutzt die Fähigkeit Defender XDR, Signale aus vielen verschiedenen Quellen durch Erkenntnisse von Endpunkten, Identitäten, E-Mail- und Zusammenarbeitstools und SaaS-Apps zu einem einzelnen, besonders vertrauenswürdigen Vorfall zu korrelieren.

- Es identifiziert Ressourcen, die vom Angreifer kontrolliert und zur Verbreitung des Angriffs verwendet werden.

- Es führt automatisch Reaktionsaktionen für relevante Microsoft Defender Produkte durch, um den Angriff in Echtzeit einzudämten und zu deaktivieren.

Diese spielverändernde Funktion schränkt den Fortschritt eines Bedrohungsakteurs frühzeitig ein und reduziert die Gesamtwirkung eines Angriffs von den damit verbundenen Kosten bis hin zu Produktivitätsverlusten erheblich.

Einrichten eines hohen Vertrauens bei automatischen Maßnahmen

Es ist uns bewusst, dass das Ausführen automatischer Maßnahmen manchmal mit Bedenken seitens der Sicherheitsteams einhergeht, da dies potenzielle Auswirkungen auf eine organization haben kann. Daher sind die Automatischen Angriffsunterbrechungsfunktionen in Defender XDR so konzipiert, dass sie auf High-Fidelity-Signale basieren. Außerdem wird die Incidentkorrelation von Defender XDR mit Millionen von Defender-Produktsignalen in E-Mails, Identitäten, Anwendungen, Dokumenten, Geräten, Netzwerken und Dateien verwendet. Erkenntnisse aus der kontinuierlichen Untersuchung von Tausenden von Vorfällen durch das Sicherheitsforschungsteam von Microsoft stellen sicher, dass die automatische Angriffsunterbrechung ein hohes Signal-zu-Rausch-Verhältnis (SNR) beibehält.

Untersuchungen sind integraler Bestandteil der Überwachung unserer Signale und der Angriffsrisikolandschaft, um eine hohe Qualität und einen genauen Schutz sicherzustellen.

Tipp

In diesem Artikel wird die Funktionsweise von Angriffsunterbrechungen beschrieben. Informationen zum Konfigurieren dieser Funktionen finden Sie unter Konfigurieren von Angriffsunterbrechungsfunktionen in Microsoft Defender XDR.

Automatisierte Reaktionsaktionen

Die automatische Angriffsunterbrechung verwendet Microsoft-basierte XDR-Reaktionsaktionen. Beispiele für diese Aktionen sind:

Geräte enthalten: Basierend auf der Funktion Microsoft Defender for Endpoint ist diese Aktion eine automatische Eindämmung eines verdächtigen Geräts, um jegliche eingehende/ausgehende Kommunikation mit dem gerät zu blockieren.

Benutzer deaktivieren: Basierend auf der Funktion von Microsoft Defender for Identity ist diese Aktion eine automatische Aussetzung eines kompromittierten Kontos, um zusätzliche Schäden wie Lateral Movement, böswillige Postfachnutzung oder Die Ausführung von Schadsoftware zu verhindern. Die Aktion Benutzer deaktivieren verhält sich unterschiedlich, je nachdem, wie der Benutzer in Ihrer Umgebung gehostet wird.

- Wenn das Benutzerkonto in Active Directory gehostet wird: Defender for Identity löst die Benutzeraktivierungsaktion auf Domänencontrollern aus, auf denen der Defender for Identity-Agent ausgeführt wird.

- Wenn das Benutzerkonto in Active Directory gehostet und auf Microsoft Entra ID synchronisiert wird: Defender for Identity löst die Benutzeraktivierungsaktion über integrierte Domänencontroller aus. Die Angriffsunterbrechung deaktiviert auch das Benutzerkonto für das synchronisierte Entra-ID-Konto.

- Wenn das Benutzerkonto nur in Entra ID (cloudnatives Konto) gehostet wird: Angriffsunterbrechung deaktiviert das Benutzerkonto für das synchronisierte Entra ID-Konto.

Hinweis

Das Deaktivieren des Benutzerkontos in Microsoft Entra ID hängt nicht von der Bereitstellung von Microsoft Defender for Identity ab.

- Benutzer enthalten: Basierend auf der Funktion von Microsoft Defender for Endpoint enthält diese Antwortaktion automatisch vorübergehend verdächtige Identitäten, um laterale Bewegungen und Remoteverschlüsselungen im Zusammenhang mit eingehender Kommunikation mit den integrierten Geräten von Defender für Endpunkt zu blockieren.

Weitere Informationen finden Sie unter Wartungsaktionen in Microsoft Defender XDR.

Automatisierte Reaktionsaktionen für SAP mit Microsoft Sentinel

Wenn Sie die Unified Security Operations-Plattform verwenden und die Microsoft Sentinel Lösung für SAP-Anwendungen bereitgestellt haben, können Sie auch eine automatische Angriffsunterbrechung für SAP bereitstellen.

Stellen Sie beispielsweise eine Angriffsunterbrechung für SAP bereit, um kompromittierte Ressourcen einzuschließen, indem verdächtige SAP-Benutzer im Falle eines Angriffs auf die Manipulation des Finanzprozesses gesperrt werden.

Nachdem das Risiko gemindert wurde, können Microsoft Defender Administratoren die Benutzer manuell entsperren, die durch die Reaktion auf die Angriffsunterbrechung automatisch gesperrt wurden. Die Möglichkeit, Benutzer manuell zu entsperren, ist im Microsoft Defender Info-Center nur für Benutzer verfügbar, die durch Angriffsunterbrechungen gesperrt wurden.

Um eine Angriffsunterbrechung für SAP zu verwenden, stellen Sie einen neuen Datenconnector-Agent bereit, oder stellen Sie sicher, dass Ihr Agent version 90847355 oder höher verwendet, und weisen Sie dann die erforderlichen Azure- und SAP-Rollen zu, und wenden Sie sie an. Weitere Informationen finden Sie unter:

- Bereitstellen und Konfigurieren des Containers, in dem der SAP-Datenconnector-Agent gehostet wird

- Aktualisieren Sie den SAP-Datenconnector-Agent von Microsoft Sentinel, insbesondere aktualisieren Sie Ihr System für automatische Angriffsunterbrechungen.

Während Sie die Angriffsunterbrechung im Azure-Portal und Ihrem SAP-System konfigurieren, wird die automatische Angriffsunterbrechung selbst nur in der Plattform für einheitliche Sicherheitsvorgänge im Microsoft Defender-Portal angezeigt.

Ermitteln, wann eine Angriffsunterbrechung in Ihrer Umgebung auftritt

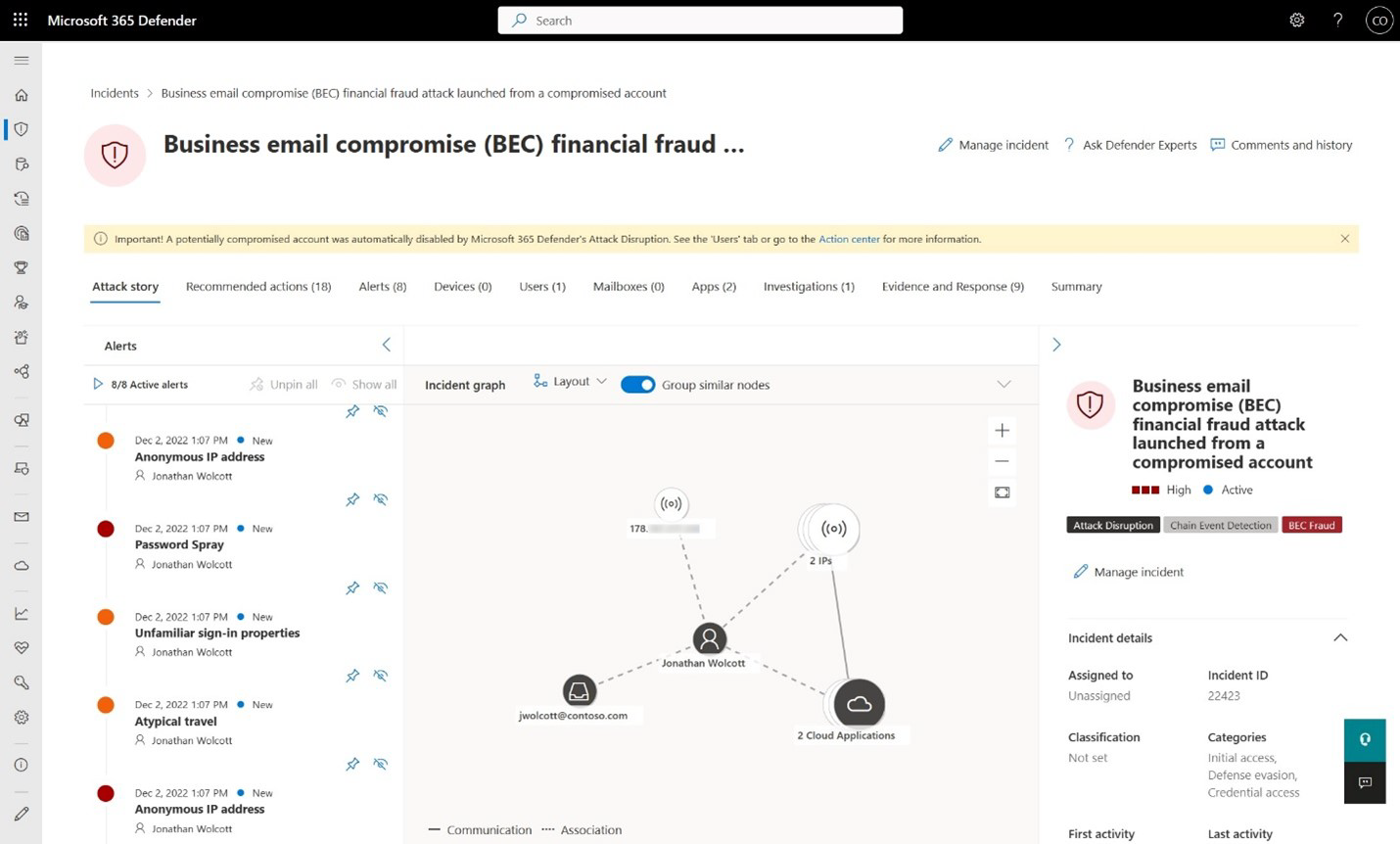

Die Seite Defender XDR Incidents spiegelt die automatischen Angriffsunterbrechungsaktionen über die Angriffsgeschichte und die status wider, die durch einen gelben Balken gekennzeichnet sind (Abbildung 1). Der Incident zeigt ein dediziertes Unterbrechungstag an, hebt die status der im Incidentgraphen enthaltenen Ressourcen hervor und fügt dem Info-Center eine Aktion hinzu.

Abbildung 1. Vorfallansicht mit dem gelben Balken, in dem die automatische Angriffsunterbrechung ausgeführt wurde

Abbildung 1. Vorfallansicht mit dem gelben Balken, in dem die automatische Angriffsunterbrechung ausgeführt wurde

Die Defender XDR Benutzeroberfläche enthält jetzt zusätzliche visuelle Hinweise, um die Sichtbarkeit dieser automatischen Aktionen sicherzustellen. Sie finden sie in den folgenden Umgebungen:

In der Incidentwarteschlange:

- Neben den betroffenen Vorfällen wird ein Tag mit dem Titel Angriffsunterbrechung angezeigt.

Gehen Sie auf der Seite "Incident" wie

- Ein Tag mit dem Titel Angriffsunterbrechung

- Ein gelbes Banner oben auf der Seite, das die ausgeführte automatische Aktion hervor hebt

- Die aktuelle status wird im Incidentdiagramm angezeigt, wenn eine Aktion für ein Medienobjekt ausgeführt wird, z. B. ein deaktiviertes Konto oder ein enthaltenes Gerät

Über die API:

Eine Zeichenfolge (Angriffsunterbrechung) wird am Ende der Titel von Incidents mit hoher Zuverlässigkeit hinzugefügt, die wahrscheinlich automatisch unterbrochen wird. Zum Beispiel:

BEC-Finanzbetrugsangriff, der über ein kompromittiertes Konto gestartet wurde (Angriffsunterbrechung)

Weitere Informationen finden Sie unter Anzeigen von Details und Ergebnissen zu Angriffsunterbrechungen.

Nächste Schritte

- Konfigurieren der automatischen Angriffsunterbrechung in Microsoft Defender XDR

- Anzeigen der Details und Ergebnissen

- Abrufen von E-Mail-Benachrichtigungen für Antwortaktionen

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.