Konfigurieren von Microsoft Defender für Endpunkt in Microsoft Intune

Organisationen können Microsoft Defender für Endpunkt als Mobile Threat Defense-Lösung in Microsoft Intune integrieren. Die Integration trägt dazu bei, Sicherheitsverletzungen zu verhindern und deren Auswirkungen innerhalb einer Organisation zu begrenzen.

Microsoft Defender für Endpunkt funktioniert auf Geräten mit folgenden Betriebssystemen:

- Android

- iOS/iPadOS

- Windows 10/11

Um Microsoft Defender for Endpoint und Microsoft Intune gemeinsam erfolgreich nutzen zu können, müssen Sie:

- Richten Sie eine Dienst-zu-Dienst-Verbindung zwischen Microsoft Intune und Microsoft Defender für Endpunkt ein. Diese Verbindung ermöglicht Microsoft Defender für Endpunkt das Sammeln von Daten zu Computerrisiken auf unterstützten Geräten, die eine Organisation mit Intune verwaltet.

- Verwenden Sie ein Gerätekonfigurationsprofil für das Onboarding von Geräten mit Microsoft Defender für Endpunkt. Eine Organisation integriert Geräte, um sie für die Kommunikation mit Microsoft Defender für Endpunkt zu konfigurieren. Auf diese Weise kann der organization Daten sammeln, um seine Risikostufe zu bewerten.

- Verwenden Sie eine Gerätekonformitätsrichtlinie, um die Risikostufe festzulegen, die Sie zulassen möchten. Microsoft Defender for Endpoint meldet Risikostufen. Das System klassifiziert Geräte, die die zulässige Risikostufe überschreiten, als nicht konform.

- Verwenden Sie eine Richtlinie für bedingten Zugriff, um den Zugriff von Benutzern auf Unternehmensressourcen mit nicht konformen Geräten zu blockieren. Richtlinien für den bedingten Zugriff können auch zum Blockieren von Geräten führen, die die erwarteten Risikostufen einer Organisation überschreiten.

- Verwenden Sie App-Schutzrichtlinien für Android und iOS/iPadOS, um Geräterisikostufen festzulegen. App-Schutzrichtlinien können sowohl für registrierte als auch für nicht registrierte Geräte verwendet werden.

Wenn eine Organisation Microsoft Intune in Microsoft Defender für Endpunkt integriert, kann sie das Microsoft Defender für Endpunkt-Modul zum Bedrohungs- und Sicherheitsrisikomanagement (Threat and Vulnerability Management, TVM) nutzen. Es kann auch Intune verwenden, um die durch TVM identifizierte Endpunktschwäche zu beheben.

Neben der Verwaltung von Einstellungen für Microsoft Defender for Endpoint auf Geräten, die sich bei Intune registrieren, können Sie Defender für Endpunkt-Sicherheitskonfigurationen auf Geräten verwalten, die nicht bei Intune registriert sind. Dieses Szenario wird als Sicherheitsverwaltung für Microsoft Defender for Endpoint bezeichnet. Hierfür müssen Sie die Umschaltfläche Microsoft Defender for Endpoint zulassen konfigurieren, um Endpunktsicherheitskonfigurationen zu erzwingen auf Ein zu setzen. Weitere Informationen finden Sie unter MDE-Sicherheitskonfigurationsverwaltung.

Beispiel für die Verwendung von Microsoft Defender für Endpunkt mit Microsoft Intune

Im folgenden Beispiel wird erläutert, wie Microsoft Intune und Microsoft Defender for Endpoint zusammenarbeiten, um Organisationen zu schützen. In diesem Beispiel hat Contoso bereits Microsoft Defender for Endpoint und Intune integriert.

Stellen Sie sich ein Ereignis vor, bei dem jemand eine Word Anlage mit eingebettetem schädlichem Code an einen Contoso-Benutzer sendet.

- Der Benutzer öffnet die Anlage, wodurch der eingebettete Code aktiviert wird.

- Ein Angriff mit erhöhten Rechten beginnt. Ein Angreifer von einem Remotecomputer verfügt über Administratorrechte für das Gerät des Opfers.

- Der Angreifer greift dann remote auf die anderen Geräte des Benutzers zu. Diese Sicherheitsverletzung kann sich auf die gesamte Contoso-organization auswirken.

Microsoft Defender für Endpunkt kann Sicherheitsereignisse wie dieses Szenario auflösen.

In diesem Beispiel erkennt Microsoft Defender für Endpunkt jede der aufgetretenen Aktionen:

- Das Gerät hat ungewöhnlichen Code ausgeführt.

- Auf dem Gerät ist eine Prozess-Rechteausweitung aufgetreten.

- Beim Öffnen der Anlage wurde schädlicher Code in das Gerät eingefügt.

- Der Angreifer hat einen externen Befehl auf einem Remotecomputer oder -gerät ausgeführt (bekannt als Ausgeben einer verdächtigen Remoteshell). Dies hat einige Bedenken oder Zweifel an den Absichten oder der Legitimität der Aktion aufgeworfen.

Basierend auf den Aktionen des Geräts Microsoft Defender for Endpoint das Gerät als hoch riskant eingestuft. Es enthielt auch einen detaillierten Bericht über verdächtige Aktivitäten im Microsoft Defender-Portal.

In diesem Beispiel wird davon ausgegangen, dass Contoso über eine Intune Gerätekonformitätsrichtlinie verfügt, die Geräte mit einem mittleren oder hohen Risikoniveau als nicht konform klassifiziert. Daher hat die Konformitätsrichtlinie das kompromittierte Gerät als nicht konform klassifiziert. Diese Klassifizierung ermöglicht es der Richtlinie für bedingten Zugriff von Contoso, den Zugriff von diesem Gerät auf die Unternehmensressourcen von Contoso zu blockieren.

Für Geräte, auf denen Android ausgeführt wird, können Sie eine Intune Richtlinie verwenden, um die Konfiguration von Microsoft Defender for Endpoint unter Android zu ändern. Weitere Informationen finden Sie unter Webschutz in Microsoft Defender für Endpunkt.

Voraussetzungen für die Integration von Microsoft Defender für Endpunkt und Microsoft Intune

Eine Organisation muss über folgende Abonnements verfügen, um Microsoft Defender für Endpunkt mit Microsoft Intune verwenden zu können:

- Microsoft Defender für Endpunkt. Dieses Abonnement ermöglicht Ihnen den Zugriff auf das Microsoft Defender Security Center (ATP-Portal). Informationen zu den Lizenzierungsoptionen für Defender für Endpunkt finden Sie unter Lizenzierungsanforderungen unter Mindestanforderungen für Microsoft Defender für Endpunkt und Einrichten eines Microsoft 365 E5-Testabonnements.

- Microsoft Intune. Dieses Abonnement ermöglicht Ihnen den Zugriff auf Intune und das Microsoft Endpoint Manager Admin Center. Informationen zu Intune-Lizenzierungsoptionen finden Sie unter Microsoft Intune-Lizenzierung.

Die folgenden Plattformen unterstützen Microsoft Intune mit Microsoft Defender for Endpoint:

- Android

- iOS/iPadOS

- Windows 10/11 (Hybrid Microsoft Entra ID oder Microsoft Entra ID Join)

Wichtig

Microsoft Intune beendet am 30. August 2024 die Unterstützung für die Verwaltung von Android-Geräten per Geräteadministrator auf Geräten mit Zugriff auf Google Mobile Services (GMS). Nach diesem Datum sind die Geräteregistrierung, technischer Support, Fehlerbehebungen und Sicherheitskorrekturen nicht mehr verfügbar. Wenn Sie derzeit die Geräteadministratorverwaltung verwenden, empfiehlt Microsoft, zu einer anderen Android-Verwaltungsoption in Intune zu wechseln, bevor der Support endet. Weitere Informationen finden Sie unter Ende der Unterstützung für Android-Geräteadministrator auf GMS-Geräten.

Hinweis

Azure Active Directory (Azure AD) ist jetzt Microsoft Entra ID. Weitere Informationen.

Aktivieren von Microsoft Defender für Endpunkt in Intune

Zum Einrichten der Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt müssen Sie Microsoft Defender für Endpunkt nur einmal pro Mandant aktivieren.

Führen Sie die folgenden Schritte aus, um Microsoft Defender für Endpunkt mit Microsoft Intune zu aktivieren:

Navigieren Sie zunächst zum Microsoft Intune Admin Center. Wählen Sie dazu im Navigationsbereich des Microsoft 365 Admin Center die Option Alle anzeigen aus. Wählen Sie unter der Gruppe Admin Centers die Option Endpoint Manager aus.

Wählen Sie im Microsoft Intune Admin Center im Navigationsbereich Endpunktsicherheit aus.

Auf der Endpunktsicherheit | Seite "Übersicht" wählen Sie im mittleren Bereich im Abschnitt Setupdie Option Microsoft Defender for Endpoint aus.

Auf der Endpunktsicherheit | Microsoft Defender for Endpoint Seite scrollen Sie nach unten zum Abschnitt Freigegebene Einstellungen, und wählen Sie Microsoft Defender Security Center öffnen aus. In diesem Schritt wird das Microsoft Defender-Portal geöffnet.

Tipp

Wenn im Intune Admin Center der status Verbindung oben auf der Seite Microsoft Defender for Endpoint bereits auf Aktiviert festgelegt ist, ist die Verbindung mit Intune bereits aktiv, und das Admin Center zeigt einen anderen Benutzeroberflächentext für den Link an. Wählen Sie in diesem Fall Die Microsoft Defender for Endpoint-Verwaltungskonsole öffnen aus, um das Microsoft Defender-Portal zu öffnen. Anschließend können Sie anhand der Anleitung im folgenden Schritt bestätigen, dass die Microsoft Intune Verbindung auf Ein festgelegt ist.

Wählen Sie im Microsoft Defender-Portal im linken Navigationsbereich Einstellungen, Endpunkte und dann Erweiterte Features aus.

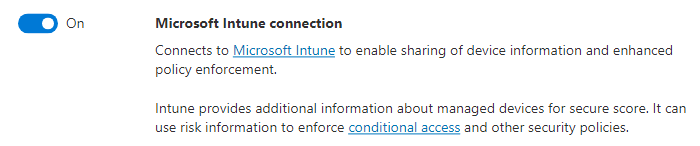

Legen Sie den Umschalter für die Einstellung Microsoft Intune-Verbindung auf Ein fest.

Wählen Sie Voreinstellungen speichern aus.

Hinweis

Sobald Sie die Verbindung zwischen Microsoft Defender for Endpoint und Microsoft Intune hergestellt haben, sollten die Dienste mindestens einmal alle 24 Stunden miteinander synchronisiert werden. Sie können die Anzahl der Tage ohne Synchronisierung konfigurieren, bis Microsoft Intune die Verbindung im Microsoft Intune Admin Center als nicht reagiert. Wählen Sie Endpunktsicherheit, dann Microsoft Defender for Endpoint und dann Anzahl der Tage aus, bis der Partner nicht mehr reagiert.

Kehren Sie zur Seite Microsoft Defender for Endpoint im Microsoft Intune Admin Center zurück.

Um Defender für Endpunkt mit Konformitätsrichtlinien zu verwenden, konfigurieren Sie die folgenden Optionen unter Konformitätsrichtlinienauswertung für die von Ihnen unterstützten Plattformen:

- Legen Sie Android-Geräte verbinden auf Microsoft Defender for Endpoint auf Ein fest.

- Legen Sie Connect iOS/iPadOS devices (iOS-/iPadOS-Geräte verbinden) auf Microsoft Defender for Endpoint auf Ein fest.

- Legen Sie Windows-Geräte verbinden auf Microsoft Defender for Endpoint auf Ein fest.

Bei Aktivierung dieser Konfigurationen werden anwendbare Geräte, die Sie mit Intune verwalten, und Geräte, die Sie zukünftig registrieren, zu Konformitätszwecken mit Microsoft Defender für Endpunkt verbunden. Für iOS-Geräte unterstützt Defender für Endpunkt auch die folgenden Einstellungen, die die Sicherheitsrisikobewertung von Apps auf Microsoft Defender for Endpoint für iOS bereitstellen. Weitere Informationen zur Verwendung der folgenden beiden Einstellungen finden Sie unter Konfigurieren der Sicherheitsrisikobewertung von Apps.

- Aktivieren der App-Synchronisierung für iOS-Geräte Legen Sie diese Einstellung auf Ein fest, damit Defender für Endpunkt Metadaten von iOS-Anwendungen von Intune anfordern kann, die für die Bedrohungsanalyse verwendet werden sollen. Das iOS-Gerät muss MDM-registriert sein und aktualisierte App-Daten während des Eincheckens des Geräts bereitstellen.

- Senden sie vollständige Anwendungsinventurdaten auf persönlichen iOS-/iPadOS-Geräten. Diese Einstellung steuert die Anwendungsinventurdaten, die Intune für Defender für Endpunkt freigeben, wenn Defender für Endpunkt App-Daten synchronisiert und die App-Bestandsliste anfordert. Wenn diese Einstellung auf Ein festgelegt ist, kann Defender für Endpunkt eine Liste von Anwendungen von Intune für persönliche iOS-/iPadOS-Geräte anfordern. Diese Liste enthält nicht verwaltete Apps und Apps, die über Intune bereitgestellt wurden. Wenn die Option auf Aus festgelegt ist, werden keine Daten zu nicht verwalteten Apps bereitgestellt. Intune gibt Daten zu den Apps weiter, die über Intune bereitgestellt wurden.

Weitere Informationen finden Sie unter Mobile Threat Defense-Umschaltoptionen.

Um Defender für Endpunkt mit App-Schutzrichtlinien für Android und iOS/iPadOS zu verwenden, konfigurieren Sie unter App-Schutz Richtlinienauswertung für die von Ihnen verwendeten Plattformen Folgendes:

- Legen Sie Connect Android devices (Android-Geräte verbinden) für Microsoft Defender für Endpunkt auf Ein fest.

- Legen Sie Connect iOS/iPadOS devices (iOS-/iPadOS-Geräte verbinden) auf Microsoft Defender for Endpoint auf Ein fest.

Um eine Integration Microsoft Defender for Endpoint für die Auswertung von Compliance- und App-Schutzrichtlinien einzurichten, müssen Sie über eine Rolle verfügen, die Lesen und Ändern für die Mobile Threat Defense-Berechtigung in Intune umfasst. Die integrierte Administratorrolle von Endpoint Security Manager für Intune enthält diese Berechtigungen. Weitere Informationen zu MDM Compliance-Richtlinieneinstellungen und Anwendungsschutz-Richtlinieneinstellungen finden Sie unter Umschaltoptionen für Mobile Threat Defense.

Wählen Sie Speichern.

Wenn Sie eine neue Anwendung in Intune Mobile Threat Defense integrieren und die Verbindung mit Intune aktivieren, erstellt Intune in Microsoft Entra ID eine klassische Richtlinie für bedingten Zugriff. Jede MTD-App, die Sie integrieren (einschließlich Microsoft Defender für Endpunkt oder jeder weiteren Microsoft MTD-Partner), erstellt eine neue klassische Richtlinie für bedingten Zugriff. Sie können diese Richtlinien ignorieren. Sie sollten sie jedoch nicht bearbeiten, löschen oder deaktivieren.

Wenn Sie die klassische Richtlinie löschen, müssen Sie die Verbindung mit Intune löschen, die für die Erstellung verantwortlich war. Nachdem Sie die Verbindung gelöscht haben, müssen Sie sie erneut einrichten. Auf diese Weise wird die klassische Richtlinie neu erstellt. Das System unterstützt die Migration klassischer Richtlinien für MTD-Apps zum neuen Richtlinientyp für bedingten Zugriff nicht.

Organisationen sollten die folgenden Überlegungen im Zusammenhang mit klassischen Richtlinien für bedingten Zugriff für MTD-Apps berücksichtigen:

- Intune MTD verwendet sie, um die Registrierung von Geräten in Microsoft Entra ID zu verlangen. Dadurch wird sichergestellt, dass sie über eine Geräte-ID verfügen, bevor sie mit MTD-Partnern kommunizieren. Geräte benötigen die ID, um ihre status erfolgreich an Intune melden zu können.

- Sie haben keine Auswirkungen auf andere Cloud-Apps oder -Ressourcen.

- Sie unterscheiden sich von den Richtlinien für bedingten Zugriff, die Sie zur Verwaltung von MTD erstellen können.

- Standardmäßig interagieren sie nicht mit anderen Richtlinien für bedingten Zugriff, die Organisationen für die Auswertung verwenden.

Um klassische Richtlinien für bedingten Zugriff anzuzeigen, wählen Sie im Microsoft Entra Admin Center bedingten Zugriff und dann Klassische Richtlinien aus.