Aktivieren des Mobile Threat Defense-Connectors in Intune

Microsoft Intune können Daten von einem MTD-Partner (Mobile Threat Defense) zur Verwendung durch Gerätekonformitätsrichtlinien und Gerätebedingte Zugriffsregeln integrieren. Sie können diese Informationen verwenden, um Unternehmensressourcen wie Exchange und SharePoint zu schützen, indem Sie den Zugriff von kompromittierten mobilen Geräten blockieren.

Nachdem Sie Ihren MTD-Partner eingerichtet und den Intune Connector in der MTD-Partnerkonsole konfiguriert haben, können Sie die MTD-Verbindung für diese MTD-Partneranwendung im Intune Admin Center aktivieren.

Gilt für:

Erforderliche Rollenbasierte Zugriffssteuerungsberechtigungen

Um den Mobile Threat Defense-Connector erfolgreich zu aktivieren, müssen Sie ein Konto verwenden, dem RBAC-Berechtigungen (Role-Based Access Control) zugewiesen sind, die der integrierten Endpoint Security Manager-Administratorrolle für Intune entsprechen. Wenn Sie eine benutzerdefinierte Rolle verwenden, stellen Sie sicher, dass sie die Rechte Lesen und Ändern für die Intune Mobile Threat Defense-Berechtigung enthält.

So aktivieren Sie den Mobile Threat Defense-Connector

Melden Sie sich beim Microsoft Intune Admin Center an.

Klicken Sie auf Mandantenverwaltung>Connectors und Token>Mobile Threat Defense.

Klicken Sie im Bereich Mobile Threat Defense auf die Option Hinzufügen.

Wählen Sie für die Einrichtung des Mobile Threat Defense-Connectors in der Dropdownliste Ihre MTD-Partnerlösung aus.

Hinweis

Ab august 2023 Intune Service Release (2308) werden klassische Richtlinien für bedingten Zugriff (CA) nicht mehr für den Microsoft Defender for Endpoint Connector erstellt. Ab April 2024 Intune-Dienstrelease (2404) sind auch klassische Ca-Richtlinien für Mobile Threat Defense-Connectors von Drittanbietern nicht mehr erforderlich. Wenn Ihr Mandant über eine klassische Zertifizierungsstellenrichtlinie verfügt, die zuvor für die Integration mit Microsoft Defender for Endpoint- oder Drittanbieter-Mobile Threat Defense-Connectors erstellt wurde, kann sie gelöscht werden.

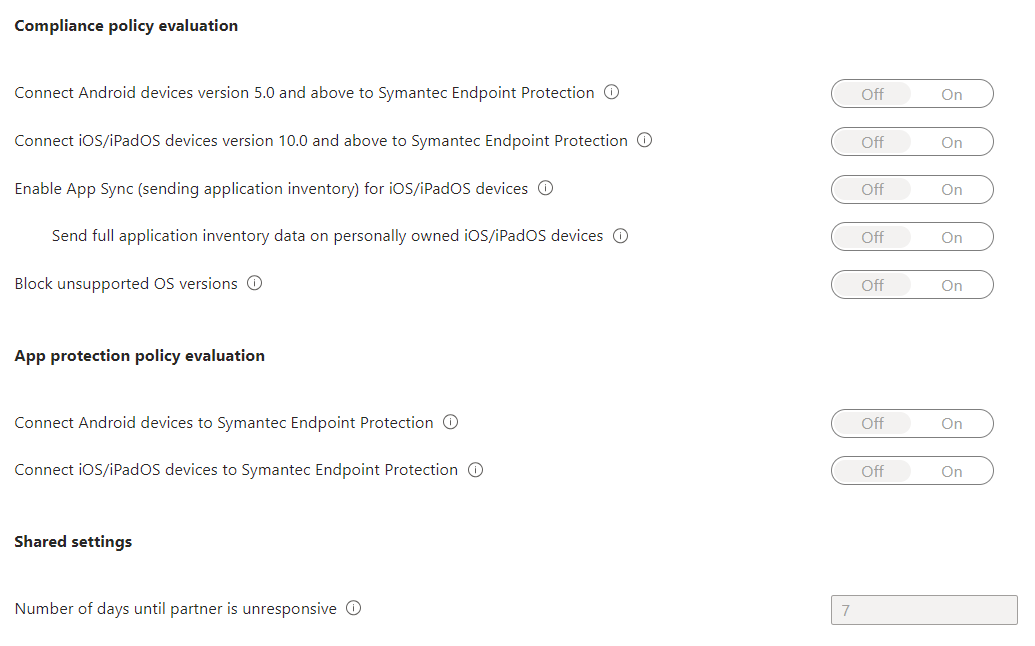

Aktivieren Sie die Umschaltoptionen entsprechend den Anforderungen Ihrer Organisation. Die sichtbaren Umschaltoptionen können je nach MTD-Partner variieren. Die folgende Abbildung zeigt beispielsweise die verfügbaren Optionen, die für Symantec Endpoint Protection verfügbar sind:

Umschaltoptionen von Mobile Threat Defense

Hinweis

Stellen Sie sicher, dass die MDM-Autorität Ihres Mandanten auf Intune festgelegt ist, um die vollständige Liste der Umschaltoptionen anzuzeigen.

Die verfügbaren Optionen für Connectors sind in drei Kategorien unterteilt. Wenn ein Partner eine Kategorie nicht unterstützt, ist diese Kategorie nicht verfügbar:

- Auswertung der Konformitätsrichtlinie

- App-Schutz-Richtlinienauswertung

- Freigegebene Einstellungen

Aktivieren Sie die Umschaltflächen für die Optionen, die Ihr organization benötigt.

Auswertung der Konformitätsrichtlinie

Verbinden Von Android-Geräteversionen <unterstützter Versionen> und höher mit <dem MTD-Partnernamen>: Wenn Sie diese Option aktivieren, werten Konformitätsrichtlinien, die die Regel device threat level für Android-Geräte (unter unterstützten Betriebssystemversionen) verwenden, Geräte einschließlich Daten aus diesem Connector aus.

Verbinden Sie iOS-/iPadOS-Geräte mit <den unterstützten Versionen> und höher mit <dem MTD-Partnernamen>: Wenn Sie diese Option aktivieren, werten Konformitätsrichtlinien unter Verwendung der Regel zum Geräte threat Level für iOS-/iPadOS-Geräte (unter unterstützten Betriebssystemversionen) Geräte einschließlich Daten aus diesem Connector aus.

App-Synchronisierung für iOS-Geräte aktivieren: Ermöglicht diesem Mobile Threat Defense-Partner, Metadaten von iOS-Anwendungen aus Intune zur Bedrohungsanalyse anzufordern. Dieses iOS-Gerät muss ein MDM-registriertes Gerät sein und während des Eincheckens aktualisierte App-Daten bereitstellen. Sie finden die standardmäßige Intune-Richtlinie zu Check-In-Frequenzen in der Aktualisierungszykluszeiten.

Hinweis

App-Synchronisierungsdaten werden in einem auf dem Einchecken des Geräts basierenden Intervall an Mobile Threat Defense-Partner gesendet und dürfen nicht mit dem Aktualisierungsintervall für den Bericht „Ermittelte Apps“ verwechselt werden.

Senden vollständiger Anwendungsinventurdaten auf persönlichen iOS-/iPadOS-Geräten: Diese Einstellung steuert die Anwendungsinventurdaten, die Intune für diesen Mobile Threat Defense-Partner freigeben. Daten werden freigegeben, wenn der Partner App-Daten synchronisiert und die App-Bestandsliste anfordert.

Wählen Sie aus den folgenden Optionen aus:

- Aktiviert – Ermöglicht es diesem Partner für den Mobile Threat Defense, eine Liste von iOS/iPadOS-Anwendungen von Intune für iOS-/iPadOS-Geräte im persönlichen Besitz anzufordern. Diese Liste enthält nicht verwaltete Apps (Apps, die nicht über Intune bereitgestellt wurden) und die Apps, die über Intune bereitgestellt wurden.

- Aus – Daten zu nicht verwalteten Apps werden dem Partner nicht zur Verfügung gestellt. Intune gibt Daten für die Apps frei, die über Intune bereitgestellt werden.

Diese Einstellung hat keine Auswirkungen auf Unternehmensgeräte. Für Unternehmensgeräte sendet Intune Daten zu verwalteten und nicht verwalteten Apps, wenn dies von diesem MTD-Anbieter angefordert wird.

Nicht unterstützte Betriebssystemversionen blockieren: Blockieren, wenn auf dem Gerät eine frühere Betriebssystem ausgeführt wird, als die minimal unterstützte Version. Details zur unterstützten Mindestversion werden in der Dokumentation für den Mobile Threat Defense-Anbieter veröffentlicht.

App-Schutz-Richtlinienauswertung

Verbinden von Android-Geräten mit <unterstützten Versionen> mit <dem MTD-Partnernamen> für die Auswertung von App-Schutzrichtlinien: Wenn Sie diese Option aktivieren, werten App-Schutzrichtlinien mithilfe der Regel "Max. zulässige Bedrohungsstufe" Geräte einschließlich Daten aus diesem Connector aus.

Verbinden der unterstützten Versionen> von iOS-Geräten< mit <dem MTD-Partnernamen> für die Auswertung von App-Schutzrichtlinien: Wenn Sie diese Option aktivieren, werten App-Schutzrichtlinien mithilfe der Regel "Max. zulässige Bedrohungsstufe" Geräte einschließlich Daten aus diesem Connector aus.

Weitere Informationen zur Verwendung von Mobile Threat Defense-Connectors für die Auswertung von Intune-App-Schutzrichtlinien finden Sie unter Einrichten des Mobile Threat Defense-Connector in Intune für nicht registrierte Geräte.

Freigegebene Einstellungen

- Anzahl von Tagen, bis Partner als nicht reaktionsfähig gilt: Anzahl an Tagen der Inaktivität, bevor Intune den Partner als nicht reaktionsfähig betrachtet, da die Verbindung unterbrochen wurde. Intune ignoriert den Kompatibilitätszustand für nicht reaktionsfähige MTD-Partner.

Wichtig

Es wird empfohlen, die MTD-Apps nach Möglichkeit hinzuzufügen und zuzuweisen, bevor Sie die Gerätekonformität und die Richtlinienregeln für bedingten Zugriff erstellen. Dies hilft sicherzustellen, dass die MTD-App für die Installation durch Endbenutzer bereit und verfügbar ist, bevor sie Zugriff auf E-Mail oder andere Unternehmensressourcen erhalten.

Tipp

Sie können den Verbindungsstatus und die Zeit der letzten Synchronisierung zwischen Intune und dem MTD-Partner im Bereich „Mobile Threat Defense“ anzeigen.