Durchsetzen von Cloudgovernance-Richtlinien

Die Erzwingung von Cloudgovernance bezieht sich auf die Steuerelemente und Verfahren, die Sie integrieren, um die Cloudnutzung an Ihre Cloudgovernancerichtlinien auszurichten. Ihr Cloudgovernanceteam muss die Verantwortung für die Erzwingung delegieren, damit jedes Team oder jede Person in Ihrer Organisation Cloudgovernancerichtlinien innerhalb ihres Zuständigkeitsbereichs erzwingen kann.

So erzwingen Sie Cloudgovernancerichtlinien effektiv:

Definieren Sie einen Ansatz zum Erzwingen von Richtlinien. Delegieren Sie die Verantwortung für Governance, übernehmen Sie ein Vererbungsmodell für Richtlinien, wenden Sie Tagging- und Benennungskonventionen auf die Ressourcen im Vererbungsmodell an, und implementieren Sie einen Monitor-First-Ansatz, um einen reibungslosen Übergang zur Erzwingung sicherzustellen.

Automatisieren Sie die Cloudgovernance. Verwenden Sie Cloudgovernancetools, um die Compliance für eine kleine Gruppe von Richtlinien zu automatisieren und dann weitere Richtlinien hinzuzufügen. Integrieren Sie Infrastruktur als Codetools (IaC) oder benutzerdefinierte Skripts oder Anwendungen. Automatisieren Sie Bereiche der Governance, z. B.:

- KI

- Kosten

- Daten

- Vorgänge

- Compliance

- Ressourcenverwaltung

- Sicherheit

Überprüfen und aktualisieren Sie Erzwingungsmechanismen. Sorgen Sie dafür, dass die Durchsetzung der Cloudgovernancerichtlinien auf Ihre aktuellen Anforderungen abgestimmt ist, einschließlich der Anforderungen von Entwicklerinnen und Entwicklern, Architektinnen und Architekten, Workloads, Plattformen und Unternehmen. Verfolgen Sie Änderungen von Vorschriften und Standards, um deren Einhaltung sicherzustellen.

Ausrichtung an Cloudgovernancerichtlinien

Die Cloud bietet Schutzmaßnahmen, um den menschlichen Mehraufwand durch wiederkehrende Prozesse zu reduzieren. Sie können diese Schutzmaßnahmen verwenden, um die von Ihnen integrierten Richtlinien abzugleichen.

In den folgenden Tabellen finden Sie Trigger und Aktionen, die sich auf die Risiken beziehen, die den CIO von Tailwind Traders betreffen: Die Aktionen richten ihre Organisation an ihren neuen Richtlinien aus.

| Risiko | Beispielauslöser | Beispielaktion |

|---|---|---|

| Zu hohe Cloudkosten | Die monatlichen Cloudausgaben sind 20 % höher als erwartet. | Benachrichtigen Sie die Leitung der Abrechnungseinheit, damit sie die Ressourcennutzung überprüfen kann. |

| Zu hohe Cloudkosten | Bereitgestellte Ressourcen verwenden nicht die zugeordnete CPU oder den zugeordneten Arbeitsspeicher. | Der Leiter der Abrechnungseinheit wird benachrichtigt, und es wird – wenn möglich – eine automatische Anpassung an die tatsächliche Nutzung vorgenommen. |

| Sicherheits- oder Complianceanforderungen der Organisation werden nicht erfüllt | Abweichungen von definierten Sicherheits- oder Complianceanforderungen. | Das IT-Sicherheitsteam wird benachrichtigt, und Behebungsmaßnahmen werden – wenn möglich – automatisiert. |

| Die Ressourcenkonfiguration erschafft Betriebsverwaltungsprobleme, oder es wird etwas übersehen. | Die CPU-Auslastung für eine Workload ist höher als 90 %. | Informieren Sie das IT-Betriebsteam und skalieren Sie weitere Ressourcen, um die Last zu bewältigen. |

| Die Ressourcenkonfiguration erschafft Betriebsverwaltungsprobleme, oder es wird etwas übersehen. | Ressourcen, die die Anforderungen an Patches, Geschäftskontinuität oder Notfallwiederherstellung nicht erfüllen, lösen eine betriebliche Compliancewarnung aus. | Das IT-Sicherheitsteam wird benachrichtigt, und Behebungsmaßnahmen werden – wenn möglich – automatisch durchgeführt. |

| Nicht autorisierter Zugriff, der Systeme oder Daten kompromittiert | Datenverkehrsmuster weichen von genehmigten Netzwerktopologien ab. | Das IT-Sicherheitsteam wird benachrichtigt, und Angriffsvektoren werden – wenn möglich – automatisch geschlossen. |

| Nicht autorisierter Zugriff, der Systeme oder Daten kompromittiert | Ressourcen werden ohne geeignete Rollenzuweisungen oder erhöhte Rechte konfiguriert. | Das IT-Sicherheitsteam wird benachrichtigt, und Behebungsmaßnahmen werden – wenn möglich – automatisch durchgeführt. |

| Unausgereifte Prozesse oder fehlende Teamfähigkeiten führen zu einer inkonsistenten Governance | Identifizierte Ressourcen sind nicht in erforderliche Governanceprozesse eingeschlossen. | Das IT-Governanceteam wird benachrichtigt, und Behebungsmaßnahmen werden – wenn möglich – automatisch durchgeführt. |

Sie können Azure-Governancetools verwenden, um Benachrichtigungen für jeden dieser Trigger zu automatisieren. Andere Cloudanbieter erfordern möglicherweise einen manuelleren Ansatz. Die definierten Richtlinien sind jedoch weiterhin gültig. Definieren Sie keine Richtlinien, die Sie an einen bestimmten Anbieter binden, damit Sie diesen Prozess in Zukunft nicht wiederholen müssen.

Nachdem Sie Ihre Cloudrichtlinien festgelegt und einen Design-Leitfaden entworfen haben, müssen Sie eine Strategie entwickeln, die sicherstellt, dass Ihre Cloudbereitstellung mit den Anforderungen Ihrer Richtlinien übereinstimmt. Diese Strategie muss die laufenden Überprüfungs- und Kommunikationsprozesse Ihres Cloudgovernanceteams einbeziehen und Kriterien dafür festlegen, wann Verstöße gegen die Richtlinien Maßnahmen erfordern. Diese Strategie muss auch die Anforderungen für automatische Überwachungs- und Compliance-Systeme definieren, die Verstöße aufdecken und Abhilfemaßnahmen auslösen.

Überlegungen zum Governanceentwurf

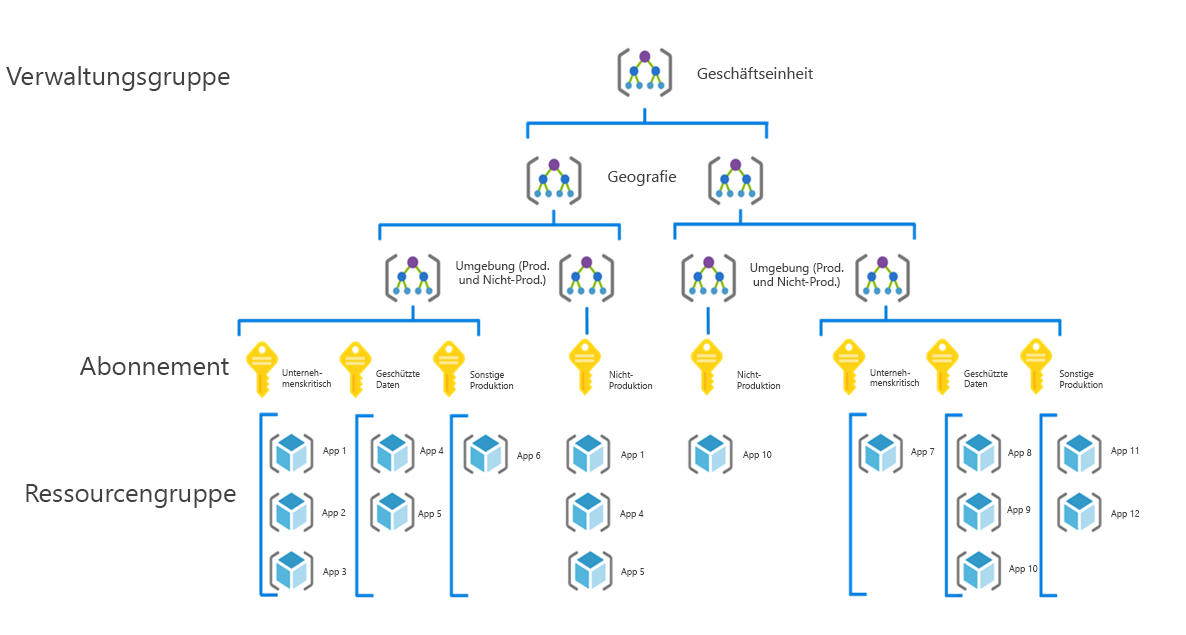

Um langfristigen Governanceanforderungen gerecht zu werden, können Sie ein hierarchisches Governancemodell anwenden, in dem bestimmte Workloads Governancerichtlinien von der Plattform erben. Dieses Modell trägt dazu bei, sicherzustellen, dass organisatorische Standards für die richtigen Umgebungen gelten, z. B. Einkaufsanforderungen für Clouddienste.

Verwaltungsgruppen: Wie z. B. eine Geschäftseinheit, eine Geografie oder eine Umgebung

Abonnements: Für jede Anwendungskategorie, z. B. Vorproduktion, Entwicklung und Produktionsumgebungen

Ressourcengruppen: Für jede Anwendung

Definieren einer Tagging- und Benennungsstrategie

Definieren Sie eine Tagging- und Benennungsstrategie, um ein strukturiertes Framework für die Ressourcenkategorisierung, Kostenverwaltung, Sicherheit und Compliance in der gesamten Cloudumgebung bereitzustellen. Markieren Sie Ressourcen, um Ihre Umgebung einzurichten, damit Sie automatisierte Tools nutzen können. Beachten Sie die folgenden vorgeschlagenen Tags für Workloads:

- Workload oder Anwendung

- Vertraulichkeit der Daten

- Kritikalität

- Besitzer

- Abteilung, z. B. Kostenstelle

- Environment

Weitere Informationen und Beispiele finden Sie unter Definieren Ihrer Taggingstrategie.

Übung: Zuweisen einer Tagrichtlinie

Sie können Azure-Richtlinien auf alle Abonnements in einer Verwaltungsgruppe anwenden. Um die Rolle der Richtlinie in Ihrer Governancegrundlage zu verstehen, führen Sie das Tutorial aus, um einer Ihrer Verwaltungsgruppen eine Richtlinie zuzuweisen.

Wählen Sie in Schritt 4 des Tutorials eine Verwaltungsgruppe aus, um sicherzustellen, dass Sie die Richtlinien auf alle Abonnements in der Verwaltungsgruppe anwenden.

Wählen Sie in den Schritten 6 und 7 des Tutorials eine der integrierten Richtlinien für das Tagging aus. Insbesondere die Richtlinie, die ein Tag für alle Ressourcen erfordert, hilft beim Etablieren einer Governancegrundlage.

Wichtig

Legen Sie in Schritt 9 die Richtlinienerzwingung auf Deaktiviert fest. Wenn Sie diese Einstellung deaktivieren, können Sie Ihre Umgebung überwachen, ohne Änderungen vorzunehmen, und Sie blockieren keine zukünftigen Bereitstellungen.

Beispiel für Tailwind Traders

Um ihre neue Richtlinie „Zu hohe Ausgaben vermeiden“ zu erzwingen, kann Tailwind Traders:

- klare Ausgabenlimits für jede Person oder jedes Team in der Organisation definieren.

- ein Budget in Microsoft Cost Management erstellen, um Ausgaben nachzuverfolgen.

- Warnungen für zu hohe Ausgaben erstellen.

- zusätzliche Mittel für unerwartete Kosten zur Seite legen.

- Optimieren sie die Ressourcennutzung.