Tutorial: Erstellen und Verwalten von Richtlinien zur Konformitätserzwingung

Es ist wichtig, zu verstehen, wie Richtlinien in Azure erstellt und verwaltet werden, um die Konformität mit Ihren Unternehmensstandards und Servicelevel-Vereinbarungen zu gewährleisten. In diesem Tutorial erfahren Sie, wie Sie mithilfe von Azure Policy einige allgemeinere Aufgaben im Zusammenhang mit der organisationsweiten Erstellung, Zuweisung und Verwaltung von Richtlinien durchführen:

- Zuweisen einer Richtlinie zur Erzwingung einer Bedingung für die spätere Erstellung von Ressourcen

- Erstellen und Zuweisen einer Initiativdefinition zur Nachverfolgung der Konformität für mehrere Ressourcen

- Beheben von Problemen mit einer nicht konformen oder abgelehnten Ressource

- Implementieren einer neuen Richtlinie in der gesamten Organisation

Lesen Sie die Schnellstartartikel, wenn Sie eine Richtlinie zum Ermitteln des aktuellen Konformitätszustands Ihrer vorhandenen Ressourcen zuweisen möchten.

Voraussetzungen

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Zuweisen einer Richtlinie

Für die Konformitätserzwingung mit Azure Policy muss zunächst eine Richtliniendefinition zugewiesen werden. Eine Richtliniendefinition definiert, unter welcher Bedingung eine Richtlinie erzwungen wird und welche Auswirkung sie haben soll. In diesem Beispiel weisen Sie die integrierte Richtliniendefinition Tag von der Ressourcengruppe erben, falls nicht vorhanden zu, um das angegebene Tag mit seinem Wert von der übergeordneten Ressourcengruppe den neuen oder aktualisierten Ressourcen hinzuzufügen, denen das Tag fehlt.

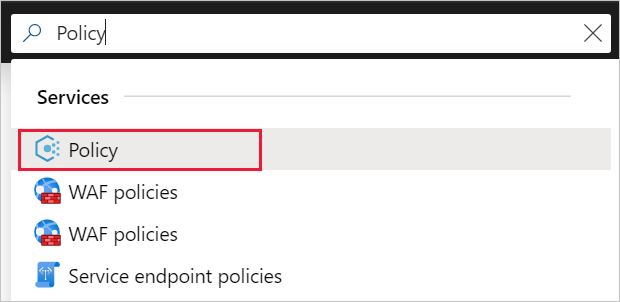

Navigieren Sie zum Azure-Portal, um Richtlinien zuzuweisen. Suchen Sie nach Policy, und wählen Sie diese Option aus.

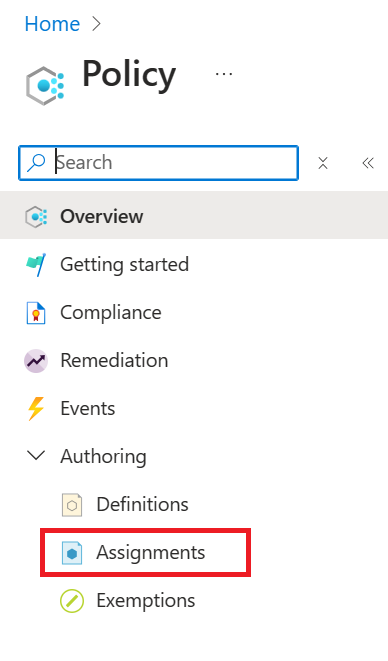

Wählen Sie links auf der Seite „Azure Policy“ die Option Zuweisungen. Eine Zuweisung ist eine zugewiesene Richtlinie, die innerhalb eines bestimmten Bereichs angewendet werden soll.

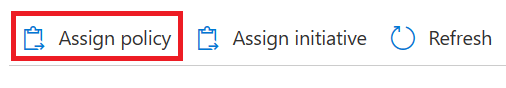

Wählen Sie im oberen Bereich der Seite Richtlinie | Zuweisungen die Option Richtlinie zuweisen aus.

Wählen Sie auf der Seite Richtlinie zuweisen auf der Registerkarte Grundlagen unter Bereich den Bereich aus, indem Sie die Auslassungspunkte und entweder eine Verwaltungsgruppe oder ein Abonnement auswählen. Wählen Sie optional eine Ressourcengruppe aus. Ein Bereich bestimmt, für welche Ressourcen oder Ressourcengruppe die Richtlinienzuweisung erzwungen wird. Wählen Sie anschließend unten auf der Seite Bereich die Option Auswählen aus.

Ressourcen können basierend auf dem Bereich ausgeschlossen werden. Ausschlüsse beginnen auf einer Ebene unterhalb der Ebene des Bereichs. Ausschlüsse sind optional, lassen Sie sie daher vorerst leer.

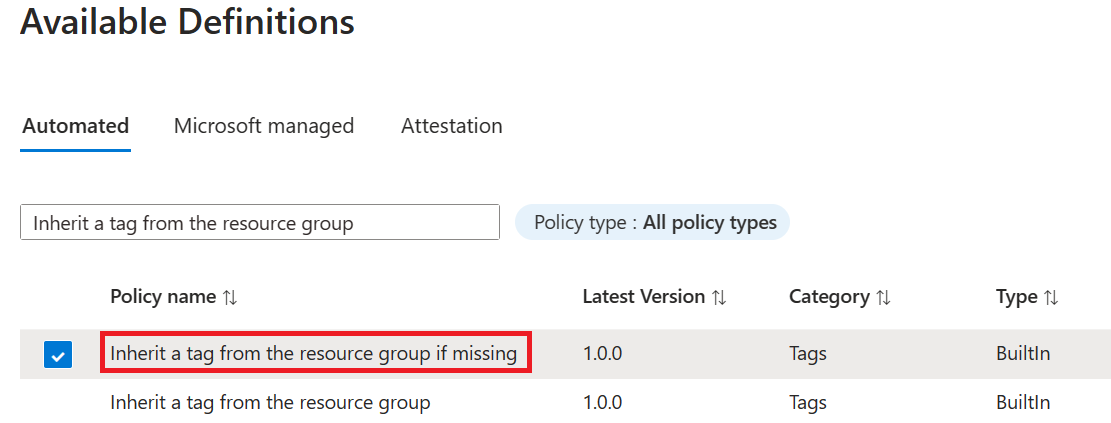

Wählen Sie die Richtliniendefinition mit den Auslassungspunkten, um die Liste der verfügbaren Definitionen zu öffnen. Sie können den Typ der Richtliniendefinition nach Integriert filtern, um alle Definitionen anzuzeigen und ihre Beschreibungen zu lesen.

Wählen Sie Tag von der Ressourcengruppe erben, falls nicht vorhanden aus. Sollten Sie die Option nicht direkt finden, geben Sie Tag erben in das Suchfeld ein, und drücken Sie dann die EINGABETASTE, oder wählen Sie die entsprechende Option im Suchfeld aus. Wählen Sie unten auf der Seite Verfügbare Definitionen die Option Auswählen aus, nachdem Sie die Richtliniendefinition gefunden und ausgewählt haben.

Die Version wird automatisch mit der neuesten Hauptversion der Definition ausgefüllt und auf die automatische Erfassung von geringfügigen Änderungen festgelegt. Sie können die Version in eine andere ändern, sofern verfügbar, oder die Einstellungen für die Erfassung anpassen. Es ist aber keine Änderung erforderlich. Außerkraftsetzungen sind optional; lassen Sie sie daher vorerst leer.

Der Zuweisungsname wird automatisch mit dem ausgewählten Richtliniennamen gefüllt, kann aber geändert werden. Übernehmen Sie in diesem Fall Tag von der Ressourcengruppe erben, falls nicht vorhanden. Geben Sie ggf. auch eine Beschreibung ein. Die Beschreibung enthält Details zu dieser Richtlinienzuweisung.

Behalten Sie für Richtlinienerzwingung die Einstellung Aktiviert bei. Wenn Sie diese Einstellung auf Deaktiviert festlegen, kann das Ergebnis der Richtlinie getestet werden, ohne die Auswirkung auszulösen. Weitere Informationen finden Sie unter Erzwingungsmodus.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Parameter aus.

Geben Sie unter Tagname den Namen Umgebung ein.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Bereinigung aus.

Lassen Sie das Kontrollkästchen Korrekturtask erstellen deaktiviert. Dieses Kontrollkästchen ermöglicht die Erstellung eines Tasks zur Änderung bereits vorhandener Ressourcen (zusätzlich zu neuen oder aktualisierten Ressourcen). Weitere Informationen finden Sie unter Korrigieren nicht konformer Ressourcen mit Azure Policy.

Verwaltete Identität erstellen ist automatisch aktiviert, da diese Richtliniendefinition die Auswirkung Modify verwendet. Typ der verwalteten Identität ist auf Vom System zugewiesen festgelegt. Berechtigungen ist basierend auf der Richtliniendefinition automatisch auf Mitwirkende festgelegt. Weitere Informationen finden Sie unter Verwaltete Identitäten und Funktionsweise der Steuerung des Wartungszugriffs.

Wählen Sie oben im Assistenten die Registerkarte Meldungen zu Complianceverstößen aus.

Legen Sie Meldung zu Complianceverstößen auf This resource doesn't have the required tag (Ressource verfügt nicht über das erforderliche Tag) fest. Diese benutzerdefinierte Meldung wird bei der Ablehnung einer Ressource oder für nicht konforme Ressourcen bei der regulären Auswertung angezeigt.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Überprüfen + erstellen aus.

Überprüfen Sie die ausgewählten Optionen, und wählen Sie anschließend am unteren Rand der Seite die Option Erstellen aus.

Implementieren einer neuen benutzerdefinierten Richtlinie

Sie haben eine integrierte Richtliniendefinition zugewiesen und können nun weitere Aktionen mit Azure Policy ausführen. Erstellen Sie als Nächstes eine neue benutzerdefinierte Richtlinie zur Kosteneinsparung, die durch eine Überprüfung sicherstellt, dass in Ihrer Umgebung keine virtuellen Computer der G-Serie erstellt werden können. Wenn also ein Benutzer in Ihrer Organisation versucht, einen virtuellen Computer der G-Serie zu erstellen, wird die Anforderung abgelehnt.

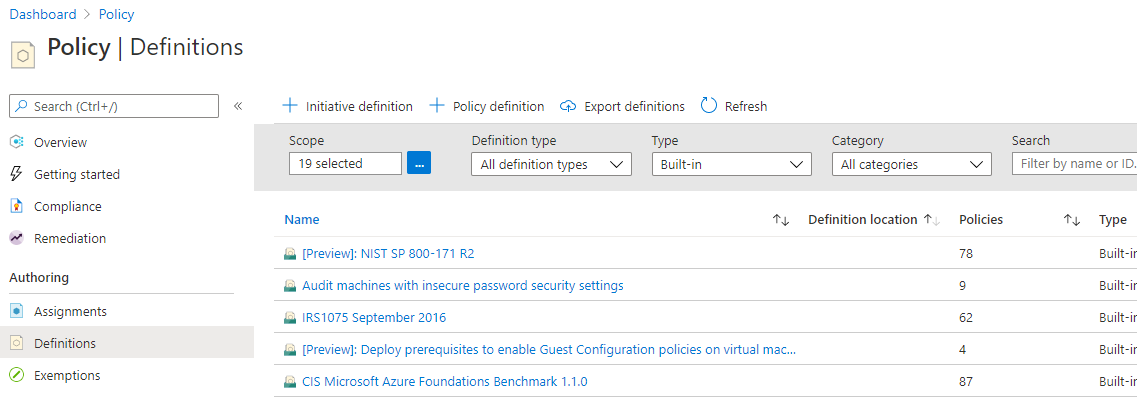

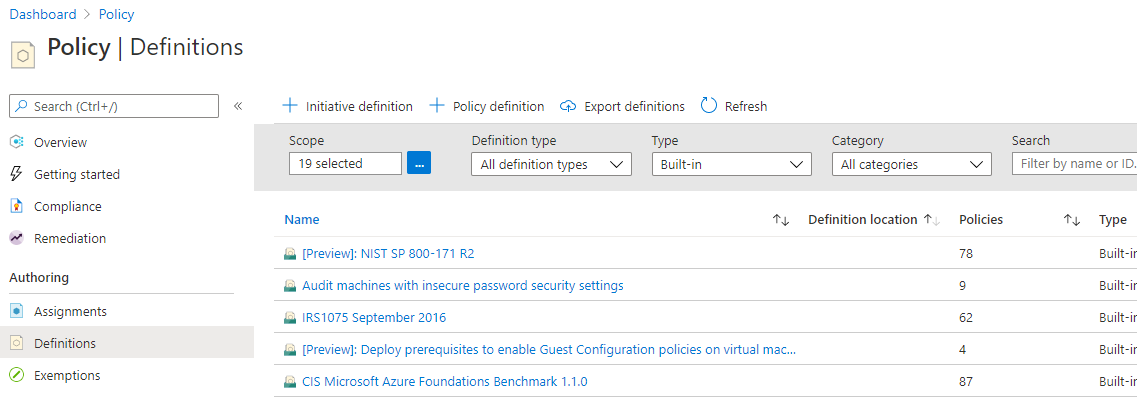

Wählen Sie links auf der Seite „Azure Policy“ unter Erstellung die Option Definitionen.

Wählen Sie oben auf der Seite + Richtliniendefinition aus. Über diese Schaltfläche gelangen Sie zur Seite Richtliniendefinition.

Geben Sie Folgendes ein:

Die Verwaltungsgruppe oder das Abonnement, in der bzw. in dem die Richtliniendefinition gespeichert ist. Wählen Sie über die Auslassungspunkte bei Speicherort der Definition aus.

Hinweis

Wenn Sie diese Richtliniendefinition auf mehrere Abonnements anwenden möchten, muss der Speicherort eine Verwaltungsgruppe sein, die die Abonnements enthält, denen Sie die Richtlinie zuweisen. Dasselbe gilt für eine Initiativdefinition.

Den Namen der Richtliniendefinition: Require VM SKUs not in the G series (VM-SKUs dürfen nicht der G-Serie angehören)

Zweck der Richtliniendefinition: Diese Richtliniendefinition bewirkt, dass zur Kostensenkung alle in diesem Bereich erstellten virtuellen Computer andere SKUs als die der G-Serie aufweisen.

Wählen Sie eine der vorhandenen Optionen (etwa Compute) aus, oder erstellen Sie für diese Richtliniendefinition eine neue Kategorie.

Kopieren Sie den folgenden JSON-Code, und aktualisieren Sie ihn dann Ihren Anforderungen entsprechend mit folgenden Angaben:

- Richtlinienparameter

- Richtlinienregeln bzw. -bedingungen (hier: VM-SKU-Größe wie bei G-Serie)

- Wirkung der Richtlinie (hier: Ablehnen).

Der JSON-Code sollte wie folgt aussehen. Fügen Sie den überarbeiteten Code in das Azure-Portal ein.

{ "policyRule": { "if": { "allOf": [{ "field": "type", "equals": "Microsoft.Compute/virtualMachines" }, { "field": "Microsoft.Compute/virtualMachines/sku.name", "like": "Standard_G*" } ] }, "then": { "effect": "deny" } } }Die Eigenschaft field in der Richtlinienregel muss auf einen unterstützten Wert festgelegt sein. Eine vollständige Liste der Werte finden Sie im Artikel „Struktur von Azure Policy-Definitionen“ unter Felder. Ein Beispiel für einen Alias wäre

"Microsoft.Compute/VirtualMachines/Size".Weitere Azure Policy-Beispiele finden Sie unter Azure Policy-Beispiele.

Wählen Sie Speichern aus.

Erstellen einer Richtliniendefinition mit der REST-API

Sie können eine Richtlinie mit der REST-API für Azure Policy-Definitionen erstellen. Die REST-API ermöglicht es Ihnen, Richtliniendefinitionen zu erstellen und zu löschen sowie Informationen zu vorhandenen Definitionen abzurufen. Um eine Richtliniendefinition zu erstellen, verwenden Sie das folgende Beispiel:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.authorization/policydefinitions/{policyDefinitionName}?api-version={api-version}

Nehmen Sie einen Anforderungstext auf, der dem im folgenden Beispiel dargestellten ähnelt:

{

"properties": {

"parameters": {

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying resources",

"strongType": "location",

"displayName": "Allowed locations"

}

}

},

"displayName": "Allowed locations",

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources.",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('allowedLocations')]"

}

},

"then": {

"effect": "deny"

}

}

}

}

Erstellen einer Richtliniendefinition mit PowerShell

Vergewissern Sie sich, dass Sie die neueste Version des Az-Moduls von Azure PowerShell installiert haben, bevor Sie mit dem PowerShell-Beispiel fortfahren.

Sie können eine Richtliniendefinition über das Cmdlet New-AzPolicyDefinition erstellen.

Um eine Richtliniendefinition auf der Grundlage einer Datei zu erstellen, übergeben Sie den Pfad zur Datei. Verwenden Sie das folgende Beispiel für eine externe Datei:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-DisplayName 'Deny cool access tiering for storage' `

-Policy 'https://raw.githubusercontent.com/Azure/azure-policy-samples/master/samples/Storage/storage-account-access-tier/azurepolicy.rules.json'

Verwenden Sie das folgende Beispiel für eine lokale Datei:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-Description 'Deny cool access tiering for storage' `

-Policy 'c:\policies\coolAccessTier.json'

Verwenden Sie zum Erstellen einer Richtliniendefinition mit einer Inline-Regel das folgende Beispiel:

$definition = New-AzPolicyDefinition -Name 'denyCoolTiering' -Description 'Deny cool access tiering for storage' -Policy '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

Die Ausgabe wird in einem $definition-Objekt gespeichert, das während der Richtlinienzuweisung verwendet wird. Im folgenden Beispiel wird eine Richtliniendefinition mit Parametern erstellt:

$policy = '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field": "location",

"in": "[parameters(''allowedLocations'')]"

}

}

]

},

"then": {

"effect": "Deny"

}

}'

$parameters = '{

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying storage accounts.",

"strongType": "location",

"displayName": "Allowed locations"

}

}

}'

$definition = New-AzPolicyDefinition -Name 'storageLocations' -Description 'Policy to specify locations for storage accounts.' -Policy $policy -Parameter $parameters

Anzeigen von Richtliniendefinitionen mit PowerShell

Verwenden Sie den folgenden Befehl, um alle Richtliniendefinitionen in Ihrem Abonnement anzuzeigen:

Get-AzPolicyDefinition

Es gibt alle verfügbaren Richtliniendefinitionen, einschließlich integrierten Richtlinien, zurück. Jede Richtlinie wird im folgenden Format zurückgeben:

Name : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceName : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceType : Microsoft.Authorization/policyDefinitions

Properties : @{displayName=Allowed locations; policyType=BuiltIn; description=This policy enables you to

restrict the locations your organization can specify when deploying resources. Use to enforce

your geo-compliance requirements.; parameters=; policyRule=}

PolicyDefinitionId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

Erstellen einer Richtliniendefinition mit Azure CLI

Sie können eine Richtliniendefinition mit dem Befehl az policy definition über die Azure-Befehlszeilenschnittstelle erstellen. Verwenden Sie zum Erstellen einer Richtliniendefinition mit einer Inline-Regel das folgende Beispiel:

az policy definition create --name 'denyCoolTiering' --description 'Deny cool access tiering for storage' --rules '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

Anzeigen von Richtliniendefinitionen mit Azure CLI

Verwenden Sie den folgenden Befehl, um alle Richtliniendefinitionen in Ihrem Abonnement anzuzeigen:

az policy definition list

Es gibt alle verfügbaren Richtliniendefinitionen, einschließlich integrierten Richtlinien, zurück. Jede Richtlinie wird im folgenden Format zurückgeben:

{

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources. Use to enforce your geo-compliance requirements.",

"displayName": "Allowed locations",

"version": "1.0.0"

"id": "/providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c",

"name": "e56962a6-4747-49cd-b67b-bf8b01975c4c",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('listOfAllowedLocations')]"

}

},

"then": {

"effect": "Deny"

}

},

"policyType": "BuiltIn"

}

Erstellen und Zuweisen einer Initiativdefinition

Mit einer Initiativdefinition können Sie mehrere Richtliniendefinitionen zu einer Gruppe zusammenfassen, um ein übergeordnetes Ziel zu erreichen. Eine Initiative wertet Ressourcen im Bereich der Zuweisung bezüglich der Einhaltung der enthaltenen Richtlinien aus. Weitere Informationen zu Initiativdefinitionen finden Sie in der Übersicht über Azure Policy.

Erstellen einer Initiativdefinition

Wählen Sie links auf der Seite „Azure Policy“ unter Erstellung die Option Definitionen.

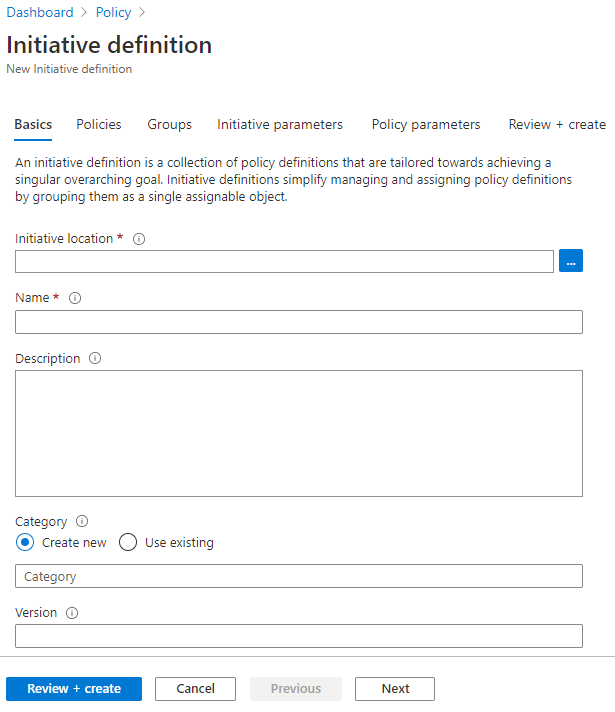

Klicken Sie im oberen Bereich der Seite auf + Initiativendefinition, um zum Assistenten Initiativendefinition zu gelangen.

Verwenden Sie die Auslassungspunkte für Standort der Initiative, um eine Verwaltungsgruppe oder ein Abonnement zum Speichern der Definition auszuwählen. Wenn die vorherige Seite auf eine einzelne Verwaltungsgruppe oder ein einzelnes Abonnement ausgerichtet war, wird Standort der Initiative automatisch aufgefüllt.

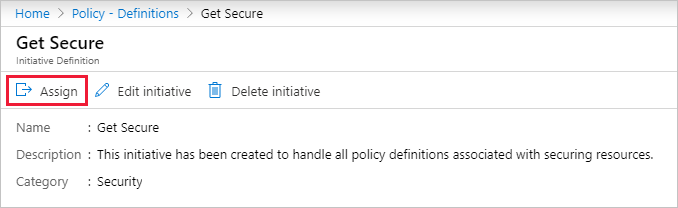

Geben Sie Name und Beschreibung der Initiative ein.

Mit diesem Beispiel wird überprüft, ob Ressourcen mit Richtliniendefinitionen zur Verbesserung der Sicherheit konform sind. Geben Sie für die Initiative den Namen Get Secure (Sicherheit verbessern) ein, und legen Sie die Beschreibung wie folgt fest: This initiative has been created to handle all policy definitions associated with securing resources. (Diese Initiative gilt für alle Richtliniendefinitionen, die mit dem Schutz von Ressourcen in Zusammenhang stehen.)

Wählen Sie für Kategorie eine der vorhandenen Optionen, oder erstellen Sie eine neue Kategorie.

Legen Sie unter Version eine Version für die Initiative fest (beispielsweise 1.0).

Hinweis

Bei dem Versionswert handelt es sich lediglich um eine Metadatenangabe. Er wird vom Azure Policy-Dienst nicht für Updates oder für Prozesse verwendet.

Wählen Sie unten auf der Seite die Option Weiter oder im oberen Bereich des Assistenten die Registerkarte Richtlinien aus.

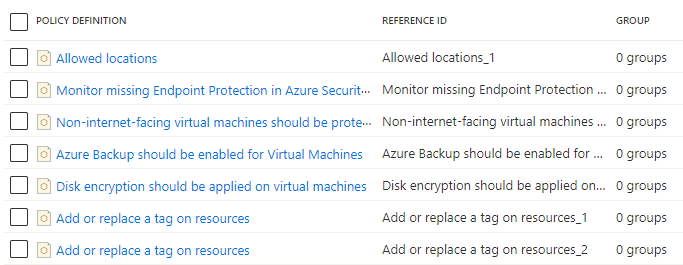

Wählen Sie die Schaltfläche Richtliniendefinition(en) hinzufügen aus, und blättern Sie durch die Liste. Wählen Sie die Richtliniendefinitionen aus, die Sie dieser Initiative hinzufügen möchten. Fügen Sie für die Initiative Get Secure (Sicherheit verbessern) die folgenden integrierten Richtliniendefinitionen hinzu, indem Sie jeweils das Kontrollkästchen neben der Richtliniendefinition aktivieren:

- Allowed locations (Zulässige Speicherorte)

- Endpoint Protection muss auf den Computern installiert sein.

- Virtuelle Computer ohne Internetzugang sollten über Netzwerksicherheitsgruppen geschützt werden.

- Azure Backup muss für Virtual Machines aktiviert sein.

- Die Datenträgerverschlüsselung sollte auf virtuelle Computer angewendet werden.

- „Tag für Ressourcen hinzufügen oder ersetzen“ (Fügen Sie diese Richtliniendefinition zweimal hinzu.)

Nachdem Sie die einzelnen Richtliniendefinitionen in der Liste ausgewählt haben, können Sie am unteren Rand der Liste Hinzufügen auswählen. Da die Richtliniendefinition Tag für Ressourcen hinzufügen oder ersetzen zweimal hinzugefügt wird, erhalten die einzelnen Instanzen jeweils eine andere Referenz-ID.

Hinweis

Die ausgewählten Richtliniendefinitionen können Gruppen hinzugefügt werden. Wählen Sie hierzu mindestens eine hinzugefügte Definition und anschließend Ausgewählte Richtlinien einer Gruppe hinzufügen aus. Die Gruppe muss bereits vorhanden sein und kann über die Registerkarte Gruppen des Assistenten erstellt werden.

Wählen Sie unten auf der Seite die Option Weiter oder im oberen Bereich des Assistenten die Registerkarte Gruppen aus. Über diese Registerkarte können neue Gruppen hinzugefügt werden. In diesem Tutorial werden keine Gruppen hinzugefügt.

Wählen Sie unten auf der Seite die Option Weiter oder im oberen Bereich des Assistenten die Registerkarte Initiativenparameter aus. Wenn in der Initiative ein Parameter vorhanden sein soll, der an einzelne oder mehrere Richtliniendefinitionen übergeben werden kann, wird der Parameter hier definiert und anschließend auf der Registerkarte Richtlinienparameter verwendet. In diesem Tutorial werden keine Initiativenparameter hinzugefügt.

Hinweis

Nach dem Speichern in einer Initiativendefinition können Initiativenparameter nicht mehr aus der Initiative gelöscht werden. Sollte ein Initiativenparameter nicht mehr benötigt werden, entfernen Sie ihn, sodass er von keinem Richtliniendefinitionsparameter mehr verwendet wird.

Wählen Sie unten auf der Seite die Option Weiter oder im oberen Bereich des Assistenten die Registerkarte Richtlinienparameter aus.

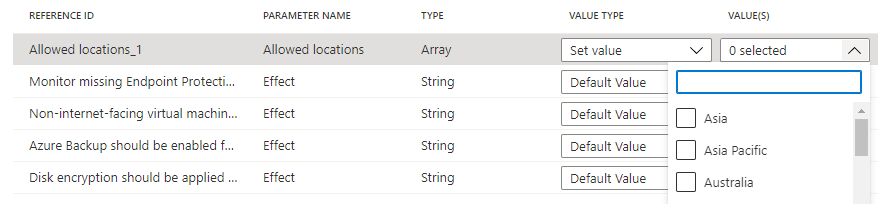

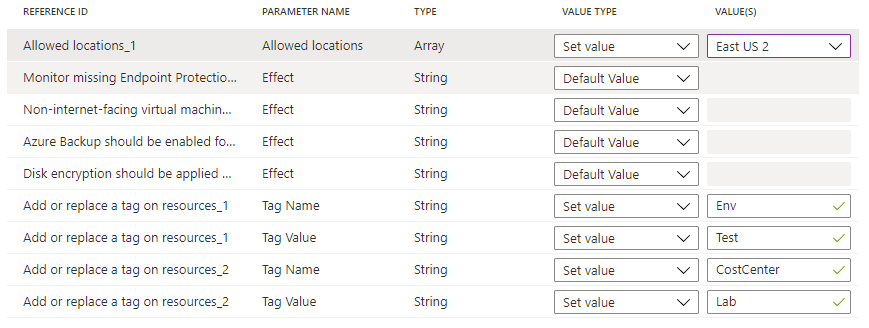

Die der Initiative hinzugefügten Richtliniendefinitionen mit Parametern werden in einem Raster angezeigt. Mögliche Optionen für Werttyp sind „Standardwert“, „Wert festlegen“ und „Initiativenparameter verwenden“. Bei Verwendung von „Wert festlegen“ wird der zugehörige Wert unter Wert(e) eingegeben. Wenn der Parameter für die Richtliniendefinition über eine Liste zulässiger Werte verfügt, ist das Eingabefeld eine Dropdownauswahl. Bei Verwendung von „Initiativenparameter verwenden“ wird eine Dropdownauswahl mit den Namen der Initiativenparameter bereitgestellt, die auf der Registerkarte Initiativenparameter erstellt wurden.

Hinweis

Werden einige

strongType-Parameter verwendet, kann die Liste der Werte nicht automatisch ermittelt werden. In diesem Fall wird rechts neben der Parameterzeile eine Ellipse angezeigt. Wenn Sie sie auswählen, wird die Seite „Parameterbereich (<Parametername>)“ geöffnet. Wählen Sie auf dieser Seite das Abonnement aus, mit dem die Wertoptionen bereitgestellt werden sollen. Dieser Parameterbereich wird nur während der Erstellung der Initiativendefinition verwendet und wirkt sich bei der Zuweisung nicht auf die Richtlinienauswertung oder den Bereich der Initiative aus.Legen Sie den Werttyp „Zulässige Standorte“ auf „Wert festlegen“ fest und wählen Sie in der Dropdownmenü den Wert „USA, Osten 2“ aus. Legen Sie für die beiden Instanzen der Richtliniendefinition Tag für Ressourcen hinzufügen oder ersetzen die Parameter Tagname auf „Env“ bzw. „CostCenter“ und die Parameter Tagwert auf „Test“ bzw. „Lab“ fest, wie im Anschluss gezeigt. Behalten Sie bei den anderen die Option „Standardwert“ bei. Da in der Initiative die gleiche Definition zweimal verwendet wird, aber jeweils unterschiedliche Parameter angegeben wurden, werden ein Tag des Typs „Env“ mit dem Wert „Test“ und ein Tag des Typs „CostCenter“ mit dem Wert „Lab“ für Ressourcen hinzugefügt oder ersetzt, die sich im Gültigkeitsbereich der Zuweisung befinden.

Wählen Sie unten auf der Seite oder im oberen Bereich des Assistenten die Option Überprüfen und erstellen aus.

Überprüfen Sie die Einstellungen, und wählen Sie Erstellen aus.

Erstellen einer Richtlinien-Initiativendefinition mit der Azure-Befehlszeilenschnittstelle

Sie können eine Richtlinien-Initiativendefinition mit dem Befehl az policy set-definition über die Azure-Befehlszeilenschnittstelle erstellen. Verwenden Sie das folgende Beispiel, um eine Richtlinien-Initiativendefinition mit einer vorhandenen Richtliniendefinition zu erstellen:

az policy set-definition create -n readOnlyStorage --definitions '[

{

"policyDefinitionId": "/subscriptions/mySubId/providers/Microsoft.Authorization/policyDefinitions/storagePolicy",

"parameters": { "storageSku": { "value": "[parameters(\"requiredSku\")]" } }

}

]' \

--params '{ "requiredSku": { "type": "String" } }'

Erstellen einer Richtlinien-Initiativendefinition mit Azure PowerShell

Sie können eine Richtlinien-Initiativendefinition mithilfe von Azure PowerShell mit dem Cmdlet New-AzPolicySetDefinition erstellen. Verwenden Sie die folgende Richtlinien-Initiativendefinitionsdatei als VMPolicySet.json, um eine Richtlinien-Initiativendefinition mit einer vorhandenen Richtliniendefinition zu erstellen:

[

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/2a0e14a6-b0a6-4fab-991a-187a4f81c498",

"parameters": {

"tagName": {

"value": "Business Unit"

},

"tagValue": {

"value": "Finance"

}

}

},

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/464dbb85-3d5f-4a1d-bb09-95a9b5dd19cf"

}

]

New-AzPolicySetDefinition -Name 'VMPolicySetDefinition' -Metadata '{"category":"Virtual Machine"}' -PolicyDefinition C:\VMPolicySet.json

Zuweisen einer Initiativdefinition

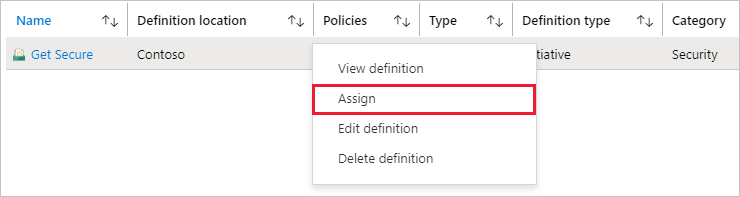

Wählen Sie links auf der Seite „Azure Policy“ unter Erstellung die Option Definitionen.

Suchen Sie die Initiativdefinition Get Secure, die Sie zuvor erstellt haben, und wählen Sie sie aus. Wählen Sie oben auf der Seite Zuweisen aus, um die Seite Get Secure: Initiative zuweisen zu öffnen.

Sie können für ein Kontextmenü auch mit der rechten Maustaste auf die ausgewählte Zeile klicken (bzw. auswählen und halten) oder die Auslassungspunkte am Ende der Zeile auswählen. Wählen Sie dann Zuweisen aus.

Füllen Sie die Seite Get Secure: Initiative zuweisen aus, indem Sie die folgenden Beispielinformationen eingeben. Sie können Ihre eigenen Daten verwenden.

- Bereich: Die Verwaltungsgruppe oder das Abonnement, wo Sie die Initiative gespeichert haben, wird zur Standardeinstellung. Sie können den Bereich ändern, um die Initiative einem Abonnement oder einer Ressourcengruppe innerhalb des Speicherorts zuzuweisen.

- Ausschlüsse: Konfigurieren Sie Ressourcen innerhalb des Bereichs, auf die die Zuweisung der Initiative nicht angewendet werden soll.

- Initiativendefinition und Zuweisungsname: Get Secure (vorab ausgefüllt als Name der zuzuweisenden Initiative).

- Beschreibung: Diese Initiativenzuweisung dient zur Erzwingung dieser Gruppe von Richtliniendefinitionen.

- Richtlinienerzwingung: Behalten Sie die Standardeinstellung Aktiviert bei.

- Zugewiesen von: Dieses Feld wird abhängig vom angemeldeten Benutzer automatisch ausgefüllt. Dieses Feld ist optional. Daher können auch benutzerdefinierte Werte eingegeben werden.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Parameter aus. Falls Sie in den vorherigen Schritten einen Initiativenparameter konfiguriert haben, legen Sie hier einen Wert fest.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Bereinigung aus. Lassen Sie Verwaltete Identität erstellen deaktiviert. Dieses Kontrollkästchen muss aktiviert werden, wenn die zugewiesene Richtlinie oder Initiative eine Richtlinie mit der Auswirkung deployIfNotExists oder modify enthält. Da dies bei der für dieses Tutorial verwendeten Richtlinie nicht der Fall ist, lassen Sie sie deaktiviert. Weitere Informationen finden Sie unter Verwaltete Identitäten und Funktionsweise der Steuerung des Wartungszugriffs.

Wählen Sie im oberen Bereich des Assistenten die Registerkarte Überprüfen + erstellen aus.

Überprüfen Sie die ausgewählten Optionen, und wählen Sie anschließend am unteren Rand der Seite die Option Erstellen aus.

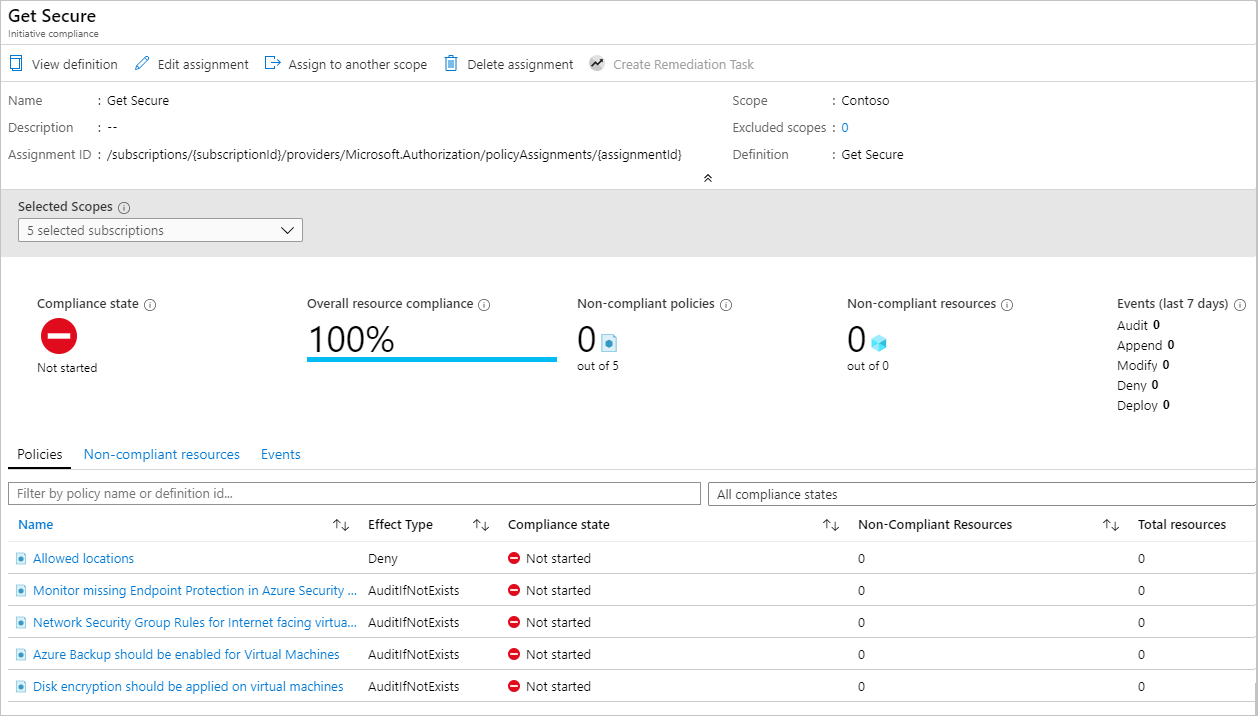

Überprüfen der anfänglichen Konformität

Wählen Sie links auf der Seite „Azure Policy“ die Option Konformität.

Suchen Sie nach der Initiative Get Secure. Wahrscheinlich lautet der Konformitätszustand immer noch Nicht gestartet. Wählen Sie die Initiative aus, um ausführliche Informationen zur Zuweisung zu erhalten.

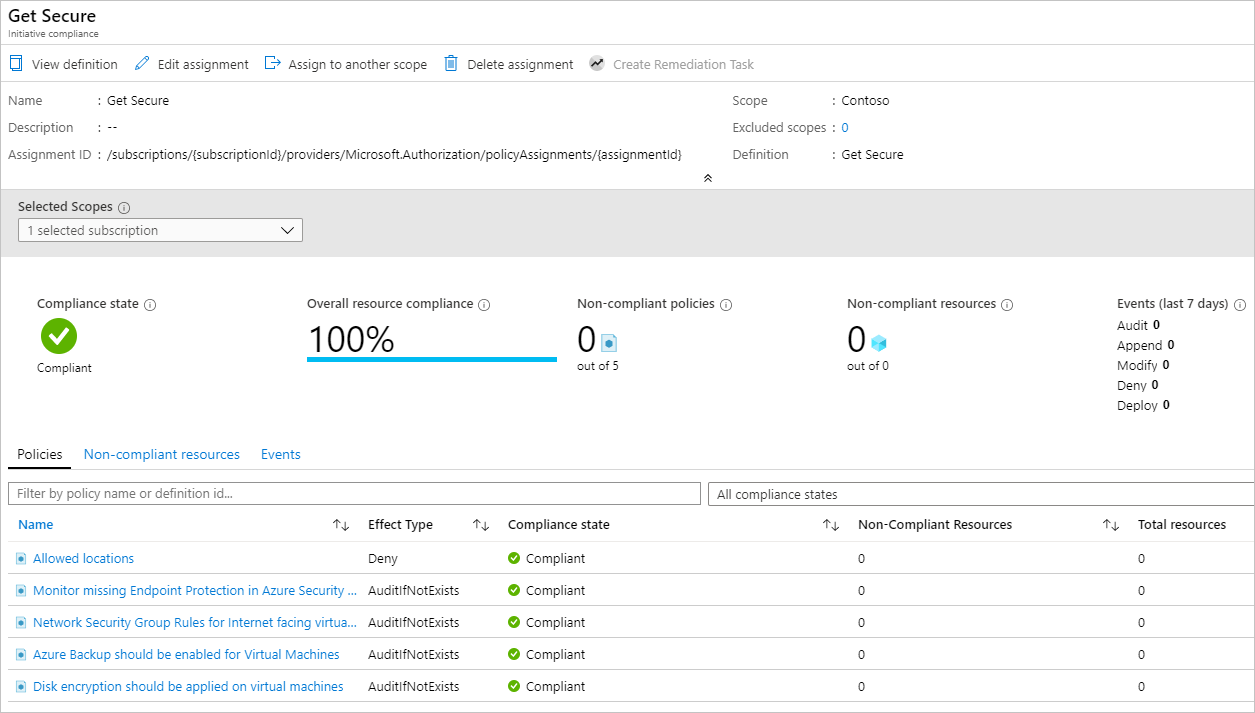

Wenn die Initiativenzuweisung abgeschlossen wurde, wird die Konformitätsseite aktualisiert und für Konformitätszustand der Zustand Konform angezeigt.

Wenn Sie auf der Seite mit der Initiativenkonformität eine Richtlinie auswählen, wird die Seite mit den Konformitätsdetails für die entsprechende Richtlinie angezeigt. Diese Seite enthält Konformitätsdetails auf Ressourcenebene.

Entfernen einer nicht konformen oder abgelehnten Ressource aus dem Bereich mithilfe eines Ausschlusses

Nachdem eine Richtlinieninitiative zugewiesen wurde, um einen bestimmten Standort vorzuschreiben, werden an einem anderen Standort erstellte Ressourcen abgelehnt. In diesem Abschnitt erfahren Sie, wie Sie das Problem einer verweigerten Anforderung zum Erstellen einer Ressource durch Erstellen eines Ausschlusses für eine einzelne Ressourcengruppe lösen. Der Ausschluss verhindert die Erzwingung der Richtlinie (oder Initiative) für diese Ressourcengruppe. Im folgenden Beispiel ist in der ausgeschlossenen Ressourcengruppe jeder Standort erlaubt. Ein Ausschluss kann für ein Abonnement, eine Ressourcengruppe oder eine einzelne Ressource gelten.

Hinweis

Mithilfe einer Richtlinienausnahme kann auch die Auswertung einer Ressource übersprungen werden. Weitere Informationen finden Sie unter Erläuterungen zum Bereich in Azure Policy.

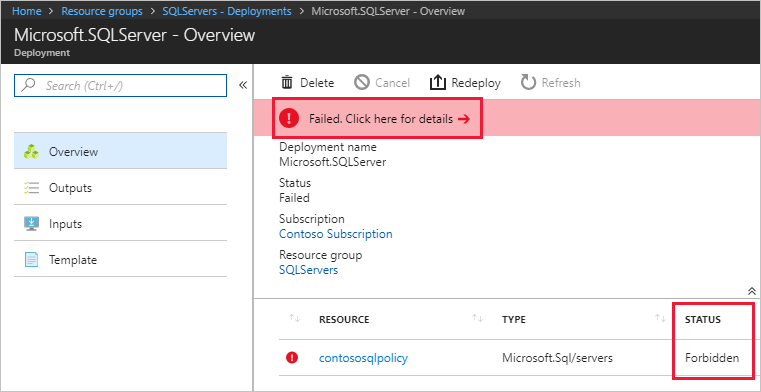

Durch eine zugewiesene Richtlinie oder Initiative verhinderte Bereitstellungen können in der Ressourcengruppe angezeigt werden, die als Ziel der Bereitstellung fungiert: Wählen Sie links auf der Seite die Option Bereitstellungen und dann den Bereitstellungsnamen der fehlerhaften Bereitstellung aus. Die abgelehnte Ressource wird mit dem Status Unzulässig angezeigt. Um die Richtlinie oder Initiative und die Zuweisung zu bestimmen, die die Ressource abgelehnt hat, wählen Sie auf der Übersichtsseite zur Bereitstellung Fehler. Klicken Sie hier, um Details anzuzeigen -> aus. Rechts auf der Seite wird ein Fenster mit den Fehlerinformationen geöffnet. Unter Fehlerdetails werden die GUIDs der zugehörigen Richtlinienobjekte angezeigt.

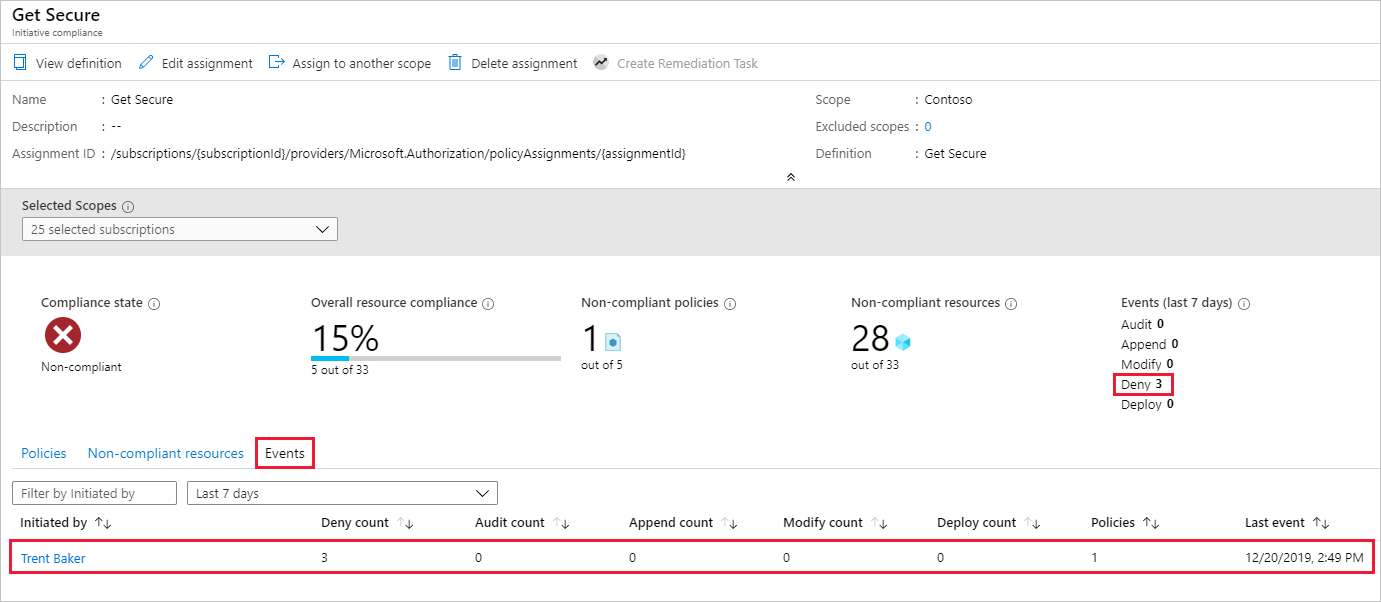

Auf der Seite „Azure Policy“: Wählen Sie links auf der Seite die Option Konformität und anschließend die Richtlinieninitiative Get Secure aus. Auf dieser Seite sehen Sie eine Zunahme des Werts Ablehnen für blockierte Ressourcen. Auf der Registerkarte Ereignisse erfahren Sie, wer versucht hat, die durch die Richtliniendefinition abgelehnte Ressource zu erstellen oder bereitzustellen.

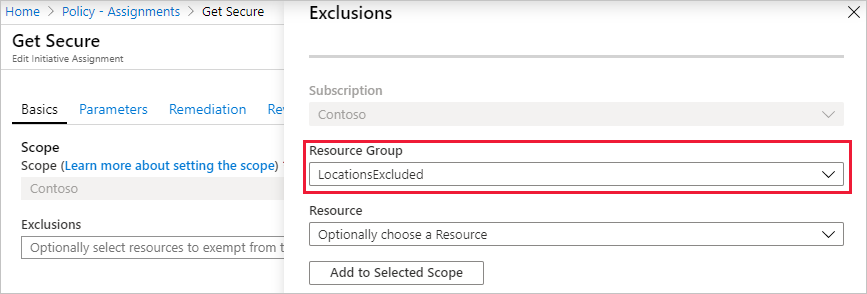

In diesem Beispiel hat Trent Baker, einer der leitenden Virtualisierungsspezialisten von Contoso, erforderliche Arbeiten durchgeführt. Wir müssen Trent einen Ort für eine Ausnahme zur Verfügung stellen. Erstellen Sie eine neue Ressourcengruppe namens LocationsExcluded, und gewähren ihr eine Ausnahme für diese Richtlinienzuweisung.

Aktualisieren einer Zuweisung mit Ausschluss

Wählen Sie links auf der Seite „Azure Policy“ unter Erstellung die Option Zuweisungen.

Durchsuchen Sie alle Richtlinienzuweisungen, und öffnen Sie die Richtlinienzuweisung Get Secure.

Legen Sie den Ausschluss fest, indem Sie die Auslassungspunkte und die auszuschließende Ressourcengruppe auswählen (in diesem Beispiel: LocationsExcluded). Wählen Sie Zu ausgewähltem Bereich hinzufügen und anschließend Speichern aus.

Hinweis

Je nach Richtliniendefinition und deren Auswirkung kann der Ausschluss auch für bestimmte Ressourcen innerhalb einer Ressourcengruppe im Bereich der Zuweisung gewährt werden. Da in diesem Tutorial die Auswirkung Deny verwendet wurde, wäre es nicht sinnvoll, den Ausschluss auf eine bestimmte Ressource festzulegen, die bereits vorhanden ist.

Wählen Sie Überprüfen + speichern und anschließend Speichern aus.

In diesem Abschnitt haben Sie das Problem der verweigerten Anforderung behoben, indem Sie einen Ausschluss für eine einzelne Ressourcengruppe erstellt haben.

Bereinigen von Ressourcen

Wenn Sie die Ressourcen dieses Tutorials nicht mehr benötigen, führen Sie die folgenden Schritte aus, um die erstellten Richtlinienzuweisungen oder Definitionen zu löschen:

Klicken Sie links auf der Seite „Azure Policy“ unter Erstellung auf Definitionen (oder auf Zuweisungen, wenn Sie eine Zuweisung löschen möchten).

Suchen Sie nach der neuen Initiativ- oder Richtliniendefinition (bzw. der Zuweisung), die Sie entfernen möchten.

Klicken Sie mit der rechten Maustaste auf die Zeile, oder wählen Sie die Auslassungspunkte am Ende der Definition (oder Zuweisung), und wählen Sie anschließend Definition löschen (bzw. Zuweisung löschen) aus.

Überprüfung

In diesem Tutorial haben Sie folgende Aufgaben durchgeführt:

- Sie haben eine Richtlinie zur Erzwingung einer Bedingung für die spätere Erstellung von Ressourcen zugewiesen.

- Sie haben eine Initiativdefinition zur Nachverfolgung der Konformität für mehrere Ressourcen erstellt und zugewiesen.

- Sie haben ein Problem mit einer nicht konformen oder abgelehnten Ressource behoben.

- Sie haben eine neue Richtlinie in der gesamten Organisation implementiert.

Nächste Schritte

Weitere Informationen zu den Strukturen von Richtliniendefinitionen finden Sie im folgenden Artikel: