Ausführende Profile für SQL Server

Management Pack für SQL Server stellt die folgenden ausführenden Profile bereit:

Microsoft SQL Server Discovery, ausführendes Profil

Dieses Profil ist allen bestehenden Ermittlungen zugeordnet.

Microsoft SQL Server Monitoring, ausführendes Profil

Dieses Profil ist allen bestehenden Monitoren und Regeln zugeordnet.

Microsoft SQL Server Task, ausführendes Profil

Dieses Profil ist vorhandenen Tasks zugeordnet.

Microsoft SQL Server SCOM SDK, ausführendes Profil

Dieses Profil richtet sich an SQL Server MP-Workflows, die Zugriff auf das System Center Operations Manager SDK benötigen.

Management Pack für SQL Server benötigt einen Autorsatz von Berechtigungen im System Center Operations Manager SDK, um ein Management Pack zu erstellen und Außerkraftsetzungen darin zu speichern.

Wenn das Standardaktionskonto in System Center Operations Manager nicht über diese Berechtigungen verfügt, erstellen Sie ein solches Konto, und ordnen Sie es dem Microsoft SQL Server SDK ausführenden Profil zu.

Microsoft SQL Server SQL-Anmeldeinformationen, ausführendes Profil

Dieses Profil wird nur für den Modus Agentlose Überwachung verwendet.

Hinweis

Binden Sie keine Konten an das Microsoft SQL Server SQL Anmeldeinformationen, ausführende Profil, wenn Sie SQL Server im Agent- oder gemischten Überwachungsmodus überwachen, da nur ein einfaches Aktionskonto an dieses Profil gebunden werden kann. Verwenden Sie auch kein Windows-Konto oder kein nicht einfaches Konto mit diesem Profil.

Bei Verwendung des Agent- oder gemischten Überwachungsmodus verwenden alle Ermittlungen, Monitore und Aufgaben Konten aus dem ausführenden Profil Standardaktionskonto. Wenn das Standardaktionskonto für ein bestimmtes System nicht über die erforderlichen Berechtigungen zum Ermitteln und Überwachen von Instanzen von SQL Server verfügt, können diese Systeme an spezifischere Anmeldeinformationen gebunden werden, die in ausführenden Profilen von Microsoft SQL Server definiert sind. Über Gruppen verwaltete Dienstkonten (group Managed Service Accounts, gMSAs) werden ebenfalls unterstützt.

Weitere Informationen zu ausführenden Konten finden Sie unter Verwalten von ausführenden Konten und Profilen.

Aktivieren der Sicherheitsrichtlinie „Lokale Anmeldung zulassen“

Wenn das Domänenkonto als Aktionskonto verwendet wird, aktivieren Sie die Richtlinie Lokale Anmeldung zulassen auf SQL Server für Windows und SQL Server für Linux.

Agent- und gemischte Überwachungsmodi

Zum Konfigurieren von ausführenden Profilen verwenden Sie eins der folgenden Szenarien:

Aktionskonto ist lokaler Administrator und Software Assurance

Aktionskonto ist lokaler Administrator ohne Software Assurance

Aktionskonto ist lokales System ohne Software Assurance

Aktionskonto ist lokaler Administrator und Software Assurance

Das System Center Operations Manager-Standardaktionskonto ist entweder dem lokalen Systemkonto oder einem beliebigen Domänenbenutzerkonto zugeordnet, das Mitglied der lokalen Administratorgruppe auf den überwachten Computern ist.

Dem Konto, das Sie verwenden, müssen die SQL Systemadministrator (SA)-Rechte für die überwachten SQL Server-Instanzen gewährt werden.

Einem Domänenbenutzerkonto können SA-Rechte gewährt werden, indem sie der lokalen Gruppe BUILTIN\Administrators in der SQL Server-Sicherheitszugriffsliste gewährt werden. In diesem Fall funktioniert die Überwachung von SQL Server-Instanzen standardmäßig, außer bei einigen der unten beschriebenen Konfigurationen.

Führen Sie diese Schritte aus, um sicherzustellen, dass alle Anforderungen erfüllt sind:

Wenn Sie SQL Server-Datenbanken auf einer SMB-Dateifreigabe speichern, muss das Standardaktionskonto über die Rechte verfügen, wie in Agentüberwachung mit niedriger Berechtigung beschrieben.

In Fällen, in denen Server Always On-Verfügbarkeitsreplikaten hosten (mindestens einer davon) einen Computernamen haben, der aus mehr als 15 Zeichen besteht, stellen Sie sicher, dass Sie die unter Überwachen von AG auf Windows-Servern mit langen Namen beschriebenen Schritte ausführen.

Aktionskonto ist lokaler Administrator ohne Software Assurance.

Einem System Center Operations Manager-Standardaktionskonto ist entweder einem lokalen Systemkonto oder einem Domänenbenutzerkonto zugeordnet, aber Software Assurance-Rechte können diesem Konto aufgrund von Sicherheitsrichtlinien nicht gewährt werden.

Wenn die Sicherheitsrichtlinie es zulässt, einem separaten Domänenbenutzerkonto SA-Berechtigungen zu gewähren, die nur zum Starten von SQL Server Management Pack-Workflows verwendet werden, führen Sie die folgenden Schritte aus:

Erstellen Sie ein neues Domänenbenutzerkonto, und fügen Sie dieses Konto zur lokalen Administratorgruppe auf jedem überwachten Server hinzu.

Gewähren Sie diesem Konto SA-Berechtigungen auf SQL Server.

Erstellen Sie ein neues Aktionskonto in System Center Operations Manager, und ordnen Sie dieses Konto dem oben erstellten Domänenbenutzerkonto zu.

Ordnen Sie das neue Aktionskonto allen ausführenden Profilen für SQL Server Management Pack zu.

Wenn Sie SQL Server-Datenbanken auf einer SMB-Dateifreigabe speichern, muss das Standardaktionskonto über die Rechte verfügen, wie in Agentüberwachung mit niedriger Berechtigung beschrieben.

Aktionskonto ist lokales System ohne Software Assurance

[Dieses Szenario gilt nur für den Agentüberwachungsmodus.]

Ein System Center Operations Manager-Standardaktionskonto ist entweder einem lokalen Systemkonto oder einem Domänenbenutzerkonto zugeordnet, aber SA-Rechte können diesem Konto aufgrund von Sicherheitsrichtlinien, die den Zugriff auf SQL Server verbieten, nicht gewährt werden.

Sie können System Center Operations Manager HealthService SA-Berechtigungen oder geringe Rechte über dessen Dienstsicherheits-ID erteilen. Weitere Informationen finden Sie unter Sicherheits-IDs.

Gehen Sie folgendermaßen vor, um die Sicherheitskonfiguration mit Service SID zu konfigurieren.

Modus Agentenlose Überwachung

Um ausführende Profile im Modus Agentenlose Überwachung zu konfigurieren, erstellen Sie ein Konto auf SQL Server und gewähren diesem Konto SA-Rechte oder eine Reihe von Berechtigungen mit geringen Rechten. Sie können die SQL Server-Authentifizierung oder die Windows-Authentifizierung verwenden. Nach der Erstellung können Sie dieses Konto im Assistenten für die Überwachung hinzufügen verwenden, um SQL Server-Instanzen hinzuzufügen.

Weitere Informationen zum Konfigurieren der Überwachung mit niedrigen Berechtigungen im Überwachungsmodus ohne Agenten finden Sie im Abschnitt Überwachung mit niedrigen Berechtigungen.

Überwachung von AG auf Windows-Servern mit langen Namen

Unabhängig davon, ob Sie ein lokales Systemkonto, ein Domänenbenutzerkonto oder eine Rechtezuweisung verwenden, sind die unten aufgeführten Berechtigungen erforderlich.

Beispiel: Sie haben drei Replikate in Ihrer Verfügbarkeitsgruppe, die auf den folgenden Computern gehostet werden:

- Computer_1

- Computer_2

- Computer_3

Computer_1 hostet die primäre Replik. In diesem Fall sollten Sie die Sicherheitseinstellungen für Computer_1 auf Computer_2 und Computer_3 konfigurieren. Wenn Computer_2 nach dem Failover das primäre Replikat hosten soll, sollten auch andere Computer WMI-Sicherheit für diesen Computer konfiguriert haben.

Das lokale Systemkonto jedes Knotens, der als primärer Knoten fungieren könnte, muss über WMI-Berechtigungen für andere Knoten der aktuellen Verfügbarkeitsgruppe verfügen. Dasselbe gilt für das Domänenaktionskonto.

Nachfolgend finden Sie die Schritte, um die Sicherheit für Konfigurationen mit dem lokalen Systemkonto zu konfigurieren. Die bereitgestellte Anweisung schlägt vor, dass der computer_1 Computer das primäre Replikat hosten soll. Diese Schritte sollten auf jedem Replikat durchgeführt werden, das an der Verfügbarkeitsgruppe teilnimmt.

Führen Sie die folgenden Schritte aus, um die Berechtigungen für Always On Workflows zu konfigurieren, wenn die Servernamen mehr als 15 Zeichen umfassen:

Starten Sie mmc.exe und fügen Sie die folgenden Snap-Ins hinzu:

- Komponentendienste

- WMI-Steuerung (für einen lokalen Computer)

Erweitern Sie Komponentendienste, klicken Sie mit der rechten Maustaste auf Mein Computer, und wählen Sie Eigenschaften.

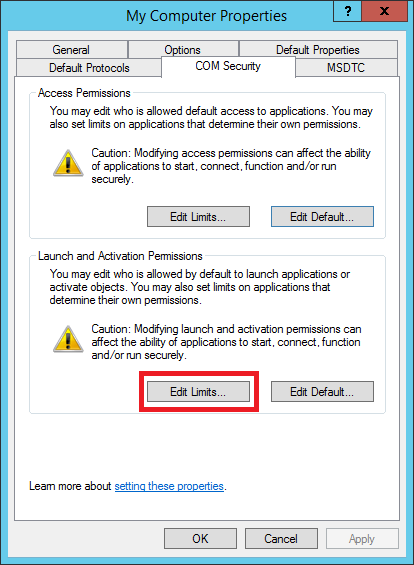

Öffnen Sie die Registerkarte COM-Sicherheit.

Wählen Sie im Abschnitt Start- und Aktivierungsberechtigungen die Option Grenzwerte bearbeiten.

Screenshot der Bearbeitungsgrenzen für „always on“.

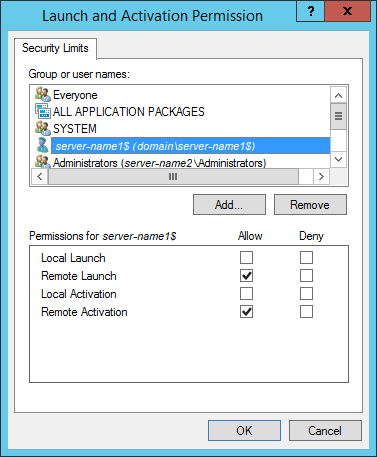

Screenshot der Bearbeitungsgrenzen für „always on“.Aktivieren Sie im Fenster Start- und Aktivierungsberechtigung die folgenden Berechtigungen für das Konto des Remotecomputers:

- Remotestart

- Remoteaktivierung

Screenshot der Aktivierung der Berechtigungen für Remotecomputer.

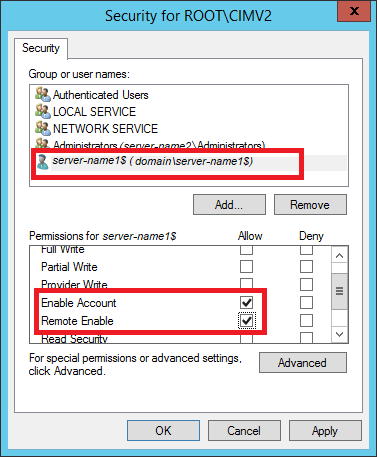

Screenshot der Aktivierung der Berechtigungen für Remotecomputer.Öffnen Sie die Eigenschaften des Snap-Ins WMI-Steuerung, gehen Sie zur Registerkarte Sicherheit, wählen Sie den Namespace Root\CIMV2 und wählen Sie Sicherheit.

Erlauben Sie die folgenden Berechtigungen für den Zielcomputer:

- Konto aktivieren

- Remoteaktivierung

Screenshot der Aktivierung der Berechtigungen für das Zielgerät.

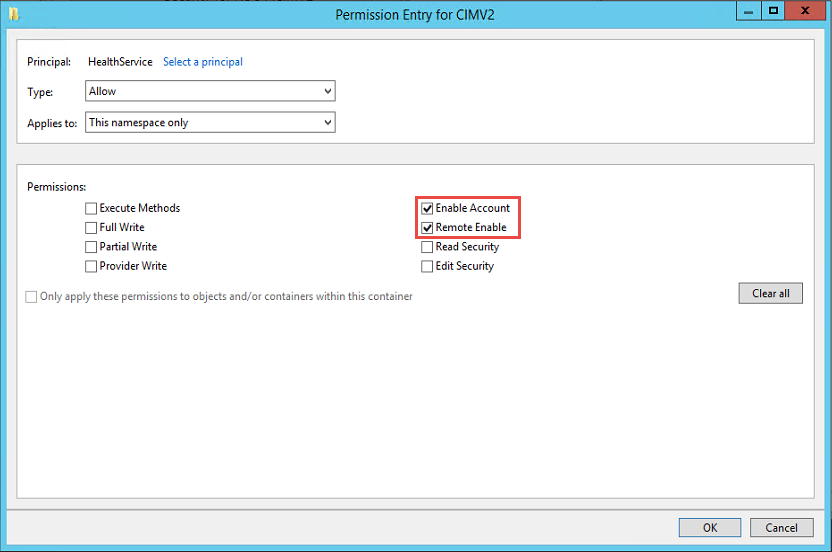

Screenshot der Aktivierung der Berechtigungen für das Zielgerät.Wählen Sie Erweitert, wählen Sie ein Zielkonto und wählen Sie Bearbeiten.

Wählen Sie in der Dropdownliste Gilt für die Option Nur dieser Namespace.

Aktivieren Sie im Abschnitt Berechtigungen die folgenden Kontrollkästchen:

- Konto aktivieren

- Remoteaktivierung

Screenshot zum Konfigurieren der CIMV-Berechtigungen.

Screenshot zum Konfigurieren der CIMV-Berechtigungen.