Service-SID

In diesem Abschnitt wird erklärt, wie die Überwachung mithilfe von Dienst-SIDs für SQL Server auf einer Windows Server-Instanz zu konfigurieren ist. Diese Schritte wurden erstmals von Kevin Holman in seinem Blog veröffentlicht. Die SQL-Skripte zum Konfigurieren des Zugriffs mit den geringsten Berechtigungen wurden von Brandon Adams entwickelt.

Führen Sie zum Konfigurieren der Überwachung mithilfe der Dienstsicherheits-ID die folgenden Schritte für jeden überwachten Server mit der SQL Server-Datenbank-Engine aus:

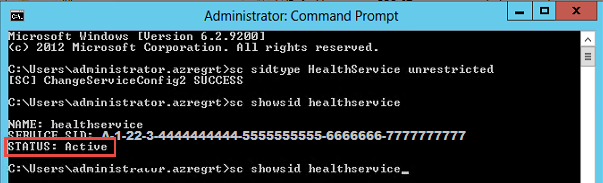

Öffnen Sie die Eingabeaufforderung als Administrator, und führen Sie den folgenden Befehl aus:

sc sidtype HealthService unrestrictedStarten Sie den Integritätsdienst neu.

Führen Sie den Befehl aus:

sc showsid HealthServiceDer Parameter „STATUS“ sollte aktiv sein.

Öffnen Sie den Registrierungs-Editor und überprüfen Sie, ob der Schlüssel ServiceSidType unter

HKLM\SYSTEM\CurrentControlSet\Services\HealthServiceauf 1 festgelegt ist.Öffnen Sie SQL Server Management Studio und stellen Sie eine Verbindung zur SQL Server Database Engine-Instanz her.

Erstellen Sie die NT SERVICE\HealthService-Anmeldung für die HealthService-SID für jede SQL Server-Instanz, und gewähren Sie ihr SA-Rechte.

Wenn Sie keine SA-Rechte gewähren können, verwenden Sie das folgende SQL-Skript, um die Konfiguration mit den niedrigsten Berechtigungen für das Konto festzulegen:

USE [master]; SET NOCOUNT ON; /*The user account that System Center Operations Manager will use to access the SQL Server instance*/ DECLARE @accountname sysname = 'NT SERVICE\HealthService'; /*In some cases, administrators change the 'sa' account default name. This will retrieve the name of the account associated to princicpal_id = 1*/ DECLARE @sa_name sysname = 'sa'; SELECT @sa_name = [name] FROM sys.server_principals WHERE principal_id = 1 /*Create the server role with authorization to the account associated to principal id = 1. Create the role only if it does not already exist*/ DECLARE @createSrvRoleCommand nvarchar(200); SET @createSrvRoleCommand = 'IF NOT EXISTS (SELECT 1 FROM sys.server_principals WHERE [name] = ''SCOM_HealthService'') BEGIN CREATE SERVER ROLE [SCOM_HealthService] AUTHORIZATION [' + @sa_name + ']; END' EXEC(@createSrvRoleCommand); GRANT VIEW ANY DATABASE TO [SCOM_HealthService]; GRANT VIEW ANY DEFINITION TO [SCOM_HealthService]; GRANT VIEW SERVER STATE TO [SCOM_HealthService]; DECLARE @createLoginCommand nvarchar(200); SET @createLoginCommand = 'IF NOT EXISTS (SELECT 1 FROM sys.server_principals WHERE [name] = '''+ @accountname +''') BEGIN CREATE LOGIN '+ QUOTENAME(@accountname) +' FROM WINDOWS WITH DEFAULT_DATABASE=[master]; END' EXEC(@createLoginCommand); -- Add the login to the user-defined server role DECLARE @addServerMemberCommand nvarchar(200); SET @addServerMemberCommand = 'ALTER SERVER ROLE [SCOM_HealthService] ADD MEMBER ' + QUOTENAME(@accountname) + ';' EXEC(@addServerMemberCommand); -- Add the login and database role to each database DECLARE @createDatabaseUserAndRole nvarchar(max); SET @createDatabaseUserAndRole = ''; SELECT @createDatabaseUserAndRole = @createDatabaseUserAndRole + ' USE ' + QUOTENAME(db.name) + '; IF NOT EXISTS (SELECT 1 FROM sys.database_principals WHERE [name] = '''+ @accountname +''') BEGIN CREATE USER ' + QUOTENAME(@accountname) + ' FOR LOGIN ' + QUOTENAME(@accountname) + '; END; IF NOT EXISTS (SELECT 1 FROM sys.database_principals WHERE [name] = ''SCOM_HealthService'') BEGIN CREATE ROLE [SCOM_HealthService] AUTHORIZATION [dbo]; END; ALTER ROLE [SCOM_HealthService] ADD MEMBER ' + QUOTENAME(@accountname) + ';' FROM sys.databases db LEFT JOIN sys.dm_hadr_availability_replica_states hadrstate ON db.replica_id = hadrstate.replica_id WHERE db.database_id <> 2 AND db.user_access = 0 AND db.state = 0 AND db.is_read_only = 0 AND (hadrstate.role = 1 or hadrstate.role is null); EXEC(@createDatabaseUserAndRole); -- Add database specific permissions to database role USE [master]; GRANT EXECUTE ON sys.xp_readerrorlog TO [SCOM_HealthService]; GRANT EXECUTE ON sys.xp_instance_regread TO [SCOM_HealthService]; GRANT SELECT ON [sys].[indexes] TO [SCOM_HealthService]; GRANT SELECT ON [sys].[tables] TO [SCOM_HealthService]; GRANT SELECT ON [sys].[dm_db_index_physical_stats] TO [SCOM_HealthService]; USE [msdb]; GRANT SELECT ON [dbo].[sysjobschedules] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[sysschedules] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[syscategories] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[sysjobs_view] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[sysjobactivity] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[sysjobhistory] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[syssessions] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[log_shipping_primary_databases] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[log_shipping_secondary_databases] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[log_shipping_monitor_history_detail] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[log_shipping_monitor_secondary] TO [SCOM_HealthService]; GRANT SELECT ON [dbo].[log_shipping_monitor_primary] TO [SCOM_HealthService]; GRANT EXECUTE ON [dbo].[sp_help_job] TO [SCOM_HealthService]; GRANT EXECUTE ON [dbo].[agent_datetime] TO [SCOM_HealthService]; GRANT EXECUTE ON [dbo].[SQLAGENT_SUSER_SNAME] TO [SCOM_HealthService]; ALTER ROLE [SQLAgentReaderRole] ADD MEMBER [SCOM_HealthService];Um SQL Server MP-Aufgaben auszuführen, wie z. B. Datenbank offline schalten, Datenbank online schalten und Datenbank in den Notfallzustand versetzen, erteilen Sie dem HealthService-SID-Konto die Berechtigung ALTER ANY DATABASE.

USE [master]; GRANT ALTER ANY DATABASE TO [SCOM_HealthService];Legen Sie in den Microsoft Monitoring Agent-Eigenschaften für die ausgewählte Verwaltungsgruppe das Lokales System-Konto für die Durchführung von Agent-Aktionen fest.

Das Konto NT AUTHORITY\SYSTEM sollte als SQL-Anmeldung vorhanden sein und darf nicht deaktiviert werden. Dieses Login muss auch für Clusterknoten und Always On vorhanden und aktiviert sein.