SharePoint-Intranetfarm in Azure, Phase 1: Konfigurieren von Azure

GILT FÜR: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

In dieser Phase der Bereitstellung einer nur im Intranet verfügbaren SharePoint Server 2016-Farm in Azure richten Sie die Azure-Infrastruktur ein. Sie müssen diese Phase abschließen, bevor Sie mit SharePoint-Intranetfarm in Azure, Phase 2: Konfigurieren von Domänencontrollern fortfahren können. Informationen zu allen Phasen finden Sie unter Bereitstellen von SharePoint Server mit SQL Server Always On-Verfügbarkeitsgruppen in Azure .

Sie müssen die folgenden grundlegenden Netzwerk- und Speicherkomponenten in Azure bereitstellen:

Ressourcengruppen

Ein standortübergreifendes virtuelles Netzwerk mit Subnetzen für das Hosting der virtuellen Computer in Azure

Netzwerksicherheitsgruppen zur Isolierung der Subnetze

Verfügbarkeitsgruppen

Lastenausgleichsinstanzen für das SharePoint-Front-End, den verteilten Cache und die virtuellen SQL Server-Computer

Konfigurieren der Azure-Komponenten

Bevor Sie mit dem Konfigurieren von Azure-Komponenten beginnen, füllen Sie die folgenden Tabellen aus. Um Sie bei der Konfiguration von Azure zu unterstützen, drucken Sie diesen Abschnitt aus, und notieren Sie sich die erforderlichen Informationen, oder kopieren Sie diesen Abschnitt in ein Dokument, und füllen Sie ihn aus. Füllen Sie tabelle V aus, um die Einstellungen des virtuellen Azure-Netzwerks (VNET) anzuzeigen.

| Element | Konfigurationseinstellung | Beschreibung | Wert |

|---|---|---|---|

| 1. | VNet-Name | Ein Name, der dem Azure Virtual Network zugewiesen wird (z. B. „SPFarmNet") |

|

| 2. | VNet-Standort | Das Azure-Rechenzentrum, in dem sich das virtuelle Netzwerk befinden soll |

|

| 3. | IP-Adresse des VPN-Geräts | Die öffentliche IPv4-Adresse der Schnittstelle des VPN-Geräts im Internet |

|

| 4. | VNet-Adressraum | Der Adressraum für das virtuelle Netzwerk. Fragen Sie Ihre IT-Abteilung nach diesem Adressraum. |

|

| 5. | Gemeinsam verwendeter IPsec-Schlüssel | Eine aus 32 zufällig ausgewählten alphanumerischen Zeichen bestehende Zeichenfolge, die zur Authentifizierung beider Seiten der Standort-zu-Standort-VPN-Verbindung verwendet wird. Arbeiten Sie mit Ihrer IT- oder Sicherheitsabteilung zusammen, um diesen Schlüsselwert zu ermitteln. Alternativ finden Sie weitere Informationen dazu unter Create a random string for an IPsec preshared key. |

|

Tabelle V: Konfiguration eines standortübergreifenden virtuellen Netzwerks

Füllen Sie nun Tabelle S für die Subnetze dieser Lösung aus. Alle Adressräume sollten im CIDR (Classless Inter-Domain Routing)-Format angegeben werden, auch Netzwerkpräfixformat genannt. Beispiel: 10.24.64.0/20.

Geben Sie für die ersten vier Subnetze einen Namen und einen einzigen IP-Adressraum aus dem Adressraum des virtuellen Netzwerks an. Gehen Sie wie folgt vor, um den 27-Bit-Adressraum (mit Präfixlänge „/27") für das Azure-Gatewaysubnetz zu ermitteln:

Setzen Sie die variablen Bits im Adressraum des VNet auf 1, bis zu den für das Gatewaysubnetz verwendeten Bits. Setzen Sie die verbleibenden Bits auf 0.

Übertragen Sie den resultierenden Bitblock ins Dezimalsystem, und drücken Sie ihn als Adressraum aus, wobei Sie als Präfixlänge die Größe des Gatewaysubnetzes festlegen.

Informationen zu einem PowerShell-Befehlsblock und die C#-Konsolenanwendung, die diese Berechnung für Sie durchführt, finden Sie unter Adressraumberechnung für Azure-Gatewaysubnetze for a PowerShell command block and C# console application that performs this calculation for you.

Fragen Sie Ihre IT-Abteilung nach diesen Adressräumen aus dem Adressraum des virtuellen Netzwerks.

| Element | Subnetzname | Subnetzadressraum | Zweck |

|---|---|---|---|

| 1. |

|

|

Das Subnetz, das von den Windows Server Active Directory (AD)-VMs verwendet wird |

| 2. |

|

|

Das Subnetz, das von den VMs im SQL Server-Cluster verwendet wird |

| 3. |

|

|

Das Subnetz, das von den als Anwendungs- und Suchserver eingesetzten SharePoint-Servern verwendet wird |

| 4. |

|

|

Das Subnetz, das von den als Front-End und Host für den verteilten Cache eingesetzten Servern verwendet wird |

| 5. | GatewaySubnet |

|

Das Subnetz, das von den Azure-Gateway-VMs verwendet wird |

Tabelle S: Subnetze im virtuellen Netzwerk

Tragen Sie in Tabelle I nun die statischen IP-Adressen ein, die den virtuellen Computern und den Load Balancer-Instanzen zugewiesen werden.

| Element | Zweck | IP-Adresse im Subnetz | Wert |

|---|---|---|---|

| 1. | Statische IP-Adresse des ersten Domänencontrollers | Die vierte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 1 definierten Subnetzes |

|

| 2. | Statische IP-Adresse des zweiten Domänencontrollers | Die fünfte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 1 definierten Subnetzes |

|

| 3. | Statische IP-Adresse des internen Load Balancers für die als Front-End und Host für den verteilten Cache eingesetzten SharePoint-Server | Die sechste mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 4 definierten Subnetzes |

|

| 4. | Statische IP-Adresse des internen Load Balancers für die Listeneradresse des SQL Server-Clusters | Die vierte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 2 definierten Subnetzes |

|

| 5. | Statische IP-Adresse des ersten SQL-Servers | Die fünfte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 2 definierten Subnetzes |

|

| 6. | Statische IP-Adresse des zweiten SQL-Servers | Die sechste mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 2 definierten Subnetzes |

|

| 7. | Statische IP-Adresse des Minderheitsknotenservers Dies ist nicht erforderlich, wenn Sie einen Cloudzeugen verwenden. |

Die siebte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 2 definierten Subnetzes |

|

| 8. | Statische IP-Adresse des ersten als Anwendungs- und Suchserver eingesetzten SharePoint-Servers | Die vierte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 3 definierten Subnetzes |

|

| 9. | Statische IP-Adresse des zweiten als Anwendungs- und Suchserver eingesetzten SharePoint-Servers | Die fünfte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 3 definierten Subnetzes |

|

| 10. | Statische IP-Adresse des ersten als Front-End und Host für den verteilten Cache eingesetzten SharePoint-Servers | Die vierte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 4 definierten Subnetzes |

|

| 11. | Statische IP-Adresse des zweiten als Front-End und Host für den verteilten Cache eingesetzten SharePoint-Servers | Die fünfte mögliche IP-Adresse für den Adressraum des in Tabelle S, Element 4 definierten Subnetzes |

|

Tabelle I: Statische IP-Adressen im virtuellen Netzwerk

Füllen Sie für die beiden DNS-Server (Domain Name System) in Ihrem lokalen Netzwerk, die Sie beim ersten Einrichten der Domänencontroller in Ihrem virtuellen Netzwerk verwenden möchten, Tabelle D aus. Beachten Sie, dass zwei leere Einträge aufgeführt sind, Sie können jedoch weitere hinzufügen. Arbeiten Sie mit Ihrer IT-Abteilung zusammen, um diese Liste zu ermitteln.

| Element | Anzeigename des DNS-Servers | IP-Adresse des DNS-Servers |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Tabelle D: Lokale DNS-Server

Hinweis

Wenn Sie Microsoft Entra Domain Services als Ersatz für virtuelle Computer verwenden, die als Domänenreplikate ausgeführt werden, benötigen Sie diese DNS-Server-IP-Adressen nicht.

Um Pakete aus dem standortübergreifenden Netzwerk über die Site-to-Site-VPN-Verbindung an Ihr Organisationsnetzwerk weiterzuleiten, müssen Sie das virtuelle Netzwerk mit einem lokalen Netzwerk konfigurieren, das eine Liste der Adressräume (in CIDR-Notation) für alle erreichbaren Standorte im lokalen Netzwerk Ihrer Organisation enthält. Die Liste der Adressräume, die Ihr lokales Netzwerk definieren, muss eindeutig sein und darf sich nicht mit dem Adressraum überschneiden, der für andere virtuelle Netzwerke oder andere lokale Netzwerke verwendet wird.

Füllen Sie für den Satz lokaler Netzwerkadressräume Tabelle L aus. Beachten Sie, dass drei leere Einträge aufgeführt sind, aber Sie benötigen in der Regel mehr. Arbeiten Sie mit Ihrer IT-Abteilung zusammen, um diese Liste der Adressräume zu ermitteln.

| Element | Adressraum des lokalen Netzwerks |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Tabelle L: Adresspräfixe für das lokale Netzwerk

Jetzt können Sie mit der Konfiguration der Azure-Infrastruktur beginnen,die Ihre SharePoint-Farm hosten soll.

Hinweis

[!HINWEIS] In den folgenden Befehlssätzen wird die aktuelle Version von Azure PowerShell verwendet. Informationen dazu finden Sie unter Get started with Azure PowerShell cmdlets.

Starten Sie zunächst eine Azure PowerShell-Eingabeaufforderung, und melden Sie sich bei Ihrem Konto an.

Connect-AzAccount

Rufen Sie den Namen Ihres Abonnements mithilfe des folgenden Befehls ab.

Get-AzSubscription | Sort Name | Select Name

Tragen Sie Ihr Azure-Abonnement ein. Ersetzen Sie alles innerhalb der Anführungszeichen, einschließlich der Zeichen „<" und „>", durch den entsprechenden Namen.

$subscr="<subscription name>"

Select-AzSubscription -SubscriptionName $subscr

Erstellen Sie im nächsten Schritt die neuen Ressourcengruppen für Ihre SharePoint-Intranetfarm. Listen Sie mit dem folgenden Befehl alle bereits vorhandenen Ressourcengruppen auf, um eine eindeutige Gruppe von Ressourcengruppennamen zu ermitteln.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Tragen Sie die eindeutigen Ressourcengruppennamen in die folgende Tabelle ein.

| Element | Ressourcengruppenname | Zweck |

|---|---|---|

| 1. |

|

Domänencontroller |

| 2. |

|

Datenbank-Clusterserver |

| 3. |

|

Server, die als Anwendungs- und Suchserver eingesetzt werden |

| 4. |

|

Server, die als Front-End-Server und Host für den verteilten Cache eingesetzt werden |

| 5. |

|

Infrastrukturelemente |

Tabelle R: Ressourcengruppen

Erstellen Sie die neuen Ressourcengruppen mit den folgenden Befehlen.

$locName="<an Azure location, such as West US>"

$rgName="<Table R - Item 1 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 2 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 3 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 4 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 5 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

Im nächsten Schritt erstellen Sie das virtuelle Netzwerk in Azure sowie seine Subnetze, die die SharePoint-Intranetfarm hosten werden.

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$locShortName="<the location of the resource group in lowercase with spaces removed, example: westus>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

# Create the subnets

$spSubnet1Name="<Table S - Item 1 - Subnet name column>"

$spSubnet1Prefix="<Table S - Item 1 - Subnet address space column>"

$spSubnet1=New-AzVirtualNetworkSubnetConfig -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix

$spSubnet2Name="<Table S - Item 2 - Subnet name column>"

$spSubnet2Prefix="<Table S - Item 2 - Subnet address space column>"

$spSubnet2=New-AzVirtualNetworkSubnetConfig -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix

$spSubnet3Name="<Table S - Item 3 - Subnet name column>"

$spSubnet3Prefix="<Table S - Item 3 - Subnet address space column>"

$spSubnet3=New-AzVirtualNetworkSubnetConfig -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix

$spSubnet4Name="<Table S - Item 4 - Subnet name column>"

$spSubnet4Prefix="<Table S - Item 4 - Subnet address space column>"

$spSubnet4=New-AzVirtualNetworkSubnetConfig -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix

$gwSubnet5Prefix="<Table S - Item 5 - Subnet address space column>"

$gwSubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnet5Prefix

# Create the virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gwSubnet,$spSubnet1,$spSubnet2,$spSubnet3,$spSubnet4 -DNSServer $dnsServers

Nun erstellen Sie Netzwerksicherheitsgruppen für jedes Subnetz, das virtuelle Computer enthält. Um die Isolierung der Subnetze durchzuführen, können Sie Regeln für den jeweiligen Typ von Datenverkehr hinzufügen, der für die Netzwerksicherheitsgruppe eines Subnetzes erlaubt oder zurückgewiesen werden soll.

# Create network security groups

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

New-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

Verwenden Sie anschließend diese Befehle zum Erstellen der Gateways für die Standort-zu-Standort-VPN-Verbindung.

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name "GatewaySubnet"

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="SPPublicIPAddress"

$vnetGatewayIpConfigName="SPPublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -Subnet $subnet

# Create the Azure gateway

$vnetGatewayName="SPAzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="SPLocalNetGateway"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Define the Azure virtual network VPN connection

$vnetConnectionName="SPS2SConnection"

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

Notieren Sie sich jetzt die öffentliche IPv4-Adresse des Azure-VPN-Gateways für Ihr virtuelles Netzwerk aus der Ausgabe des folgenden Befehls:

Get-AzPublicIpAddress -Name $publicGatewayVipName -ResourceGroupName $rgName

Konfigurieren Sie im nächsten Schritt die Verbindung zwischen dem lokalen VPN-Gerät und dem Azure-VPN-Gateway. Weitere Informationen finden Sie im Artikel zum Thema Konfigurieren von VPN-Geräten.

Sie benötigen folgende Informationen zum Konfigurieren Ihres lokalen VPN-Geräts:

Die öffentliche IPv4-Adresse des Azure-VPN-Gateways

Den vorinstallierten IPsec-Schlüssel für die Standort-zu-Standort-VPN-Verbindung (Tabelle V, Element 5, Spalte „Wert")

Vergewissern Sie sich im nächsten Schritt, dass der Adressraum des virtuellen Netzwerks aus Ihrem lokalen Netzwerk erreichbar ist. In der Regel fügen Sie dazu Ihrem VPN-Gerät eine dem Adressraum des virtuellen Netzwerks entsprechende Route hinzu und senden diese Route anschließend an die restliche Weiterleitungsinfrastruktur Ihres Organisationsnetzwerks. Erkundigen Sie sich bei Ihrer IT-Abteilung, wie Sie vorgehen sollen.

Definieren Sie nun die Namen von vier Verfügbarkeitsgruppen. Füllen Sie Tabelle A aus.

| Element | Zweck | Name der Verfügbarkeitsgruppe |

|---|---|---|

| 1. | Domänencontroller |

|

| 2. | SQL-Server |

|

| 3. | Server, die als Anwendungs- und Suchserver eingesetzt werden |

|

| 4. | Server, die als Front-End-Server und Host für den verteilten Cache eingesetzt werden |

|

Tabelle A: Verfügbarkeitsgruppen

Sie benötigen diese Namen bei der Erstellung der virtuellen Computer in den Phasen 2, 3 und 4.

Erstellen Sie die Verfügbarkeitsgruppen mithilfe der folgenden Azure PowerShell-Befehle.

$locName="<the Azure location of your resource group>"

$rgName="<Table R - Item 1 - Resource group name column>"

$avName="<Table A - Item 1 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 2 - Resource group name column>"

$avName="<Table A - Item 2 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 3 - Resource group name column>"

$avName="<Table A - Item 3 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 4 - Resource group name column>"

$avName="<Table A - Item 4 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

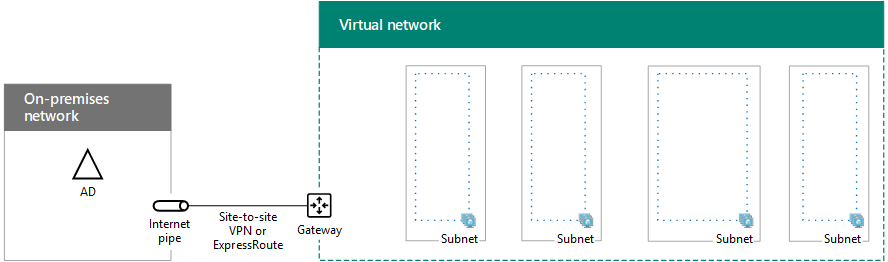

Haben Sie diese Phase erfolgreich abgeschlossen, sieht Ihre Konfiguration wie folgt aus.

Phase 1: Die Azure-Infrastruktur für Ihre SharePoint Server 2016-Farm mit hoher Verfügbarkeit

Nächster Schritt

Gehen Sie zu SharePoint-Intranetfarm in Azure, Phase 2: Konfigurieren von Domänencontrollern, um mit der Konfiguration dieser Workload fortzufahren.

Siehe auch

Weitere Ressourcen

Bereitstellen von SharePoint Server mit SQL Server Always On-Verfügbarkeitsgruppen in Azure

SharePoint Server in Microsoft Azure