Implementieren von Bedrohungsschutz und XDR

Im Rahmen des Leitfadens zur Zero Trust-Einführung beschreibt dieser Artikel, wie Sie Ihre Organisation vor Cyberangriffen und ihren möglichen Kosten- und Reputationsverlusten schützen können. Dieser Artikel ist Teil des Geschäftsszenarios Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung und konzentriert sich auf die Erstellung einer eXtended Erkennungs- und Reaktionsinfrastruktur (XDR) für Bedrohungsschutz, um stattfindende Cyberangriffe zu erkennen und zu verhindern und den Geschäftsschaden durch eine Sicherheitsverletzung zu minimieren.

Für die Elemente des Zero Trust-Leitprinzips Von einer Sicherheitsverletzung ausgehen:

Nutzen von Analysen, um Transparenz zu erlangen, die Erkennung von Bedrohungen voranzutreiben und Abwehrmaßnahmen zu verbessern

Eine Beschreibung finden Sie in diesem Artikel.

Minimieren des Auswirkungsgrads und Segmentieren des Zugriffs

Beschrieben im Artikel Implementieren der Infrastruktur zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen.

Überprüfen der End-to-End-Verschlüsselung

Beschrieben im Artikel Implementieren der Infrastruktur zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen.

In diesem Artikel wird davon ausgegangen, dass Sie Ihren Sicherheitsstatus bereits modernisiert haben.

Der Einführungszyklus für die Implementierung von Bedrohungsschutz und XDR

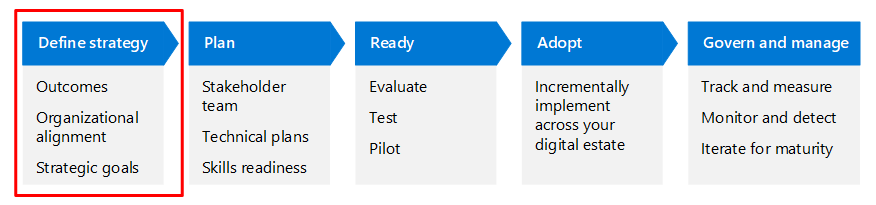

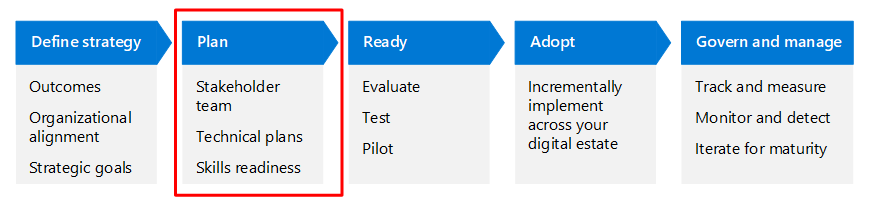

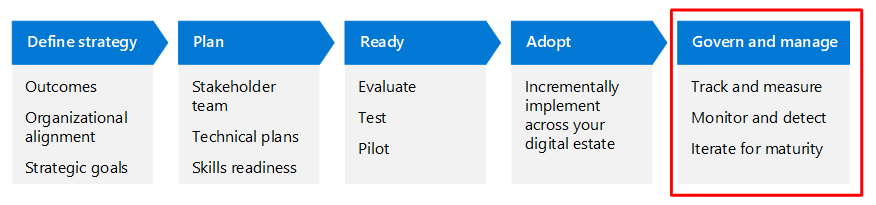

Dieser Artikel führt Sie durch die Implementierung von Bedrohungsschutz- und XDR-Elementen für das Geschäftsszenario Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung unter Verwendung derselben Lebenszyklusphasen wie das Cloud Adoption Framework für Azure – „Strategie definieren“, „Planen“, „Vorbereiten“, „Umsetzen“, „Steuern und verwalten“ –, jedoch an Zero Trust angepasst.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Planen | Bereit | Übernehmen | Steuern und Verwalten |

|---|---|---|---|---|

| Ergebnisse Organisatorische Ausrichtung Strategische Ziele |

Stakeholder-Team Technische Pläne Qualifikationsbereitschaft |

Beurteilen Testen von Pilotphase |

Führen Sie die schrittweise Implementierung in Ihrem gesamten digitalen Bestand durch | Verfolgen und messen Überwachen und erkennen Iterieren für die Reife |

Weitere Informationen zum Zero-Trust-Einführungszyklus finden Sie in der Übersicht über das Zero Trust-Einführungsframework.

Weitere Informationen zum Geschäftsszenario „Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung“ finden Sie unter:

- Übersicht

- Die zusätzlichen Elemente der Implementierung der Infrastruktur für die Verhinderung von Sicherheitsverletzungen und die Wiederherstellung

Strategiephase festlegen

Die Phase der Strategiedefinition ist entscheidend, um unsere Bemühungen zu definieren und zu formalisieren: Sie formalisiert die Begründung dieses Szenarios. In dieser Phase verstehen Sie das Szenario aus geschäftlicher, IT-, operativer und strategischer Perspektive. Sie definieren die Ergebnisse, anhand derer der Erfolg im Szenario gemessen werden soll, und sind sich darüber im Klaren, dass Sicherheit eine inkrementelle und iterative Reise ist.

Dieser Artikel schlägt Motivationen und Ergebnisse vor, die für viele Organisationen relevant sind. Nutzen Sie diese Vorschläge, um die Strategie für Ihre Organisation auf der Grundlage Ihrer individuellen Bedürfnisse zu verfeinern.

Gründe für die Implementierung von Bedrohungsschutz und XDR

Die Gründe für die Implementierung von Bedrohungsschutz und XDR sind einfach, aber die Anreize können je nach Abteilung Ihrer Organisation unterschiedlich sein. Die folgende Tabelle fasst einige dieser Motivationen zusammen.

| Bereich | Beweggründe |

|---|---|

| Geschäftliche Anforderungen | Verhindern, dass Ihr Unternehmen in seiner normalen Geschäftstätigkeit beeinträchtigt oder gestört wird, dass Lösegeld gefordert wird, Senken der Kosten für die Cyber-Versicherung und Verhindern von Bußgeldern. |

| IT-Bedürfnisse | Unterstützen des Security Operations-Teams (SecOps) beim Erstellen und Verwalten eines integrierten Verteidigungstoolsets, um die für das Unternehmen wichtigen Ressourcen zu sichern. Integration und Berichterstellung sollten in Denkklassen und Technologien stattfinden und den Aufwand verringern, der erforderlich ist, um vorhersagbare Sicherheitsergebnisse zu erzielen. |

| Operative Bedürfnisse | Aufrechterhalten der Geschäftsprozesse durch proaktive Erkennung und Reaktion auf Angriffe in Echtzeit. |

| Strategische Bedürfnisse | Minimieren von Angriffsschäden und -kosten und Aufrechterhalten des Rufs Ihrer Organisation bei Kunden und Partnern. |

Ergebnisse der Implementierung von Bedrohungsschutz und XDR

Durch die Anwendung des Gesamtziels von Zero Trust, „niemals vertrauen, immer überprüfen“, tritt eine zusätzliche Schutzschicht für Ihre Umgebung in Kraft. Es ist wichtig, sich über die erwarteten Ergebnisse im Klaren zu sein, damit Sie das richtige Schutzgleichgewicht für alle beteiligten Teams schaffen können. Die folgende Tabelle enthält vorgeschlagene Ziele und Ergebnisse für die Implementierung von Bedrohungsschutz und XDR.

| Ziel | Ergebnis |

|---|---|

| Geschäftsergebnisse | Bedrohungsschutz führt zu minimalen Kosten im Zusammenhang mit Geschäftsunterbrechungen, Lösegeldzahlungen oder Geldstrafen. |

| Governance | Bedrohungsschutz- und XDR-Tools werden eingesetzt und SecOps-Prozesse werden für die sich verändernde Cybersicherheitslandschaft, die auftretenden Bedrohungen und die Automatisierung der Reaktion auf Vorfälle aktualisiert. |

| Organisationsresilienz | Zwischen Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen und proaktivem Bedrohungsschutz kann Ihre Organisation sich schnell von einem Angriff erholen und zukünftige Angriffe derselben Art verhindern. |

| Sicherheit | Bedrohungsschutz wird in Ihre allgemeinen Sicherheitsanforderungen und -richtlinien integriert. |

Planphase

Einführungspläne wandeln die Prinzipien der Zero Trust-Strategie in einen umsetzbaren Plan um. Ihre gemeinsamen Teams können den Einführungsplan nutzen, um ihre technischen Bemühungen zu leiten und diese an der Geschäftsstrategie Ihrer Organisation auszurichten.

Die Motivationen und Ergebnisse, die Sie gemeinsam mit Ihren Führungskräften und Teams definieren, unterstützen die Begründung für Ihre Organisation und werden zum Leitbild für Ihre Strategie. Als nächstes folgt die technische Planung zur Zielerreichung.

Die technische Einführung für die Implementierung von Bedrohungsschutz und XDR umfasst:

Einrichten der Suite von XDR-Tools, die von Microsoft bereitgestellt werden, zum:

Ausführen der Reaktion auf Vorfälle, um Angriffe zu erkennen und zu verhindern.

Proaktiven Ermitteln von Bedrohungen.

Automatischen Erkennen von bekannten Angriffen und Reagieren darauf.

Integrieren von Microsoft Defender XDR und Microsoft Sentinel.

Definieren von SecOps-Prozessen und -Verfahren für die Reaktion auf Vorfälle und die Wiederherstellung.

Die Implementierung von Bedrohungsschutz und XDR umfasst auch einige verwandte Aktivitäten, darunter:

- Verwenden der XDR-Tools, um sowohl Ihre unternehmenskritischen als auch Honeypotressourcen zu überwachen, die im Artikel Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen implementiert wurden, um Angreifer dazu zu bringen, sich zu zeigen, bevor sie Ihre echten Ressourcen angreifen können.

- Unterrichten Ihres SecOps-Teams über die neuesten Angriffe und deren Methoden.

Viele Organisationen können diese Bereitstellungsziele mit einem vierstufigen Ansatz erreichen, der in der folgenden Tabelle zusammengefasst ist.

| Phase 1 | Phase 2 | Phase 3 | Phase 4 |

|---|---|---|---|

| Aktivieren Sie die XDR-Tools: – Defender for Endpoint – Defender for Office 365 – Microsoft Entra ID Protection – Defender for Identity – Defender for Cloud-Apps: Untersuchen von und Reagieren auf Bedrohungen mithilfe von Microsoft Defender XDR |

Aktivieren von Defender for Cloud Definieren des internen Prozesses für SecOps Überwachen von unternehmenskritischen und Honeypotressourcen mit XDR-Tools |

Aktivieren von Defender for IoT Entwerfen eines Microsoft Sentinel-Arbeitsbereichs und Erfassen von XDR-Signalen Proactively hunt for threats (Proaktive Ermittlung von Bedrohungen) |

Entwickeln von SecOps als Disziplin in Ihrer Organisation Nutzen der Automatisierung, um die Belastung für Ihre SecOps-Analysten zu reduzieren |

Wenn dieser mehrstufige Ansatz für Ihre Organisation funktioniert, können Sie Folgendes verwenden:

Diesen herunterladbaren PowerPoint-Foliensatz zum Präsentieren und Nachverfolgen Ihres Fortschritts durch diese Phasen und Ziele für Führungskräfte und andere Projektbeteiligte. Dies ist die Folie für dieses Geschäftsszenario.

Diese Excel-Arbeitsmappe, um Besitzer zuzuweisen und Ihren Fortschritt für diese Phasen, Ziele und deren Aufgaben nachzuverfolgen. Hier sehen Sie das Arbeitsblatt für dieses Geschäftsszenario.

Verstehen Sie Ihre Organisation

Dieser empfohlene stufenweise Ansatz für die technische Implementierung kann dazu beitragen, den Kontext für das Verständnis Ihrer Organisation zu schaffen.

Ein grundlegender Schritt im Lebenszyklus der Zero-Trust-Einführung für jedes Geschäftsszenario ist die Erfassung und Bestimmung des aktuellen Zustands Ihres SecOps-Teams. Für dieses Geschäftsszenario müssen Sie:

- Eine Bestandsaufnahme Ihrer aktuellen XDR-Tools, deren Integration und die Verwendung der Automatisierung für die Reaktion auf Vorfälle durchführen.

- Ihre Prozessen und Verfahren für die Reaktion auf Vorfälle und die Wiederherstellung überprüfen.

- Die Bereitstellung Ihrer Honeypotressourcen überprüfen.

- Den Bereitschaftsstatus Ihrer Sicherheitsanalysten ermitteln und herausfinden, ob sie zusätzliche Fähigkeiten oder Entwicklung benötigen.

Organisatorische Planung und Ausrichtung

Die technische Arbeit der Implementierung von Bedrohungsschutz und XDR obliegt dem Sicherheitsteam Ihres Unternehmens, das für die Erkennung von und Reaktion auf Bedrohungen zuständig ist. Dieses Team besteht meist aus Sicherheitsanalysten, die die aktuelle Bedrohungslandschaft kennen und XDR-Tools einsetzen können, um Angriffe schnell zu erkennen und darauf zu reagieren.

Diese Tabelle fasst die Rollen zusammen, die beim Aufbau eines Sponsoringprogramms und einer Projektmanagementhierarchie empfohlen werden, um Ergebnisse zu ermitteln und voranzutreiben.

| Programmleiter und technische Eigentümer | Verantwortlichkeit |

|---|---|

| CISO, CIO oder Direktor für Datensicherheit | Führungskräfte-Sponsorship |

| Programmlead aus dem Bereich Datensicherheit | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit |

| Sicherheitsarchitekt | Beratung zu Strategien und Praktiken zur Reaktion auf Vorfälle, XDR-Tools und Infrastruktur sowie zur Entwicklung des SecOps-Teams |

| SecOps-Lead | Implementieren von Verfahren zur Reaktion auf Vorfälle, Konfiguration der XDR-Infrastruktur, Automatisierung der Reaktion auf Vorfälle und die SecOps-Disziplin in Ihrer Organisation |

| Sicherheit für IT-Lead | Beraten, Implementieren und Verwalten von unternehmenskritischen und Honeypotressourcen |

Das PowerPoint-Ressourcendeck für diesen Einführungsinhalt enthält die folgende Folie mit einer Stakeholder-Ansicht, die Sie für Ihre eigene Organisation anpassen können.

Technische Planung und Fertigkeitenbereitschaft

Bevor Sie mit der technischen Arbeit beginnen, empfiehlt Microsoft, sich mit den Funktionen, ihrer Zusammenarbeit und den Best Practices für die Herangehensweise an diese Arbeit vertraut zu machen.

Da Zero Trust von einer Sicherheitsverletzung ausgeht, müssen Sie sich darauf vorbereiten. Übernehmen Sie ein Framework zur Reaktion auf Sicherheitsverletzungen basierend auf NIST, ISO 27001, CISoder MITRE, um die Auswirkungen einer Verletzung oder eines Cyberangriffs auf Ihre Organisation zu verringern.

Die folgende Tabelle enthält mehrere Microsoft-Schulungsressourcen, mit denen sich Ihre Sicherheitsteams weiterbilden können.

| Resource | Beschreibung |

|---|---|

| Modul: Beheben von Vorfällen mit Microsoft Defender XDR | Erfahren Sie, wie das Microsoft Defender XDR-Portal eine einheitliche Ansicht von Vorfällen und Warnungen aus der Microsoft Defender XDR-Produktfamilie bietet. |

| Lernpfad: Minimieren von Bedrohungen mithilfe von Microsoft Defender XDR | Analysieren Sie domänenübergreifend Bedrohungsdaten, und beseitigen Sie Bedrohungen schnell mithilfe der integrierten Orchestrierung und Automatisierung in Microsoft Defender XDR. |

| Modul: Verbessern der Zuverlässigkeit mit modernen Vorgehensweisen beim Betrieb: Reaktion auf Vorfälle | In diesem Modul lernen Sie die Grundlagen einer effizienten Incident-Response-Strategie sowie die Azure-Tools kennen, die diese ermöglichen. |

| Modul: Schulung: Verwaltung von Sicherheitsvorfällen in Microsoft Sentinel | Erfahren Sie mehr über Microsoft Sentinel-Ereignisse und -Entitäten, und entdecken Sie Möglichkeiten zum Beheben von Vorfällen. |

Phase 1

Die Bereitstellungsziele der Phase 1 umfassen die Aktivierung Ihrer primären Microsoft XDR-Tools und die Verwendung von Microsoft Defender XDR, das die Signale von den Tools in ein einzelnes Portal integriert, um die Reaktion auf Vorfälle zu ermöglichen.

Aktivieren der XDR-Tools

Beginnen Sie mit der Kernsuite von XDR-Tools, um Ihre Organisation vor Angriffen auf Geräte, Identitäten und cloudbasierte Anwendungen zu schützen.

| Resource | Beschreibung |

|---|---|

| Microsoft Defender für den Endpunkt | Eine Sicherheitsplattform für Unternehmensendpunkte, die Ihrem Unternehmensnetzwerk dabei helfen soll, erweiterte Bedrohungen gegen Geräte zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren, einschließlich Laptops, Smartphones, Tablets, PCs, Zugriffspunkte, Router und Firewalls. |

| Defender für Office 365 | Eine nahtlose Integration in Ihr Microsoft 365- oder Office 365-Abonnement, das vor Bedrohungen in E-Mails, Links (URLs), Anhängen und Tools für die Zusammenarbeit schützt. |

| Microsoft Entra ID Protection | Unterstützt Organisationen dabei, identitätsbasierte Risiken zu erkennen, zu untersuchen und zu beheben. Diese identitätsbasierten Risiken können auch im Rahmen des bedingten Entra-Zugriffs genutzt werden, um Zugriffsentscheidungen zu treffen oder zur weiteren Untersuchung und Korrelation an ein SIEM-Tool (Security Information & Event Management) übergeben werden. |

| Microsoft Defender for Identity | Nutzt Signale von lokalen Active Directory- und Cloudidentitäten, um fortschrittliche Bedrohungen Ihrer Organisation besser zu identifizieren, zu erkennen und zu untersuchen. |

| Defender-für-Cloud-Apps | Bietet vollständigen Schutz für SaaS-Anwendungen, die Ihnen dabei helfen, Ihre Cloud-App-Daten zu überwachen und zu schützen. |

Untersuchen von und Reagieren auf Bedrohungen mithilfe von Microsoft Defender XDR

Nachdem Sie die primären XDR-Tools aktiviert haben, können Sie mit der Verwendung von Microsoft Defender XDR und seinem Portal beginnen, um Warnungen und Vorfälle zu analysieren und auf verdächtige Cyberangriffe reagieren.

| Resource | Beschreibung |

|---|---|

| Integrieren von Microsoft 365 XDR in Ihre Security Operations | Planen Sie Ihre Integration mit Ihrem SecOps-Team sorgfältig, um den täglichen Betrieb und die Lebenszyklusverwaltung der Tools in Microsoft Defender XDR zu optimieren. |

| Reaktion auf Vorfälle mit Microsoft Defender XDR | So verwenden Sie Microsoft Defender XDR zum Analysieren von Warnungen und Vorfällen und integrieren bewährte Methoden in Ihre SecOps-Verfahren und -Prozesse. |

| Untersuchen von Vorfällen mit Microsoft Defender XDR | So analysieren Sie die Warnungen, die sich auf Ihr Netzwerk auswirken, verstehen, was sie bedeuten, und sammeln Beweise, damit Sie einen effektiven Wartungsplan entwickeln können. |

| Modul: Beheben von Vorfällen mit Microsoft Defender XDR | Erfahren Sie, wie das Microsoft Defender XDR-Portal eine einheitliche Ansicht von Vorfällen und Warnungen aus der Microsoft Defender XDR-Produktfamilie bietet. |

| Lernpfad: Minimieren von Bedrohungen mithilfe von Microsoft Defender XDR | Analysieren Sie domänenübergreifend Bedrohungsdaten, und beseitigen Sie Bedrohungen schnell mithilfe der integrierten Orchestrierung und Automatisierung in Microsoft Defender XDR. |

Phase 2

In dieser Phase aktivieren Sie zusätzliche XDR-Tools für Azure und lokale Ressourcen, erstellen oder aktualisieren Ihre SecOps-Prozesse und -Verfahren für Microsoft Threat Protection und XDR-Dienste und überwachen Ihre unternehmenskritischen und Honeypotressourcen, um Cyber-Angreifer bei Sicherheitsverletzungen frühzeitig zu erkennen.

Aktivieren von Microsoft Defender for Cloud

Microsoft Defender for Cloud ist eine cloudnative Anwendungsschutzplattform (Cloud-Native Application Protection Platform, CNAPP), die zum Schutz von cloudbasierten Anwendungen vor verschiedenen Cyberbedrohungen und Sicherheitsrisiken entwickelt wurden. Verwenden Sie Microsoft Defender for Cloud für den Schutz und die Sicherheit von Azure-, Hybrid-Cloud- und lokalen Workloads.

| Resource | Beschreibung |

|---|---|

| Microsoft Defender für Cloud | Lesen Sie zunächst die Dokumentation. |

| Sicherheitswarnungen und -incidents für Microsoft Defender for Cloud | Verwenden Sie Microsoft Defender for Cloud Security, um auf Vorfälle bei Ihren Azure-, Hybrid-Cloud- und lokalen Workloads zu reagieren. |

| Modul: Beheben von Sicherheitswarnungen mit Microsoft Defender for Cloud | Erfahren Sie, wie Sie nach Bedrohungen suchen und Risiken für Ihre Azure-, Hybrid-Cloud- und lokalen Workloads beheben. |

| Lernpfad: Minimieren von Bedrohungen mithilfe von Microsoft Defender for Cloud | Erfahren Sie, wie Sie erweiterte Bedrohungen in Ihren Azure-, Hybrid-Cloud- und lokalen Workloads erkennen, sie untersuchen und darauf reagieren. |

Definieren des internen Prozesses für SecOps

Stellen Sie mit den Microsoft XDR-Tools sicher, dass ihre Verwendung in Ihre SecOps-Prozesse und -Verfahren integriert ist.

| Resource | Beschreibung |

|---|---|

| Übersicht über die Reaktion auf Vorfälle | Untersuchen Sie aktive Angriffskampagnen in Ihrer Organisation proaktiv und beheben Sie sie. |

| Planen der Reaktion auf Vorfälle | Verwenden Sie diesen Artikel als Prüfliste, um Ihr SecOps-Team auf die Reaktion auf Cybersicherheitsvorfälle vorzubereiten. |

| Playbooks zur Reaktion auf gängige Angriffsvorfälle | Verwenden Sie diesen Artikel als ausführlichen Leitfaden für gängige Angriffsmethoden, die schädliche Benutzer täglich einsetzen. |

| Integrieren von Microsoft 365 XDR in Ihre Security Operations | Planen Sie Ihre Integration mit Ihrem SecOps-Team sorgfältig, um den täglichen Betrieb und die Lebenszyklusverwaltungstools in Microsoft Defender XDR zu optimieren. |

| Sechs Modellübungen zur Vorbereitung Ihres Cybersicherheitsteams | Verwenden Sie diese Übungen, die vom Center for Internet Security (CIS) bereitgestellt werden, um Ihr SecOps-Team vorzubereiten. |

Überwachen von unternehmenskritischen und Honeypotressourcen mit XDR-Tools

Ihre bereitgestellten Honeypotressourcen dienen als Ziel für Cyber-Angreifer und können verwendet werden, um ihre Aktivitäten frühzeitig zu erkennen, bevor sie zu echten Zielen wechseln und geschäftlichen Schaden verursachen. Konzentrieren Sie einen Teil Ihrer Bedrohungserkennung und -suche auf die Überwachung sowohl Ihrer geschäftskritischen als auch Ihrer Honeypotressourcen.

| Resource | Beschreibung |

|---|---|

| Reaktion auf Vorfälle mit Microsoft Defender XDR | Verwenden Sie Microsoft Defender XDR, um anhand von Warnungen Vorfälle zu erkennen, die sich auf Ihre unternehmenskritischen und Honeypotressourcen auswirken. |

| Sicherheitswarnungen und -incidents für Microsoft Defender for Cloud | Verwenden Sie Microsoft Defender for Cloud, um nach Warnungen zu suchen, die durch erweiterte Erkennungen für Ihre unternehmenskritischen und Honeypotressourcen wie Azure-, Hybride-Cloud und lokale Workloads ausgelöst werden. |

Phase 3

In dieser Phase aktivieren Sie Defender for IoT, integrieren Microsoft Defender XDR in Microsoft Sentinel und verwenden dann die kombinierte Bedrohungsschutz- und XDR-Infrastruktur, um proaktiv nach Bedrohungen zu suchen.

Aktivieren von Defender for IoT

Das Internet der Dinge (Internet of Things, IoT) unterstützt Milliarden von verbundenen Geräten, die sowohl OT-Technologie (Operational Technology, Betriebstechnik) als auch IoT-Netzwerke nutzen. IoT/OT-Geräte und -Netzwerke werden oftmals mit speziellen Protokollen erstellt und können betriebliche Herausforderungen für die Sicherheit priorisieren. Microsoft Defender for IoT ist eine einheitliche Sicherheitslösung, die speziell zum Bestimmen von IoT- und OT-Geräten, Sicherheitsrisiken und Bedrohungen entwickelt wurde.

| Resource | Beschreibung |

|---|---|

| Microsoft Defender für IoT | Lesen Sie zunächst die Dokumentation. |

| Modul: Einführung in Microsoft Defender for IoT. | Erfahren Sie mehr über Defender for IoT-Komponenten und -Features und wie sie die Überwachung von OT- und IoT-Geräten unterstützen. |

| Lernpfad: Verbessern der Sicherheit von IoT-Lösungen mithilfe von Microsoft Defender for IoT | Erfahren Sie mehr über Sicherheitsaspekte, die auf jeder Ebene der IoT-Lösung und der Azure-Dienste und -Tools angewendet und so konfiguriert werden können, dass Sicherheitsbedenken von Grund auf behandelt werden. |

Entwerfen eines Microsoft Sentinel-Arbeitsbereichs und Erfassen von XDR-Signalen

Microsoft Sentinel ist eine Cloud-native Lösung, die Funktionen für die Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM) sowie für die Orchestrierung, Automatisierung und Reaktion auf Sicherheitsvorfälle (SOAR) bietet. Gemeinsam bieten Microsoft Sentinel und Microsoft Defender XDR eine umfassende Lösung, die Ihre Organisation bei der Verteidigung gegen moderne Angriffe unterstützt.

| Resource | Beschreibung |

|---|---|

| Implementieren von Microsoft Sentinel und Microsoft Defender XDR für Zero Trust | Lesen Sie zunächst diese Lösungsdokumentation, die auch Zero Trust-Prinzipien enthält. |

| Modul: Verbinden von Microsoft Defender XDR mit Microsoft Sentinel | Erfahren Sie mehr über die Konfigurationsoptionen und Daten, die von Microsoft Sentinel Connectors für Microsoft Defender XDR bereitgestellt werden. |

| Architektur Ihres Microsoft Sentinel-Arbeitsbereichs | Erfahren Sie, wie Sie Microsoft Sentinel-Arbeitsbereiche entwerfen und implementieren. |

| Erfassen von Datenquellen und Konfigurieren der Vorfallerkennung in Microsoft Sentinel | Erfahren Sie, wie Sie Datenconnectoren für die Datenerfassung in Ihrem Microsoft Sentinel-Arbeitsbereich konfigurieren. |

| Modul: Verbinden von Daten mit Microsoft Sentinel mithilfe von Datenconnectoren | Verschaffen Sie sich einen Überblick über die verfügbaren Datenconnectoren für Microsoft Sentinel. |

Proactively hunt for threats (Proaktive Ermittlung von Bedrohungen)

Nachdem Ihre XDR- und SIEM-Infrastruktur eingerichtet ist, kann Ihr SecOps-Team die Initiative ergreifen und proaktiv nach Bedrohungen suchen, die in Ihrer Umgebung ausgeführt werden, anstatt reaktiv auf Angriffe zu reagieren, die bereits Schäden verursacht haben.

| Resource | Beschreibung |

|---|---|

| Proaktive Suche nach Bedrohungen mit erweiterter Bedrohungssuche in Microsof Defender XDR | Lesen Sie zunächst die Dokumentation für die Bedrohungssuche mit Microsoft Defender XDR. |

| Suchen nach Bedrohungen mit Microsoft Sentinel | Lesen Sie zunächst die Dokumentation für die Bedrohungssuche mit Microsoft Sentinel. |

| Modul: Bedrohungssuche mit Microsoft Sentinel | Erfahren Sie, wie Sie Bedrohungsverhalten mithilfe von Microsoft Sentinel-Abfragen proaktiv identifizieren. |

Phase 4

In dieser Phase entwickeln Sie SecOps als Disziplin in Ihrer Organisation und verwenden die Funktionen von Microsoft Defender XDR und Microsoft Sentinel, um Vorfallreaktionen für bekannte oder vorherige Angriffe zu automatisieren.

Entwickeln von SecOps als Disziplin in Ihrer Organisation

Eine Vielzahl komplexer bösartiger Ereignisse, Attribute und kontextbezogener Informationen machen fortgeschrittene Cybersecurity-Angriffe aus. Die Identifizierung und Entscheidung, welche dieser Aktivitäten als verdächtig eingestuft werden, kann eine echte Herausforderung sein. Ihre Kenntnisse über bekannte Attribute und ungewöhnliche Aktivitäten, die für Ihre Branche spezifisch sind, ist von grundlegender Bedeutung, um zu wissen, wann ein beobachtetes Verhalten verdächtig ist.

Um Ihr SecOps-Team und Ihre Disziplin über die alltäglichen Aufgaben der Reaktion auf Vorfälle und der Wiederherstellung hinaus weiterzuentwickeln, sollten Spezialisten oder leitende Mitglieder die größere Bedrohungslandschaft verstehen und dieses Wissen im gesamten Team verbreiten.

| Resource | Beschreibung |

|---|---|

| Bedrohungsanalyse in Microsoft Defender XDR | Verwenden Sie das Dashboard zur Bedrohungsanalyse im Microsoft Defender XDR-Portal (erfordert Anmeldung) für Berichte, die für Ihre Organisation am relevantesten sind. |

| Microsoft Defender Threat Intelligence (Defender TI) | Verwenden Sie diese integrierte Plattform, um die Selektierung, die Reaktion auf Vorfälle, Bedrohungssuche, Sicherheitsrisikoverwaltung und Cyber Threat Intelligence-Workflows zu optimieren, wenn Sie Analysen zur Bedrohungsinfrastruktur durchführen und Threat Intelligence sammeln. |

| Blog zur Microsoft-Sicherheit | Erhalten Sie die neuesten Informationen zu Sicherheitsbedrohungen und neuen Features sowie Updates für Microsoft Defender XDR und Microsoft Sentinel. |

Nutzen der Automatisierung, um die Belastung für Ihre SecOps-Analysten zu reduzieren

Verwenden Sie die Funktionen von Microsoft Defender XDR und Microsoft Sentinel, um die Reaktion auf Vorfälle zu automatisieren, damit bekannte und erwartete Vorfälle erkannt und die Wiederherstellung durchgeführt wird, und um Ihr SecOps-Team besser auf unerwartete Angriffe und neue Angriffsmethoden zu fokussieren.

| Resource | Beschreibung |

|---|---|

| Automatisierte Untersuchung und Reaktion in Microsoft Defender XDR | Lesen Sie zunächst die Dokumentation für Microsoft Defender XDR. |

| Konfigurieren der automatisierten Untersuchungs- und Wiederherstellungsfunktionen | Lesen Sie zu Angriffen auf Geräten zunächst die Dokumentation für Microsoft Defender for Endpoint. |

| Automatisieren der Bedrohungsabwehr mit Playbooks in Microsoft Sentinel | Lesen Sie zunächst die Dokumentation für die Verwendung von Playbooks in Microsoft Sentinel. |

Cloudeinführungsplan

Ein Einführungsplan ist eine wesentliche Voraussetzung für eine erfolgreiche Cloud-Einführung. Zu den Schlüsselattributen eines erfolgreichen Plans für die Implementierung des Bedrohungsschutzes und XDR gehören:

- Strategie und Planung sind aufeinander ausgerichtet: Während Sie Ihre Pläne für Tests, Pilotversuche und den Rollout von Funktionen zur Verhinderung von Sicherheitsverletzungen und Wiederherstellung nach Angriffen für Ihrem digitalen Bestand entwerfen, müssen Sie Ihre Strategie und Ziele erneut überprüfen, um sicherzustellen, dass Ihre Pläne aufeinander ausgerichtet sind. Dazu gehören Priorität und Zielmeilensteine für Ziele für die Angriffserkennung und -reaktion sowie die Verwendung der Automatisierung.

- Der Plan ist iterativ: Wenn Sie mit dem Rollout Ihres Plans beginnen, lernen Sie viele Dinge über Ihre XDR-Umgebung und die Tools kennen, die Sie verwenden. Überprüfen Sie in jeder Phase Ihrer Einführung Ihre Ergebnisse im Vergleich zu den Zielen und optimieren Sie die Pläne. Dies kann z. B. eine erneute Überprüfung früherer Arbeiten umfassen, um Verfahren und Richtlinien zu optimieren.

- Schulung Ihrer SecOps-Mitarbeiter ist gut geplant: Von Ihren Sicherheitsarchitekten bis hin zu Ihren Sicherheitsanalysten in Service und Produktion werden alle geschult, um mit ihrem Bedrohungsschutz, der Erkennung, der Entschärfung und der Wiederherstellung erfolgreich zu sein.

Weitere Informationen zum Cloud Adoption Framework für Azure finden Sie unter: Plan für die Cloud-Einführung.

Bereitschaftsphase

Verwenden Sie die in diesem Artikel aufgeführten Ressourcen, um Ihren Plan zu priorisieren. Die Implementierung des Bedrohungsschutzes und von XDR stellt eine der Schichten in Ihrer mehrschichtigen Zero-Trust-Bereitstellungsstrategie dar.

Der in diesem Artikel empfohlene phasenbasierte Ansatz umfasst kaskadierende Bedrohungsschutzaufgaben, die methodisch für Ihren digitalen Bestand ausgeführt werden. Überprüfen Sie in dieser Phase diese Elemente des Plans, um sicherzustellen, dass alles einsatzbereit ist:

- Ihr SecOps-Team wird informiert, dass Änderungen an Vorfallreaktionsprozessen für Microsoft Defender XDR und Microsoft Sentinel unmittelbar bevorstehen

- Ihr SecOps-Team wird über Dokumentations- und Schulungsressourcen informiert

- Verfahren zur Bedrohungssuche und Richtlinien und Automatisierungstechniken stehen für Analysten zur Verwendung bereit

- Ihre Honeypotressourcen sind vorhanden

In der Planungsphase wurde die Lücke zwischen dem, was Sie haben und was Sie erreichen möchten, gezeigt. Nutzen Sie diese Phase, um XDR-Tools und deren Verwendung zu implementieren und zu testen. So können SecOps-Leads z. B.:

- XDR-Tools für Microsoft Defender XDR zum Ausführen von Vorfallreaktionen auf aktuelle Angriffe aktivieren und verwenden

- Die Integration von Microsoft Defender XDR und Microsoft Sentinel mithilfe von Datenconnectoren und Arbeitsbereichen konfigurieren

- Prozeduren und Prozesse des SecOps-Teams definieren und verfeinern

- Die Bedrohungssuche zur proaktiven Identifizierung von Bedrohungen und zur Automatisierung erkunden und testen, um bekannte Angriffe zu erkennen und eine Wiederherstellung durchzuführen

Übernahmephase

Microsoft empfiehlt einen kaskadierenden, iterativen Ansatz zur Implementierung von Bedrohungsschutz und XDR. Auf diese Weise können Sie Ihre Strategie und Richtlinien im Laufe der Zeit verfeinern, um die Genauigkeit der Ergebnisse zu erhöhen. Sie müssen nicht warten, bis eine Phase abgeschlossen ist, bevor Sie mit der nächsten beginnen. Ihre Ergebnisse sind effektiver, wenn Sie Elemente jeder Phase implementieren, während Sie iterieren.

Die wichtigsten Elemente der Phase Umsetzen sollten Folgendes umfassen:

- Nutzen von Microsoft Defender XDR als kontinuierlicher, täglicher Vorfallreaktionsworkflow in Ihrem SecOps-Team.

- Verwenden der Features von Microsoft Sentinel mit Microsoft Defender XDR-Integration.

- Implementieren von Automatisierung zur Abwehr bekannter Angriffe, Freisetzung Ihres SecOps-Teams für die Bedrohungssuche und Weiterentwicklung der Disziplin Ihres Teams, um zukunftsorientiert und auf neue Trends bei Cyberangriffen vorbereitet zu sein.

Steuerung und Management von Phasen

Die Governance der Fähigkeit Ihrer Organisation, Angriffe mit einem Bedrohungsschutz zu erkennen, und die XDR-Infrastruktur ist ein iterativer Prozess. Indem Sie Ihren Implementierungsplan durchdacht erstellen und für Ihr SecOps-Team einführen, haben Sie eine Grundlage geschaffen. Die folgenden Aufgaben helfen Ihnen bei der Erstellung Ihres ersten Governanceplans für diese Grundlage.

| Ziel | Aufgaben |

|---|---|

| Verfolgen und messen | Weisen Sie Besitzern kritische Aktionen und Verantwortlichkeiten zu, z. B. Verfahren zur Reaktion auf Vorfälle, Erfassung und Verbreitung von Bedrohungen sowie Automatisierungswartung. Erstellen Sie ausführbare Pläne mit Datumsangaben und Zeitplänen für jede Aktion. |

| Überwachen und erkennen | Verwalten Sie Sicherheitsbedrohungen mithilfe von Microsoft Defender XDR und Microsoft Sentinel, indem Sie Automatisierung für häufige oder vorherige Angriffe verwenden. |

| Iterieren für die Reife | Überprüfen Sie Risiken und die Cyberbedrohungslandschaft kontinuierlich und nehmen Sie Änderungen an SecOps-Verfahren, Zuständigkeiten, Richtlinien und Prioritäten vor. |

Nächste Schritte

Für dieses Geschäftsszenario:

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

- Implementieren der Infrastruktur zur Verhinderung von und Wiederherstellung nach Sicherheitsverletzungen

Weitere Artikel im Zero Trust Adoption Framework:

- Übersicht über das Zero Trust-Einführungsframework

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Sicheres Remote- und Hybrid-Arbeiten

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Erfüllen regulatorischer und Compliance-Anforderungen

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Ressource zur Fortschrittsnachverfolgung | Dies hilft Ihnen bei Folgendem… | Entwickelt für |

|---|---|---|

Planungsraster mit Phasen für das Übernahmeszenario zum Herunterladen Visio-Datei oder PDF

|

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Einführungstracker als PowerPoint-Präsentation zum Herunterladen |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben des Geschäftsszenarios als Excel-Arbeitsmappe zum Herunterladen

|

Weisen Sie Verantwortung zu, und verfolgen Sie Ihren Fortschritt über die Phasen, Ziele und Aufgaben der „Planen“-Phase hinweg. | Projektleiter für Geschäftsszenarios, IT-Führungskräfte und IT-Implementierende. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertungs- und Fortschrittsverfolgungsressourcen.