Phishinguntersuchung

Dieser Artikel enthält einen Leitfaden zum Identifizieren und Untersuchen von Phishingangriffen in Ihrer Organisation. Die Schritt-für-Schritt-Anleitung hilft Ihnen, die erforderlichen Abhilfemaßnahmen zu ergreifen, um Informationen zu schützen und weitere Risiken zu minimieren.

Dieser Artikel enthält folgende Abschnitte:

- Voraussetzungen: Beschreibt die zu erfüllenden spezifischen Anforderungen, bevor Sie mit der Untersuchung beginnen. Beispielsweise die Protokollierung, die aktiviert werden soll, Rollen und Berechtigungen, die u. a. erforderlich sind.

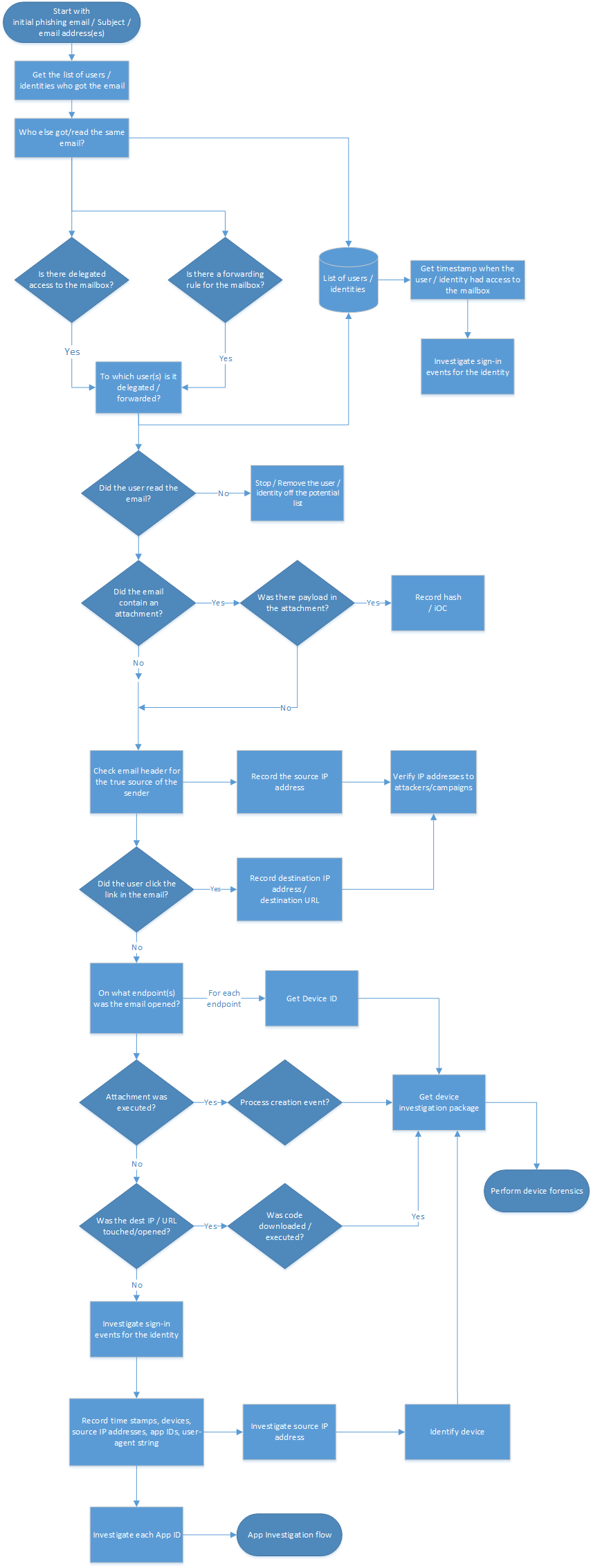

- Workflow: Zeigt den logischen Flow an, den Sie befolgen sollten, um diese Untersuchung durchzuführen.

- Prüfliste: Enthält eine Liste der Aufgaben für jeden Schritt im Flussdiagramm. Diese Checkliste kann in stark regulierten Umgebungen hilfreich sein, um abgeschlossene Elemente oder als Qualitätsgater für sich selbst zu überprüfen.

- Untersuchungsschritte: Enthält einen ausführlichen schrittweisen Leitfaden für diese spezifische Untersuchung.

Voraussetzungen

Im Folgenden finden Sie allgemeine Einstellungen und Konfigurationen, die Sie abschließen sollten, bevor Sie mit der Phishinguntersuchung fortfahren.

Firmendetails

Bevor Sie mit der Untersuchung fortfahren, sollten Sie über den Benutzernamen, den Benutzerprinzipalnamen (UPN) oder die E-Mail-Adresse des Kontos verfügen, das Sie vermuten, dass sie kompromittiert ist.

Microsoft 365-Basisanforderungen

Überprüfen von Überwachungseinstellungen

Vergewissern Sie sich, dass die Mailbox-Überwachung standardmäßig aktiviert ist, indem Sie den folgenden Befehl in der Exchange Online PowerShell ausführen:

Get-OrganizationConfig | Format-List AuditDisabled

Der Wert False bedeutet, dass die Postfachüberwachung für alle Postfächer in der Organisation aktiviert ist, unabhängig vom Wert der Eigenschaft AuditEnabled für einzelne Postfächer. Weitere Informationen finden Sie unter Überprüfung, ob die Mailbox-Überwachung standardmäßig aktiviert ist.

Nachrichtenablaufverfolgung

Nachrichtenablaufverfolgungsprotokolle sind Komponenten von unschätzbarem Wert, die Sie dabei unterstützen, die ursprüngliche Quelle der Nachricht und die vorgesehenen Empfänger zu finden. Sie können die Ablaufverfolgung von Nachrichten im Exchange Admin Center (EAC) unter https://admin.exchange.microsoft.com/#/messagetrace oder mit dem Cmdlet Get-MessageTrace in der Exchange Online PowerShell verwenden.

Hinweis

Die Nachverfolgung von Nachrichten ist auch im Microsoft Defender-Portal unter https://security.microsoft.com unter E-Mail & Zusammenarbeit> Exchange-Nachrichtenverfolgung verfügbar, aber das ist nur ein Durchgangslink zur Nachrichtenverfolgung im EAC.

Mehrere Komponenten der Ablaufverfolgung sind selbsterklärend, aber die Message-ID ist ein eindeutiger Identifikator für eine E-Mail-Nachricht und erfordert ein gründliches Verständnis. Um die Message-ID für eine bestimmte E-Mail zu erhalten, müssen Sie die E-Mail-Header untersuchen.

Durchsuchen des Überwachungsprotokolls

Sie durchsuchen das einheitliche Audit-Protokoll, um alle Aktivitäten der Benutzer und Administratoren in Ihrer Microsoft 365-Organisation einzusehen.

Werden die Anmelde- und/oder Überwachungsprotokolle in ein externes System exportiert?

Da die meisten Anmelde- und Überwachungsdaten der Microsoft Entra-ID nach 30 oder 90 Tagen überschrieben werden, empfiehlt es sich, Microsoft Sentinel, Azure Monitor oder ein externes SIEM-System (Security Information and Event Management) zu verwenden.

Erforderliche Rollen und Berechtigungen

Berechtigungen in Microsoft Entra ID

Es wird empfohlen, dass das Konto, das die Untersuchung durchführt, mindestens ein Sicherheitsleseberechtigter ist.

Berechtigungen in Microsoft 365

Die Rolle Sicherheitsleseberechtigter im Microsoft Defender-Portal oder dem Microsoft Purview-Complianceportal sollte ausreichend Berechtigungen zum Durchsuchen der relevanten Protokolle erteilen.

Wenn Sie nicht sicher sind, welche Rolle Sie verwenden sollen, lesen Sie Ermitteln der erforderlichen Berechtigungen zum Ausführen von Exchange-Cmdlets.

Microsoft Defender für den Endpunkt

Wenn Sie Über Microsoft Defender for Endpunkt (MDE) verfügen, sollten Sie ihn für diesen Flow verwenden. Weitere Informationen finden Sie unter Phishing mit Signalaustausch und maschinellem Lernen bekämpfen.

Systemanforderungen

Hardwareanforderungen

Das System sollte PowerShell ausführen können.

Softwareanforderungen

Die folgenden PowerShell-Module sind für die Untersuchung der Cloudumgebung erforderlich:

Azure AD PowerShell für Graph-Modul. Anleitungen zur Installation finden Sie unter Azure Active Directory PowerShell für Graph installieren.

Wenn Sie ältere Cmdlets im MSOnline (v1) Azure AD Modul benötigen, besuchen Sie Microsoft Entra ID (MSOnline).

Exchange Online PowerShell-Modul: Anleitungen zur Installation finden Sie unter Installieren und warten des Exchange Online PowerShell-Moduls.

Microsoft Entra Incident Response PowerShell-Modul: Für Installationsanweisungen siehe PowerShell-Modul für Microsoft Entra Incident Response

Workflow

Weitere Funktionen:

- Laden Sie den Workflow für Phishing und andere Workflows des Playbooks für die Reaktion auf Vorfälle als PDF herunter.

- Laden Sie den Workflow für Phishing und andere Workflows des Playbooks für die Reaktion auf Vorfälle als Visio-Datei herunter.

Checkliste

Diese Checkliste hilft Ihnen, Ihren Untersuchungsprozess zu bewerten und zu überprüfen, ob die Schritte während der Untersuchung abgeschlossen sind:

| Überprüfen der anfänglichen Phishing-E-Mail | |

| Abrufen der Liste der Benutzer, die diese E-Mail erhalten haben | |

| Abrufen der letzten Datumsangaben, an denen der Benutzer Zugriff auf das Postfach hatte | |

| Ist delegierter Zugriff für das Postfach konfiguriert? | |

| Sind für die Mailbox Weiterleitungsregeln konfiguriert? | |

| Überprüfen Sie Ihre Exchange-Mailflussregeln (Transportregeln | |

| Suchen Sie die E-Mail-Nachrichten | |

| Hat der Benutzer die E-Mail gelesen oder geöffnet? | |

| Wer hat dieselbe E-Mail erhalten? | |

| Enthielt die E-Mail eine Anlage? | |

| Gab es ein Nutzdaten in der Anlage? | |

| Überprüfen des E-Mail-Headers auf die tatsächliche Quelle des Absenders | |

| Überprüfen von IP-Adressen zu Angreifern/Kampagnen | |

| Hat der Benutzer Links in der E-Mail ausgewählt? | |

| Auf welchem Endpunkt wurde die E-Mail geöffnet? | |

| Wurden die Nutzdaten der Anlage ausgeführt? | |

| Wurde die Ziel-IP-Adresse oder Ziel-URL angeklickt oder geöffnet? | |

| Wurde schädlicher Code ausgeführt? | |

| Welche Anmeldungen sind mit dem Konto in dem Verbundszenario erfolgt? | |

| Welche Anmeldungen sind mit dem Konto in dem verwalteten Szenario erfolgt? | |

| Untersuchen der Quell-IP-Adresse | |

| Untersuchen der gefundenen Geräte-ID | |

| Untersuchen der einzelnen App-IDs |

Sie können auch eine Checkliste für Phishing und andere Checklisten des Playbooks für die Reaktion auf Vorfälle als Excel-Datei herunterladen.

Untersuchungsschritte

Für diese Untersuchung haben Sie eine Beispiel-Phishing-E-Mail oder Teile der E-Mail. Sie können z. B. die Adresse des Absenders, den Betreff der E-Mail oder Teile der Nachricht haben, um die Untersuchung zu starten. Stellen Sie außerdem sicher, dass Sie alle Einstellungen abgeschlossen und aktiviert haben, wie im Abschnitt "Voraussetzungen" empfohlen.

Abrufen der Liste der Benutzer/Identitäten, die die E-Mail erhalten haben

Im ersten Schritt müssen Sie eine Liste der Benutzer/Identitäten erhalten, die die Phishing-E-Mail erhalten haben. Das Ziel dieses Schritts besteht darin, eine Liste potenzieller Benutzer/Identitäten zu erfassen, die Sie später verwenden werden, um weitere Untersuchungsschritte zu durchlaufen. Im Abschnitt Workflow finden Sie ein übersichtliches Flussdiagramm mit den Schritten, die Sie bei dieser Untersuchung befolgen müssen.

Wir geben in diesem Playbook keine Empfehlungen dazu, wie Sie diese Liste potenzieller Benutzer/Identitäten erfassen sollten. Je nach Umfang der Untersuchung können Sie eine Excel-Mappe, eine CSV-Datei oder für umfangreichere Untersuchungen sogar eine Datenbank nutzen. Es gibt mehrere Möglichkeiten, die Liste der Identitäten in einem bestimmten Mandanten zu erhalten. Im Folgenden finden Sie einige Beispiele.

Erstellen Sie eine Inhaltssuche im Microsoft Purview Compliance-Portal

Verwenden Sie die Indikatoren, um eine Inhaltssuche zu erstellen und auszuführen. Anweisungen finden Sie unter Erstellung einer Inhaltssuche.

Eine vollständige Liste der durchsuchbaren E-Mail-Eigenschaften finden Sie unter Durchsuchbare E-Mail-Eigenschaften.

Das folgende Beispiel zeigt Nachrichten an, die zwischen dem 13. April 2022 und dem 14. April 2022 bei Benutzern eingegangen sind und die die Wörter „action“ und „required“ in der Betreffzeile enthalten:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

Die folgende Beispielabfrage gibt Nachrichten zurück, die von chatsuwloginsset12345@outlook.com ihnen gesendet wurden, und enthalten den exakten Ausdruck "Aktualisieren Ihrer Kontoinformationen" in der Betreffzeile.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Weitere Informationen finden Sie unter Wie Sie in Ihrem Unternehmen nach Nachrichten suchen und diese löschen können.

Verwenden Sie das Cmdlet „Search-Mailbox“ in der Exchange Online PowerShell

Sie können ebenfalls die Such-Mailbox cmdlet in Exchange Online PowerShell nutzen, um eine bestimmte Abfrage für ein bestimmtes Zielpostfach durchzuführen und die Ergebnisse in ein nicht verwandtes Zielpostfach zu kopieren.

Die folgende Beispielabfrage durchsucht das Postfach von Jane Smith nach einer E-Mail, die den Ausdruck „Invoice“ (Rechnung) im Betreff enthält, und kopiert die Ergebnisse zu „IRMailbox“ in einen Ordner namens „Investigation“ (Untersuchung).

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

In diesem Beispielbefehl durchsucht die Abfrage alle Mandantenpostfächer nach einer E-Mail, die den Ausdruck „InvoiceUrgent“ im Betreff enthält, und kopiert die Ergebnisse zu „IRMailbox“ in einen Ordner namens „Investigation“ (Untersuchung).

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Ausführliche Informationen zur Syntax und den Parametern finden Sie unter Such-Mailbox.

Ist delegierter Zugriff für das Postfach konfiguriert?

Verwenden Sie das folgende Skript, um zu überprüfen, ob der delegierte Zugriff auf die Mailbox konfiguriert ist: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Führen Sie zum Erstellen dieses Berichts ein kleines PowerShell-Skript aus, das eine Liste aller Benutzer abruft. Verwenden Sie dann das Cmdlet „Get-MailboxPermission“, um eine CSV-Datei aller Postfachdelegaten in Ihrem Mandanten zu erstellen.

Suchen Sie nach ungewöhnlichen Namen oder Berechtigungszuweisungen. Wenn etwas Ungewöhnliches angezeigt wird, wenden Sie sich an den Besitzer des Postfachs, um zu überprüfen, ob es legitim ist.

Sind Weiterleitungsregeln für die Mailbox konfiguriert?

Sie müssen jedes identifizierte Postfach auf postfachweiterleitung (auch smtp (Simple Mail Transfer Protocol)forwarding) oder Posteingangsregeln überprüfen, die E-Mail-Nachrichten an externe Empfänger weiterleiten (in der Regel neu erstellte Posteingangsregeln).

Um alle Postfächer auf Weiterleitung zu überprüfen, führen Sie den folgenden Befehl in Exchange Online PowerShell aus:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationUm nach Posteingangsregeln zu überprüfen, die in Postfächern zwischen den angegebenen Daten erstellt wurden, führen Sie den folgenden Befehl in Exchange Online PowerShell aus:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvSie können auch den Bericht Automatisch weitergeleitete Nachrichten im Exchange Admin Center (EAC) verwenden. Anweisungen finden Sie unter Bericht über automatisch weitergeleitete Nachrichten in Exchange Online.

Hinweise:

- Suchen Sie nach ungewöhnlichen Zielspeicherorten oder nach einer Art von externer Adressierung.

- Suchen Sie nach Weiterleitungsregeln mit ungewöhnlichen Schlüsselwörtern in den Kriterien wie alle E-Mails mit dem Wort „Rechnung“ in der Betreffzeile. Wenden Sie sich an den Besitzer des Postfachs, um zu überprüfen, ob sie legitim ist.

Überprüfung der Posteingangsregeln

Überprüfen Sie die Entfernung von Posteingangsregeln, indem Sie die Zeitstempel in der Nähe Ihrer Untersuchung berücksichtigen. Verwenden Sie zum Beispiel den folgenden Befehl in Exchange Online PowerShell:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Überprüfen Sie die Exchange-Mailflussregeln (Transportregeln)

Es gibt zwei Möglichkeiten, die Liste der Exchange Mailflow-Regeln (auch als Transportregeln bezeichnet) in Ihrem Unternehmen zu erhalten:

- Im Exchange-Verwaltungszentrum oder in der Exchange Online PowerShell. Anweisungen finden Sie unter Anzeigen oder Ändern einer Mailflow-Regel.

- Der Exchange-Transportregelbericht im Exchange-Administrationszentrum. Anweisungen finden Sie unter Bericht über Exchange-Transportregeln in Exchange Online.

Suchen Sie nach neuen Regeln oder geänderten Regeln, um die E-Mail an externe Domänen umzuleiten. Die Anzahl der Regeln sollte bekannt und relativ gering sein. Sie können eine Suche im Audit-Protokoll durchführen, um festzustellen, wer die Regel erstellt hat und von wo aus sie erstellt wurde. Wenn Sie etwas Ungewöhnliches sehen, wenden Sie sich an den Ersteller, um festzustellen, ob es legitim ist.

Abrufen der letzten Datumsangaben, an denen der Benutzer Zugriff auf das Postfach hatte

Navigieren Sie im Microsoft Defender-Portal oder Microsoft Purview-Complianceportal zu einem einheitlichen Überwachungsprotokoll. Sie können unter Aktivitäten in der Dropdownliste nach Exchange-Postfachaktivitäten filtern.

Die Funktion zum Auflisten kompromittierter Benutzer ist im Microsoft Defender-Portal verfügbar.

Dieser Bericht zeigt Aktivitäten an, die darauf hinweisen können, dass unrechtmäßig auf ein Postfach zugegriffen wird. Dazu gehören erstellte oder empfangene Nachrichten, verschobene oder gelöschte Nachrichten, kopierte oder bereinigte Nachrichten, gesendete Nachrichten mit „Senden im Auftrag von“ oder „Senden als“ sowie alle Postfachanmeldungen. Die Daten umfassen Datum, IP-Adresse, Benutzer, ausgeführte Aktivität, betroffenes Element und alle erweiterten Details.

Hinweis

Damit diese Daten aufgezeichnet werden, müssen Sie die Option zur Postfachüberwachung aktivieren.

Das hier enthaltene Datenvolumen könnte erheblich sein. Konzentrieren Sie sich daher auf Die Suche auf Benutzer, die bei Verstößen hohe Auswirkungen haben würden. Suchen Sie nach ungewöhnlichen Mustern wie ungewöhnlichen Tageszeiten oder IP-Adressen, und suchen Sie nach Mustern wie umfangreichen Verschiebungen, Bereinigungen oder Löschungen.

Hat der Benutzer die E-Mail gelesen/geöffnet?

Hier gibt es zwei Hauptfälle:

- Das Postfach befindet sich in Exchange Online.

- Das Postfach befindet sich in lokalem Exchange (Exchange Hybrid).

Hat der Exchange Online Benutzer die E-Mail geöffnet

Verwenden Sie die Cmdlet Such-Mailbox in Exchange Online PowerShell, um eine spezifische Suchabfrage nach einem Zielpostfach von Interesse durchzuführen und die Ergebnisse in ein nicht verwandtes Zielpostfach zu kopieren.

Die folgende Beispielabfrage durchsucht das Postfach von Janes Smith nach einer E-Mail, die den Ausdruck Rechnung (Invoice) in der Betreffzeile enthält, und kopiert die Ergebnisse in IRMailbox in einen Ordner namens Investigation.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

In der folgenden Beispielabfrage werden alle Mandantenpostfächer nach einer E-Mail durchsucht, die den Ausdruck InvoiceUrgent im Betreff enthält, und kopiert die Ergebnisse zu IRMailbox in einen Ordner namens Investigation (Untersuchung).

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Der Benutzer hat die E-Mail in Exchange Hybrid geöffnet

Verwenden Sie das Cmdlet Get-MessageTrackingLog, um nach Informationen zur Nachrichtenzustellung zu suchen, die im Nachrichtenverfolgungsprotokoll gespeichert sind. Ein Beispiel:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Ausführliche Informationen zur Syntax und den Parametern finden Sie unter Get-MessageTrackingLog.

Wer hat dieselbe E-Mail erhalten?

Hier gibt es zwei Hauptfälle:

- Das Postfach befindet sich in Exchange Online.

- Das Postfach befindet sich in lokalem Exchange (Exchange Hybrid).

Der Workflow ist im Wesentlichen derselbe wie im Abschnitt Abrufen der Liste der Benutzer/Identitäten, die die E-Mail erhalten haben weiter oben in diesem Artikel beschrieben.

Suchen Sie die E-Mail in Exchange Online

Verwenden Sie die Cmdlet Such-Mailbox, um eine spezifische Suchabfrage für ein bestimmtes Zielpostfach durchzuführen und die Ergebnisse in ein nicht verwandtes Zielpostfach zu kopieren.

In der folgenden Beispielabfrage werden alle Mandantenpostfächer nach einer E-Mail durchsucht, die den Betreff InvoiceUrgent in der Betreffzeile enthält, und kopiert die Ergebnisse zu IRMailbox in einen Ordner namens Investigation (Untersuchung).

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Suchen Sie die E-Mail in lokalem Exchange

Verwenden Sie das Cmdlet Get-MessageTrackingLog, um nach Informationen zur Nachrichtenzustellung zu suchen, die im Nachrichtenverfolgungsprotokoll gespeichert sind. Ein Beispiel:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Ausführliche Informationen zur Syntax und den Parametern finden Sie unter Get-MessageTrackingLog.

Enthielt die E-Mail eine Anlage?

Hier gibt es zwei Hauptfälle:

- Das Postfach befindet sich in Exchange Online.

- Das Postfach befindet sich in lokalem Exchange (Exchange Hybrid).

Stellen Sie fest, ob die Nachricht einen Anhang in Exchange Online enthält

Wenn sich das Postfach in Exchange Online befindet, haben Sie zwei Möglichkeiten:

- Verwenden Sie die klassische Such-Mailbox cmdlet

- Verwenden Sie die New-AzSqlDatabase cmdlet.

Verwenden Sie die Cmdlet Such-Mailbox, um eine spezifische Suchabfrage für ein bestimmtes Zielpostfach durchzuführen und die Ergebnisse in ein nicht verwandtes Zielpostfach zu kopieren. Ein Beispiel:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Ausführliche Informationen zur Syntax und den Parametern finden Sie unter Such-Mailbox.

Die andere Option besteht darin, die New-ComplianceSearch-Cmdlet zu verwenden. Ein Beispiel:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Ausführliche Informationen zur Syntax und den Parametern finden Sie unter New-ComplianceSearch.

Ermitteln, ob die Nachricht eine Anlage in lokalem Exchange enthielt

Hinweis

In Exchange Server 2013 erfordert dieses Verfahren das kumulative Update 12 (CU12) oder höher. hier finden Sie weitere Informationen

Verwenden Sie die Cmdlet Such-Mailbox, um nach Informationen zur Nachrichtenzustellung zu suchen, die im Protokoll der Nachrichtenverfolgung gespeichert sind. Ein Beispiel:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Ausführliche Informationen zur Syntax und den Parametern finden Sie unter Such-Mailbox.

Gab es ein Nutzdaten in der Anlage?

Achten Sie auf potenziell bösartige Inhalte in der Anlage. Zum Beispiel PDF-Dateien, verschleierte PowerShell oder andere Skriptcodes.

Die Ansicht Daten nach E-Mail > Malware im Statusbericht zum Bedrohungsschutz zeigt die Anzahl der ein- und ausgehenden Nachrichten, die als Malware für Ihr Unternehmen erkannt wurden. Weitere Informationen finden Sie unter Statusbericht zum Schutz vor Bedrohungen: Daten per E-Mail anzeigen > Malware.

Überprüfen des E-Mail-Headers auf die tatsächliche Quelle des Absenders

Viele der Komponenten der Funktion zur Nachrichtenablaufverfolgung sind selbsterklärend, aber Sie müssen mit der Nachrichten-ID eingehend vertraut sein. Die Nachrichten-ID ist ein eindeutiger Bezeichner für eine E-Mail-Nachricht.

Sie müssen die unformatierten E-Mail-Header untersuchen, um die Nachrichten-ID für eine relevante E-Mail zu erhalten. Anweisungen dazu, wie Sie dies in Microsoft Outlook oder Outlook im Web (früher bekannt als Outlook Web App oder OWA) tun können, finden Sie unter Kopfzeilen von Internetnachrichten in Outlook anzeigen

Wenn Sie einen E-Mail-Header anzeigen, kopieren und einfügen Sie die Kopfzeileninformationen in eine E-Mail-Headeranalyse, die von MXToolbox oder Azure zur Lesbarkeit bereitgestellt wird.

Headerroutinginformationen: Die Routinginformationen stellen die Route einer E-Mail bereit, die zwischen Computern übertragen wird.

Sender Policy Framework (SPF): Eine E-Mail-Überprüfung, um Spoofing zu verhindern/zu erkennen. Im SPF-Eintrag können Sie festlegen, welche IP-Adressen und Domänen im Namen der Domäne E-Mails versenden dürfen.

SPF = Pass: Der SPF TXT-Eintrag hat bestimmt, dass der Absender im Auftrag einer Domäne senden darf.

- SPF = Neutral

- SPF = Fehlgeschlagen: Die Richtlinienkonfiguration bestimmt das Ergebnis der Nachricht Sender IP

- SMTP-E-Mail: Überprüfen Sie, ob es sich um eine legitime Domäne handelt.

Weitere Informationen über SPF finden Sie unter Wie Microsoft 365 SPF verwendet, um Spoofing zu verhindern

Allgemeine Werte: Hier ist eine Aufschlüsselung der am häufigsten verwendeten und angezeigten Kopfzeilen und deren Werte. Dies sind wertvolle Informationen, die Sie in den Suchfeldern im Explorer für Bedrohungen verwenden können.

- Absenderadresse

- Betreff

- Meldungs-ID

- An Adresse

- Adresse des Rückgabepfads

Authentifizierungsergebnisse: Sie können herausfinden, was Ihr Client beim Versenden der E-Mail authentifiziert hat. Es bietet Ihnen SPF- und DKIM-Authentifizierung.

Ursprungs-IP: Die ursprüngliche IP-Adresse kann verwendet werden, um zu bestimmen, ob die IP-Adresse in der Sperrliste aufgeführt ist, und um den geografischen Standort zu erhalten.

Spam Confidence Level (SCL): Dies bestimmt die Wahrscheinlichkeit, ob eine eingehende E-Mail Spam ist.

- -1: Umgehen Sie die meisten Spam-Filter von einem sicheren Absender, einem sicheren Empfänger oder einer sicher gelisteten IP-Adresse (vertrauenswürdiger Partner).

- 0, 1: Nichtspam, da die Nachricht gescannt und als sauber festgelegt wurde

- 5, 6: Spam

- 7, 8, 9: Spam mit hoher Konfidenz

Der SPF-Eintrag wird in einer DNS-Datenbank gespeichert und mit den DNS-Lookupinformationen gebündelt. Sie können den SPF-Eintrag (Sender Policy Framework) für eine Domäne manuell überprüfen, indem Sie den Befehl nslookup verwenden:

Öffnen Sie die Eingabeaufforderung (Start > Run > cmd).

Geben Sie den Befehl wie folgt ein:

nslookup -type=txt"ein Leerzeichen und dann den Domain-/Hostnamen. Zum Beispiel:nslookup -type=txt domainname.com

Hinweis

-all (ablehnen oder nicht bestehen – die E-Mail nicht zustellen, wenn etwas nicht passt), dies wird empfohlen.

Überprüfen Sie, ob DKIM für Ihre benutzerdefinierten Domänen in Microsoft 365 aktiviert ist

Sie müssen zwei CNAME-Einträge für jede Domäne veröffentlichen, der sie die DKIM (Domain Keys Identified Mail) hinzufügen möchten. Erfahren Sie, wie Sie DKIM verwenden, um ausgehende E-Mails zu überprüfen, die von Ihrer benutzerdefinierten Domäne gesendet werden.

Überprüfen auf DMARC (Domain-based Message Authentication, Reporting, and Conformance)

Sie können diese Funktion verwenden, um ausgehende E-Mails in Microsoft 365 zu validieren.

Überprüfen von IP-Adressen zu Angreifern/Kampagnen

Um ip-Adressen zu überprüfen oder zu untersuchen, die aus den vorherigen Untersuchungsschritten identifiziert wurden, können Sie eine der folgenden Optionen verwenden:

- VirusTotal

- Microsoft Defender für den Endpunkt

- Öffentliche Quellen:

- Ipinfo.io – Bietet eine kostenlose Option zum Abrufen des geografischen Standorts.

- Censys.io – Bietet eine kostenlose Option zum Abrufen von Informationen darüber, was ihre passiven Scans des Internets wissen.

- AbuseIPDB.com – Bietet eine kostenlose Option, die Informationen zum geografischen Standort bereitstellt.

- Befragen von Bing und Google – Suchen nach der IP-Adresse

URL-Zuverlässigkeit

Sie können jeden Beliebigen Windows 10-Geräte- und Microsoft Edge-Browser verwenden, der die SmartScreen-Technologie verwendet.

Hier sind einige Beispiele für die Zuverlässigkeit von Drittanbietern für URLs:

Suchen Sie bei der Untersuchung der IP-Adressen und URLs nach Indikatoren für eine Kompromittierung (Indicators of Compromise, IOCs) oder anderen Indikatoren, und fügen Sie diese je nach Ergebnis zu einer Liste von Quellen des Angreifers hinzu.

Hat der Benutzer Links in der E-Mail ausgewählt?

Wenn der Benutzer auf den Link in der E-Mail geklickt hat (absichtlich oder nicht), führt diese Aktion in der Regel zu einer neuen Prozesserstellung auf dem Gerät selbst. Je nach Gerät müssen Sie dazu gerätespezifische Untersuchungen durchführen. Beispiel: Windows oder Android oder iOS. In diesem Artikel haben wir einen allgemeinen Ansatz zusammen mit einigen Details für Windows-basierte Geräte beschrieben. Wenn Sie Microsoft Defender für Endpunkt (MDE) verwenden, können Sie es auch für iOS und bald Android verwenden.

Sie können diese Ereignisse mit Microsoft Defender für Endpoint untersuchen.

VPN/Proxy-Protokolle Je nach Anbieter der Proxy- und VPN-Lösungen müssen Sie die entsprechenden Protokolle überprüfen. Im Idealfall leiten Sie die Ereignisse an Ihr SIEM oder an Microsoft Sentinel weiter.

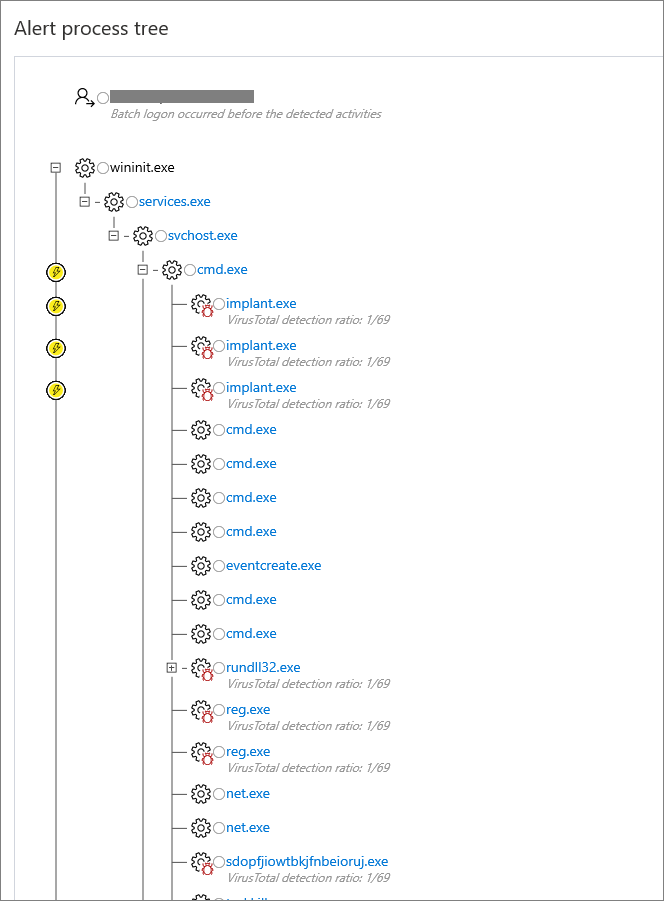

Verwendung von Microsoft Defender für Endpoint Dies ist das beste Szenario, denn Sie können unsere Bedrohungsdaten und automatischen Analysen zur Unterstützung Ihrer Untersuchung verwenden. Weitere Informationen finden Sie unter Untersuchen von Warnungen in Microsoft Defender für Endpunkt.

Die Warnungsprozessstruktur hebt die Selektierung und Untersuchung von Warnungen auf die nächste Ebene, indem sie die aggregierten Warnungen und die sie umgebenden Beweise anzeigt, die im gleichen Ausführungskontext und im gleichen Zeitraum aufgetreten sind.

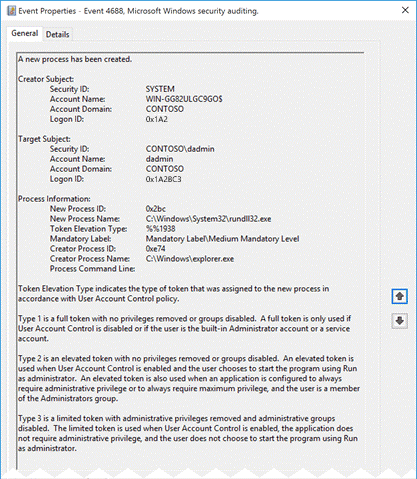

Windows-basierte Client-Geräte Vergewissern Sie sich, dass Sie die Option Ereignisse zur Prozesserstellung aktiviert haben. Im Idealfall sollten Sie auch Ablaufverfolgungsereignisse der Befehlszeile aktivieren.

Auf Windows-Clients, die die oben genannten Überwachungsereignisse vor der Untersuchung aktiviert haben, können Sie das Überwachungsereignis 4688 überprüfen und den Zeitpunkt bestimmen, zu dem die E-Mail an den Benutzer übermittelt wurde:

Auf welchem Endpunkt wurde die E-Mail geöffnet?

Die folgenden Aufgaben ähneln dem vorherigen Untersuchungsschritt: Hat der Benutzer Links in der E-Mail ausgewählt?

Wurden die angefügten Nutzdaten ausgeführt?

Die folgenden Aufgaben ähneln dem vorherigen Untersuchungsschritt: Hat der Benutzer Links in der E-Mail ausgewählt?

Wurde die Ziel-IP-Adresse oder Ziel-URL angeklickt oder geöffnet?

Die folgenden Aufgaben ähneln dem vorherigen Untersuchungsschritt: Hat der Benutzer Links in der E-Mail ausgewählt?

Wurde schädlicher Code ausgeführt?

Die folgenden Aufgaben ähneln dem vorherigen Untersuchungsschritt: Hat der Benutzer Links in der E-Mail ausgewählt?

Welche Anmeldungen erfolgten mit dem Konto?

Überprüfen Sie die verschiedenen Anmeldungen, die mit dem Konto erfolgt sind.

Verbundszenario

Die Einstellungen und Ereignisse des Überwachungsprotokolls unterscheiden sich je nach Betriebssystemebene und Active Directory-Verbunddienste (AD FS) Serverversion (AD FS).

Informationen zu verschiedenen Serverversionen finden Sie in den folgenden Abschnitten.

Server 2012 R2

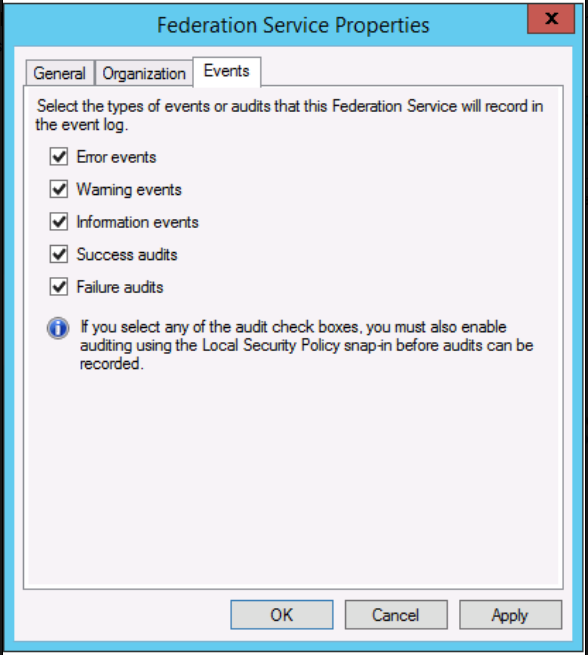

Standardmäßig werden Sicherheitsereignisse auf Server 2012 R2 nicht überwacht. Sie müssen dieses Feature auf jedem AD FS-Server in der Farm aktivieren. Wählen Sie in der AD FS-Verwaltungskonsole Verbunddiensteigenschaften bearbeiten aus.

Sie müssen auch die Betriebssystemüberwachungsrichtlinieaktivieren.

Öffnen Sie eine Eingabeaufforderung, und führen Sie den folgenden Befehl als Administrator aus.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

Weitere Informationen finden Sie unter Konfigurieren von ADFS-Servern zur Problembehandlung.

Sie können auch die AD FS-PowerShell-Module herunterladen von:

Server 2016 und höher

Standardmäßig ist für AD FS in Windows Server 2016 die grundlegende Überwachung aktiviert. Mit der grundlegenden Überwachung können Administratoren fünf oder weniger Ereignisse für eine einzelne Anforderung sehen. Sie können die Überwachungsebene jedoch mithilfe des folgenden Befehls erhöhen oder verringern:

Set-AdfsProperties -AuditLevel Verbose

Weitere Informationen finden Sie in den Überwachungsverbesserungen für ADFS in Windows Server.

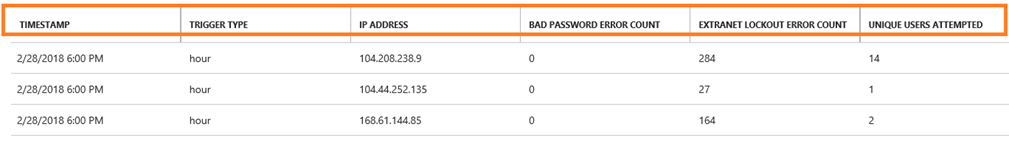

Wenn Sie Microsoft Entra Connect Health installiert haben, sollten Sie sich auch den Bericht Risky IP ansehen. Die IP-Adressen der Clients mit fehlgeschlagenen Anmeldeaktivitäten werden über Webanwendungsproxy-Server aggregiert. Jeder Eintrag im Bericht über riskante IP-Adressen enthält aggregierte Informationen zu fehlgeschlagenen AD FS-Anmeldeaktivitäten, für die der angegebene Schwellenwert überschritten wurde.

Weitere Informationen finden Sie im Risky IP-Bericht.

Server 2012 R2

Ereignis-ID 342: „Der Benutzername oder das Kennwort sind falsch“ in den ADFS-Administratorprotokollen.

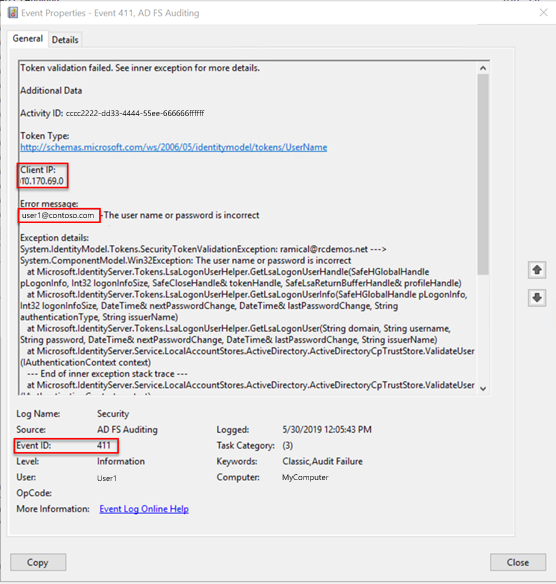

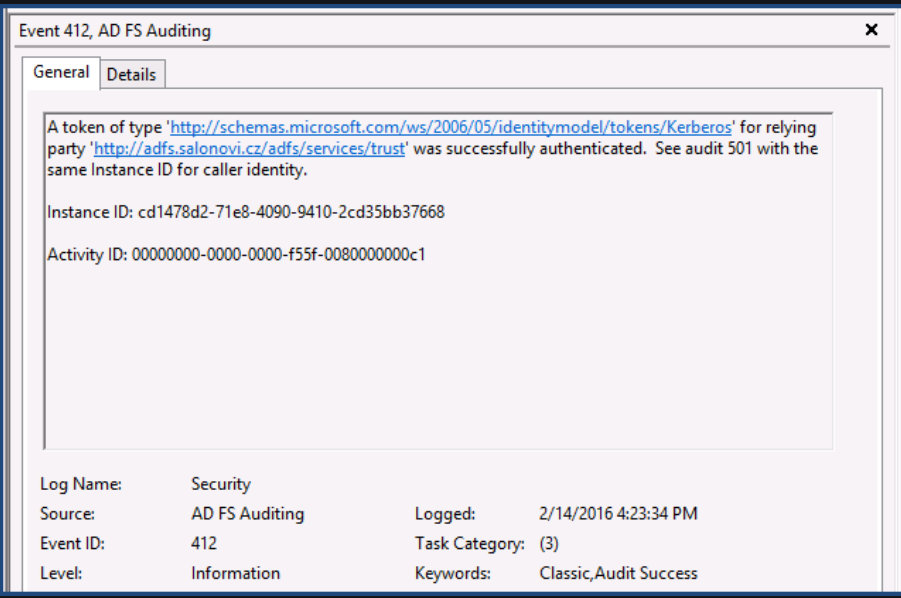

Für die tatsächlichen Überwachungsereignisse müssen Sie die Sicherheitsereignisprotokolle betrachten und sollten nach Ereignissen mit der Ereignis-ID 411 für klassische Überwachungsfehler mit der Quelle ADFS-Überwachung suchen. Suchen Sie auch nach der Ereignis-ID 412 bei erfolgreicher Authentifizierung.

Ereignis-ID 411 - Fehler bei der Überprüfung des SecurityTokenValidationFailureAudit-Tokens. Weitere Informationen finden Sie in der inneren Ausnahme.

Möglicherweise müssen Sie das Ereignis mit der entsprechenden Ereignis-ID 501 korrelieren.

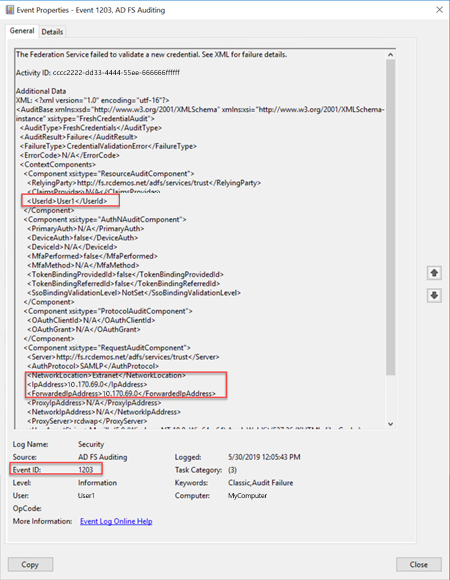

Server 2016 und höher

Für die tatsächlichen Überwachungsereignisse müssen Sie sich die Sicherheitsereignisprotokolle ansehen und nach Ereignissen suchen, die nach Ereignis-ID 1202 für erfolgreiche Authentifizierungsereignisse und 1203 nach Fehlern suchen.

Beispiel für Ereignis-ID 1202:

Ereignis-ID 1202 FreshCredentialSuccessAudit Der Federation Service hat einen neuen Berechtigungsnachweis validiert. Siehe XML für weitere Einzelheiten.

Beispiel für Ereignis-ID 1203:

Ereignis-ID 1203 FreshCredentialFailureAudit Der Federation Service konnte einen neuen Berechtigungsnachweis nicht validieren. Siehe XML für Details zu Fehlern.

Die vollständige Liste der AD FS-Ereignis-ID pro Betriebssystemebene finden Sie unter GetADFSEventList.

Verwaltetes Szenario

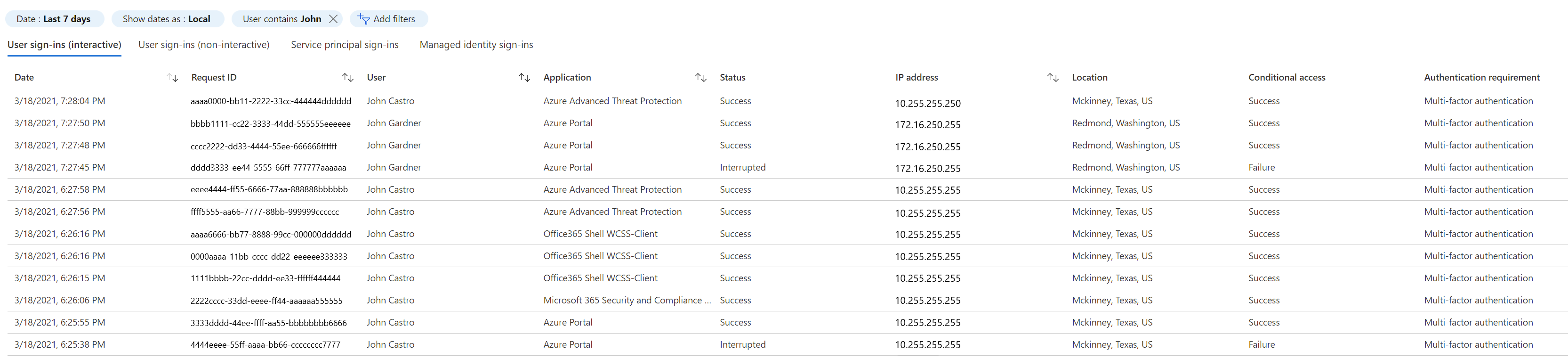

Überprüfen Sie die Microsoft Entra-Anmeldeprotokolle für einen oder mehrere Benutzer, die Sie untersuchen.

- Navigieren Sie zum Microsoft Entra Admin Center > Anmeldebildschirm

- Überprüfen der Anmeldeaktivitäten

- Überprüfen der PowerShell-Funktion auf GitHub

Navigieren Sie im Microsoft Entra Admin Center zum Anmeldebildschirm, und fügen Sie den Anzeigefilter für den Zeitrahmen hinzu, den Sie in den vorherigen Untersuchungsschritten gefunden haben, und fügen Sie den Benutzernamen wie in dieser Abbildung gezeigt als Filter hinzu.

Sie können auch mithilfe der Graph-API suchen. Filtern Sie z. B. nach Benutzereigenschaften, und erhalten Sie lastSignInDate mit dazu. Suchen Sie nach einem bestimmten Benutzer, um das Datum der letzten Anmeldung für diesen Benutzer abzurufen.

Beispiel: https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Alternativ können Sie den PowerShell-Befehl Get-AzureADUserLastSignInActivity verwenden, um die letzte interaktive Anmeldeaktivität für den Benutzer abzurufen, die auf seine Objekt-ID ausgerichtet ist. In diesem Beispiel wird die Ausgabe in eine CSV-Datei mit Datums- und Zeitstempel im Ausführungsverzeichnis geschrieben.

Get-AzureADUserLastSignInActivity -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -UserObjectId aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -CsvOutput

Alternativ können Sie diesen Befehl aus dem PowerShell-Modul „AzureADIncidentResponse“ verwenden:

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3

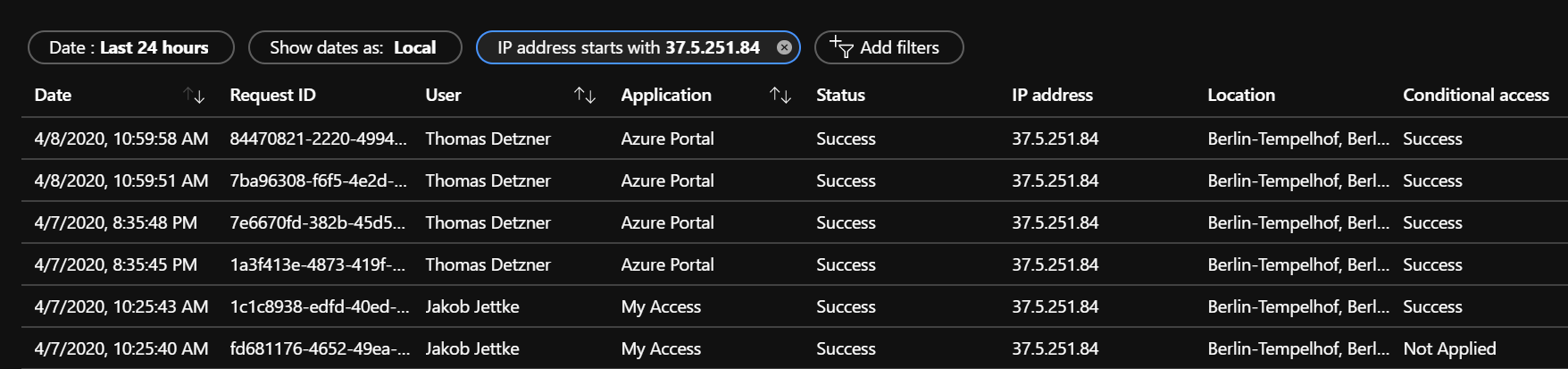

Untersuchen der Quell-IP-Adresse

Untersuchen Sie basierend auf den Quell-IP-Adressen, die Sie im Microsoft Entra-Anmeldeprotokoll oder in den Protokolldateien des ADFS/Verbundservers gefunden haben, weitere Informationen darüber, wo der Datenverkehr stammt.

Verwalteter Benutzer

Für ein verwaltetes Szenario sollten Sie die Anmeldeprotokolle betrachten und basierend auf der Quell-IP-Adresse filtern:

Alternativ können Sie diesen Befehl aus dem PowerShell-Modul „AzureADIncidentResponse“ verwenden:

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

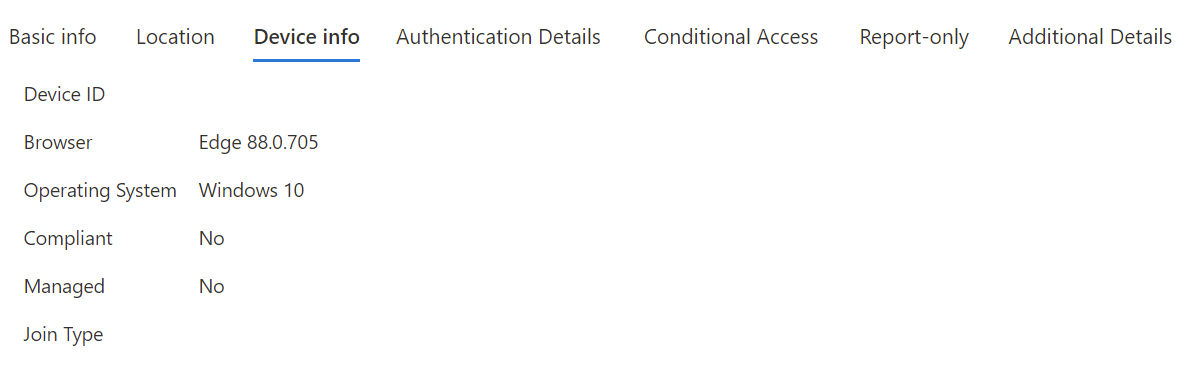

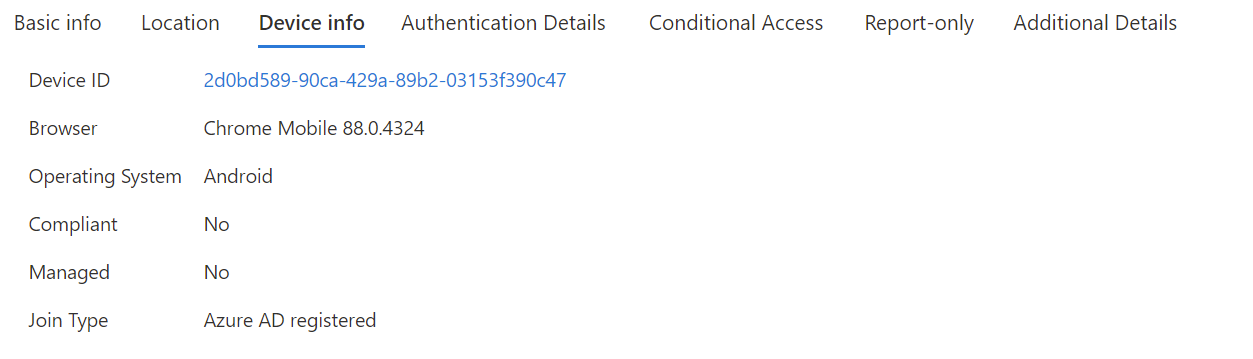

Wenn Sie sich die Ergebnisliste ansehen, navigieren Sie zur Registerkarte "Geräteinformationen ". Je nach verwendetem Gerät erhalten Sie unterschiedliche Ausgabe. Hier sind einige Beispiele:

Beispiel 1 – Nicht verwaltetes Gerät (BYOD):

Beispiel 2 - Verwaltetes Gerät (Microsoft Entra join oder Microsoft Entra hybrid join):

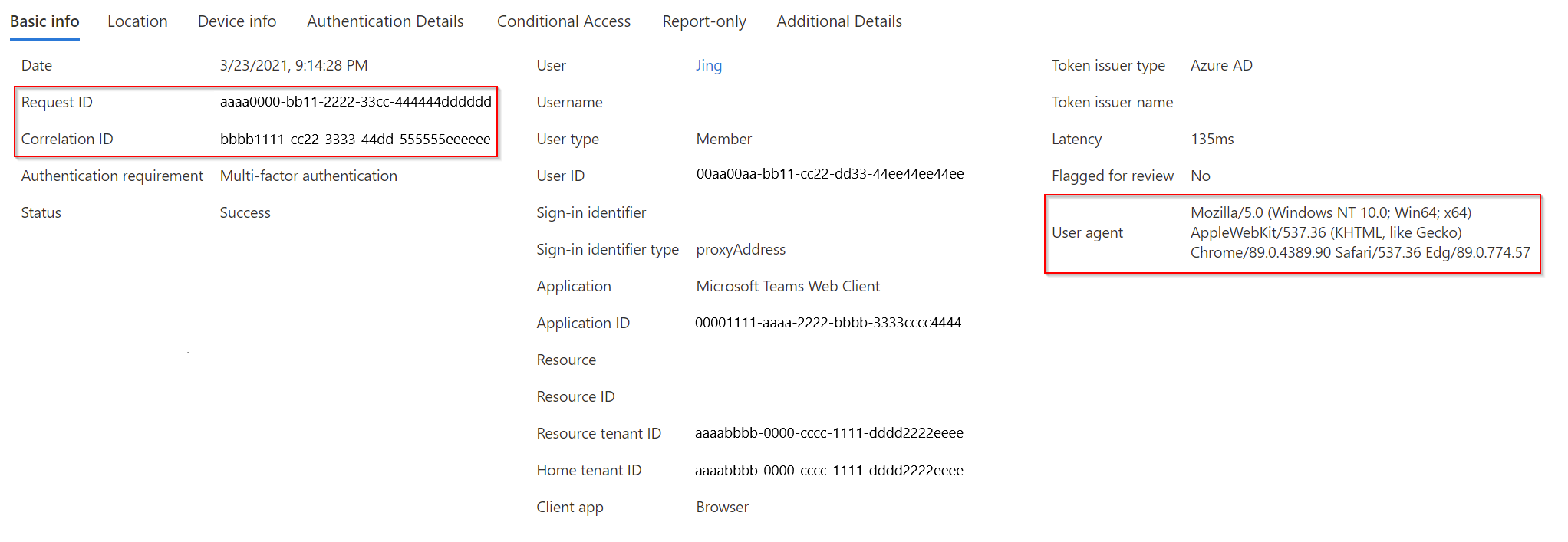

Überprüfen Sie, ob eine Geräte-ID vorhanden ist. Sie sollten auch nach dem Betriebssystem und dem Browser oder der UserAgent-Zeichenfolge suchen.

Zeichen Sie die Korrelations-ID, Anforderungs-ID und Zeitstempel auf. Sie sollten die Korrelations-ID und den Zeitstempel verwenden, um Ihre Ergebnisse mit anderen Ereignissen zu korrelieren.

Verbundbenutzer/-anwendung

Führen Sie dasselbe Verfahren aus, das für das Verbundanmeldeszenario bereitgestellt wird.

Suchen Sie nach Geräte-ID, Betriebssystemebene, Korrelations-ID und Anforderungs-ID, und zeichnen Sie sie auf.

Untersuchen der identifizierten Geräte-ID

Dieser Schritt ist nur für die Geräte relevant, die der Microsoft Entra ID bekannt sind. Wenn Sie z. B. in den vorherigen Schritten eine oder mehrere potenzielle Geräte-IDs gefunden haben, können Sie dies auf diesem Gerät genauer untersuchen. Suchen Sie nach der Geräte-ID und dem Gerätebesitzer, und zeichnen Sie diese auf.

Untersuchen der einzelnen App-IDs

Beginnen Sie mit den Anmeldeprotokollen und der App-Konfiguration des Mandanten oder der Konfiguration der Verbundserver.

Verwaltetes Szenario

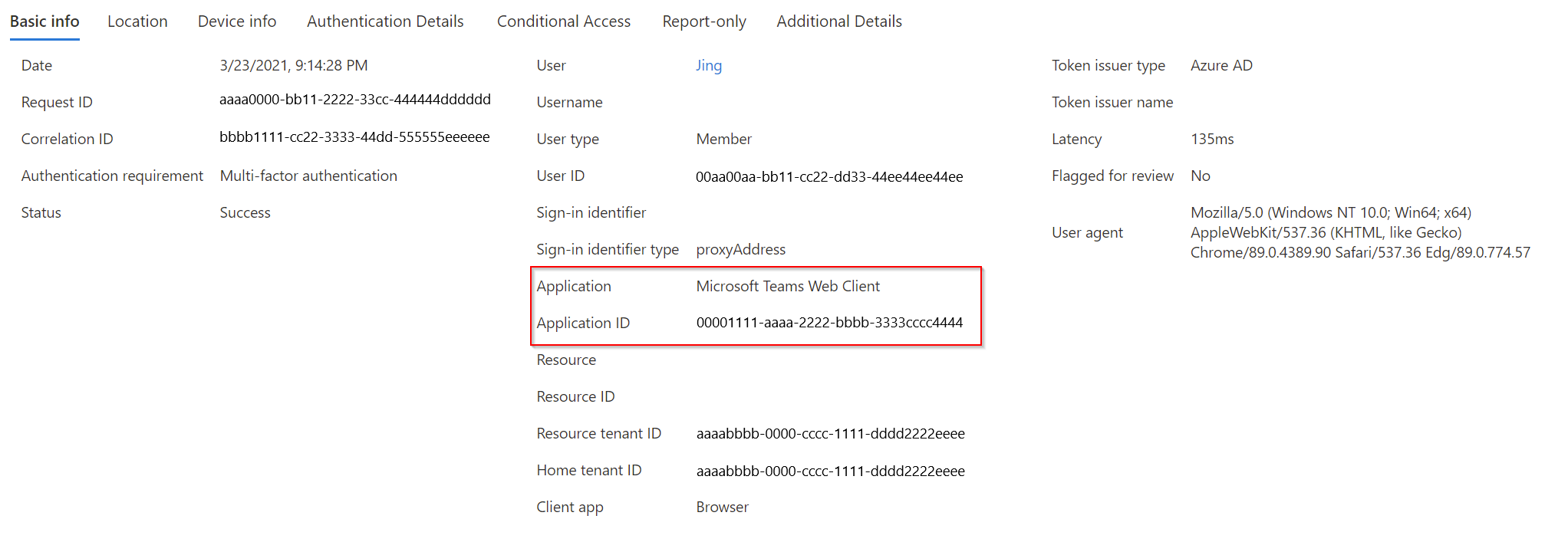

Überprüfen Sie in den zuvor gefundenen Anmeldeprotokolldetails die Anwendungs-ID auf der Registerkarte Grundlegende Informationen:

Beachten Sie die Unterschiede zwischen der Anwendung (und der ID) und der Ressource (und ID). Die Anwendung ist die beteiligte Client-Komponente, während die Ressource der Dienst/die Anwendung in Microsoft Entra ID ist.

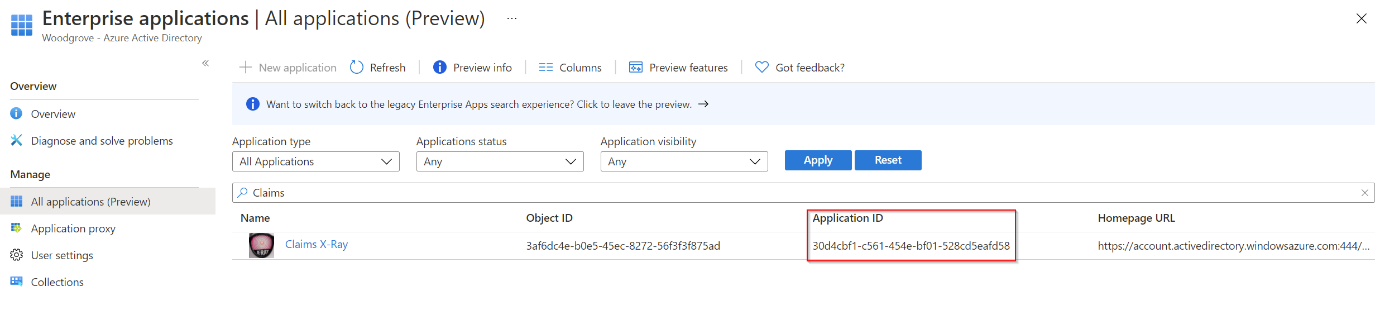

Mit dieser App-ID können Sie jetzt Recherchen im Mandanten durchführen. Ein Beispiel:

Get-MgApplication -Filter "AppId eq '00001111-aaaa-2222-bbbb-3333cccc4444'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 00001111-aaaa-2222-bbbb-3333cccc4444 Claims X-Ray

Mit diesen Informationen können Sie im Portal für Unternehmensanwendungen suchen. Navigieren Sie zu Alle Anwendungen, und suchen Sie nach der bestimmten App-ID.

Playbooks für zusätzliche Reaktion auf Vorfälle

Untersuchen Sie Anleitungen zum Identifizieren und Untersuchen dieser anderen Arten von Angriffen:

Ressourcen zur Reaktion auf Vorfälle

- Übersicht über Microsoft-Sicherheitsprodukte und -Ressourcen für Einsteiger und erfahrene Analysten

- Planung für Ihr Security Operations Center (SOC)

- Reaktion auf Vorfälle mit Microsoft Defender XDR

- Microsoft Defender for Cloud (Azure)

- Microsoft Sentinel Reaktion auf Vorfälle

- Der Leitfaden zum Microsoft Incident Response-Team gibt bewährte Methoden für Sicherheitsteams und Führungskräfte weiter

- Microsoft Incident Response-Leitfäden helfen Sicherheitsteams bei der Analyse verdächtiger Aktivitäten