Kennwortspray: Untersuchung

Dieser Artikel enthält Anleitungen zum Identifizieren und Untersuchen von Kennwort-Spray-Angriffen in Ihrer Organisation und zum Ergreifen der erforderlichen Abhilfemaßnahmen, um Informationen zu schützen und weitere Risiken zu minimieren.

Dieser Artikel enthält folgende Abschnitte:

- Voraussetzungen: Beschreibt die zu erfüllenden spezifischen Anforderungen, bevor Sie mit der Untersuchung beginnen. Beispielsweise die Protokollierung, die aktiviert werden soll, Rollen und Berechtigungen, die u. a. erforderlich sind.

- Workflow: Zeigt den logischen Flow an, den Sie befolgen sollten, um diese Untersuchung durchzuführen.

- Prüfliste: Enthält eine Liste der Aufgaben für jeden Schritt im Flussdiagramm. Diese Prüfliste kann in stark regulierten Umgebungen hilfreich sein, um die von Ihnen durchgeführten Schritte zu überprüfen, oder einfach als Qualitätsstufe für sich selbst.

- Untersuchungsschritte: Enthält einen ausführlichen schrittweisen Leitfaden für diese spezifische Untersuchung.

- Wiederherstellung: Enthält allgemeine Schritte zur Wiederherstellung/Behebung nach einem Kennwortspray-Angriff.

- Referenzen: Enthält zusätzliches Lese- und Referenzmaterial.

Voraussetzungen

Bevor Sie mit der Untersuchung beginnen, stellen Sie sicher, dass Sie das Setup für Protokolle und Warnungen sowie zusätzliche Systemanforderungen abgeschlossen haben.

Für die Überwachung von Microsoft Entra folgen Sie unseren Empfehlungen und Anleitungen in unserem Microsoft Entra SecOps Leitfaden.

Einrichten der AD FS-Protokollierung

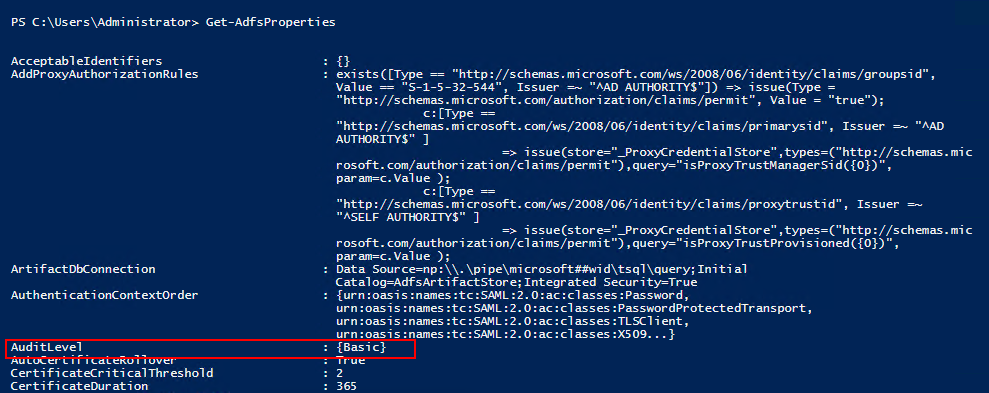

Ereignisprotokollierung in ADFS 2016

Standardmäßig ist für die Microsoft Active Directory-Verbunddienste (ADFS) in Windows Server 2016 eine grundlegende Überwachungsebene aktiviert. Mit der grundlegenden Überwachung können Administratoren fünf oder weniger Ereignisse für eine einzelne Anforderung sehen. Legen Sie die Protokollierung auf die höchste Ebene fest, und senden Sie die AD FS-Protokolle (& Sicherheit) an ein SIEM, um mit DER AD-Authentifizierung und microsoft Entra-ID zu korrelieren.

Verwenden Sie den folgenden PowerShell-Befehl, um die aktuelle Überwachungsebene anzuzeigen:

Get-AdfsProperties

Diese Tabelle führt die verfügbaren Überwachungsebenen auf.

| Überwachungsebene | PowerShell-Syntax | BESCHREIBUNG |

|---|---|---|

| Keine | Set-AdfsProperties -AuditLevel None |

Die Überwachung ist deaktiviert, und es werden keine Ereignisse protokolliert. |

| Einfach (Standard) | Set-AdfsProperties -AuditLevel Basic |

Für eine einzelne Anforderung werden nicht mehr als fünf Ereignisse protokolliert. |

| Ausführlich | Set-AdfsProperties -AuditLevel Verbose |

Alle Ereignisse werden protokolliert. Dadurch wird eine erhebliche Menge an Informationen pro Anforderung protokolliert. |

Verwenden Sie den folgenden PowerShell-Befehl, um die Überwachungsebene zu erhöhen oder zu verringern:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Einrichten der Sicherheitsprotokollierung für ADFS 2012 R2/2016/2019

Wählen Sie "Start", navigieren Sie zu "Verwaltungstools für Programme>", und wählen Sie dann "Lokale Sicherheitsrichtlinie" aus.

Navigieren Sie zum Ordner Sicherheitseinstellungen\Lokale Richtlinien\Zuweisen von Benutzerrechten, und doppelklicken Sie dann auf Generieren von Sicherheitsüberwachungen.

Vergewissern Sie sich auf der Registerkarte Lokale Sicherheitseinstellung, dass das ADFS-Dienstkonto aufgeführt wird. Wenn sie nicht vorhanden ist, wählen Sie "Benutzer oder Gruppe hinzufügen" aus, und fügen Sie sie der Liste hinzu, und wählen Sie dann "OK" aus.

Öffnen Sie zum Aktivieren der Überwachung eine Eingabeaufforderung mit erhöhten Rechten, und führen Sie den folgenden Befehl aus:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableSchließen Sie Lokale Sicherheitsrichtlinie.

Öffnen Sie als Nächstes das ADFS-Verwaltungs-Snap-In, wählen Sie "Start" aus, navigieren Sie zu "Verwaltungstools für Programme>", und wählen Sie dann "ADFS-Verwaltung" aus.

Wählen Sie im Bereich Aktionen die Option Verbunddiensteigenschaften bearbeiten aus.

Wählen Sie im Dialogfeld Verbunddiensteigenschaften die Registerkarte Ereignisse aus.

Aktivieren Sie die Kontrollkästchen Erfolgreiche Überprüfungen und Fehlerüberprüfungen.

Wählen Sie "OK" aus, um die Konfiguration abzuschließen und zu speichern.

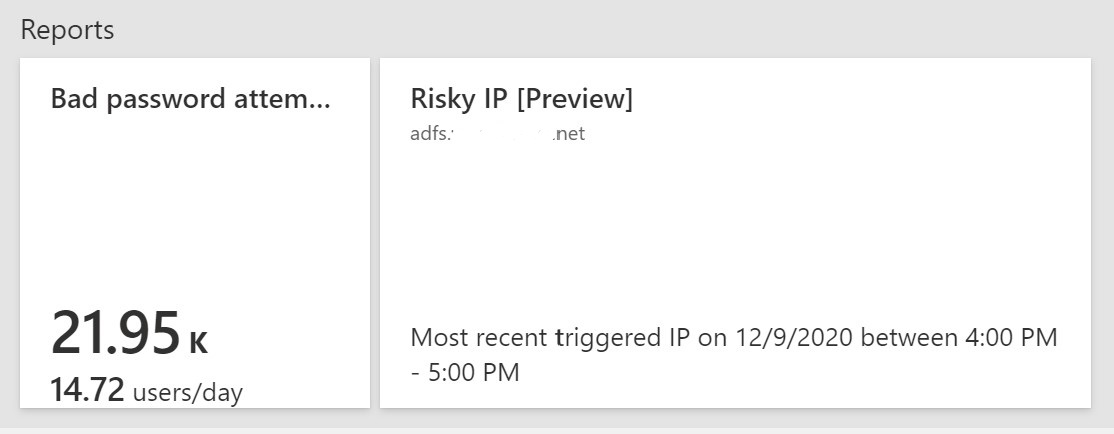

Installieren Sie Microsoft Entra Connect Health für ADFS

Der Microsoft Entra Connect Health für ADFS-Agent ermöglicht Ihnen einen besseren Einblick in Ihre Verbundumgebung. Er bietet Ihnen mehrere vorkonfigurierte Dashboards, z. B. für die Nutzung, Leistungsüberwachung sowie für Berichte zu riskanten IP-Adressen.

Um ADFS Connect Health zu installieren, gehen Sie die Anforderungen für die Verwendung von Microsoft Entra Connect Health durch und installieren dann den Azure ADFS Connect Health Agent.

Richten Sie IP-Warnungen mit dem ADFS Risky IP Report Workbook ein

Nachdem Microsoft Entra Connect Health für ADFS konfiguriert wurde, sollten Sie die Arbeitsmappe ADFS Risky IP Report und Azure Monitor zur Überwachung und Einrichtung von Warnmeldungen verwenden. Die Vorteile der Verwendung dieses Berichts sind:

- Erkennung von IP-Adressen, die einen Schwellenwert für fehlgeschlagene passwortbasierte Anmeldungen überschreiten.

- Unterstützt fehlgeschlagene Anmeldungen aufgrund eines falschen Passworts oder einer Extranet-Sperre.

- Unterstützt die Aktivierung von Alarmen über Azure Alerts.

- Anpassbare Schwellenwerteinstellungen, die mit den Sicherheitsrichtlinien eines Unternehmens übereinstimmen.

- Anpassbare Abfragen und erweiterte Visualisierungen für weitere Analysen.

- Erweiterte Funktionalität gegenüber dem vorherigen Bericht zu riskanten IP-Adressen, der seit dem 24. Januar 2022 als veraltet gilt.

Einrichten von SIEM-Tool-Warnungen auf Microsoft Sentinel

Informationen zum Einrichten von SIEM-Toolwarnungen finden Sie im Tutorial zu vorkonfigurierten Warnungen.

SIEM-Integration in Microsoft Defender für Cloud Apps

Verbinden Sie das SIEM-Tool (Security Information and Event Management) mit Microsoft Defender für Cloud Apps, das derzeit Micro Focus ArcSight und das generische Common Event Format (CEF) unterstützt.

Weitere Informationen finden Sie unter Allgemeine SIEM-Integration.

SIEM-Integration mit Graph-API

Sie können SIEM mit der Sicherheits-API von Microsoft Graph verbinden, indem Sie eine der folgenden Optionen verwenden:

- Direkte Verwendung der unterstützten Integrationsoptionen – Lesen Sie die Liste der unterstützten Integrationsoptionen, z. B. das Schreiben von Code, um Ihre Anwendung zur Gewinnung umfassender Erkenntnisse direkt zu verbinden. Beispiele für die ersten Schritte:

- Verwenden von nativen Integrationen und Connectors, die von Microsoft-Partnern erstellt wurden – Informationen zur Verwendung dieser Integrationen finden Sie in den Partnerlösungen für die Sicherheits-API von Microsoft Graph.

- Verwenden von Connectors, die von Microsoft erstellt wurden – Informationen dazu finden Sie in der Liste der Connectors, die Sie mithilfe verschiedener Lösungen für SIEM (Security Incident and Event Management), SOAR (Security Response and Orchestration), ITSM (Incident Tracking und Service Management), Berichterstellung usw. mit der API verbinden können.

Weitere Informationen finden Sie unter Integrationen von Sicherheitslösungen mithilfe der Sicherheits-API von Microsoft Graph.

Verwenden von Splunk

Sie können auch die Splunk-Plattform verwenden, um Warnungen einzurichten.

- Sehen Sie sich dieses Videotutorial zum Erstellen von Splunk-Warnungen an.

- Weitere Informationen finden Sie im Handbuch zu Splunk-Warnungen.

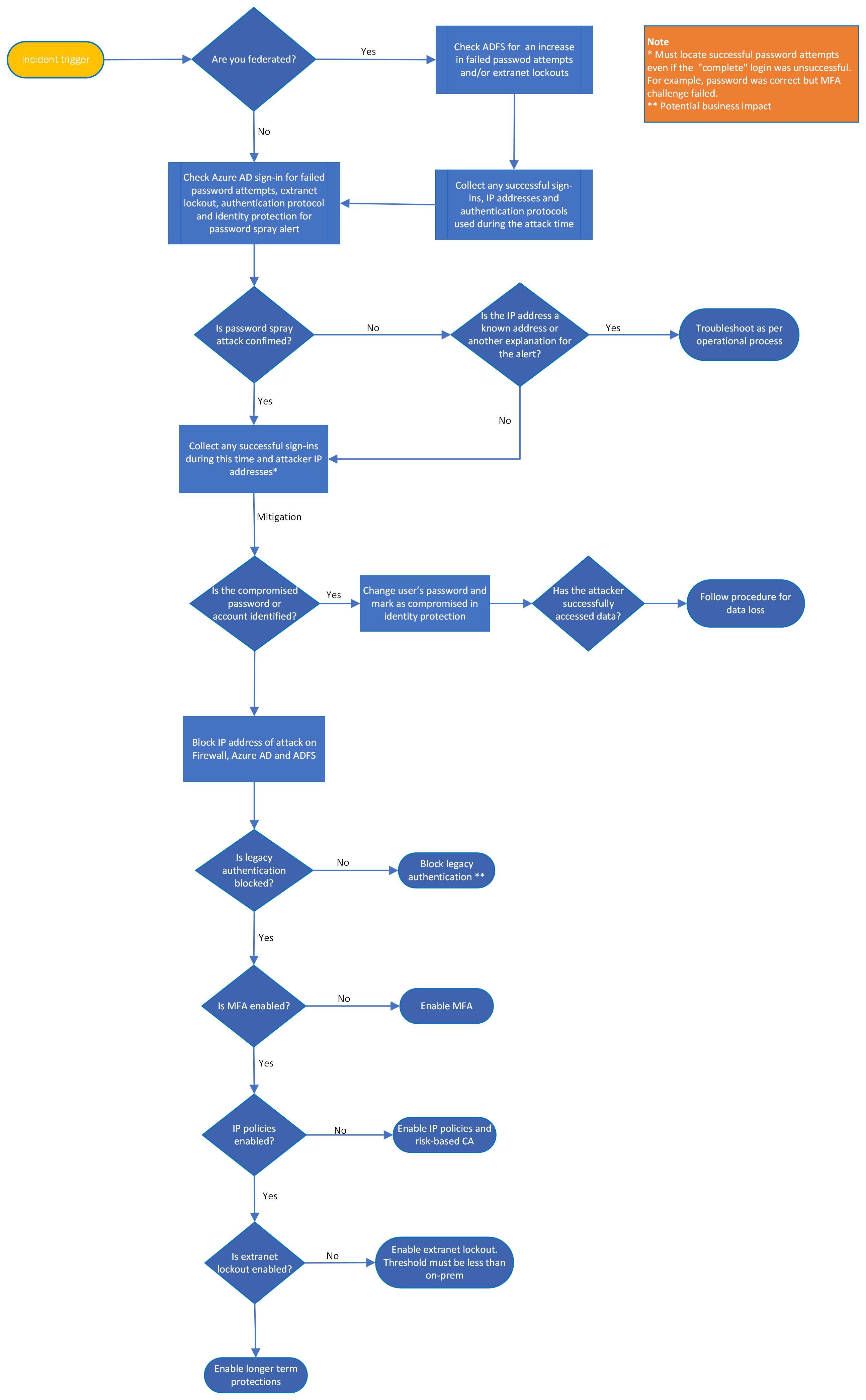

Workflow

Das folgende Flussdiagramm zeigt den Workflow zur Untersuchung des Kennwortsprühens.

Weitere Funktionen:

- Laden Sie den Workflow für Kennwortspray und andere Workflows des Playbooks für die Reaktion auf Vorfälle als PDF herunter.

- Laden Sie den Workflow für Kennwortspray und andere Workflows des Playbooks für die Reaktion auf Vorfälle als Visio-Datei herunter.

Checkliste

Untersuchungstrigger

- Sie haben einen Auslöser von SIEM, Firewall-Protokollen oder Microsoft Entra ID erhalten.

- Microsoft Entra ID Protection Passwort-Spray-Funktion oder Risky IP

- Große Anzahl fehlerhafter Anmeldungen (Ereignis-ID 411)

- Spike in Microsoft Entra Connect Health für ADFS

- Ein weiterer Sicherheitsvorfall (z. B. Phishing)

- Ungeklärte Aktivität wie Anmeldung von einem unbekannten Ort aus oder ein Benutzer erhält unerwartete MFA-Eingabeaufforderungen

Untersuchung

- Wovor wird gewarnt?

- Können Sie bestätigen, dass es sich bei diesem Angriff um ein Kennwortspray handelt?

- Ermitteln der Zeitachse für Angriffe.

- Ermitteln Sie eine oder mehrere IP-Adressen des Angriffs.

- Filtern nach erfolgreichen Anmeldungen für diesen Zeitraum und diese IP-Adresse, einschließlich des erfolgreichen Kennworts, aber der fehlerhaften MFA.

- Überprüfen der MFA-Berichterstellung

- Weist das Konto etwas Ungewöhnliches auf, z. B. ein neues Gerät, ein neues Betriebssystem, eine neue IP-Adresse? Verwenden Sie Defender for Cloud Apps oder Azure Information Protection, um verdächtige Aktivitäten zu erkennen.

- Anfordern von Unterstützung von lokalen autoritativen Stellen/Drittanbietern.

- Prüfen auf Datenexfiltration bei Verdacht auf Kompromittierung.

- Überprüfen Sie das zugeordnete Konto auf verdächtiges Verhalten, und versuchen Sie, eine Korrelation mit anderen möglichen Konten und Diensten sowie mit anderen schädlichen IP-Adressen herzustellen.

- Überprüfen Sie die Konten von Personen, die im selben Büro oder mit demselben delegierten Zugriff arbeiten – Kennwortkontrolle (stellen Sie sicher, dass sie nicht dasselbe Kennwort wie das kompromittierte Konto verwenden).

- Ausführen der ADFS-Hilfe

Gegenmaßnahmen

Im Abschnitt Referenzen finden Sie einen Leitfaden zum Aktivieren der folgenden Features:

- Blockieren der IP-Adresse des Angreifers (auf Änderungen an einer anderen IP-Adresse achten)

- Geändertes Benutzerpasswort bei vermuteter Kompromittierung

- Aktivieren der ADFS-Extranetsperre

- Deaktivierte Legacyauthentifizierung

- Aktiviertes Azure Identity Protection (Richtlinien zur Anmeldung und zum Benutzerrisiko)

- Aktiviertes MFA (falls nicht bereits erfolgt)

- Aktivierter Kennwortschutz

- Bereitstellen von Microsoft Entra Connect Health für ADFS (falls noch nicht geschehen)

Wiederherstellung

- Kennzeichnen einer ungültigen IP-Adresse in Defender für Cloud-Apps, SIEM, ADFS und Microsoft Entra-ID

- Durchführen einer Überprüfung auf andere Formen von Postfachpersistenz, z. B. Weiterleitungsregeln oder hinzugefügte weitere Delegationen

- MFA als primäre Authentifizierung

- Konfigurieren von SIEM-Integrationen mit Cloud

- Konfigurieren von Warnungen – Identitätsschutz, ADFS Health Connect, SIEM und Defender für Cloud-Apps

- Gewonnene Erkenntnisse (einschließlich wichtiger Stakeholder, Drittanbieter, Kommunikationsteams)

- Überprüfung/Verbesserungen des Sicherheitsstatus

- Planen der Ausführung regulärer Angriffssimulatoren

Sie können auch eine Checkliste für Kennwortspray und andere Checklisten des Playbooks für die Reaktion auf Vorfälle als Excel-Datei herunterladen.

Untersuchungsschritte

Kennwortspray: Reaktion auf Vorfälle

Bevor wir mit der Untersuchung fortfahren, sollten Sie einige Angriffstechniken für Passwort-Spray kennen.

Passwort-Kompromittierung: Ein Angreifer hat das Benutzerkennwort erraten, konnte aber aufgrund anderer Kontrollen wie der Multi-Faktor-Authentifizierung (MFA) nicht auf das Konto zugreifen.

Konto-Kompromittierung: Ein Angreifer hat das Benutzerkennwort erfolgreich erraten und sich Zugang zum Konto verschafft.

Erfassung der Umgebung

Identifizieren des Authentifizierungstyps

Als allerersten Schritt müssen Sie prüfen, welcher Authentifizierungstyp für einen zu untersuchenden Mandanten bzw. für eine überprüfte Domäne verwendet wird.

Verwenden Sie den PowerShell-Befehl Get-MsolDomain, um den Authentifizierungsstatus für einen bestimmten Domänennamen abzurufen. Ein Beispiel:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Wird eine Verbundauthentifizierung oder eine verwaltete Authentifizierung verwendet?

Wenn die Authentifizierung im Verbund erfolgt, werden erfolgreiche Anmeldungen in Microsoft Entra ID gespeichert. Die fehlerhaften Anmeldungen werden in ihrem Identitätsanbieter (IDP) gespeichert. Weitere Informationen finden Sie unter Problembehandlung und Ereignisprotokollierung für AD FS.

Wenn der Authentifizierungstyp entweder Nur-Cloud-verwaltet, Passwort-Hash-Synchronisierung (PHS) oder Pass-Through-Authentifizierung (PTA) ist, werden erfolgreiche und fehlgeschlagene Anmeldungen in den Microsoft Entra-Anmeldeprotokollen gespeichert.

Hinweis

Das Feature Gestaffelter Rollout gestattet einen Verbunddomänennamen für den Mandanten, aber bestimmte Benutzer müssen verwaltet sein. Ermitteln Sie, ob Benutzer Mitglied dieser Gruppe sind.

Ist Microsoft Entra Connect Health für ADFS aktiviert?

- Der Bericht über riskante IP-Adressen (RiskyIP) enthält verdächtige IP-Adressen und zugehörige Angaben zu Datum/Uhrzeit. Benachrichtigungen sollten aktiviert sein.

- Überprüfen Sie auch die Untersuchung von Verbundanmeldungen aus dem Phishing-Playbook.

Ist die erweiterte Protokollierung in ADFS aktiviert?

- Diese Einstellung ist eine Voraussetzung für ADFS Connect Health, kann aber auch unabhängig davon aktiviert werden.

- Erfahren Sie, wie Sie ADFS Health Connect aktivieren.

- Überprüfen Sie auch die Untersuchung von Verbundanmeldungen aus dem Phishing-Playbook.

Werden die Protokolle in SIEM gespeichert?

So überprüfen Sie, ob Sie Protokolle in einem SIEM (Security Information and Event Management) oder in einem anderen System speichern und korrelieren:

- Protokollanalyse – vorkonfigurierte Abfragen

- Microsoft Sentinel– vorgefertigte Abfragen

- Splunk – vorkonfigurierte Abfragen

- Firewallprotokolle

- UAL wenn > 30 Tage

Verständnis von Microsoft Entra ID und MFA-Berichten

Es ist wichtig, dass Sie die Protokolle verstehen, die Sie sehen, um kompromittiert zu werden. Hier sind Kurzanleitungen zum Verständnis von Microsoft Entra-Anmelden und MFA-Berichten:

Incidenttrigger

Ein Incidenttrigger ist ein Ereignis oder eine Reihe von Ereignissen, die dazu führen, dass vordefinierte Warnungen ausgelöst werden. Ein Beispiel ist die Anzahl der fehlerhaften Kennwortversuche oberhalb des vordefinierten Schwellenwerts. Im Folgenden finden Sie weitere Beispiele für Trigger, die bei Kennwort-Spray-Angriffen ausgelöst werden können und wo deren Warnungen auftreten. Incidenttrigger umfassen Folgendes:

Benutzer

IP

Benutzer-Agent-Zeichenfolgen

Datum/Uhrzeit

Anomalien

Versuche mit falschem Kennwort

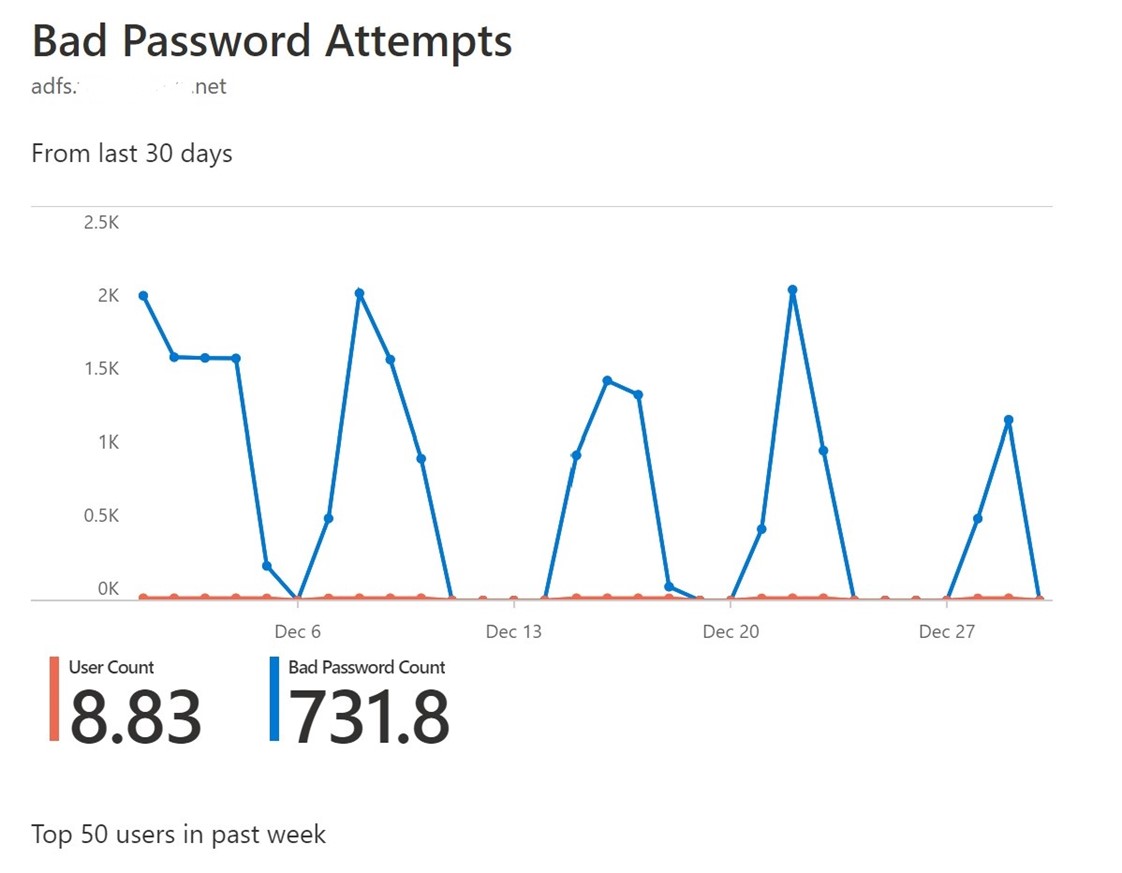

Ungewöhnliche Aktivitätsspitzen sind wichtige Indikatoren für Microsoft Entra Health Connect (vorausgesetzt, diese Komponente ist installiert). Weitere Indikatoren sind:

- Warnungen über SIEM zeigen eine Spitze an, wenn Sie die Protokolle zusammenfassen.

- Überdurchschnittlich große Protokolle für fehlerhafte ADFS-Anmeldungen (dies kann eine Warnung im SIEM-Tool sein).

- Erhöhte Anzahl der Ereignis-IDs 342/411 – Benutzername oder Kennwort ist falsch. Oder 516 für Extranetsperre.

- Erreichen des Schwellenwerts für fehlgeschlagene Authentifizierungsanfragen - Alarm für riskante IP in Microsoft Entra ID oder SIEM-Tool/beide 342- und 411-Fehler (um diese Informationen anzeigen zu können, sollte die erweiterte Protokollierung eingeschaltet sein).

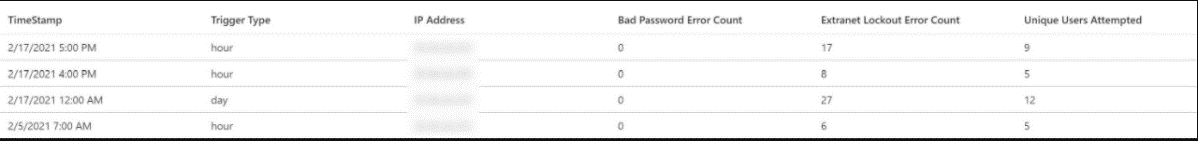

Riskantes IP im Microsoft Entra Health Connect Portal

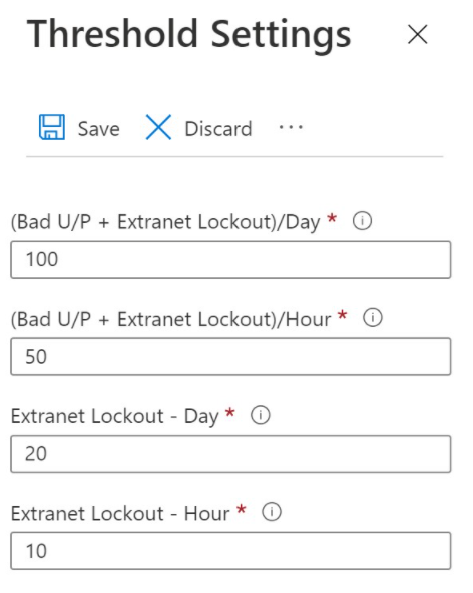

Riskante IP-Adressen lösen eine Warnung aus, wenn der angepasste Schwellenwert für falsche Kennwörter in einer Stunde und die Anzahl falscher Kennwörter an einem Tag sowie Extranetsperrungen erreicht wurde.

Die Details zu fehlerhaften Versuchen sind auf den Registerkarten für IP-Adresse und Extranetsperren verfügbar.

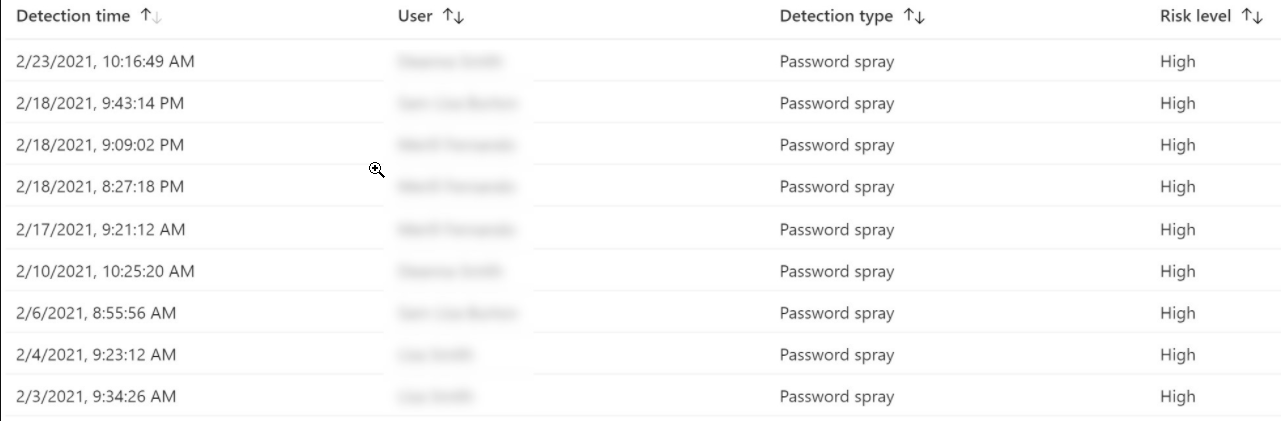

Erkennen von Kennwortsprays in Azure Identity Protection

Azure Identity Protection ist eine Funktion von Microsoft Entra ID P2, die eine Risikowarnung bei der Erkennung von Kennwortsprays und eine Suchfunktion enthält, die zusätzliche Informationen oder automatische Abhilfemaßnahmen bereitstellen kann.

Niedrige und langsame Angriffsindikatoren

Niedrige und langsame Angriffsindikatoren sind Indikatoren, bei denen Schwellenwerte für Kontosperrungen oder falsche Kennwörter nicht erreicht werden. Sie können diese Indikatoren über Folgendes erkennen:

- Fehler in GAL-Reihenfolge

- Fehler mit sich wiederholenden Attributen (UA, Ziel-AppID, IP-Sperre/Standort)

- Zeitliche Steuerung – Automatisierte Sprays verfügen in der Regel über ein regelmäßigeres Zeitintervall zwischen den Versuchen.

Untersuchung und Risikominderung

Hinweis

Sie können bei anhaltenden/fortlaufenden Angriffen gleichzeitig die Untersuchung und Risikominderung durchführen.

Aktivieren Sie die erweiterte Protokollierung für ADFS, wenn sie noch nicht bereits aktiviert ist.

Ermitteln Sie Datum und Uhrzeit für den Start des Angriffs.

Ermitteln Sie die IP-Adresse des Angreifers (möglicherweise mehrere Quellen und mehrere IP-Adressen) aus der Firewall, ADFS, SIEM oder Microsoft Entra ID.

Nachdem der Kennwortspray bestätigt wurde, müssen Sie möglicherweise die lokalen Behörden informieren (z. B. Polizei, Drittanbieter usw.).

Erfassen und überwachen Sie die folgenden Ereignis-IDs für ADFS:

ADFS 2012 R2

- Überwachungsereignis 403 – Benutzer-Agent, der die Anforderung stellt

- Überwachungsereignis 411 – Fehlerhafte Authentifizierungsanforderungen

- Überwachungsereignis 516 – Extranetsperre

- Überwachungsereignis 342 – Fehlerhafte Authentifizierungsanforderungen

- Überwachungsereignis 412 – Erfolgreiche Anmeldung

Verwenden Sie das folgende Skript, um das Überwachungsereignis 411 – Fehlerhafte Authentifizierungsanforderungen zu erfassen:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Erfassen Sie zusammen mit den oben genannten Ereignis-IDs das Überwachungsereignis 1203 – Neuer Fehler bei der Überprüfung der Anmeldeinformationen.

- Erfassen Sie alle erfolgreichen Anmeldungen für diesen Zeitraum in ADFS (falls ein Verbund vorliegt). Eine schnelle Anmeldung und Abmeldung (bei derselben Sekunde) kann ein Indikator für ein Kennwort sein, das erfolgreich erraten und vom Angreifer versucht wird.

- Sammeln Sie alle erfolgreichen oder unterbrochenen Microsoft Entra-Ereignisse für diesen Zeitraum sowohl für Verbund- als auch für verwaltete Szenarien.

Überwachen und sammeln Sie Ereignis-IDs von Microsoft Entra ID

Hier erfahren Sie, wie Sie die Bedeutung von Fehlerprotokollen ermitteln.

Die folgenden Ereignis-IDs von Microsoft Entra ID sind relevant:

- 50057 – Benutzerkonto wurde deaktiviert

- 50055 – Kennwort abgelaufen

- 50072 - Benutzer wird aufgefordert, MFA anzugeben

- 50074 – MFA erforderlich

- 50079 – Benutzer muss Sicherheitsinformationen registrieren

- 53003 – Benutzer durch bedingten Zugriff blockiert

- 53004 – MFA kann aufgrund verdächtiger Aktivitäten nicht konfiguriert werden

- 530032 – Durch bedingten Zugriff auf Sicherheitsrichtlinie blockiert

- Anmeldestatus, Erfolgreich, Fehler, Unterbrechung

Zusammenführen von Ereignis-IDs aus dem Microsoft Sentinel-Playbook

Sie können alle Ereignis-IDs aus dem Microsoft Sentinel Playbook abrufen, das auf GitHub verfügbar ist.

Isolieren und Bestätigen eines Angriffs

Identifizierung der erfolgreichen und unterbrochenen Anmeldevorgänge von ADFS und Microsoft Entra. Dies sind Ihre relevanten Konten.

Blockieren Sie die IP-Adresse ADFS 2012R2 und höher für die Verbundauthentifizierung. Ein Beispiel:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Erfassen von ADFS-Protokollen

Erfassen Sie mehrere Ereignis-IDs innerhalb eines Zeitrahmens. Ein Beispiel:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Zusammenstellen von ADFS-Protokollen in Microsoft Entra ID

Microsoft Entra Sign-In Berichte enthalten ADFS-Anmeldeaktivitäten, wenn Sie Microsoft Entra Connect Health verwenden. Filtern Sie Anmeldeprotokolle nach dem Tokenausstellertyp „Verbund“ (Federated).

Hier ist ein Beispiel für einen PowerShell-Befehl zum Abrufen von Anmeldeprotokollen für eine bestimmte IP-Adresse:

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

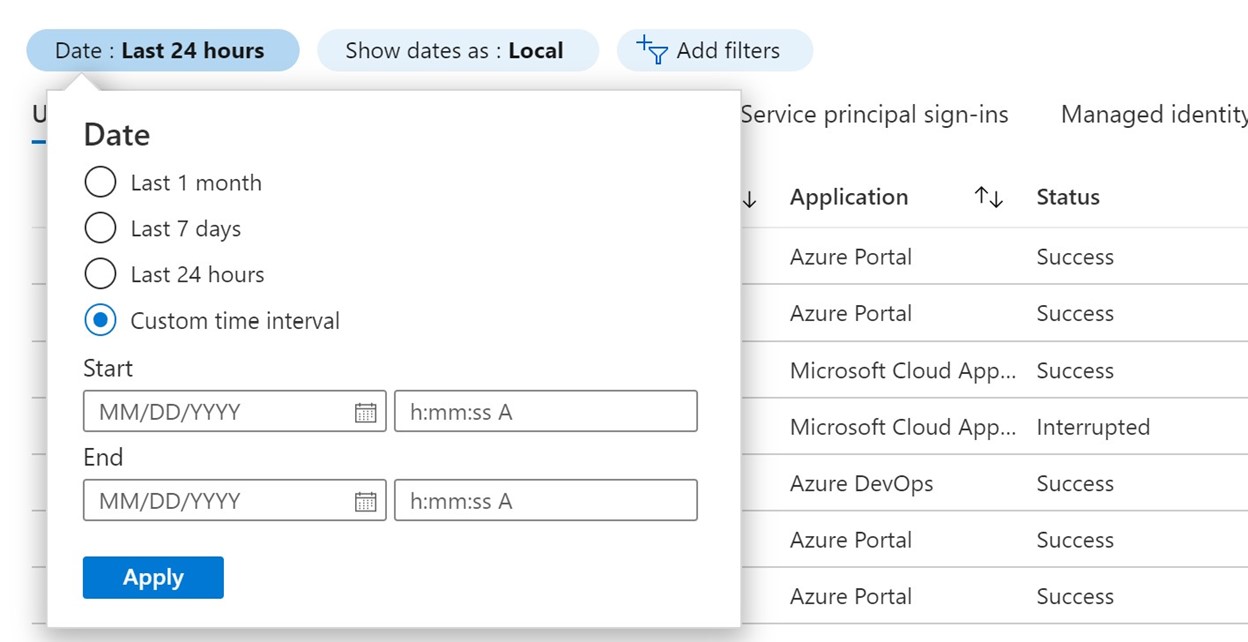

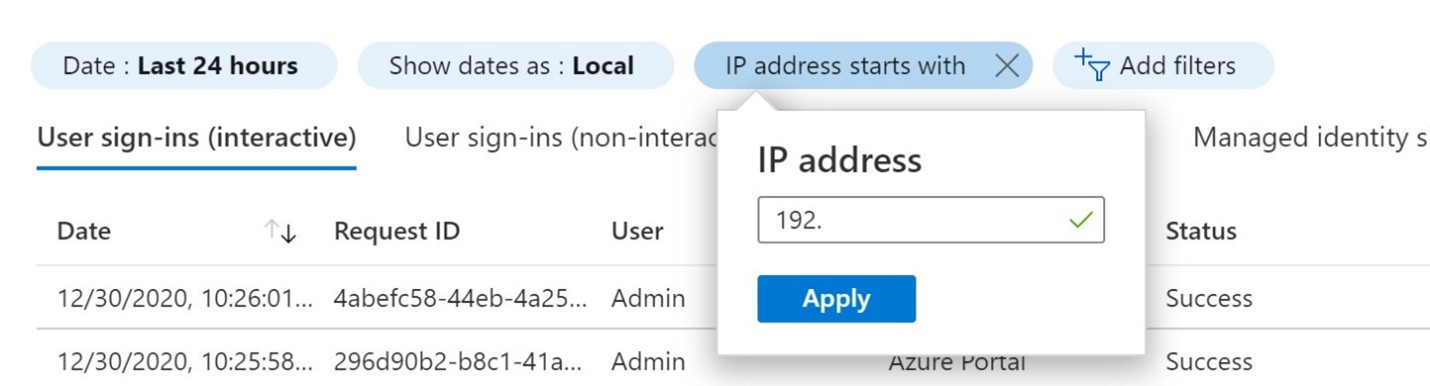

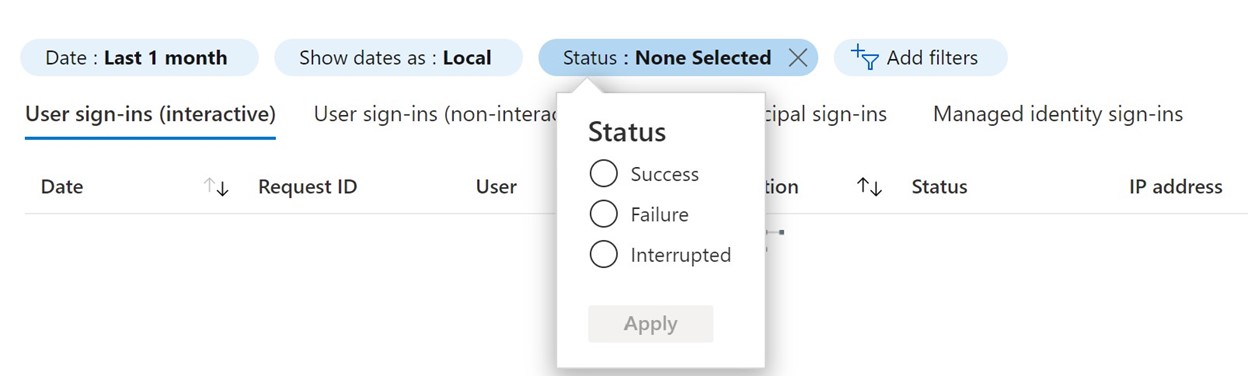

Suchen Sie außerdem im Azure-Portal nach Zeitrahmen, IP-Adresse und erfolgreicher und unterbrochener Anmeldung, wie in diesen Abbildungen gezeigt.

Sie können diese Daten dann zur Analyse als CSV-Datei herunterladen. Weitere Informationen finden Sie unter Berichte über Anmeldeaktivitäten im Microsoft Entra Admin Center.

Priorisieren von Ergebnissen

Es ist wichtig, auf die kritischste Bedrohung reagieren zu können. Diese Bedrohung kann darauf hinweisen, dass der Angreifer erfolgreich Zugriff auf ein Konto erhalten hat und daher auf Daten zugreifen/exfiltrieren kann; Der Angreifer hat das Kennwort, kann aber möglicherweise nicht auf das Konto zugreifen. Sie verfügen beispielsweise über das Kennwort, schaffen es aber nicht die, MFA-Abfrage zu überwinden. Außerdem konnte der Angreifer die Kennwörter möglicherweise nicht richtig erraten, aber er versucht es weiter. Priorisieren Sie während der Analyse die folgenden Ergebnisse:

- Erfolgreiche Anmeldungen durch bekannte IP-Adresse des Angreifers

- Unterbrochene Anmeldung durch bekannte IP-Adresse des Angreifers

- Nicht erfolgreiche Anmeldungen durch bekannte IP-Adresse des Angreifers

- Andere erfolgreiche Anmeldungen über unbekannte IP-Adresse

Überprüfen der Legacyauthentifizierung

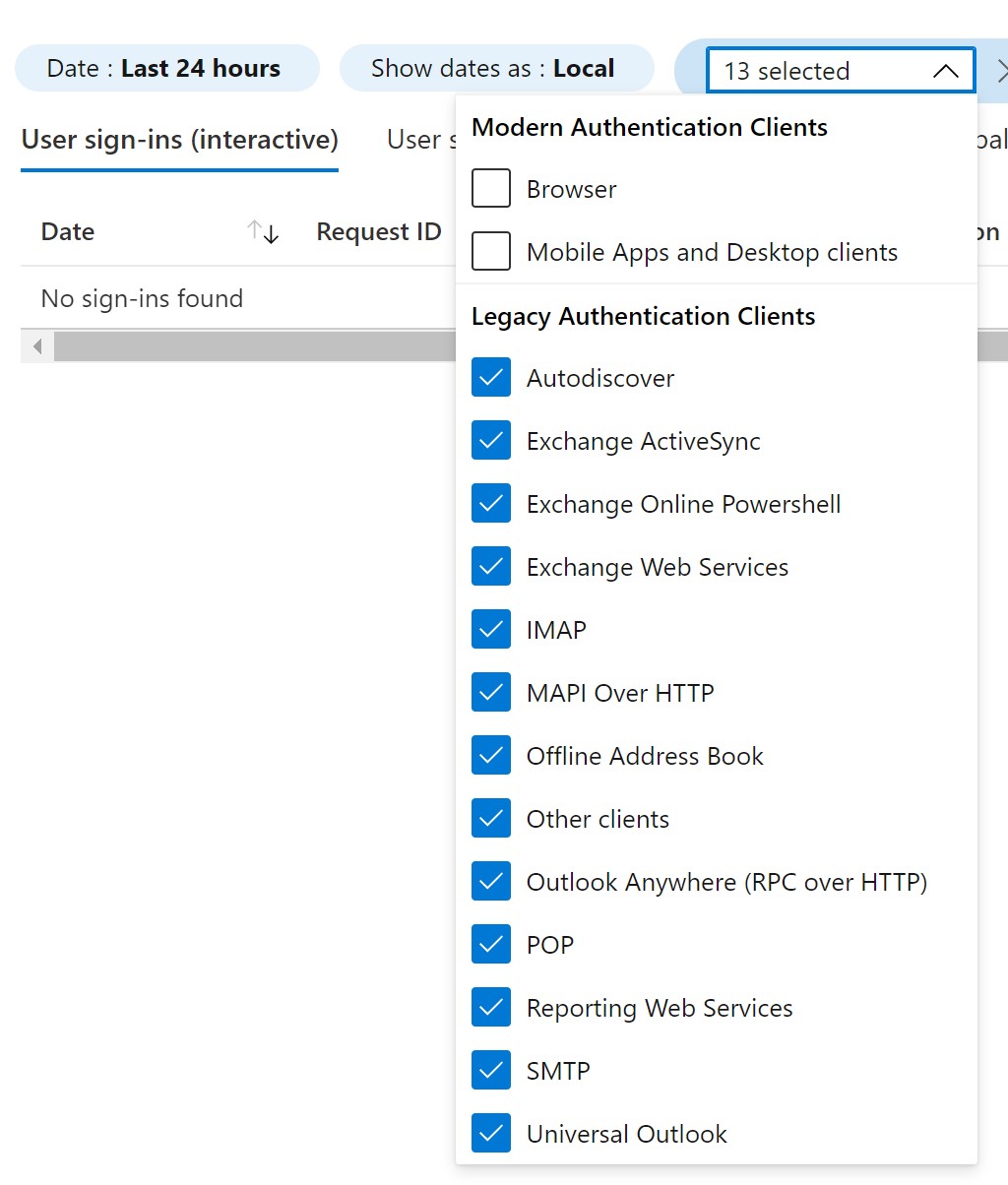

Die meisten Angriffe verwenden die Legacyauthentifizierung. Es gibt eine Vielzahl von Möglichkeiten, das für den Angriff verwendete Protokoll zu ermitteln.

Navigieren Sie in Microsoft Entra ID zu Anmeldungen und filtern von Client-App.

Wählen Sie alle aufgeführten Legacyauthentifizierungsprotokolle aus.

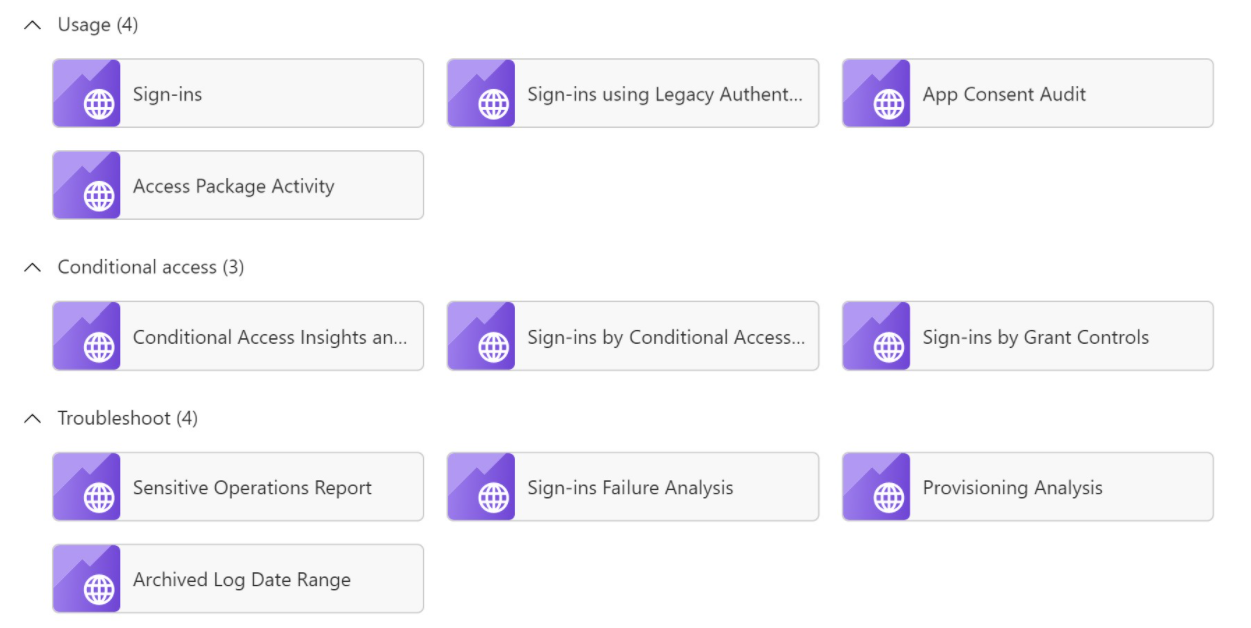

Wenn Sie einen Azure-Arbeitsbereich haben, können Sie auch die vorgefertigte Legacy-Authentifizierungs-Arbeitsmappe verwenden, die Sie im Microsoft Entra Admin Center unter Überwachung und Arbeitsmappen.

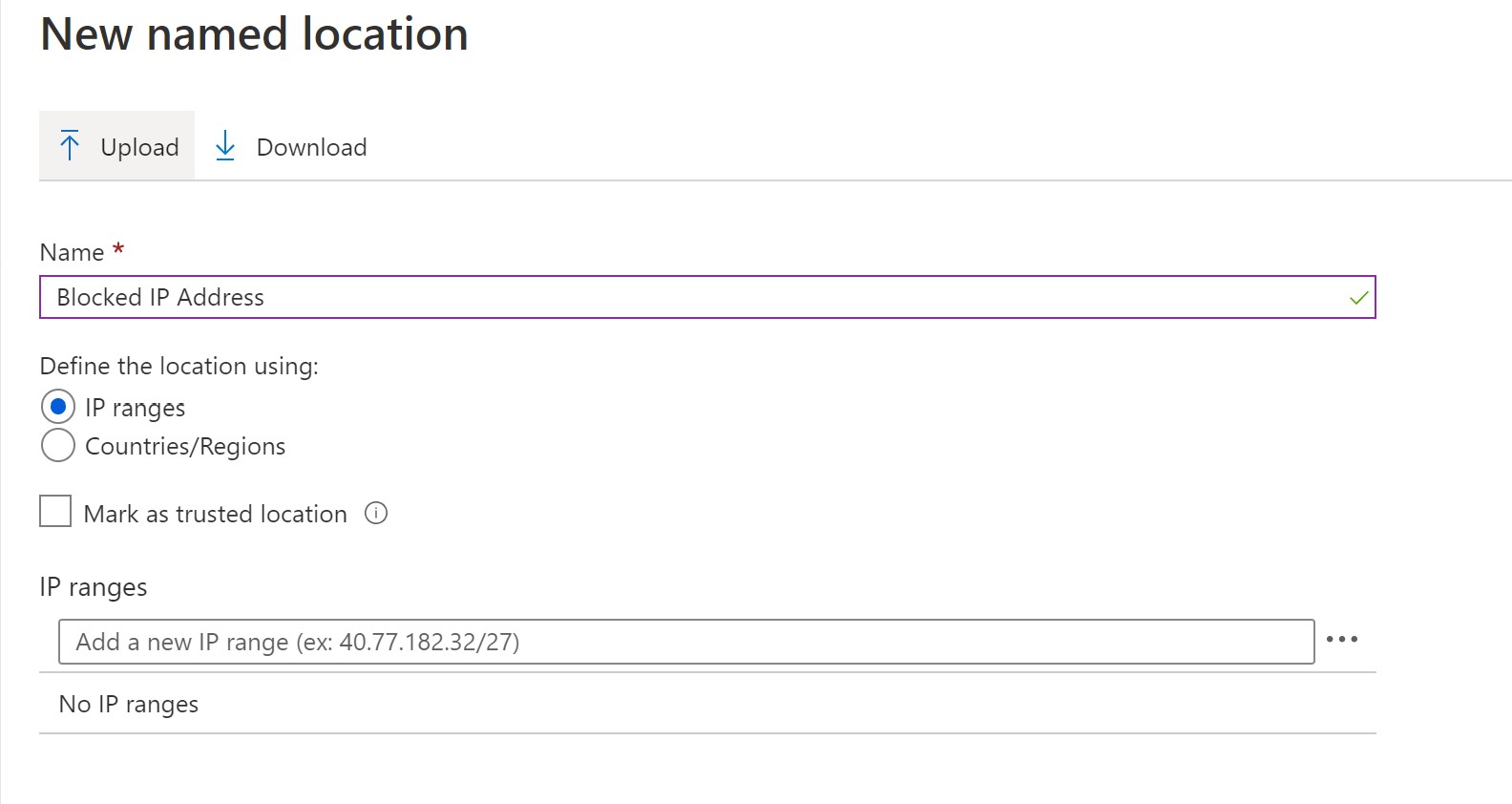

IP-Adresse Microsoft Entra ID für verwaltetes Szenario sperren (PHS einschließlich Staging)

Navigieren Sie zu Neue benannte Speicherorte.

Erstellen Sie eine Zertifizierungsstellenrichtlinie, um alle Anwendungen als Ziel zu verwenden, und blockieren Sie nur diesen benannten Speicherort.

Hat der Benutzer dieses Betriebssystem, diese IP-Adresse, diesen ISP, dieses Gerät oder diesen Browser zuvor verwendet?

Wenn sie dies nicht getan haben und diese Aktivität ungewöhnlich ist, kennzeichnen Sie den Benutzer und untersuchen Sie alle seine Aktivitäten.

Ist die IP als „riskant“ gekennzeichnet?

Stellen Sie sicher, dass Sie erfolgreiche Passworteingaben mit fehlgeschlagenen MFA-Antworten aufzeichnen, da diese Aktivität darauf hinweist, dass der Angreifer zwar das Passwort erhält, aber die MFA nicht besteht.

Stellen Sie jedes Konto zurück, das anscheinend eine normale Anmeldung aufweist, z. B. MFA bestanden, Standort und IP-Adresse unauffällig.

MFA-Berichterstellung

Es ist wichtig, auch MFA-Protokolle zu überprüfen, um festzustellen, ob ein Angreifer ein Kennwort erraten hat, aber die MFA-Eingabeaufforderung fehlschlägt. Die Microsoft Entra Multifaktor-Authentifizierungsprotokolle zeigen Authentifizierungsdetails für Ereignisse, bei denen ein Benutzer zur Multifaktor-Authentifizierung aufgefordert wird. Überprüfen Sie und stellen Sie sicher, dass es keine großen verdächtigen MFA-Protokolle in Microsoft Entra ID gibt. Weitere Informationen finden Sie unter wie Sie den Anmeldebericht verwenden, um Ereignisse der Microsoft Entra-Multifaktor-Authentifizierung zu überprüfen.

Zusätzliche Prüfungen

Untersuchen Sie in Defender für Cloud Apps die Aktivitäten und den Dateizugriff des kompromittierten Kontos. Weitere Informationen finden Sie unter:

- Untersuchen Sie die Kompromittierung mit Defender for Cloud Apps

- Untersuchen Sie Anomalien mit Defender for Cloud Apps

Überprüfen Sie, ob der Benutzer Zugriff auf weitere Ressourcen hat, z. B. virtuelle Computer (VMs), Domänenkontoberechtigungen und Speicher. Wenn eine Datenschutzverletzung vorliegt, sollten Sie weitere Agenturen wie die Polizei informieren.

Sofortige Abhilfemaßnahmen

- Ändern Sie das Kennwort eines Kontos, bei Sie den Verdacht haben, dass eine Sicherheitsverletzung vorliegt, oder wenn das Kennwort des Kontos ermittelt wurde. Sperren Sie zusätzlich den Benutzer. Stellen Sie sicher, dass Sie die Richtlinien zum Widerrufen des Notfallzugriffs befolgen.

- Markieren Sie alle kompromittierten Konten als "kompromittiert" in Microsoft Entra ID Identity Protection.

- Sperren Sie die IP-Adresse des Angreifers. Seien Sie bei der Durchführung dieser Aktion vorsichtig, da Angreifer auch legitime VPNs verwenden, so dass dadurch ein größeres Risiko entstehen können, da sie auch IP-Adressen ändern. Wenn Sie die Cloudauthentifizierung verwenden, blockieren Sie die IP-Adresse in Defender für Cloud Apps oder Microsoft Entra ID. Im Verbund müssen Sie die IP-Adresse auf Firewallebene vor dem AD FS-Dienst blockieren.

- Blockieren Sie die Legacyauthentifizierung, wenn sie verwendet wird (diese Aktion kann sich jedoch auf den Geschäftsbetrieb auswirken).

- Aktivieren Sie MFA, wenn dies noch nicht erfolgt ist.

- Aktivieren Sie Identity Protection für das Benutzerrisiko und das Anmelderisiko.

- Überprüfen Sie die kompromittierten Daten (E-Mails, SharePoint, OneDrive, Apps). Erfahren Sie, wie Sie die Aktivitätsfilter in Defender für Cloud Apps nutzen.

- Bewahren Sie die Kennwortkontrolle. Weitere Informationen finden Sie unter Microsoft Entra Passwortschutz.

- Sie können auch die ADFS-Hilfe verwenden.

Wiederherstellung

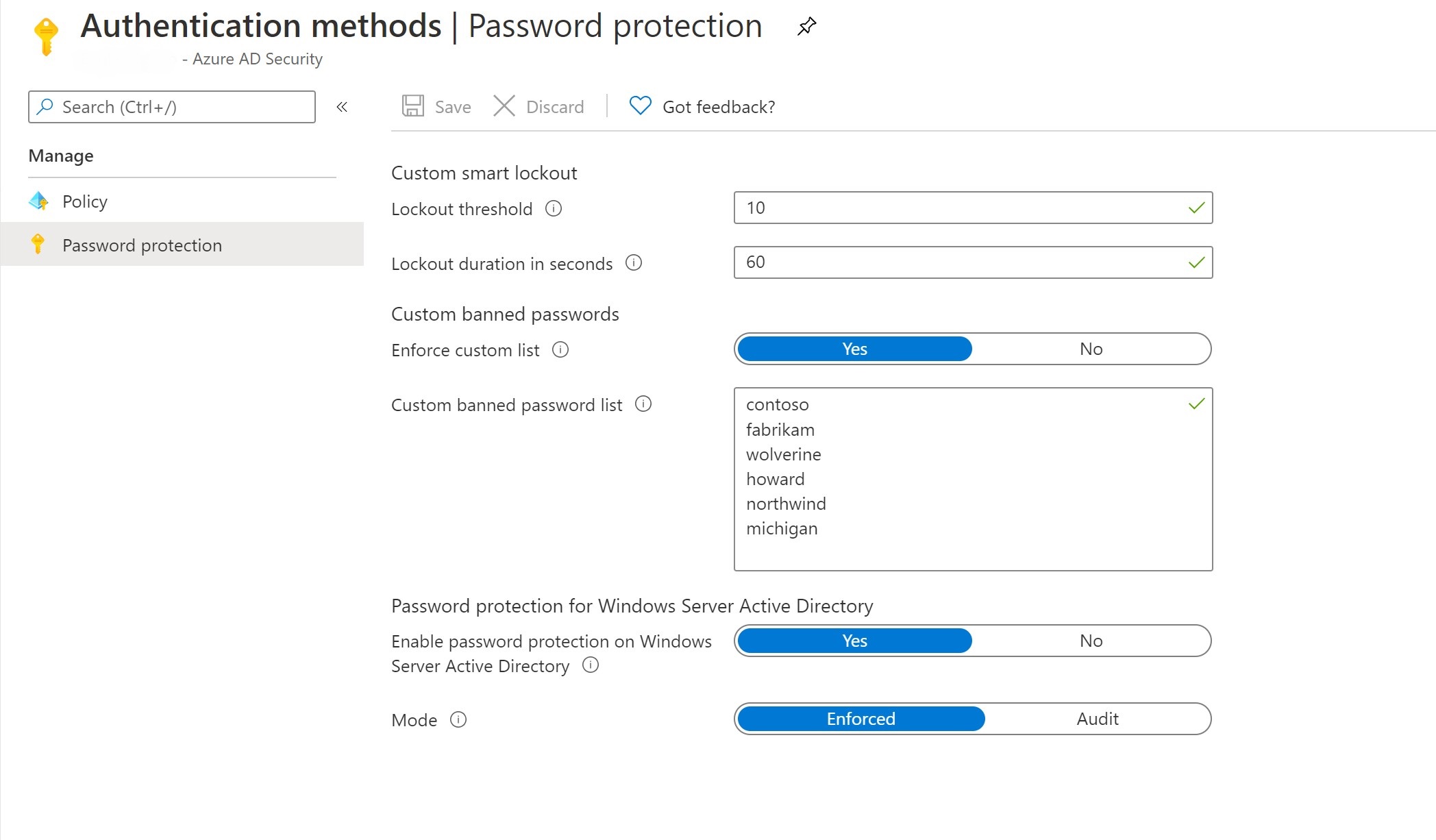

Kennwortschutz

Implementieren Sie den Passwortschutz auf Microsoft Entra ID und vor Ort, indem Sie die benutzerdefinierten Verbotslisten für Passwörter aktivieren. Diese Konfiguration verhindert, dass Benutzer unsichere Kennwörter oder Ihrer Organisation zugeordnete Kennwörter festlegen:

Weitere Informationen finden Sie unter Schutz vor Kennwortspray-Angriffen.

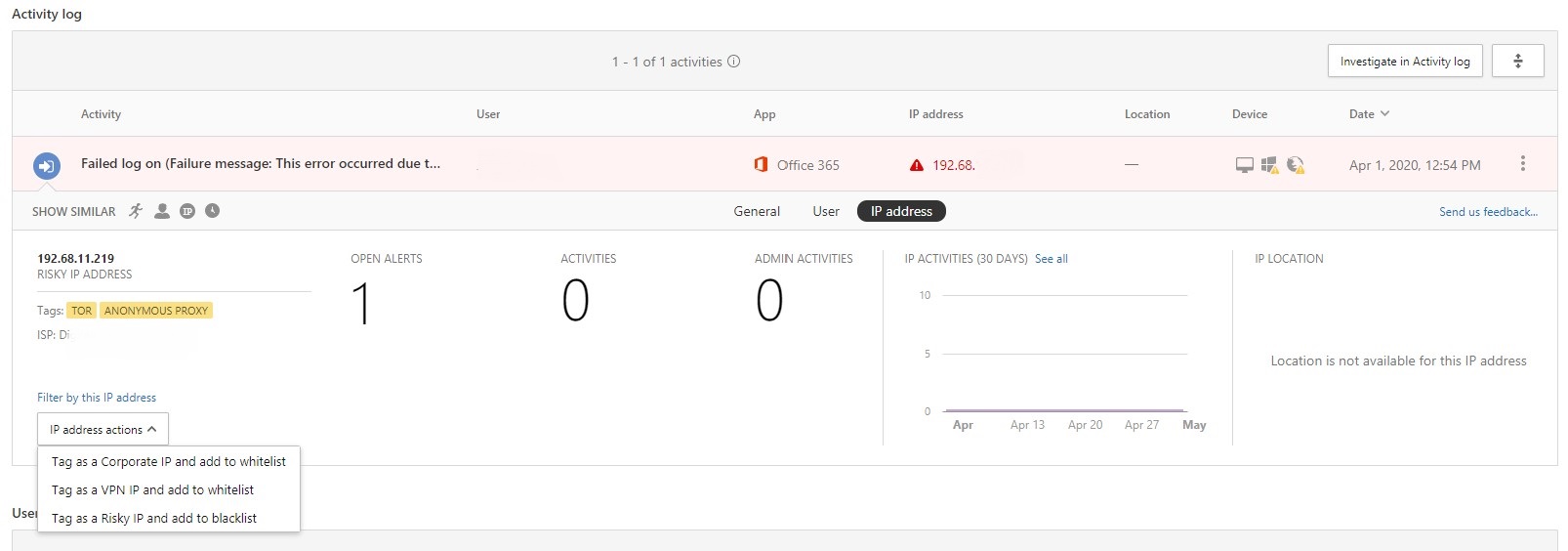

Kennzeichnen der IP-Adresse

Markieren Sie die IP-Adressen in Defender for Cloud Apps, um Warnungen bezüglich der zukünftigen Nutzung zu erhalten:

Kennzeichnen von IP-Adressen

Markieren Sie in Defender for Cloud Apps die IP-Adresse für den IP-Bereich und richten Sie einen Alarm für diesen IP-Bereich ein, um in Zukunft schneller reagieren zu können.

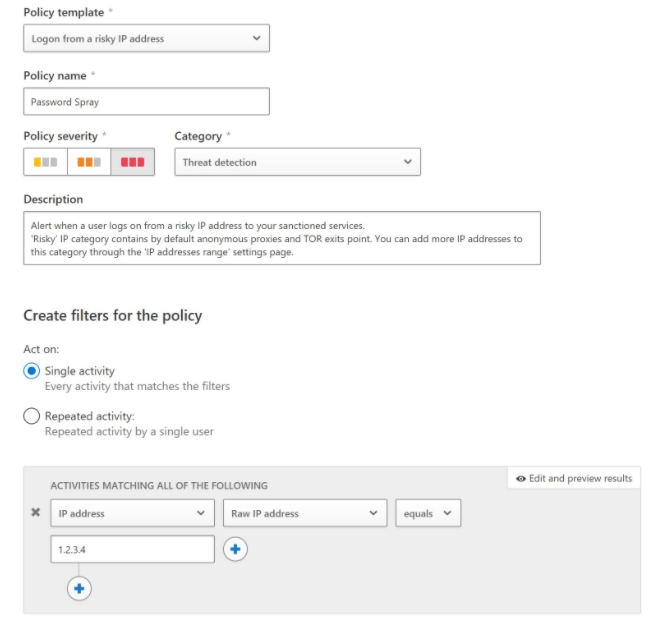

Festlegen von Warnungen für eine bestimmte IP-Adresse

Konfigurieren von Warnungen

Je nach Anforderungen Ihrer Organisation können Sie Warnungen konfigurieren.

Richten Sie Warnungen in Ihrem SIEM-Tool ein, und betrachten Sie die Verbesserung bei Protokollierungslücken. Integrieren Sie ADFS, Microsoft Entra ID, Office 365 und Defender für die Protokollierung von Cloud Apps.

Konfigurieren Sie den Schwellenwert und die Warnungen im Portal für ADFS Health Connect und riskante IP-Adressen.

Weitere Informationen finden Sie unter Konfigurieren von Warnungen im Identity Protection-Portal.

Einrichten von Anmelderisiko-Richtlinien mit bedingtem Zugriff oder Identity Protection

- Konfigurieren des Anmelderisikos

- Konfigurieren des Benutzerrisikos

- Konfiguration von Richtlinienwarnungen in Defender für Cloud Apps

Empfohlene Schutzmaßnahmen

- Schulen von Endbenutzern, wichtigen Projektbeteiligten, Frontline-Vorgängen, technischen Teams, Cybersicherheits- und Kommunikationsteams

- Überprüfen der Sicherheitskontrolle und Durchführen erforderlicher Änderungen zur Verbesserung oder Verstärkung der Sicherheitskontrolle innerhalb Ihrer Organisation

- Bewertung der Microsoft Entra-Konfiguration vorschlagen

- Ausführen regelmäßiger Übungen zum Angriffssimulator

References

Voraussetzungen

- Microsoft Sentinel-Warnung

- SIEM-Integration in Defender für Cloud Apps

- SIEM-Integration mit Graph-API

- Handbuch zu Splunk-Warnungen

- Installieren von ADFS Health Connect

- Verstehen von Microsoft Entra-Anmeldeprotokollen

- Grundlegendes zur MFA-Berichterstellung

Gegenmaßnahmen

- Risikominderung für Kennwortsprays

- Aktivieren des Kennwortschutzes

- Blockieren älterer Authentifizierungsmethoden

- Blockieren von IP-Adressen in ADFS

- Zugriffssteuerung (einschließlich der Blockierung von IP-Adressen) ADFS v3

- ADFS-Kennwortschutz

- Aktivieren der ADFS-Extranetsperre

- MFA als primäre Authentifizierung

- Aktivieren von Identity Protection

- Referenz zur Microsoft Entra-Überwachungsaktivität

- Schema der Microsoft Entra Audit-Protokolle

- Schema der Microsoft Entra-Anmeldeprotokolle

- Microsoft Entra Audit Log Graph API

- Warnungen zu riskanten IP-Adressen

- ADFS-Hilfe

Wiederherstellung

- Integrationen des SIEM-Tools

- Erstellung von Defender for Cloud Apps Benachrichtigungen

- Erstellen von Warnungen für riskante IP-Adressen und ADFS Health Connect

- Warnungen für Identity Protection

- Angriffssimulator

Playbooks für zusätzliche Reaktion auf Vorfälle

Untersuchen Sie Anleitungen zum Identifizieren und Untersuchen dieser zusätzlichen Arten von Angriffen:

Ressourcen zur Reaktion auf Vorfälle

- Übersicht über Microsoft-Sicherheitsprodukte und -Ressourcen für Einsteiger und erfahrene Analysten

- Planung für Ihr Security Operations Center (SOC)

- Reaktion auf Vorfälle mit Microsoft Defender XDR

- Microsoft Defender for Cloud (Azure)

- Microsoft Sentinel Reaktion auf Vorfälle

- Der Leitfaden zum Microsoft Incident Response-Team gibt bewährte Methoden für Sicherheitsteams und Führungskräfte weiter

- Microsoft Incident Response-Leitfäden helfen Sicherheitsteams bei der Analyse verdächtiger Aktivitäten