Einrichten eines Connectors zum Importieren physischer Badgingdaten

Sie können einen Datenconnector einrichten, um physische Badgingdaten zu importieren, z. B. rohe physische Zugriffsereignisse von Mitarbeitern oder warnungen für den physischen Zugriff, die vom Badgingsystem Ihres organization generiert werden. Beispiele für physische Zugriffspunkte sind der Zugang zu einem Gebäude oder ein Zugang zu einem Serverraum oder Rechenzentrum. Physische Badgingdaten können von der Microsoft Purview Insider-Risikomanagement-Lösung verwendet werden, um Ihre organization vor böswilligen Aktivitäten oder Datendiebstahl in Ihrem organization zu schützen.

Das Einrichten eines physischen Badging-Connectors umfasst die folgenden Aufgaben:

Das Erstellen einer App in Microsoft Entra ID für den Zugriff auf einen API-Endpunkt, der eine JSON-Nutzlast akzeptiert, die physische Badgingdaten enthält.

Erstellen der JSON-Nutzlast mit einem Schema, das durch den Physischen Badging-Datenconnector definiert wird.

Erstellen eines connectors für physische Badgingdaten im Microsoft Purview-Portal oder im Microsoft Purview-Complianceportal.

Ausführen eines Skripts zum Pushen der physischen Badgingdaten an den API-Endpunkt.

Optional: Planen Sie die automatische Ausführung des Skripts, um aktuelle physische Badgingdaten zu importieren.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Vor dem Einrichten des Connectors

Dem Benutzer, der den physischen Badging-Connector in Schritt 3 erstellt, muss die Rolle Datenconnector Admin zugewiesen werden. Diese Rolle ist erforderlich, um Connectors auf der Seite Datenconnectors im Microsoft Purview-Portal oder im Complianceportal hinzuzufügen. Diese Rolle wird standardmäßig mehreren Rollengruppen hinzugefügt. Eine Liste dieser Rollengruppen finden Sie unter Rollen in Microsoft Defender for Office 365 und Microsoft Purview-Compliance. Alternativ kann ein Administrator in Ihrem organization eine benutzerdefinierte Rollengruppe erstellen, die Rolle Datenconnector Admin zuweisen und dann die entsprechenden Benutzer als Mitglieder hinzufügen. Weitere Anweisungen finden Sie in:

- Berechtigungen im Microsoft Purview-Portal

- Berechtigungen im Complianceportal

- Rollen und Rollengruppen in Microsoft Defender for Office 365 und Microsoft Purview Compliance

Hinweis

Die Rolle Datenconnector Admin wird in GCC High- und DoD-Umgebungen der US-Regierung derzeit nicht unterstützt. Daher muss dem Benutzer, der den HR-Connector in GCC High- und DoD-Umgebungen erstellt, die Rolle Postfachimportexport in Exchange Online zugewiesen werden. Standardmäßig ist diese Rolle keiner Rollengruppe in Exchange Online zugewiesen. Sie können die Rolle Postfachimportexport der Rollengruppe Organisationsverwaltung in Exchange Online hinzufügen. Alternativ können Sie eine neue Rollengruppe erstellen, die Rolle Postfachimportexport zuweisen und dann die entsprechenden Benutzer als Mitglieder hinzufügen. Weitere Informationen finden Sie in den Abschnitten Erstellen von Rollengruppen oder Ändern von Rollengruppen im Artikel "Verwalten von Rollengruppen in Exchange Online".

Sie müssen bestimmen, wie Sie die Daten aus dem physischen Badgingsystem Ihrer organization (täglich) abrufen oder exportieren und eine JSON-Datei erstellen, die in Schritt 2 beschrieben wird. Das Skript, das Sie in Schritt 4 ausführen, pusht die Daten in der JSON-Datei an den API-Endpunkt.

Das Beispielskript, das Sie in Schritt 4 ausführen, pusht die physischen Badgingdaten aus der JSON-Datei an die Connector-API, damit sie von der Insider-Risikomanagementlösung verwendet werden können. Dieses Beispielskript wird von keinem Microsoft-Standardsupportprogramm oder -Dienst unterstützt. Das Beispielskript wird wie besehen ohne jegliche Gewährleistung zur Verfügung gestellt. Microsoft schließt ferner alle konkludenten Gewährleistungen, einschließlich, aber nicht beschränkt auf konkludente Gewährleistungen der Marktgängigkeit oder Eignung für einen bestimmten Zweck aus. Das gesamte Risiko, das mit der Verwendung oder Leistung des Beispielskripts und der Dokumentation einhergeht, liegt bei Ihnen. In keinem Fall sind Microsoft, seine Autoren oder an der Erstellung, Produktion oder Übermittlung der Skripts beteiligte Personen für Schäden jeglicher Art (einschließlich und ohne Einschränkung Schäden durch Verlust entgangener Gewinne, Geschäftsunterbrechungen, Verlust von Geschäftsinformationen oder andere geldliche Verluste) haftbar, die aus der Nutzung bzw. Unfähigkeit zur Nutzung der Beispielskripts oder Dokumentation entstehen, auch wenn Microsoft auf die Möglichkeit solcher Schäden hingewiesen wurde.

Dieser Connector ist in GCC-Umgebungen in der Microsoft 365 US Government-Cloud verfügbar. Anwendungen und Dienste von Drittanbietern können das Speichern, Übertragen und Verarbeiten von Kundendaten Ihrer organization auf Drittanbietersystemen umfassen, die sich außerhalb der Microsoft 365-Infrastruktur befinden und daher nicht von den Microsoft Purview- und Datenschutzverpflichtungen abgedeckt sind. Microsoft übernimmt keine Zusicherung, dass die Verwendung dieses Produkts zum Herstellen einer Verbindung mit Anwendungen von Drittanbietern bedeutet, dass diese Anwendungen von Drittanbietern FEDRAMP-konform sind.

Schritt 1: Erstellen einer App in Microsoft Entra ID

Der erste Schritt besteht darin, eine neue App in Microsoft Entra ID zu erstellen und zu registrieren. Die App entspricht dem physischen Badging-Connector, den Sie in Schritt 3 erstellen. Durch das Erstellen dieser App können Microsoft Entra ID die Pushanforderung für JSON-Nutzlasten authentifizieren, die physische Badgingdaten enthalten. Achten Sie bei der Erstellung dieser Microsoft Entra-App darauf, die folgenden Informationen zu speichern. Diese Werte werden in späteren Schritten verwendet.

Microsoft Entra Anwendungs-ID (auch als App-ID oder Client-ID bezeichnet)

Microsoft Entra Anwendungsgeheimnis (auch als geheimer Clientschlüssel bezeichnet)

Mandanten-ID (auch verzeichnis-ID genannt)

Schritt-für-Schritt-Anweisungen zum Erstellen einer App in Microsoft Entra ID finden Sie unter Registrieren einer Anwendung beim Microsoft Identity Platform.

Schritt 2: Vorbereiten einer JSON-Datei mit physischen Badgingdaten

Der nächste Schritt besteht darin, eine JSON-Datei zu erstellen, die Informationen zu den physischen Zugriffsdaten der Mitarbeiter enthält. Wie im Abschnitt vorab erläutert, müssen Sie bestimmen, wie Sie diese JSON-Datei aus dem physischen Badgingsystem Ihres organization generieren.

Hinweis

Fügen Sie der JSON-Datei keine nicht englischen Zeichen hinzu. Der Connector unterstützt nur englische Zeichen. Bei der Erfassung von Daten kann ein Fehler auftreten, wenn der JSON-Code nicht englische Zeichen enthält.

Die JSON-Datei muss der schemadefinition entsprechen, die für den Connector erforderlich ist. Hier finden Sie Beschreibungen der erforderlichen Schemaeigenschaften für die JSON-Datei:

| Eigenschaft | Beschreibung | Datentyp |

|---|---|---|

| UserId | Ein Mitarbeiter kann über mehrere digitale Identitäten in allen Systemen verfügen. Für die Eingabe muss die Microsoft Entra ID vom Quellsystem bereits aufgelöst werden. | UPN oder E-Mail-Adresse |

| AssetId | Die Referenz-ID der physischen Ressource oder des physischen Zugriffspunkts. | Alphanumerische Zeichenfolge |

| AssetName | Der Anzeigename der physischen Ressource oder des physischen Zugriffspunkts. | Alphanumerische Zeichenfolge |

| EventTime | Der Zeitstempel des Zugriffs. | Datum und Uhrzeit im UTC-Format |

| AccessStatus | Wert von Success oder Failed |

Zeichenfolge |

Hier sehen Sie ein Beispiel für eine JSON-Datei, die dem erforderlichen Schema entspricht:

[

{

"UserId":"sarad@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T01:57:49",

"AccessStatus":"Failed"

},

{

"UserId":"pilarp@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T02:57:49",

"AccessStatus":"Success"

}

]

Sie können auch die folgende Schemadefinition für die JSON-Datei aus dem Workflow herunterladen, wenn Sie den physischen Badging-Connector in Schritt 3 erstellen.

{

"title" : "Physical Badging Signals",

"description" : "Access signals from physical badging systems",

"DataType" : {

"description" : "Identify what is the data type for input signal",

"type" : "string",

},

"type" : "object",

"properties": {

"UserId" : {

"description" : "Unique identifier AAD Id resolved by the source system",

"type" : "string",

},

"AssetId": {

"description" : "Unique ID of the physical asset/access point",

"type" : "string",

},

"AssetName": {

"description" : "friendly name of the physical asset/access point",

"type" : "string",

},

"EventTime" : {

"description" : "timestamp of access",

"type" : "string",

},

"AccessStatus" : {

"description" : "what was the status of access attempt - Success/Failed",

"type" : "string",

},

}

"required" : ["UserId", "AssetId", "EventTime" "AccessStatus"]

}

Schritt 3: Erstellen des physischen Badging-Connectors

Der nächste Schritt besteht darin, einen physischen Badging-Connector im Microsoft Purview-Portal oder im Complianceportal zu erstellen. Nachdem Sie das Skript in Schritt 4 ausgeführt haben, wird die JSON-Datei, die Sie in Schritt 3 erstellt haben, verarbeitet und an den API-Endpunkt gepusht, den Sie in Schritt 1 konfiguriert haben. Kopieren Sie in diesem Schritt unbedingt die JobId, die beim Erstellen des Connectors generiert wird. Sie verwenden die JobId, wenn Sie das Skript ausführen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal an.

Wählen Sie Einstellungen>Datenconnectors aus.

Wählen Sie Meine Connectors und dann Connector hinzufügen aus.

Wählen Sie in der Liste Physisches Badging aus.

Führen Sie auf der Seite Anmeldeinformationen für die Authentifizierung die folgenden Schritte aus, und wählen Sie dann Weiter aus:

Geben Sie die Microsoft Entra Anwendungs-ID für die Azure-App ein, die Sie in Schritt 1 erstellt haben, oder fügen Sie sie ein.

Laden Sie das Beispielschema als Referenz herunter, um die JSON-Datei zu erstellen.

Geben Sie einen eindeutigen Namen für den physischen Badging-Connector ein.

Überprüfen Sie auf der Seite Überprüfen Ihre Einstellungen, und wählen Sie dann Fertig stellen aus, um den Connector zu erstellen.

Eine status Seite wird angezeigt, die bestätigt, dass der Connector erstellt wurde. Diese Seite enthält auch die Auftrags-ID. Sie können die Auftrags-ID von dieser Seite oder von der Flyoutseite für den Connector kopieren. Sie benötigen diese Auftrags-ID, wenn Sie das Skript ausführen.

Die seite status enthält auch einen Link zum Skript. In diesem Skript erfahren Sie, wie Die JSON-Datei an den API-Endpunkt gesendet wird.

Wählen Sie Fertig aus.

Der neue Connector wird in der Liste auf der Registerkarte Connectors angezeigt.

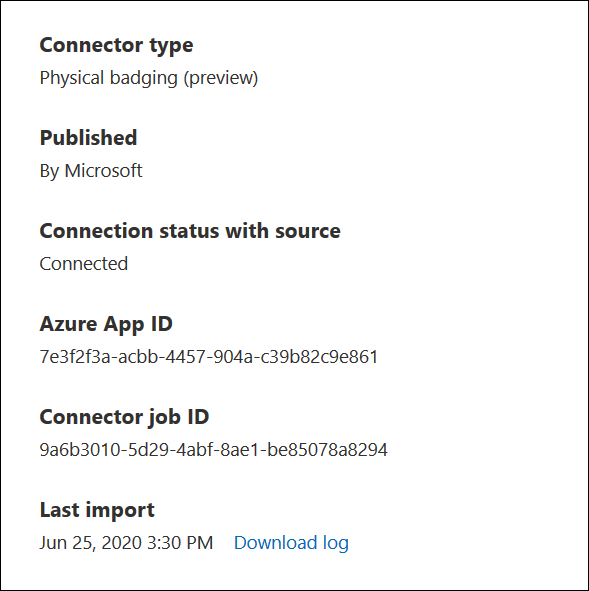

Wählen Sie den physischen Badging-Connector aus, den Sie gerade erstellt haben, um die Flyoutseite anzuzeigen, die Eigenschaften und andere Informationen zum Connector enthält.

Schritt 4: Ausführen des Skripts zum POST Ihrer JSON-Datei mit physischen Badgingdaten

Der nächste Schritt beim Einrichten eines physischen Badgingconnectors besteht darin, ein Skript auszuführen, das die physischen Badgingdaten in der JSON-Datei (die Sie in Schritt 2 erstellt haben) an den API-Endpunkt pusht, den Sie in Schritt 1 erstellt haben. Wir stellen ein Beispielskript als Referenz bereit, und Sie können es verwenden oder Ein eigenes Skript erstellen, um die JSON-Datei an den API-Endpunkt zu senden.

Nachdem Sie das Skript ausgeführt haben, wird die JSON-Datei, die die physischen Badgingdaten enthält, an Ihre Microsoft 365-organization übertragen, wo die Insider-Risikomanagementlösung darauf zugreifen kann. Es wird empfohlen, täglich physische Badgingdaten zu veröffentlichen. Sie können dies tun, indem Sie den Prozess automatisieren, um die JSON-Datei jeden Tag aus Ihrem physischen Badgingsystem zu generieren, und dann das Skript so planen, dass die Daten gepusht werden.

Hinweis

Die maximale Anzahl von Datensätzen in der JSON-Datei, die von der API verarbeitet werden können, beträgt 50.000 Datensätze.

Wechseln Sie zu dieser GitHub-Website , um auf das Beispielskript zuzugreifen.

Wählen Sie die Schaltfläche Roh aus, um das Skript in der Textansicht anzuzeigen.

Kopieren Sie alle Zeilen im Beispielskript, und speichern Sie sie dann in einer Textdatei.

Ändern Sie bei Bedarf das Beispielskript für Ihre organization.

Speichern Sie die Textdatei als Windows PowerShell Skriptdatei, indem Sie das Dateinamensuffix .ps1 verwenden, z. B. PhysicalBadging.ps1.

Öffnen Sie eine Eingabeaufforderung auf Ihrem lokalen Computer, und wechseln Sie zu dem Verzeichnis, in dem Sie das Skript gespeichert haben.

Führen Sie den folgenden Befehl aus, um die physischen Badgingdaten in der JSON-Datei per Push in die Microsoft-Cloud zu übertragen. Zum Beispiel:

.\PhysicalBadging.ps1 -tenantId "<Tenant Id>" -appId "<Azure AD App Id>" -appSecret "<Azure AD App Secret>" -jobId "Job Id" -jsonFilePath "<records file path>"In der folgenden Tabelle werden die Parameter, die mit diesem Skript verwendet werden sollen, und die erforderlichen Werte beschrieben. Informationen, die Sie in den vorherigen Schritten erhalten haben, werden in den Werten für diese Parameter verwendet.

Parameter Beschreibung tenantId Dies ist die ID für Ihre Microsoft 365-organization, die Sie in Schritt 1 erhalten haben. Sie können auch die tenantId für Ihre organization auf dem Blatt Übersicht im Microsoft Entra Admin Center abrufen. Dies wird verwendet, um Ihre organization zu identifizieren. appId Dies ist die Microsoft Entra Anwendungs-ID für die App, die Sie in Microsoft Entra ID in Schritt 1 erstellt haben. Dies wird von Microsoft Entra ID für die Authentifizierung verwendet, wenn das Skript versucht, auf Ihre Microsoft 365-organization zuzugreifen. appSecret Dies ist das Microsoft Entra Anwendungsgeheimnis für die App, die Sie in Microsoft Entra ID in Schritt 1 erstellt haben. Dies wird auch für die Authentifizierung verwendet. jobId Dies ist die Auftrags-ID für den physischen Badging-Connector, den Sie in Schritt 3 erstellt haben. Dies wird verwendet, um die physischen Badgingdaten, die in die Microsoft-Cloud gepusht werden, dem Connector für physische Badgings zuzuordnen. JsonFilePath Dies ist der Dateipfad auf dem lokalen Computer (der, den Sie zum Ausführen des Skripts verwenden) für die JSON-Datei, die Sie in Schritt 2 erstellt haben. Diese Datei muss dem in Schritt 3 beschriebenen Beispielschema entsprechen. Hier sehen Sie ein Beispiel für die Syntax für das Connectorskript für physische Badgings, das die tatsächlichen Werte für jeden Parameter verwendet:

.\PhysicalBadging.ps1 -tenantId d5723623-11cf-4e2e-b5a5-01d1506273g9 -appId 29ee526e-f9a7-4e98-a682-67f41bfd643e -appSecret MNubVGbcQDkGCnn -jobId b8be4a7d-e338-43eb-a69e-c513cd458eba -jsonFilePath 'C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json'Wenn der Upload erfolgreich ist, zeigt das Skript die Meldung Upload Successful (Upload erfolgreich) an .

Wenn Sie über mehrere JSON-Dateien verfügen, müssen Sie das Skript für jede Datei ausführen.

Schritt 5: Überwachen des physischen Badging-Connectors

Nachdem Sie den physischen Badging-Connector erstellt und Ihre physischen Badgingdaten per Push übertragen haben, können Sie den Connector anzeigen und status im Microsoft Purview-Portal oder im Complianceportal hochladen. Wenn Sie die automatische Ausführung des Skripts in regelmäßigen Abständen planen, können Sie auch die aktuelle status nach der letzten Ausführung des Skripts anzeigen.

Wählen Sie die entsprechende Registerkarte für das von Ihnen verwendete Portal aus. Abhängig von Ihrem Microsoft 365-Plan wird die Microsoft Purview-Complianceportal eingestellt oder wird bald eingestellt.

Weitere Informationen zum Microsoft Purview-Portal finden Sie im Microsoft Purview-Portal. Weitere Informationen zum Complianceportal finden Sie unter Microsoft Purview-Complianceportal.

Melden Sie sich beim Microsoft Purview-Portal an.

Wählen Sie Einstellungen>Datenconnectors aus.

Wählen Sie Meine Connectors und dann den physischen Badgingconnector aus, den Sie erstellt haben, um die Flyoutseite anzuzeigen. Diese Seite enthält die Eigenschaften und Informationen zum Connector.

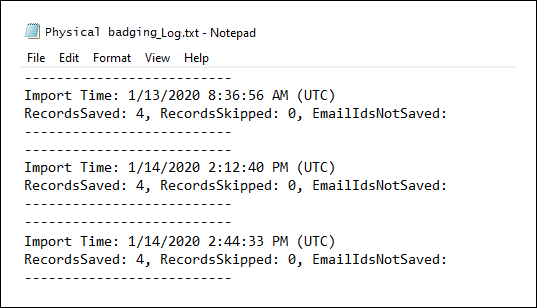

Wählen Sie unter Letzter Import den Link Protokoll herunterladen aus, um das status Protokoll für den Connector zu öffnen (oder zu speichern). Dieses Protokoll enthält Informationen zu jeder Ausführung des Skripts und lädt die Daten aus der JSON-Datei in die Microsoft-Cloud hoch.

Das Feld RecordsSaved gibt die Anzahl der Datensätze in der JSON-Datei an, die hochgeladen wurden. Wenn die JSON-Datei beispielsweise vier Datensätze enthält, ist der Wert der RecordsSaved-Felder 4, wenn das Skript erfolgreich alle Datensätze in der JSON-Datei hochgeladen hat. Das Feld RecordsSkipped gibt die Anzahl der Datensätze in der JSON-Datei an, die übersprungen wurden. Vor dem Hochladen von Datensätzen in die JSON-Datei werden die Email IDs der Datensätze überprüft. Jeder Datensatz mit einer ungültigen Email-ID wird übersprungen, und die entsprechende Email-ID wird im Feld EmailIdsNotSaved angezeigt.

Wenn Sie das Skript in Schritt 4 noch nicht ausgeführt haben, wird unter Letzter Import ein Link zum Herunterladen des Skripts angezeigt. Sie können das Skript herunterladen und dann die Schritte in Schritt 4 ausführen, um es auszuführen.

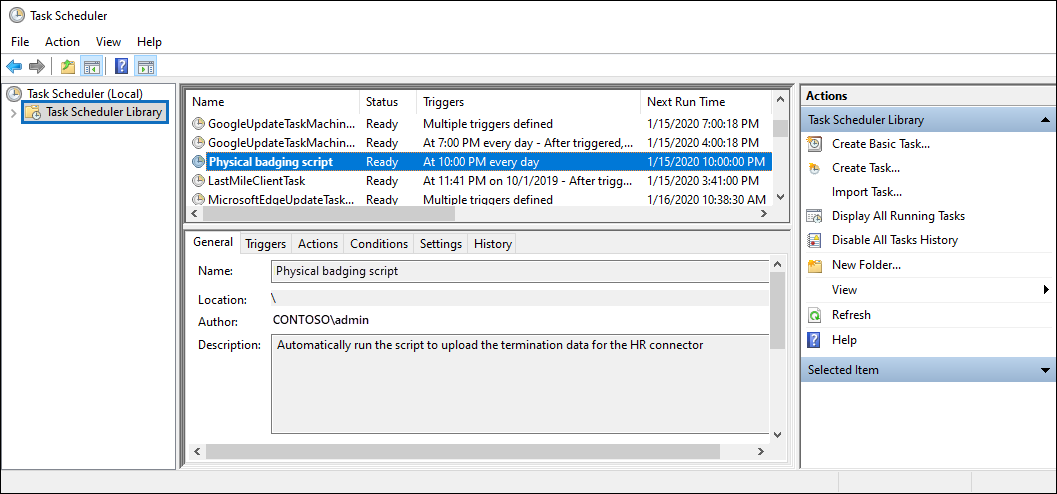

(Optional) Schritt 6: Planen der automatischen Ausführung des Skripts

Um sicherzustellen, dass die neuesten physischen Badgingdaten aus Ihrem organization für Tools wie die Insider-Risikomanagementlösung verfügbar sind, empfehlen wir Ihnen, das Skript so zu planen, dass es automatisch wiederholt ausgeführt wird, z. B. einmal pro Tag. Dies erfordert auch, dass Sie die physischen Badgingdaten in die JSON-Datei nach einem ähnlichen (wenn nicht demselben) Zeitplan aktualisieren, sodass sie die neuesten Informationen zu Mitarbeitern enthält, die Ihre organization verlassen. Das Ziel besteht darin, die aktuellsten physischen Badgingdaten hochzuladen, damit der Physische Badging-Connector sie der Insider-Risikomanagementlösung zur Verfügung stellen kann.

Sie können die Taskplaner-App in Windows verwenden, um das Skript täglich automatisch auszuführen.

Wählen Sie auf Ihrem lokalen Computer die Windows-Schaltfläche Start aus, und geben Sie aufgabenplaner ein.

Wählen Sie die App Aufgabenplanung aus, um sie zu öffnen.

Wählen Sie im Abschnitt Aktionen die Option Aufgabe erstellen aus.

Geben Sie auf der Registerkarte Allgemein einen beschreibenden Namen für den geplanten Vorgang ein. Beispiel: Physisches Badging-Connectorskript. Sie können auch eine optionale Beschreibung hinzufügen.

Gehen Sie unter Sicherheitsoptionen wie folgt vor:

Bestimmen Sie, ob das Skript nur ausgeführt werden soll, wenn Sie am Computer angemeldet sind, oder ob es ausgeführt werden soll, wenn Sie angemeldet sind oder nicht.

Stellen Sie sicher, dass das Kontrollkästchen Mit den höchsten Berechtigungen ausführen aktiviert ist.

Wählen Sie die Registerkarte Trigger aus , wählen Sie Neu aus, und führen Sie dann die folgenden Schritte aus:

Wählen Sie unter Einstellungen die Option Täglich aus, und wählen Sie dann ein Datum und eine Uhrzeit für die erste Ausführung des Skripts aus. Das Skript wird täglich zur angegebenen Zeit ausgeführt.

Stellen Sie sicher, dass unter Erweiterte Einstellungen das Kontrollkästchen Aktiviert aktiviert ist.

Wählen Sie OK aus.

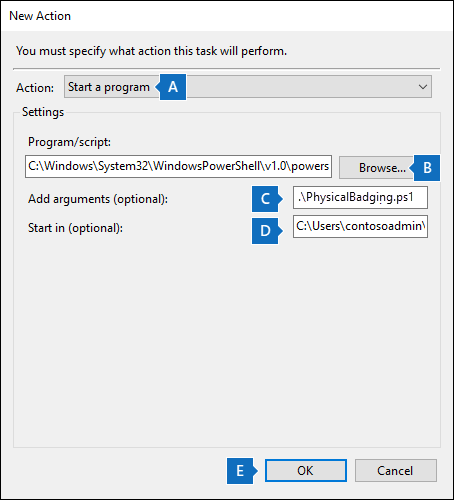

Wählen Sie die Registerkarte Aktionen aus, wählen Sie Neu aus, und führen Sie dann die folgenden Schritte aus:

Stellen Sie in der Dropdownliste Aktion sicher, dass Programm starten ausgewählt ist.

Wählen Sie im Feld Programm/Skript die Option Durchsuchen aus, wechseln Sie zum folgenden Speicherort, und wählen Sie ihn aus, damit der Pfad im Feld angezeigt wird: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe.

Fügen Sie im Feld Argumente hinzufügen (optional) den gleichen Skriptbefehl ein, den Sie in Schritt 4 ausgeführt haben. Beispiel: .\PhysicalBadging.ps1-tenantId "d5723623-11cf-4e2e-b5a5-01d1506273g9" -appId "c12823b7-b55a-4989-faba-02de41bb97c3" -appSecret "MNubVGbcQDkGCnn" -jobId "e081f4f4-3831-48d6-7bb3-fcfab1581458" -jsonFilePath "C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json"

Fügen Sie im Feld Start in (optional) den Ordnerspeicherort des Skripts ein, das Sie in Schritt 4 ausgeführt haben. Beispiel: C:\Users\contosoadmin\Desktop\Scripts.

Wählen Sie OK aus, um die Einstellungen für die neue Aktion zu speichern.

Wählen Sie im Fenster Aufgabe erstellendie Option OK aus, um die geplante Aufgabe zu speichern. Möglicherweise werden Sie aufgefordert, Ihre Anmeldeinformationen für Ihr Benutzerkonto einzugeben.

Die neue Aufgabe wird in der Taskplanerbibliothek angezeigt.

Der Zeitpunkt, zu dem das Skript zuletzt ausgeführt wurde, und die nächste geplante Ausführung wird angezeigt. Sie können die Aufgabe doppelt auswählen, um sie zu bearbeiten.

Sie können auch überprüfen, zu ob das Skript zuletzt auf der Flyoutseite des entsprechenden physischen Badging-Connectors im Compliance Center ausgeführt wurde.