Burst zu Azure IaaS VM aus einem HPC Pack Cluster

Anforderungen zum Hinzufügen von Azure IaaS Compute Nodes mit Microsoft HPC Pack

In diesem Abschnitt werden die Anforderungen zum Hinzufügen von Azure IaaS-Computeknoten zu Ihrem HPC-Cluster beschrieben.

Unterstützte Version des Microsoft HPC Pack-Clusters

Um Azure IaaS-Computeknoten auf Ihrem HPC Pack-Cluster bereitzustellen, müssen Sie Microsoft HPC Pack 2016 Update 1 oder eine höhere Version ausführen.

Wenn Sie einen neuen HPC Pack-Cluster vollständig in Azure erstellen möchten, wechseln Sie zu Deploy an HPC Pack 2016 cluster in Azure and choose a template to deploy. Andernfalls müssen Sie zuerst einen HPC Pack Cluster lokal erstellen. Die Installationsanweisungen für einen HYBRID HPC Pack-Cluster finden Sie unten:

Azure-Abonnementkonto

Sie müssen ein Azure-Abonnement erhalten oder als Besitzerrolle des Abonnements zugewiesen werden.

Um ein Azure-Abonnement zu erstellen, wechseln Sie zur Azure-Website.

Um auf ein vorhandenes Abonnement zuzugreifen, wechseln Sie zum Azure-Portal.

Hinweis

Es gibt einige Grenzwerte (auch als Kontingente bezeichnet) für jedes Azure-Abonnement. Die Kerne des virtuellen Computers weisen eine regionale Gesamtgrenze sowie eine regionale Datenreihe (Dv2, F usw.) auf, die separat erzwungen werden. Sie können zu Azure-Portal wechseln, um die Kontingente und die Nutzung Ihres Azure-Abonnements zu überprüfen. Wenn Sie das Kontingent erhöhen möchten, eine Online-Kundensupportanfrageöffnen.

Netzwerkinfrastruktur

Sie müssen ein virtuelles Azure-Netzwerk und ein Subnetz für die Azure IaaS-Computeknoten bereitstellen.

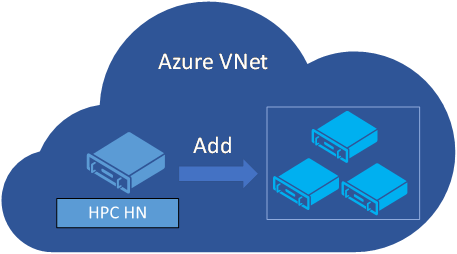

Wenn Sie beabsichtigen, einen HPC Pack-Cluster vollständig in Azure zu erstellen, müssen Sie die Kopfknoten und die Azure IaaS-Computeknoten in einem einzigen virtuellen Azure-Netzwerk erstellen.

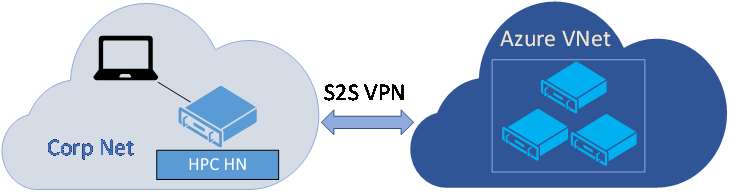

Wenn Sie jedoch beabsichtigen, einen hybriden HPC Pack-Cluster mit Kopfknoten in Ihrem lokalen Unternehmensnetzwerk zu erstellen und Azure IaaS-Computeknoten in Azure zu erstellen, müssen Sie ein Site-to-Site-VPN- oder ExpressRoute- Verbindung von Ihrem lokalen Netzwerk mit dem virtuellen Azure-Netzwerk konfigurieren. Die Kopfknoten müssen auch über das Internet mit Azure-Diensten verbunden werden können. Möglicherweise müssen Sie sich an Ihren Netzwerkadministrator wenden, um diese Verbindung zu konfigurieren.

Konfigurieren der Netzwerksicherheitsgruppe für virtuelle Azure-Netzwerke

Es wird empfohlen, eine Netzwerksicherheitsgruppe für das virtuelle Azure-Netzwerk-Subnetz zu konfigurieren. In der folgenden HPC-Porttabelle werden die Überwachungsports für jeden HPC-Knotentyp aufgeführt. Weitere Informationen zu den Ports finden Sie in diesem Dokument.

| Role | Port | Protokoll |

|---|---|---|

| Linux Compute Node | 40000, 40002 | TCP |

| Windows Compute Node | 1856, 6729, 6730, 7998, 8677, 9096, 9100-9611, 42323, 42324 | TCP |

| Brokerknoten | 9087, 9091, 9095, 80, 443 und Ports für Windows Compute Node | TCP |

| Kopfknoten | 445, 5800, 5802, 5969, 5970, 5974, 5999, 7997, 9090, 9092, 9094, 9892-9894 und Ports für Broker Node; 1433 für lokalen Datenbanken; 10100, 10101, 10200, 10300, 10400 für Service Fabric Cluster (Hohe Verfügbarkeit) | TCP |

| Kopfknoten | 9894 | UDP |

Für HPC Pack-Cluster mit Kopfknoten in Azure

Für einen HPC Pack-Cluster vollständig in Azure müssen die folgenden NSG-Regeln konfiguriert werden.

1. Eingehende Sicherheitsregeln

Die standardmäßige eingehende Sicherheitsregel AllowVNetInBound ermöglicht den gesamten eingehenden, virtuellen Netzwerkdatenverkehr. Wenn Sie jedoch Regeln hinzugefügt haben, um den Datenverkehr mit Source VirtualNetwork oder Any mit höherer Priorität zu verweigern, stellen Sie sicher, dass die in HPC-Port tabelle aufgeführten Ports nicht verweigert werden.

Wenn Sie Aufträge vom lokalen Client über das Internet übermitteln möchten, müssen Sie die folgenden eingehenden Sicherheitsregeln hinzufügen.

| Name | Port | Protokoll | `Source` | Destination | Aktion |

|---|---|---|---|---|---|

| AllowHttpsInBound | 443 | TCP | Beliebig | Beliebig | Zulassen |

| AllowHpcSoaInbound | 9087,9090,9091,9094 | TCP | Beliebig | Beliebig | Zulassen |

2. Ausgehende Sicherheitsregeln

Die standardmäßige ausgehende Sicherheitsregel AllowVNetOutBound ermöglicht den gesamten ausgehenden, virtuellen Netzwerkdatenverkehr. Wenn Sie jedoch Regeln hinzugefügt haben, um den Datenverkehr mit Destination VirtualNetwork oder Any mit höherer Priorität zu verweigern, stellen Sie sicher, dass die in HPC-Port tabelle aufgeführten Ports nicht verweigert werden.

Die standardmäßige ausgehende Sicherheitsregel AllowInternetOutBound- ermöglicht allen ausgehenden Datenverkehr Internet-. Wenn Sie jedoch Regeln hinzugefügt haben, um den Datenverkehr mit Destination Internet oder Any mit höherer Priorität zu verweigern, müssen die folgenden ausgehenden Regeln mit höheren Prioritäten hinzugefügt werden:

| Name | Port | Protokoll | `Source` | Destination | Aktion |

|---|---|---|---|---|---|

| AllowKeyVaultOutBound | Beliebig | Beliebig | VirtualNetwork | AzureKeyVault | Zulassen |

| AllowAzureCloudOutBound | Beliebig | Beliebig | VirtualNetwork | AzureCloud | Zulassen |

| AllowHttpsOutBound | 443 | TCP | VirtualNetwork | Beliebig | Zulassen |

Für hybriden HPC Pack-Cluster mit lokalen Kopfknoten(n)

Für den hybriden HPC Pack-Cluster mit lokalen Kopfknoten(n) und Brokerknoten und Azure IaaS-Computeknoten müssen die folgenden NSG-Regeln aus der Perspektive von Azure IaaS-Computeknoten konfiguriert werden.

1. Eingehende Sicherheitsregeln

Die standardmäßige eingehende Sicherheitsregel AllowVNetInBound ermöglicht den gesamten eingehenden, virtuellen Netzwerkdatenverkehr. Wenn Sie jedoch Regeln hinzugefügt haben, um den Datenverkehr mit source VirtualNetwork oder Any mit höherer Priorität zu verweigern, stellen Sie sicher, dass die Ports für Linux-Computeknoten und Windows-Computeknoten in HPC-Porttabelle aufgeführt nicht verweigert werden.

Hinweis

Wenn sich Firewalls zwischen Ihrem Corporation-Netzwerk und dem virtuellen Azure-Netzwerk befinden, konfigurieren Sie ausgehenden Firewallregeln, um diese Ports aus der Perspektive von Kopfknoten(n) zuzulassen.

2. Ausgehende Sicherheitsregeln

Die standardmäßige ausgehende Sicherheitsregel AllowVNetOutBound ermöglicht den gesamten ausgehenden, virtuellen Netzwerkdatenverkehr. Wenn Sie jedoch Regeln hinzugefügt haben, um den Datenverkehr mit Destination VirtualNetwork oder Any mit höherer Priorität zu verweigern, müssen die folgenden ausgehenden Regeln mit höheren Prioritäten hinzugefügt werden, damit die Azure IaaS-Computeknoten eine Verbindung mit den lokalen Kopfknoten herstellen können.

| Name | Port | Protokoll | `Source` | Destination | Aktion |

|---|---|---|---|---|---|

| AllowHpcIntraVNetTcpOutBound | 443, 5970, 6729, 6730, 8677, 9892, 9893, 9894 | TCP | Beliebig | VirtualNetwork | Zulassen |

| AllowHpcIntraVNetUdpOutBound | 9894 | UDP | Beliebig | VirtualNetwork | Zulassen |

Hinweis

Wenn sich Firewalls zwischen Ihrem Corporation-Netzwerk und dem virtuellen Azure-Netzwerk befinden, konfigurieren Sie eingehenden Firewallregeln, um diese Ports aus der Perspektive von Kopfknoten(n) zuzulassen.

Die standardmäßige ausgehende Sicherheitsregel AllowInternetOutBound- ermöglicht allen ausgehenden Datenverkehr Internet-. Wenn Sie jedoch Regeln hinzugefügt haben, um den Datenverkehr mit Destination Internet oder Any mit höherer Priorität zu verweigern, müssen die folgenden ausgehenden Regeln mit höheren Prioritäten hinzugefügt werden:

| Name | Port | Protokoll | `Source` | Destination | Aktion |

|---|---|---|---|---|---|

| AllowKeyVaultOutBound | Beliebig | Beliebig | VirtualNetwork | AzureKeyVault | Zulassen |

| AllowAzureCloudOutBound | Beliebig | Beliebig | VirtualNetwork | AzureCloud | Zulassen |

| AllowHttpsOutBound | 443 | TCP | VirtualNetwork | Beliebig | Zulassen |

Der HPC Pack-Kopfknoten kann auf die folgenden öffentlichen URLs im schritt Festlegen der Azure-Bereitstellungskonfiguration Schritt zugreifen und azure IaaS-Computeknoten Schritt erstellen und verwalten, sie müssen sie zur Zulassungsliste Ihrer lokalen Firewalls hinzufügen.

https://management.core.windows.net

https://login.microsoftonline.com

https://hpcazuresasdispatcher.azurewebsites.net

https://hpcazureconsumptionsb.servicebus.windows.net

https://*.vault.azure.net

https://*.microsoft.com

https://*.msauth.net

https://*.msftauth.net

https://*.core.windows.net

Schritt 1: Konfigurieren des Clusters zur Unterstützung von Bereitstellungen von Azure IaaS-Computeknoten

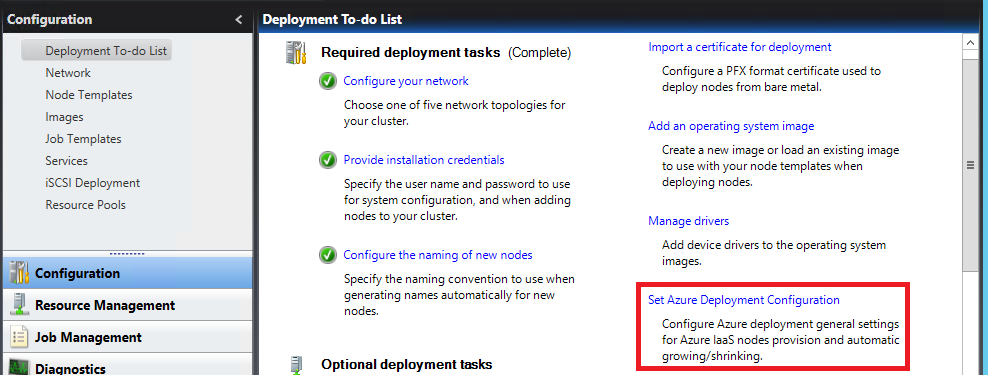

Öffnen Sie den HPC-Cluster-Manager auf einem Kopfknotenin der Bereitstellungs-Aufgabenlistealle drei Erforderlichen Bereitstellungsaufgaben. Der Benutzername und das Kennwort der Installationsanmeldeinformationen, Sie angegeben haben, werden als Administratorbenutzername und Kennwort der virtuellen Azure-Computer verwendet.

Schritt 1.1 Festlegen der Azure-Bereitstellungskonfiguration

Sie können die Azure-Bereitstellungskonfiguration mit HPC Cluster Manager oder PowerShell-Befehlenfestlegen.

Festlegen der Azure-Bereitstellungskonfiguration mit HPC Cluster Manager

Hinweis

Der Assistent Festlegen der Azure-Bereitstellungskonfiguration in diesem Artikel basiert auf HPC Pack 2016 Update 2 (und höher).

Sie können auf Azure Deployment Configuration festlegen und dem Assistenten folgen, um die Konfiguration abzuschließen.

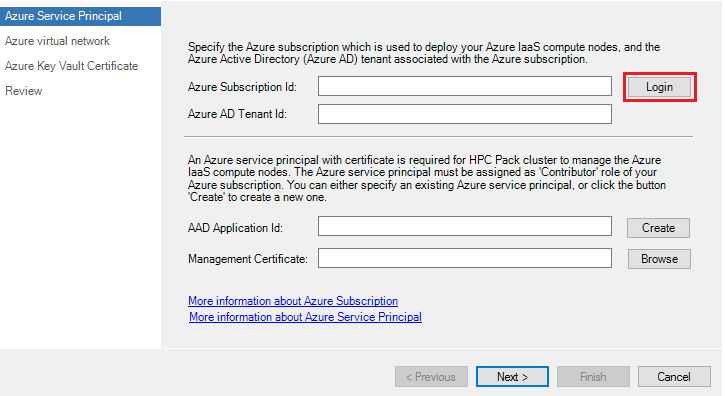

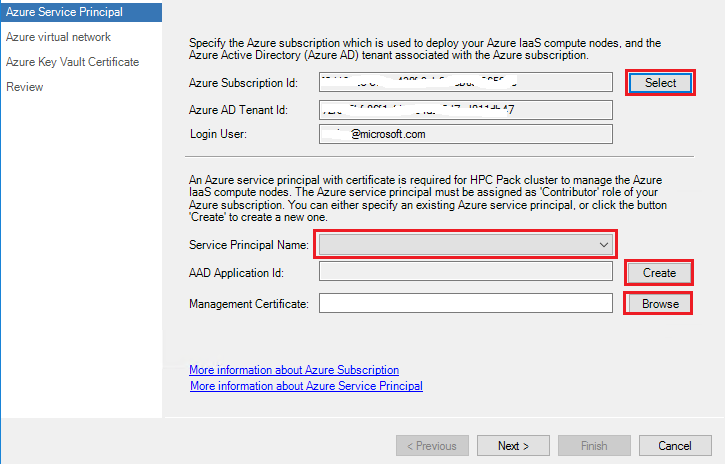

1. Konfigurieren des Azure-Dienstprinzipals

Azure Service Principal wird vom HPC Pack-Dienst verwendet, um Azure IaaS-VM bereitzustellen, zu starten, zu beenden und zu löschen. Um den Azure-Dienstprinzipal zu konfigurieren, klicken Sie auf die Schaltfläche Anmelde-, um sich auf der Seite Azure Service Principal bei Ihrem Azure-Konto anzumelden.

Wenn Sie über mehrere Azure-Abonnements verfügen, die Ihrem Azure-Konto zugeordnet sind, klicken Sie auf die Schaltfläche Wählen Sie aus, um das Abonnement auszuwählen, das zum Bereitstellen der Azure IaaS-Computeknoten verwendet wird.

Sie können einen vorhandenen Azure-Dienstprinzipal aus Dienstprinzipalnamen Liste auswählen und auf die Schaltfläche Durchsuchen klicken, um das richtige Verwaltungszertifikat auszuwählen, das zum Erstellen des Azure-Dienstprinzipals verwendet wurde, oder Sie können auf die Schaltfläche Erstellen klicken, um einen neuen Azure Service Principal zu erstellen.

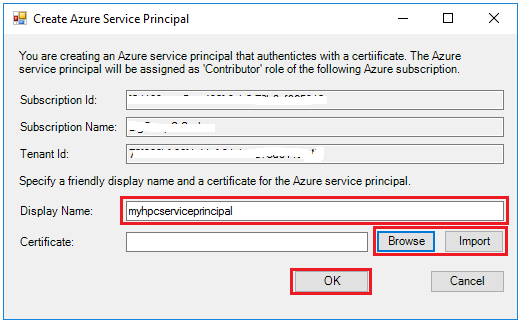

Wenn Sie einen neuen Azure-Dienstprinzipal erstellen möchten, klicken Sie im Dialogfeld Azure-Dienstprinzipal erstellen einen benutzerfreundlichen eindeutigen Anzeigenamen für den neuen Azure-Dienstprinzipal an, und klicken Sie auf Durchsuchen, um ein Zertifikat aus dem lokalen Computer\Persönlichen Speicher auszuwählen, oder klicken Sie auf Importieren, um ein PFX-Formatzertifikat zu importieren oder ein neues selbstsigniertes Zertifikat zu generieren. Klicken Sie dann auf OK, um den Azure-Dienstprinzipal zu erstellen.

Hinweis

Das Zertifikat für den Azure-Dienstprinzipal muss sich von dem Zertifikat unterscheiden, das zum Sichern der Kommunikation zwischen HPC-Knoten verwendet wird.

Um den Azure-Dienstprinzipal zu erstellen, muss Ihr Azure-Konto eine Besitzer Rolle des Azure-Abonnements sein, und der Azure-Dienstprinzipal wird standardmäßig als Mitwirkender Rolle des Azure-Abonnements gewährt. Sie können auf Zugriffssteuerung für Azure-Ressourcen im HPC Pack-Cluster verweisen, um die Zugriffsberechtigungen für den Azure Service Principal gemäß Ihrem Benutzerszenario manuell neu zu konfigurieren.

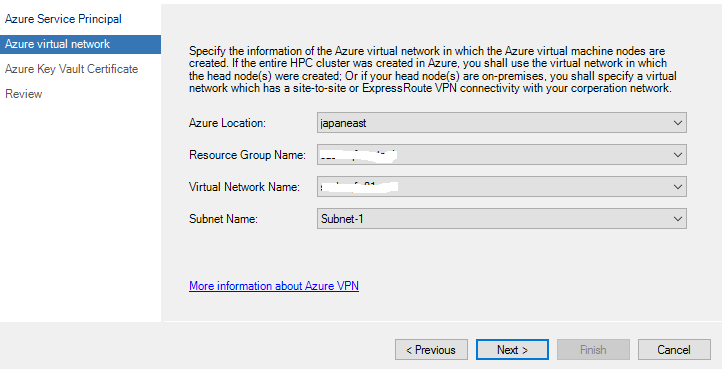

2. Angeben des virtuellen Azure-Netzwerks

Geben Sie auf der Seite virtuellen Azure-Netzwerks die Informationen des virtuellen Azure-Netzwerks an, in dem Ihre Azure IaaS-Computeknoten erstellt werden.

Azure-Standort: Der Azure-Standort, an dem das virtuelle Netzwerk sucht

Ressourcengruppenname: Die Ressourcengruppe, in der das virtuelle Netzwerk erstellt wurde

Name des virtuellen Netzwerks: Der Name des virtuellen Netzwerks, in dem Ihre Azure IaaS-Computeknoten erstellt werden.

Subnetzname: Der Name des Subnetzes, in dem Ihre Azure IaaS-Computeknoten erstellt werden.

Hinweis

Das angegebene virtuelle Netzwerk muss über einen Standort für vpn- oder Expressroute-Verbindung mit dem lokalen Netzwerk verfügen, in dem sich Ihr Kopfknoten befindet.

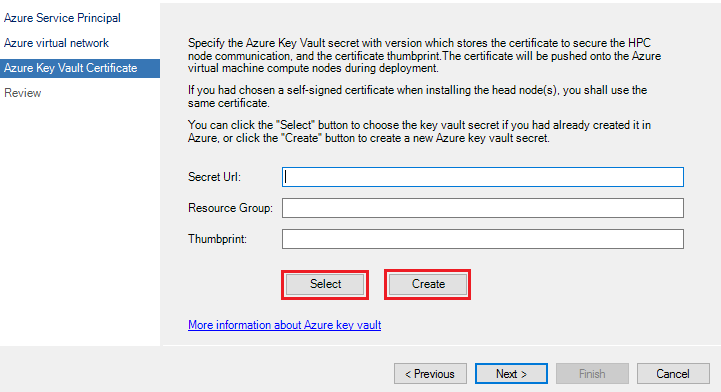

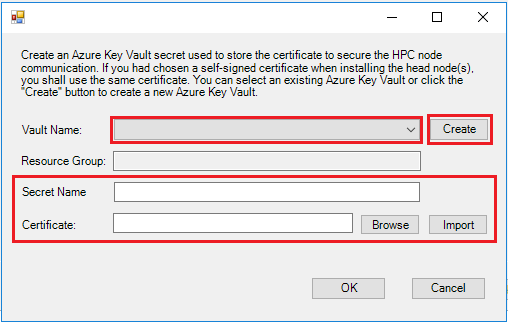

3. Konfigurieren des Azure Key Vault-Zertifikats

HPC Pack-Dienst verwendet X.509-Zertifikat zum Sichern der HPC-Knoten-Kommunikation. Daher müssen wir dieses Zertifikat in den Azure Key Vault importieren, damit es während der Bereitstellung auf dem virtuellen Azure IaaS-Computer installiert werden kann. Klicken Sie auf Seite des Azure Key Vault-Zertifikats auf die Schaltfläche Wählen Sie aus, um den Azure Key Vault-Namen auszuwählen, und geheimen Namen, wenn Sie den geheimen Azure Key Vault-Schlüssel bereits erstellt haben. Oder klicken Sie auf die Schaltfläche Erstellen, um eine neue zu erstellen.

Wenn Sie einen neuen Schlüsseltresor erstellen möchten, können Sie einen vorhandenen Azure Key Vault-Namen aus der Liste Tresornamens auswählen oder auf Erstellen von klicken, um einen neuen Azure Key Vault zu erstellen. Und geben Sie dann einen benutzerfreundlichen geheimen Namenan, klicken Sie auf Durchsuchen oder Importieren, um ein richtiges Zertifikat auszuwählen.

Hinweis

Wenn Sie ein selbstsigniertes Zertifikat auf den Kopfknoten(n) für die HPC-Knotenkommunikation verwenden, müssen Sie dasselbe Zertifikat (das bei der Installation von Head Node verwendete) in Azure Key Vault Secret hochladen. Wenn Sie dies nicht tun, sind die Azure IaaS-Computeknoten aufgrund eines nicht vertrauenswürdigen Zertifikatproblems für die Kopfknoten nicht erreichbar. Und Sie können den folgenden PowerShell-Befehl verwenden, um den Zertifikatfingerabdruck abzurufen, der für die Knotenkommunikation verwendet wird: Get-HPCClusterRegistry -propertyName SSLThumbprint

Überprüfen Sie die Einstellungen, und klicken Sie auf Fertig stellen, um die Konfiguration abzuschließen.

Festlegen der Azure-Bereitstellungskonfiguration mit PowerShell

Sie können auch die folgenden PowerShell-Befehle ausführen, um die Azure-Bereitstellungskonfiguration festzulegen, wenn Sie bereits haben:

- Erstellt das Azure-Dienstprinzipal- und azure Key Vault-Zertifikat.

- Das Zertifikat für den Azure-Dienstprinzipal wurde installiert, um lokalen Computer\Personal Zertifikatspeicher mit privatem Schlüssel auf allen Kopfknotencomputern zu speichern.

Add-PSSnapin Microsoft.Hpc

# Set Azure subscription and Service Principal information

Set-HpcClusterRegistry -PropertyName SubscriptionId -PropertyValue <subscriptionId>

Set-HpcClusterRegistry -PropertyName TenantId -PropertyValue <tenantId>

Set-HpcClusterRegistry -PropertyName ApplicationId -PropertyValue <ServiceprincipalApplicationId>

Set-HpcClusterRegistry -PropertyName Thumbprint -PropertyValue <ServiceprincipalCertThumbprint>

# Set Virtual network information

Set-HpcClusterRegistry -PropertyName VNet -PropertyValue <VNetName>

Set-HpcClusterRegistry -PropertyName Subnet -PropertyValue <SubnetName>

Set-HpcClusterRegistry -PropertyName Location -PropertyValue <VNetLocation>

Set-HpcClusterRegistry -PropertyName ResourceGroup -PropertyValue <VNetResourceGroup>

# Set Azure Key vault certificate

Set-HpcKeyVaultCertificate -ResourceGroup <KeyVaultResourceGroupName> -CertificateUrl <KeyVaultSecretUrlWithVersion> -CertificateThumbprint <KeyVaultCertificateThumbprint>

Schritt 1.2 Konfigurieren anderer Clustereigenschaften

Wenn Sie beabsichtigen, nicht domänenverbundenen Azure IaaS Windows-Computeknoten oder Linux-Computeknoten in einem anderen Subnetz zu erstellen, in dem sich die Kopfknoten befinden, führen Sie den folgenden PowerShell-Befehl aus, auf einem Kopfknoten, damit der Cluster Hosteinträge für Knoten in verschiedenen Subnetzen hinzufügt. Wenn Sie dies nicht tun konnten, sind die Knoten für die Kopfknoten nicht erreichbar, da die Kopfknoten ihren Hostnamen nicht auflösen können.

Set-HpcClusterRegistry -PropertyName HostFileForOtherSubnet -PropertyValue 1

if($env:CCP_CONNECTIONSTRING -like "*,*,*") {

Connect-ServiceFabricCluster

$opId = [Guid]::NewGuid()

Start-ServiceFabricPartitionRestart -OperationId $opId -RestartPartitionMode AllReplicasOrInstances -ServiceName fabric:/HpcApplication/ManagementStatelessService -ErrorAction Stop

} else {

Restart-Service -Name HpcManagement

}

Wenn Sie Azure IaaS Linux-Computeknoten mit Azure IaaS-Knotenvorlage erstellen möchten, führen Sie den folgenden PowerShell-Befehl auf einem Kopfknoten aus, um die Kommunikation zwischen Kopfknoten(n) und Linux-Computeknoten zu ermöglichen.

Set-HpcClusterRegistry -PropertyName LinuxHttps -PropertyValue 0

if($env:CCP_CONNECTIONSTRING -like "*,*,*") {

Connect-ServiceFabricCluster

$opId = [Guid]::NewGuid()

Start-ServiceFabricPartitionRestart -OperationId $opId -RestartPartitionMode AllReplicasOrInstances -ServiceName fabric:/HpcApplication/SchedulerStatefulService -ErrorAction Stop

} else {

Restart-Service -Name HpcScheduler

}

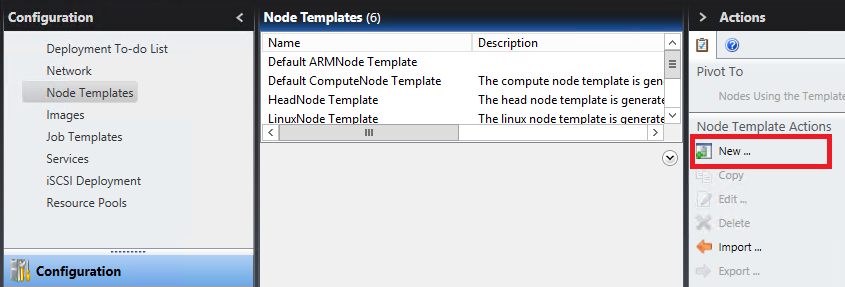

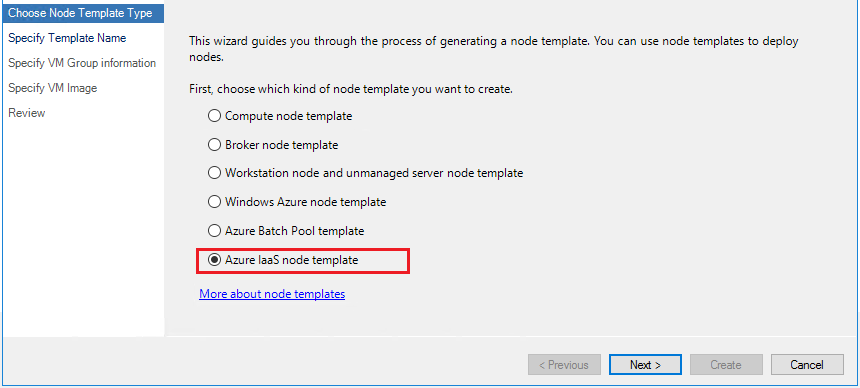

Schritt 2. Erstellen einer Azure IaaS-Knotenvorlage

Wichtig

- Der Assistent für Azure IaaS-Knotenvorlagen in diesem Artikel basiert auf HPC Pack 2016 Update 3. Es unterscheidet sich in anderen HPC Pack-Versionen geringfügig.

- Wenn Sie ein benutzerdefiniertes Image oder ein freigegebenes Image verwenden, muss das Betriebssystem des VM-Images die Anforderungenerfüllen.

- freigegebenen Image- wird in HPC Pack 2016 Update 2 oder einer früheren Version nicht unterstützt.

Klicken Sie im Bereich

Wählen Sie auf Seite "Knotenvorlagentyp auswählen" Seite den Knotenvorlagentyp als Azure IaaS-Knotenvorlageaus.

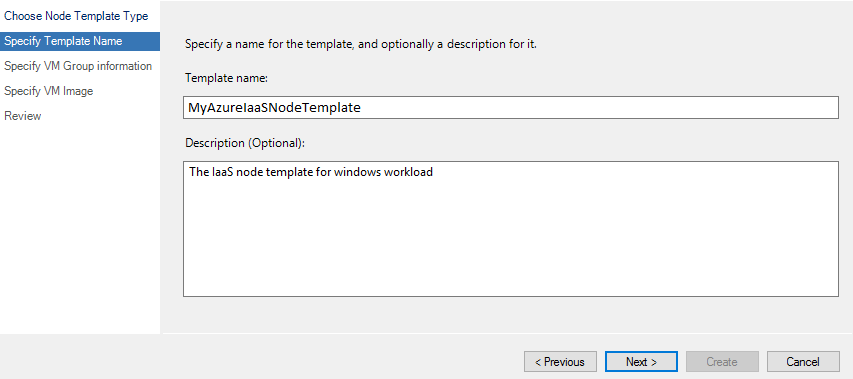

Geben Sie auf der Seite Seite "Vorlagenname angeben" einen Vorlagennamen an, und geben Sie optional die Beschreibungan.

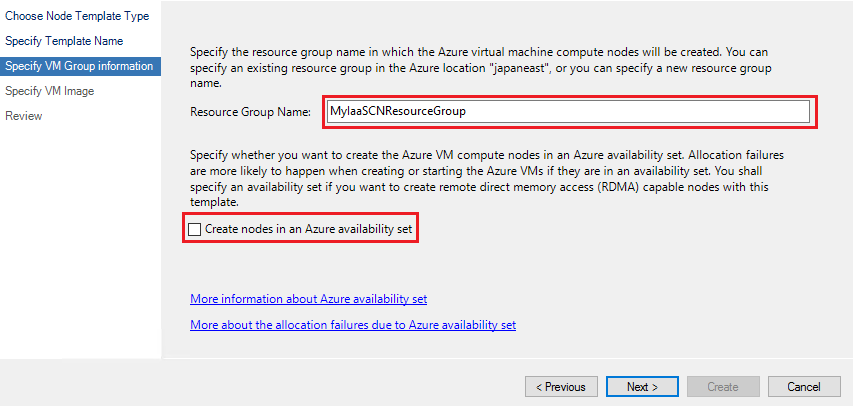

Geben Sie auf der Seite Vm-Gruppeninformationen Seite Ressourcengruppennamen der Azure-Ressourcengruppe an, in der die IaaS-Computeknoten erstellt werden. Wenn Sie eine vorhandene Ressourcengruppe angeben, stellen Sie sicher, dass sie sich an demselben Azure-Speicherort befindet, an dem sich das virtuelle Azure-Netzwerk befindet.

Geben Sie an, ob Sie Knoten in einem Azure-Verfügbarkeitssatz

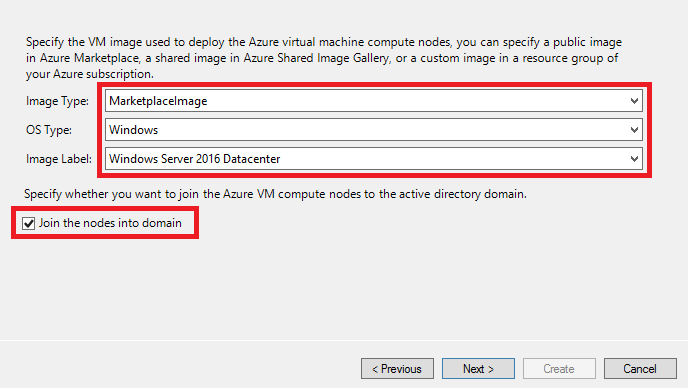

Geben Sie auf der Seite Vm Image angeben das VM-Image an, das zum Bereitstellen der IaaS-Computeknoten verwendet wird. Sie können einen der folgenden Bildtypenauswählen: MarketplaceImage-, CustomWindowsImage-oder CustomLinuxImage-.

Wenn Sie Bildtyp als MarketplaceImage-auswählen, wählen Sie Betriebssystemtyp und Image label aus, um ein öffentliches VM-Image im Azure Marketplace auszuwählen.

Wenn die Betriebssystemtyp- mit Windows ist und Ihre HPC Pack-Kopfknoten in die Domäne eingebunden sind, geben Sie an, ob Sie die Knoten Mit der Domäneverbinden möchten. Es wird empfohlen, die Windows-Computeknoten in die Domäne zu integrieren.

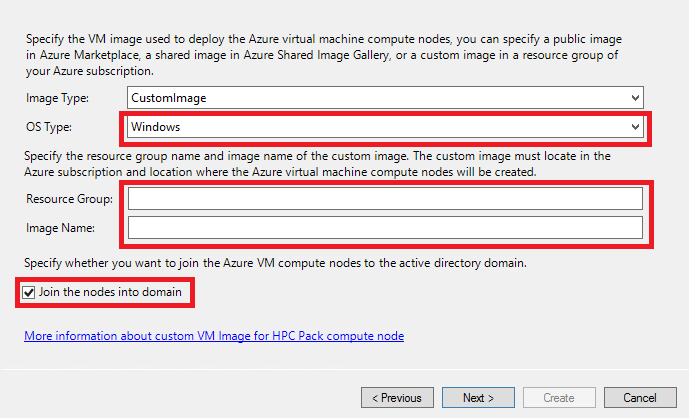

Wenn Sie Bildtyp als CustomImage-auswählen, geben Sie den Betriebssystemtyp, den Imagenamen des angepassten VM-Images und die Ressourcengruppe an, in der das Bild gespeichert ist. Das VM-Image muss an demselben Azure-Speicherort erstellt worden sein, an dem die Azure IaaS-Computeknoten erstellt werden. Folgen Sie Erstellen eines benutzerdefinierten Images zum Erstellen Ihres eigenen angepassten Images für IaaS-VM.

Sie können auf den Link Weitere Informationen zum benutzerdefinierten VM-Image für HPC Pack-Computeknoten, um zu erfahren, wie Sie ein benutzerdefiniertes HPC Pack-Computeknoten-VM-Image erstellen.

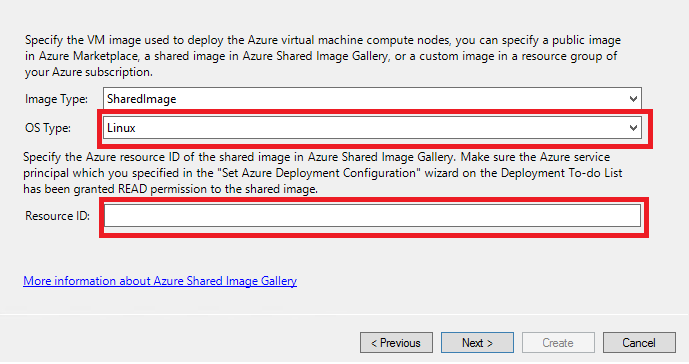

Wenn Sie Bildtyp als SharedImage-auswählen, geben Sie den Betriebssystemtyp, die Azure -Ressourcen-ID des freigegebenen VM-Images in der Azure Shared Image Gallery an. Stellen Sie sicher, dass dem azure-Dienstprinzipal, den Sie in Schritt 1.1 angegeben haben, Berechtigung "Lesen" für den freigegebenen Bilderkatalog gewährt wird.

Überprüfen Sie auf der Seite Überprüfen die von Ihnen angegebenen Einstellungen, und klicken Sie auf Erstellen, um die Knotenvorlage zu erstellen.

Schritt 3. Erstellen der IaaS-Computeknoten und Verwalten

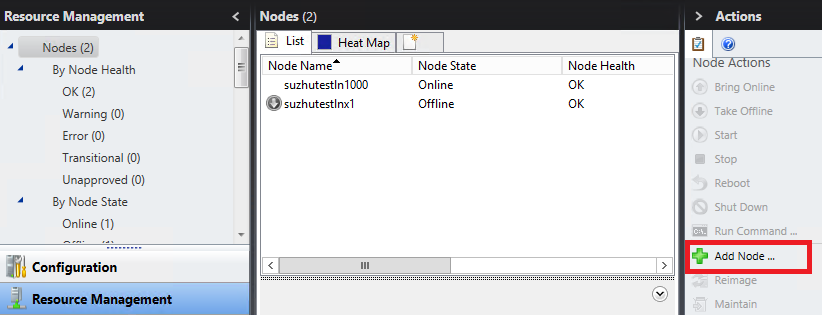

Öffnen Sie die HPC Cluster Manager-Konsole, klicken Sie auf Ressourcenverwaltungsleiste, und klicken Sie auf Knoten hinzufügen, um den Assistenten zum Hinzufügen von Knotenzu starten.

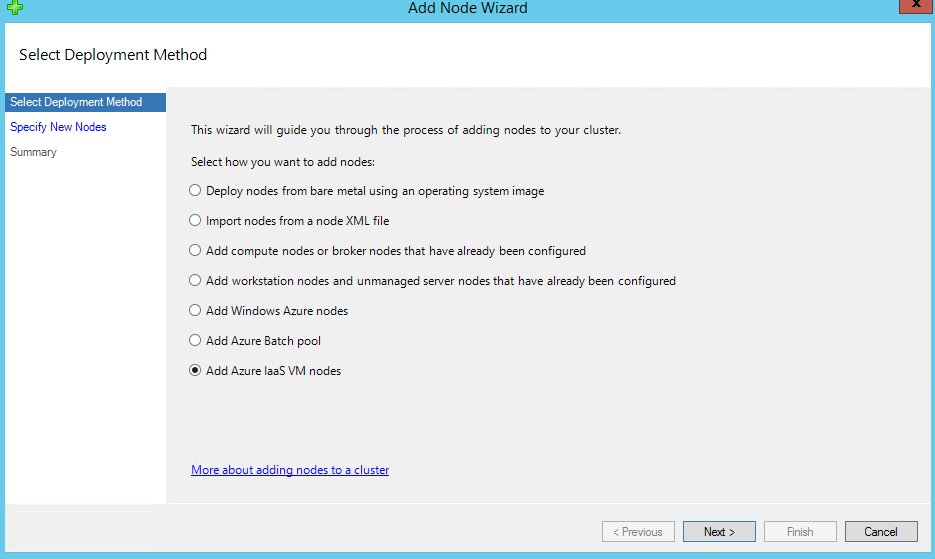

Wählen Sie auf der Seite Bereitstellungsmethode auswählen Azure IaaS-VM-Knoten hinzufügenaus.

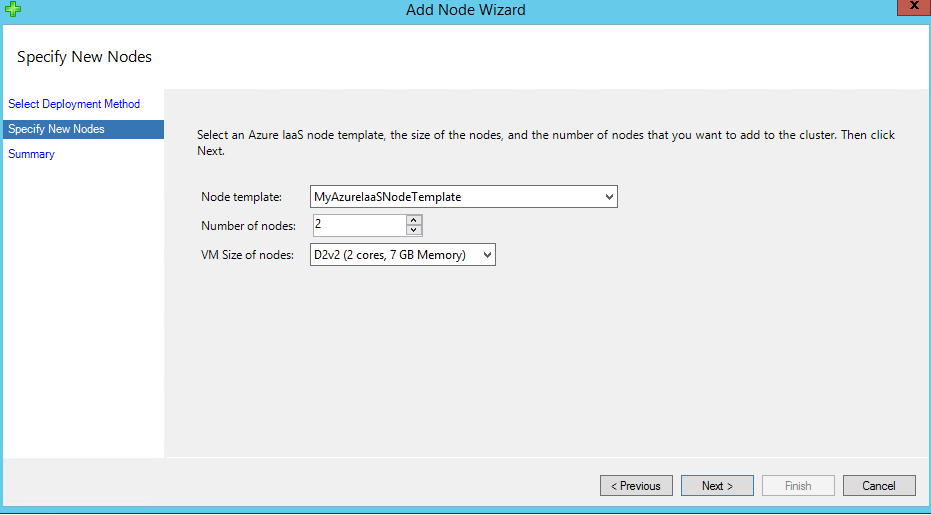

Wählen Sie auf der Seite Seite "Neue Knoten angeben" die Knotenvorlage aus, die wir soeben in Schritt 2 erstellt haben, und geben Sie Anzahl der Knoten und VM-Größe von Knotenan, und klicken Sie auf Weiter.

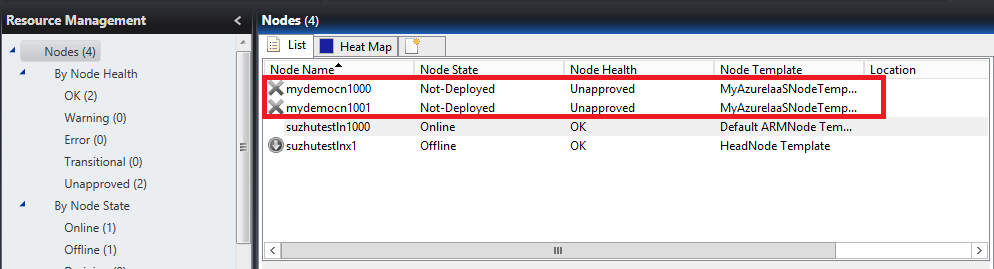

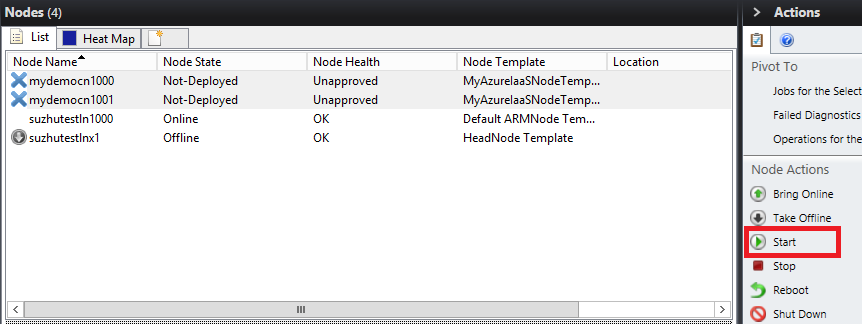

Nachdem Sie auf Fertig stellengeklickt haben, finden Sie zwei neue Knoten in Knoten Liste. Die entsprechenden virtuellen Azure-Computer für diese beiden Knoten werden tatsächlich noch nicht auf Azure-Seite erstellt.

Anschließend können Sie die Knoten auswählen und auf Start- klicken, um die virtuellen Computer in Azure zu erstellen.

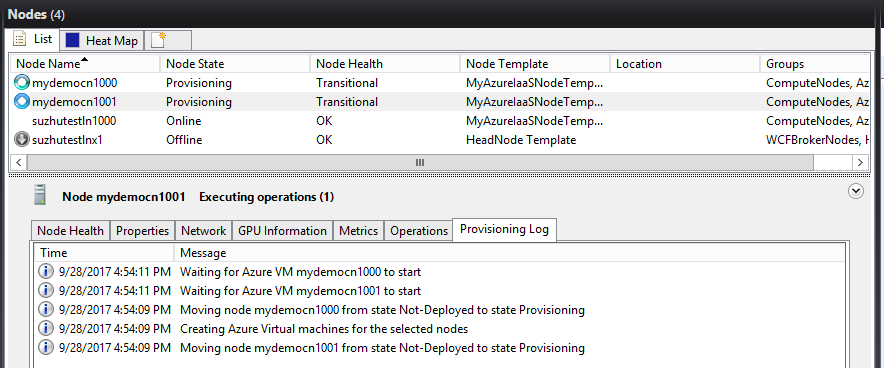

Warten Sie auf die Bereitstellung der Azure IaaS-Computeknoten.

Nachdem die Bereitstellung von Azure IaaS-Computeknoten abgeschlossen wurde und die Node HealthOKwird, können Sie Aufträge an diese Knoten übermitteln.

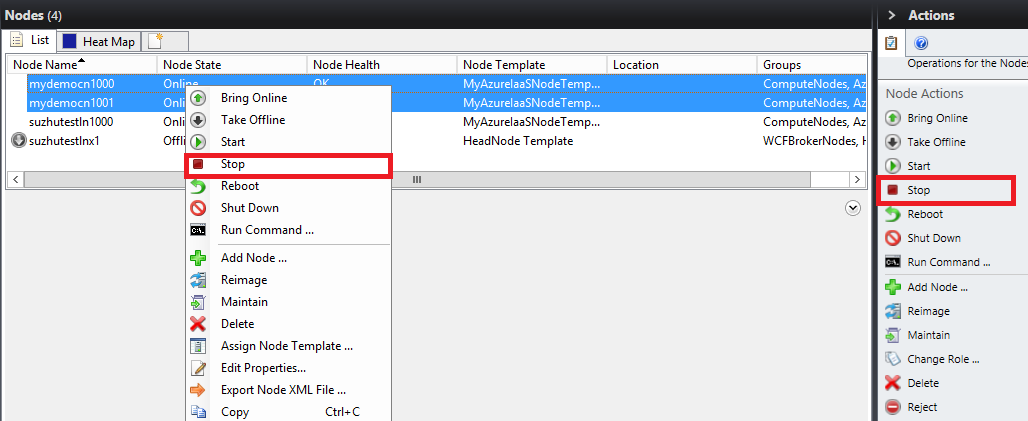

Sie können die Knoten manuell beenden, indem Sie auf die Beendenklicken, und die virtuellen Computer in Azure werden aufgehoben.

Sie können auch Löschen knoten, wenn Sie sie nicht mehr benötigen, werden die virtuellen Azure-Computer auch gelöscht, wenn Sie dies tun.

Wenn Sie die automatisch vergrößerten und verkleinern Azure-Knoten Feature aktiviert haben, werden die Azure IaaS-Knoten automatisch gestartet oder beendet, je nach Clusterworkload, siehe Automatisch verkleinern für Azure-Ressourcen.