Anhang 1: HPC Cluster Networking

Microsoft HPC Pack unterstützt fünf Clustertopologien, die auf eine breite Palette von Benutzeranforderungen und -leistung, Skalierbarkeit, Verwaltbarkeit und Zugriffsanforderungen ausgelegt sind. Diese Topologien unterscheiden sich davon, wie die Knoten im Cluster miteinander und mit dem Unternehmensnetzwerk verbunden sind. Abhängig von der Netzwerktopologie, die Sie für Ihren Cluster auswählen, können bestimmte Netzwerkdienste, z. B. DHCP (Dynamic Host Configuration Protocol) und Nat (Network Address Translation), vom Kopfknoten für die Knoten bereitgestellt werden.

Sie müssen die Netzwerktopologie auswählen, die Sie für Ihren Cluster verwenden werden, bevor Sie einen HPC-Cluster einrichten.

Dieser Abschnitt enthält die folgenden Themen:

-

Von Microsoft HPC Pack konfigurierten Windows-Firewallregeln

Firewallports für die Kommunikation mit Windows Azure-Knoten

HPC-Clusternetzwerke

In der folgenden Tabelle sind die Netzwerke aufgeführt und beschrieben, mit denen ein HPC-Cluster verbunden werden kann.

| Netzwerkname | Beschreibung |

|---|---|

| Unternehmensnetzwerk | Ein Organisationsnetzwerk, das mit dem Kopfknoten verbunden ist, und in einigen Fällen mit anderen Knoten im Cluster. Das Unternehmensnetzwerk ist häufig das öffentliche oder Organisationsnetzwerk, bei dem sich die meisten Benutzer anmelden, um ihre Arbeit auszuführen. Der gesamte Intraclusterverwaltungs- und Bereitstellungsdatenverkehr wird im Unternehmensnetzwerk übertragen, es sei denn, ein privates Netzwerk und optional ein Anwendungsnetzwerk verbinden die Clusterknoten. |

| Privates Netzwerk | Ein dediziertes Netzwerk, das die Intraclusterkommunikation zwischen Knoten trägt. Dieses Netzwerk, sofern vorhanden, trägt Verwaltungs-, Bereitstellungs- und Anwendungsdatenverkehr, wenn kein Anwendungsnetzwerk vorhanden ist. |

| Anwendungsnetzwerk | Ein dediziertes Netzwerk, vorzugsweise mit hoher Bandbreite und geringer Latenz. Dieses Netzwerk wird normalerweise für die parallele Nachrichtenübergabeschnittstelle (MPI)-Anwendungskommunikation zwischen Clusterknoten verwendet. |

Unterstützte HPC-Clustertopologien

Es gibt fünf Clustertopologien, die von HPC Pack unterstützt werden:

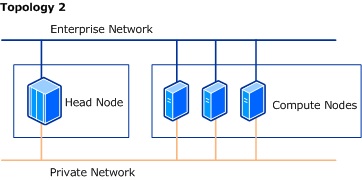

Topologie 2: Alle Knoten in Unternehmens- und privaten Netzwerken

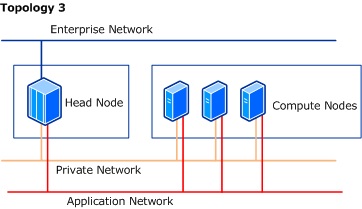

Topologie 3: Isolierte Computeknoten in privaten und Anwendungsnetzwerken

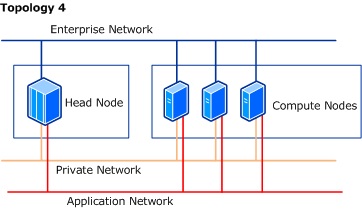

Topologie 4: Alle Knoten in Unternehmens-, privaten und Anwendungsnetzwerken

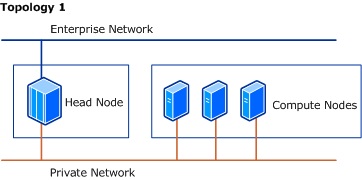

Topologie 1: Isolierte Computeknoten in einem privaten Netzwerk

Die folgende Abbildung zeigt, wie der Kopfknoten und die Computeknoten mit den Clusternetzwerken in dieser Topologie verbunden sind.

In der folgenden Tabelle sind Details zu den verschiedenen Komponenten in dieser Topologie aufgeführt und beschrieben.

| Komponente | Beschreibung |

|---|---|

| Netzwerkadapter | – Der Kopfknoten verfügt über zwei Netzwerkadapter. – Jeder Computeknoten verfügt über einen Netzwerkadapter. – Der Kopfknoten ist sowohl mit einem Unternehmensnetzwerk als auch mit einem privaten Netzwerk verbunden. – Die Computeknoten sind nur mit dem privaten Netzwerk verbunden. |

| Verkehr | - Das private Netzwerk trägt die gesamte Kommunikation zwischen dem Kopfknoten und den Computeknoten, einschließlich Bereitstellung, Verwaltung und Anwendungsdatenverkehr (z. B. MPI-Kommunikation). |

| Netzwerkdienste | – Die Standardkonfiguration für diese Topologie ist NAT-aktiviert im privaten Netzwerk, um die Computeknoten mit Adressübersetzung und Zugriff auf Dienste und Ressourcen im Unternehmensnetzwerk bereitzustellen. – DHCP ist standardmäßig im privaten Netzwerk aktiviert, um Computeknoten IP-Adressen zuzuweisen. – Wenn bereits ein DHCP-Server im privaten Netzwerk installiert ist, wird NAT und DHCP standardmäßig deaktiviert. |

| Sicherheit | – Die Standardkonfiguration im Cluster hat die Firewall für das Unternehmensnetzwerk aktiviert und für das private Netzwerk deaktiviert. |

| Überlegungen bei der Auswahl dieser Topologie | - Die Clusterleistung ist konsistenter, da die Intraclusterkommunikation an das private Netzwerk weitergeleitet wird. – Netzwerkdatenverkehr zwischen Computeknoten und Ressourcen im Unternehmensnetzwerk (z. B. Datenbanken und Dateiserver) durchlaufen den Kopfknoten. Aus diesem Grund kann sich dies je nach Datenverkehrsmenge auf die Clusterleistung auswirken. – Computeknoten können von Benutzern im Unternehmensnetzwerk nicht direkt zugänglich sein. Dies hat Auswirkungen beim Entwickeln und Debuggen paralleler Anwendungen für die Verwendung im Cluster. - Wenn Sie dem Cluster Arbeitsstationsknoten hinzufügen möchten und diese Knoten mit dem Unternehmensnetzwerk verbunden sind, ist die Kommunikation zwischen Arbeitsstationsknoten und Computeknoten nicht möglich. |

Topologie 2: Alle Knoten in Unternehmens- und privaten Netzwerken

Die folgende Abbildung zeigt, wie der Kopfknoten und die Computeknoten mit den Clusternetzwerken in dieser Topologie verbunden sind.

In der folgenden Tabelle sind Details zu den verschiedenen Komponenten in dieser Topologie aufgeführt und beschrieben.

| Komponente | Beschreibung |

|---|---|

| Netzwerkadapter | – Der Kopfknoten verfügt über zwei Netzwerkadapter. - Jeder zusätzliche Clusterknoten verfügt über zwei Netzwerkadapter. – Alle Knoten im Cluster sind sowohl mit dem Unternehmensnetzwerk als auch mit einem dedizierten privaten Clusternetzwerk verbunden. |

| Verkehr | – Die Kommunikation zwischen Knoten, einschließlich Bereitstellung, Verwaltung und Anwendungsdatenverkehr, wird im privaten Netzwerk übertragen. – Der Datenverkehr aus dem Unternehmensnetzwerk kann direkt an einen Computeknoten weitergeleitet werden. |

| Netzwerkdienste | – Die Standardkonfiguration für diese Topologie verfügt über DHCPenabled im privaten Netzwerk, um die IP-Adressen für die Computeknoten bereitzustellen. - NAT ist in dieser Topologie nicht erforderlich, da die Computeknoten mit dem Unternehmensnetzwerk verbunden sind, sodass diese Option standardmäßig deaktiviert ist. |

| Sicherheit | – Die Standardkonfiguration im Cluster hat die Firewall für das Unternehmensnetzwerk aktiviert und für das private Netzwerk deaktiviert. |

| Überlegungen bei der Auswahl dieser Topologie | - Diese Topologie bietet eine konsistentere Clusterleistung, da die Intraclusterkommunikation in ein privates Netzwerk geleitet wird. - Diese Topologie eignet sich gut für die Entwicklung und das Debuggen von Anwendungen, da alle Computeknoten mit dem Unternehmensnetzwerk verbunden sind. – Diese Topologie bietet einfachen Zugriff auf Die Berechnung von Knoten durch Benutzer im Unternehmensnetzwerk. – Diese Topologie bietet Computeknoten mit direktem Zugriff auf Unternehmensnetzwerkressourcen. |

Topologie 3: Computeknoten isoliert in privaten und Anwendungsnetzwerken

Die folgende Abbildung zeigt, wie der Kopfknoten und die Computeknoten mit den Clusternetzwerken in dieser Topologie verbunden sind.

In der folgenden Tabelle sind Details zu den verschiedenen Komponenten in dieser Topologie aufgeführt und beschrieben.

| Komponente | Beschreibung |

|---|---|

| Netzwerkadapter | – Der Kopfknoten verfügt über drei Netzwerkadapter: eines für das Unternehmensnetzwerk, eines für das private Netzwerk und einen Hochgeschwindigkeitsadapter, der mit dem Anwendungsnetzwerk verbunden ist, um hohe Leistung zu erzielen. – Jeder Computeknoten verfügt über zwei Netzwerkadapter, eines für das private Netzwerk und einen für das Anwendungsnetzwerk. |

| Verkehr | – Das private Netzwerk trägt die Bereitstellungs- und Verwaltungskommunikation zwischen dem Kopfknoten und den Computeknoten. - MPI-Aufträge, die auf dem Cluster ausgeführt werden, verwenden das hochleistungsreiche Anwendungsnetzwerk für die knotenübergreifende Kommunikation. |

| Netzwerkdienste | – Die Standardkonfiguration für diese Topologie hat sowohl DHCP als auch NAT für das private Netzwerk aktiviert, um IP-Adressierung und Adressübersetzung für Computeknoten bereitzustellen. DHCP ist standardmäßig im Anwendungsnetzwerk aktiviert, aber nicht NAT. – Wenn bereits ein DHCP-Server im privaten Netzwerk installiert ist, wird NAT und DHCP standardmäßig deaktiviert. |

| Sicherheit | – Die Standardkonfiguration im Cluster hat die Firewall für das Unternehmensnetzwerk aktiviert und in den privaten und Anwendungsnetzwerken deaktiviert. |

| Überlegungen bei der Auswahl dieser Topologie | – Diese Topologie bietet eine konsistentere Clusterleistung, da die intraclusterbasierte Kommunikation an das private Netzwerk weitergeleitet wird, während die Anwendungskommunikation in einem separaten, isolierten Netzwerk weitergeleitet wird. – Computeknoten können von Benutzern im Unternehmensnetzwerk in dieser Topologie nicht direkt zugegriffen werden. Dies hat Auswirkungen beim Entwickeln und Debuggen paralleler Anwendungen für die Verwendung im Cluster. - Wenn Sie Arbeitsstationsknoten im Cluster hinzufügen möchten und diese Knoten mit dem Unternehmensnetzwerk verbunden sind, ist die Kommunikation zwischen Arbeitsstationsknoten und Computeknoten nicht möglich. |

Topologie 4: Alle Knoten in Unternehmens-, privaten und Anwendungsnetzwerken

Die folgende Abbildung zeigt, wie der Kopfknoten und die Computeknoten mit den Clusternetzwerken in dieser Topologie verbunden sind.

In der folgenden Tabelle sind Details zu den verschiedenen Komponenten in dieser Topologie aufgeführt und beschrieben.

| Komponente | Beschreibung |

|---|---|

| Netzwerkadapter | – Der Kopfknoten und jeder Computeknoten verfügen über drei Netzwerkadapter: einen für das Unternehmensnetzwerk, einen für das private Netzwerk und einen Hochgeschwindigkeitsadapter, der mit dem Anwendungsnetzwerk verbunden ist, um hohe Leistung zu erzielen. |

| Verkehr | – Das private Clusternetzwerk trägt nur Bereitstellungs- und Verwaltungsdatenverkehr. - Das Anwendungsnetzwerk trägt latenzempfindlichen Datenverkehr, z. B. die MPI-Kommunikation zwischen Knoten. – Netzwerkdatenverkehr aus dem Unternehmensnetzwerk erreicht die Computeknoten direkt. |

| Netzwerkdienste | – Die Standardkonfiguration für diese Topologie hat DHCP für die privaten und Anwendungsnetzwerke aktiviert, um den Computeknoten in beiden Netzwerken IP-Adressen bereitzustellen. – NAT ist für die privaten und Anwendungsnetzwerke deaktiviert, da die Computeknoten mit dem Unternehmensnetzwerk verbunden sind. |

| Sicherheit | – Die Standardkonfiguration im Cluster hat die Firewall für das Unternehmensnetzwerk aktiviert und in den privaten und Anwendungsnetzwerken deaktiviert. |

| Überlegungen bei der Auswahl dieser Topologie | – Diese Topologie bietet eine konsistentere Clusterleistung, da die intraclusterbasierte Kommunikation in ein privates Netzwerk geleitet wird, während die Anwendungskommunikation in einem separaten, isolierten Netzwerk weitergeleitet wird. - Diese Topologie eignet sich gut für die Entwicklung und das Debuggen von Anwendungen, da alle Clusterknoten mit dem Unternehmensnetzwerk verbunden sind. – Diese Topologie bietet Benutzern im Unternehmensnetzwerk direkten Zugriff auf Computeknoten. – Diese Topologie bietet Computeknoten mit direktem Zugriff auf Unternehmensnetzwerkressourcen. |

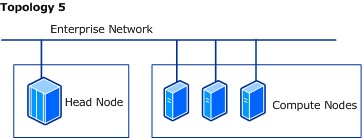

Topologie 5: Alle Knoten nur in einem Unternehmensnetzwerk

Die folgende Abbildung zeigt, wie der Kopfknoten und die Computeknoten mit den Clusternetzwerken in dieser Topologie verbunden sind.

In der folgenden Tabelle sind Details zu den verschiedenen Komponenten in dieser Topologie aufgeführt und beschrieben.

| Komponente | Beschreibung |

|---|---|

| Netzwerkadapter | – Der Kopfknoten verfügt über einen Netzwerkadapter. – Alle Computeknoten verfügen über einen Netzwerkadapter. – Alle Knoten befinden sich im Unternehmensnetzwerk. |

| Verkehr | – Der gesamte Datenverkehr, einschließlich intraclusterbasierter, Anwendungs- und Unternehmensdatenverkehr, wird über das Unternehmensnetzwerk übertragen. Dadurch wird der Zugriff auf die Computeknoten von Benutzern und Entwicklern im Unternehmensnetzwerk maximiert. |

| Netzwerkdienste | – Diese Topologie erfordert keine NAT oder DHCP, da die Computeknoten mit dem Unternehmensnetzwerk verbunden sind. |

| Sicherheit | – Die Standardkonfiguration im Cluster hat die Firewall für das Unternehmensnetzwerk aktiviert. |

| Überlegungen bei der Auswahl dieser Topologie | – Diese Topologie bietet Benutzern im Unternehmensnetzwerk direkten Zugriff auf Computeknoten. – Der Zugriff auf Ressourcen im Unternehmensnetzwerk durch einzelne Computeknoten ist schneller. - Diese Topologie wie Topologien 2 und 4 eignet sich gut für die Entwicklung und das Debuggen von Anwendungen, da alle Clusterknoten mit dem Unternehmensnetzwerk verbunden sind. – Diese Topologie bietet Computeknoten mit direktem Zugriff auf Unternehmensnetzwerkressourcen. - Da alle Knoten nur mit dem Unternehmensnetzwerk verbunden sind, können Sie die Bereitstellungstools in HPC Pack nicht verwenden, um Knoten von Bare Metal oder über iSCSI bereitzustellen. – Diese Topologie wird für das Hinzufügen von Arbeitsstationsknoten (die normalerweise bereits mit dem Unternehmensnetzwerk verbunden sind) empfohlen, da die Arbeitsstationsknoten mit allen anderen Knotentypen im Cluster kommunizieren können. |

Unterstützung der Internetprotokollversion

Um HPC-Netzwerke zu unterstützen, müssen Netzwerkadapter auf den Clusterknoten für IPv4 aktiviert sein. Sowohl IPv4-only- als auch Dual-Stack-Konfigurationen (IPv4 und IPv6) werden unterstützt. Netzwerkadapter können nicht nur für IPv6 aktiviert werden.

HPC-Netzwerkdienste

Abhängig von der Netzwerktopologie, die Sie für Ihren HPC-Cluster ausgewählt haben, können Netzwerkadressenübersetzung (NAT) oder DHCP (Dynamic Host Configuration Protocol) vom Kopfknoten an die Knoten bereitgestellt werden, die mit den verschiedenen Clusternetzwerken verbunden sind.

Netzwerkadressenübersetzung (NETWORK Address Translation, NAT)

Network Address Translation (NAT) bietet eine Methode zum Übersetzen von IPv4-Adressen von Computern in einem Netzwerk in IPv4-Adressen von Computern in einem anderen Netzwerk.

Wenn NAT auf dem Kopfknoten aktiviert wird, können Knoten in den privaten oder Anwendungsnetzwerken auf Ressourcen im Unternehmensnetzwerk zugreifen. Sie müssen NAT nicht aktivieren, wenn Sie über einen anderen Server verfügen, der NAT- oder Routingdienste in privaten oder Anwendungsnetzwerken bereitstellt. Außerdem benötigen Sie KEINE NAT, wenn alle Knoten mit dem Unternehmensnetzwerk verbunden sind.

DHCP-Server

Ein DHCP-Server weist Netzwerkclients IP-Adressen zu. Abhängig von der erkannten Konfiguration Ihres HPC-Clusters und der Netzwerktopologie, die Sie für Ihren Cluster auswählen, erhalten die Knoten IP-Adressen vom Hauptknoten, auf dem DHCP ausgeführt wird, von einem dedizierten DHCP-Server im privaten Netzwerk oder über DHCP-Dienste, die von einem Server im Unternehmensnetzwerk stammen.

Hinweis

Wenn Sie DHCP-Server auf einem HPC Pack 2012-Kopfknoten aktivieren, werden die DHCP-Verwaltungstools nicht standardmäßig installiert. Wenn Sie die DHCP-Verwaltungstools benötigen, können Sie sie auf dem Kopfknoten installieren, indem Sie die GUI des Assistenten zum Hinzufügen von Rollen und Features oder ein Befehlszeilentool verwenden. Weitere Informationen finden Sie unter Installieren oder Deinstallieren von Rollen, Rollendiensten oder Features.

Konfiguration der Windows-Firewall

Wenn HPC Pack auf einem Knoten im Cluster installiert ist, werden standardmäßig zwei Gruppen von HPC-spezifischen Windows-Firewallregeln konfiguriert und aktiviert:

HPC Private Regeln, mit denen die Windows HPC-Clusterdienste auf dem Kopfknoten und den Clusterknoten miteinander kommunizieren können.

HPC Public Regeln, mit denen externe Clients mit Windows HPC-Clusterdiensten kommunizieren können.

Je nach Rolle eines Knotens im Cluster (z. B. Head node versus compute node), unterscheiden sich die Regeln, aus denen die HPC Private bestehen, und die HPC Public-Gruppen.

Um Firewalleinstellungen weiter zu verwalten, können Sie konfigurieren, ob HPC Pack einzelne Netzwerkadapter von der Windows-Firewall auf den Clusterknoten einschließt oder ausschließt. Wenn ein Netzwerkadapter von der Windows-Firewall ausgeschlossen ist, wird die Kommunikation mit und vom Knoten vollständig über diesen Adapter geöffnet, unabhängig von den Windows-Firewallregeln, die auf dem Knoten aktiviert oder deaktiviert sind.

Auf der Seite Firewalleinrichtung Im Netzwerkkonfigurations-Assistenten können Sie angeben, welche Netzwerkadapter basierend auf dem HPC-Netzwerk, mit dem diese Netzwerkadapter verbunden sind, enthalten oder von der Windows-Firewall ausgeschlossen werden. Sie können auch angeben, dass HPC Pack überhaupt keine Netzwerkadapterausschlüsse verwalten soll.

Hinweis

Wenn Sie es HPC Pack ermöglichen, Netzwerkadapterausschlüsse für Sie zu verwalten, überwacht HPC Pack ständig die Netzwerkadapterausschlüsse auf den Knoten und versucht, sie in den von Ihnen ausgewählten Einstellungen wiederherzustellen.

Wenn Sie HPC Pack für die Verwaltung von Netzwerkadapterausschlüssen konfigurieren, wählen Sie eine der folgenden Einstellungen für jedes Clusternetzwerk aus.

| Firewallauswahl | Beschreibung |

|---|---|

| EIN | Schließen Sie nicht von der Windows-Firewall den Netzwerkadapter aus, der mit diesem HPC-Netzwerk verbunden ist. Betrifft alle Knoten (mit Ausnahme von Arbeitsstationsknoten) in diesem Netzwerk. |

| OFF | Schließen Sie von der Windows-Firewall den Netzwerkadapter aus, der mit diesem HPC-Netzwerk verbunden ist. Betrifft alle Knoten (mit Ausnahme von Arbeitsstationsknoten) in diesem Netzwerk. |

Vorsicht

Sie müssen eine Windows-Firewallkonfiguration verwenden, die den Sicherheitsrichtlinien Ihrer Organisation entspricht.

Zusätzliche Überlegungen

Wenn Sie den Netzwerkkonfigurations-Assistenten verwenden, um Änderungen an den Firewalleinstellungen vorzunehmen, werden diese Änderungen an alle vorhandenen Knoten im Cluster verteilt (mit Ausnahme von Arbeitsstationsknoten und nicht verwalteten Serverknoten), es kann jedoch bis zu 5 Minuten dauern, bis die Änderungen auf den Knoten wirksam werden.

Wenn ein HPC-Cluster ein privates oder ein Anwendungsnetzwerk enthält, besteht die Standardauswahl darin, Netzwerkadapterausschlüsse in diesen Netzwerken zu erstellen (d. h. die Standardeinstellung für diese HPC-Netzwerke ist OFF). Dies bietet die beste Leistung und Verwaltbarkeit. Wenn Sie private und Anwendungsnetzwerke verwenden und die Sicherheit innerhalb von Knoten für Sie wichtig ist, isolieren Sie die privaten und Anwendungsnetzwerke hinter dem Kopfknoten.

Die Verwaltungstools in der Windows-Firewall mit erweiterter Sicherheit oder die Gruppenrichtlinieneinstellungen in Active Directory können einige Firewalleinstellungen außer Kraft setzen, die von HPC Pack konfiguriert sind. Dies kann sich negativ auf die Funktionalität Ihres Windows HPC-Clusters auswirken.

Wenn Sie HPC Pack auf dem Kopfknoten deinstallieren, wird die Windows-Firewall standardmäßig für die Verbindungen mit den Clusternetzwerken entsprechend der Konfiguration der Windows-Firewall für die HPC-Clusternetzwerke aktiviert (oder deaktiviert). Bei Bedarf können Sie die geschützten Verbindungen in der Windows-Firewall nach der Deinstallation von HPC Pack manuell neu konfigurieren.

Wenn Sie über Anwendungen verfügen, die Zugriff auf den Kopfknoten oder auf die Clusterknoten für bestimmte Ports benötigen, müssen Sie die Regeln für diese Anwendungen in der Windows-Firewall manuell konfigurieren.

Sie können das Hpcfwutil-Befehlszeilentool verwenden, um HPC-spezifische Windows-Firewallregeln in Ihrem Windows HPC-Cluster zu erkennen, zu löschen oder zu reparieren. Weitere Informationen finden Sie unter hpcfwutil.

Firewallports, die für Clusterdienste erforderlich sind

In der folgenden Tabelle sind die Firewallports zusammengefasst, die von den Diensten auf den HPC-Clusterknoten benötigt werden. Standardmäßig werden diese Ports während der Installation von HPC Pack in der Windows-Firewall geöffnet. (Weitere Informationen finden Sie in den Tabellen der Windows-Firewallregeln, die dieser Tabelle entsprechen.)

Hinweis

Wenn Sie eine Nicht-Microsoft-Firewall verwenden, konfigurieren Sie die erforderlichen Ports und Regeln manuell für den ordnungsgemäßen Betrieb des HPC-Clusters.

| Portnummer | Protokoll | Richtung | Verwendung |

|---|---|---|---|

| 80 | TCP | Eingehend | Beliebig |

| 443 | TCP | Eingehend | Beliebig |

| 1,856 | TCP | Eingehend | HpcNodeManager.exe |

| 5800, 5801, 5802, 5969, 5970 | TCP | Eingehend | HpcScheduler.exe |

| 5974 | TCP | Eingehend | HpcDiagnostics.exe |

| 5999 | TCP | Eingehend | HpcScheduler.exe |

| 6729, 6730 | TCP | Eingehend | HpcManagement.exe |

| 7997 Hinweis: Dieser Port ist ab HPC Pack 2008 R2 Service Pack 1 konfiguriert. | TCP | Eingehend | HpcScheduler.exe |

| 8677 | TCP | Eingehend | Msmpisvc.exe |

| 9087 | TCP | Eingehend | HpcBroker.exe |

| 9090 | TCP | Eingehend | HpcSession.exe |

| 9091 | TCP | Eingehend | SMSvcHost.exe |

| 9092 | TCP | Eingehend | HpcSession.exe |

| 9094 Hinweis: Dieser Port ist ab HPC Pack 2012 konfiguriert. | TCP | Eingehend | HpcSession.exe |

| 9095 Hinweis: Dieser Port ist ab HPC Pack 2012 konfiguriert. | TCP | Eingehend | HpcBroker.exe |

| 9096 Hinweis: Dieser Port ist ab HPC Pack 2012 konfiguriert. | TCP | Eingehend | HpcSoaDiagMon.exe |

| 9100 - 9163 Hinweis: Diese Ports sind in HPC Pack 2012 nicht konfiguriert. | TCP | Eingehend | HpcServiceHost.exe, HpcServiceHost32.exe |

| 9200 - 9263 Hinweis: Diese Ports sind in HPC Pack 2012 nicht konfiguriert. | TCP | Eingehend | HpcServiceHost.exe, HpcServiceHost32.exe |

| 9794 | TCP | Eingehend | HpcManagement.exe |

| 9892, 9893 | TCP, UDP Hinweis: Dieser Port ist nur für TCP ab HPC Pack 2012 konfiguriert. | Eingehend | HpcSdm.exe |

| 9894 Hinweis: Dieser Port ist ab HPC Pack 2012 konfiguriert. | TCP, UDP | Eingehend | HpcMonitoringServer.exe |

Windows-Firewallregeln, die von Microsoft HPC Pack konfiguriert wurden

Die Windows-Firewallregeln in den folgenden beiden Tabellen werden während der Installation von HPC Pack konfiguriert. Nicht alle Regeln sind auf allen Clusterknoten konfiguriert.

Hinweis

In den folgenden Tabellen bezieht sich "Arbeitsstationsknoten" sowohl auf Arbeitsstationsknoten als auch auf nicht verwaltete Serverknoten. Nicht verwaltete Serverknoten können ab HPC Pack 2008 R2 Service Pack 3 (SP3) konfiguriert werden.

HPC private Regeln

| Regelname | Richtung | Clusterknoten | Verwendung | Protokoll | Lokaler Port |

|---|---|---|---|---|---|

| HPC-Bereitstellungsserver (TCP-In) | Eingehend | Kopfknoten | HpcManagement.exe | TCP | 9794 |

| HPC-Auftragsplanungsdienst (TCP-In, privat) | Eingehend | Kopfknoten | HpcScheduler.exe | TCP | 5970 |

| HPC MPI-Uhrsynchronisierung (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | Mpisync.exe | TCP | Beliebig |

| HPC MPI Etl in Clog Konvertierung (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | Etl2clog.exe | TCP | Beliebig |

| HPC MPI Etl in OTF Konvertierung (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | Etl2otf.exe | TCP | Beliebig |

| HPC MPI PingPong Diagnostic (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | Mpipingpong.exe | TCP | Beliebig |

| HPC MPI Service (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | Msmpisvc.exe | TCP | 8677 |

| HPC Node Manager Service (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | HpcNodeManager.exe | TCP | 1,856 |

| HPC-Sitzung (TCP-In, privat) | Eingehend | Kopfknoten | HpcSession.exe | TCP | 9092 |

| HPC SMPD (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | HpcSmpd.exe | TCP | Beliebig |

| HPC Application Integration Port Sharing (TCP-Out) | Ausgehend | Head node, broker node | SMSvcHost.exe | TCP | Beliebig |

| HPC MPI-Uhrsynchronisierung (TCP-Out) | Ausgehend | Head node, broker node, compute node, workstation node | Mpisync.exe | TCP | Beliebig |

| HPC MPI Etl in Clog Konvertierung (TCP-Out) | Ausgehend | Head node, broker node, compute node, workstation node | Etl2clog.exe | TCP | Beliebig |

| HPC MPI Etl in OTF Konvertierung (TCP-Out) | Ausgehend | Head node, broker node, compute node, workstation node | Etl2otf.exe | TCP | Beliebig |

| HPC MPI PingPong Diagnostic (TCP-Out) | Ausgehend | Head node, broker node, compute node, workstation node | Mpipingpong.exe | TCP | Beliebig |

| HPC Mpiexec (TCP-Out) | Ausgehend | Head node, broker node, compute node, workstation node | Mpiexec.exe | TCP | Beliebig |

| HPC Node Manager Service (TCP-Out) | Ausgehend | Head node, broker node, compute node, workstation node | HpcNodeManager.exe | TCP | Beliebig |

öffentlichen HPC-Regeln

| Regelname | Richtung | Clusterknoten | Verwendung | Protokoll | Lokaler Port |

|---|---|---|---|---|---|

| HPC Application Integration Port Sharing (TCP-In) | Eingehend | Head node, broker node | SMSvcHost.exe | TCP | 9091 |

| HPC Broker (TCP-In) | Eingehend | Head node, broker node | HpcBroker.exe | TCP | 9087, 9095 |

| HPC Broker Worker (HTTP-In) Hinweis: Diese Regel wird ab HPC Pack 2008 R2 mit Service Pack 1 konfiguriert. | Eingehend | Head node, broker node | Beliebig | TCP | 80, 443 |

| HPC Diagnostic Service (TCP-In) | Eingehend | Kopfknoten | HpcDiagnostics.exe | TCP | 5974 |

| HPC File Staging Proxy Service (TCP-In) Hinweis: Diese Regel wird ab HPC Pack 2008 R2 mit Service Pack 1 konfiguriert. | Eingehend | Kopfknoten | HpcScheduler.exe | TCP | 7997 |

| HPC File Staging Worker Service (TCP-In) Hinweis: Diese Regel wird ab HPC Pack 2008 R2 mit Service Pack 1 konfiguriert. | Eingehend | Head node, broker node, compute node, workstation node | HpcNodeManager.exe | TCP | 7998 |

| HPC-Host (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | HpcServiceHost.exe | TCP | - HPC Pack 2012: beliebig - HPC Pack 2008 R2: 9100 - 9163 |

| HPC-Host für Controller (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | HpcServiceHost.exe | TCP | - HPC Pack 2012: beliebig - HPC Pack 2008 R2: 9200 - 9263 |

| HPC-Host x32 (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | HpcServiceHost32.exe | TCP | - HPC Pack 2012: beliebig - HPC Pack 2008 R2: 9100 - 9163 |

| HPC-Host x32 für Controller (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | HpcServiceHost32.exe | TCP | - HPC Pack 2012: beliebig - HPC Pack 2008 R2: 9200 - 9263 |

| HPC-Auftragsplanungsdienst (TCP-In) | Eingehend | Kopfknoten | HpcScheduler.exe | TCP | 5800, 5801, 5969, 5999 |

| HPC Management Service (TCP-In) | Eingehend | Head node, broker node, compute node, workstation node | HpcManagement.exe | TCP | 6729, 6730 |

| HPC Monitoring Server Service (TCP-In) Hinweis: Diese Regel wird ab HPC Pack 2012 konfiguriert. | Eingehend | Head node, broker node, compute node, workstation node | HpcMonitoringServer.exe | TCP | 9894 |

| HPC Monitoring Server (UDP-In) Hinweis: Diese Regel wird ab HPC Pack 2012 konfiguriert. | Kopfknoten | HpcMonitoring-Server.exe | UDP | 9894 | |

| HPC-Berichtsdatenbank (In) | Eingehend | Kopfknoten | Sqlservr.exe | Beliebig | Beliebig |

| HPC SDM Store Service (TCP-In) | Eingehend | Kopfknoten | HpcSdm.exe | TCP | 9892, 9893 |

| HPC SDM Store Service (UDP-In) Hinweis: Diese Regel ist nicht von HPC Pack 2012 konfiguriert. | Eingehend | Kopfknoten | HpcSdm.exe | UDP | 9893 |

| HPC-Sitzung (HTTPS-In) | Eingehend | Kopfknoten | Beliebig | TCP | 443 |

| HPC-Sitzung (TCP-In) | Eingehend | Kopfknoten | HpcSession.exe | TCP | 9090, 9094 |

| HPC SOA Diag Monitor Service (TCP-in) Hinweis: Diese Regel wird ab HPC Pack 2012 konfiguriert. | Eingehend | Kopfknoten | HpcSoaDiagMon.exe | 9096 | |

| SQL-Browser (In) | Eingehend | Kopfknoten | Sqlbrowser.exe | Beliebig | Beliebig |

| HPC-Broker (Out) | Ausgehend | Head node, broker node | HpcBroker.exe | Beliebig | Beliebig |

| HPC Broker Worker (TCP-Out) | Ausgehend | Head node, broker node | HpcBrokerWorker.exe | TCP | Beliebig |

| HPC-Auftragsplanungsdienst (TCP-Out) | Ausgehend | Kopfknoten | HpcScheduler.exe | TCP | Beliebig |

| HPC Management Service (TCP-Out) | Ausgehend | Head node, broker node, compute node, workstation node | HpcManagement.exe | TCP | Beliebig |

| HPC-Sitzung (Out) | Ausgehend | Kopfknoten | HpcSession.exe | Beliebig | Beliebig |

| HPC SOA Diag Mon Service (TCP-Out) Hinweis: Diese Regel wird ab HPC Pack 2012 konfiguriert. | Ausgehend | Head node, broker node, compute node, workstation node | HPCSoaDiagMon.exe | TCP | Beliebig |

Firewallports für die Kommunikation mit Windows Azure-Knoten

In der folgenden Tabelle sind die Ports in allen internen oder externen Firewalls aufgeführt, die standardmäßig für die Bereitstellung und den Betrieb von Windows Azure-Knoten mithilfe von HPC Pack 2008 R2 mit Service Pack 3 oder Service Pack 4 oder HPC Pack 2012 geöffnet sein müssen.

| Protokoll | Richtung | Port | Zweck |

|---|---|---|---|

| TCP | Ausgehend | 443 | HTTPS – Knotenbereitstellung – Kommunikation mit Windows Azure Storage - Kommunikation mit REST-Verwaltungs-APIs Nicht-HTTPS-TCP-Datenverkehr - Serviceorientierte Architekturdienste (SOA) - Datei-Staging - Auftragsplanung |

| TCP | Ausgehend | 3389 | RDP – Remotedesktopverbindungen mit den Knoten |

In der folgenden Tabelle sind die Ports in allen internen oder externen Firewalls aufgeführt, die für die Bereitstellung und den Betrieb von Windows Azure-Knoten mithilfe von HPC Pack 2008 R2 mit Service Pack 1 oder Service Pack 2 geöffnet sein müssen.

| Protokoll | Richtung | Port | Zweck |

|---|---|---|---|

| TCP | Ausgehend | 80 | HTTP – Knotenbereitstellung |

| TCP | Ausgehend | 443 | HTTPS – Knotenbereitstellung – Kommunikation mit Windows Azure Storage - Kommunikation mit REST-Verwaltungs-APIs |

| TCP | Ausgehend | 3389 | RDP – Remotedesktopverbindungen mit den Knoten |

| TCP | Ausgehend | 5901 | Dienstorientierte Architekturdienste (SOA) - SOA Broker |

| TCP | Ausgehend | 5902 | SOA-Dienste - SOA-Proxysteuerelement |

| TCP | Ausgehend | 7998 | Datei-Staging |

| TCP | Ausgehend | 7999 | Auftragsplanung |

Registrierungseinstellung zum Wiederherstellen einer früheren Windows Azure-Firewallportkonfiguration

Wenn Ihr Cluster mindestens HPC Pack 2008 R2 mit SP3 ausgeführt wird, können Sie den Kopfknoten für die Kommunikation mit Windows Azure konfigurieren, indem Sie die Netzwerkfirewallports verwenden, die für HPC Pack 2008 R2 mit SP1 oder SP2 anstelle des Standardports 443 erforderlich sind. Um die erforderlichen Ports zu ändern, konfigurieren Sie unter HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\HPCeine Registrierungseinstellung. Konfigurieren Sie das DWORD mit dem Namen WindowsAzurePortsSetting, und legen Sie Daten auf Null (0) fest. Nach dem Konfigurieren dieser Registrierungseinstellung müssen Sie den Kopfknoten neu starten, um die HPC-Dienste neu zu starten. Sie müssen auch sicherstellen, dass alle internen oder externen Firewallports ordnungsgemäß konfiguriert sind, und alle Windows Azure-Knoten erneut bereitstellen, die mithilfe der zuvor konfigurierten Porteinstellungen bereitgestellt wurden.

Vorsicht

Die fehlerhafte Bearbeitung der Registrierung kann Ihr System erheblich beschädigen. Bevor Sie Änderungen an der Registrierung vornehmen, sollten Sie alle wertigen Daten auf dem Computer sichern.