Konfigurieren Sie einen OpenID Connect-Anbieter für Portale

Hinweis

Ab 12. Oktober 2022 ist Power Apps-Portale Power Pages. Weitere Informationen: Microsoft Power Pages ist jetzt allgemein verfügbar (Blog)

Wir werden die in Kürze migrieren und die Dokumentation für Power Apps-Portale mit der Power Pages-Dokumentation zusammenführen.

Externe OpenID Connect-Identitätsanbieter sind Dienste, die den OpenID Connect-Spezifikationen entsprechen. OpenID Connect führt das Konzept eines ID-Token ein, bei dem es sich um ein Sicherheitstoken handelt, mit dem der Client die Identität des Benutzers überprüfen kann. Das ID-Token erhält auch grundlegende Profilinformationen über den Benutzer—, auch Ansprüche genannt.

Dieser Artikel erläutert, wie ein Identitätsanbieter, der OpenId Connect unterstützt, in Power Apps-Portale integriert werden kann. Einige Beispiele für OpenID Connect-Anbieter für Portale: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD mit mehreren Mandanten.

Unterstützte und nicht unterstützte Authentifizierungsflows in Portalen

- Implizite Genehmigung

- Bei diesem Flow handelt es sich um die Standardauthentifizierungsmethode, die von Portalen verwendet wird.

- Autorisierungscode

- Portale verwendet die client_secret_post-Methode zur Kommunikation mit dem Token-Endpunkt des Identitätsservers.

- Die private_key_jwt-Methode zur Authentifizierung mit dem Token-Endpunkt wird nicht unterstützt.

- Hybrid (eingeschränkte Unterstützung)

- Portale erfordert id_Token in der Antwort, Antworttyp Wert als Code-Token wird nicht unterstützt.

- Der Hybridflow in Portalen folgt demselben Flow wie der implizite Genehmigungsflow und verwendet id_token, um die Benutzer direkt anzumelden.

- Portale unterstützen keine Proof Key for Code Exchange basierte Techniken (PKCE)–zur Authentifizierung von Benutzern.

Hinweis

Es kann einige Minuten dauern bis die Änderungen an den Authentifizierungseinstellungen im Portal wiedergegeben werden. Starten Sie das Portal über die Portalaktionen neu, wenn Sie die Änderungen sofort widerspiegeln möchten.

Den OpenID Connect-Anbieter konfigurieren

Ähnlich wie bei allen anderen Anbietern müssen Sie sich bei Power Apps anmelden, um den OpenID Connect-Anbieter zu konfigurieren.

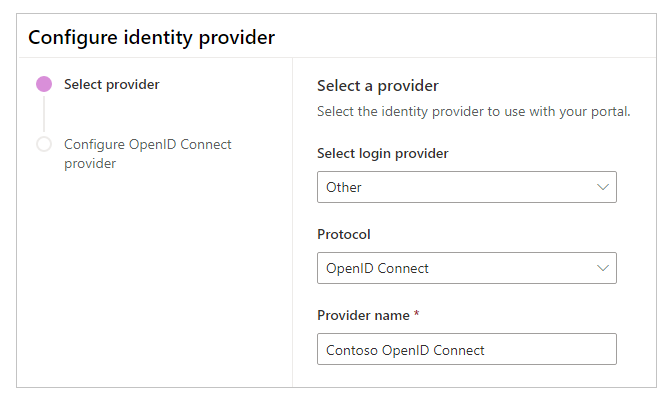

Wählen Sie Anbieter hinzufügen für Ihr Portal aus.

Für Anmeldungsanbieter wählen Sie Sonstige aus.

Für Protokoll wählen Sie OpenID Connect aus.

Geben Sie einen Anbieternamen ein.

Klicken Sie auf Weiter.

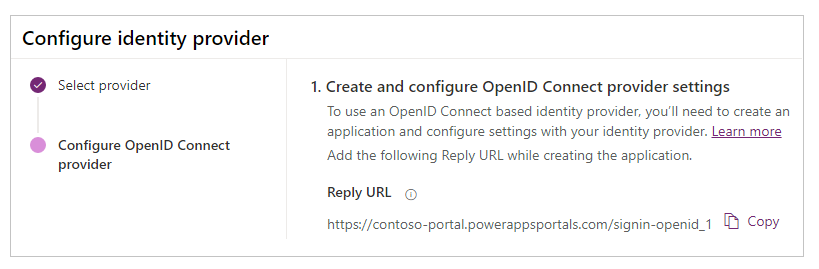

Erstellen Sie die Anwendung, und konfigurieren Sie die Einstellungen in Ihrem Identitätsanbieter.

Hinweis

Die Antwort-URL wird von der App verwendet, um Benutzer nach erfolgreicher Authentifizierung zum Portal umzuleiten. Wenn Ihr Portal einen benutzerdefinierten Domainnamen verwendet, haben Sie möglicherweise eine andere URL als die hier angegebene.

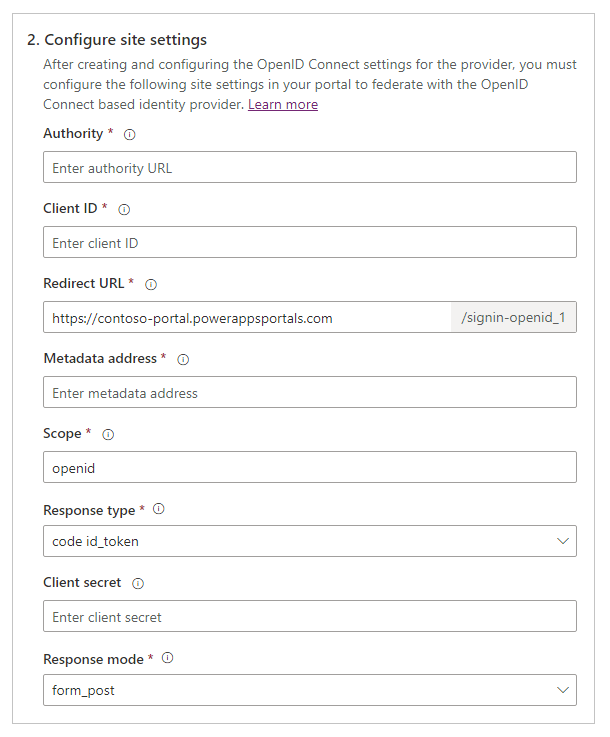

Geben Sie folgende Websiteeinstellungen für die Portalkonfiguration ein.

Hinweis

Stellen Sie sicher, dass Sie die Standardwerte überprüfen—und bei Bedarf ändern—.

Name des Dataflows Beschreibung Autoritative Stelle Die Autoritäts-URL (oder Aussteller-URL), die dem Identitätsanbieter zugeordnet ist.

Beispiel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Client-ID Die ID der Anwendung, die mit dem Identitätsanbieter erstellt wurde und die mit dem Portal verwendet werden soll. Umleitungs-URL Der Speicherort, an dem der Identitätsanbieter die Authentifizierungsantwort sendet.

Beispiel:https://contoso-portal.powerappsportals.com/signin-openid_1

Hinweis: Wenn Sie die Standard-Portal-URL verwenden, können Sie die Antwort-URL kopieren und einfügen, so wie dies unter Einstellungen für OpenID Connect-Anbieter erstellen und konfigurieren dargestellt. Wenn Sie einen benutzerdefinierten Domänennamen verwenden, geben Sie die URL manuell ein. Stellen Sie jedoch sicher, dass der hier eingegebene Wert genau dem URI umleiten-Wert der Anwendung in der Identitätsanbieterkonfiguration (beispielsweise Azure-Portal) entspricht.Metadatenadresse Der Ermittlungsendpunkt für den Erhalt von Metadaten. Allgemeines Format: [Autoritäts-URL]/.well-known/openid-configuration.

Beispiel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationGeltungsbereich Eine durch Leerzeichen getrennte Liste von Bereichen, die mit dem OpenID Connect-Bereichsparameter anzufordern sind.

Standardwert:openid

Beispiel (Azure AD):openid profile email

Mehr Informationen: Zusätzliche Ansprüche bei der Verwendung von OpenID Connect für Portale mit Azure AD konfigurierenAntworttyp Der Wert des response_type-Parameters für OpenID Connect.

Mögliche Werte umfassen:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Standardwert:code id_tokenGeheimer Clientschlüssel Der Client-Secret-Wert aus der Anbieter-Anwendung. Er wird möglicherweise auch als App-Secret oder als Consumer-Secret bezeichnet. Diese Einstellung ist erforderlich, wenn der ausgewählte Antworttyp codeCode ist.Antwortmodus Der Wert des response_mode-Parameters für OpenID Connect. Der Wert sollte querysein, wenn der ausgewählte Antworttypcodeist. Standardwert:form_post-

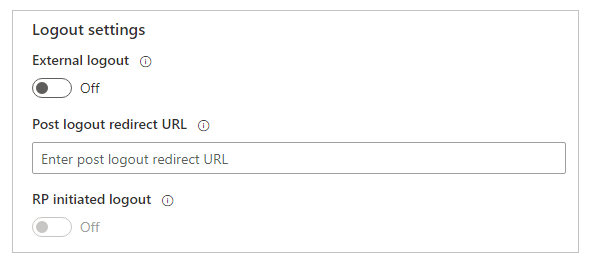

Konfigurieren Sie die Einstellungen zum Abmelden von Benutzern.

Name Beschreibung Externe Abmeldung Aktiviert oder deaktiviert die externe Kontoabmeldung. Bei Aktivierung werden Benutzer zur externen Abmeldeoberfläche weitergeleitet, wenn sie sich vom Portal abmelden. Bei Deaktivierung werden Benutzer nur vom Portal abgemeldet. Umleitungs-URL nach Abmeldung Der Speicherort, an den der Identitätsanbieter den Benutzer nach der Abmeldung umleiten wird. Dieser Speicherort sollte auch in der Konfiguration des Identitätsanbieters entsprechend festgelegt werden. Von RP initiierte Abmeldung Aktiviert oder deaktiviert eine von der vertrauenden Seite initiierte Abmeldung. Um diese Einstellung verwenden zu können, muss zuerst die Externe Abmeldung aktiviert werden. (Optional) Konfigurieren Sie zusätzliche Einstellungen.

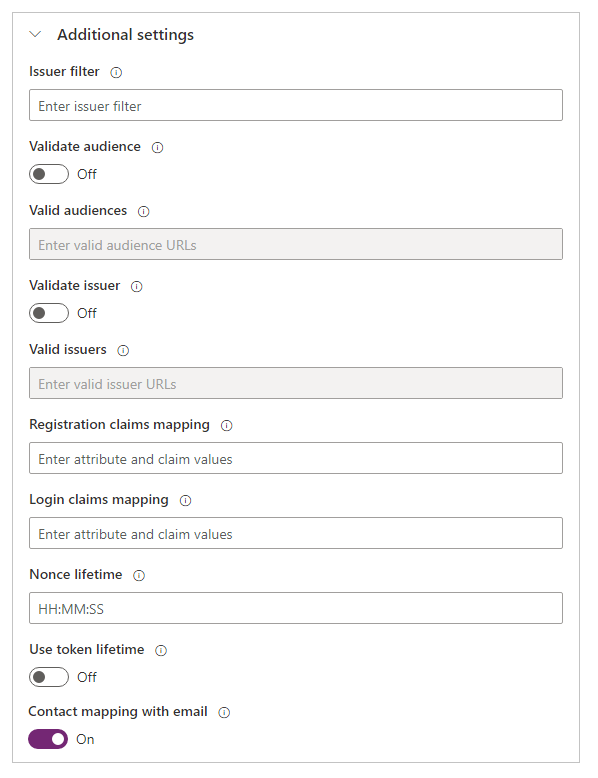

Name Beschreibung Ausstellerfilter Ein Platzhalter-basierter Filter, der auf alle Ausstellern über alle Instanzen passt.

Beispiel:https://sts.windows.net/*/Zielgruppe überprüfen Wenn aktiviert, wird die Zielgruppe bei der Überprüfung des Tokens überprüft. Gültige Zielgruppen Durch Komma getrennte Liste mit Zielgruppen-URLs. Aussteller überprüfen Wenn aktiviert, wird der Aussteller bei der Überprüfung des Tokens überprüft. Gültige Ausgeber Durch Komma getrennte Liste mit Aussteller-URLs. Zuordnung von Registrierungsansprüchen Liste logischer Namens-/Anspruchspaare zur Zuordnung von Anspruchswerten, die vom Anbieter während der Anmeldung für die Attribute des Kontaktdatensatzes zurückgegeben wurden.

Format:field_logical_name=jwt_attribute_name, in demfield_logical_nameder logische Name des Feldes in Portalen undjwt_attribute_namedas Attribut mit dem vom Identitätsanbieter zurückgegebenen Wert ist.

Beispiel:firstname=given_name,lastname=family_namebeim Benutzen von Bereich wieprofilefür Azure AD. In diesem Beispiel sindfirstnameundlastnamedie logischen Namen für die Profilfelder in Portalen, wohingegengiven_nameundfamily_namedie Attribute mit den vom Identitätsanbieter für die jeweiligen Felder zurückgegebenen Werten sind.Zuordnung der Anmeldungsansprüche Liste logischer Name-Anspruchs-Paare zum Zuordnen von Anspruchswerten, die bei jeder Anmeldung vom Anbieter zu den Attributen des Kontaktdatensatzes zurückgegeben werden.

Format:field_logical_name=jwt_attribute_name, in demfield_logical_nameder logische Name des Feldes in Portalen undjwt_attribute_namedas Attribut mit dem vom Identitätsanbieter zurückgegebenen Wert ist.

Beispiel:firstname=given_name,lastname=family_namebeim Benutzen von Bereich wieprofilefür Azure AD. In diesem Beispiel sindfirstnameundlastnamedie logischen Namen für die Profilfelder in Portalen, wohingegengiven_nameundfamily_namedie Attribute mit den vom Identitätsanbieter für die jeweiligen Felder zurückgegebenen Werten sind.Nonce-Lebensdauer Lebensdauer des Nonce-Werte in Minuten. Standard: 10 Minuten. Tokengültigkeitsdauer verwenden Gibt an, dass die Gültigkeitsdauer der Authentifizierungssitzung (z. B. Cookies) mit der des Authentifizierungstokens übereinstimmen muss. Wenn angegeben, überschreibt dieser Wert den Wert für den Gültigkeitszeitraum des Anwendungscookies in der Websiteeinstellung/Authentication/ApplicationCookie/ExpireTimeSpan. Zuordnung von Kontakt und E-Mail-Adresse Geben Sie an, ob die Kontakte einer entsprechenden E-Mail-Adresse zugeordnet sind.

Wenn auf Ein festgelegt, wird ein eindeutiger Datensatz mit einer passenden E-Mail-Adresse verknüpft, wodurch der externe Identitätsanbieter dem Kontakt nach einer erfolgreichen Benutzeranmeldung zugewiesen wird.Hinweis

Der Anfrageparameter UI_Locales wird jetzt automatisch in der Authentifizierungsanfrage gesendet und wird auf die im Portal ausgewählte Sprache festgelegt.

Bearbeiten eines OpenID Connect Anbieters

Um einen konfigurierten OpenID Connect Anbieter zu bearbeiten, siehe Bearbeiten eines Anbieters.

Siehe auch

Konfigurieren Sie einen OpenID Connect-Anbieter für Portale mit Azure AD

FAQ zur Verwendung von OpenID Connect in Portalen

Hinweis

Können Sie uns Ihre Präferenzen für die Dokumentationssprache mitteilen? Nehmen Sie an einer kurzen Umfrage teil. (Beachten Sie, dass diese Umfrage auf Englisch ist.)

Die Umfrage dauert etwa sieben Minuten. Es werden keine personenbezogenen Daten erhoben. (Datenschutzbestimmungen).