Schritt 2. Optimales Netzwerk für Ihre Microsoft 365 Enterprise-Mandanten

Microsoft 365 Enterprise umfasst Cloudproduktivitäts-Apps wie Teams und Exchange Online sowie Microsoft Intune sowie viele Identitäts- und Sicherheitsdienste von Microsoft Azure. Alle diese cloudbasierten Dienste basieren auf der Sicherheit, Leistung und Zuverlässigkeit von Verbindungen von Clientgeräten in Ihrem lokalen Netzwerk oder an einem beliebigen Standort im Internet.

Um den Netzwerkzugriff für Ihren Mandanten zu optimieren, müssen Sie:

- Optimieren Sie den Pfad zwischen Ihren lokalen Benutzern und dem nächstgelegenen Standort zum globalen Microsoft-Netzwerk.

- Optimieren Sie den Zugriff auf das globale Microsoft-Netzwerk für Ihre Remotebenutzer, die eine VPN-Lösung für den Remotezugriff verwenden.

- Verwenden Sie Network Insights, um den Netzwerkperimeter für Ihre Bürostandorte zu entwerfen.

- Optimieren Sie den Zugriff auf bestimmte Ressourcen, die auf SharePoint-Websites gehostet werden, mit dem Office 365 CDN.

- Konfigurieren Sie Proxy- und Netzwerk-Edgegeräte, um die Verarbeitung für vertrauenswürdigen Microsoft 365-Datenverkehr mit der Liste der Endpunkte zu umgehen, und automatisieren Sie die Aktualisierung der Liste, wenn Änderungen vorgenommen werden.

Lokale Enterprise-Worker

Für Unternehmensnetzwerke sollten Sie die Endbenutzererfahrung optimieren, indem Sie den leistungsstärksten Netzwerkzugriff zwischen Clients und den nächstgelegenen Microsoft 365-Endpunkten ermöglichen. Die Qualität der Endbenutzererfahrung hängt direkt mit der Leistung und Reaktionsfähigkeit der Anwendung zusammen, die der Benutzer verwendet. Microsoft Teams setzt beispielsweise auf eine geringe Latenz, sodass Benutzertelefonanrufe, Konferenzen und die Zusammenarbeit mit freigegebenen Bildschirmen störungsfrei sind.

Das primäre Ziel beim Netzwerkentwurf sollte die Minimierung der Latenz sein, indem die Roundtripzeit (Roundtrip Time, RTT) von Clientgeräten zum globalen Microsoft-Netzwerk reduziert wird, dem öffentlichen Netzwerk-Backbone von Microsoft, das alle Rechenzentren von Microsoft mit den Einstiegspunkten für Hochverfügbarkeits-Cloudanwendungen mit geringer Latenz verbindet, die als Front Door bezeichnet werden und auf der ganzen Welt verteilt sind.

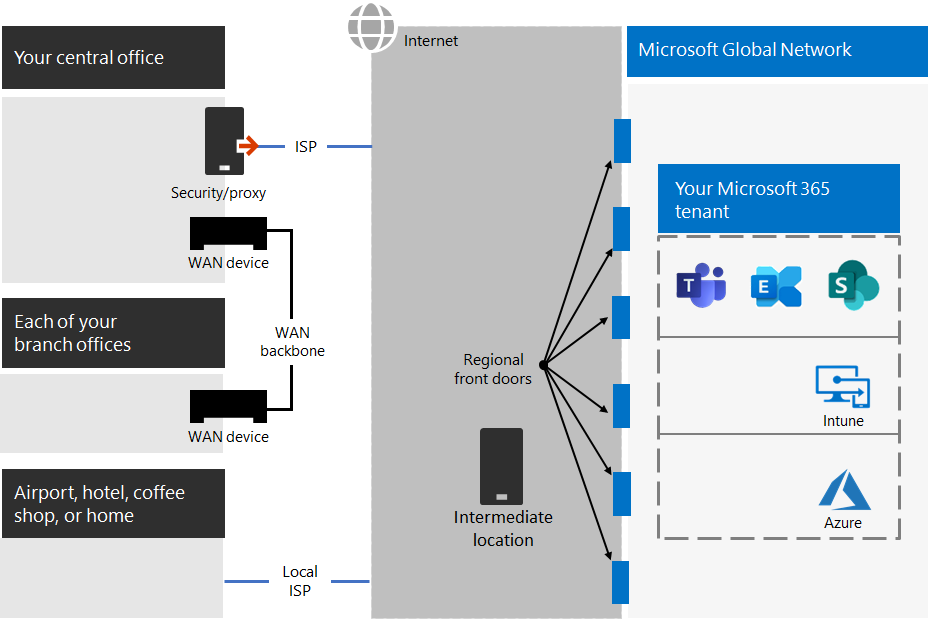

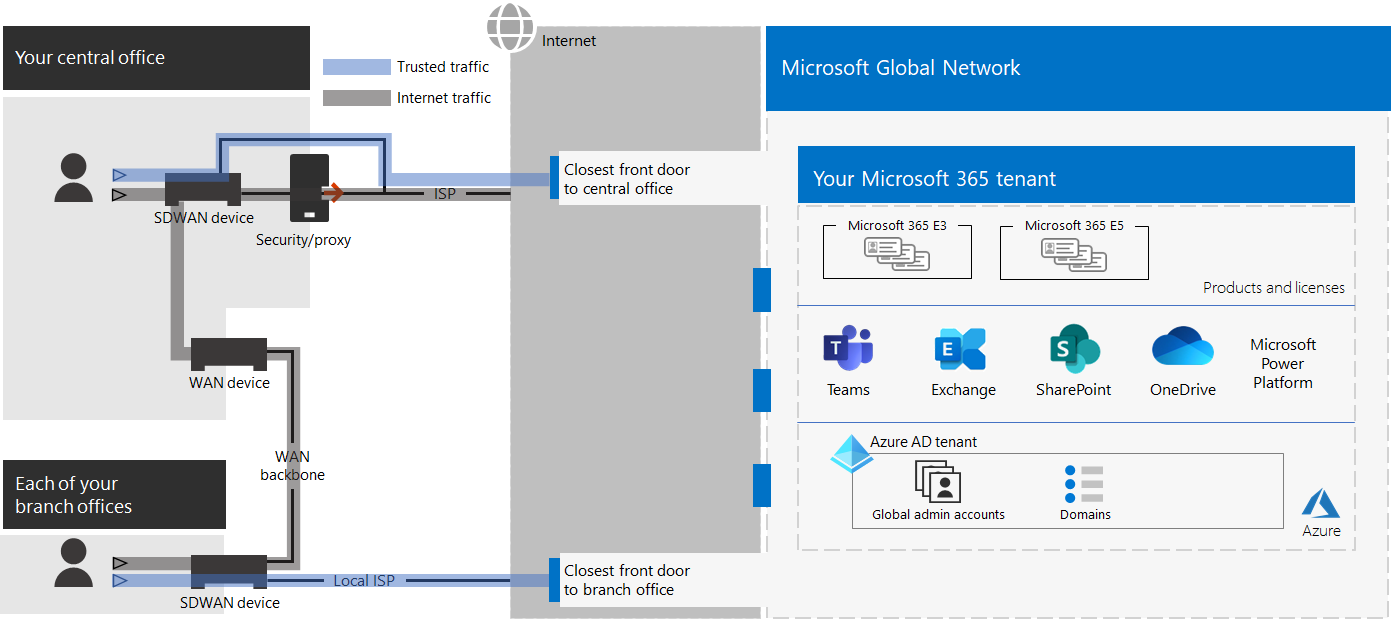

Hier sehen Sie ein Beispiel für ein herkömmliches Unternehmensnetzwerk.

In dieser Abbildung stellen Filialen über WAN-Geräte (Wide Area Network) und einen WAN-Backbone eine Verbindung mit einer Zentralen Niederlassung her. Der Internetzugriff erfolgt über ein Sicherheits- oder Proxygerät am Netzwerkrand der Zentrale und über einen Internetdienstanbieter (ISP). Im Internet verfügt das globale Microsoft-Netzwerk über eine Reihe von Front-Doors in Regionen auf der ganzen Welt. Organisationen können auch Zwischenspeicherorte für zusätzliche Paketverarbeitung und Sicherheit für Den Datenverkehr verwenden. Der Microsoft 365-Mandant eines organization befindet sich im globalen Microsoft-Netzwerk.

Die Probleme mit dieser Konfiguration für Microsoft 365-Clouddienste sind:

- Für Benutzer in Filialen wird Der Datenverkehr an nicht lokale Front Doors gesendet, wodurch die Latenz erhöht wird.

- Durch das Senden von Datenverkehr an zwischengeschaltete Standorte entstehen Netzwerkspitzen, die doppelte Paketverarbeitung für vertrauenswürdigen Datenverkehr durchführen, wodurch die Latenz erhöht wird.

- Netzwerk-Edgegeräte führen nicht benötigte und doppelte Paketverarbeitung für vertrauenswürdigen Datenverkehr durch, wodurch die Latenz erhöht wird.

Die Optimierung der Microsoft 365-Netzwerkleistung muss nicht kompliziert sein. Sie können die bestmögliche Leistung erzielen, indem Sie einige wichtige Prinzipien beachten:

- Identifizieren Sie den Microsoft 365-Netzwerkdatenverkehr, bei dem es sich um vertrauenswürdigen Datenverkehr handelt, der für Microsoft-Clouddienste bestimmt ist.

- Zulassen des ausgehenden Datenverkehrs von Microsoft 365-Netzwerken an das Internet von jedem Standort, an dem Benutzer eine Verbindung mit Microsoft 365 herstellen.

- Vermeiden Sie Netzwerkspitzen.

- Zulassen, dass Microsoft 365-Datenverkehr Proxys und Paketuntersuchungsgeräte umgehen kann.

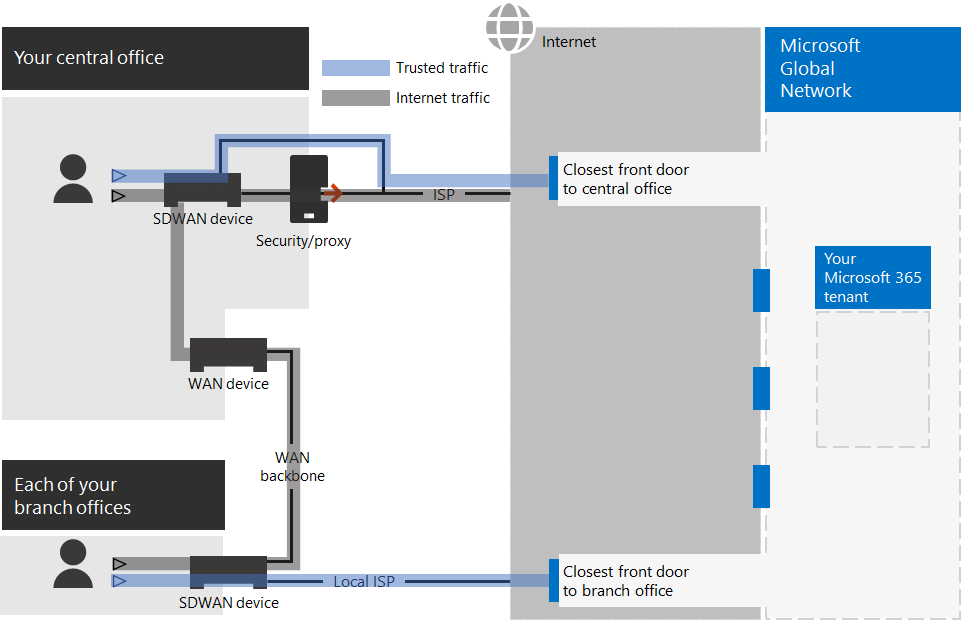

Wenn Sie diese Prinzipien implementieren, erhalten Sie ein für Microsoft 365 optimiertes Unternehmensnetzwerk.

In dieser Abbildung verfügen Zweigstellen über eine eigene Internetverbindung über ein SOFTWARE-Defined WAN-Gerät (SDWAN), das vertrauenswürdigen Microsoft 365-Datenverkehr an die nächstgelegene Front door sendet. In der Zentrale umgeht vertrauenswürdiger Microsoft 365-Datenverkehr das Sicherheits- oder Proxygerät, und Zwischengeräte werden nicht mehr verwendet.

Hier erfahren Sie, wie die optimierte Konfiguration die Latenzprobleme eines herkömmlichen Unternehmensnetzwerks löst:

- Vertrauenswürdiger Microsoft 365-Datenverkehr überspringt den WAN-Backbone und wird an die lokalen Front Doors für alle Büros gesendet, wodurch die Latenz verringert wird.

- Netzwerkspitzen, die doppelte Paketverarbeitung durchführen, werden für vertrauenswürdigen Microsoft 365-Datenverkehr übersprungen, wodurch die Latenz verringert wird.

- Netzwerk-Edgegeräte, die nicht benötigte und doppelte Paketverarbeitung durchführen, werden für vertrauenswürdigen Microsoft 365-Datenverkehr übersprungen, wodurch die Latenz verringert wird.

Weitere Informationen finden Sie unter Übersicht über die Microsoft 365-Netzwerkkonnektivität.

Remotemitarbeiter

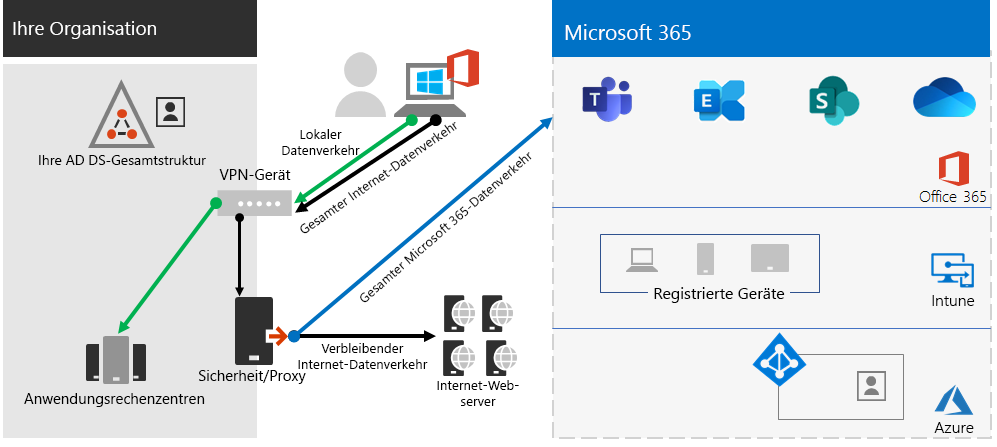

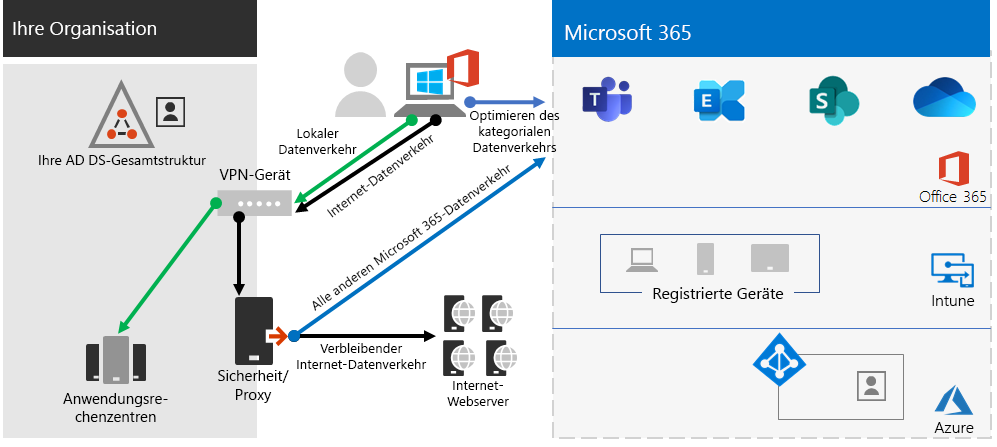

Wenn Ihre Remotemitarbeiter einen herkömmlichen VPN-Client für den Remotezugriff auf Ihr Organisationsnetzwerk verwenden, überprüfen Sie, ob der VPN-Client geteilte Tunnel unterstützt. Ohne split tunneling wird ihr gesamter Remotearbeitsdatenverkehr über die VPN-Verbindung gesendet, wo er an die Edgegeräte Ihres organization weitergeleitet, verarbeitet und dann über das Internet gesendet werden muss. Hier ein Beispiel:

In dieser Abbildung muss Microsoft 365-Datenverkehr eine indirekte Route durch Ihre organization nehmen, die an eine Microsoft Global Network-Front door weitergeleitet werden kann, die weit vom physischen Standort des VPN-Clients entfernt ist. Dieser indirekte Pfad erhöht die Latenz des Netzwerkverkehrs und verringert die Gesamtleistung.

Mit geteilten Tunneln können Sie Ihren VPN-Client so konfigurieren, dass bestimmte Typen von Datenverkehr von der Übertragung über die VPN-Verbindung zum Unternehmensnetzwerk ausgeschlossen werden.

Um den Zugriff auf Microsoft 365-Cloudressourcen zu optimieren, konfigurieren Sie die VPN-Clients für geteilte Tunneln so, dass der Datenverkehr an die Endpunkte der Optimieren-Kategorie von Microsoft 365 über die VPN-Verbindung ausgeschlossen ist. Weitere Informationen finden Sie unter Office 365 Endpunktkategorien und in den Listen optimieren von Kategorieendpunkten für geteiltes Tunneln.

Hier sehen Sie den resultierenden Datenverkehrsfluss für geteiltes Tunneling, bei dem der großteil des Datenverkehrs zu Microsoft 365-Cloud-Apps die VPN-Verbindung umgeht.

In dieser Abbildung sendet und empfängt der VPN-Client wichtige Microsoft 365-Clouddienstdatenverkehr direkt über das Internet und an die nächstgelegene Front door in das globale Microsoft-Netzwerk.

Weitere Informationen und eine Anleitung finden Sie unterOptimieren der Office 365-Konnektivität für Remotebenutzer mithilfe von geteilten VPN-Tunneln.

Verwenden von Network Insights

Netzwerkerkenntnisse sind Leistungsmetriken, die von Ihrem Microsoft 365-Mandanten gesammelt werden und Ihnen helfen, Netzwerkperimeter für Ihre Bürostandorte zu entwerfen. Jeder Einblick enthält Livedetails zu den Leistungsmerkmalen für ein bestimmtes Problem für jeden geografischen Standort, an dem lokale Benutzer auf Ihren Mandanten zugreifen.

Weitere Informationen finden Sie unter Microsoft 365 Network Insights.

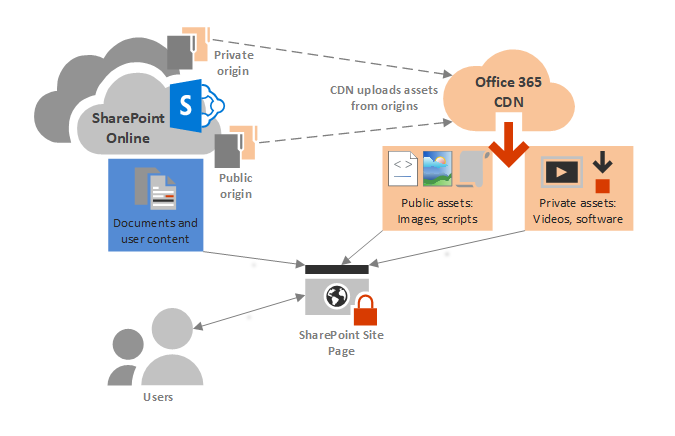

SharePoint-Leistung mit dem Office 365 CDN

Mit einem cloudbasierten Content Delivery Network (CDN) können Sie Ladezeiten reduzieren, Bandbreite sparen und reaktionsschnell reagieren. Ein CDN verbessert die Leistung, indem statische Ressourcen wie Grafik- oder Videodateien näher an den Browsern zwischengespeichert werden, die sie anfordern, wodurch Downloads beschleunigt und die Latenz reduziert wird. Sie können das integrierte Office 365 Content Delivery Network (CDN) verwenden, das in SharePoint in Microsoft 365 E3 und E5 enthalten ist, um statische Ressourcen zu hosten, um eine bessere Leistung für Ihre SharePoint-Seiten zu erzielen.

Das Office 365-Netzwerk für die Inhaltsübermittlung besteht aus mehreren CDNs, über die Sie statische Objekte an mehreren Speicherorten hosten können, oder aus Ursprüngen, die aus globalen Hochgeschwindigkeitsnetzwerken bedient werden. Abhängig von der Art der Inhalte, die Sie im Office 365 CDN hosten möchten, können Sie öffentliche Ursprünge hinzufügen.

Bei der Bereitstellung und Konfiguration lädt das Office 365 CDN Ressourcen aus öffentlichen Ursprüngen hoch und macht sie für den schnellen Zugriff auf Benutzer im Internet verfügbar.

Weitere Informationen finden Sie unter Verwenden des Office 365 CDN mit SharePoint Online.

Automatisierte Endpunktauflistung

Damit Ihre lokalen Clients, Edgegeräte und cloudbasierten Paketanalysedienste die Verarbeitung von vertrauenswürdigem Microsoft 365-Datenverkehr überspringen, müssen Sie sie mit der Gruppe von Endpunkten (IP-Adressbereiche und DNS-Namen) konfigurieren, die Microsoft 365-Diensten entsprechen. Diese Endpunkte können manuell in Firewalls und anderen Edgesicherheitsgeräten, PAC-Dateien für Clientcomputer zum Umgehen von Proxys oder SD-WAN-Geräten in Zweigstellen konfiguriert werden. Die Endpunkte ändern sich jedoch im Laufe der Zeit, sodass eine fortlaufende manuelle Wartung der Endpunktlisten an diesen Standorten erforderlich ist.

Um die Auflistungs- und Änderungsverwaltung für Microsoft 365-Endpunkte in Ihren PAC-Clientdateien und Netzwerkgeräten zu automatisieren, verwenden Sie den restbasierten Webdienst Office 365 IP-Adresse und URL.To automate the listing and change management for Microsoft 365 endpoints in your client PAC files and network devices, use the Office 365 IP Address and URL REST-based web service. Dieser Dienst hilft Ihnen, microsoft 365-Netzwerkdatenverkehr besser zu identifizieren und zu unterscheiden, sodass Sie die neuesten Änderungen einfacher bewerten, konfigurieren und auf dem neuesten Stand bleiben können.

Sie können PowerShell, Python oder andere Sprachen verwenden, um die Änderungen an Endpunkten im Laufe der Zeit zu bestimmen und Ihre PAC-Dateien und Edgenetzwerkgeräte zu konfigurieren.

Der grundlegende Prozess ist:

- Verwenden Sie den Office 365 IP-Adress- und URL-Webdienst und den Konfigurationsmechanismus Ihrer Wahl, um Ihre PAC-Dateien und Netzwerkgeräte mit dem aktuellen Satz von Microsoft 365-Endpunkten zu konfigurieren.

- Führen Sie eine tägliche Wiederholung aus, um nach Änderungen an den Endpunkten zu suchen oder eine Benachrichtigungsmethode zu verwenden.

- Wenn Änderungen erkannt werden, generieren Sie die PAC-Datei erneut, und verteilen Sie sie erneut für Clientcomputer, und nehmen Sie die Änderungen an Ihren Netzwerkgeräten vor.

Weitere Informationen finden Sie unter Office 365 IP-Adresse und URL-Webdienst.

Ergebnisse von Schritt 2

Für Ihren Microsoft 365-Mandanten mit optimalem Netzwerk haben Sie Folgendes bestimmt:

- Hier erfahren Sie, wie Sie die Netzwerkleistung für lokale Benutzer optimieren, indem Sie allen Zweigstellen Internetverbindungen hinzufügen und Netzwerkspitzen beseitigen.

- Hier erfahren Sie, wie Sie eine automatisierte Auflistung vertrauenswürdiger Endpunkte für Ihre clientbasierten PAC-Dateien und Ihre Netzwerkgeräte und -dienste implementieren, einschließlich laufender Updates (am besten für Unternehmensnetzwerke geeignet).

- Unterstützung des Zugriffs von Remotemitarbeitern auf lokale Ressourcen.

- Verwenden von Network Insights

- Bereitstellen des Office 365 CDN

Hier sehen Sie ein Beispiel für ein Unternehmens-organization und seinen Mandanten mit optimalem Netzwerk.

In dieser Abbildung weist der Mandant für diese Unternehmens-organization Folgendes auf:

- Lokaler Internetzugriff für jede Filiale mit einem SDWAN-Gerät, das vertrauenswürdigen Microsoft 365-Datenverkehr an eine lokale Front Door weiterleitet.

- Keine Netzwerkspitzen.

- Sicherheits- und Proxy-Edgegeräte für zentrale Büros, die vertrauenswürdigen Microsoft 365-Datenverkehr an eine lokale Front Door weiterleiten.

Laufende Wartung für optimale Netzwerke

Auf laufender Basis müssen Sie möglicherweise Folgendes ausführen:

- Aktualisieren Sie Ihre Edgegeräte und bereitgestellten PAC-Dateien auf Änderungen an Endpunkten, oder überprüfen Sie, ob Ihr automatisierter Prozess ordnungsgemäß funktioniert.

- Verwalten Sie Ihre Ressourcen im Office 365 CDN.

- Aktualisieren Sie die Konfiguration für geteiltes Tunneling in Ihren VPN-Clients auf Änderungen an Endpunkten.

Nächster Schritt

Fahren Sie mit identity fort, um Ihre lokalen Konten und Gruppen zu synchronisieren und sichere Benutzeranmeldungen zu erzwingen.