Schritt 3: Identität für Ihre Microsoft 365 Enterprise-Mandanten

Ihr Microsoft 365-Mandant umfasst einen Microsoft Entra Mandanten zum Verwalten von Identitäten und der Authentifizierung für Anmeldungen. Die ordnungsgemäße Konfiguration Ihrer Identitätsinfrastruktur ist entscheidend für die Verwaltung des Microsoft 365-Benutzerzugriffs und der Berechtigungen für Ihre organization.

Reine Cloud im Vergleich zu Hybriden

Hier sind die beiden Arten von Identitätsmodellen und deren beste Eignung und Vorteile aufgeführt.

| Modell | Beschreibung | Authentifizierung von Benutzeranmeldeinformationen durch Microsoft 365 | Am besten geeignet für | Größter Vorteil |

|---|---|---|---|---|

| Rein cloudbasiert | Das Benutzerkonto ist nur im Microsoft Entra Mandanten für Ihren Microsoft 365-Mandanten vorhanden. | Der Microsoft Entra Mandant für Ihren Microsoft 365-Mandanten führt die Authentifizierung mit dem Cloudidentitätskonto aus. | Organisationen, die keine lokales Active Directory haben oder benötigen. | Einfach zu verwenden. Es sind keine zusätzlichen Verzeichnistools oder Server erforderlich. |

| Hybrid | Das Benutzerkonto ist in Ihrem lokales Active Directory Domain Services (AD DS) vorhanden, und eine Kopie befindet sich auch im Microsoft Entra Mandanten für Ihren Microsoft 365-Mandanten. Microsoft Entra Connect wird auf einem lokalen Server ausgeführt, um AD DS-Änderungen mit Ihrem Microsoft Entra Mandanten zu synchronisieren. Das Benutzerkonto in Microsoft Entra-ID kann auch eine Hashversion des bereits gehashten AD DS-Benutzerkontokennworts enthalten. | Der Microsoft Entra Mandant für Ihren Microsoft 365-Mandanten übernimmt entweder den Authentifizierungsprozess oder leitet den Benutzer an einen anderen Identitätsanbieter um. | Organisationen, die AD DS oder einen anderen Identitätsanbieter verwenden. | Benutzer können dieselben Anmeldeinformationen verwenden, wenn sie auf lokale oder cloudbasierte Ressourcen zugreifen. |

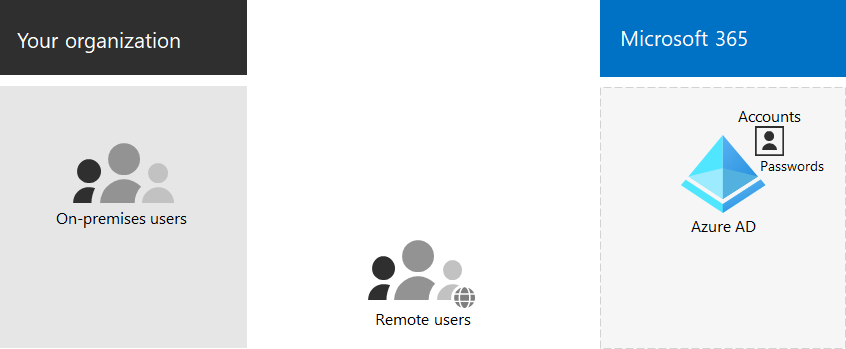

Hier sind die grundlegenden Komponenten der reinen Cloudidentität.

In dieser Abbildung melden sich lokale und Remotebenutzer mit Konten im Microsoft Entra Mandanten ihres Microsoft 365-Mandanten an.

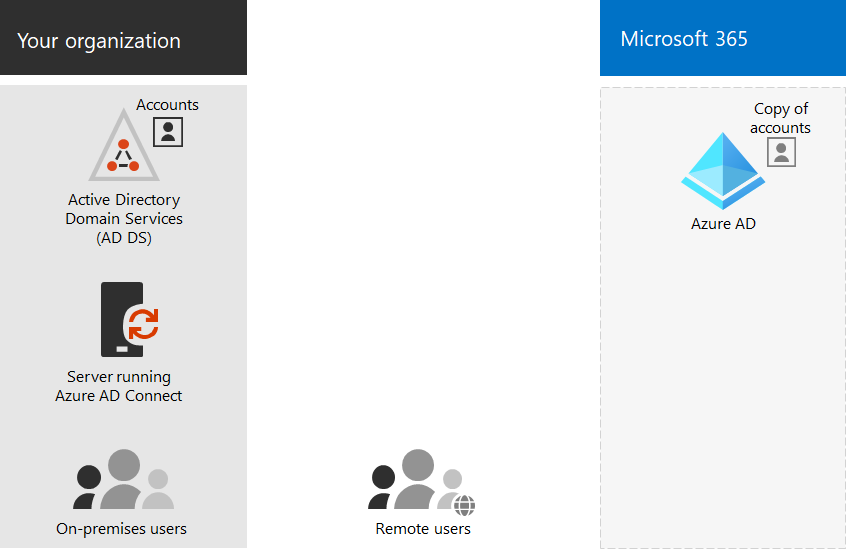

Hier sind die grundlegenden Komponenten der Hybrididentität.

In dieser Abbildung melden sich lokale und Remotebenutzer bei ihrem Microsoft 365-Mandanten mit Konten im Microsoft Entra Mandanten an, die aus ihrem lokalen AD DS kopiert wurden.

Synchronisieren Ihrer lokalen AD DS-Instanz

Abhängig von Ihren geschäftlichen Anforderungen und technischen Anforderungen ist das Hybrididentitätsmodell und die Verzeichnissynchronisierung die häufigste Wahl für Unternehmenskunden, die Microsoft 365 einführen. Mit der Verzeichnissynchronisierung können Sie Identitäten in Ihrem AD DS verwalten, und alle Updates für Benutzerkonten, Gruppen und Kontakte werden mit dem Microsoft Entra Mandanten Ihres Microsoft 365-Mandanten synchronisiert.

Hinweis

Wenn AD DS-Benutzerkonten zum ersten Mal synchronisiert werden, wird ihnen nicht automatisch eine Microsoft 365-Lizenz zugewiesen, und sie können nicht auf Microsoft 365-Dienste wie E-Mail zugreifen. Sie müssen ihnen zunächst einen Verwendungsort zuweisen. Weisen Sie diesen Benutzerkonten dann eine Lizenz zu, entweder einzeln oder dynamisch über die Gruppenmitgliedschaft.

Dies sind die beiden Authentifizierungstypen bei Verwendung des Hybrididentitätsmodells.

| Authentifizierungstyp | Beschreibung |

|---|---|

| Verwaltete Authentifizierung | Microsoft Entra ID verarbeitet den Authentifizierungsprozess mithilfe einer lokal gespeicherten Hashversion des Kennworts oder sendet die Anmeldeinformationen an einen lokalen Software-Agent, um vom lokalen AD DS authentifiziert zu werden. Es gibt zwei Arten von verwalteter Authentifizierung: Kennworthashsynchronisierung (Password Hash Synchronization, PHS) und Passthrough-Authentifizierung (PTA). Bei PHS führt Microsoft Entra ID die Authentifizierung selbst durch. Bei PTA führt ad ds Microsoft Entra ID die Authentifizierung durch. |

| Verbundauthentifizierung | Microsoft Entra ID leitet den Clientcomputer, der die Authentifizierung anfordert, an einen anderen Identitätsanbieter um. |

Weitere Informationen finden Sie unter Auswählen der richtigen Authentifizierungsmethode .

Erzwingen starker Anmeldungen

Verwenden Sie die Features und Funktionen in der folgenden Tabelle, um die Sicherheit von Benutzeranmeldungen zu erhöhen.

| Funktion | Beschreibung | Weitere Informationen | Lizenzierungsanforderungen |

|---|---|---|---|

| Windows Hello for Business | Ersetzt Kennwörter durch eine sichere zweistufige Authentifizierung beim Signieren auf einem Windows-Gerät. Beide Faktoren zählen zu neuen Arten von Benutzeranmeldeinformationen, die mit einem Gerät verknüpft sind und biometrische Daten oder eine PIN erfordern. | Windows Hello for Business – Übersicht | Microsoft 365 E3 oder E5 |

| Microsoft Entra Kennwortschutz | Erkennt und blockiert bekannte schwache Kennwörter und deren Varianten und kann auch zusätzliche schwache Begriffe blockieren, die für Ihre organization spezifisch sind. | Konfigurieren des Microsoft Entra Kennwortschutzes | Microsoft 365 E3 oder E5 |

| Verwenden der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) | MFA erfordert, dass Benutzeranmeldungen einer weiteren Überprüfung unterzogen werden, die über das Kennwort des Benutzerkontos hinausgeht, z. B. die Überprüfung mit einer Smartphone-App oder einer SMS, die an ein Smartphone gesendet wird. In diesem Video erfahren Sie, wie Benutzer MFA einrichten. | MFA für Microsoft 365 Enterprise | Microsoft 365 E3 oder E5 |

| Konfigurationen für den Identitäts- und Gerätezugriff | Einstellungen und Richtlinien, die aus empfohlenen erforderlichen Features und deren Einstellungen in Kombination mit bedingtem Zugriff, Intune und Microsoft Entra ID Protection Richtlinien bestehen, die festlegen, ob und unter welchen Bedingungen eine bestimmte Zugriffsanforderung gewährt werden soll. | Konfigurationen für den Identitäts- und Gerätezugriff | Microsoft 365 E3 oder E5 |

| Microsoft Entra ID Protection | Schützen Sie sich vor der Kompromittierung von Anmeldeinformationen, bei der ein Angreifer den Kontonamen und das Kennwort eines Benutzers bestimmt, um Zugriff auf die Clouddienste und -daten eines organization zu erhalten. | Microsoft Entra ID Protection | Microsoft 365 E5 oder Microsoft 365 E3 mit dem Identity & Threat Protection-Add-On |

Ergebnisse von Schritt 3

Für die Identität für Ihren Microsoft 365-Mandanten haben Sie Folgendes ermittelt:

- Welches Identitätsmodell verwendet werden soll.

- Wie Sie starken Benutzer- und Gerätezugriff erzwingen.

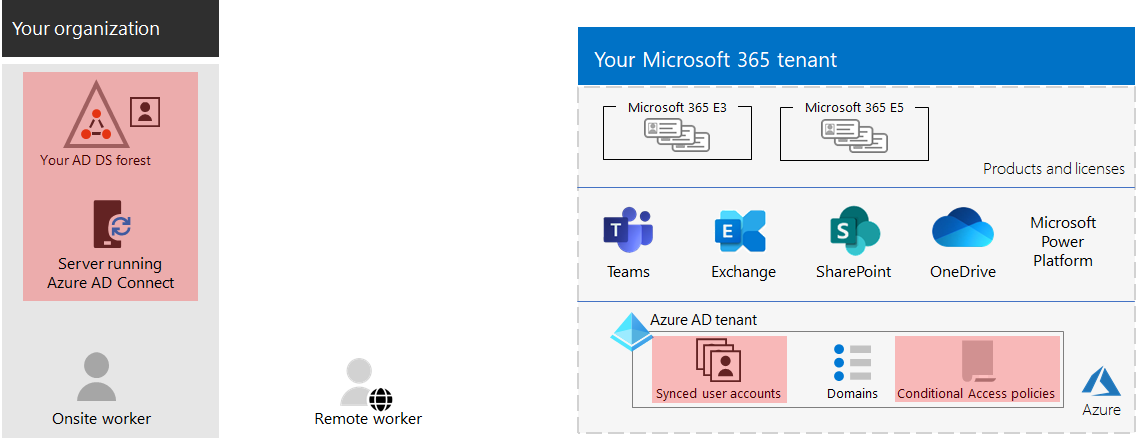

Hier sehen Sie ein Beispiel für einen Mandanten mit hervorgehobenen neuen Hybrididentitätselementen.

In dieser Abbildung verfügt der Mandant über Folgendes:

- Eine AD DS-Gesamtstruktur, die mithilfe eines Verzeichnissynchronisierungsservers und Microsoft Entra Connect mit dem Microsoft Entra Mandanten synchronisiert wird.

- Eine Kopie der AD DS-Benutzerkonten und anderer Objekte aus der AD DS-Gesamtstruktur.

- Eine Reihe von Richtlinien für bedingten Zugriff, um sichere Benutzeranmeldungen und den Zugriff basierend auf dem Benutzerkonto zu erzwingen.

Fortlaufende Wartung der Identität

Auf laufender Basis müssen Sie möglicherweise Folgendes ausführen:

- Hinzufügen oder Ändern von Benutzerkonten und Gruppen. Für reine Cloudidentitäten verwalten Sie Ihre cloudbasierten Benutzer und Gruppen mit Microsoft Entra Tools wie dem Microsoft 365 Admin Center oder PowerShell. Für hybride Identitäten verwalten Sie Ihre lokalen Benutzer und Gruppen mit AD DS-Tools.

- Fügen Sie Ihre Identitäts- und Gerätezugriffskonfiguration hinzu, oder ändern Sie sie, um Sicherheitsanforderungen für die Anmeldung zu erzwingen.

Nächster Schritt

Fahren Sie mit der Migration fort, um Ihre lokalen Office-Server und deren Daten zu Microsoft 365 zu migrieren.