Einführung in Microsoft Entra Mandanten

Als Bildungseinrichtung können Sie sich für eine kostenlose Testversion von Microsoft 365 Education registrieren und einen Assistenten zur Überprüfung der Berechtigung abschließen, um Abonnements zu akademischen Preisen zu erwerben.

Erstellen eines Microsoft Entra Mandanten

Wenn Sie sich für ein kostenpflichtiges oder Testabonnement von Microsoft 365 Education registrieren, wird ein Microsoft Entra Mandant als Teil der zugrunde liegenden Office 365-Dienste erstellt. Ebenso wird ein Microsoft Entra-Mandant erstellt, wenn Sie sich für Azure registrieren.

Kunden müssen einen kostenpflichtigen Microsoft-Lizenzplan besitzen, um einen zusätzlichen Microsoft Entra Mandanten zu erstellen.

Wichtig

Beim Erstellen eines Microsoft Entra Mandanten müssen Sie eine logische Region angeben, die den Standort des Rechenzentrums bestimmt. Dies muss sehr sorgfältig gewählt werden, da es nach der Erstellung nicht mehr geändert werden kann.

Weitere Informationen finden Sie im Microsoft 365 Education-Bereitstellungshandbuch.

Was ist ein Microsoft Entra Mandant?

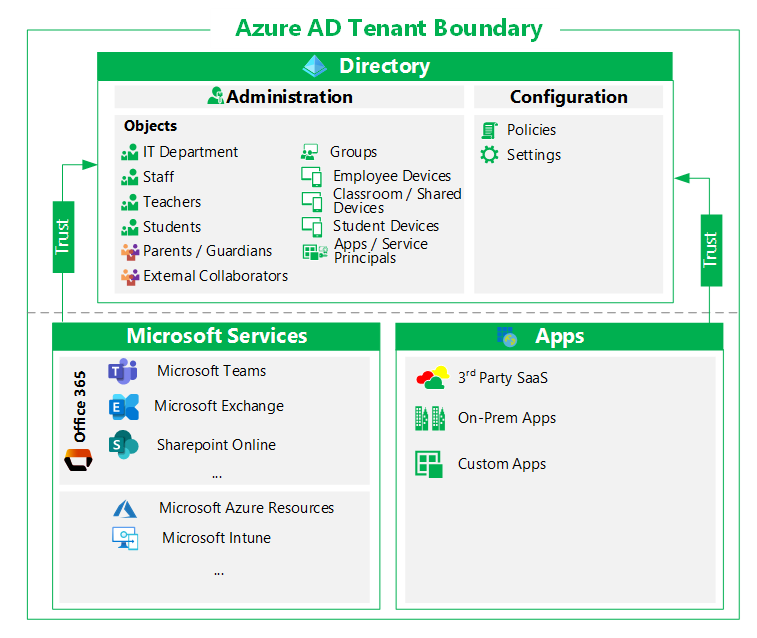

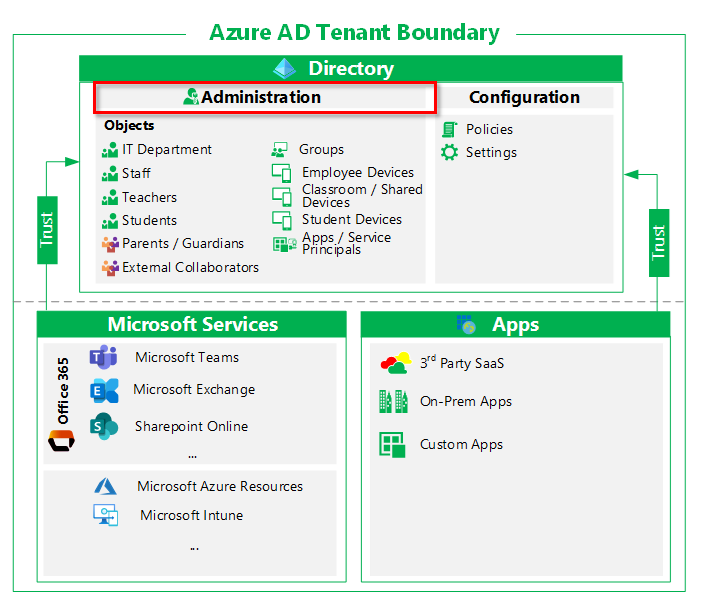

Ein Microsoft Entra-Mandant stellt IAM-Funktionen (Identity and Access Management) für Anwendungen und Ressourcen bereit, die von Ihrem organization verwendet werden. Eine Identität ist ein Verzeichnisobjekt, das authentifiziert und für den Zugriff auf eine Ressource autorisiert werden kann. Identitätsobjekte sind für menschliche Identitäten wie Schüler und Lehrer sowie für nicht menschliche Identitäten wie Geräte im Klassenzimmer und Schüler, Anwendungen und Dienstprinzipien vorhanden.

Der Microsoft Entra Mandant ist eine Identitätssicherheitsgrenze, die von der IT-Abteilung Ihres organization kontrolliert wird. Innerhalb dieser Sicherheitsgrenze werden die Verwaltung von Objekten (z. B. Benutzerobjekte) und die Konfiguration mandantenweiter Einstellungen von Ihren IT-Administratoren gesteuert.

Ressourcen in einem Mandanten

Microsoft Entra ID wird verwendet, um Objekten, die Identitäten darstellen, Zugriff auf Ressourcen wie Anwendungen und deren zugrunde liegende Azure-Ressourcen zu gewähren, einschließlich Datenbanken und Learning Management Systems (LMS).

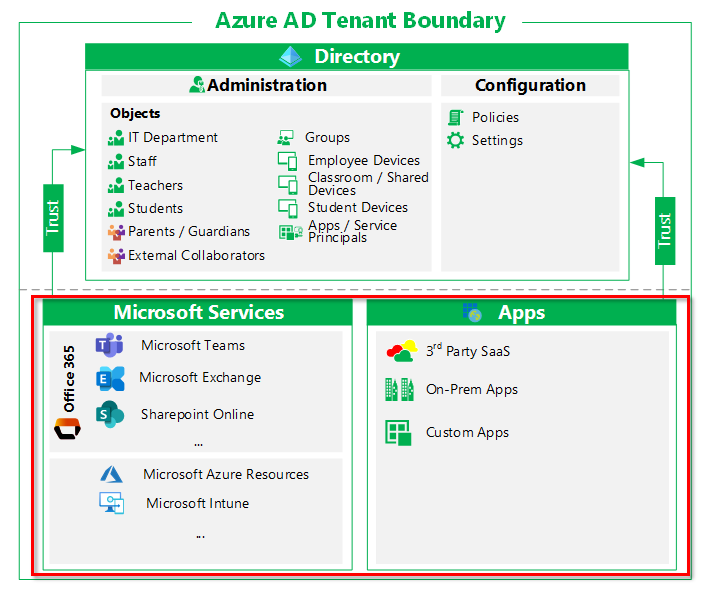

Zugriff auf Apps, die Microsoft Entra ID verwenden

Identitäten kann Zugriff auf viele Arten von Anwendungen gewährt werden, einschließlich, aber nicht beschränkt auf:

Microsoft-Produktivitätsdienste wie Exchange Online, Microsoft Teams und SharePoint Online

Microsoft-IT-Dienste wie Azure Sentinel, Microsoft Intune und Microsoft Defender ATP

Microsoft Entwicklungstools wie Azure DevOps

Anwendungen von Drittanbietern wie Learning Management Systems (LMS)

Lokale Anwendungen, die mit Hybridzugriffsfunktionen wie Microsoft Entra Anwendungsproxy integriert sind

Maßgeschneiderte, eigenentwickelte Anwendungen

Anwendungen, die Microsoft Entra ID verwenden, erfordern, dass Verzeichnisobjekte im vertrauenswürdigen Microsoft Entra Mandanten konfiguriert und verwaltet werden. Beispiele für Verzeichnisobjekte sind Anwendungsregistrierungen, Dienstprinzipale, Gruppen und Schemaattributeerweiterungen.

Während einige Anwendungen mehrere Instanzen pro Mandant aufweisen können, z. B. eine Test-instance und eine Produktions-instance, können einige Microsoft-Dienste wie Exchange Online nur eine instance pro Mandant haben.

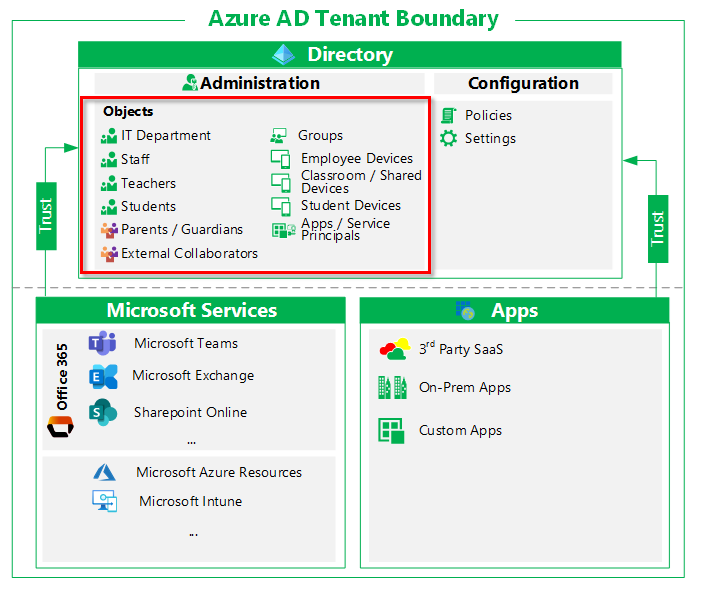

Zugriff auf Verzeichnisobjekte

Identitäten, Ressourcen und ihre Beziehungen werden in einem Microsoft Entra Mandanten als Verzeichnisobjekte dargestellt. Beispiele für Verzeichnisobjekte sind Benutzer, Gruppen, Dienstprinzipale und App-Registrierungen.

Wenn sich Objekte in einem Microsoft Entra Mandanten befinden, geschieht Folgendes:

Sichtbarkeit. Identitäten können Ressourcen, Benutzer, Gruppen ermitteln oder aufzählen und auf Nutzungsberichte und Überwachungsprotokolle zugreifen, wenn sie über die richtigen Berechtigungen verfügen. Beispielsweise kann ein Mitglied des Verzeichnisses Benutzer im Verzeichnis mit Standardbenutzerberechtigungen ermitteln.

Anwendungen können Sich auf Objekte auswirken. Anwendungen können Verzeichnisobjekte über Microsoft Graph als Teil ihrer Geschäftslogik bearbeiten. Typische Beispiele sind das Lesen oder Festlegen von Benutzerattributen, das Aktualisieren des Kalenders des Benutzers und das Senden von E-Mails im Namen des Benutzers. Die Zustimmung ist erforderlich, damit Anwendungen auswirkungen auf den Mandanten haben. Administratoren können für alle Benutzer zustimmen. Weitere Informationen finden Sie unter Berechtigungen und Zustimmung im Microsoft Identity Platform.

Hinweis

Seien Sie vorsichtig, wenn Sie Anwendungsberechtigungen verwenden. Mit Exchange Online sollten Sie beispielsweise Anwendungsberechtigungen auf bestimmte Postfächer und Berechtigungen festlegen.

Drosselung und Dienstgrenzwerte. Das Laufzeitverhalten einer Ressource kann eine Drosselung auslösen, um eine Übernutzung oder Beeinträchtigung des Diensts zu verhindern. Eine Drosselung kann auf Der Anwendungsebene, dem Mandanten oder dem gesamten Dienst erfolgen. Am häufigsten tritt dies auf, wenn eine Anwendung eine große Anzahl von Anforderungen innerhalb oder über Mandanten hinweg aufweist.

Jeder Mandant verfügt über ein Gesamtobjektlimit. Standardmäßig ist ein Mandant auf insgesamt 50.000 Objekte beschränkt. Nachdem eine benutzerdefinierte Domäne hinzugefügt wurde, erhöht sich der Grenzwert auf 300.000. Sie können dieses Objektlimit weiter erhöhen, indem Sie sich an das Edu Customer Success Team-Team wenden. Es wird empfohlen, dass ein einzelner Microsoft Entra Mandanten 1 Million Benutzer nicht überschreitet, was in der Regel ungefähr 3 Millionen Gesamtobjekten entspricht. Weitere Informationen zu Dienstgrenzwerten in Microsoft Entra ID finden Sie unter Microsoft Entra Dienstgrenzwerte und -einschränkungen.

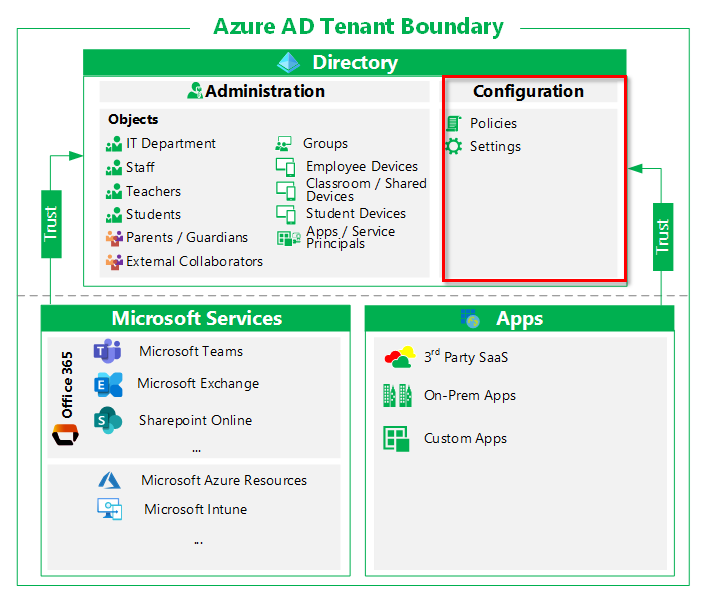

Konfiguration in einem Mandanten

Richtlinien und Einstellungen in Microsoft Entra ID sich auf Ressourcen im Microsoft Entra Mandanten durch gezielte oder mandantenweite Konfigurationen aus.

Beispiele für mandantenweite Richtlinien und Einstellungen sind:

Externe Identitäten. Globale Administratoren für den Mandanten identifizieren und steuern die externen Identitäten , die im Mandanten bereitgestellt werden können.

Ob externe Identitäten im Mandanten zugelassen werden sollen

Von welchen Domänen können externe Identitäten hinzugefügt werden

Gibt an, ob Benutzer Benutzer von anderen Mandanten einladen können

Benannte Speicherorte. Globale Administratoren können benannte Speicherorte erstellen, die dann für Folgendes verwendet werden können:

Blockieren der Anmeldung von bestimmten Speicherorten aus.

Auslösen von Richtlinien für bedingten Zugriff, z. B. MFA.

Zulässige Authentifizierungsmethoden. Globale Administratoren legen die für den Mandanten zulässigen Authentifizierungsmethoden fest.

Self-Service-Optionen. Globale Administratoren legen Self-Service-Optionen wie self-Service-Kennwortzurücksetzung fest und erstellen Office 365 Gruppen auf Mandantenebene.

Die Implementierung einiger mandantenweiter Konfigurationen kann bereichsweit festgelegt werden, solange sie nicht durch globale Verwaltungsrichtlinien überschrieben werden. Zum Beispiel:

Wenn der Mandant so konfiguriert ist, dass externe Identitäten zugelassen werden, kann ein Ressourcenadministrator diese Identitäten dennoch vom Zugriff auf eine Ressource ausschließen.

Wenn der Mandant so konfiguriert ist, dass eine persönliche Geräteregistrierung zugelassen wird, kann ein Ressourcenadministrator diese Geräte vom Zugriff auf bestimmte Ressourcen ausschließen.

Wenn benannte Speicherorte konfiguriert sind, kann ein Ressourcenadministrator Richtlinien konfigurieren, die den Zugriff von diesen Speicherorten aus zulassen oder ausschließen.

Verwaltung in einem Mandanten

Die Verwaltung umfasst die Verwaltung von Identitätsobjekten und die bereichsbezogene Implementierung mandantenweiter Konfigurationen. Zu den Objekten gehören Benutzer, Gruppen und Geräte sowie Dienstprinzipien. Sie können die Auswirkungen mandantenweiter Konfigurationen für Authentifizierung, Autorisierung, Self-Service-Optionen usw. festlegen.

Mandantenweite Administratoren oder globale Administratoren haben folgende Möglichkeiten:

Gewähren des Zugriffs auf eine beliebige Ressource für jeden Benutzer

Zuweisen von Ressourcenrollen zu einem beliebigen Benutzer

Zuweisen von Administratorrollen mit niedrigerem Bereich zu einem beliebigen Benutzer

Verwaltung von Verzeichnisobjekten

Administratoren verwalten, wie Und unter welchen Umständen Identitätsobjekte auf Ressourcen zugreifen können. Sie können auch Verzeichnisobjekte basierend auf ihren Berechtigungen deaktivieren, löschen oder ändern. Zu den Identitätsobjekten gehören:

Organisationsidentitäten, z. B. die folgenden, werden durch Benutzerobjekte dargestellt:

Administratoren

Organisationsbenutzer

Organisationsentwickler

Testbenutzer **

Externe Identitäten stellen Benutzer von außerhalb des organization dar, z. B.:

Partner oder andere Bildungseinrichtungen, die mit Lokalen Konten in der organization-Umgebung bereitgestellt werden

Partner oder andere Bildungseinrichtungen, die über Die Azure B2B-Zusammenarbeit bereitgestellt werden

Gruppen werden durch Objekte wie die folgenden dargestellt:

Sicherheitsgruppen

Office 365-Gruppen

Geräte werden durch Objekte wie die folgenden dargestellt:

Microsoft Entra hybrid eingebundene Geräte (lokale Computer, die von lokales Active Directory synchronisiert werden)

In Microsoft Entra eingebundene Geräte

Microsoft Entra registrierten mobilen Geräte, die von Mitarbeitern für den Zugriff auf ihre Arbeitsplatzanwendungen verwendet werden.

Hinweis

In einer Hybridumgebung werden Identitäten in der Regel mithilfe von Microsoft Entra Connect aus der lokales Active Directory-Umgebung synchronisiert.

Verwaltung von Identitätsdiensten

Administratoren mit entsprechenden Berechtigungen können verwalten, wie mandantenweite Richtlinien auf Ressourcengruppen-, Sicherheitsgruppen- oder Anwendungsebene implementiert werden. Beachten Sie folgendes, wenn Sie die Verwaltung von Ressourcen in Betracht ziehen. Jeder kann ein Grund sein, Ressourcen zusammenzuhalten oder zu isolieren.

Eine Identität, der eine Authentifizierungsadministratorrolle zugewiesen ist, kann erfordern, dass sich Nichtadministratoren erneut für die MFA- oder FIDO-Authentifizierung registrieren müssen.

Ein Administrator für bedingten Zugriff (Ca) kann Richtlinien für die Zertifizierungsstellen erstellen, die erfordern, dass sich Benutzer nur von organization geräten im Besitz von bestimmten Apps anmelden. Sie können auch Bereichskonfigurationen festlegen. Selbst wenn externe Identitäten im Mandanten zulässig sind, können sie diese Identitäten vom Zugriff auf eine Ressource ausschließen.

Ein Cloudanwendungsadministrator kann anwendungsberechtigungen im Namen aller Benutzer zustimmen.

Ein globaler Administrator kann die Kontrolle über ein Abonnement übernehmen.

Lizenzierung

Kostenpflichtige Microsoft-Clouddienste wie Office 365 erfordern Lizenzen. Diese Lizenzen werden jedem Benutzer zugewiesen, der Zugriff auf die Dienste benötigt. Microsoft Entra ID ist die zugrunde liegende Infrastruktur, die die Identitätsverwaltung für alle Microsoft-Clouddienste unterstützt und Informationen zu Lizenzzuweisungsstatus für Benutzer speichert. Üblicherweise verwenden Administratoren eines der Verwaltungsportale (Office oder Azure) und PowerShell-Cmdlets, um Lizenzen zu verwalten. Microsoft Entra ID unterstützt die gruppenbasierte Lizenzierung, mit der Sie einer Gruppe von Benutzern eine oder mehrere Produktlizenzen zuweisen können.

Microsoft Entra ID in Microsoft 365 Education Szenarien

Microsoft Entra ID hilft Studierenden und Lehrkräften, sich anzumelden und auf Ressourcen und Dienste zuzugreifen, einschließlich:

Anmelden und Autorisierung bei Ressourcen

Domänen für Anmeldung und E-Mail sind für die Cloudauthentifizierung in Microsoft Entra ID konfiguriert.

Die meisten Funktionen für die externe Zusammenarbeit verwenden Microsoft Entra B2B-Zusammenarbeit.

Microsoft Office 365-Funktionen

Microsoft Entra Identitäten werden Office 365 Lizenzen zugewiesen, wodurch die Bereitstellung ausgelöst wird.

Office 365 Objekte wie Verteilerlisten, moderne Gruppen, Kontakte und Microsoft Teams werden durch Microsoft Entra Verzeichnisobjekte dargestellt und in Microsoft Entra ID verwaltet.

Office 365 Dienste ermöglichen die Autorisierung mithilfe von Microsoft Entra Gruppen.

Der Zugriff auf Office 365 wird über Microsoft Entra ID gesteuert.

Governance und Sicherheit

Verwaltungs- und Sicherheitsfeatures wie Intune for Education basieren auf Microsoft Entra Benutzern, Gruppen, Geräten und Richtlinien.

Privileged Identity Management, um JiT-Zugriff (Just-in-Time) und Just Enough Administration (JEA) auf privilegierte Vorgänge zuzulassen.

Governancefunktionen wie Zugriffsüberprüfungen.

-

Microsoft Entra ID bietet hybride Funktionen zum Synchronisieren von lokales Active Directory über Microsoft Entra Connect.

mit Microsoft Entra Connect können Sie die für Ihre organization geeignete Authentifizierungsmethode konfigurieren, einschließlich Kennworthashsynchronisierung, Passthrough-Authentifizierung oder Verbundintegration mit AD FS oder einem nicht von Microsoft stammenden SAML-Identitätsanbieter.

APIs zum Bereitstellen von Verzeichnisobjekten aus SIS mithilfe von School Data Sync