Entwerfen der Mandantenkonfiguration

Die Konfiguration in Microsoft Entra ID erfolgt innerhalb jedes Mandanten. Konfigurationseinstellungen steuern Ihre Sicherheits- und Zugriffsrichtlinien. Dokumentieren Sie Ihre Sicherheits- und Zugriffsrichtlinien, um ggf. mandantenübergreifende Konsistenz sicherzustellen.

Mandantenübergreifende Konfigurationskonsistenz

In einer großen EDU-Umgebung, in der Sie über ein Team der zentralen Verwaltung verfügen, stellen Sie sicher, dass die meisten Konfigurationen mandantenübergreifend konsistent sind:

Vereinfachen Sie die Verwaltung und gestalten Sie Ihr zentrales IT-Team effizienter.

Erleichtern Sie das Identifizieren und Beheben von Problemen.

Vereinfachen Sie das Entwickeln, Testen und Bereitstellen von Software mandantenübergreifend.

Gestalten Sie die Benutzererfahrung mandantenübergreifend konsistenter und intuitiver.

Vereinfachen Sie den Prozess der Migration von Benutzern von einem Mandanten zu einem anderen.

Erstellen Sie Richtlinien, für die Mandantenkonfigurationen standard sind und von Ihrem zentralen IT-Team verwaltet werden und die vom mandantenspezifischen IT-Team angepasst werden können. Einige Bereiche, in denen ein mandantenspezifisches Verwaltungsteam möglicherweise flexibel sein muss, sind:

Zulassen, dass externe Partner auf den Mandanten zugreifen können. Während Ihr organization möglicherweise über eine Richtlinie verfügt, die nur den Zugriff auf andere Mandanten zulässt, benötigt eine bestimmte Region möglicherweise einen regionsspezifischen Anbieter für die Microsoft Entra B2B-Zusammenarbeit zulassungsliste.

Anpassen der erforderlichen Zugriffsrichtlinien, z. B. die Anforderung, dass verwaltete Geräte mandanten- oder regionsspezifische Sicherheitsanforderungen erfüllen oder die Verfügbarkeit verwalteter Geräte berücksichtigen.

Pilotprojekte für neue Features, z. B. eine Region, in der MyStaff ausprobiert wird, damit der Schulleiter bestimmte IT-Aufgaben für das Personal dieser Schule übernehmen kann.

Konfigurieren externer Identitäten

Externe Identitäten stellen Benutzer von außerhalb eines Microsoft Entra Mandanten dar, z. B. Benutzer von anderen Mandanten im EDU-organization. In einer großen EDU-organization, die mehrere Mandanten umfasst, können Sie Microsoft Entra B2B-Zusammenarbeit (Business-to-Business) verwenden, um Zugriff auf diese Mandanten bereitzustellen. mit Microsoft Entra B2B können Sie die Anwendungen und Dienste Ihrer organization sicher für Gäste aus einem anderen organization freigeben und gleichzeitig die Kontrolle über Ihre eigenen Daten behalten.

Steuern der externen Zusammenarbeit

Mit den Einstellungen für die externe Zusammenarbeit können Sie Gast-Einladungen für verschiedene Benutzertypen in Ihrem organization aktivieren oder deaktivieren. Sie können Einladungen auch an einzelne Benutzer delegieren, indem Sie Rollen zuweisen, die es ihnen ermöglichen, Gäste einzuladen. Einstellungen für die externe Zusammenarbeit werden im Microsoft Entra Admin Center unter Microsoft Entra ID verwaltet.

Aktivieren der Anzeige von Gästen in der globalen Adressliste

Sie können Gäste (externe Benutzer) in Ihrer globalen Adressliste (GAL) wie folgt anzeigen:

Einladen von Benutzern als Gäste mit Microsoft Entra B2B (empfohlen)

Verwenden der GAL-Synchronisierung (nicht empfohlen)

Hinweis

Bei der GAL-Synchronisierung werden keine Benutzerkonten erstellt. Vielmehr handelt es sich bei jedem von ihr erstellten Kontakt um ein Objekt, das auf Ihren Objektgrenzwert im Mandanten gezählt wird.

Sicherheits- und Zugriffsrichtlinien

Die Verwaltung der Sicherheit kann schwierig sein, da identitätsbezogene Angriffe so weit verbreitet sind. Sicherheitsstandards und Zugriffsrichtlinien erleichtern den Schutz Ihrer organization vor Angriffen wie Kennwortspray, Wiedergabe und Phishing.

Sicherheitsstandards

Sicherheitsstandards bieten sichere Einstellungen, die wir im Namen Ihrer organization verwalten, um Sie zu schützen, bis Sie bereit sind, Ihre eigene Identitätssicherheit zu verwalten. Wenn Sicherheitsstandards aktiviert sind, können wir Ihnen helfen, Ihre organization mit den folgenden vorkonfigurierten Richtlinieneinstellungen zu schützen:

Alle Benutzer müssen sich für Azure Multi-Factor Authentication registrieren

Anfordern der Mehrstufigen Authentifizierung durch Administratoren

Blockieren von Legacyauthentifizierungsprotokollen

Benutzer müssen bei Bedarf eine mehrstufige Authentifizierung durchführen

Schützen privilegierter Aktivitäten wie der Zugriff auf die Azure-Portal

Das Aktivieren von Sicherheitsstandards wird empfohlen, wenn Ihr organization Ihren Sicherheitsstatus jetzt erhöhen möchte und Sie keine stabile Sicherheit konfiguriert haben. Wenn Sie ein organization mit Microsoft Entra ID P1- oder P2-Lizenzen sind und derzeit Richtlinien für bedingten Zugriff verwenden, um Organisationsrichtlinien zu erzwingen, sind Sicherheitsstandards wahrscheinlich nicht für Sie geeignet.

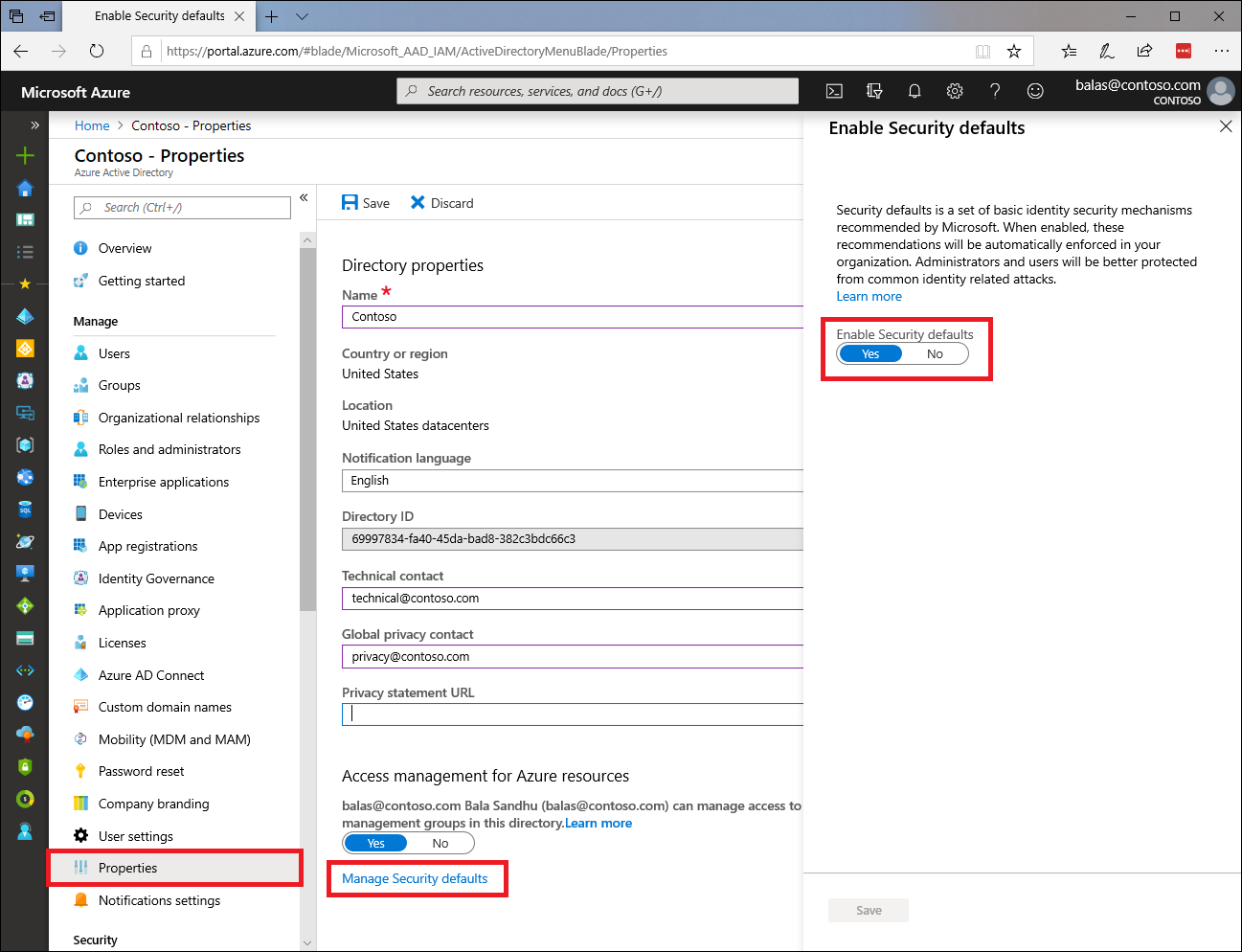

Aktivieren Sie sicherheitsstandards im Azure-Portal wie in der folgenden Abbildung dargestellt.

Verwaltete Geräte für IT und Mitarbeiter

Um Ressourcen in Ihrem Mandanten zu schützen, verhindern Sie den Zugriff durch Geräte mit unbekannten Schutzebenen. Implementieren Sie eine Geräteverwaltungslösung, sodass Benutzer nur mit einem Gerät, das vom organization verwaltet wird, auf Ressourcen zugreifen können.

In Microsoft Entra ID ist eine Mindestanforderung für ein Gerät, das als verwaltet gilt, wenn es bei Microsoft Entra ID registriert ist. Administratoren können die folgenden Arten der Geräteverwaltung in Microsoft Entra ID implementieren:

Hybriddomäne eingebunden. Geräte, die sich im Besitz des organization befinden und sowohl mit dem lokales Active Directory als auch Microsoft Entra ID verknüpft sind. In der Regel ein Gerät, das von einem organization erworben und verwaltet und von System Center Configuration Manager verwaltet wird.

Microsoft Entra Domäne beigetreten. Geräte, die sich im Besitz des organization befinden und mit dem Microsoft Entra Mandanten des organization verknüpft sind. In der Regel ein Gerät, das von einem organization erworben und verwaltet wird, mit Microsoft Entra ID verknüpft und von einem Dienst wie Microsoft Intune verwaltet wird.

Microsoft Entra registriert. Geräte im Besitz der organization oder persönliche Geräte, die für den Zugriff auf Unternehmensressourcen verwendet werden. In der Regel ein persönliches Gerät, das für den Zugriff auf Unternehmensressourcen verwendet wird. Organisationen können verlangen, dass das Gerät über Mobile Geräteverwaltung (MDM) registriert oder über die Verwaltung mobiler Anwendungen (MAM) erzwungen wird, ohne sich für den Zugriff auf Ressourcen registrieren zu müssen. Diese Funktion kann von einem Dienst wie Microsoft Intune bereitgestellt werden.

Weitere Informationen finden Sie unter Auswählen Ihrer Integrationsmethoden.

Um die Sicherheit weiter zu erhöhen, empfiehlt es sich auch, eine Microsoft Entra Richtlinie für bedingten Zugriff für IT und Mitarbeiter zu erstellen. Mit bedingtem Zugriff können Sie eine einzelne Richtlinie erstellen, die Zugriff gewährt:

Zu ausgewählten Cloud-Apps.

Für ausgewählte Benutzer und Gruppen.

Erfordert ein verwaltetes Gerät.

Verwenden von MFA für Administratoren

Konten, denen erhöhte Berechtigungen zugewiesen sind, sind wertvolle Ziele für Angreifer. Um das Risiko einer Kompromittierung privilegierter Konten zu minimieren, stellen Sie alle Konten mit erhöhten Berechtigungen mit starken Anmeldeinformationen für die Authentifizierung bereit, z. B. Azure Multi-Factor Authentication (MFA).

Es wird empfohlen, mindestens eine Richtlinie für bedingten Zugriff zu erstellen, um MFA für die folgenden Administratorrollen zu erfordern:

Abrechnungsadministrator

Administrator für bedingten Zugriff

Exchange-Administrator

Globaler Administrator

Helpdeskadministrator (Kennwort)

Sicherheitsadministrator

SharePoint-Administrator

Benutzeradministrator

Wenn Benutzern eine mehrstufige Authentifizierungsmethode zur Verfügung steht, erzwingen Sie MFA für Benutzer, die Zugriff auf vertrauliche Informationen wie Schülerdatensätze haben.

Risikorichtlinien

Mit Microsoft Entra ID können Administratoren Richtlinien erstellen, um sich vor bestimmten Arten von Risiken zu schützen:

Anmelderisiko. Die Wahrscheinlichkeit, dass eine bestimmte Authentifizierungsanforderung nicht vom Identitätsbesitzer autorisiert wird.

Benutzerrisiko. Die Wahrscheinlichkeit, dass eine Geben-Identität oder ein Konto kompromittiert wird.

Anmelderisikorichtlinien und Benutzerrisikorichtlinien automatisieren die Reaktion auf Risikoerkennungen in Ihrer Umgebung und ermöglichen Es Benutzern, Risiken selbst zu beheben.

Bildungseinrichtungen mit Microsoft 365 A5 Lizenzen (oder Microsoft Entra ID P2-Lizenzen) können Microsoft Entra ID Protection verwenden, um ihre Konten zu schützen. Sie können auch Richtlinien für den risikobasierten bedingten Zugriff für anmeldungen und benutzerrisikobasierte Richtlinien für bedingten Zugriff erstellen.

Konfigurieren Sie die Benutzerrisikorichtlinie so, dass Benutzer mit hohem Risiko ihr Kennwort nach der Anmeldung ändern müssen.

Bewährte Methoden

Definieren Sie Richtlinien für bedingten Zugriff, um den Identitätssicherheitsstatus zu erzwingen und Anmelderisiken und Benutzerrisiken zu minimieren. Dies sollte Steuerelemente für MFA und gerätebasierte Steuerelemente umfassen, um den Zugriff nur über verwaltete Geräte und erwartete Standorte zu ermöglichen.

Für alle Anwendungen sollten explizite Richtlinien für bedingten Zugriff angewendet werden.

Minimieren Sie die Anzahl von Richtlinien für bedingten Zugriff, indem Sie auf mehrere Apps mit den gleichen Anforderungen anwenden.

Planen Sie Unterbrechungen, indem Sie Notfallzugriffskonten einrichten, um die Auswirkungen einer versehentlichen Sperrung zu minimieren.

Konfigurieren Sie eine Richtlinie für bedingten Zugriff im reinen Berichtsmodus.

Allgemeine Anleitungen zu Richtlinien für bedingten Zugriff für einzelne Umgebungen finden Sie unter Bewährte Methoden für Zertifizierungsstellen und Microsoft Entra Betriebsleitfaden:

App-Registrierungen

Nur Benutzer mit erhöhten Berechtigungen können Aufgaben wie das Hinzufügen von Anwendungen zum Anwendungskatalog oder das Konfigurieren einer Anwendung für die Verwendung von Anwendungsproxy ausführen. Standardmäßig haben jedoch alle Benutzer in Ihrem Verzeichnis die Möglichkeit, Anwendungs- und Dienstprinzipalobjekte zu registrieren. Sie haben auch einen Ermessensspielraum darüber, welche Anwendungen über die Zustimmung des Benutzers auf ihre organization Daten zugreifen können.

Es wird empfohlen, die Benutzer einwilligung zu deaktivieren , damit nicht privilegierte Konten keine Anwendungs- und Dienstprinzipalobjekte im Mandanten erstellen können. Delegieren Sie stattdessen Teammitglieder anwendungsverwaltungsrollen, z. B. die Rollen Anwendungsadministrator, Anwendungsentwickler oder Cloudanwendungsadministrator. Durch die Verwendung von Rollen wird der Entscheidungsprozess rund um die Zustimmung mit den Sicherheits- und Identitätsteams Ihrer organization zentralisiert.

App-Integration

Integrieren Sie nach Möglichkeit unterstützte SaaS-Anwendungen mithilfe des Microsoft Entra-Anwendungskatalogs, in dem Sie vorkonfigurierte Apps finden, die mit Microsoft Entra ID funktionieren. Wenn Ihre Anwendung im Microsoft Entra-Anwendungskatalog nicht verfügbar ist, können Sie die nicht aufgelistete Anwendung im Microsoft Entra Admin Center hinzufügen.

In Hybridumgebungen können Sie den sicheren Remotezugriff auf Ihre Legacyanwendungen mithilfe Microsoft Entra Anwendungsproxys aktivieren. Der Anwendungsproxy ermöglicht Benutzern den Zugriff auf lokale Web-Apps ohne VPN mithilfe ihres Microsoft Entra-Kontos.

Alternativ können Sie den Zugriff auf Legacy-Apps sichern, wenn Sie derzeit eine der folgenden Drittanbieter-Anwendungsbereitstellungs- oder Netzwerklösungen verwenden:

Entwerfen der Mandantensicherheit

Zusätzlich zu den oben genannten Empfehlungen empfehlen wir Ihnen, Ihren Mandanten weiter zu sperren, indem Sie die folgenden Einstellungen im Microsoft Entra Admin Center konfigurieren.

Benutzereinstellungen

| Einstellung | Wert | Grund |

|---|---|---|

| Verwaltungsportal | ||

| Einschränken des Zugriffs auf Microsoft Entra-Verwaltungsportal | Ja | Diese Einstellung verhindert, dass nicht privilegierte Konten auf den abschnitt Microsoft Entra ID des Azure-Portal zugreifen. |

| LinkedIn-Kontoverbindungen | Nein | Keine geschäftliche Notwendigkeit |

| App-Registrierungen | ||

| Benutzer können Anwendungen registrieren | Nein | Für Bildungseinrichtungen empfiehlt Microsoft, nicht privilegierte Konten zu verhindern, dass Anwendungs- und Dienstprinzipalobjekte im Mandanten erstellt werden. Weisen Sie Teammitglieder stattdessen explizit anwendungsverwaltungsrollen zu, z. B. den Rollen Anwendungsadministrator, Anwendungsentwickler oder Cloudanwendungsadministrator. |

Einstellungen für externe Identitäten

| Einstellung | Wert | Grund |

|---|---|---|

| Nur Mandanten aus demselben organization zulassen | ||

| Gastberechtigungen sind eingeschränkt | Nein | Gäste kommen von bekannten Mandanten. |

| Administratoren und Benutzer mit der Rolle "Einladender" können einladen | Ja | Gast-Einladungen können delegiert werden, wenn Einladungen nur an bestimmte Domänen zulässig sind. |

| Mitglieder können einladen, Gäste können einladen | Nein | Mehr Kontrolle darüber, wer in den Mandanten eingeladen wird, indem nur bestimmten Administratoren oder Administratoren/Benutzern mit der Rolle "Gasteinladung" das Einladen von Gästen gestattet wird. |

| Einmalkennung per E-Mail für Gastbenutzer aktivieren (Vorschauversion) | Nein | Gäste kommen von bekannten Mandanten. |

| Aktivieren der Self-Service-Registrierung für Gastbenutzer über Benutzerflows (Vorschau) | Nein | Einladungen sind nur für bestimmte Domänen zulässig, und Benutzerkonten sind Microsoft Entra Konten in diesen anderen Mandanten. |

| Einschränkungen für die Zusammenarbeit– Einladungen nur für die angegebenen Domänen zulassen | Restriktivste | Microsoft empfiehlt diese Einstellung für große Organisationen mit mehreren Mandanten, die die B2B-Zusammenarbeitsfeatures verwenden, um den Zugriff zwischen den Mandanten zu ermöglichen. Wenn Sie Ihre Einstellungen für die Zusammenarbeit auf Einladung nur für bestimmte Domänen zulassen (restriktiv) festlegen, schließen Sie alle Domänen, die Teil Ihrer organization sind, in die Positivliste ein, wodurch Einladungen zu anderen Domänen automatisch verweigert werden. Wenn Ihre Schule eine Partnerschaft mit anderen Organisationen hat, können Sie Einladungen nur auf diese Organisationen beschränken, indem Sie sie zur Positivliste hinzufügen. |

| Zusammenarbeit außerhalb der eigenen organization zulassen | ||

| Gastberechtigungen sind eingeschränkt | Ja | Gäste können von außerhalb der eigenen organization sein. Diese Einstellung beschränkt sie auf bestimmte Verzeichnisaufgaben wie das Auflisten von Benutzern, Gruppen oder anderen Verzeichnisobjekten. |

| Administratoren und Benutzer mit der Rolle „Einladender“ können einladen | Nein | Es wird empfohlen, Einladungen mit einer Gruppe delegierter Administratoren zu steuern, wenn Einschränkungen für die Zusammenarbeit so festgelegt sind, dass Einladungen an eine beliebige Domäne gesendet werden können. |

| Mitglieder können einladen, Gäste können einladen | Nein | Mehr Kontrolle darüber, wer in den Mandanten eingeladen wird, indem nur bestimmten Administratoren oder Administratoren/Benutzern mit der Rolle "Gasteinladung" das Einladen von Gästen gestattet wird. |

| Einmalkennung per E-Mail für Gastbenutzer aktivieren (Vorschauversion) | Ja | OTP wird empfohlen, wenn Sie Benutzer von außerhalb Ihrer eigenen organization einladen. |

| Aktivieren der Self-Service-Gastanmeldung über Benutzerflows (Vorschau) | Nein | Es wird bevorzugt, Einladungen zu steuern, anstatt Gästen die Self-Service-Registrierung beim Mandanten zu erlauben. |

| Einschränkungen für die Zusammenarbeit: Einladungen dürfen an eine beliebige Domäne gesendet werden | Inklusivste | Empfohlene Einstellung, wenn die Zusammenarbeit mit mehreren anderen Mandanten erforderlich ist, z. B. bei der Zusammenarbeit mit Partnern, externen Beratern, anderen Bildungseinrichtungen usw. |

Einstellungen für die Benutzerfunktionsvorschau

| Einstellung | Wert | Grund |

|---|---|---|

| Benutzer können die Vorschaufunktion für Meine Apps | Keine/Ausgewählt/Alle | Die Einstellung hängt von der Verwendung und der Notwendigkeit Meine Apps Portals und der zugehörigen Features ab. Sie können erwägen, das Meine Apps-Portal zu verwenden, um zugriff auf die cloudbasierten Apps Ihrer organization nur für Mitarbeiter oder für alle Personen einschließlich Studenten bereitzustellen. |

| Benutzer können die kombinierte Benutzeroberfläche für die Registrierung von Sicherheitsinformationen verwenden. | Alle | Es wird empfohlen, erweiterte Authentifizierungsmethoden wie kennwortlose Anmeldeinformationen und bedingten Zugriff zum Sichern der Registrierung von Sicherheitsinformationen zu verwenden. |

| Administratoren können auf "Meine Mitarbeiter" zugreifen. | Keine/Ausgewählt/Alle | Die Einstellung hängt von der Verwendung und den Notwendigkeiten für Meine Mitarbeiter ab. Sie können die Verwendung von "Meine Mitarbeiter" in Betracht ziehen, um allgemeine Helpdeskaufgaben an Mitarbeiter zu delegieren. Mit "Meine Mitarbeiter" können Sie die Berechtigungen an eine Autoritätsfigur wie einen Schulleiter delegieren, um sicherzustellen, dass ihre Mitarbeiter auf ihre Microsoft Entra Konten zugreifen können. Anstatt sich auf einen zentralen Helpdesk zu verlassen, können Organisationen allgemeine Aufgaben wie das Zurücksetzen von Kennwörtern oder das Ändern von Telefonnummern an einen Schulleiter delegieren. Mit "Meine Mitarbeiter" kann ein Benutzer, der nicht auf sein Konto zugreifen kann, den Zugriff in nur wenigen Auswahlen wiedererlangen, ohne dass Helpdesk- oder IT-Mitarbeiter erforderlich sind. |

Gruppenverwaltungseinstellungen

| Einstellung | Wert | Grund |

|---|---|---|

| Gruppenverwaltung durch den Benutzer | ||

| Besitzer können Gruppenmitgliedschaftsanforderungen im Zugriffsbereich | Nein | Gruppen in EDU-Mandanten haben möglicherweise Zugriff auf vertrauliche Ressourcen (z. B. Zugriff auf Schülerinformationen), die strukturiert und gesteuert werden sollten. Die vom Benutzer initiierte Verwaltung wird für diese Szenarien nicht empfohlen. |

| Schränken Sie die Benutzerfähigkeit ein, um auf Gruppenfeatures im Zugriffsbereich zuzugreifen. Administratoren (global, gruppen- und benutzerseitig Admin) haben unabhängig vom Wert dieser Einstellung Zugriff. | Ja | Gruppen in EDU-Mandanten haben möglicherweise Zugriff auf vertrauliche Ressourcen (z. B. Zugriff auf Schülerinformationen), die strukturiert und gesteuert werden sollten. Die vom Benutzer initiierte Verwaltung wird für diese Szenarien nicht empfohlen. |

| Sicherheitsgruppen | ||

| Benutzer können Sicherheitsgruppen in Azure-Portalen erstellen. | Nein | Gruppen in EDU-Mandanten haben möglicherweise Zugriff auf vertrauliche Ressourcen (z. B. Zugriff auf Schülerinformationen), die strukturiert und gesteuert werden sollten. Die vom Benutzer initiierte Verwaltung wird für diese Szenarien nicht empfohlen. |

| Besitzer, die Mitglieder in Azure-Portalen als Gruppenbesitzer zuweisen können | Keine | Gruppen in EDU-Mandanten haben möglicherweise Zugriff auf vertrauliche Ressourcen (z. B. Zugriff auf Schülerinformationen), die strukturiert und gesteuert werden sollten. Die vom Benutzer initiierte Verwaltung wird für diese Szenarien nicht empfohlen. |

| Office 365-Gruppen | ||

| Benutzer können Office 365 Gruppen in Azure-Portalen erstellen. | Nein | Gruppen in EDU-Mandanten haben möglicherweise Zugriff auf vertrauliche Ressourcen (z. B. Zugriff auf Schülerinformationen), die strukturiert und gesteuert werden sollten. Die vom Benutzer initiierte Verwaltung wird für diese Szenarien nicht empfohlen. |

| Besitzer, die Mitglieder in Azure-Portalen als Gruppenbesitzer zuweisen können | Keine | Gruppen in EDU-Mandanten haben möglicherweise Zugriff auf vertrauliche Ressourcen (z. B. Zugriff auf Schülerinformationen), die strukturiert und gesteuert werden sollten. Die vom Benutzer initiierte Verwaltung wird für diese Szenarien nicht empfohlen. |

Einstellungen für Unternehmensanwendungen

| Einstellung | Wert | Grund |

|---|---|---|

| Unternehmensanwendungen | ||

| Benutzer können apps den Zugriff auf Unternehmensdaten in ihrem Namen zustimmen | Nein | Anwendungen, für die eine Einwilligung erforderlich ist, sollten mithilfe eines definierten Prozesses mit festgelegtem Besitz mithilfe Admin Zustimmungsanforderungsworkflows überprüft werden. |

| Benutzer können Apps zustimmen, die auf Unternehmensdaten für die Gruppen zugreifen, die sie besitzen. | Nein | Anwendungen, für die eine Einwilligung erforderlich ist, sollten mithilfe eines definierten Prozesses mit festgelegtem Besitz mithilfe Admin Zustimmungsanforderungsworkflows überprüft werden. |

| Benutzer können Katalog-Apps zu ihren Zugriffsbereich | Nein | Gruppen in EDU-Mandanten haben möglicherweise Zugriff auf vertrauliche Ressourcen (z. B. Zugriff auf Schülerinformationen), die strukturiert und gesteuert werden sollten. Die vom Benutzer initiierte Verwaltung wird für diese Szenarien nicht empfohlen. |

| Admin Zustimmungsanforderungen (Vorschau) | ||

| Benutzer können die Administratoreinwilligung für Apps anfordern, für die sie nicht zustimmen können. | Nein | Wenn Sie diese Einstellung aktivieren, können alle Benutzer in Ihrem Mandanten die Zustimmung anfordern, was möglicherweise zu vielen Zustimmungsanforderungen führt, die an Administratoren gesendet werden. Wenn Administratoren die Anforderungen nicht verwalten können oder möchten, können Benutzer verwechselt werden. |

| Auswählen von Benutzern zum Überprüfen von Administratoreinwilligungsanforderungen | Nicht zutreffend | Gilt nur, wenn Admin Feature "Zustimmungsanforderung" aktiviert ist. |

| Ausgewählte Benutzer erhalten E-Mail-Benachrichtigungen für Anforderungen | Nicht zutreffend | Gilt nur, wenn Admin Feature "Zustimmungsanforderung" aktiviert ist. |

| Ausgewählte Benutzer erhalten Erinnerungen zum Ablauf von Anforderungen | Nicht zutreffend | Gilt nur, wenn Admin Feature "Zustimmungsanforderung" aktiviert ist. |

| Zustimmungsanforderung läuft nach (Tagen) ab | Nicht zutreffend | Gilt nur, wenn Admin Feature "Zustimmungsanforderung" aktiviert ist. |

| Office 365-Einstellungen | ||

| Benutzer können nur Office 365-Apps im Office 365-Portal anzeigen. | Nein | Wenn Sie Meine Apps Portal verwenden, sollte diese Einstellung auf "Nein" festgelegt werden, wenn Office 365 Apps in Meine Apps angezeigt werden sollen. Meine Apps portal overviewapps/access-panel-deployment-plan |

Identitätsgovernanceeinstellungen

Verwalten Sie den Lebenszyklus externer Benutzer, die über Zugriffspakete hinzugefügt wurden, indem Sie angeben, was geschieht, wenn sie ihre letzte Zugriffspaketzuweisung verlieren.

| Einstellung | Wert | Grund |

|---|---|---|

| Blockieren der Anmeldung bei diesem Verzeichnis durch externe Benutzer | Ja | Wenn ein externer Benutzer seine letzte Zuweisung zu einem Zugriffspaket verliert, das Sie blockieren sollten, und entfernen Sie es dann aus dem Mandanten. |

| Externen Benutzer entfernen | Ja | Wenn ein externer Benutzer seine letzte Zuweisung zu einem Zugriffspaket verliert, das Sie blockieren sollten, und entfernen Sie es dann aus dem Mandanten. |

| Anzahl der Tage vor dem Entfernen eines externen Benutzers aus diesem Verzeichnis | 30 | Wenn ein externer Benutzer seine letzte Zuweisung zu einem Zugriffspaket verliert, das Sie blockieren sollten, entfernen Sie sie aus dem Mandanten. |

Einstellungen für die Kennwortzurücksetzung

| Einstellung | Wert | Grund |

|---|---|---|

| Properties | ||

| Self-Service-Kennwortzurücksetzung aktiviert | Benutzer auswählen | Wir empfehlen die Self-Service-Kennwortzurücksetzung für alle Benutzer, die ihr Mobiltelefon für TEXT verwenden und die Microsoft Authenticator-App installieren und einrichten können. |

| Authentifizierungsmethoden | ||

| Anzahl der methoden, die zum Zurücksetzen erforderlich sind | 2 | Zwei Methoden sorgen für ein Gleichgewicht zwischen Benutzerfreundlichkeit und Sicherheit. |

| Für Benutzer verfügbare Methoden | Mobile App-Benachrichtigung, Code der mobilen App, E-Mail und Mobiltelefon (nur SMS) | Mobile App bietet die modernsten und sichersten kryptografischen Methoden. Dann können E-Mail oder SMS als weitere Option verwendet werden. Es wird dringend empfohlen, kennwortlose Authentifizierungsmethoden für Konten in EDU-Mandanten bereitzustellen. Dies verbessert die Benutzerfreundlichkeit. |

| Registrierung | ||

| Benutzer müssen sich bei der Anmeldung registrieren? | Ja | Mit diesem Wert werden Konten unterbrochen, um die Registrierung bei SSPR bei der ersten Anmeldung bereitzustellen. Dies hilft beim Onboarding von Konten mit einer konsistenten Baseline. |

| Anzahl von Tagen, bevor Benutzer aufgefordert werden, ihre Authentifizierungsinformationen erneut zu bestätigen | 180 | |

| Benachrichtigungen | ||

| Benutzer bei Kennwortzurücksetzungen benachrichtigen? | Ja | Benachrichtigungen bieten Sichtbarkeit für diesen Vorgang zur Verwaltung vertraulicher Anmeldeinformationen. |

| Alle Administratoren benachrichtigen, wenn andere Administratoren ihr Kennwort zurücksetzen? | Ja | Benachrichtigungen bieten Sichtbarkeit für diesen Vorgang zur Verwaltung vertraulicher Anmeldeinformationen. |

Sicherheitseinstellungen

| Einstellung | Wert | Grund |

|---|---|---|

| Richtlinie für Authentifizierungsmethoden | ||

| FIDO2-Sicherheitsschlüssel | Ja – Benutzer auswählen | |

| Kennwortlose Microsoft Authenticator-Anmeldung | Ja – Benutzer auswählen | |

| SMS | Nein | Die Telefonnummer muss allen Benutzern zugewiesen werden, die dieses Feature verwenden müssen. Wenn es keinen starken Anwendungsfall für diese Funktion gibt, ist der Mehraufwand für das Hinzufügen der Telefonnummern nicht gerechtfertigt. |